ESP(Encapsulating Security Payload)

ESP(보안 페이로드 캡슐화) 프로토콜은 ESP가 캡슐화하는 항목에 대한 기밀성을 제공합니다. 또한 ESP는 AH가 제공하는 서비스도 제공합니다. 그러나 ESP는 외부 IP 헤더는 보호하지 않습니다. ESP는 보호된 패킷의 무결성을 위해 인증 서비스를 제공합니다. ESP는 암호화 지원 기술을 사용하므로 ESP를 제공하는 시스템은 가져오기 및 내보내기 제어 규칙에 종속될 수 있습니다.

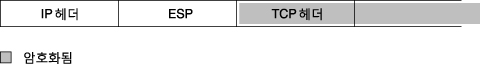

ESP 헤더 및 트레일러는 IP 페이로드를 캡슐화합니다. ESP와 함께 암호화가 사용되는 경우 다음 그림에 나온 대로 IP 페이로드 데이터에만 암호화가 적용됩니다.

TCP 패킷에서는 ESP 헤더가 인증되고 TCP 헤더 및 해당 데이터를 캡슐화합니다. 패킷이 IP-in-IP 패킷인 경우 ESP는 내부 IP 패킷을 보호합니다. 소켓별 정책에서는 자체 캡슐화를 허용하므로 ESP에서 필요할 때 IP 옵션을 캡슐화할 수 있습니다.

자체 캡슐화는 setsockopt()를 사용하는 프로그램을 작성하여 사용할 수 있습니다. 자체 캡슐화가 설정되면 IP 헤더의 복사본이 IP-in-IP 패킷을 생성하게 됩니다. 예를 들어, 자체 캡슐화가 TCP 소켓에서 설정되지 않은 경우 패킷은 다음 형식으로 전송됩니다.

[ IP(a -> b) options + TCP + data ]

자체 캡슐화가 TCP 소켓에서 설정된 경우 패킷은 다음 형식으로 전송됩니다.

[ IP(a -> b) + ESP [ IP(a -> b) options + TCP + data ] ]

자세한 내용은 IPsec의 전송 및 터널 모드를 참조하십시오.

AH 및 ESP를 사용할 때 보안 고려 사항

다음 표에서는 AH와 ESP에서 제공하는 보호 기능을 비교합니다.

|