터널 모드를 사용하여 IPsec로 VPN을 보호하는 예

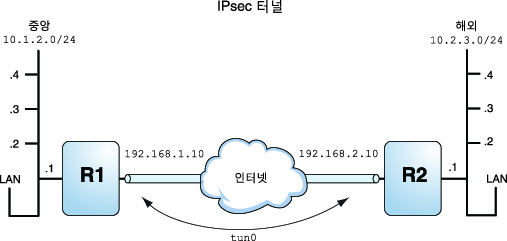

다음 그림의 터널은 다음과 같이 LAN의 모든 서브넷에 대해 구성됩니다.

## Tunnel configuration for ## # Tunnel name is tun0 # Intranet point for the source is 10.1.2.1 # Intranet point for the destination is 10.2.3.1 # Tunnel source is 192.168.1.10 # Tunnel destination is 192.168.2.10

# Tunnel name address object is tun0/to-central # Tunnel name address object is tun0/to-overseas

그림 7-1 IPsec로 보호되는 터널

다음 예는 위 그림을 기반으로 합니다.

예 7-3 모든 서브넷에서 사용할 수 있는 터널 만들기Figure 7–1에 나온 Central LAN 로컬 LAN의 모든 트래픽이 Router 1을 거쳐 Router 2로 터널링된 다음 Overseas LAN의 모든 로컬 LAN에 전달될 수 있습니다. 이 트래픽은 AES로 암호화됩니다.

## IPsec policy ##

{tunnel tun0 negotiate tunnel}

ipsec {encr_algs aes encr_auth_algs sha512 sa shared}

예 7-4 두 서브넷만 연결하는 터널 만들기

이 예에서는 Central LAN의 서브넷 10.1.2.0/24와 Overseas LAN의 서브넷 10.2.3.0/24 사이의 트래픽만 터널링되고 암호화됩니다. Central에 대한 다른 IPsec 정책이 없을 때 Central LAN에서 이 터널을 통해 다른 LAN에 대한 트래픽을 경로 지정하려고 시도하면 트래픽이 Router 1에서 삭제됩니다.

## IPsec policy ##

{tunnel tun0 negotiate tunnel laddr 10.1.2.0/24 raddr 10.2.3.0/24}

ipsec {encr_algs aes encr_auth_algs sha512 shared}