| ナビゲーションリンクをスキップ | |

| 印刷ビューの終了 | |

|

Oracle Solaris の管理: IP サービス Oracle Solaris 11 Information Library (日本語) |

| ナビゲーションリンクをスキップ | |

| 印刷ビューの終了 | |

|

Oracle Solaris の管理: IP サービス Oracle Solaris 11 Information Library (日本語) |

13. DHCP コマンドと DHCP ファイル (リファレンス)

16. IP セキュリティーアーキテクチャー (リファレンス)

20. Oracle Solaris の IP フィルタ (概要)

show-statistics サブコマンドを使用した統計情報の取得

このセクションでは、DSR、ハーフ NAT、およびフル NAT トポロジを使用した ILB の高可用性構成について説明します。

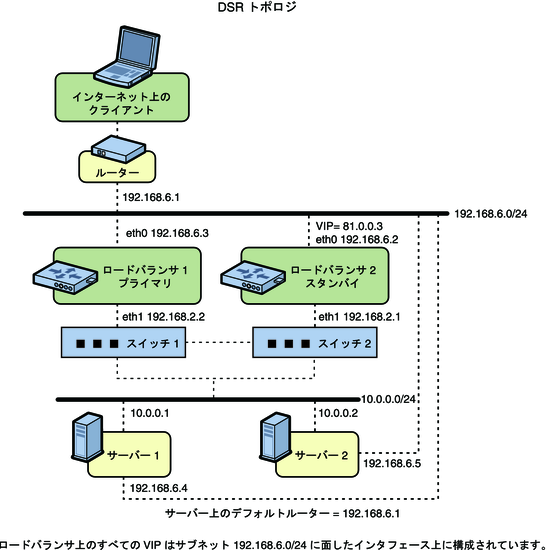

このセクションでは、DSR トポロジを使用して高可用性 (HA) を実現するために ILB 接続を設定する方法について説明します。2 つのロードバランサを設定する必要があり、1 つはプライマリロードバランサ、もう 1 つはスタンバイロードバランサになります。プライマリロードバランサに障害が発生すると、スタンバイロードバランサがプライマリロードバランサの役割を引き受けます。

次の図は、ILB 接続を構成して HA を実現するための DSR トポロジを示しています。

# ilbadm create-servergroup -s server=10.0.0.1,10.0.0.2 sg1 # ilbadm create-rule -i vip=81.0.0.3,port=9001 \ -m lbalg=hash-ip-port,type=DSR -o servergroup=sg1 rule1

Server1# ipadm create-addr -T static -d -a 81.0.0.3/24 lo0/server1 Server2# ipadm create-addr -T static -d -a 81.0.0.3/24 lo0/server2

LB1# dladm create-vnic -m vrrp -V 1 -A inet -l eth0 vnic1 LB1# vrrpadm create-router -V 1 -A inet -l eth0 -p 255 vrrp1 LB1# ipadm create-addr -T static -d -a 81.0.0.3/24 vnicl/lb1

LB2# dladm create-vnic -m vrrp -V 1 -A inet -l eth0 vnic1 LB2# vrrpadm create-router -V 1 -A inet -l eth0 -p 100 vrrp1 LB2# ipadm create-addr -T static -d -a 81.0.0.3/24 vincl/lb2

上記の構成は、次の障害シナリオに対する保護を提供します。

ロードバランサ 1 に障害が発生すると、ロードバランサ 2 がプライマリとなり、VIP 81.0.0.3 のアドレス解決を引き継ぎ、着信先 IP アドレス 81.0.0.3 を持つクライアントからのすべてのパケットを処理します。

ロードバランサ 1 が回復すると、ロードバランサ 2 はスタンバイモードに戻ります。

ロードバランサ 1 の 1 つまたは両方のインタフェースに障害が発生すると、ロードバランサ 2 はプライマリとして引き継ぎます。したがって、ロードバランサ 2 が VIP 81.0.0.3 のアドレス解決を引き継ぎ、着信先 IP アドレス 81.0.0.3 を持つクライアントからのすべてのパケットを処理します。

ロードバランサ 1 の両方のインタフェースが正常になると、ロードバランサ 2 はスタンバイモードに戻ります。

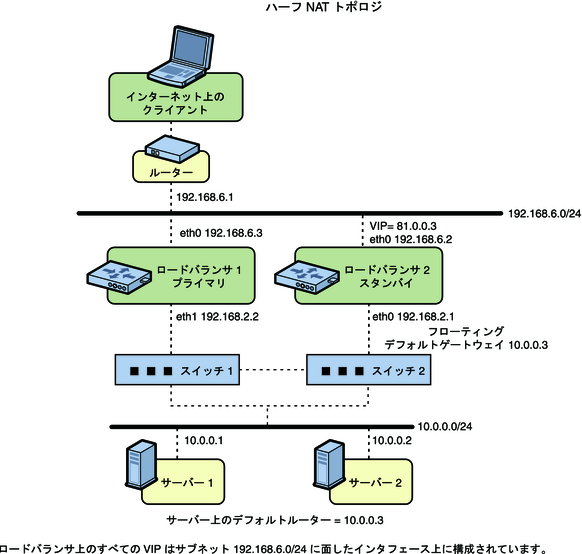

このセクションでは、ハーフ NAT トポロジを使用することによって、ILB 接続を設定して HA を実現する方法について説明します。2 つのロードバランサを設定する必要があり、1 つはプライマリ、もう 1 つはスタンバイになります。プライマリロードバランサに障害が発生すると、スタンバイロードバランサがプライマリロードバランサの役割を引き受けます。

次の図は、ILB 接続を構成して HA を実現するためのハーフ NAT トポロジを示しています。

# ilbadm create servergroup -s server=10.0.0.1,10.0.0.2 sg1 # ilbadm create-rule -ep -i vip=81.0.0.3,port=9001-9006,protocol=udp \ -m lbalg=roundrobin,type=HALF-NAT,pmask=24 \ -h hc-name=hc1,hc-port=9006 \ -t conn-drain=70,nat-timeout=70,persist-timeout=70 -o servergroup=sg1 rule1

LB1# dladm create-vnic -m vrrp -V 1 -A inet -l eth0 vnic1 LB1# ipadm create-addr -T static -d -a 81.0.0.3/24 vnic1/lb1 LB1# vrrpadm create-router -V 1 -A inet -l eth0 -p 255 vrrp1 LB1# dladm create-vnic -m vrrp -V 2 -A inet -l eth1 vnic2 LB1# ipadm create-addr -T static -d -a 10.0.0.3/24 vnic2/lb1 LB1# vrrpadm create-router -V 2 -A inet -l eth1 -p 255 vrrp2

LB2# dladm create-vnic -m vrrp -V 1 -A inet -l eth0 vnic1 LB2# ipadm create-addr -T static -d -a 81.0.0.3/24 vnic1/lb2 LB2# vrrpadm create-router -V 1 -A inet -l eth0 -p 100 vrrp1 LB2# dladm create-vnic -m vrrp -V 2 -A inet -l eth1 vnic2 LB2# ipadm create-addr -T static -d -a 10.0.0.3/24 vnic2/lb2 LB2# vrrpadm create-router -V 2 -A inet -l eth1 -p 100 vrrp2

# route add net 192.168.6.0/24 10.0.0.3

上記の構成は、次の障害シナリオに対する保護を提供します。

ロードバランサ 1 に障害が発生すると、ロードバランサ 2 がプライマリとなり、VIP 81.0.0.3 のアドレス解決を引き継ぎ、着信先 IP アドレス 81.0.0.3 を持つクライアントからのすべてのパケットを処理します。また、フローティングゲートウェイアドレス 10.0.0.3 に送信されるすべてのパケットも処理します。

ロードバランサ 1 が回復すると、ロードバランサ 2 はスタンバイモードに戻ります。

ロードバランサ 1 の 1 つまたは両方のインタフェースに障害が発生すると、ロードバランサ 2 はプライマリとして引き継ぎます。したがって、ロードバランサ 2 が VIP 81.0.0.3 のアドレス解決を引き継ぎ、着信先 IP アドレス 81.0.0.3 を持つクライアントからのすべてのパケットを処理します。また、フローティングゲートウェイアドレス 10.0.0.3 を着信先とするすべてのパケットも処理します。

ロードバランサ 1 の両方のインタフェースが正常になると、ロードバランサ 2 はスタンバイモードに戻ります。

注 - ILB の現在の実装では、プライマリロードバランサとスタンバイロードバランサを同期しません。プライマリロードバランサに障害が発生してスタンバイロードバランサが引き継ぐと、既存の接続は失敗します。ただし、同期しない HA でも、プライマリロードバランサに障害が発生した状況では価値があります。