| Oracle® Fusion Middleware Exalogicエンタープライズ・デプロイメント・ガイド ExalogicリリースX2-2、X3-2およびX5-2 E88001-01 |

|

前 |

次 |

| Oracle® Fusion Middleware Exalogicエンタープライズ・デプロイメント・ガイド ExalogicリリースX2-2、X3-2およびX5-2 E88001-01 |

|

前 |

次 |

この章では、Exalogic上のエンタープライズ・デプロイメントのためのネットワークの準備について説明します。

この項では、Exalogicネットワークに関する情報を提供します。

Exalogicアプライアンスには3つのタイプのネットワークがあります。

IP over Infiniband(IPoIB): これは、Exalogicアプライアンスの内部コンポーネントを接続する内部Infinibandネットワークです。このネットワークは高速ですが、外部の世界には接続できません。このネットワークの利点は、ネットワーク・トラフィックを外部の世界に対して非公開とすることを保証するために使用できることです。このネットワークを使用することのマイナス面は、外部コンポーネントからExalogicアプライアンス内のアプリケーション・コンポーネントに直接アクセスできないことです。

イーサネット管理ネットワーク(eth0): この管理ネットワークは、組込みのイーサネット・ネットワークを介してExalogicコンポーネントに接続するために使用されます。このネットワークは管理操作にのみ使用し、本番デプロイメントには使用しないでください。このネットワークは、Exalogicコンポーネントを構成するためのログインに使用されます。

Ethernet over Infiniband(EoIB): このネットワークもExalogic Infinibandネットワークを使用しますが、これは標準の企業のネットワークに接続することが可能です。これにより、外部コンポーネントはExalogic内部のコンポーネントと直接通信できます。このネットワークは、ハードウェア・ロード・バランサとOracle Traffic Director間の通信のため、常に使用されます。

この項では、Exalogicマシンのネットワーク図に関する情報を提供します。

デフォルトのBOND0インタフェース。これは、プライベートのInfiniBandファブリックであり、この中で計算ノードがSun Network QDR InfiniBandゲートウェイ・スイッチを介して接続されます。

計算ノード間で通信する

内部Oracle ZFS Storage Applianceおよびファブリック上のその他のエンジニアド・システムにアクセスする

vServer間で通信する

InfiniBandのパーティションおよびメンバーシップにより、ネットワークの分離およびセキュリティを提供する

注意:

InfiniBand BOND0のインタフェースは、Exalogic計算ノードおよびストレージ・サーバー・ヘッドどうしの通信のためのデフォルトのチャネルです。IPサブネットおよび追加の結合を、このデフォルトの結合インタフェースの上に追加できます。

Oracle LinuxのIPoIBネットワーク・インタフェースを表すデバイス・ノードの名前は、ib0およびib1です。Oracle Solarisによって作成される、対応する論理デバイスの名前は、ibp0およびibp1です。デフォルトのIPoIB結合インタフェースBOND0またはIPMP0 (Exalogic構成ユーティリティによって構成されます)には、これらのLinux固有インタフェースまたはSolaris固有インタフェースが含まれています。

BOND1インタフェース。これは、Ethernet over InfiniBand (EoIB)リンクです。

vLAN上のEoIB外部管理ネットワーク

ECUの構成プロセスで作成されたECUスプレッドシートに提供されるIPアドレス

Exalogic Controlによるクラウド管理に使用される

個別のvLAN上のEoIBユーザー・アクセス・ネットワーク

Exalogicのインストール後にExalogic管理者によって作成される

ゲスト仮想サーバーとそのアプリケーション・サービスにアクセスするために使用される

注意:

Oracle LinuxのEoIBネットワーク・インタフェースを表すデバイス・ノードの名前は、vnic0およびvnic1です。Sun Network QDR InfiniBandゲートウェイ・スイッチ上に作成されるvnic0およびvnic1のインスタンスに対応する、ethデバイス・ノードがLinuxカーネルによって作成されます。

Oracle Solarisによって作成される、対応する論理デバイスの名前は、eoib0およびeoib1です。EoIB結合インタフェースBOND1またはIPMP1は、手動で構成する必要があります。これらを構成するときは、使用するオペレーティング・システム固有のネットワーク・インタフェースを選択してください。

NET0インタフェース。これには、すべての計算ノードおよびストレージ・サーバー・ヘッドのホスト・イーサネット・ポート0 IPアドレスが関連付けられます。

すべての物理コンポーネントおよびILOMにアクセスする

システム管理およびライフサイクル管理を実行する

Exalogicコントロール・スタックで使用される

注意:

Oracle Linuxの管理ネットワーク・インタフェースを表すデバイス・ノードの名前は、eth0です。Oracle Solarisによって作成される、対応する論理デバイスの名前は、igb0です。

外部データ・センター接続用のクライアント・アクセス・ネットワーク

Oracle Traffic Director(OTD)は、ExalogicのFusion Middlewareで推奨されるロード・バランサです。OTDは、すべてのFusion Middlewareコンポーネントの内部IPoIBネットワークおよび外部EoIBネットワークの両方にネットワーク・トラフィックをルーティングできます。

OTDにより、すべてのトラフィックに共通のエントリ・ポイントが提供されます。一部のコンポーネントは単一のネットワーク上でのみ通信します。

これらのコンポーネントに使用するExalogicネットワークを決定する際には、次の点を考慮してください。

外部のWeb層を使用する場合は、EoIBネットワークを使用するようにコンポーネントを構成する必要があります。

すべてのトラフィックがOTDを経由し、Exalogicアプライアンスに到達したすべてのトラフィックがその中に留まることが予想される場合は、コンポーネントがIPoIBネットワークを使用するように構成する必要があります。

すべてのLDAPトラフィックがExalogicアプライアンス内で発生すると予想される場合は、IPoIBネットワークを使用するようにLDAPサーバーを構成する必要があります。

データベースが、IBファブリックを介してExalogicアプライアンスに接続されているExadataアプライアンスに置かれている場合は、IPoIBネットワークを使用する必要があります。Exadataがイーサネット経由で接続されている場合は、EoIBネットワークを使用する必要があります。

Oracle Access Manager(OAM)を使用している場合は、プロキシ・ポートへのOAM通信で両方のネットワークを使用できます(構成の追加で)。

モニタリングなどのために社内ネットワークから直接管理サーバーにアクセスすることを計画している場合は、EoIBネットワークを使用するように構成する必要があります。ただし、これが要件でない場合は、IPoIBネットワークを使用するように構成できます。

EoIBネットワークを使用すると、アプライアンス内のホスト(物理または仮想)が企業のネットワークと通信できるという点で、より柔軟性があります。マイナス面は、IPoIBネットワークより安全性が低いことです。IPoIBネットワークを使用するコンポーネントにアクセスするトラフィックは、アプライアンス内で開始および終了する必要があり、その結果、中間者攻撃がより困難になります。

一部のOracle Fusion Middleware製品のエンタープライズ・デプロイメント・ガイドには、様々なコンポーネントに使用するネットワークに関する特定の推奨事項が含まれている場合があります。計画プロセスの一環として、該当する製品のエンタープライズ・デプロイメント・ガイドを確認してください。

コンポーネントは、ホスト名を使用してネットワークとやりとりします。

たとえば、ホスト1に3つのネットワークがある場合、次のような3つのホスト名があります。

host.example.com - これは、管理ネットワークを介したサーバーへのデフォルト接続になります。

host-int.example.com - これは、IPoIBを使用して通信するために使用されるホスト名になります。

host-ext.example.com - これは、クライアントEoIBネットワークを使用して通信するために使用されるホスト名になります。

注意:

また、ストレージ・アプライアンスへの接続に使用されるホスト名(たとえば、host-stor.example.com)もあります。これは、IPoIBネットワーク上のプライベート・サブネットで、ZFS記憶域デバイスにアクセスするために使用されます。

WebLogic管理対象サーバーをデフォルトの内部ネットワークとして構成する場合、デフォルトのWebLogic管理対象サーバーのリスニング・アドレスはhost-int.example.comに設定されます。

仮想IPアドレス(標準のIPアドレスのかわりに使用される)は、通信するネットワークのいずれかのIPアドレスに割り当てられます。WebLogic Serverは、これをリスニング・アドレスとして使用します。

この項の内容は次のとおりです。

Exalogicデプロイメントでは、Exalogicマシン・ラックの外部にハードウェア・ロード・バランサが配置されています。ロード・バランサは、Oracle Fusion Middlewareデプロイメントの外部のリクエストを受け取り、そのリクエストをWebホストに送信します。

これらのWebホストは、Oracle HTTP ServerまたはOracle Traffic Directorサーバーのいずれかになります。

ロード・バランサは、HTTPおよびHTTPSリクエストを受信するために構成されます。ロード・バランサでHTTPSリクエストを受信する場合、SSLはロード・バランサで復号化され、HTTPプロトコルを使用してWebサーバーに渡されます。これは、ロード・バランサでSSLの終了と呼ばれます。

ハードウェア・ロード・バランサからWeb層への通信はEoIB上で行われます。

ロード・バランサは、アプリケーション・リクエストと管理リクエストの両方をWebサーバーにルーティングするために使用されます。管理リクエストは、組織のイントラネットから送信されます。アプリケーション・リクエストは、イントラネットまたはインターネットを介して受信できます。

DMZは、インフラストラクチャのコンポーネントへのアクセスを、実際にそれを必要とするものに限定する手段です。

このガイドに記載されている例では、パブリックDMZがあります。

パブリック・ゾーンは、外部の世界からそのシステムにアクセスできる場所です。このゾーンには、ロード・バランサやOracle HTTP Server(トポロジで使用されている場合)など、外部からアクセスする必要のあるコンポーネントのみを配置します。外部ネットワークのユーザーがこのゾーンの下にあるサーバーやサービスへのアクセスを試みると、ファイアウォールによってこれが阻止されます。パブリック・ゾーンは、このゾーンのサーバーがプライベート・ゾーンのアプリケーション・サーバーと相互作用できるように構成します。

イントラネット・ゾーンは、データベースなどのコア・サービスが含まれているサーバーを配置する場所です。極秘データが含まれているので、 これらのサービスを組織で緊密にコントロールします。

このアプローチを使用することにより、情報へのアクセスを、その情報を必要とするコンポーネントのみに限定します。このアプローチは、組織の外からユーザーが入ってくる場合に役立ちます。エクストラネットのかわりに、信頼されるソースからすべての通信が送られるイントラネットを設定する場合、パブリックDMZなしにする決断を合理的に行うことができます。

この項では、ファイアウォールとその表記法に関する情報を提供します。

Oracle Fusion Middlewareのコンポーネントおよびサービスの多くはポートを使用します。管理者は、これらのサービスで使用されるポート番号を知っている必要があります。また、同じホスト上の2つのサービスで同じポート番号が使用されていないことを確認する必要があります。ほとんどのポート番号はインストール時に割り当てられます。

FW0は、最も外側のファイアウォールを指します。

FW1は、Web層とアプリケーション層の間にあるファイアウォールを指します。

FW2は、アプリケーション層とデータ層の間にあるファイアウォールを指します。

表4-1 Exalogic参照トポロジで使用されるポート

| タイプ | ファイアウォール | ポートおよびポート範囲 | プロトコル/アプリケーション | インバウンド/アウトバウンド | その他の考慮事項およびタイムアウトのガイドライン |

|---|---|---|---|---|---|

| ブラウザ・リクエスト | FW0 | 80 | HTTP/ロード・バランサ | インバウンド | タイムアウトは、Exalogic環境で使用しているOracle Fusion Middleware製品のすべてのHTMLコンテンツやプロセス・モジュールによって決まります。 |

| ブラウザ・リクエスト | FW0 | 443 | HTTP/ロード・バランサ | インバウンド | タイムアウトは、Exalogic環境で使用しているOracle Fusion Middleware製品のすべてのHTMLコンテンツやプロセス・モジュールによって決まります。 |

| ロード・バランサからOracle Traffic Directorへ | n/a | 7777 | HTTP | n/a | タイムアウトは、Exalogic環境で使用しているOracle Fusion Middleware製品のすべてのHTMLコンテンツやプロセス・モジュールによって決まります。 |

| IAMアクセス・ドメイン管理コンソールへのアクセス | FW1 | 7001 | HTTP/管理サーバーおよびEnterprise Manager | 両方 | このタイムアウトは、管理コンソールへのアクセスのタイプ(Oracle WebLogic Server管理コンソールをアプリケーション層のクライアントから使用するか、アプリケーション層の外部のクライアントから使用するか)に基づいて調整してください。 |

| IAMアクセス・ドメイン管理コンソールへのSSLアクセス | FW1 | 7002 | HTTP/管理サーバーおよびEnterprise Manager | 両方 | このタイムアウトは、管理コンソールへのアクセスのタイプ(Oracle WebLogic Server管理コンソールをアプリケーション層のクライアントから使用するか、アプリケーション層の外部のクライアントから使用するか)に基づいて調整してください。 |

| IAMガバナンス・ドメイン管理コンソールへのアクセス | FW1 | 7101 | HTTP/管理サーバーおよびEnterprise Manager | 両方 | このタイムアウトは、管理コンソールへのアクセスのタイプ(Oracle WebLogic Server管理コンソールをアプリケーション層のクライアントから使用するか、アプリケーション層の外部のクライアントから使用するか)に基づいて調整してください。 |

| IAMガバナンス・ドメイン管理コンソールへのSSLアクセス | FW1 | 7102 | HTTP/管理サーバーおよびEnterprise Manager | 両方 | このタイムアウトは、管理コンソールへのアクセスのタイプ(Oracle WebLogic Server管理コンソールをアプリケーション層のクライアントから使用するか、アプリケーション層の外部のクライアントから使用するか)に基づいて調整してください。 |

| Coherence | n/a | 8088 範囲: 8080 - 8090 |

n/a | n/a | |

| アプリケーション層からデータ層へ(Oracle Exalogicマシン外部のOracleデータベースまたはRAC、イーサネット経由) | FW2 | 1521 | n/a | n/a | |

| 管理対象サーバーへのアクセス(WLS_OAM1、WLS_OAM2、WLS_OIM1、WLS_OIM2、WLS_SOA1、WLS_SOA2) | FW1 | WLS_OAMn: 14100 WLS_OIMn: 14000 WLS_SOAn: 8001 |

HHTP | インバウンド | bond1フローティングIPアドレスを使用する管理対象サーバーは、Oracle HTTP Serverを介してアクセスされます。これは、トポロジに外部のOracle HTTP Serverが存在する場合にのみ必要です。 |

Oracle Fusion Middlewareエンタープライズ・トポロジのインストールおよび構成を開始する前に、一連のIPアドレスを取得して予約する必要があります。

トポロジ用に調達した各ホスト・コンピュータの物理IP(IP)アドレス

デプロイメントにおける各WebLogic Serverの仮想IP(VIP)アドレス

各WebLogic管理対象サーバーの仮想IP(VIP)アドレスで、サーバーの移行に役立つ

ご自身のデプロイメントに必要なVIPの詳細は、製品固有のエンタープライズ・デプロイメント・ガイドを参照してください。

各VIPにマップされる一意の仮想ホスト名。

この項の内容は次のとおりです。

仮想IPアドレスは、使用するネットワーク上のホストのプライマリIPアドレスと同じサブネットに属する未使用のIPアドレスです。

これは、手動でホストに割り当てられます。Oracle WebLogic Serverドメイン内の個々の管理対象サーバーは、このIPアドレスでリスニングするように構成されます。仮想IPアドレスは、コンポーネントのデフォルトにするネットワークに割り当てられます。

内部IPoIBネットワークを使用するようにデプロイメントを構成した場合、これらの仮想IPアドレスはhost-int.example.comと同じサブネットに存在します。

外部EoIBネットワークを使用するようにデプロイメントを構成した場合、これらの仮想IPアドレスはhost-ext.example.comと同じサブネットに存在します。

エンタープライズ・デプロイメントの場合、特に、VIPのセットおよびそれらにマップされている仮想ホスト名が予約され、ネットワーク上で有効になっていることが重要です。

Exalogicのデプロイメントでは、これらは社内IPoIBネットワークまたは内部IPoIBネットワーク上に配置できます。

仮想IPアドレスが割り当てられているホスト・コンピュータに障害が発生した場合、仮想IPアドレスは同じサブネット内の別のホストに割り当てられ、新規ホストがそれに割り当てられている管理対象サーバー実行の責任を負います。

管理対象サーバーの仮想IPアドレスの再割当ては、Oracle WebLogic Serverのサーバー移行機能を使用して自動的に実行できます。管理サーバーの仮想IPアドレスの再割当ては、手動で実行する必要があります。

EoIBネットワーク上のホストIPアドレスは、企業のDNS内で解決可能であることが推奨されます。

内部のIPoIBネットワーク上のIPアドレスについては、/etc/hostsファイルによる解決をお薦めします。

必要に応じて、すべてのホストをDNSまたは/etc/hostsファイルで解決できます。

製品ごとに仮想IPアドレスの要件が異なります。製品固有の情報は、該当する製品のエンタープライズ・デプロイメント・ガイドを参照してください。

次の図は、一般的なデプロイメントではこれがどのように見えるかを示しています。

この図では:

IPは、管理対象サーバーが実行されているホストの物理IPであり、WebLogic管理対象サーバーによって使用されます。

VIPxは、管理対象サーバーが実行されているホスト上で現在有効になっている仮想IPアドレスです。

管理サーバーが2つ表示されます。1つはVIPが割り当てられてアクティブで、もう1つはパッシブです。パッシブの管理サーバーは、別のホスト上で、VIP1が転送されたら起動する準備ができています。

エンタープライズ・デプロイメントのインストールおよび構成を開始する前に、製品のエンタープライズ・デプロイメント・ガイドにあるVIPに対応する一連のホスト名とIPアドレスを予約してください

VIPには一意であれば任意のホスト名を割り当てることができますが、このガイドでは、このガイドで推奨するホスト名を使用して各VIPを参照しています。

この項では、物理Exalogicデプロイメントにおけるネットワークについて説明します。

この項では、物理的なExalogicネットワークのマップについて説明します。

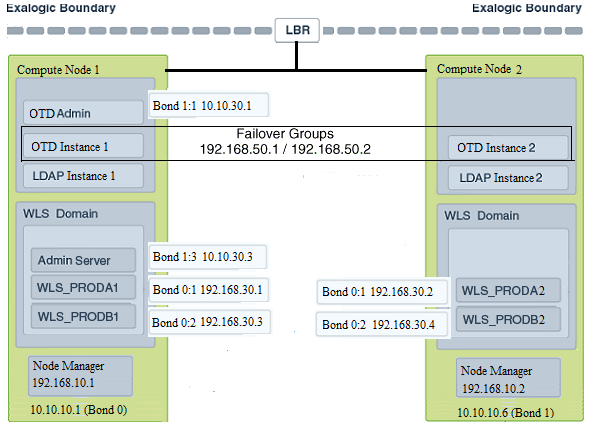

次の図は、Oracle Fusion Middlewareエンタープライズ・デプロイメントに必要なIPoIBおよびEoIBネットワーク・インタフェースを示しています。この後の項で、図の詳細を説明します。

物理Exalogicデプロイメントでは、ハードウェア・ロード・バランサにより、Exalogicラックの計算ノード上の2つのOracle Traffic Directorインスタンスにリクエストが配信されます。

Oracle Fusion MiddlewareおよびOracle Traffic Directorソフトウェアはすべて、これらの2つの計算ノードに渡って高可用性形式でデプロイされています。物理Exalogicネットワークのマップは、これらの計算ノードがどのようにネットワーク化されているか、ロード・バランサが配置されている外部の企業のネットワークとどのようにネットワーク化されているかを示しています。

前述の図は、Exalogicアプライアンス内でのLDAPインスタンスの構成方法を示しています。これは、アプリケーションがLDAPとやりとりする場合に重要です。ここでは説明のためにLDAPを示しており、デプロイメントには存在しないこともあります。

物理Exalogicネットワークのマップ図は、次のネットワーク使用を前提としています。ネットワークの構成方法は要件によって異なります。ここで示す例には、次のような特徴があります。

EoIBネットワークは、ロード・バランサからOracle Traffic Directorへの通信に使用されます。

Oracle Traffic Directorは、IPoIBネットワークを使用してWebLogic ServerおよびLDAPコンポーネントと通信します。

この項の内容は次のとおりです。

外部ロード・バランサは、Exalogicマシン・ラックの外部に位置します。

最大限の可用性を維持するため、個々のネットワーク・インタフェースは相互に結合され、1つのインタフェースの障害がシステムの可用性に影響を与えません。

注意:

物理Exalogicネットワークのマップ図には、いくつかの結合インタフェースが示されています。結合インタフェースは、1つのIPアドレスを共有する、2つ以上の物理ネットワーク・インタフェースが結合されたものです。

物理Exalogicデプロイメントでは、次のネットワーク結合が想定されています。

| ネットワーク・インタフェース | ネットワーク | 用途 |

|---|---|---|

bond0 |

IPoIB |

これは、アプリケーションとExadata(使用されている場合)との通信に使用される内部ネットワークです。 |

bond1 |

EoIB |

これは外部のクライアント・アクセス・ネットワークです |

:xとして表示され、xは連番です。たとえば、bond1:1です。Oracle Traffic Director(OTD)は、Exalogic上のエンタープライズ・デプロイメント内でいくつかの機能を提供します。

その中には、ロード・バランシング、インテリジェント・ルーティング、SSL終了などがあります。

OTDは、多くの場合、外部のロード・バランサや外部のWeb/HTTPサーバーと連携して動作します。

Oracle Traffic Directorは、ロード・バランサとして、アプリケーション・コンポーネントにTCPトラフィックとHTTPトラフィックの両方を送信できます。

外部のOracle HTTP Serverを使用しないかぎり、Oracle Traffic DirectorはHTTPサーバーとしても機能します。Oracle Traffic Directorは、クライアントEoIBネットワークで、外部ロード・バランサから発信されるHTTPリクエストをリスニングします。これらのリクエストが計算ノード上のWebLogic管理対象サーバーへのアクセスを必要とする場合は、内部IPoIBネットワークを使用してこれらのリクエストを適宜送信します。

Exalogicラック内の複数のアプリケーションに同じOTDサーバーを使用してアクセスする場合は、OTDサーバーを専用の計算ノードにインストールすることをお薦めします。

オプションで、Exalogicマシン・ラックの外部のサーバーに置かれているOracle HTTP Serverを使用できます。このサーバーは、ロード・バランサからリクエストを受信し、EoIBを使用してマシン・ラック内のアプリケーション仮想サーバーにそのリクエストを配信します。

その場合もやはり、すべての内部トラフィックは、IPoIBおよびOracle Traffic Directorを使用して発生します。

Web層をExalogicマシンと分離したDMZに配置する必要のある組織や、HTTPサーバーを必要とするその他のアプリケーションやポリシーを必要とする組織では、外部HTTPサーバーが必要になる場合があります。

次の図は、外部のOracle HTTP Serverが使用され、すべての通信がクライアント・ネットワークを経由する標準的なネットワークのマップを示しています。

Exalogic物理デプロイメントでは、物理的な計算ノードを使用してサービスをホストします。

次の項では、標準的なエンタープライズ・デプロイメントを物理Exalogicでどのように構成できるかを説明します。ここにリストされるコンポーネントのすべてが常に使用されるわけではありませんが、完全性のためにすべてを含めています。

次の例では、ロード・バランサとOracle Traffic Director以外のすべての通信に、内部のIPoIBネットワークを使用することを前提としています。EoIBネットワーク上のすべてを公開することを選択した場合は、それに応じて、次にリストされているサンプルのネットワーク・パスを適宜更新する必要があります。

この項の内容は次のとおりです。

ComputeNode1は2つの目的を果します。内部ロード・バランサとWebサーバーの両方として機能するOracle Traffic Directorをホストします。また、Oracle Fusion Middlewareアプリケーションもホストします。

これは、EoIBクライアント・アクセス・ネットワークを使用するように構成されています。このネットワークを使用して、外部ロード・バランサと通信します。

これは、内部通信にIPoIBネットワークを使用するように構成されています。

Oracle Traffic Directorでは、フェイルオーバー・グループを使用してIPアドレスを有効にでき、IPoIBネットワークを使用してリクエストをLDAPサーバーにルーティングします。

Oracle Traffic Directorは、内部コールバックに使用されたIPアドレスが失敗した場合に、フェイルオーバー・ノードとして機能します。

Oracle Traffic Directorは、アプリケーション層を構成するWebLogic管理対象サーバーにアプリケーション・リクエストをルーティングするために使用されます。

WebLogic管理対象サーバーを起動および停止するために使用されるノード・マネージャは、内部IPoIBインタフェースでリクエストを受け入れるように構成されます。

このノードは、クライアント・アクセス・ネットワーク上で構成された仮想(フローティング)IPアドレスをホストします。これらの仮想IPアドレスは、管理サーバーによって使用されます。ただし、クライアント・アクセス・ネットワークを使用する必要はありません。これを行う利点は、Exalogicマシンの外部にある管理サーバーをモニターできることです。

2つの仮想(フローティング)IPアドレスがIPoIBインタフェースに連結され、IPoIBインタフェースは管理対象サーバーがサーバーの移行を容易にするために使用されます。

LDAPは、内部IPoIBネットワーク上のリクエストをリスニングします。

ComputeNode2は2つの目的を果します。内部ロード・バランサとWebサーバーの両方として機能するOracle Traffic Directorをホストします。また、Oracle Fusion Middlewareアプリケーションもホストします。

これは、EoIBクライアント・アクセス・ネットワークを使用するように構成されています。このネットワークを使用して、外部ロード・バランサと通信します。

これは、内部通信にIPoIBネットワークを使用するように構成されています。

Oracle Traffic Directorでは、フェイルオーバー・グループを使用してIPアドレスを有効にでき、IPoIBネットワークを使用して内部コールバック・リクエストをルーティングします。

Oracle Traffic Directorは、LDAPディレクトリに使用されているIPアドレスに障害が発生した場合に、フェイルオーバー・ノードとして機能します。

Oracle Traffic Directorは、アプリケーション層を構成するWebLogic管理対象サーバーにアプリケーション・リクエストをルーティングするために使用されます。

ローカルのWebLogic管理対象サーバーの起動および停止に使用されるノード・マネージャは、内部IPoIBインタフェースでリクエストを受け入れるように構成されます。

このノードは、クライアント・アクセス・ネットワーク上で構成された仮想(フローティング)IPアドレスをホストします。これらの仮想IPアドレスは、管理サーバーによって使用されます。必ずしもクライアント・アクセス・ネットワークを使用する必要はありませんが、使用すると、Exalogicマシンの外部にある管理サーバーをモニターできます。

2つの仮想(フローティング)IPアドレスがIPoIBインタフェースに連結され、IPoIBインタフェースは管理対象サーバーがサーバーの移行を容易にするために使用されます。

LDAPディレクトリは、内部IPoIBネットワーク上のリクエストをリスニングします。

ネットワーキングは複雑ですが、Exalogicデプロイメントの重要な部分です。

このガイドでは、「物理Exalogicネットワークのマップ」で説明されているネットワークを使用する標準的なエンタープライズ・デプロイメント・トポロジの設定を示します。このガイドでは、内部通信用にIPoIBネットワーク、外部通信用にEoIBネットワークを利用します。

表4-2に、Exalogicの物理マシン・ラックで必要なネットワーク設定の概要を示します。次の各項では、このネットワーキングの設定方法について詳細に説明します。

相互参照を容易にするために独自の値を追加できるように、表に列が追加されています。

ネットワーク変更、システム再配置および障害回復シナリオに対応可能なトポロジ設計では、適切なホスト名の解決が重要です。必要なDNS(/etc/hostsまたは中央DNSサーバー)定義が配置され、WebLogic ServerがIPアドレスや仮想IPアドレスを直接使用するのではなく、ホスト名や仮想ホスト名を使用することが重要です。さらに、外部ロード・バランサとOracle Traffic Directorサーバーによりトポロジ内で適切なサーバーやサービスにリクエストがルーティングされるために、Exalogicエンタープライズ・デプロイメントでは、仮想サーバー名のセットが必要です。

これらの仮想サーバー名は、企業のネットワークで解決できる必要があります。IPoIBアドレスをラックの名前解決システム内部のみで解決する必要があります。複数のラックが接続される場合、潜在的なIP競合を予防するには、これらも中央DNSサーバーに配置することをお薦めします。全社レベルのネットワーク管理者は、これを有効にする必要があります。または、異なるノードを介して伝播される適切な/etc/hostsファイルによってホスト名を解決することもできます。表4-2に、標準的なエンタープライズ・デプロイメントのサーバーで使用される様々なフローティングIPアドレスの名前の例を示します。

表4-2 Exalogicの物理IPアドレスのワークシート

| このガイドにおけるホスト名例 | インタフェース | IPアドレス/サブネット | 実際の値 | タイプ | ホスト | バインド | 詳細 |

|---|---|---|---|---|---|---|---|

HOST1 |

bond0 |

192.168.10.1/255.255.224.0 |

IPoIB/固定 |

ComputNode1/HOST1 |

NA |

内部IPoIBネットワークを使用してHOST1にアクセスします。 |

|

HOST2 |

bond0 |

192.168.10.2/255.255.224.0 |

IPoIB/固定 |

ComputNode2/HOST2 |

NA |

内部IPoIBネットワークを使用してHOST2にアクセスします。 |

|

HOST1VHN1 |

bond0:1 |

192.168.30.1/255.255.240.0 |

IPoIB/フローティング |

ComputNode1/HOST1 |

WLS_PRODA1(デフォルト・チャネル) |

最初はHOST1で有効になっており、HOST2へのサーバー移行によってフェイルオーバーできます。 |

|

HOST2VHN1 |

bond0:1 |

192.168.30.2/255.255.240.0 |

|

IPoIB/フローティング |

ComputNode2/HOST2 |

WLS_PRODA2(デフォルト・チャネル) |

最初はHOST2で有効になっており、HOST1へのサーバー移行によってフェイルオーバーできます。 |

HOST1VHN2 |

bond0:2 |

192.168.30.3/255.255.240.0 |

IPoIB/フローティング |

ComputNode1/HOST1 |

WLS_PRODB1(デフォルト・チャネル) |

最初はHOST1で有効になっており、HOST2へのサーバー移行によってフェイルオーバーできます。 |

|

HOST2VHN2 |

bond0:2 |

192.168.30.4/255.255.240.0 |

IPoIB/フローティング |

ComputNode2/HOST2 |

WLS_PRODB2(デフォルト・チャネル) |

最初はComputeNode3で有効になっており、HOST1へのサーバー移行によってフェイルオーバーできます。 |

|

HOST1EXT |

bond1 |

10.10.10.1/255.255.240.0 |

EoIB/固定 |

ComputNode1/HOST1 |

NA |

外部のロード・バランサから計算ノードにアクセスできるようにする固定IP |

|

HOST2EXT |

bond1 |

10.10.10.2/255.255.240.0 |

EoIB/固定 |

ComputNode2/HOST2 |

NA |

外部のロード・バランサから計算ノードにアクセスできるようにする固定IP |

|

OTDADMINVHN |

bond1:1 |

10.10.30.1/255.255.224.0 |

EoIB/フローティング |

ComputNode1/HOST1 |

OTD管理サーバー |

手動でOTD管理サーバーをHOST1からHOST2に移行する場合は、管理サーバーにフローティングIPアドレスを使用することをお薦めします。 |

|

ADMINVHN |

bond1:2 |

10.10.30.2/255.255.224.0 |

EoIB/フローティング |

ComputNode1/HOST1 |

WebLogicドメイン 管理サーバー |

手動で管理サーバーをHOST1からHOST2に移行する場合は、管理サーバーにフローティングIPアドレスを使用することをお薦めします。 |

|

WEBHOST1VHN |

OTD |

10.10.50.1/255.255.224.0 |

EoIB/フローティング |

ComputNode1/HOST1 |

OTD - HOST1 |

OTDで管理されるフローティングIPアドレス。これは、ロード・バランサの接続先のIPアドレスです。 |

|

WEBHOST2VHN |

OTD |

10.10.50.2/255.255.224.0 |

EoIB/フローティング |

ComputNode2/HOST2 |

OTD - HOST2 |

OTDで管理されるフローティングIPアドレス。これは、ロード・バランサの接続先のIPアドレスです。これはオプションです |

|

EDGINTERNAL |

OTD |

192.168.50.1/255.255.224.0 |

IPoIB/フローティング |

ComputNode1/HOST1 |

NA |

Oracle Traffic Directorフェイルオーバー・グループ。 |

|

IDSTORE |

OTD |

192.168.50.2/255.255.224.0 |

IPoIB/フローティング |

ComputNode2/HOST2 |

NA |

LDAPディレクトリのOracle Traffic Directorフェイルオーバー・グループ |

注意:

表4-2ではインタフェースがOTDとして表示され、これは、IPアドレスがネットワーク・インタフェースに手動で割り当てられるのではなく、Oracle Traffic Directorによって管理されることを意味します。このエントリは、完全性のためにこの表に含まれています。前述のIDSTOREは、説明のために示したもので、すべてのトポロジに存在するわけではありません。この項では、外部のOHSのための追加要件について説明します。

表4-3 Exalogic物理OHS構成ワークシート

| このガイドにおけるホスト名例 | インタフェース | IPアドレス/サブネット | 実際の値 | タイプ | ホスト | バインド | 詳細 |

|---|---|---|---|---|---|---|---|

OHSHOST1 |

eth0 |

201.19.23.10/255.255.255.0 |

ETH0/Fixed |

外部OHSHOST1 |

Oracle HTTP Server |

Oracle HTTP Serverがリスニングする固定IP |

|

HOST1VHN1-EXT |

bond1:1 |

10.10.10.7/255.255.224.0 |

EoIB/フローティング |

ComputeNode1/HOST1 |

WLS_PRODA1(デフォルト外部チャネル) |

最初に計算ノード1で有効にされていると、計算ノード2へフェイルオーバーされます |

|

HOST1VHN2-EXT |

bond1:2 |

10.10.10.9/255.255.224.0 |

EoIB/フローティング |

ComputeNode1/HOST1 |

WLS_PRODB1(デフォルト外部チャネル) |

最初に計算ノード1で有効 |

|

OHSHOST2 |

eth0 |

201.19.23.11/255.255.255.0 |

ETH0/Fixed |

外部OHSHOST2 |

Oracle HTTP Server |

Oracle HTTP Serverがリスニングする固定IP |

|

HOST2VHN2-EXT |

bond1:1 |

10.10.10.8/255.255.224.0 |

EoIB/フローティング |

ComputeNode2/HOST2 |

WLS_PRODA2(デフォルト外部チャネル) |

最初に計算ノード2で有効にされていると、計算ノード1へフェイルオーバーされます |

|

HOST2VHN2-EXT |

bond1:2 |

10.10.10.10/255.255.224.0 |

EoIB/フローティング |

ComputeNode2/HOST2 |

WLS_PRODB2(デフォルト外部チャネル) |

最初に計算ノード2で有効 |

注意:

HOSTxVHN-EXTは、標準のトポロジで使用される標準のHOSTxVHNエントリにかわり、外部のOracle HTTP Serverトポロジで使用されます。Oracle HTTP Serverトポロジにおける-EXTは、HOSTxVHNが、その他のトポロジで使用されている内部ネットワークではなく、クライアント・アクセス・ネットワークにバインドされていることを示します。

デフォルトでは、計算ノードはExalogicマシン・ラックの外部では通信できません。これを行うには、外部ホストまたはロード・バランサ経由でアクセスされるこれらのホストにEoIBネットワークを構成する必要があります。

このアクセスを必要とする計算ノードはHOST1およびHOST2で、それは、外部ロード・バランサ、外部データベース、またはOracle HTTP Serverとやりとりします。

この項の内容は次のとおりです。

この項では、各計算ノードの各EoIBインタフェースに関連付ける必要のあるIPアドレスの概要を示します。

表4-4 EoIBネットワークと関連インタフェースのIPアドレス

| 計算ノード | ホスト名 | インタフェース名 | 外部IPアドレス | ネットマスク | 使用者 |

|---|---|---|---|---|---|

ComputeNode1 |

HOST1–EXT |

bond1 |

10.10.10.1 |

255.255.224.0 |

外部ロード・バランサ・アクセス用の計算ノード |

ComputeNode2 |

HOST2–EXT |

bond1 |

10.10.10.2 |

255.255.224.0 |

外部ロード・バランサ・アクセス用の計算ノード |

EoIBネットワークの構成は、複数ステージのプロセスです。

ステージ1 - ネットワーク・デバイスの作成に必要な情報を決定します。

ステージ2 - 通信する計算ノードのInfiniBandゲートウェイ・スイッチで仮想LAN (VLAN)を作成します。

ステージ3 - 計算ノードから認識できるInfiniBandゲートウェイ・スイッチで仮想ネットワーク・カード(VNIC)を作成して、計算ノードがEoIBネットワークを利用できるようにします。

ステージ4 - IPアドレスを計算ノードに割り当てることによって、VNICを使用して通信するように計算ノードを構成します。

次の項では、VLANおよびVNICの作成に必要な情報の収集方法について説明します。

これを容易にするには、進行とともに次のワークシートに記入します。

表4-5 VNICワークシート

| 計算ノード | 管理/外部IPアドレス | ベースLid | GUID | スイッチLid | スイッチ名 | コネクタ | スイッチGUID | MACアドレス |

|---|---|---|---|---|---|---|---|---|

HOST1 |

||||||||

HOST2 |

||||||||

各計算ノードはゲートウェイ・スイッチに接続され、計算ノードが使用するスイッチは、計算ノードで作成されたVLANを持っている必要があります。

注意:

管理IPは、委任時に管理LANで構成されている計算ノードのIPアドレスです。

外部IPアドレスは、EoIBインタフェースに割り当てる静的IPアドレスです。

計算ノードに接続するスイッチを決定するには、次を実行します。

通信に使用できるネットワーク・カードとして計算ノードが認識できるように、スイッチで仮想ネットワーク・カードを作成します。

各外部向け計算ノードにアタッチされた各スイッチで、ポートごとにVNICを作成する必要があります。詳細は、表4-5を参照してください。

VNICを作成するには、次を実行します。

計算ノード上に新規の結合ネットワーク・インタフェースを定義すると、作成したばかりのVNICがアプリケーションに単一のインタフェースとして公開され、外部ロード・バランサから固定IPを使用して計算ノードにアクセスできるようになります。

各計算ノードには、2つの仮想ネットワーク・インタフェース・カードが作成されています。

ネットワークの構成を容易にするために、次のワークシートを使用できます。

表4-7 VNICワークシート

| 計算ノード | EoIB IPアドレス | ネットマスク | インタフェース | ネットワーク・デバイス | MACアドレス | EPORT_ID | IOA_PORT | インタフェース・デバイス名 | インタフェース・ファイル |

|---|---|---|---|---|---|---|---|---|---|

HOST1 |

|||||||||

HOST2 |

|||||||||

ネットワークを構成するには、次を実行します。

この項では、仮想IPアドレスを有効にするための情報を提供します。

Exalogicラックが稼働されると、内部のIPoIBインタフェースbond0のネットワーク構成が設定されます。

パフォーマンスを向上させるために、作成されたMTU値を値6400に変更しました。

注意:

最新の推奨値については、My Oracle SupportのドキュメントID 1624434.1Exalogic物理および仮想環境におけるIPoIB関連ネットワーク・インタフェースのMTUチューニングに関する推奨事項の改訂を参照してください。

My Oracle SupportのドキュメントID 1624434.1を選択して、[Ctrl]キーを押しながら[F9]キーを押します。「Attributes」ダイアログが開きます。

「Url」属性の「Attribute Value」フィールドに、次のURLを入力します。

https://support.oracle.com/CSP/main/article?cmd=show&type=NOT&id=1624434.1

ノートID 1624434.1またはキーワードを画面上部の検索フィールドに入力します。

「Set Value」をクリックします。

この項では、bond0のマルチキャストを有効にする手順を示します。

WebLogicクラスタはクラスタ通信にユニキャストを使用するように構成されていますが、Oracle Identity Managerなどの一部の製品は内部的にマルチキャストに依存しています。これらのコンポーネントのいずれかを使用する場合は、IPoIBネットワーク上でマルチキャストを有効にする必要があります(通信にIPoIBネットワークを使用していることを前提とします)。

マルチキャストを有効にするには:

ネットワークを定義したら、すべてのネットワーク名が計算ノード/vServerのそれぞれから解決可能であることを確認します。

これを行うには、各計算ノード/vServerで次のコマンドを実行します

ping -I interface hostname

例:

ping -I bond1 IADADMINVHN

デプロイメントのタイプに応じて、表4-2および「Exalogic IPアドレスのワークシート」の各エントリに対してこのテストを実行します。

ping -I bond1 ADMINVHN ping -I bond1 OTDADMINVHN ping -I bond1 IADDBSCAN ping -I bond0 HOST1 ping -I bond0 HOST1VHN1 ping -I bond0 HOST1VHN2 ping -I bond1 HOST1-EXT ping -I bond1 DBHOST1 ping -I bond0 HOST2 ping -I bond0 HOST2VHN1 ping -I bond0 HOST2VHN2 ping -I bond1 HOST2-EXT ping -I bond1 DBHOST2

さらに、データベース・ホストおよびGridLinkスキャン・アドレスにpingを実行することにより、計算ノードがデータベース・サーバーへのアクセスを許可することをテストします。例:

ping -I bond1 DBHOST1 ping -I bond1 DBHOST2 ping -I bond1 IADDBSCAN

この項では、仮想Exalogicネットワークについて説明します。

この項では、仮想的なExalogicネットワークのマップについて説明します。

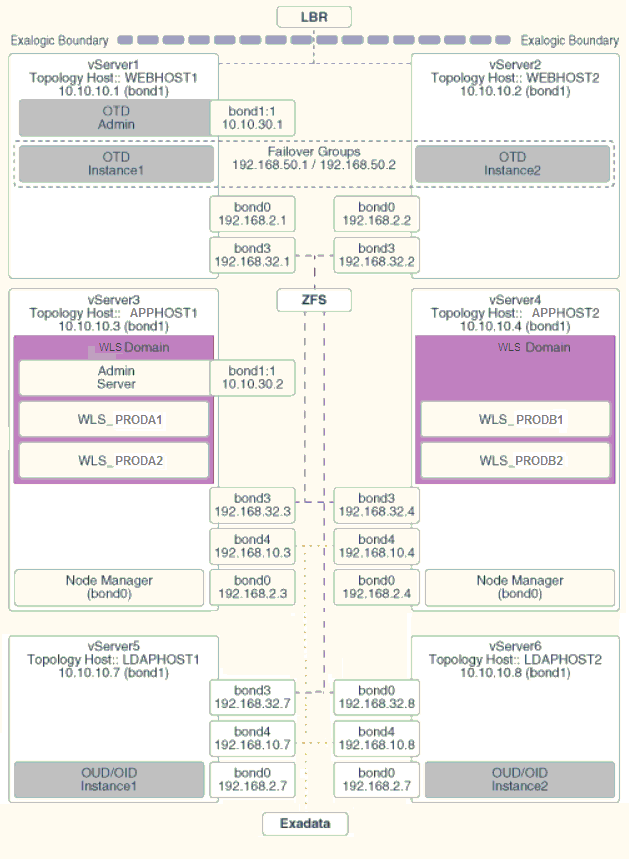

図4-2 仮想ネットワークのマップ

仮想Exalogicデプロイメントでは、ハードウェア・ロード・バランサを使用して、Oracle Traffic DirectorをホストするExalogicラック内の2つのvServerにリクエストを配信します。

Oracle Traffic Directorインスタンスは、トラフィックをOracle Fusion Middlewareコンポーネントをホストする他のvServerに転送します。

仮想Exalogicネットワークのマップ図は、これらの仮想サーバーがどのようにネットワーク化され、ロード・バランサが置かれている外部の企業のネットワークに接続されているかを示しています。

この項の内容は次のとおりです。

外部ロード・バランサは、Exalogicマシン・ラックの外部に位置します。

仮想Exalogicデプロイメントでは、これはvServerの作成時に割り当てられます。したがって、正確な結合は、ネットワークがvServerにアタッチされる順序によって決まります。

このドキュメントでは、ネットワーク・インタフェースを表4-9に示すように想定しています。

表4-9 ネットワーク・インタフェース

| 用途 | ネットワーク | インタフェース |

|---|---|---|

管理ネットワーク |

EoIB |

eth0 |

プライベートの内部ネットワーク |

IPoIB |

bond0 |

クライアント・アクセス・ネットワーク |

EoIB |

bond1 |

内部の管理ネットワーク |

IPoIB |

bond2 (未使用) |

内部のストレージ・ネットワーク |

IPoIB |

bond3 |

Exadataネットワーク |

IPoIB |

bond4 |

Oracle Traffic Director(OTD)は、Exalogic上のエンタープライズ・デプロイメント内でいくつかの機能を提供します。

その中には、ロード・バランシング、インテリジェント・ルーティング、SSL終了などがあります。

OTDは、多くの場合、外部のロード・バランサや外部のWeb/HTTPサーバーと連携して動作します。

Oracle Traffic Directorは、ロード・バランサとして、アプリケーション・コンポーネントにTCPトラフィックとHTTPトラフィックの両方を送信できます。

外部のOracle HTTP Serverを使用しないかぎり、Oracle Traffic DirectorはHTTPサーバーとしても機能します。Oracle Traffic Directorは、クライアントEoIBネットワークで、外部ロード・バランサから発信されるHTTPリクエストをリスニングします。これらのリクエストが計算ノード上のWebLogic管理対象サーバーへのアクセスを必要とする場合は、内部IPoIBネットワークを使用してこれらのリクエストを適宜送信します。

Exalogicラック内の複数のアプリケーションに同じOTDサーバーを使用してアクセスする場合は、OTDサーバーを専用の計算ノードにインストールすることをお薦めします。

オプションで、Exalogicマシン・ラックの外部のサーバーに置かれているOracle HTTP Serverを使用できます。このサーバーは、ロード・バランサからリクエストを受信し、EoIBを使用してマシン・ラック内のアプリケーション仮想サーバーにそのリクエストを配信します。

その場合もやはり、すべての内部トラフィックは、IPoIBおよびOracle Traffic Directorを使用して発生します。

Web層をExalogicマシンと分離したDMZに配置する必要のある組織や、HTTPサーバーを必要とするその他のアプリケーションやポリシーを必要とする組織では、外部HTTPサーバーが必要になる場合があります。

次の図は、外部のOracle HTTP Serverが使用され、すべての通信がクライアント・ネットワークを経由する標準的なネットワークのマップを示しています。

Exalogicの仮想デプロイメントでは、サービスをホストするために物理的な計算ノードのかわりに仮想サーバーが使用されます。

仮想ホストは物理サーバーに似ていますが、仮想ホストは実際にはExalogic Controlによって管理される仮想環境です。これらはvServerと呼ばれます。

次の各項では、それぞれのvServerのネットワーク構成について説明します。

vServer1(WEBHOST1)は、内部ロード・バランサおよびWebサーバーの両方として機能するOracle Traffic Directorをホストします。

これは、EoIBクライアント・アクセス・ネットワークを使用するように構成されています。このネットワークを使用して、外部ロード・バランサと通信します。

これは、内部通信にIPoIBネットワークを使用するように構成されています。

Oracle Traffic Directorは、内部コールバックに使用されたIPアドレスが失敗した場合に、フェイルオーバー・ノードとして機能します。

Oracle Traffic Directorは、アプリケーション層を構成するWebLogic管理対象サーバーにアプリケーション・リクエストをルーティングするために使用されます。

vServer2(WEBHOST2)は、2つの目的を果します。内部ロード・バランサとWebサーバーの両方として機能するOracle Traffic Directorをホストします。また、Oracle Fusion Middlewareアプリケーションもホストします。

これは、EoIBクライアント・アクセス・ネットワークを使用するように構成されています。このネットワークを使用して、外部ロード・バランサと通信します。

これは、内部通信にIPoIBネットワークを使用するように構成されています。

Oracle Traffic Directorでは、フェイルオーバー・グループを使用してIPアドレスを有効にでき、IPoIBネットワークを使用して内部コールバック・リクエストをサーバーにルーティングできます。

Oracle Traffic Directorは、アプリケーション層を構成するWebLogic管理対象サーバーにアプリケーション・リクエストをルーティングするために使用されます。

vServer3(HOST1)は、ドメインを構成するOracle Fusion Middlewareアプリケーションをホストします。

これは、EoIBクライアント・アクセス・ネットワークを使用するように構成できます。このネットワークを使用して外部のデータベース・サーバーと通信したり、外部のOracle HTTPサーバーがWeblogic管理対象サーバーと通信したりします。

これは、内部通信にIPoIBネットワークを使用するように構成されています。

LDAPインスタンスは、内部のIPoIBネットワーク上のOracle Traffic Directorからのリクエストを受け取ります。

WebLogic管理対象サーバーを起動および停止するために使用されるノード・マネージャは、内部IPoIBインタフェースでリクエストを受け入れるように構成されます。

このノードは、クライアント・アクセス・ネットワーク上で構成された仮想(フローティング)IPアドレスをホストします。この仮想IPアドレスは、管理サーバーによって使用されます。必ずしもクライアント・アクセス・ネットワークを使用する必要はありませんが、使用すると、Exalogicマシンの外部にある管理サーバーをモニターできます。

連結された2つの仮想(フローティング)IPアドレスが管理対象サーバーによって使用され、サーバー移行が容易になります。これらのVIPが連結されるネットワークは、要件によって決まります。詳細は、「Oracle Fusion MiddlewareおよびExalogicネットワークの理解」を参照してください。このドキュメントでは、内部IPoIBネットワークを使用していることを前提としています。

vServer4(HOST2)は、ドメインを構成するOracle Fusion Middlewareアプリケーションをホストします。

これは、EoIBクライアント・アクセス・ネットワークを使用するように構成できます。このネットワークを使用して外部のデータベース・サーバーと通信したり、外部のOracle HTTPサーバーがWeblogic管理対象サーバーと通信したりします。

これは、内部通信にIPoIBネットワークを使用するように構成されています。

LDAPインスタンスは、内部のIPoIBネットワーク上のOracle Traffic Directorからのリクエストを受け取ります。

WebLogic管理対象サーバーを起動および停止するために使用されるノード・マネージャは、内部IPoIBインタフェースでリクエストを受け入れるように構成されます。

このノードは、クライアント・アクセス・ネットワーク上で構成された仮想(フローティング)IPアドレスをホストします。この仮想IPアドレスは、管理サーバーによって使用されます。必ずしもクライアント・アクセス・ネットワークを使用する必要はありませんが、使用すると、Exalogicマシンの外部にある管理サーバーをモニターできます。

2つの仮想(フローティング)IPアドレスがIPoIBインタフェースに連結され、IPoIBインタフェースは管理対象サーバーがサーバーの移行を容易にするために使用されます。

vServer5(LDAPHOST1)は、ドメインを構成するOracle Fusion Middlewareアプリケーションをホストします。

外部のクライアントからLDAPインスタンスに直接アクセスする必要がある場合は、EoIBクライアント・アクセス・ネットワークを使用するように構成できます。通常、これはOracle Traffic Director(OTD)を介して行われます。ただし、LDAPディレクトリがOracle Internet Directoryで、データベースが外部のホストにある場合、EoIBはそのデータベースと通信する必要があります。

これは、内部通信にIPoIBネットワークを使用するように構成されています。

LDAPインスタンスは、内部のIPoIBネットワーク上のOracle Traffic Directorからのリクエストを受け取ります。

Oracle Traffic Directorのフェイルオーバー・グループIDSTORE.example.comは、このインスタンスとLDAPHOST2のLDAPインスタンスにリクエストを送信します。

ネットワーキングは複雑ですが、Exalogicデプロイメントの重要な部分です。このガイドでは、内部通信用にIPoIBネットワーク、外部通信用にEoIBネットワークを利用します。

表4-10に、Exalogicマシン・ラックで必要なネットワーク構成の要約を示します。次の各項では、このネットワーキングの設定方法について詳細に説明します。

相互参照を容易にするために独自の値を追加できるように、表に列が追加されています。

ネットワーク変更、システム再配置および障害回復シナリオに対応可能なトポロジ設計では、適切なホスト名の解決が重要です。必要なDNS(/etc/hostsまたは中央DNSサーバー)定義が配置され、WebLogic ServerがIPアドレスや仮想IPアドレスを直接使用するのではなく、ホスト名や仮想ホスト名を使用することが重要です。さらに、外部ロード・バランサとOracle Traffic Directorサーバーによりトポロジ内で適切なサーバーやサービスにリクエストがルーティングされるために、Exalogicエンタープライズ・デプロイメントでは、仮想サーバー名のセットが必要です。

これらの仮想サーバー名は、企業のネットワークで解決できる必要があります。IPoIBアドレスをラックの名前解決システム内部のみで解決する必要があります。複数のラックが接続される場合、潜在的なIP競合を予防するには、これらも中央DNSサーバーに配置することをお薦めします。全社レベルのネットワーク管理者は、これを有効にする必要があります。または、異なるノードを介して伝播される適切な/etc/hostsファイルによってホスト名を解決することもできます。表4-10に、標準的なエンタープライズ・デプロイメントのサーバーで使用される様々なフローティングIPアドレスの名前の例を示します。

表4-10 Exalogic IPアドレスのワークシート

| このガイドにおけるホスト名例 | インタフェース | IPアドレス/サブネット | 実際の値 | タイプ | ホスト | バインド | 詳細 |

|---|---|---|---|---|---|---|---|

WEBHOST1 |

bond0 |

192.168.10.1/255.255.224.0 |

IPoIB/固定 |

vServer1/WEBHOST1 |

NA |

内部IPoIBネットワークを使用したvServer11/WEBHOST1へのアクセス。 |

|

WEBHOST1VHN1 |

OTD |

10.10.50.1/255.255.224.0 |

EoIB/フローティング |

vServer1/WEBHOST1 |

OTD - WEBHOST1 |

OTDで管理されるフローティングIPアドレス。これは、ロード・バランサの接続先のIPアドレスです。これはオプションです |

|

WEBHOST1-EXT |

bond1 |

10.10.10.1/255.255.240.0 |

EoIB/固定 |

Server1/WEBHOST1 |

NA |

外部のロード・バランサからvServerにアクセスできるようにする固定IP |

|

WEBHOST1-STOR |

bond3 |

192.168.32.1/255.255.240.0 |

IPoIB/固定 |

vServer1/WEBHOST1 |

NA |

vServerが内部ネットワークを使用してZFS記憶域アプライアンスに接続できるようにする固定IPアドレス。 |

|

WEBHOST2 |

bond0 |

192.168.10.2/255.255.224.0 |

IPoIB/固定 |

vServer2/WEBHOST2 |

NA |

内部IPoIBネットワークを使用したvServer2/WEBHOST2へのアクセス。 |

|

WEBHOST2VHN1 |

OTD |

10.10.50.2/255.255.224.0 |

EoIB/フローティング |

vServer2/WEBHOST2 |

OTD - WEBHOST2 |

OTDで管理されるフローティングIPアドレス。これは、ロード・バランサの接続先のIPアドレスです。 |

|

WEBHOST2-EXT |

bond1 |

10.10.10.2/255.255.240.0 |

EoIB/固定 |

vServer2/WEBHOST2 |

NA |

外部のロード・バランサからvServerにアクセスできるようにする固定IP |

|

WEBHOST2-STOR |

bond3 |

192.168.32.2/255.255.240.0 |

IPoIB/固定 |

vServer2/WEBHOST2 |

NA |

vServerが内部ネットワークを使用してZFS記憶域アプライアンスに接続できるようにする固定IPアドレス。 |

|

HOST1–INT |

bond0 |

192.168.10.5/255.255.224.0 |

IPoIB/固定 |

vServer5/HOST1 |

NA |

内部IPoIBネットワークを使用したvServer5/HOST1へのアクセス |

|

HOST1VHN1 |

bond0:1 |

192.168.30.5/255.255.240.0 |

IPoIB/フローティング |

vServer5/HOST1 |

WLS_PRODA1(デフォルト・チャネル) |

最初はHOST1で有効になっており、HOST2へのサーバー移行によってフェイルオーバーできます |

|

HOST1VHN2 |

bond0:2 |

192.168.30.6/255.255.240.0 |

IPoIB/フローティング |

vServer5/HOST1 |

WLS_PRODB1(デフォルト・チャネル) |

最初はHOST1で有効になっており、HOST2へのサーバー移行によってフェイルオーバーできます |

|

HOST1-STOR |

bond3 |

192.168.32.5/255.255.240.0 |

IPoIB/固定 |

vServer5/HOST1 |

NA |

vServerが内部ネットワークを使用してZFS記憶域アプライアンスに接続できるようにする固定IPアドレス。 |

|

HOST1-DATA |

bond4 |

192.168.10.5/255.255.240.0 |

IPoIB/固定 |

vServer5/HOST1 |

NA |

vServerがデフォルトの内部ネットワークを使用してExadataアプライアンスに接続できるようにする固定IPアドレス。 |

|

HOST2–INT |

bond0 |

192.168.10.6/255.255.224.0 |

IPoIB/固定 |

vServer6/HOST2 |

NA |

内部IPoIBネットワークを使用したvServer6/HOST2へのアクセス |

|

HOST2VHN1 |

bond0:1 |

192.168.30.7/255.255.240.0 |

IPoIB/フローティング |

vServer6/HOST2 |

WLS_PRODA2(デフォルト・チャネル) |

最初はHOST2で有効になっており、HOST1へのサーバー移行によってフェイルオーバーできます |

|

HOST2VHN2 |

bond0:2 |

192.168.30.8/255.255.240.0 |

IPoIB/フローティング |

vServer6/HOST2 |

WLS_PRODB2(デフォルト・チャネル) |

最初はHOST2で有効になっており、HOST1へのサーバー移行によってフェイルオーバーできます。 |

|

HOST2-STOR |

bond3 |

192.168.32.6/255.255.240.0 |

IPoIB/固定 |

vServer6/HOST2 |

NA |

vServerが内部ネットワークを使用してZFS記憶域アプライアンスに接続できるようにする固定IPアドレス。 |

|

HOST2-DATA |

bond3 |

192.168.10.6/255.255.240.0 |

IPoIB/固定 |

vServer6/HOST2 |

NA |

vServerがデフォルトの内部ネットワークを使用してExadataアプライアンスに接続できるようにする固定IPアドレス。 |

|

LDAPHOST1–INT |

bond0 |

192.168.10.7/255.255.224.0 |

IPoIB/固定 |

vServer7/LDAPHOST1 |

NA |

内部IPoIBネットワークを使用したvServer7/LDAPHOST1へのアクセス |

|

LDAPHOST2–INT |

bond0 |

192.168.10.8/255.255.224.0 |

IPoIB/固定 |

vServer8/LDAPHOST2 |

NA |

内部IPoIBネットワークを使用したvServer8/LDAPHOST2へのアクセス |

|

OTDADMINVHN |

bond1:1 |

10.10.30.1/255.255.224.0 |

EoIB/フローティング |

vServer1/WEBHOST1 |

OTD管理サーバー |

手動でOTD管理サーバーをWEBHOST1からWEBHOST2に移行する場合、OTD管理サーバーにフローティングIPアドレスを使用することをお薦めします。 |

|

ADMINVHN |

bond1:3 |

10.10.30.3/255.255.224.0 |

EoIB/フローティング |

vServer5/HOST1 |

管理サーバー |

手動で管理サーバーをHOST2からHOST1に移行する場合は、管理サーバーにフローティングIPアドレスを使用することをお薦めします 管理サーバーが企業のネットワークと通信するのが望ましくない場合、このアドレスがIPoIBネットワーク上にあることがあります |

|

EDGINTERNAL |

OTD |

192.168.50.1/255.255.224.0 |

IPoIB/フローティング |

vServer1/WEBHOST1 |

NA |

内部コールバック用のOracle Traffic Directorフェイルオーバー・グループ |

|

IDSTORE |

OTD |

192.168.50.2/255.255.224.0 |

IPoIB/フローティング |

vServer2/WEBHOST2 |

NA |

LDAPディレクトリのOracle Traffic Directorフェイルオーバー・グループ |

注意:

表4-10は、このガイド全体で使用されているネットワーク・インタフェース名の例を示しています。Exalogic仮想環境では、仮想ホストが作成されるときにインタフェース名が割り当てられ、必ずしもこの表にリストされている名前と同じである必要はありません。この表のIPアドレスは単なる例です。仮想ExalogicにおけるIPアドレスの割当てでは、これらの値をそのまま実際のデプロイメントに使用できることはほとんどありません。

この項の内容は次のとおりです。

外部のOracle HTTP Serverを使用している場合は、追加のホスト名がExalogic仮想構成に適用されます。

表4-11 Exalogic仮想OHS構成ワークシート

| このガイドにおけるホスト名例 | インタフェース | IPアドレス/サブネット | 実際の値 | タイプ | ホスト | バインド | 詳細 |

|---|---|---|---|---|---|---|---|

OHSHOST1 |

eth0 |

201.19.23.10/255.255.255.0 |

ETH0/Fixed |

外部OHSHOST1 |

Oracle HTTP Server |

Oracle HTTP Serverがリスニングする固定IP |

|

OHSHOST2 |

eth0 |

201.19.23.11/255.255.255.0 |

ETH0/Fixed |

外部OHSHOST2 |

Oracle HTTP Server |

Oracle HTTP Serverがリスニングする固定IP |

|

HOST1VHN-EXT |

bond1:2 |

10.10.10.7/255.255.224.0 |

EoIB/フローティング |

ComputeNode1/HOST1/vServer3 |

WLS_PRODA1(デフォルト外部チャネル) |

最初はvServer3で有効になっており、vServer4へのサーバー移行によってフェイルオーバーできます |

|

HOST2VHN-EXT |

bond1:2 |

10.10.10.8/255.255.224.0 |

EoIB/フローティング |

ComputeNode2/HOST2/vServer4 |

WLS_PRODA2(デフォルト外部チャネル) |

最初はvServer3で有効になっており、vServer4へのサーバー移行によってフェイルオーバーできます |

この項では、プライベートIPoIBネットワークの作成および仮想IPアドレスの予約について説明します。

この項の内容は次のとおりです。

Exalogic Elastic Cloudが稼働されると、多くのネットワークが利用可能になります。これらのネットワークを仮想サーバーに割り当てる方法を決定する必要があります。

標準的なエンタープライズ・デプロイメントには、次のネットワークが必要です。これらのネットワークが存在しない場合は、作成する必要があります。詳細は、『Oracle Exalogic Elastic Cloud管理者ガイド』を参照してください。

パブリックEoIBクライアント・アクセス・ネットワーク

このネットワークは、企業のネットワークとの通信に使用されます。このネットワークは、EoIBクライアントと呼ばれます。

プライベートIPoIB FMWネットワーク

このネットワークは、アプリケーション間の通信に使用されます。このネットワークは、「プライベートIPoIBネットワークの作成」で説明されているように作成する必要があります。このネットワークは、IPoIB-FMWと呼ばれます。

IPoIBストレージ・ネットワーク

これは、仮想サーバーがZFS記憶域アプライアンスに接続するために使用されるネットワークです。このネットワークは、IPoIBストレージと呼ばれます。

IPoIBデータ・ネットワーク

これは、仮想サーバーがアタッチされたExadataマシン上のデータベースと通信するために使用されるネットワークです。このネットワークは、IPoIB-Dataと呼ばれます。

Exadataを使用せず、データベースがイーサネット・ベースのホスト上にある場合は、このネットワークを作成できない場合があることに注意してください。このネットワークを作成できない場合は、パブリックEoIBクライアント・アクセス・ネットワーク(EoIBクライアント)を使用する必要があります。

プライベート・ネットワークを作成して、デプロイメント内の各vServerが互いにプライベートに通信できるようにする必要があります。

このネットワークは、割り当てられたvServerでのみ使用でき、デプロイメント内のvServer間のネットワーク通信を他のネットワーク・トラフィックから確実に分離します。

デプロイメント内のvServer間の排他的通信用にプライベートIPoIBネットワークを作成するには、次の手順を実行します。

各エンタープライズ・デプロイメントでは、多数の仮想IPアドレスが使用されます。Oracle Elastic CloudがこのIPアドレスを他に割り当てることを防ぐには、その使用を予約する必要があります。

これらのIPアドレスは、前述の1つ以上のネットワークから取得されます。

IPアドレスを予約するには、次の手順を実行します。

注意:

これは、内部IPoIBネットワーク上の仮想IPアドレスのみに適用されます。Oracle Traffic Directorおよび管理サーバーとの通信のために、クライアント・アクセス・ネットワーク上に仮想IPアドレスを割り当てる必要があります。

この項では、仮想IPアドレスを有効にするための情報を提供します。