| Oracle® Enterprise Manager Ops Center機能リファレンス・ガイド 12cリリース1 (12.1.2.0.0) B71920-01 |

|

前 |

次 |

アセット管理は、アセットを検出し、グループおよびタグを使用して編成するプロセスです。

この章では、次のトピックと機能について説明します。

アセット管理は、Oracle Enterprise Manager Ops Centerでアセットの管理と監視を開始するプロセスです。アセットには、サーバー・ハードウェア、シャーシ、ラック、ネットワーク機器、オペレーティング・システム、仮想化ソフトウェア、クラスタリング・ソフトウェアなどが含まれます。アセットの検出と管理は、このソフトウェアでほぼすべてのアクションの前提になります。

表2-1は、タスク、およびタスクを完了するために必要なロールを示しています。タスクを完了するために必要なロールまたは権限がない場合は、管理者に連絡してください。各種ロールおよびロールに付与される権限の詳細は、『Oracle Enterprise Manager Ops Center管理ガイド』を参照してください。

表2-1 アセット管理のロールと権限

| タスク | ロール |

|---|---|

|

View Assets |

Read |

|

Add Assets |

Asset Admin |

|

Find Assets |

Asset Admin |

|

Create Discovery Profile |

Asset Admin |

|

Update Management Credentials |

Security Admin |

|

Edit Asset Attributes |

Asset Admin |

|

Edit Access Points |

Security Admin |

|

Delete Assets |

Asset Admin |

|

Edit Tags |

Asset Management |

|

Create Group |

Asset Admin Exalogic Admin |

|

Edit Group |

Asset Admin Exalogic Admin |

|

Move Group |

Asset Admin Exalogic Admin |

|

Add or Remove Assets From a Group |

Asset Admin Exalogic Admin |

|

Delete Group |

Asset Admin Exalogic Admin |

環境上の必要に応じて、様々なアセット管理のアクションを実行できます。

OSプロビジョニングのためにサーバーを宣言してのアセットの追加

サービス・プロセッサ構成のためにサーバーを宣言してのアセットの追加

検出プロファイルを使用してのアセットの追加

アセットの検索

検出プロファイルの作成

検出プロファイルの編集

検出プロファイルのコピー

検出プロファイルの削除

コマンドラインからのエージェント・コントローラのインストール

管理資格証明の更新

アセット属性の編集

アセットの削除

アクセス・ポイントの使用

アセット管理のアクションと情報は、ユーザー・インタフェースのいくつかのセクションにあります。

Oracle Enterprise Manager Ops Centerによって検出および管理されたアセットは、ジョブを使用して監視し、ターゲット設定することができます。アセットを検出するには、特定の検出基準を使用する、サービス・タグの検索を実行する、またはサーバー情報を指定する方法があります。

検出されたアセットは自動的に管理され、Oracle Enterprise Manager Ops Centerから完全アクセスできるようになるため、アセットの監視、更新、プロビジョニングが可能になります。アセットを管理するには、プロキシ・コントローラに関連付けられているネットワークでアクセスできる必要があります。

ハードウェア・アセットは、一連の資格証明を使用して管理されます。オペレーティング・システムと仮想化ソフトウェアは、システムにインストールされているエージェント・コントローラを使用して、または一連の資格証明を使用して管理できます。

エージェントレスでオペレーティング・システムを管理する場合は、使用できない機能があります。表2-3は、管理されるタイプごとに使用できる情報を示しています。

表2-3 エージェント管理されるアセットとエージェントレスで管理されるアセットで使用できる情報

「Declare Server」オプションを使用すると、システムにサービス・プロセッサがない場合でも、OSプロビジョニングを準備するときに1つ以上のベア・メタル・システムを宣言できます。

サーバー情報をウィザードに直接入力して単一のサーバーを宣言することも、すべてのサーバーの情報を含む検出ファイルを使用して複数のサーバーを宣言することもできます。

OSプロビジョニングのために単一のサーバーを宣言するには、「Navigation」ペインで「All Assets」を選択し、「Actions」ペインで「Add Assets」をクリックします。「Manually Declare a Server to be a Target of OS provisioning」、「Declare a Single Server」の順に選択します。サーバー情報を入力し、「Declare Asset」をクリックします。

Server Name: UIでのサーバーの名前。

IP Address: 検出を正しいプロキシ・コントローラにルーティングするためのIPアドレスを指定します。サーバーの実際のIPアドレスを使用する必要はありません。検出するサーバーと同じサブネット上にあるIPアドレスを使用できます。

Model Category: アセット・モデルが表示されるカテゴリを選択します。

Model: アセットのモデル。

MACアドレスとポートの組合せ: ネットワーク上で使用可能になったサーバーへの接続に使用します。「Add」アイコンまたは「Edit」アイコンをクリックして、MACアドレス/ポートの組合せを追加または編集し、その組合せを選択します。

各ネットワーク・インタフェースの論理ポート名を入力します。論理ポート名の1つはGB_0とする必要があります。使用可能な論理ポート名は、GB_0からGB_11です。管理ポートとしてmgmtも使用できます。これらの論理ポート名は、アセットのプロビジョニング後に、指定したMACアドレスに応じてネットワーク・インタフェースにマップされます。サーバーに1つのネットワーク・インタフェースしかない場合には、GB_0を使用してください。

宣言しようとするサーバーにおけるネットワーク・インタフェースのMACアドレスを入力します。

OSプロビジョニングのために複数のサーバーを宣言するには、次の手順を実行します。

次の例のフォーマットを使用して、検出ファイルを作成します。

「Navigation」ペインで「All Assets」を選択し、「Actions」ペインで「Add Assets」をクリックします。

「Manually Declare a Server to be a Target of OS Provisioning」、「Declare All Servers」の順に選択します。

検出ファイルの場所を入力し、「Declare Asset」をクリックします。

検出ファイルの例

<?xml version='1.0' encoding='utf-8'?>

<servers>

<server name="T5440" model="Sun SPARC Enterprise T5440 Server"

guid="12345678"

proxyHostname="server-13"

ipAddress="10.167.46.22" >

<ethernetPort name="GB_0" mac="00:14:4F:A1:51:7F"/>

</server>

</servers>

次の変数を使用できます。

server name: UIにおけるサーバーの名前

model: Oracle Enterprise Manager Ops Centerでサポートされているモデルである必要があります

guid: サーバーの一意の識別子

proxyHostname: サーバーへの接続に使用するプロキシ・コントローラ

ipAddress: サーバーのIPアドレス

netmask: (オプション)サーバーのネットマスク

gateway: (オプション)サーバーのゲートウェイ

unconfigured: (オプション) サーバーが構成されていないことを指定するには、trueに設定します。

ethernetPort: ネットワーク上で使用可能になったサーバーへの接続に使用します。複数のイーサネット・ポートを指定できます。次のとおりです。

Ethernet port name: イーサネット・ポートの名前

Ethernet Port mac: イーサネット・ポートのMACアドレス

「Declare Servers for Service Processor Configuration」オプションを使用すると、サービス・プロセッサ構成を準備するときに1つ以上のベア・メタル・システムを宣言できます。

宣言されるアセットは、検出時に物理的にネットワークに接続されている必要はありません。アセット宣言によって生成されるアセットは、実際のアセットのスケール表現にすぎないためです。次にこれらのアセットをターゲット設定するときに使用するのが、サービス・プロセッサ構成のジョブです。実際のアセットがネットワークに接続され、プロビジョニングと検出も完了すると、宣言されたバージョンと関連付けられて完全なアセットになります。

未構成のアセットをサービス・プロセッサ構成のために宣言するには、次の手順を実行します。

「Navigation」ペインで「All Assets」を選択し、「Actions」ペインで「Add Assets」をクリックします。

「Declare an Unconfigured Hardware Asset」を選択し、宣言するサーバーについてデータを入力します。

Number of Servers: 検出するサーバーの合計数。

Model Categories: サーバーのモデル・カテゴリ。

Model: サーバーの特定のモデル。

Server Names: サーバーの名前。次の内容が含まれます。

Prefix: 各サーバー名の前に付く接頭辞。このフィールドは必須です。

Starting Number: 最初のサーバーの番号。この番号は、サーバーが追加されるたびに増分されます。このフィールドは必須です。

Suffix: 各サーバー名の後に付く接尾辞。

Network: サーバーを追加するネットワーク。

IP addresses: サーバーに使用されるIPアドレス。

MAC Addresses: サーバーのMACアドレス。

「Declare Asset」をクリックします。

検出プロファイルを作成すると、そのプロファイルを実行してアセットの検出および管理が可能になります。これで、既存のプロトコルと資格証明のセットを使用してアセットを検出し、一貫してアセットを管理できます。

未構成のアセットをサービス・プロセッサ構成のために宣言するには、次の手順を実行します。

「Navigation」ペインで「All Assets」を選択します。

「Actions」ペインで「Add Assets」をクリックします。

「Add and Manage Various Types of Assets via Discovery Probes」を選択し、検出プロファイルを選択します。

ターゲットのIPアドレス、ホスト名および資格証明を追加または編集し、「Add Now」をクリックします。

検出されるには、どのホスト名もエンタープライズ・コントローラから解決可能である必要があります。

サービス・タグは、製品情報を含む小さいXMLファイルです。Oracleシステムの多くは、サービス・タグが付属しています。ハードウェア・アセットにサービス・タグが設定されている場合は、Find Assetsウィザードを使用してそのアセットを検出できます。この方法を使用すると、アセットが多数でも迅速な検出が可能です。

Find Assetsウィザードは、既知のネットワークからサービス・タグを検索し、指定した資格証明を使用して検出済のアセットを管理します。

サービス・タグのない製品は、この方法で検出できません。

アセットを検索するには、次の手順を実行します。

「Navigation」ペインで「All Assets」を選択します。

「Actions」ペインで「Find Assets」をクリックします。

「Run Discovery Now」を選択します。

初期の検出が完了したら、管理する各カテゴリ(ハードウェア、オペレーティング・システム、エンジニアド・システム)のアセットを選択し、その資格証明を指定してから「Finish」をクリックします。

検出プロファイルを作成し、そのプロファイルに適合するアセットを検出できます。

検出プロファイルを作成するには、次の手順を実行します。

「Navigation」ペインで「Plan Management」をクリックします。

「Profiles and Policies」で「Discovery」をクリックします。

「Actions」ペインで「Create Profile」をクリックします。

検出プロファイルの名前を入力し、検出するアセットのタイプを選択します。

ターゲット・アセットのサービス・タグ・パラメータを変更している場合には、「Service Tag」のパラメータを入力します。

Service tag passphrase: サービス・タグが暗号化されるように構成した場合に必要です。

Service tag port: サービス・タグがデフォルトの6481以外のポートを使用するように構成した場合に必要です。

Service tag timeout: デフォルト値は20秒です。

ターゲット・アセットの情報を、次のように入力します。

Hostnames or IPs: ホスト名またはIPアドレスをカンマ区切りのリストで入力します。IPの範囲をターゲットに指定する場合には、「IP Ranges」フィールドを使用します。

Network: ホスト名またはIPアドレスが対応する管理対象ネットワーク。これは、検出を正しいプロキシ・コントローラにルーティングするために使用されます。最適なプロキシ・コントローラにジョブをルーティングする場合には、「Automatic」を選択します。自動ルーティングが成功するためには、ターゲットのIPアドレスが既知の1つのネットワークのみに解決される必要があります。

IP ranges: プラス・アイコンをクリックし、1つ以上のIP範囲を追加します。名前、オプションの説明、ネットワーク、およびIP範囲をそれぞれに入力します。特定のホスト名またはIPアドレスをターゲットに指定する場合は、検出プロファイルを実行するときに入力する必要があります。

選択した検出プロファイルごとに資格証明を入力し、サマリーを確認したら「Finish」をクリックして検出プロファイルを作成します。

検出プロファイルを編集するには、次の手順を実行します。

「Navigation」ペインで「Plan Management」をクリックします。

「Profiles and Policies」で「Discovery」をクリックします。

プロファイルを選択し、「Edit Profile」アイコンをクリックします。

検出プロファイルで情報を編集し、「Finish」をクリックして変更を保存します。

検出プロファイルをコピーするには、次の手順を実行します。

「Navigation」ペインで「Plan Management」をクリックします。

「Profiles and Policies」で「Discovery」をクリックします。

プロファイルを選択し、「Copy Profile」アイコンをクリックします。

検出プロファイルで情報を編集し、「Finish」をクリックして新しい検出プロファイルを保存します。

検出プロファイルを削除するには、次の手順を実行します。

「Navigation」ペインで「Plan Management」をクリックします。

「Profiles and Policies」で「Discovery」をクリックします。

プロファイルを選択し、「Delete Profile」アイコンをクリックします。検出プロファイルが削除されます。

エージェント・コントローラをインストールしてターゲット・システムを登録する場合には、この手順を使用します。

開始する前に

agentadmコマンドを使用するには、次の情報が必要です。

エンタープライズ・コントローラ上の管理ユーザーの名前: ユーザー資格証明を使用してエージェント・コントローラを構成するには、エンタープライス・コントローラ上に存在する管理ユーザー・アカウントを使用する必要があります。このユーザー・アカウントが、エージェント・コントローラの登録をサポートする認証になります。このユーザー名を、agentadm -uオプションの引数として使用します。

エンタープライズ・コントローラ上の管理ユーザー名のパスワード: ユーザー資格証明を使用してエージェント・コントローラを構成する場合には、このパスワードを使用して/var/tmp/OC/mypasswdファイルにデータを移入します。次に、このファイル名を、agentadm -pオプションの引数として使用します。

適切なプロキシ・コントローラ上の/var/opt/sun/xvm/persistence/scn-proxy/connection.propertiesファイルからのauto-reg-token登録トークン: エージェント・コントローラ・ソフトウェアの構成にユーザー資格証明を使用しない場合には、このトークンを使用して/var/tmp/OC/mytokenファイルにデータを移入します。次に、このファイル名を、agentadm -tオプションの引数として使用します。

エージェント・コントローラを関連付けるプロキシ・コントローラのIPアドレスまたはホスト名: このIPアドレスまたはホスト名をagentadm -xオプションの引数として使用します。通常は、ターゲット・システムと同じサブネットに接続されているプロキシ・コントローラにエージェント・コントローラを関連付けます。

エージェント・コントローラが登録に使用するネットワーク・インタフェースのIPアドレス: このIPアドレスをagentadm -aオプションの引数として使用します。

この手順におけるagentadmコマンドの例では、代替の管理ユーザー名であるdrootを使用しています。これらの例で、drootはエンタープライス・コントローラ上に存在するユーザーです。

エージェント・コントローラをグローバル・ゾーンにインストールする場合は、エージェント・コントローラがインストールされるか、Java Runtime Environment (JRE) 1.6.0_21にアップグレードされます。それより新しいバージョンのJREは影響されません。

ユーザー資格証明を使用した、手動によるエージェント・コントローラのインストールおよび構成の手順

この手順では、Oracle Enterprise Manager Ops Centerインストールの管理ユーザーのパスワードが含まれるファイルを作成します。

エンタープライス・コントローラで/var/opt/sun/xvm/images/agent/ディレクトリに移動し、そこに含まれるファイルをリストします。このディレクトリには、エージェント・コントローラのインストール・アーカイブがあります。次はその例です。

# cd /var/opt/sun/xvm/images/agent/ # ls OpsCenterAgent.Linux.i686.12.1.0.zip OpsCenterAgent.Linux.i686.12.1.0.zip.sig OpsCenterAgent.SunOS.i386.12.1.0.zip OpsCenterAgent.SunOS.i386.12.1.0.zip.sig OpsCenterAgent.SunOS.sparc.12.1.0.zip OpsCenterAgent.SunOS.sparc.12.1.0.zip.sig #

エージェント・コントローラをインストールしようとするシステムに適したエージェント・コントローラのアーカイブを確認します。

エージェント・コントローラをインストールするシステム(ターゲット・システム)に、/var/tmp/OCという名前のディレクトリを作成します。

# mkdir /var/tmp/OC

scpまたはftpを使用して、エンタープライス・コントローラからターゲット・システム上の/var/tmp/OCディレクトリに適切なエージェント・コントローラ・アーカイブを転送します。認証または確認のメッセージが表示された場合には、それぞれに応答します。次はその例です。

# scp OpsCenterAgent.SunOS.sparc.12.1.0.zip root@10.5.241.74:/var/tmp/OC Password: OpsCenterAgent.S 100% |*********************************************************************| 34695 KB 00:32 #

ターゲット・システムで、/var/tmp/OCディレクトリに移動します。

# cd /var/tmp/OC #

unzipコマンドを使用して、エージェント・コントローラ・アーカイブを圧縮解除します。次はその例です。

# unzip OpsCenterAgent.SunOS.sparc.12.1.0.zip (output omitted)

OpsCenterAgentディレクトリで、install -aスクリプトを実行します。次はその例です。

# OpsCenterAgent/install -a Installing Ops Center Agent Controller. No need to install 120900-04. No need to install 121133-02. No need to install 119254-63. No need to install 119042-09. No need to install 121901-02. No need to install 137321-01. Installed SUNWjdmk-runtime. Installed SUNWjdmk-runtime-jmx. (output omitted) 6 patches skipped. 19 packages installed. Installation complete. Detailed installation log is at /var/scn/install/log. Uninstall using /var/scn/install/uninstall. #

/var/tmp/OC/mypasswdという名前で空のファイルを作成し、権限モードを400に設定します。次はその例です。

# touch /var/tmp/OC/mypasswd # chmod 400 /var/tmp/OC/mypasswd

/var/tmp/OC/mypasswdファイルを編集し、プロキシ・コントローラを接続するエンタープライズ・コントローラ上に存在する管理ユーザーのパスワードを追加します。次のechoコマンドで、/var/tmp/OC/mypasswdファイルにパスワードが追加されます。パスワードは正しいパスワードに置き換えてください。次はその例です。

# echo 'password' > /var/tmp/OC/mypasswd

agentadmコマンドを使用して、エージェント・コントローラをプロキシ・コントローラに関連付けます。

Oracle Solaris OS: /opt/SUNWxvmoc/bin/agentadmコマンドを使用します。

Linux OS: /opt/sun/xvmoc/bin/agentadmコマンドを使用します。後述の例のコマンドでは、次のオプションを使用しています。

configure: エージェント・コントローラの構成処理を実行します。

-u: プロキシ・コントローラを接続するエンタープライス・コントローラに存在する管理ユーザーを指定します。/var/tmp/OC/mypasswdファイルに指定したパスワードが、このオプションで指定するユーザーに対して正しいことを確認してください。

|

注意: 次の例では、管理ユーザーとしてdrootを使用しています。 |

-p: -uオプションで指定したユーザーのパスワードが含まれるファイルの絶対パス名を指定します。

-x: このエージェント・コントローラが接続するプロキシ・コントローラのIPアドレスまたはホスト名を指定します。

-a: エージェント・コントローラの登録時に使用するIPアドレスを指定します。エージェント・コントローラが登録に使用するネットワーク・インタフェースは、これによって決まります。要求されたら、サーバーの証明書を受け入れます。次はその例です。

# /opt/SUNWxvmoc/bin/agentadm configure -u droot -p /var/tmp/OC/mypasswd -x 172.20.26.218 agentadm: Version 1.0.3 launched with args: configure -u droot -p /var/tmp/OC/mypasswd -x 172.20.26.218 workaround configuration done. Certificate: Serial Number: 947973225 Version: 3 Issuer: CN=flyfishing_scn-proxy_ca Subject: CN=flyfishing_scn-proxy_Agent Controller Not valid before: Thu Jun 19 15:36:59 MDT 1969 Not valid after: Thu Apr 19 15:36:59 MDT 2029 Certificate: Serial Number: 1176469424 Version: 3 Issuer: CN=flyfishing_scn-proxy_ca Subject: CN=flyfishing_scn-proxy_ca Not valid before: Thu Jun 19 15:36:56 MDT 1969 Not valid after: Thu Apr 19 15:36:56 MDT 2029 Accept server's certificate? (y|n) y Connection registered successfully. scn-Agent Controller configuration done. Checking if UCE Agent Controller process is still running, it may take a couple of minutes ... Process is no longer running UCE Agent Controller is stopped. UCE Agent Controller is in [online] state. Checking if UCE Agent Controller process is up and running ... The process is up and running. UCE Agent Controller is started. Added the zone configuration automation successfully. Added the service tags recreate script successfully. #

次の例のように、「Connection cannot be registered」などのエラー・メッセージが表示された場合は一般的に、agentadmコマンドで指定したユーザー資格証明に問題があることを示しています。この例では、ユーザーdrootがエンタープライス・コントローラ上で認証されていませんでした。このエラーになった場合は、agentadm -uオプションで指定したユーザー名と、agentadm -pオプションで指定したファイルのパスワードが、エンタープライス・コントローラ上で既存の管理ユーザーと一致することを確認してください。

Accept server's certificate? (y|n) y Error with connection to CRS: com.sun.scn.connmgt.SCNRegClientException: droot, Code: 4, Code: 4 ERROR : Connection cannot be registered. Code--2 sc-console registration failed on [2]. sc-console : User authentication error. Error executing step : sc_console

エージェント・コントローラをインストールしようとしているシステムで複数のネットワーク・インタフェースが有効な場合は、-aオプションを使用して、エージェント・コントローラの登録に使用するインタフェースのIPアドレスを指定できます。次はその例です。

# /opt/SUNWxvmoc/bin/agentadm configure -u droot -p /var/tmp/OC/mypasswd -x 172.20.26.218 -a 172.20.26.128 (output omitted)

agentadmコマンドで「Connection cannot be registered」というエラー・メッセージが返された場合には、agentadmを使用してエージェント・コントローラを構成解除します。次はその例です。

# /opt/SUNWxvmoc/bin/agentadm unconfigure

agentadm: Version 1.0.3 launched with args: unconfigure

verified sc_console command is OK

End of validation

{output omitted}

End of configuration.

エージェント・コントローラが構成解除されたら、エラー・メッセージで示された問題を修正し、agentadm configureコマンドを再度実行します。

sc-consoleコマンドを使用して、エージェント・コントローラ接続をリストします。次はその例です。

# sc-console list-connections scn-Agent Controller https://172.20.26.218:21165 urn:scn:clregid:a860a6d4-6899-4bcc-9ac7-a6ebaf71c1f5:20090420171121805 #

トークンを使用した、手動によるエージェント・コントローラのインストールおよび構成の手順

この手順では、トークンを使用してエージェント・コントローラ・ソフトウェアを構成します。

エンタープライス・コントローラで/var/opt/sun/xvm/images/agent/ディレクトリに移動し、そこに含まれるファイルをリストします。このディレクトリには、エージェント・コントローラのインストール・アーカイブがあります。次はその例です。

# cd /var/opt/sun/xvm/images/agent/ # ls OpsCenterAgent.Linux.i686.12.1.0.zip OpsCenterAgent.Linux.i686.12.1.0.zip.sig OpsCenterAgent.SunOS.i386.12.1.0.zip OpsCenterAgent.SunOS.i386.12.1.0.zip.sig OpsCenterAgent.SunOS.sparc.12.1.0.zip OpsCenterAgent.SunOS.sparc.12.1.0.zip.sig #

エージェント・コントローラをインストールしようとするシステムに適したエージェント・コントローラのアーカイブを確認します。

エージェント・コントローラをインストールするシステム(ターゲット・システム)に、/var/tmp/OCという名前のディレクトリを作成します。

# mkdir /var/tmp/OC

scpまたはftpを使用して、エンタープライス・コントローラからターゲット・システム上の/var/tmp/OCディレクトリに適切なエージェント・コントローラ・アーカイブを転送します。認証または確認のメッセージが表示された場合には、それぞれに応答します。次はその例です。

# scp OpsCenterAgent.SunOS.sparc.12.1.0.zip root@10.5.241.74:/var/tmp/OC Password: OpsCenterAgent.S 100% |*********************************************************************| 34695 KB 00:32 #

ターゲット・システムで、/var/tmp/OCディレクトリに移動します。

# cd /var/tmp/OC #

unzipコマンドを使用して、エージェント・コントローラ・アーカイブを圧縮解除します。次はその例です。

# unzip OpsCenterAgent.SunOS.sparc.12.1.0.zip (output omitted)

OpsCenterAgentディレクトリで、install -aスクリプトを実行します。次はその例です。

# OpsCenterAgent/install -a Installing Ops Center Agent Controller. No need to install 120900-04. No need to install 121133-02. No need to install 119254-63. No need to install 119042-09. No need to install 121901-02. No need to install 137321-01. Installed SUNWjdmk-runtime. Installed SUNWjdmk-runtime-jmx. (output omitted) 6 patches skipped. 19 packages installed. Installation complete. Detailed installation log is at /var/scn/install/log. Uninstall using /var/scn/install/uninstall. #

このエージェント・コントローラ・インスタンスと通信するプロキシ・コントローラで、/var/opt/sun/xvm/persistence/scn-proxy/connection.propertiesファイルを調べます。このファイルの最後の行に、エージェント・コントローラの登録に必要なauto-reg-tokenが記述されています。次はその例です。

# cat /var/opt/sun/xvm/persistence/scn-proxy/connection.properties #Generated by a program. Do not edit. All manual changes subject to deletion. (output omitted) trust-store=/var/opt/sun/xvm/security/jsse/scn-proxy/truststore auto-reg-token=5b51bd9f-1700-450d-b038-ece0f9482474\:1271743200000\:T #

エージェント・コントローラ・ソフトウェアをインストールしたシステムで、/var/tmp/OC/mytokenという名前の空のファイルを作成し、権限モードを400に設定します。次はその例です。

# touch /var/tmp/OC/mytoken # chmod 400 /var/tmp/OC/mytoken

/var/tmp/OC/mytokenファイルを編集し、プロキシ・コントローラからのauto-reg-token文字列が含まれるように、次のように変更します。

auto-reg-token=を削除します。

トークン文字列から、バックスラッシュ文字を削除します。次はその例です。

5b51bd9f-1700-450d-b038-ece0f9482474:1271743200000:T

agentadmコマンドを使用して、エージェント・コントローラをプロキシ・コントローラに関連付けます。

Oracle Solaris OS: /opt/SUNWxvmoc/bin/agentadmコマンドを使用します。

Linux OS: /opt/sun/xvmoc/bin/agentadmコマンドを使用します。後述の例のコマンドでは、次のオプションを使用しています。

configure: エージェント・コントローラの構成処理を実行します。

-t: 登録トークンを含むファイルの絶対パス名を指定します。

-x: このエージェント・コントローラが接続するプロキシ・コントローラのIPアドレスまたはホスト名を指定します。

-a: エージェント・コントローラの登録時に使用するIPアドレスを指定します。エージェント・コントローラが登録に使用するネットワーク・インタフェースは、これによって決まります。要求されたら、サーバーの証明書を受け入れます。次はその例です。

# /opt/SUNWxvmoc/bin/agentadm configure -t /var/tmp/OC/mytoken -x 172.20.26.218 agentadm: Version 1.0.3 launched with args: configure -t /var/tmp/OC/mytoken -x 172.20.26.218 workaround configuration done. Certificate: Serial Number: 947973225 Version: 3 Issuer: CN=flyfishing_scn-proxy_ca Subject: CN=flyfishing_scn-proxy_Agent Controller Not valid before: Thu Jun 19 15:36:59 MDT 1969 Not valid after: Thu Apr 19 15:36:59 MDT 2029 Certificate: Serial Number: 1176469424 Version: 3 Issuer: CN=flyfishing_scn-proxy_ca Subject: CN=flyfishing_scn-proxy_ca Not valid before: Thu Jun 19 15:36:56 MDT 1969 Not valid after: Thu Apr 19 15:36:56 MDT 2029 Accept server's certificate? (y|n) y Connection registered successfully. scn-Agent Controller configuration done. Checking if UCE Agent Controller process is still running, it may take a couple of minutes ... Process is no longer running UCE Agent Controller is stopped. UCE Agent Controller is in [online] state. Checking if UCE Agent Controller process is up and running ... The process is up and running. UCE Agent Controller is started. Added the zone configuration automation successfully. Added the service tags recreate script successfully. #

エージェント・コントローラをインストールしようとしているシステムで複数のネットワーク・インタフェースが有効な場合は、-aオプションを使用して、エージェント・コントローラの登録に使用するインタフェースのIPアドレスを指定できます。次はその例です。

# /opt/SUNWxvmoc/bin/agentadm configure -t /var/tmp/OC/mytoken -x 172.20.26.218 -a 172.20.26.128 (output omitted)

agentadmコマンドで「Connection cannot be registered」というエラー・メッセージが返された場合には、agentadmを使用してエージェント・コントローラを構成解除します。次はその例です。

# /opt/SUNWxvmoc/bin/agentadm unconfigure

agentadm: Version 1.0.3 launched with args: unconfigure

verified sc_console command is OK

End of validation

{output omitted}

End of configuration.

エージェント・コントローラが構成解除されたら、エラー・メッセージで示された問題を修正し、agentadm configureコマンドを再度実行します。

sc-consoleコマンドを使用して、エージェント・コントローラ接続をリストします。次はその例です。

# sc-console list-connections scn-Agent Controller https://172.20.26.218:21165 urn:scn:clregid:a860a6d4-6899-4bcc-9ac7-a6ebaf71c1f5:20090420171121805 #

Oracle Enterprise Manager Ops Centerには、各アセットの管理に使用される資格証明が格納されます。これらの資格証明は、更新、編集、削除が可能です。

旧バージョンのOracle Enterprise Manager Ops Centerで検出および管理されていたアセットは、管理資格証明が関連付けられていません。このようなアセットに、新規または既存の資格証明のセットを関連付けることができます。

検出されたアセットがブラックリストに記載されている場合、管理資格証明を更新すると同じ内容が削除されます。

管理資格証明をアップグレードするには、次の手順を実行します。

「Navigation」ペインで「All Assets」を選択します。

「Actions」ペインで「Upgrade Management Credentials」をクリックします。

アセット・カテゴリ(オペレーティング・システム、サーバー、またはシャーシ、mシリーズおよびスイッチ)を選択します。

そのカテゴリから1つ以上のアセットを選択します。

既存の資格証明のセットを割り当てる場合は、「Assign existing set」を選択してから、既存の資格証明セットを選択します。

新しい資格証明のセットを割り当てる場合は、「Create and assign new set」を選択してから、プロトコル、名前および資格証明の情報を入力します。

アセット、またはアセットのグループによって使用される一連の管理資格証明を変更できます。

管理資格証明を更新するには、次の手順を実行します。

「Navigation」ペインで、1つのアセットまたはグループを選択します。

「Actions」ペインで「Update Management Credentials」をクリックします。

「Select」をクリックして既存の資格証明のセットを選択するか、「New」をクリックして新しいセットを作成します。

新しい管理資格証明のセットを作成できます。次にこれらの資格証明を使用して、新しいアセットの検出や管理、または既存のアセットの管理が可能になります。

管理資格証明を作成するには、次の手順を実行します。

「Navigation」ペインの「Administration」で、「Credentials」を選択します。

「Actions」ペインで「Create Credentials」をクリックします。

プロトコルを選択し、資格証明のセットの名前と、そのプロトコルで必要な情報を入力します。

「Create」をクリックし、管理資格証明を作成します。

OS検出を実行するとき、オプションとしてSSHキーを使用できます。

SSHキーは、ターゲット・アセットにアクセスする可能性があるPCごとに作成する必要があります。また、SSH公開鍵をリモートOS上の~/.ssh/authorized_keysに追加するか、ハードウェアのWebインタフェースを使用して公開鍵をアップロードする必要があります。

「Navigation」ペインの「Administration」で、「Credentials」をクリックします。

「Actions」ペインで「Create Credentials」をクリックします。

「Name」フィールドに資格証明の名前を入力します。

「Description」フィールドに資格証明の説明を入力します。

「SSH」セクションで、「Authentication Type」として「Custom SSH Key」を選択します。

「Login User」フィールドにログイン資格証明を入力します。

「Private Key File on Proxy Controller(s)」フィールドで、場所はデフォルトで設定されています。他のキーを参照する場合は、この値を変更します。

指定された場合には、キーの作成時に設定されたパスフレーズを「Passphrase」フィールドに入力します。

「Confirm Passphrase」フィールドに、再度パスフレーズを入力します。

「SSH Port」フィールドにSSHポート番号を入力します。デフォルトは22です。

「Create」をクリックします。

非権限ユーザーの場合、「Privileged Role」と「Role Password」のフィールドにそれぞれ、権限ユーザーのロール資格証明を入力します。

既存の管理資格証明のセットを編集し、管理対象のアセットに対する変更を反映できます。

管理資格証明を編集するには、次の手順を実行します。

「Navigation」ペインの「Administration」で、「Credentials」を選択します。

中央のペインで資格証明のセットを選択し、「Edit Credentials」アイコンをクリックします。

プロトコルによって必要な説明と情報を編集し、「Update」をクリックして変更を保存します。

既存の管理資格証明のセットをコピーして、新しいセットを作成できます。

管理資格証明をコピーするには、次の手順を実行します。

「Navigation」ペインの「Administration」で、「Credentials」を選択します。

中央のペインで資格証明のセットを選択し、「Copy Credentials」アイコンをクリックします。

プロトコルによって必要な名前、説明および情報を編集し、「Copy」をクリックして新しい資格証明のセットを保存します。

すべてのアセットには説明と一連のタグがあり、それを編集できます。

システムに関する説明的な情報には、説明フィールドを使用できます。

タグを使用するとアセットをカテゴリに分類でき、後で検索が容易になります。各タグは、タグ名と値で構成されます。

アセット属性を編集するには、次の手順を実行します。

「Navigation」ペインの「Assets」で、アセットを選択します。

「Actions」ペインで「Edit Asset」をクリックします。

名前、説明およびタグを編集し、「Save」をクリックします。

アセットのアクセス・ポイントには、Oracle Enterprise Manager Ops Centerがアセットに接続する方法が示されます。

次のようなアクセス・ポイントがあります。

アセットの検出に使用された検出資格証明。

関連アセットの検出に使用された検出資格証明。たとえば、サービス・プロセッサのアクセス・ポイントは、そのオペレーティング・システムの検出資格証明です。

アセットにインストールされているエージェント・コントローラ。

仮想アセットの仮想化ホスト。

アクセス・ポイントを表示するには、アセットを選択して「Configuration」タブをクリックします。

アクセス・ポイントを削除するには、次の手順を実行します。

「Navigation」ペインの「Assets」で、アセットを選択して「Configuration」タブをクリックします。

1つ以上のアクセス・ポイントを選択して、「Delete Access Point」をクリックします。

「Delete Asset」オプションを使用すると、エージェント・コントローラ・ソフトウェアが存在する場合にはアンインストールされ、Oracle Enterprise Manager Ops Centerからアセットが削除されます。アセットのデータはすべて削除されます。アセットを削除すると、Oracle Enterprise Manager Ops Centerによる管理が停止します。

エンタープライス・コントローラとプロキシ・コントローラをサポートするオペレーティング・システムは、削除できません。

|

注意: グローバル・ゾーンを削除すると、非グローバル・ゾーンも削除されます。ただし、グローバル・ゾーンがエージェント・コントローラで管理されている場合、エージェント・コントローラを削除しても非グローバル・ゾーンは引き続きエージェントレスで管理されます。 |

アセットの削除の手順

「Navigation」ペインの「Assets」セクションで、「All Assets」をクリックします。

「Managed Assets」または「Unprocessed Assets」タブで、削除するアセットを選択します(複数選択も可)。

「Delete Asset」をクリックします。

アセットにエージェント・コントローラがない場合には、確認ウィンドウが表示されます。「Delete」をクリックします。アセットを削除するジョブが起動します。

アセットにエージェント・コントローラがある場合には、「Management Credentials」ページが表示されます。次のいずれかの方法で、管理資格証明を指定します。

新しい管理資格証明のセットを作成する場合は、「New」をクリックします。名前と資格証明の情報を入力し、「Ok」をクリックします。

既存の資格証明のセットを選択する場合は、「Select」をクリックします。既存の資格証明のセットを選択し、「Ok」をクリックします。

「Next」をクリックします。

「Summary」ページが表示されます。

サマリーを確認し、「Finish」をクリックします。

ほとんどのアセットは、「アセットの検出および管理」の手順で検出と管理が可能です。ただし、一部のアセット・タイプは、特別な手順で検出または管理する必要があります。次のアセット・タイプを検出または管理する場合には、この手順を使用してください。

Oracle Solaris 11: Oracle Solaris 11オペレーティング・システムの検出と管理が可能なのは、エンタープライス・コントローラとプロキシ・コントローラがOracle Solaris 11にインストールされ、Oracle Solaris 11 Update Libraryが構成されている場合のみです。

Microsoft Windows: Microsoft Windowsシステムを検出するには、あらかじめWindows Management Instrumentation (WMI)を有効にする必要があります。WMIを有効にすると、通常どおりに検出されます。

Sun SPARC Enterprise Mシリーズ・サーバー: Sun SPARC Enterprise Mシリーズ・サーバーを検出するには、あらかじめユーザー権限と、各動的システム・ドメインのステータスが正しいことを確認する必要があります。

Sun ZFS Storage Appliance: ストレージ・アプライアンスとそのサービス・プロセッサの両方を検出し、特別な手順で管理する必要があります。

Oracle Solaris Cluster: Oracle Enterprise Manager Ops Centerがクラスタ全体を管理できるように、Oracle Solaris Clusterの検出および管理は特定の順序で実行する必要があります。

Microsoft Windowsシステムは、通常の検出および管理手順で検出と管理が可能です。ただし、システムを検出する前にWindows Management Instrumentation (WMI)ユーティリティを構成し、Windowsファイアウォールまたはインターネット接続ファイアウォールを介してアクセスする必要があります。

WMIの有効化の手順

この手順では、エンタープライス・コントローラまたはプロキシ・コントローラでターゲット・システムに接続できます。

ターゲット・ホストでWMIにログインします。

「管理ツール」をクリックし、「コンピュータの管理」をクリックします。

「サービスとアプリケーション」を展開します。

「WMI コントロール」で「プロパティ」を右クリックします。

「セキュリティ」タブをクリックします。

「セキュリティ」ボタンをクリックします。

監視ユーザーを追加します(必要な場合)。

「リモートの有効化」のチェック・ボックスをクリックします。

Windowsファイアウォールを通じてWMIを許可する手順

この手順では、WMIでターゲット・システムのファイアウォールを通じてデータを送信できるようになります。

ターゲット・システムでコマンド・プロンプトに移動します。

netshコマンドを使用して、ファイアウォールを通じてWMIでデータを送信できるようにします。

Windows Server 2008 R2の場合は、次のコマンドを使用します。

netsh advfirewall firewall set rule group="remote administration" new enable=yes

その他のWindowsシステムの場合は、次のコマンドを使用します。

netsh firewall set service RemoteAdmin enable

大部分のサーバーは、通常の検出および管理手順で検出できます。ただし、特定のサーバーは適切に構成しないと検出および管理できません。

SunまたはFujitsu SPARC Enterprise® M3000、M4000、M5000、M8000、M9000の各サーバー(SPARC Enterprise Mシリーズ・サーバー)の検出、管理、プロビジョニングおよび更新を行うには、そのXSCFサービス・プロセッサと動的システム・ドメインを監視します。

SPARC Enterprise Mシリーズ・サーバーには、システム・プロセッサとは独立したシステム制御用の専用プロセッサがあります。SPARC Enterprise M3000、M4000、M5000の各サーバーには、1つのサービス・プロセッサがあります。SPARC Enterprise M8000およびM9000サーバーには、それぞれ2つのサービス・プロセッサがありますが、一度にアクティブになるのは1つのサービス・プロセッサのみです。eXtended System Control Facility (XSCF)ファームウェアは、専用のサービス・プロセッサ上で動作します。このファームウェアはハードウェア構成を管理し、冷却システム(ファン・ユニット)やドメイン・ステータス、およびエラー・ステータスを監視します。また、周辺デバイスの電源のオン/オフも実行できます。

XSCFファームウェアは、動的システム・ドメインも作成できます。各ドメインは、システムとして機能できる論理ユニットです。Oracle Solaris OSは、各ドメインで動作できます。

SPARC Enterprise Mシリーズ・サーバーの検出の手順

SunまたはFujitsu SPARC Enterprise® M3000、M4000、M5000、M8000、M9000の各サーバーを検出するには、XSCFサービス・プロセッサに対して「Add Assets Using Discovery Profile」ジョブを実行します。この検出ジョブによって、XSCFサービス・プロセッサとその動的システム・ドメインが検出されます。

このタイプのアセットを検出するには、次のタスクを実行します。

XSCFサービス・プロセッサで、存在しない場合には、platadm権限を持つユーザー・アカウントを作成します。

ユーザー権限と、各動的システム・ドメインのステータスが正しいことを確認します。

showdomainstatus -aコマンドを使用して、各動的システム・ドメインのステータスを確認します。Oracle Enterprise Manager Ops Centerで検出できるのは、"-"ステータスではないドメインのみです。

XSCF-LANポートから、またはシリアル・ポートからXSCFシェルにログインします。

「Add Assets Using a Discovery Profile」プロシージャを使用して、システムを検出します。

検出ジョブが起動します。動的システム・ドメインとXSCFサービス・プロセッサが同時に検出されます。

ジョブが完了すると、ドメインとXSCFサービス・プロセッサが「Managed Assets」タブに表示されます。XSCFサービス・プロセッサはシャーシとしてリストされ、動的システム・ドメインはシャーシの下にブレード・サーバーとしてリストされます。

Sun ZFS Storage Applianceファミリの製品は、ファイルおよびブロック・ストレージのフォーマットにリッチで効率的なデータ・サービスを提供します。各アプライアンスには、アプライアンスの状態と動作をリアルタイムで監視する分析機能があります。また、ZFS Hybrid Storage Poolは、フラッシュ・メモリー・デバイス、大容量ディスク、およびDRAMメモリーをデータ階層内で使用して、回転ディスク容量に安定したレスポンス時間を実現します。

Oracle Enterprise Manager Ops Center環境でSun ZFS Storage Applianceを管理するときは、データ・センターのアセットの1つとしてアプライアンスを管理する以外にも、そのアプライアンスによって提供されるストレージを、ストレージ・ライブラリおよびソフトウェア・ライブラリのバックアップ・ストレージとして使用できます。これらは、Sun ZFS Storage ApplianceとそのLUNに対するタスクです。

ストレージ・アプライアンスにはサービス・プロセッサが含まれるため、サービス・プロセッサは検出されるがアプライアンスは検出されない、アプライアンスは検出されるがサービス・プロセッサは検出されない、またはどちらも検出されないことがあります。Sun ZFS Storage Applianceの両方の面を検出することをお薦めします。

「Find Assets」を使用します。各ストレージ・アプライアンスは、サービス・プロセッサとストレージ・アプライアンスの2つのアセットとして検出されます。アプライアンスとサービス・プロセッサの両方を選択し、ユーザー資格証明を入力します。Oracle Enterprise Manager Ops Centerの「Storage」セクションに、アセットが表示されます。

検出プロファイルを使用して、まずストレージ・アプライアンスを検出し、次にそのサービス・プロセッサを検出します。ストレージ・アプライアンスを検出する場合、Oracle Enterprise Manager Ops Centerの「Assets」ツリーの「Storage」セクションにデバイスが表示されます。サービス・プロセスを検出する場合、その情報は検出済のアプライアンスにマップされます。

|

注意: 検出の順序を変更しても、結果は同じです。ただし、Oracle Enterprise Manager Ops Centerの「Asset」ツリーの「Server」セクションには汎用アセットが表示されます。アプライアンスの検出に成功すると、汎用サーバーは「Servers」セクションから削除され、「Storage」セクションに新しいアセットが表示されます。 |

Oracle Sun ZFS Storage 7320および7420 Applianceは、2ノードのクラスタ構成を提供します。ストレージ・アプライアンスを検出するには、各ノードが異なる静的IPアドレスを持つように、どちらのノードの管理インタフェースもプライベートに設定する必要があります。アプライアンスのノードがプライベート管理インタフェースを使用していることを確認するには、アプライアンスのユーザー・インタフェースを使用します。

Sun ZFS Storage Applianceのユーザー・インタフェースから実行する手順

ファイバ・チャネル・プロトコルを使用するように動的ストレージ・ライブラリを設定し、iSCSIプロトコルを使用するようにSun ZFS Storage Applianceを設定します。

Oracle Enterprise Manager Ops Centerのアカウントを作成します。

Sun ZFS Storage Applianceがクラスタ構成を使用している場合は、ノードの管理インタフェースがプライベートであることを確認します。

Oracle Enterprise Manager Ops Centerから実行する手順

Sun ZFS Storage Applianceの検出プロファイルを作成します。

ストレージ・アプライアンスを検出すると、動的ストレージ・ライブラリが作成されます。

次の手順では、ファイバ・チャネルおよびiSCSIプロトコルを使用してLUNのタイプ、LUNへのアクセス、およびLUNのパスを指定します。ファイバ・チャネルでは、ストレージ・デバイスと、そのストレージを使用するサーバーとの間で物理接続を使用します。iSCSIは、ネットワーク接続の標準です。次の手順は、Sun ZFS Storage Appliance上で実行され、そのUIを使用します。この手順では、LUNをファイバ・チャネルおよびiSCSI LUNとして公開するようにSun ZFS Storage Applianceを構成します。構成できるのは1タイプのLUNです。

現在および特定の構成手順については、Sun ZFS Storage Appliance管理ガイド、またはSun ZFS Storage Applianceのオンライン・ヘルプを参照してください。次の手順は、Sun ZFS Storage Applianceを構成する各方法の例です。

ファイバ・チャネル・ポートの構成

LUNへのアクセスに使用するポートを特定する必要があります。これはターゲット・ポートと呼ばれます。デフォルトでは、すべてのポートが起動側ポートです。少なくとも1つのポートを起動側ポートからターゲット・ポートに変更してください。次に、ターゲット・グループを作成し、ターゲット・ポートをそのターゲット・グループに追加します。

LUNへのアクセスを保護するには、LUNに書き込める起動側を指定する方法もあります。新規ストレージ・ライブラリはLUNを使用しますが、まだライブラリが作成されておらず、Sun ZFS Storage ApplianceはまだOracle Enterprise Manager Ops Centerによって検出されていないため、これらのエンティティを起動側リストに追加することはできません。

Sun ZFS Storage Applianceにログインします。

「Configuration」、「SAN」の順に選択します。

選択されていない場合には、「Fibre Channel Ports」タブをクリックします。

少なくとも1つのポートを選択し、そのロールを「Initiator」から「Target」に変更します。

ストレージ・アプライアンスを再起動します。

(オプション)各ポートはWWNによって識別されます。代替名を作成するには「Configuration」、「SAN」の順に選択し、「i」アイコンをクリックして「Port Details」を表示します。「Alias」フィールドにポートの名前、たとえばホスト名とポート番号の組合せなどを入力します。

新規ターゲット・グループを作成するには、ポートを選択して「Target Group」表までドラッグし、「(+)」アイコンにドロップします。「Edit」アイコンをクリックし、新しいグループに名前を付けます。さらにターゲット・ポートをグループまでドラッグします。検出手順で名前を指定するため、作成するターゲット・グループはすべてメモしておいてください。

iSCSIターゲットの構成

「Configuration」、「Services」の順に選択し、iSCSIサービスが実行中であることと、iSNSおよびRadiusサービスが無効であることを確認します。

「Configuration」、「SAN」の順に選択します。

「Targets」タブ、「iSCSI Targets」の順にクリックします。

次の属性でターゲットを作成します。

Name: OC-iSCSI-Target

IQN: Auto-assign

Authentication: None

新規ターゲット・グループを作成するには、新しいターゲットを選択して「Target Group」表までドラッグし、「(+)」アイコンにドロップします。

「Edit」アイコンをクリックし、新しいグループの名前をOC-iSCSIに変更します。

ターゲット・グループとターゲットの名前は、検出手順で指定します。

SANストレージ・ライブラリを作成して保守するには、Oracle Enterprise Manager Ops CenterでSun ZFS Storage Applianceにログインできる必要があります。基本の管理ロールと、次の権限および特性を持つユーザー・アカウントを、ocuserというユーザー名でアプライアンス上に作成します。

キオスク・タイプではないこと。

セッション注釈を必要としないこと。

SNMPサービスを管理、構成および再起動する権限。

適切なロールを持つOracle Enterprise Manager Ops Centerユーザーが、監視機能を設定できるように、アラート・フィルタとしきい値を構成する権限。

適切なロールを持つOracle Enterprise Manager Ops Centerユーザーが「Enable Appliance Phone Home」または「Disable Appliance Phone Home」アクションを使用できるように、Phone Homeサービスを管理する権限。

適切なロールを持つOracle Enterprise Manager Ops Centerユーザーが、ストレージ・アプライアンスの電源をリモートでオフにできるように、アプライアンスの電源をオフにする権限。

ネットワーク・デバイス、データリンクおよびインタフェースを構成する権限。

ルート・ユーザーが所有するすべてのワークフローを実行する権限。

システム更新を更新、削除およびアップロードする権限。

SANホストとターゲットを構成して動的ストレージ・ライブラリをサポートする権限。

一般プロパティの変更、プロトコル・プロパティの変更、割当てと予約の変更、およびアプライアンスのすべてのプールで全プロジェクトの全共有に対するクローニング、作成、破棄、名前変更、スナップショット作成を実行できる権限。この機能は、動的ストレージ・ライブラリのサポートに必要です。

図2-4は、権限の設定方法を示しています。一部のタイプのSun ZFS Storage Applianceでは、ウィンドウで複数のページを使用してすべてのオプションが表示されます。ユーザー・アカウントの作成の詳細は、Sun ZFS Storage Applianceのドキュメントを参照してください。Sun ZFS Storage 7000システム管理ガイドを閲覧するには、Unified Storage Systemソフトウェア・インタフェースにログインし、画面右上にある「Help」をクリックしてください。

Sun ZFS Storage Applianceが、クラスタ構成されたモデルの場合には、次の手順を実行します。

「Configuration」、「Clusters」の順に選択します。

「Resource」表には、「Administrative Interfaces」があります。プライベート・リソースは、閉じた錠前のアイコンがボールドで表示されます。

管理インタフェースをプライベートに設定するには、開いている錠前のアイコンをクリックし、「Apply」をクリックします。

「Profiles and Policies」セクションで「Discovery」をクリックします。

「Actions」ペインで「Create Profile」をクリックします。

検出プロファイルの名前を入力します。

「Asset Type」で、「Storage」セクションを展開して「Sun ZFS Storage Appliance」を選択します。「Next」をクリックします。

(オプション)ウィザードの「Tags」のステップで、セマンティック・タグの情報を追加できます。このプロファイルで検出されるアセットはすべて、同じタグを持ちます。「Next」をクリックします。

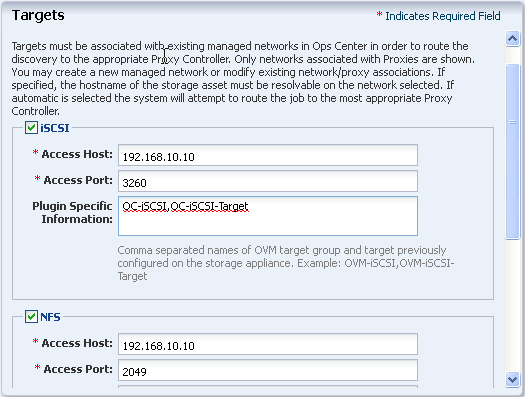

「Targets」ステップでは、「NFS」と「iSCSI」の両方のターゲットが有効です。Sun ZFS Storage Applianceで構成したターゲット・グループとターゲットの名前を、「Plugin Specific Information」フィールドに入力します。

ストレージ・アプライアンスのサービス・プロセッサにアクセスするときに必要な資格証明を指定します。新しい資格証明を作成するには、「Security Admin」ロールが必要です。

サマリーを確認し、「Finish」をクリックして検出プロファイルを作成します。

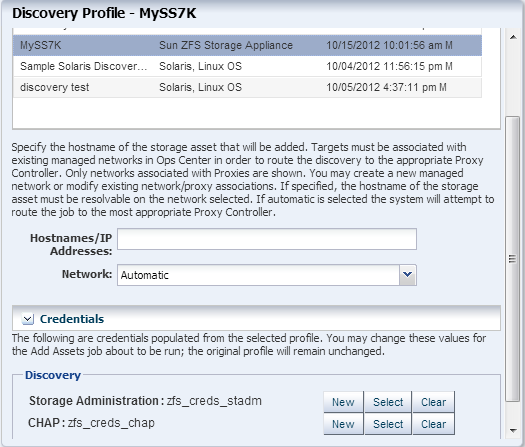

ネットワークでSun ZFS Storage Applianceを検索する検出プロファイルを使用し、その構成情報を取得して管理対象アセットにします。

「Navigation」ペインで「All Assets」を展開します。

「Actions」ペインで「Add Assets」をクリックします。

「Add and Manage Various Types of Assets via Discovery Probes」オプションを選択します。

新しい検出プロファイルを選択します。

検出プローブを指定するには、ストレージ・アプライアンスのホスト名またはIPアドレスを入力します。

「Network」で「Automatic」を選択します。これで、検出プローブはストレージ・アプライアンスに最も近いプロキシ・コントローラを見つけるようになります。

検出プロファイルで資格証明を作成したため、この手順では同じ資格証明が使用されます。今後この検出プロファイルを使用するときには、オプションで資格証明を変更できます。

「Add Now」をクリックし、検出ジョブを発行します。

Oracle Enterprise Manager Ops Centerの「Assets」ツリーの「Storage」セクションに、Sun ZFS Storage Applianceが表示されます。ストレージ・アプライアンスに定義されているLUNが、新規ストレージ・ライブラリで使用できるようになりました。ストレージ・アプライアンスのiSCSIターゲットを検出したため、動的ブロック・ストレージ・ライブラリが作成されます。

Oracle Solaris Clusterの検出と管理には、特定の要件があります。検出と管理は、正しい順序で実行する必要があります。

|

注意: 検出および管理の処理中に、新規ゾーン・クラスタの構成や、新規グローバル・ノードの追加は行わないでください。 |

Oracle Solaris Clusterの検出の手順

クラスタのグローバル・ノードがすべてクラスタ・モードであることを確認します。

検出プロファイルを使用して、クラスタのグローバル・ノードをすべて検出します。グローバル・ノードごとに、ssh資格証明とJMX資格証明の両方を指定する必要があります。

検出プロファイルを使用して、クラスタを検出します。

タグは、アセットに添付される一連の情報です。タグはそれぞれ、タグ名(各アセットに適した値のリストから取得される)と、タグ値(任意のテキスト文字列)で構成されます。たとえばアセットは、oracle.cloud.resource.creation.timeというタグ名で12 Juneという値のタグを持つことができます。

タグを使用すると、アセットに情報を関連付け、タグまたはタグ値に基づいてアセットをグループ化できます。タグは、アセットの検出中でも検出後でも追加できます。

1つ以上のアセットにタグを追加するには、次の手順を実行します。

「Navigation」ペインで、1つのアセットまたはグループを選択します。

「Actions」ペインで「Edit Tags」をクリックします。

追加アイコンをクリックし、ドロップダウン・リストからタグ名を選択します。タグ値を入力して「Save」をクリックします。

タグを使用してアセットをグループに追加するには、「グループの使用」の項の説明に従って新しいグループを作成するか既存のグループを編集し、タグに基づいてアセットを追加する1つ以上のルールを作成します。

アセットは、アセット・タイプに基づいて自動的にシステム・グループに配置されます。独自のグループを作成し、アセットをそのグループに追加することもできます。アセットを手動で追加する方法も、アセットの特性に基づいて自動的にアセットを追加するルールを作成する方法もあります。

2種類のグループがあります。システム・グループは、アセットのカテゴリごとに自動的に生成されます。ユーザー定義グループは、任意のアセットを含むことができ、ルール基準を満たすアセットを追加するルールを設定できます。

グループには、そのグループのアセットに適用される任意のアクションを指定できます。たとえば、グループのすべてのアセットについて自動サービス・リクエスト(ASR)の連絡先を更新する、あるいはオペレーティング・システムとOS更新ジョブを含むグループをターゲットにすることが可能です。

主なアセット・タイプのグループは、システム・グループとして自動的に作成されます。これらのシステム・グループの中で、Oracle Enterprise Manager Ops Centerが管理するアセットのタイプごとにサブグループが作成されます。システム・グループを使用すると、特定タイプのアセットを検索および表示できます。また、監視しきい値の変更や管理資格証明の更新など、システム・グループの処理を実行できます。

システム・グループを表示するには、「Navigation」パネルの「Assets」セクションの上にあるドロップダウン・リストから選択します。

Oracle Enterprise Manager Ops Centerシステムでは、次のシステム・グループが作成されます。

All Assets: 検出された、管理対象アセットがすべて含まれます。これは、アセット・セクションのデフォルト表示です。

Operating Systems: Oracle Solaris OS、Oracle Linux、Red Hat Enterprise Linux、SUSE Linuxなど各種のオペレーティング・システムのサブグループを持つオペレーティング・システムがすべて含まれます。サブグループはさらに、Oracle Solaris 9やOracle Solaris 10などのバージョンに編成されます。

Servers: OSプロビジョニングを受け取るハードウェアがすべて含まれます。

Chassis : ファームウェア更新は受け取るが、OSプロビジョニングは受け取らないハードウェアがすべて含まれます。

Server Pools: サーバー・プールがすべて含まれます。

Storage: ストレージ・システムがすべて含まれます。

Racks: ラックがすべて含まれます。

Oracle Engineered Systems: Oracle Engineered Systemsのすべてが含まれます。

Oracle Solaris Clusters: Oracle Solaris Clusterのすべてが含まれます。

各グループでは、グループのすべてのアセットをリストし、そのアセットに関するデータを表示できます。シャーシとハードウェア・グループには、電力消費情報が表示され、オペレーティング・システム・グループにはCPU、ネットワーク、メモリー、およびシステム負荷の情報が表示されます。

グループを選択すると、次のようなグループ情報を含むダッシュボード・ページが開きます。

グループ・サマリー。グループの名前、説明、タグ、場所およびメンバー数が示されます。

メンバーシップ・グラフ。グループのアセット、子グループおよび親グループが示されます。

ステータス・サマリー。グループ内のアセットの問題点が示されます。

アセット・サマリー。グループ内のアセットに関する基本データが示されます。

アセットをグループに編成すると、管理とインベントリが容易になります。

グループを作成するには、「Actions」ペインで「Create Group」をクリックし、グループ情報を入力します。

Group Name: この名前は、「Navigation」ペインの「User-Defined Groups」に表示されます。

Description (オプション): グループのダッシュボードに表示される、グループの説明です。

Group Location: ツリーにおけるグループの位置。グループは、トップ・レベル(ルート)にも、既存のユーザー定義グループの子としても作成できます。

Configure Group Rules: メンバーシップ・ルールを指定する場合は、このオプションを使用します。ルールに一致するアセットはグループに追加されます。

Configure Subgroups: 既存のユーザー定義グループをこのグループの子に指定する場合は、このオプションを使用します。

Preview Group Before Creation: グループ・ルールまたはサブグループを構成するとき、このオプションを選択すると、新しいグループに追加されるアセットおよびサブグループを、作成前に確認できます。

ルールベースのグループを作成する場合は、次のようにルール情報を指定します。

Matching Policy: ルールには、1つ以上の属性を指定できます。ルールごとに、アセットがルールの属性をすべて満たす必要があるのか、属性のいずれかを満たせばよいのかを指定します。

Asset Type: ルールを使用するアセット・タイプを選択します。

Attribute: ルールによって判定される属性を選択します。たとえば、「Name」を選択すると、ルールはアセットの名前を特定の値と比較します。使用できる属性は、選択したアセット・タイプによって異なります。「Add Attribute」アイコンを使用して、ルールに属性を追加できます。

Condition: ルールの条件を選択します。たとえば、「Name」属性で「Contains」を選択すると、このルールは名前に特定の値を含むアセットを追加するようになります。

Value: ルールによって使用される値を入力します。たとえば、属性として「Name」、条件として「Contains」、値として「Pod3」を選択すると、指定したタイプで名前に「Pod3」を持つアセットがグループに追加されます。

サブグループを追加する場合は、使用可能なグループのリストから選択したグループのリストに1つ以上のグループをドラッグ・アンド・ドロップします。

グループをプレビューする場合、グループに追加されるアセットとサブグループが表示されます。必要な場合は戻って、グループ・ルールまたはサブグループのリストを変更します。

グループ・ルールで使用できるアセット属性のリストは、「付録A」を参照してください。

名前、説明、ルール、サブグループおよび親グループなど、既存のグループの属性を変更できます。既存のグループのルールを変更または削除すると、そのルールによって追加されたアセットが新しいルールに一致しなくなった場合は削除されます。ただし、手動で追加したアセットは、手動でしか削除できません。

グループを編集するには、次の手順を実行します。

「Navigation」ペインで、「Assets」ドロップダウン・リストから「All User Defined Groups」を選択します。

「Actions」ペインで「Edit Group」をクリックします。

グループの特性はいずれも編集可能です。グループのルールを編集すると、グループ・ルールによって追加されたアセットは、新しいルールに一致しなくなった場合に削除されますが、手動で追加したアセットは影響されません。

グループ・ルールで使用できるアセット属性のリストは、「付録A」を参照してください。

ユーザー定義グループにアセットを配置し、編成することができます。グループに追加されたアセットも、「All Assets」セクションには引き続き表示されます。アセットは、任意の数のグループに追加できます。

アセットをユーザー定義グループに追加するには、中央のペインにある管理対象アセットのタブか、「Navigation」ペインの「Assets」セクションでアセットを選択します。「Add Asset to Group」をクリックして目的のグループを選択し、「Add Assets to Group」をクリックします。

どのユーザー定義グループからでも、アセットを削除できます。アセットは他のグループには残ります。

|

注意: グループのルールによってグループに追加されたアセットは、手動では削除できません。 |

グループからアセットを削除するには、グループを選択します。アセットを選択し、「Remove Asset from Group」をクリックします。

アセットを新規ユーザー定義グループに移動すると、アセットは現在のグループから削除され、新しいグループに追加されます。

|

注意: 現在のグループに、移動するアセットに一致するルールが指定されている場合、そのアセットは元のグループから削除されません。 |

アセットを新しいグループに移動するには、次の手順を実行します。

「Navigation」ペインの「Assets」で、「All User Defined Groups」を選択します。

現在アセットを含んでいるグループを選択します。

1つ以上のアセットを選択して「Move Asset to Group」をクリックします。

移動先のグループを選択し、「Move Assets to Group/Subgroup」をクリックします。

ユーザー定義のグループをグループ階層内で移動すると、他のユーザー定義グループの子にする、またはトップ・レベルに配置することができます。

グループを移動するには、グループを選択して「Move Group」をクリックします。移動先のグループを選択し、「Move Group」をクリックします。

アクションの実行の手順、またはこの機能のロールの詳細は、次のいずれかのリソースを参照してください。

『Oracle Enterprise Manager Ops Center管理ガイド』