Ausführungsumgebung

Figure 1–3 stellt die Komponenten der Ausführungsumgebung dar. Jede Komponente enthält bestimmte Services, die gemeinsam die Gesamtplattform bilden, auf der die Production-Gastdomains ausgeführt werden. Die ordnungsgemäße Konfiguration der Komponenten ist von wesentlicher Bedeutung für die Integrität des Systems.

Alle Komponenten der Ausführungsumgebung sind potenzielle Ziele für Angreifer. In diesem Abschnitt werden die Bedrohungen aufgeführt, die jede Komponente in der Ausführungsumgebung betreffen könnten. Einige Bedrohungen und Gegenmaßnahmen könnten für mehr als eine Komponente zutreffen.

Bedrohung: Manipulation der Ausführungsumgebung

Durch Manipulation der Ausführungsumgebung können Sie auf verschiedene Weise Kontrolle über die Umgebung erhalten. Beispiel: Sie könnten manipulierte Firmware in der ILOM installieren, um die gesamte I/O der Gastdomain innerhalb einer I/O-Domain zu überwachen. Ein solcher Angriff kann auf die Konfiguration des Systems zugreifen und diese ändern. Ein Angreifer, der die Kontrolle über die Oracle VM Server for SPARC-Kontrolldomain übernimmt, kann das System beliebig neu konfigurieren; ein Angreifer, der die Kontrolle über eine I/O-Domain übernimmt, kann Änderungen an dem zugeordneten Speicher, wie beispielsweise Bootdatenträgern, übernehmen.

Bewertung: Manipulation der Ausführungsumgebung

Ein Angreifer, der erfolgreich in den ILOM oder eine Domain in der Ausführungsumgebung eindringt, kann alle Daten lesen und manipulieren, die in dieser Domain verfügbar sind. Dieser Zugriff kann über das Netzwerk oder über einen Fehler im Virtualisierungsstack erfolgen. Ein solcher Angriff ist schwierig durchzuführen, weil der ILOM und die Domains im Allgemeinen nicht direkt angegriffen werden können.

Die Gegenmaßnahmen zum Schutz vor Manipulation der Ausführungsumgebung sind Standardsicherheitsmaßnahmen, die in jedem System implementiert sein sollten. Standardsicherheitsmaßnahmen bieten eine zusätzliche Schutzschicht um die Ausführungsumgebung, die das Risiko von Eindringen und Manipulation weiter verringern.

Gegenmaßnahme: Sichern interaktiver Zugriffspfade

Stellen Sie sicher, dass Sie nur Konten erstellen, die für die Anwendungen erforderlich sind, die auf dem System ausgeführt werden.

Stellen Sie sicher, dass Konten, die zur Administration erforderlich sind, entweder durch schlüsselbasierte Authentifizierung oder sichere Kennwörter gesichert werden. Diese Schlüssel oder Kennwörter dürfen nicht von verschiedenen Domains gemeinsam verwendet werden. Außerdem sollten Sie die Implementierung einer zweistufigen Authentifizierung oder eine "Vier-Augen-Regel" zur Ausführung bestimmter Aktionen in Erwägung ziehen.

Verwenden Sie keine anonymen Anmeldungen für Konten wie root, um sicherzustellen, dass Sie die volle Rückverfolgbarkeit und Verantwortung für die auf dem System ausgeführten Befehle haben. Verwenden Sie stattdessen Rechte, mit denen Sie einzelnen Administratoren nur Zugriff auf die Funktionen erteilen, zu deren Ausführung diese berechtigt sind. Stellen Sie sicher, dass der Netzwerkzugriff zu Administrationszwecken immer eine Verschlüsselung wie SSH verwendet, und dass die Workstation des Administrators als Hochsicherheitssystem behandelt wird.

Gegenmaßnahme: Minimieren von Oracle Solaris-BS

Jede auf einem System installierte Software kann gefährdet werden; installieren Sie deshalb nur die erforderliche Software, um das Fenster für Sicherheitsverletzungen zu minimieren.

Gegenmaßnahme: Schützen von Oracle Solaris-BS

Neben der Installation eines minimierten Oracle Solaris-BS konfigurieren Sie Softwarepakete so, dass die Software vor Angriffen geschützt ist. Als erstes führen Sie begrenzte Netzwerkservices aus, um alle Netzwerkservices mit Ausnahme von SSH zu deaktivieren. Diese Richtlinie ist das Standardverhalten auf Oracle Solaris 11-Systemen. Weitere Informationen zur Sicherung des Oracle Solaris-BS finden Sie in Oracle Solaris 10 Security Guidelines und Oracle Solaris 11 Security Guidelines .

Gegenmaßnahme: Rollentrennung und Isolierung von Anwendungen

Production-Anwendungen sind notwendigerweise mit anderen Systemen verbunden und somit eher externen Angriffen ausgesetzt. Stellen Sie keine Production-Anwendungen in einer Domain bereit, die Bestandteil der Ausführungsumgebung ist. Stellen Sie diese stattdessen nur für Gastdomains bereit, die keine weiteren Berechtigungen haben.

Die Ausführungsumgebung soll nur die erforderliche Infrastruktur für diese Gastdomains bereitstellen. Durch die Trennung der Ausführungsumgebung von den Production-Anwendungen können Sie Granularität in Administrationsberechtigungen implementieren. Der Administrator einer Production-Gastdomain benötigt keinen Zugriff auf die Ausführungsumgebung und der Administrator einer Ausführungsumgebung benötigt keinen Zugriff auf die Production-Gastdomains. Wenn möglich weisen Sie die verschiedenen Rollen der Ausführungsumgebung, wie der Kontroll- und I/O-Domain, unterschiedlichen Domains zu. Durch diese Art der Konfiguration wird der Schaden begrenzt, der entstehen kann, wenn eine dieser Domains gefährdet wird.

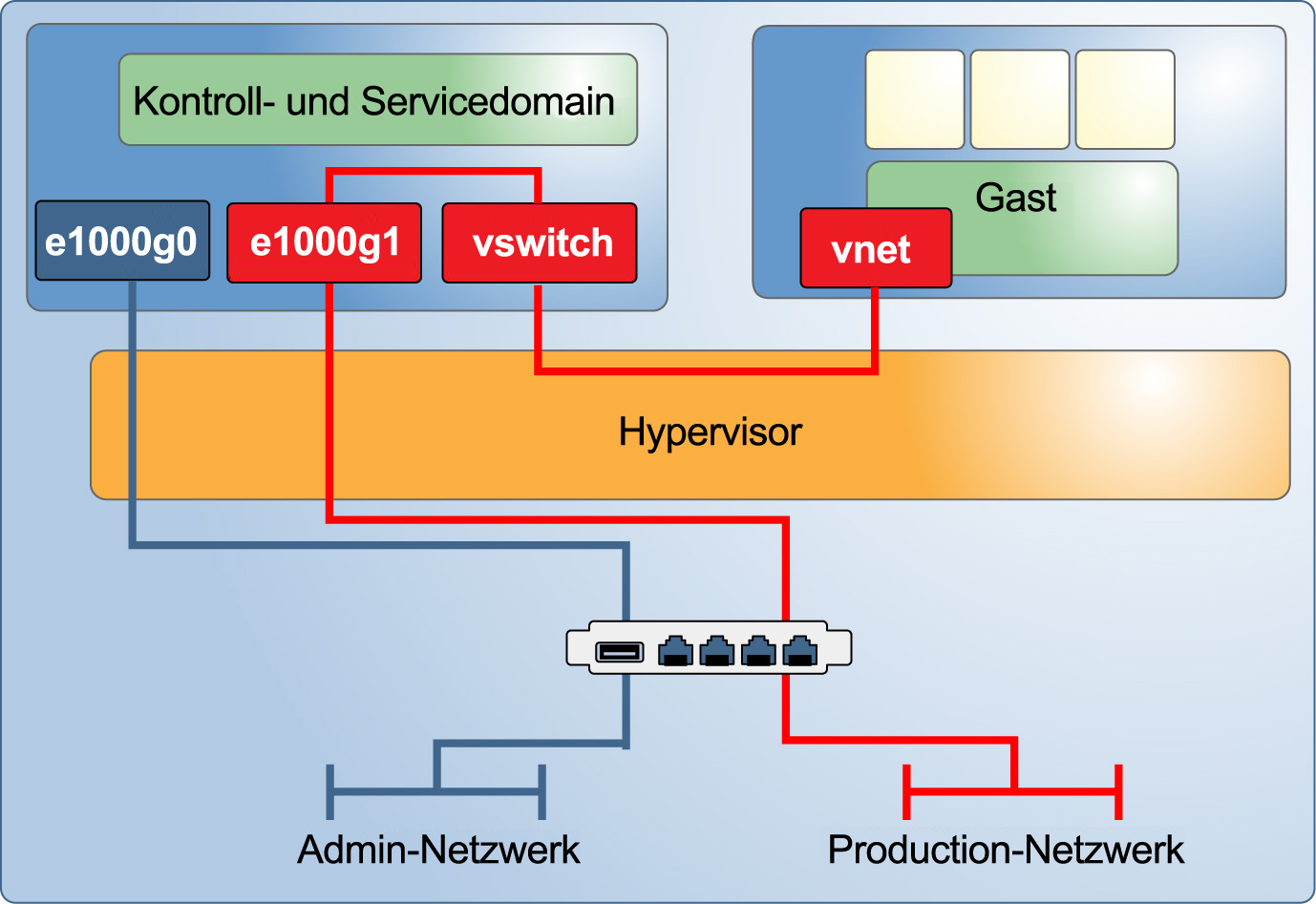

Sie können die Rollentrennung auch auf die Netzwerkumgebung erweitern, mit der die Verbindung zu verschiedenen Servern hergestellt wird.

Gegenmaßnahme: Konfigurieren eines dedizierten Verwaltungsnetzwerks

Verbinden Sie alle Server, die mit Serviceprozessoren (SPs) ausgestattet sind, mit einem dedizierten Verwaltungsnetzwerk. Diese Konfiguration wird auch für die Domains der Ausführungsumgebung empfohlen. Wenn sie überhaupt über ein Netzwerk verbunden sind, hosten Sie diese Domains in ihrem eigenen dedizierten Netzwerk. Verbinden Sie die Domains der Ausführungsumgebung nicht direkt mit Netzwerken, die Production-Domains zugewiesen sind. Sie können zwar alle administrativen Aufgaben über die einzelne Konsolverbindung ausführen, die von dem ILOM-SP zur Verfügung gestellt wird, diese Konfiguration macht jedoch die Verwaltung so mühsam, dass sie nicht praktikabel ist. Durch Trennung der Production- und Administrationsnetzwerke schützen Sie das System vor Lauschangriffen und Manipulation. Diese Art der Trennung verhindert auch Angriffe von Gastdomains auf die Ausführungsumgebung über das gemeinsame Netzwerk.

Abbildung 1-5 Dediziertes Verwaltungsnetzwerk