Betriebsumgebung

Die Betriebsumgebung umfasst physische Systeme und deren Komponenten, Data Center-Architekten, Administratoren und Mitglieder der IT-Organisation. Eine Sicherheitsverletzung kann an jeder Stelle in der Betriebsumgebung auftreten.

Bei der Virtualisierung wird eine Softwareschicht zwischen der eigentlichen Hardware und den Gastdomains eingefügt, die die Production-Services ausführen, was die Komplexität erhöht. Deshalb müssen Sie das virtuelle System sorgfältig planen und konfigurieren und dabei die Möglichkeit menschlicher Fehler beachten. Außerdem müssen Sie sich dessen bewusst sein, dass Angreifer versuchen können, mit "Social Engineering" auf die Betriebsumgebung zuzugreifen.

In den folgenden Abschnitten werden die wichtigsten Bedrohungen beschrieben, denen Sie auf Betriebsumgebungsebene begegnen können.

Bedrohung: Unabsichtliche Fehlkonfiguration

Der wichtigste Sicherheitsaspekt bei einer virtuellen Umgebung besteht in der Aufrechterhaltung der Serverisolierung durch Trennung der Netzwerksegmente, Abgrenzung des administrativen Zugriffs und Deployment von Servern in Sicherheitsklassen, bei denen es sich um Gruppen von Domains handelt, die dieselben Sicherheitsanforderungen und Berechtigungen haben.

Erstellen unnötiger Kommunikationskanäle zwischen Production-Gastdomains und der Ausführungsumgebung

Erstellen unnötiger Zugriffsmöglichkeiten auf Netzwerksegmente

Erstellen unbeabsichtigter Verbindungen zwischen einzelnen Sicherheitsklassen

Versehentliche Migration einer Gastdomain in die falsche Sicherheitsklasse

Zuordnung nicht ausreichender Hardware, was zu unerwarteter Überlastung von Ressourcen führen kann

Zuordnung von Datenträgern oder I/O-Geräten an die falsche Domain

Konfigurieren Sie virtuelle Ressourcen sorgfältig, um folgende Fehler zu vermeiden:

Gegenmaßnahme: Erstellen von Betriebsrichtlinien

Verwaltung von Patches für alle Komponenten der Umgebung

Aktivierung der richtig definierten, nachvollziehbaren und sicheren Implementierung von Änderungen

Prüfung von Logdateien in regelmäßigen Abständen

Überwachung der Integrität und Verfügbarkeit der Umgebung

Als erstes definieren Sie die Betriebsrichtlinien für Ihre Oracle VM Server for SPARC-Umgebung sorgfältig. In diesen Richtlinien werden die folgenden Aufgaben beschrieben, die ausgeführt werden müssen und wie sie ausgeführt werden:

Führen Sie regelmäßig Kontrollen durch, um sicherzustellen, dass diese Richtlinien immer auf dem neuesten Stand und zutreffend sind, und um sicherzustellen, dass diese Richtlinien im täglichen Betrieb eingehalten werden.

Neben diesen Richtlinien können Sie verschiedene eher technische Maßnahmen ergreifen, um die Gefahr von versehentlichen Aktionen zu verringern. Weitere Informationen finden Sie in Logische Domains Manager.

Bedrohung: Fehler in der Architektur der virtuellen Umgebung

Wenn Sie ein physisches System in eine virtuelle Umgebung verschieben, können Sie die Speicherkonfiguration im Allgemeinen unverändert belassen, indem Sie die ursprünglichen LUNs wieder verwenden. Die Netzwerkumgebung muss jedoch an die virtuelle Umgebung angepasst werden, und die sich daraus ergebende Architektur kann sich stark von der Architektur in dem physischen System unterscheiden.

Sie müssen überlegen, wie die Isolation der einzelnen Sicherheitsklassen und deren Anforderungen aufrechterhalten werden. Außerdem müssen Sie die gemeinsam verwendete Hardware der Plattform und der gemeinsam verwendeten Komponenten berücksichtigen, wie Netzwerkswitches und SAN-Switches.

Um die Sicherheit für Ihre Umgebung zu maximieren, muss die Isolation der Gastdomains und Sicherheitsklassen unbedingt aufrechterhalten werden. Beim Entwurf der Architektur rechnen Sie mit möglichen Fehlern und Angriffen und implementieren Sie eine Verteidigungslinie. Ein gutes Design begrenzt potenzielle Sicherheitsprobleme bei gleichzeitigem Komplexitäts- und Kostenmanagement.

Gegenmaßnahme: Sorgfältige Zuweisung von Gastdomains für Hardwareplattformen

Verwenden Sie Sicherheitsklassen, d.h. Domaingruppen mit denselben Sicherheitsanforderungen und Berechtigungen, um einzelne Domains voneinander zu isolieren. Wenn Sie Gastdomains in derselben Sicherheitsklasse einer bestimmten Hardwareplattform zuweisen, verhindert selbst eine Verletzung der Isolation, dass ein Angriff auf eine andere Sicherheitsklasse übergreift.

Gegenmaßnahme: Planen einer Oracle VM Server for SPARC-Domainmigration

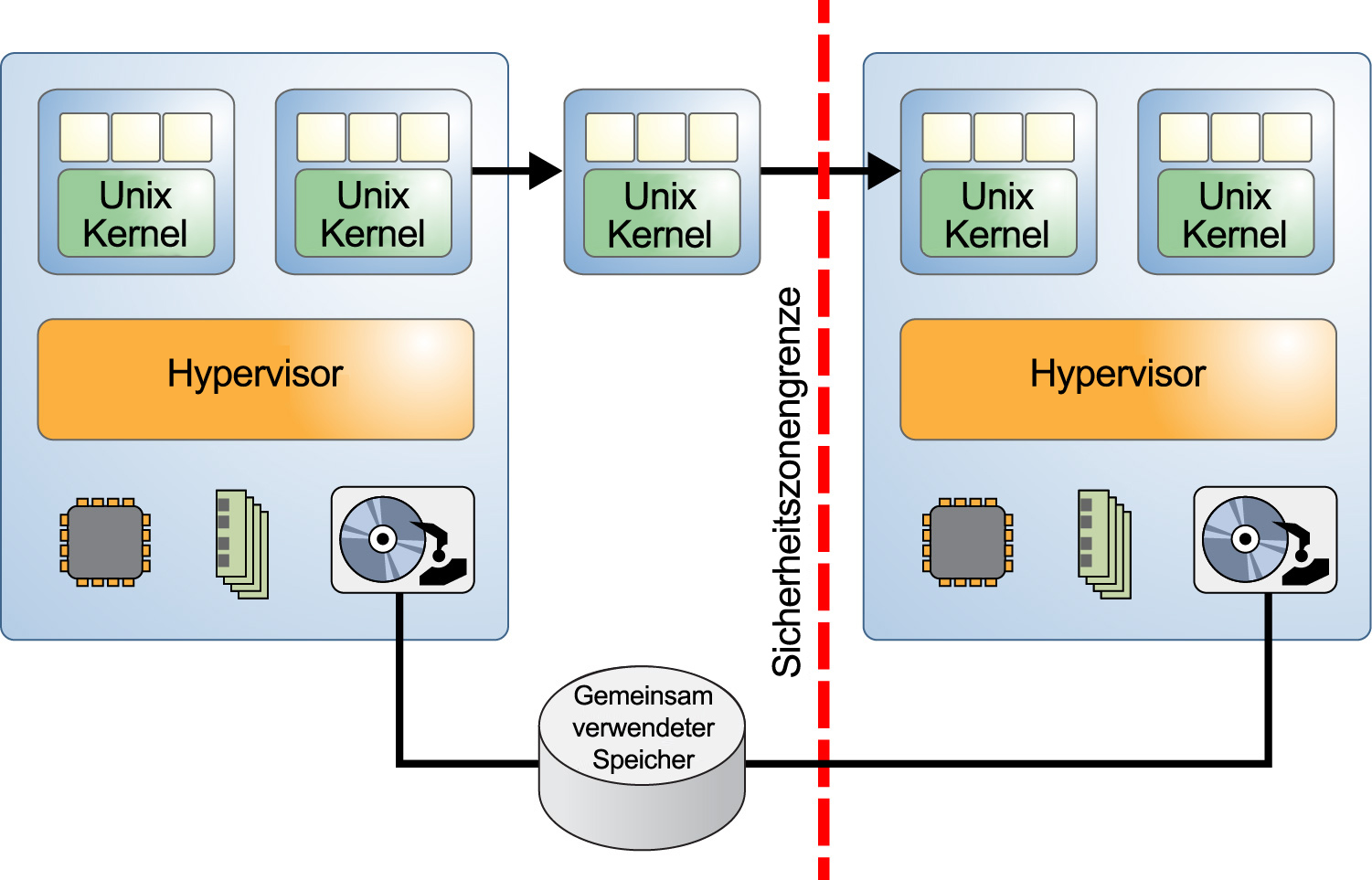

Das Feature der Livedomainmigration hat das Potenzial, die Isolation zu durchbrechen, wenn eine Gastdomain versehentlich zu einer Plattform migriert wird, die einer anderen Sicherheitsklasse zugewiesen ist, wie in der folgenden Abbildung dargestellt. Deshalb planen Sie die Migration einer Gastdomain sorgfältig, um sicherzustellen, dass eine Migration über Grenzen der Sicherheitsklasse hinaus nicht zulässig ist.

Abbildung 1-4 Domainmigration über Sicherheitsgrenzen hinweg

Um das Sicherheitsrisiko zu minimieren oder zu reduzieren, das der Migrationsvorgang birgt, müssen Sie ldmd-generierte Hostzertifikate Out-of-band zwischen jedem Quell- und Zielrechnerpaar austauschen und installieren. Informationen zur Einrichtung der SSL-Zertifikate finden Sie in Configuring SSL Certificates for Migration in Oracle VM Server for SPARC 3.2 Administration Guide .

Gegenmaßnahme: Korrekte Konfiguration der virtuellen Verbindungen

Wenn der Überblick über alle virtuellen Netzwerkverbindungen verloren geht, kann eine Domain fälschlicherweise Zugriff auf ein Netzwerksegment erhalten. Beispiel: Ein derartiger Zugriff könnte die Firewall oder eine Sicherheitsklasse umgehen.

Um die Gefahr von Implementierungsfehlern zu verringern, planen und dokumentieren Sie alle virtuellen und physischen Verbindungen in Ihrer Umgebung sorgfältig. Optimieren Sie den Domainverbindungsplan im Hinblick auf Einfachheit und Verwaltbarkeit. Dokumentieren Sie Ihren Plan klar, und vergleichen Sie anhand des Plans, ob die Implementierung korrekt ist, bevor Sie den Production-Betrieb aufnehmen. Selbst nachdem die virtuelle Umgebung in Betrieb ist, prüfen Sie die Implementierung in regelmäßigen Abständen anhand des Plans.

Gegenmaßnahme: Verwenden von VLAN-Tagging

Mit VLAN-Tagging können Sie verschiedene Ethernet-Segmente in einem einzelnen physischen Netzwerk konsolidieren. Dieses Feature ist auch für virtuelle Switches verfügbar. Um die Risiken von Softwarefehlern bei der Implementierung von virtuellen Switches zu mindern, konfigurieren Sie einen virtuellen Switch pro physischer NIC und pro VLAN. Als weiteren Schutz vor Fehlern im Ethernet-Treiber vermeiden Sie die Verwendung von markierten VLANs. Die Wahrscheinlichkeit derartiger Fehler ist jedoch gering, weil diese Sicherheitslücke wegen markierter VLANs bekannt ist. Angriffserkennungstest in der Sun SPARC T-Series-Plattform von Oracle mit der Oracle VM Server for SPARC-Software haben diese Sicherheitslücke nicht aufgezeigt.

Gegenmaßnahme: Verwenden von virtuellen Sicherheits-Appliances

Sicherheits-Appliances wie Paketfilter und Firewalls sind Isolationsinstrumente und schützen die Isolation von Sicherheitsklassen. Diese Appliances unterliegen denselben Bedrohungen wie jede andere Gastdomain, deren Verwendung garantiert also keinen vollständigen Schutz vor einer Verletzung der Isolation. Beachten Sie deshalb alle Risiko- und Sicherheitsfaktoren, bevor Sie sich für die Virtualisierung eines derartigen Service entscheiden.

Bedrohung: Nebenwirkungen der gemeinsamen Verwendung von Ressourcen

Die gemeinsame Verwendung von Ressourcen in einer virtualisierten Umgebung kann zu Denial-of-Service-(DoS-)Angriffen führen, die eine Ressource überlasten, bis sich dies negativ auf andere Komponenten auswirkt, wie eine andere Domain.

Überlastung der Cachebereiche, die zwischen Hardwarethreads gemeinsam verwendet werden und zwei Gastdomains zugewiesen sind.

Überlastung der Speicherbandbreite

In einer Oracle VM Server for SPARC-Umgebung sind möglicherweise nur einige Ressourcen von einem DoS-Angriff betroffen. CPU- und Speicherressourcen werden jeder Gastdomain exklusiv zugewiesen, was die meisten DoS-Angriffe verhindert. Selbst die exklusive Zuweisung dieser Ressourcen kann die Gastdomain auf folgende Weise verlangsamen:

Im Gegensatz zu CPU- und Speicherressourcen werden Datenträger- und Netzwerkservices im Allgemeinen zwischen Gastdomains gemeinsam verwendet. Diese Services werden den Gastdomains von mindestens einer Servicedomain bereitgestellt. Erwägen Sie sorgfältig, wie Sie diese Ressourcen Gastdomains zuweisen und zwischen diesen verteilen. Jede Konfiguration, die maximale Performance und Ressourcenauslastung zulässt, minimiert gleichzeitig das Risiko von Nebenwirkungen.

Bewertung: Nebenwirkungen durch gemeinsam verwendete Ressourcen

Ein Netzwerklink kann gesättigt oder ein Datenträger kann überlastet werden, unabhängig davon, ob er einer Domain exklusiv zugewiesen ist oder zwischen Domains gemeinsam verwendet wird. Diese Angriffe wirken sich auf die Verfügbarkeit eines Service während der Dauer des Angriffs aus. Das Ziel des Angriffs ist nicht gefährdet und es gehen keine Daten verloren. Sie können die Auswirkungen dieser Bedrohung einfach minimieren, sollten sich ihrer jedoch bewusst sein, selbst wenn sie auf Netzwerk- und Datenträgerressourcen in Oracle VM Server for SPARC begrenzt ist.

Gegenmaßnahme: Sorgfältige Zuweisung von Hardwareressourcen

Stellen Sie sicher, dass Sie Gastdomains nur erforderliche Hardwareressourcen zuweisen. Heben Sie die Zuweisung einer nicht verwendeten Ressource auf, wenn diese nicht mehr benötigt wird; Beispiel: Ein Netzwerkport oder DVD-Laufwerk, das nur während einer Installation benötigt wird. Mit dieser Vorgehensweise minimieren Sie die Anzahl von möglichen Einstiegspunkten für einen Angreifer.

Gegenmaßnahme: Sorgfältige Zuweisung von gemeinsam verwendeten Ressourcen

Gemeinsam verwendete Hardwareressourcen, wie physische Netzwerkports, bieten ein mögliches Ziel für DoS-Angriffe. Um die Auswirkungen von DoS-Angriffen auf eine einzelne Gruppe von Gastdomains zu begrenzen, legen Sie sorgfältig fest, welche Gastdomains welche Hardwareressourcen gemeinsam verwenden.

Beispiel: Gastdomains, die Hardwareressourcen gemeinsam verwenden, könnten nach denselben Verfügbarkeits- oder Sicherheitsanforderungen gruppiert werden. Über die Gruppierung hinaus können Sie verschiedene Arten von Ressourcenkontrollen anwenden.

Beachten Sie, wie Datenträger- und Netzwerkressourcen gemeinsam verwendet werden. Sie können Probleme vermindern, indem Sie den Datenträgerzugriff über dedizierte physische Zugriffspfade oder über dedizierte virtuelle Datenträgerservices trennen.

Überblick: Nebenwirkungen durch gemeinsam verwendete Ressourcen

Alle in diesem Abschnitt beschriebenen Gegenmaßnahmen setzen voraus, dass Sie die technischen Details Ihres Deployments und dessen Auswirkungen auf die Sicherheit verstehen. Planen Sie sorgfältig, dokumentieren Sie gut, und halten Sie Ihre Architektur so einfach wie möglich. Sie müssen sich der Auswirkungen der virtualisierten Hardware bewusst sein, damit Sie ein sicheres Deployment der Oracle VM Server for SPARC-Software vorbereiten können.

Logische Domains halten den Auswirkungen der gemeinsamen Verwendung von CPUs und Speicher stand, da die tatsächliche gemeinsame Verwendung gering ist. Dennoch sollten immer Ressourcenkontrollen wie Solaris-Ressourcenmanagement innerhalb der Gastdomains angewendet werden. Diese Kontrollen bieten einen Schutz vor fehlerhaftem Anwendungsverhalten bei einer virtuellen oder nicht virtualisierten Umgebung,