Ambiente de execução

A Figure 1–3 mostra os componentes do ambiente de execução. Cada componente fornece certos serviços que, em conjunto, formam a plataforma geral na qual os domínios convidados de produção devem ser executados. A configuração adequada dos componentes é extremamente importante para a integridade do sistema.

Todos os componentes do ambiente de execução são alvos potenciais para um invasor. Esta seção descreve as ameaças que podem afetar cada componente do ambiente de execução. Algumas ameaças e contramedidas podem se aplicar a mais de um componente.

Ameaça: Manipulação do ambiente de execução

Manipulando o ambiente de execução, você pode obter controle de diversas maneiras. Por exemplo, você pode instalar um firmware manipulado no ILOM para rastrear toda a E/S dos domínios convidados em um domínio de E/S. Esse tipo de ataque pode acessar e alterar a configuração do sistema. Um invasor que obtiver controle do domínio de controle do Oracle VM Server for SPARC poderá reconfigurar o sistema da maneira como quiser, e um invasor que obtiver controle de um domínio de E/S poderá fazer alterações no armazenado anexado, como discos de inicialização.

Avaliação: Manipulação do ambiente de execução

Um invasor que conseguir invadir o ILOM ou qualquer domínio do ambiente de execução poderá ler e manipular todos os dados disponíveis para esse domínio. Esse acesso poderá ser obtido através da rede ou por meio de um erro na pilha de virtualização. Esse tipo de ataque é difícil de ser realizado uma vez que, geralmente, o ILOM e os domínios não podem ser atacados diretamente.

As contramedidas para proteger contra a manipulação do ambiente de execução são práticas de segurança padrão e devem ser implementadas em qualquer sistema. Essas práticas oferecem uma camada adicional de proteção ao ambiente de execução que reduz ainda mais o risco de invasão e manipulação.

Contramedida: Proteção dos caminhos de acesso interativo

Certifique-se de criar somente as contas necessárias para os aplicativos executados no sistema.

Certifique-se de que as contas necessárias para administração estejam protegidas por meio da autenticação baseada em chaves ou de senhas fortes. Essas chaves ou senhas não devem ser compartilhadas entre diferentes domínios. Além disso, considere implementar a autenticação de dois fatores ou uma “regra de duas pessoas” para tomar certas ações.

Não use logins anônimos para contas, como root, a fim de garantir que você tenha total controle dos comandos executados no sistema e possa identificar os responsáveis por sua execução. Em vez disso, use direitos para conceder aos administradores acesso somente às funções que eles estão autorizados a executar. Certifique-se de que o acesso à rede administrativa use sempre criptografia, como SSH, e que a estação de trabalho do administrador seja tratada como um sistema de alta segurança.

Contramedida: Como minimizar o SO Oracle Solaris

Todo software instalado em um sistema poderá ser comprometido, portanto, instale somente o software necessário a fim de minimizar as chances de violação.

Contramedida: Proteção do SO Oracle Solaris

Além de instalar um SO Oracle Solaris minimizado, configure pacotes de software para proteger o software contra ataques. Primeiro, execute serviços de rede limitados para desativar todos os serviços de rede, exceto o SSH. Essa política é o comportamento padrão nos sistemas Oracle Solaris 11. Para obter informações sobre como proteger o SO Oracle Solaris, consulte as Oracle Solaris 10 Security Guidelines e as Oracle Solaris 11 Security Guidelines .

Contramedida: Uso da separação de funções e do isolamento de aplicativos

Por necessidade, os aplicativos de produção são conectados a outros sistemas e, como resultado, ficam mais expostos a ataques externos. Não implante aplicativos de produção em um domínio que faça parte do ambiente de execução. Em vez disso, implante-os somente em domínios convidados que não tenham outros privilégios.

O ambiente de execução deve fornecer somente a infraestrutura necessária para esses domínios convidados. A separação do ambiente de execução dos aplicativos de produção permite implementar a granularidade nos privilégios de administração. O administrador de domínios convidados de produção não precisa ter acesso ao ambiente de execução, e o administrador do ambiente de execução não precisa ter acesso aos domínios convidados de produção. Se possível, atribua as diferentes funções do ambiente de execução, como o domínio de controle e o domínio de E/S, a domínios diferentes. Esse tipo de configuração reduz o dano que poderá ser causado se algum desses domínios for comprometido.

Também é possível estender a separação de funções ao ambiente de rede usado para estabelecer conexão com os diversos servidores.

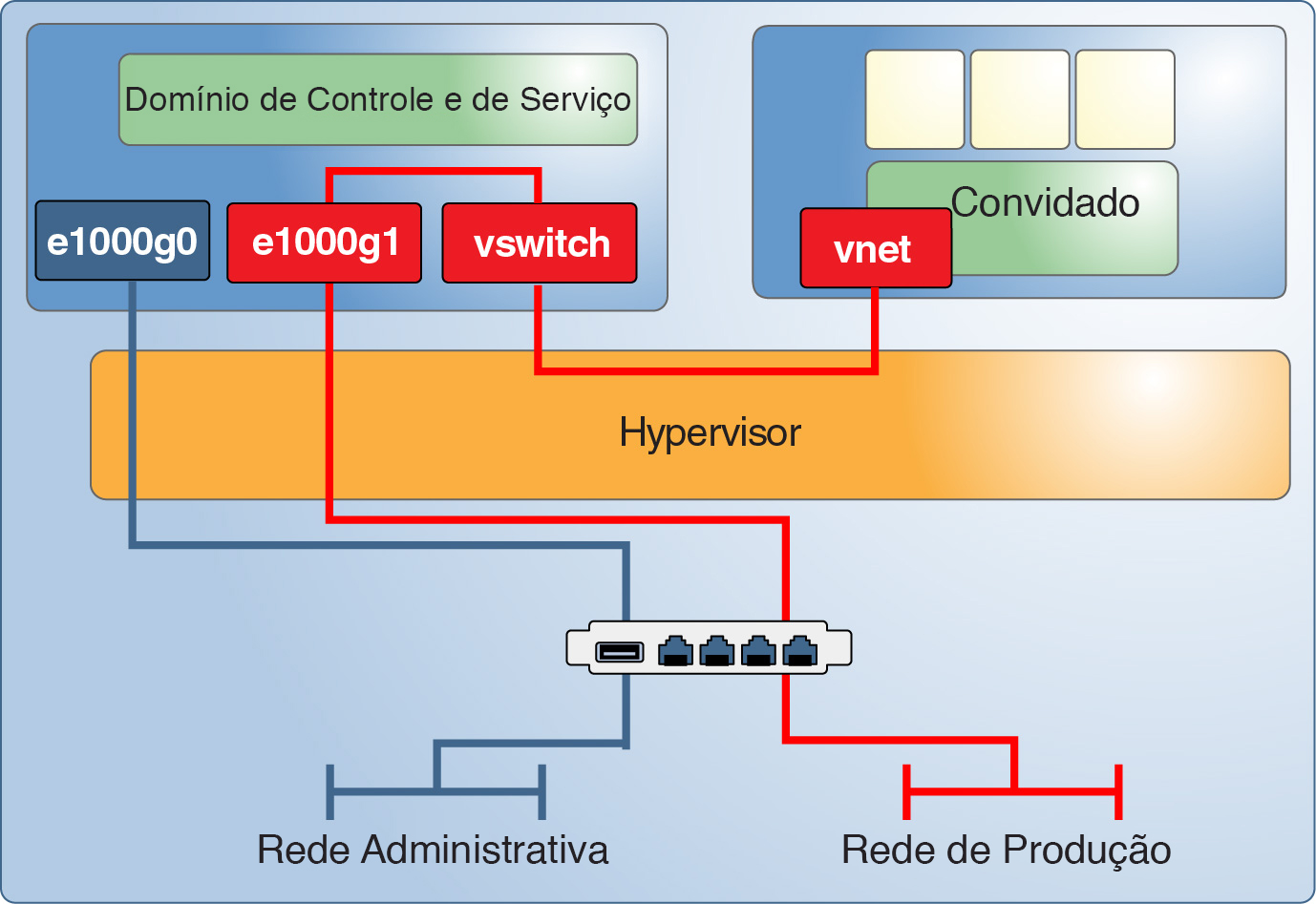

Contramedida: Configuração de uma rede de gerenciamento dedicada

Conecte todos os servidores dotados de processadores de serviço (SPs) a uma rede de gerenciamento dedicada. Essa configuração também é recomendada para os domínios do ambiente de execução. Caso eles estejam conectados a uma rede, hospede esses domínios em sua própria rede dedicada. Não conecte os domínios do ambiente de execução diretamente às redes atribuídas aos domínios de produção. Embora você possa realizar todo o trabalho administrativo por meio da única conexão de console disponibilizada pelo processador de serviço (SP) ILOM, essa configuração dificulta muito a administração tornando-a impraticável. A separação das redes de produção e de administração oferece proteção contra interceptação e manipulação. Esse tipo de separação também elimina a possibilidade de um ataque no ambiente de execução a partir dos domínios convidados na rede compartilhada.

Figure 1-5 Rede de gerenciamento dedicada