Ambiente operacional

O ambiente operacional inclui os sistemas físicos e seus componentes, arquitetos de datacenter, administradores e membros da organização de TI. Uma violação de segurança poderá ocorrer em qualquer parte desse ambiente.

A virtualização insere uma camada de software entre o hardware real e os domínios convidados que executam os serviços de produção, o que aumenta a complexidade. Como resultado, você deve planejar e configurar com cautela o sistema virtual e ficar atento a erros humanos. Além disso, cuidado com as tentativas de invasores de obter acesso ao ambiente operacional usando a “engenharia social”.

As seções a seguir descrevem as diferentes ameaças que podem ser encontradas no nível do ambiente operacional.

Ameaça: Configuração incorreta não intencional

A principal preocupação relacionada à segurança em um ambiente virtualizado é manter o isolamento do servidor por meio da separação dos segmentos de rede, da segregação do acesso administrativo e da implantação de servidores em classes de segurança, que são grupos de domínios com os mesmos privilégios e requisitos de segurança.

Criação de canais de comunicação desnecessários entre os domínios convidados de produção e o ambiente de execução

Criação de acesso desnecessário aos segmentos de rede

Criação de conexões não intencionais entre classes de segurança distintas

Migração não intencional de um domínio convidado para a classe de segurança errada

Alocação de hardware insuficiente, o que poderá levar a uma sobrecarga inesperada de recursos

Atribuição de discos ou dispositivos de E/S ao domínio errado

Configure com cautela os recursos virtuais para evitar alguns dos seguintes erros:

Contramedida: Criação de diretrizes operacionais

Gerenciar os patches de todos os componentes do ambiente

Permitir a implantação de alterações de forma segura, rastreável e bem definida

Verificar os arquivos de log em intervalos regulares

Monitorar a integridade e a disponibilidade do ambiente

Antes de começar, defina com cautela as diretrizes operacionais do seu ambiente Oracle VM Server for SPARC. Essas diretrizes descrevem as seguintes tarefas a serem executadas e como executá-las:

Executar regularmente verificações para garantir que essas diretrizes se mantenham atualizadas e adequadas e verificar se elas estão sendo seguidas nas operações diárias.

Além dessas diretrizes, você pode tomar várias medidas mais técnicas para reduzir o risco de ações não intencionais. Consulte Domínios Lógicos Manager.

Ameaça: Erros na arquitetura do ambiente virtual

Ao mover um sistema físico para um ambiente virtualizado, normalmente você pode manter a configuração de armazenamento no estado em que se encontra reutilizando os LUNs originais. Entretanto, a configuração de rede deverá ser adaptada ao ambiente virtualizado, e a arquitetura resultante poderá ser consideravelmente diferente da usada no sistema físico.

Você deve considerar como manter o isolamento das classes de segurança distintas e as respectivas necessidades. Além disso, considere o hardware compartilhado da plataforma e os componentes compartilhados, como switches de rede e switches SAN.

Para aumentar a segurança do seu ambiente, certifique-se de manter o isolamento dos domínios convidados e das classes de segurança. Ao projetar a arquitetura, preveja os possíveis erros e ataques e implemente linhas de defesa. Um design adequado ajuda a limitar os problemas potenciais de segurança e, ao mesmo tempo, gerenciar a complexidade e o custo.

Contramedida: Atribuição de convidados a plataformas de hardware com cautela

Use classes de segurança, que são grupos de domínios com os mesmos privilégios e requisitos de segurança, para isolar os domínios individuais uns dos outros. A atribuição de domínios convidados da mesma classe de segurança a determinada plataforma de hardware impedirá que o ataque atinja outra classe de segurança, mesmo que o isolamento seja rompido.

Contramedida: Planejamento de uma migração de domínio do Oracle VM Server for SPARC

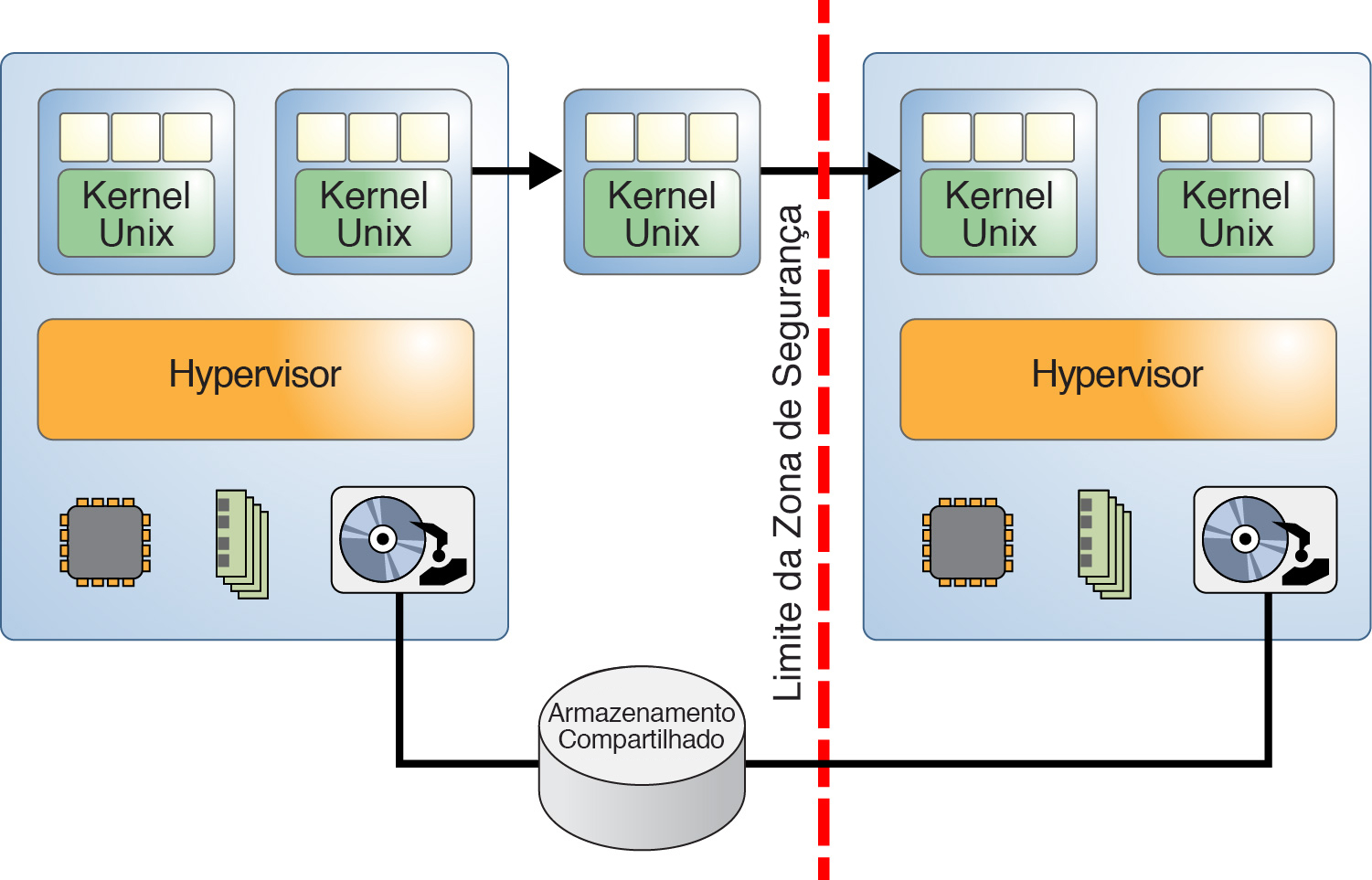

O recurso de migração dinâmica de domínio poderá ocasionar o rompimento do isolamento se um domínio convidado for migrado de forma inadvertida para uma plataforma atribuída a uma classe de segurança diferente, conforme mostrado na figura a seguir. Portanto, planeje com cautela a migração de domínios convidados a fim de impedir que ela ultrapasse os limites de uma classe de segurança.

Figure 1-4 Migração de domínios entre os limites de segurança

Para minimizar ou eliminar a vulnerabilidade de segurança imposta pela operação de migração, você deverá trocar e instalar manualmente os certificados de host gerados pelo comando ldmd fora de banda entre cada par de máquina de origem e de destino. Para obter informações sobre como configurar os certificados SSL, consulte Configuring SSL Certificates for Migration no Oracle VM Server for SPARC 3.2 Administration Guide .

Contramedida: Configuração correta de conexões virtuais

A perda de controle de todas as conexões de rede virtuais poderá fazer com que um domínio obtenha acesso indevido a um segmento de rede. Por exemplo, esse acesso poderá atravessar o firewall ou os limites de uma classe de segurança.

Para reduzir o risco de erros de implementação, planeje e documente com cautela todas as conexões virtuais e físicas em seu ambiente. Otimize o plano de conexão de domínios para que ele seja simples e gerenciável. Documente claramente o seu plano e verifique se a sua implementação está correta em relação a ele antes de passar para a produção. Mesmo depois que o ambiente virtual estiver em produção, verifique a implementação em relação ao plano em intervalos regulares.

Contramedida: Uso do recurso VLAN Tagging

Você pode usar o recurso VLAN Tagging para consolidar vários segmentos Ethernet em uma única rede física. Esse recurso também está disponível para switches virtuais. Para mitigar os riscos envolvidos nos erros de software na implementação de switches virtuais, configure um switch virtual por NIC e VLAN física. Para oferecer maior proteção contra erros no driver Ethernet, evite usar VLANs "tagged". Entretanto, a probabilidade de ocorrerem esses erros é baixa uma vez que essa vulnerabilidade de VLANs "tagged" é bastante conhecida. Os testes de invasão na plataforma Sun SPARC T-Series da Oracle com o software Oracle VM Server for SPARC não mostraram essa vulnerabilidade.

Contramedida: Uso de appliances de segurança virtual

Os appliances de segurança, como filtros de pacote e firewalls, são instrumentos de isolamento e protegem o isolamento das classes de segurança. Como esses appliances estão sujeitos às mesmas ameaças que qualquer outro domínio convidado, o seu uso não garante total proteção contra uma violação do isolamento. Portanto, considere com cautela todos os aspectos de risco e segurança antes de decidir virtualizar esse serviço.

Ameaça: Efeitos colaterais do compartilhamento de recursos

O compartilhamento de recursos em um ambiente virtualizado poderá levar a ataques de negação de serviço (DoS), que sobrecarregam um recurso até que ele afete negativamente outro componente, como outro domínio.

Sobrecarregando as áreas do cache compartilhadas entre strands e atribuídas a dois domínios convidados

Sobrecarregando a largura de banda de memória

Em um ambiente Oracle VM Server for SPARC, apenas alguns recursos podem ser afetados por um ataque de negação de serviço. Os recursos de CPU e memória são atribuídos exclusivamente a cada domínio convidado, o que impede a maioria dos ataques de negação de serviço. Mesmo a atribuição exclusiva desses recursos poderá tornar um domínio convidado mais lento das seguintes maneiras:

Diferentemente dos recursos de CPU e memória, os serviços de disco e rede são geralmente compartilhados entre domínios convidados. Esses serviços são fornecidos para os domínios convidados por um ou mais domínios de serviço. Considere com cautela como atribuir e distribuir esses recursos para os domínios convidados. Observe que toda configuração que permita o máximo desempenho e utilização de recursos simultaneamente minimiza o risco de efeitos colaterais.

Avaliação: Efeitos colaterais de recursos compartilhados

Um link de rede poderá se tornar saturado ou um disco poderá ficar sobrecarregado quer seja atribuído exclusivamente a um domínio ou compartilhado entre domínios. Esses ataques afetam a disponibilidade de um serviço enquanto estão ocorrendo. O alvo do ataque não é comprometido e nenhum dado é perdido. Você pode minimizar facilmente os efeitos dessa ameaça, mas lembre-se de que isso se limitará aos recursos de rede e disco no Oracle VM Server for SPARC.

Contramedida: Atribuição de recursos de hardware com cautela

Certifique-se de atribuir somente os recursos necessários de hardware aos domínios convidados. Lembre-se de cancelar a atribuição de um recurso não utilizado quando ele não for mais necessário; por exemplo, uma porta de rede ou uma unidade de DVD necessária somente durante uma instalação. Seguindo essa prática, você minimizará o número de possíveis pontos de entrada para um invasor.

Contramedida: Atribuição de recursos compartilhados com cautela

Os recursos de hardware compartilhados, como portas de rede física, são um possível alvo de ataques de negação de serviço. Para limitar o impacto desses ataques a um único grupo de domínios convidados, determine com cautela quais domínios convidados compartilham quais recursos de hardware.

Por exemplo, os domínios convidados que compartilham recursos de hardware poderiam ser agrupados com base nos mesmos requisitos de segurança ou disponibilidade. Além do agrupamento, você pode aplicar diferentes tipos de controles de recursos.

Você deve considerar como compartilhar os recursos de disco e rede. Você pode mitigar os problemas separando o acesso ao disco por meio de caminhos de acesso físico dedicados ou de serviços de disco virtual dedicados.

Resumo: Efeitos colaterais de recursos compartilhados

Todas as contramedidas descritas nesta seção exigem que você entenda os detalhes técnicos de sua implantação e suas implicações de segurança. Planeje com cautela, documente bem e mantenha sua arquitetura o mais simples possível. Você deve entender as implicações do hardware virtualizado a fim de se preparar para implantar o software Oracle VM Server for SPARC de maneira segura.

Os domínios lógicos são resistentes aos efeitos do compartilhamento de CPUs e memória, uma vez que pouco compartilhamento ocorre de fato. Contudo, é melhor aplicar controles de recursos, como o gerenciamento de recursos do Solaris, nos domínios convidados. O uso desses controles oferece proteção contra o comportamento inadequado dos aplicativos, tanto em um ambiente virtual como não virtualizado.