액세스 제어

클라우드 호스팅 환경 전략을 채택하는 조직에게 있어서 액세스 제어는 풀어야 할 가장 중요한 과제 중 하나입니다. 테넌트는 공유된 기반구조에 저장된 정보가 보호되고 권한 부여된 호스트, 서비스, 개인, 그룹 및 역할에만 제공된다는 것을 확신할 수 있어야 합니다. 권한 부여된 호스트, 개인 및 서비스는 또한 특정 작업에 필요한 권한만 가질 수 있도록 최소 권한의 원칙에 따라 추가적인 제한을 받아야 합니다.

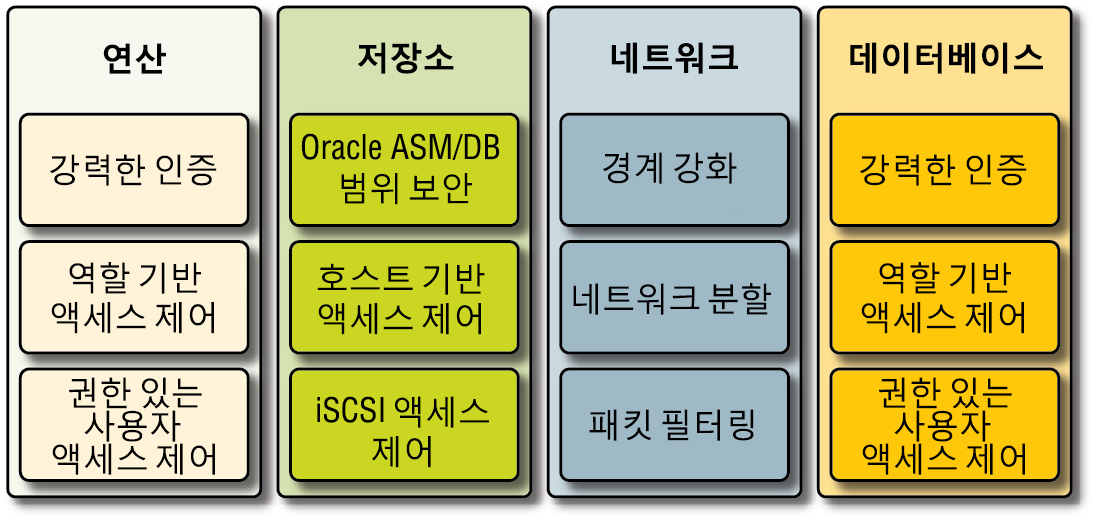

SuperCluster는 스택의 모든 계층을 포함하는 유연하고 계층화된 액세스 제어 기반구조를 사용해서 최종 사용자, 데이터베이스 관리자 및 시스템 관리자를 포함한 다양한 역할을 지원합니다. 이를 통해 조직은 호스트, 응용 프로그램 및 데이터베이스를 개별적으로 보호하는 정책을 정의하고 이러한 서비스가 실행되는 기본 연산, 저장소 및 네트워크 기반구조를 보호할 수 있습니다.

가상화 및 OS 계층에서 액세스 제어는 네트워크에 노출되는 서비스 수를 줄이는 것으로부터 시작됩니다. 이렇게 하면 Oracle VM Server for SPARC 콘솔, 도메인 및 영역에 대한 액세스를 제어하는 데 도움이 됩니다. 시스템이 액세스될 수 있는 시작점의 수를 줄임으로써 액세스 제어 정책의 수도 줄일 수 있으며, 시스템 수명 전반에 걸쳐 보다 쉽게 유지 관리할 수 있습니다.

Oracle Solaris OS 내에서 액세스 제어는 Oracle Solaris RBAC(역할 기반 액세스 제어) 기능과 POSIX 권한의 조합을 통해 구현됩니다. SuperCluster에서 실행되는 호스트, 응용 프로그램, 데이터베이스 및 관련 서비스를 네트워크 기반 공격으로부터 보호하는 기능도 똑같이 중요합니다. 이를 위해서는 테넌트가 먼저 승인된 네트워크 서비스만 실행 중이고 들어오는 네트워크 연결을 수신 중인지 확인해야 합니다. 네트워크 공격 표면을 최소화한 다음에는 승인된 네트워크 및 인터페이스에서만 들어오는 연결을 수신하도록 테넌트가 남은 서비스를 구성해야 합니다. 이러한 간단한 방식은 보안 셸과 같은 관리 프로토콜을 관리 네트워크 이외의 다른 위치에서 액세스할 수 없도록 보장하는 데 도움이 됩니다.

그림 6 종단간 액세스 제어 요약

또한 테넌트는 Oracle Solaris의 IP 필터 서비스와 같은 호스트 기반 방화벽을 구현하도록 선택할 수도 있습니다. 호스트 기반 방화벽은 네트워크 서비스에 대해 보다 다양한 액세스 제어 방식을 호스트에 제공하기 때문에 유용합니다. 예를 들어, IP 필터는 stateful 패킷 필터링을 지원하며, 이 기능은 IP 주소, 포트, 프로토콜, 네트워크 인터페이스 및 트래픽 방향에 따라 패킷을 필터링할 수 있습니다. 이러한 기능은 여러 네트워크 인터페이스를 작동하고 다양한 인바운드 및 아웃바운드 네트워크 통신을 지원하는 SuperCluster와 같은 플랫폼에 중요합니다.

SuperCluster에서 IP 필터는 Oracle VM Server for SPARC 도메인 내에 구성하거나, Oracle Solaris 영역 내에서 작동할 수 있습니다. 이를 통해 데이터베이스 서비스가 제공된 동일한 OS 컨테이너에 네트워크 액세스 제어 정책을 강제 적용할 수 있습니다. 다중 테넌트 시나리오에서 아웃바운드 네트워크 작업의 양은 최소한으로만 유지될 가능성이 높으며, 특정 네트워크 인터페이스 및 대상으로 통신을 제한하는 정책을 만들 수 있도록 쉽게 분류할 수 있습니다. 다른 모든 트래픽은 거부되고 "기본 거부" 정책에 따라 기록되어 인바운드 및 아웃바운드 모두 허용되지 않은 통신이 차단됩니다.

Oracle End User Security를 통해 테넌트는 SSO(Single Sign-On) 및 중앙화된 사용자 및 역할 관리를 지원하기 위해 기존 ID 관리 서비스와 자신의 응용 프로그램 및 데이터베이스를 통합할 수 있습니다. 특히, Oracle End User Security는 (1) 데이터베이스 사용자 및 관리자에 대한 프로비전 및 프로비전 해제, (2) 암호 관리 및 셀프 서비스 암호 재설정, (3) 전역 데이터베이스 역할을 사용한 권한 부여 관리를 중앙화하여 도움을 줍니다. Kerberos 또는 PKI와 같은 다중 요소 인증 방법이 필요한 조직은 Oracle Advanced Security를 활용할 수 있습니다.

Oracle Exadata Storage Server 기술은 각각 고유한 권한을 포함하는 사전 정의된 사용자 계정 세트를 지원합니다. Oracle Exadata Storage Server 관리를 수행하는 관리자는 시스템에 액세스하기 위해 이러한 사전 정의된 역할 중 하나를 사용해야 합니다. 반면에 ZFS Storage Appliance는 역할 및 권한의 개별 지정을 지원하는 로컬 및 원격 관리 계정을 만들 수 있도록 지원합니다.

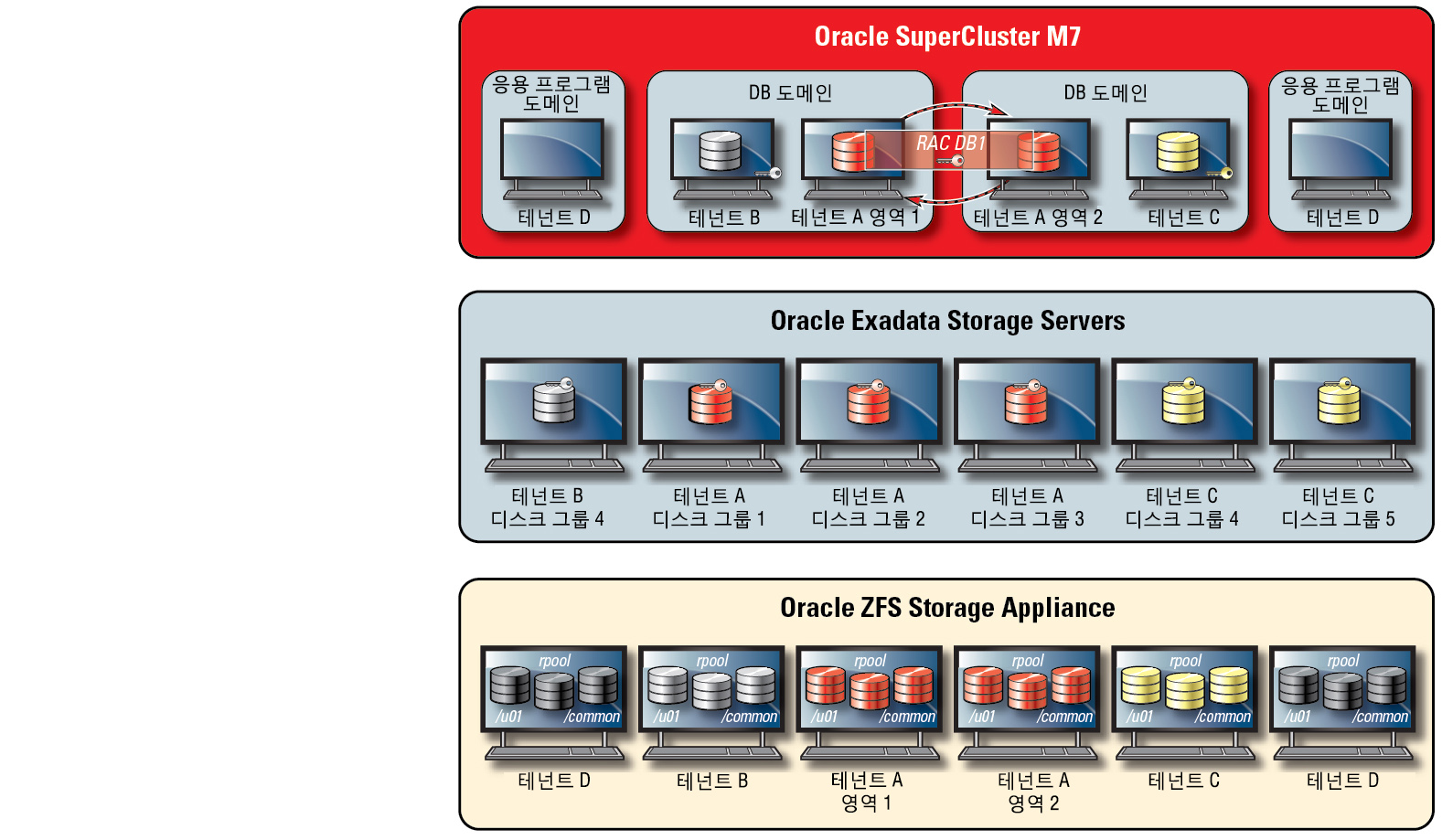

기본적으로 SuperCluster에 사용되는 Oracle Exadata Storage Server는 Oracle Automatic Storage Management 기능을 사용해서 데이터베이스에 의해 액세스됩니다. 이 기능을 통해 클라우드 공급자는 각 테넌트에 대해 해당 용량, 성능 및 가용성 요구 사항을 충족시킬 수 있는 고유한 디스크 그룹을 만들 수 있습니다. 액세스 제어 측면에서 Oracle Automatic Storage Management는 개방형 보안, Oracle Automatic Storage Management 범위 보안 및 데이터베이스 범위 보안이라는 세 가지 액세스 제어 모드를 지원합니다.

다중 테넌트 시나리오에서는 가장 미세한 레벨의 액세스 제어를 제공하는 데이터베이스 범위 보안이 권장됩니다. 이 모드에서는 단일 데이터베이스에서만 액세스할 수 있는 정도로 디스크 그룹을 구성할 수 있습니다. 즉, 데이터베이스 관리자와 사용자 모두 자신이 액세스 권한이 있는 정보가 포함된 그리드 디스크에만 액세스하도록 제한할 수 있습니다. 개별 데이터베이스가 여러 조직 및 테넌트를 지원할 수 있는 데이터베이스 통합 시나리오의 경우에는 각 테넌트가 자신이 소유하는 저장소만 액세스하고 조작할 수 있도록 하는 것이 중요합니다. 특히, 앞에서 논의한 작업 부하 및 데이터베이스 격리 전략과 결합하면, 테넌트가 개별 데이터베이스에 대한 액세스를 효과적으로 분류할 수 있게 하는 것이 가능합니다.

데이터베이스 범위 보안은 Oracle ASM 그리드 디스크에 대한 액세스를 제한하는 데 효과적인 도구입니다. 이 그림은 ZFS 보안과 함께 Oracle ASM 범위 보안을 보여줍니다. SuperCluster 플랫폼에 대량의 Oracle Database 인스턴스가 배치되는 경우에는 생성, 지정 및 관리해야 하는 키 수를 크게 줄여주는 테넌트별 Oracle ASM 범위 보안 전략이 보다 효과적일 수 있습니다. 또한 데이터베이스 범위 보안을 위해서는 각 데이터베이스에 대해 별도의 디스크 그룹을 만들어야 하기 때문에 이 접근 방법은 Exadata Storage Server에서 만들어야 하는 개별 그리드 디스크의 수도 크게 줄일 수 있습니다.

그림 7 테넌트별 Oracle ASM 범위 보안

SuperCluster는 Oracle Solaris 데이터 링크 보호를 활용해서 악의적인 테넌트 가상 시스템이 네트워크에 일으킬 수 있는 잠재적인 손상을 방지합니다. 이 통합된 Oracle Solaris 기능은 IP 및 MAC 주소 스푸핑은 물론 L2 프레임 스푸핑(예: Bridge Protocol Data Unit 공격)과 같은 기본적인 위협에 대한 보호 기능을 제공합니다. Oracle Solaris 데이터 링크 보호는 다중 테넌트 환경 내에 배치된 모든 Oracle Solaris 비전역 영역에 개별적으로 적용되어야 합니다.

개별 테넌트는 Exadata Storage Server에 대한 관리 또는 호스트 레벨의 액세스 권한이 필요하지 않으므로, 이러한 액세스 권한을 제한하는 것이 좋습니다. Exadata Storage Server는 SuperCluster 데이터베이스 도메인(클라우드 공급자가 운영하는)의 액세스를 허용하면서도 테넌트 비전역 영역 및 데이터베이스 I/O 도메인에 대한 직접 액세스를 방지하도록 구성해야 합니다. 이렇게 하면 관리 네트워크의 신뢰할 수 있는 위치에서만 Exadata Storage Server를 관리할 수 있습니다.

테넌트의 보안 구성이 정의 및 구현된 다음에는 서비스 공급자가 테넌트 특정 전역 및 비전역 영역을 읽기 전용 환경으로 변경할 수 없도록 구성하는 추가적인 단계를 고려할 수 있습니다. 변경할 수 없는 영역은 테넌트가 자신의 고유 서비스를 운영하는 탄력적이고 무결성이 높은 작동 환경을 만들 수 있습니다. Oracle Solaris의 기본 보안 기능을 기반으로 작성되는 변경할 수 없는 영역은 일부(또는 모든) OS 디렉토리 및 파일을 클라우드 서비스 공급자의 개입 없이 변경할 수 없도록 보장합니다. 이렇게 읽기 전용 방식을 강제로 적용하면 허용되지 않은 변경을 방지하고, 보다 강력한 변경 관리 절차를 촉진시키고, 커널 및 사용자 기반 악성 프로그램의 삽입을 방해하는 데 도움이 됩니다.