보안 격리

SuperCluster M7은 해당 보안 및 보증 요구 사항에 따라 클라우드 공급자가 선택할 수 있는 다양한 격리 전략을 지원합니다. 이러한 유연성 덕분에 클라우드 공급자는 해당 비즈니스에 따라 맞춤화된 사용자 정의된 보안 다중 테넌트 기반구조를 만들 수 있습니다.

SuperCluster M7은 각각 고유한 기능 세트가 포함된 여러 작업 부하 격리 전략을 지원합니다. 각 구현 전략은 개별적으로 사용할 수 있지만, 하이브리드 접근 방법에 따라 함께 사용하여 클라우드 공급자가 보안, 성능, 가용성 요구 및 기타 요구 균형을 보다 효과적으로 조정할 수 있는 기반구조를 배치할 수 있습니다.

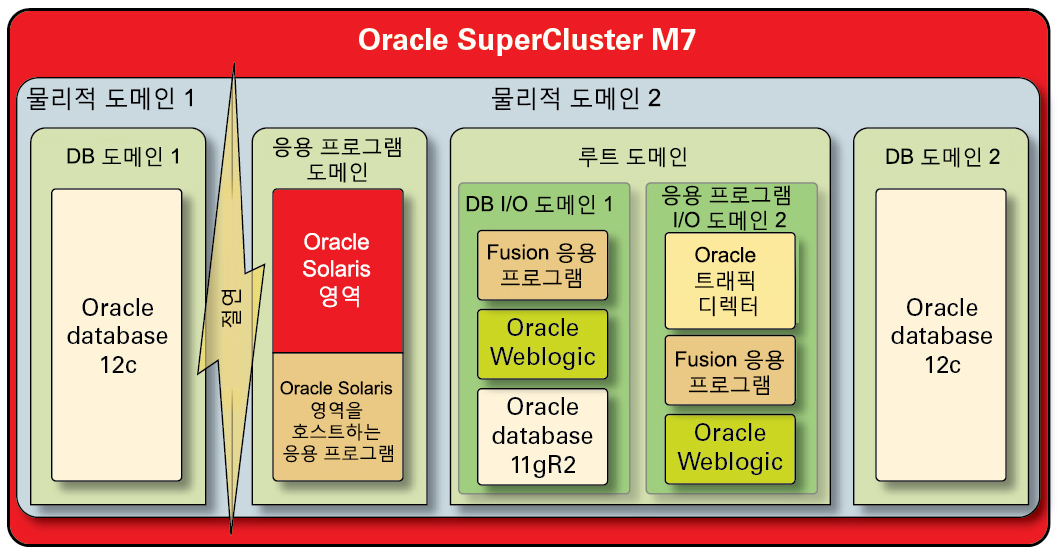

그림 1 동적 테넌트 구성을 포함하는 보안 격리

클라우드 공급자는 해당 테넌트 호스트가 다른 작업 부하와 물리적으로 격리되어야 하는 응용 프로그램 및 데이터베이스를 실행 중인 경우 물리적 도메인(PDomain이라고도 부름)을 사용할 수 있습니다. 조직에 대한 배치의 중요도, 조직에 포함된 정보의 중요도, 준수 요구 사항으로 인해 또는 단순히 데이터베이스 또는 응용 프로그램 작업 부하가 전체 물리적 시스템의 리소스를 완전히 사용하게 되기 때문에 전용 물리적 리소스가 배치에 필요할 수 있습니다.

하이퍼바이저로 조정되는 격리가 필요한 조직의 경우, 전용 도메인으로 참조되는 Oracle VM Server for SPARC 도메인은 응용 프로그램 및/또는 데이터베이스 인스턴스를 격리하는 가상 환경을 만드는 데 사용됩니다. SuperCluster 설치의 일부로 생성되는 전용 도메인은 각각 Oracle Solaris OS의 고유 인스턴스를 실행합니다. 물리적 리소스에 대한 액세스는 SPARC 프로세서에 구축된 하드웨어 지원 하이퍼바이저에 의해 조정됩니다.

또한 SuperCluster는 루트 도메인이라고 부르는 SR-IOV(단일 루트 I/O 가상화) 기술을 사용하는 추가 도메인을 만들 수 있게 해줍니다. 루트 도메인은 1개 또는 2개의 IB HCA와 10GbE NIC를 소유합니다. 사용자는 I/O 도메인으로 참조되는 추가 도메인을 루트 도메인 위에 동적으로 만들 수 있습니다. SuperCluster M7에는 이를 만들고 관리하기 위한 브라우저 기반 도구가 포함됩니다.

이러한 각 도메인 내에서 클라우드 소비자 테넌트는 Oracle Solaris 영역 기술을 활용해서 추가 격리 환경을 만들 수 있습니다. 영역을 사용하면 개별 응용 프로그램 또는 데이터베이스 인스턴스나 응용 프로그램 또는 데이터베이스 인스턴스 그룹을 단일 OS 커널에서 총체적으로 실행되는 하나 이상의 가상화된 컨테이너에 배치할 수 있습니다. 가상화에 대한 이러한 경량 접근 방법은 배치된 서비스 주위에 보다 강력한 보안 경계를 만들기 위해 사용됩니다.

SuperCluster에서 여러 응용 프로그램 및 데이터베이스를 호스트하는 테넌트는 또한 Oracle Solaris 영역, I/O 도메인 및 전용 도메인 기반의 격리 전략 조합을 사용하는 하이브리드 접근 방법을 사용하여 해당 클라우드 기반구조 요구에 맞는 유연하지만 탄력적인 기반구조를 만들 수 있습니다. 다양한 가상화 옵션을 통해 SuperCluster는 클라우드 호스트 테넌트가 하드웨어 계층에서 안전하게 격리될 수 있게 해주며, 런타임 환경에서 향상된 보안 및 추가적인 격리를 위해 Oracle Solaris 영역을 제공합니다.

이러한 개별 응용 프로그램, 데이터베이스, 사용자 및 프로세스가 해당 호스트 OS에서 올바르게 격리되도록 보장하는 것이 올바른 첫 단계입니다. 하지만, SuperCluster에서 사용되는 3개의 기본 네트워크와 네트워크 격리 기능 및 네트워크를 통해 전송되는 통신의 보호 방법도 고려하는 것이 중요합니다.

-

10GbE 클라이언트 액세스 네트워크

-

개인 IB 서비스 네트워크

-

관리 네트워크

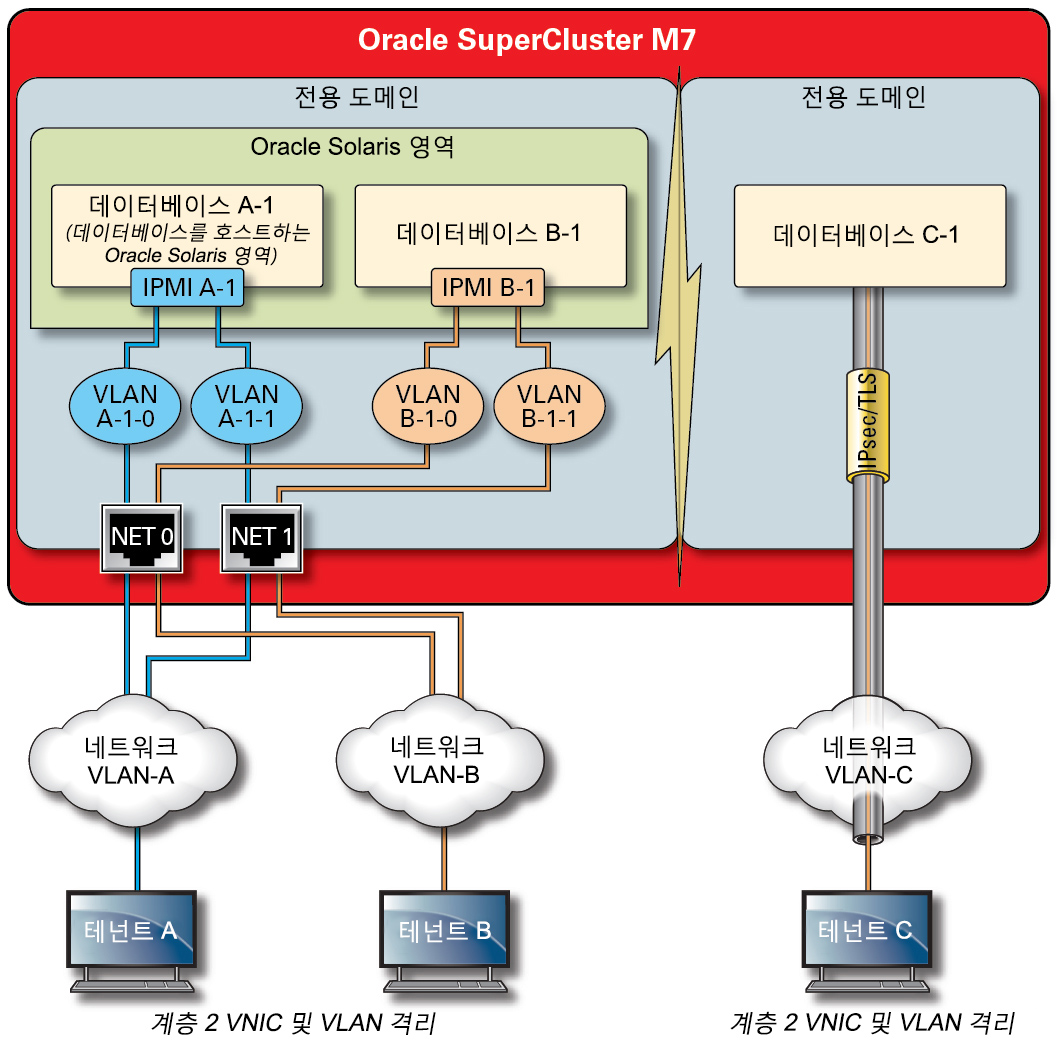

SuperCluster 클라이언트 액세스 네트워크를 통해 전송되는 네트워크 트래픽은 여러 기술을 사용해서 격리시킬 수 있습니다. 이 그림에서는 4개의 데이터베이스 인스턴스가 3개의 고유한 VLAN(가상 LAN)에서 작동하도록 구성된 한 가지 가능한 구성을 보여줍니다. SuperCluster의 네트워크 인터페이스가 VLAN을 사용하도록 구성하면 Oracle Solaris 영역 사이는 물론 Oracle VM Server for SPARC 전용 도메인 사이에 네트워크 트래픽을 격리시킬 수 있습니다.

그림 2 클라이언트 액세스 네트워크를 통한 보안 네트워크 격리

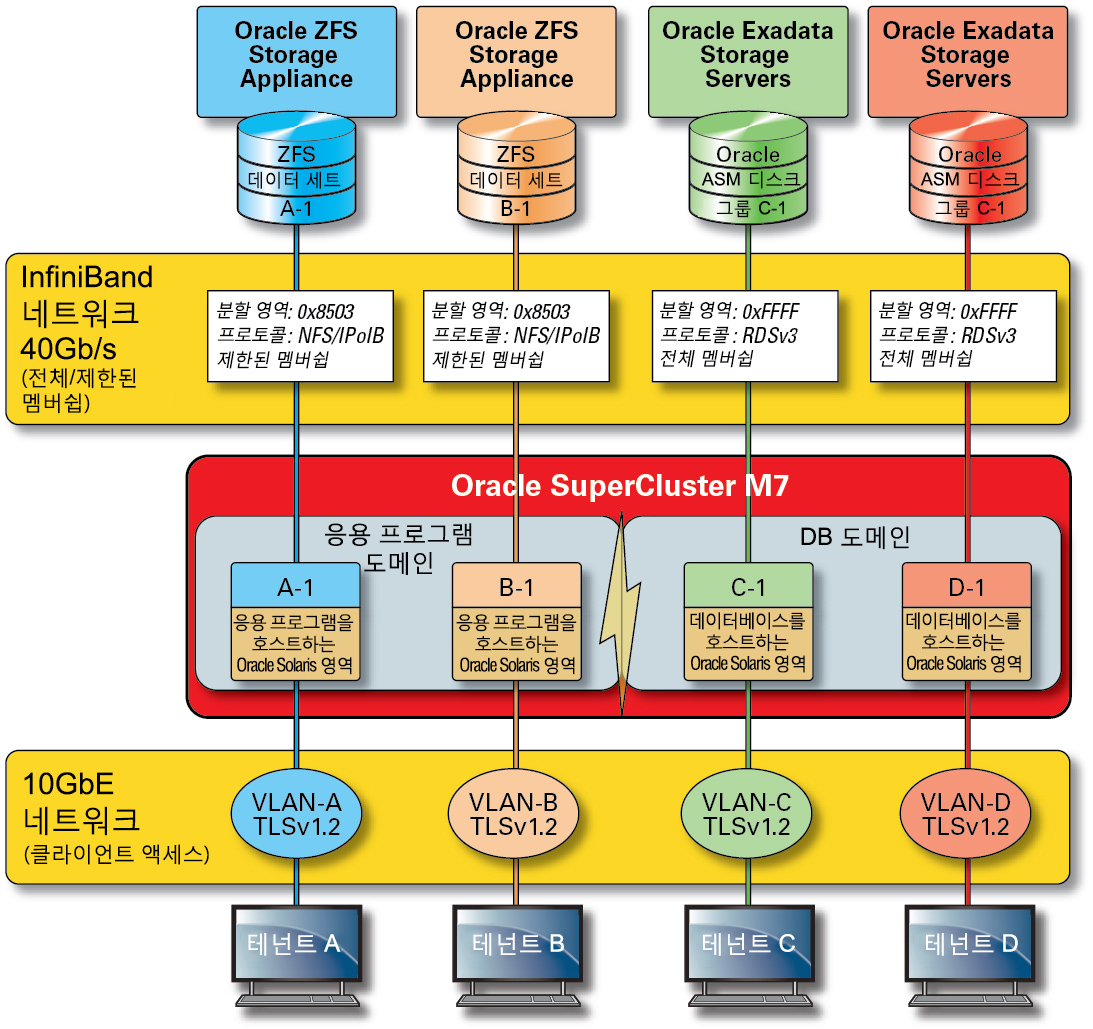

SuperCluster에는 데이터베이스 인스턴스가 Exadata Storage Server와 ZFS Storage Appliance에 저장된 정보에 액세스하고 클러스터화 및 고가용성을 위해 필요한 내부 통신을 수행하기 위해 사용되는 개인 IB 네트워크가 포함되어 있습니다. 이 그림은 SuperCluster M7에 대한 보안 네트워크 격리를 보여줍니다.

그림 3 40Gbs IB 네트워크의 보안 네트워크 격리

기본적으로 SuperCluster IB 네트워크는 설치 및 구성 중에 6개의 고유 분할 영역으로 분할됩니다. 기본 분할 영역은 변경할 수 없지만, Oracle에서는 IB 네트워크의 추가 세그먼트화가 필요한 경우 추가 전용 분할 영역 만들기 및 사용이 지원되지 않습니다. 또한 IB 네트워크에서는 제한된 영역 멤버쉽 및 전체 분할 영역 멤버쉽 표기가 지원됩니다. 제한된 멤버는 전체 멤버와만 통신할 수 있으며, 전체 멤버는 분할 영역의 모든 노드와 통신할 수 있습니다. 응용 프로그램 I/O 도메인 및 Oracle Solaris 11 영역은 전체 멤버로 구성된 ZFS Storage Appliance와만 통신하고 동일 분할 영역에 존재할 수 있는 다른 제한된 멤버쉽 노드와는 통신할 수 없도록 해당 IB 분할 영역의 제한된 멤버로 구성할 수 있습니다.

SuperCluster에는 또한 모든 핵심 구성 요소를 관리 및 모니터할 수 있는 전용 관리 네트워크가 포함됩니다. 이 전략은 클라이언트 요청을 처리하는 데 사용되는 네트워크 경로로부터 중요한 관리 및 모니터링 기능을 격리시킵니다. 이러한 관리 네트워크에 대해 관리 기능을 격리 상태로 유지함으로써 SuperCluster는 클라이언트 액세스 및 IB 네트워크를 통해 노출되는 네트워크 공격 영역을 더 줄일 수 있습니다. 클라우드 공급자는 이 권장 방식 및 격리 관리, 모니터링 및 관련 기능을 따라서 관리 네트워크에서만 액세스할 수 있도록 하는 것이 좋습니다.