Proteção de Dados

Para provedores de nuvem, a proteção de dados é a parte essencial de sua estratégia de segurança. Dada a importância das obrigações de privacidade e conformidade, as organizações que consideram arquiteturas multitenant devem considerar o uso de criptografia para proteger informações que transitam por seus bancos de dados. O uso de serviços criptográficos para proteção de dados é sistematicamente aplicado para garantir a confidencialidade e a integridade das informações ao transitarem pela rede e quando elas residem no disco.

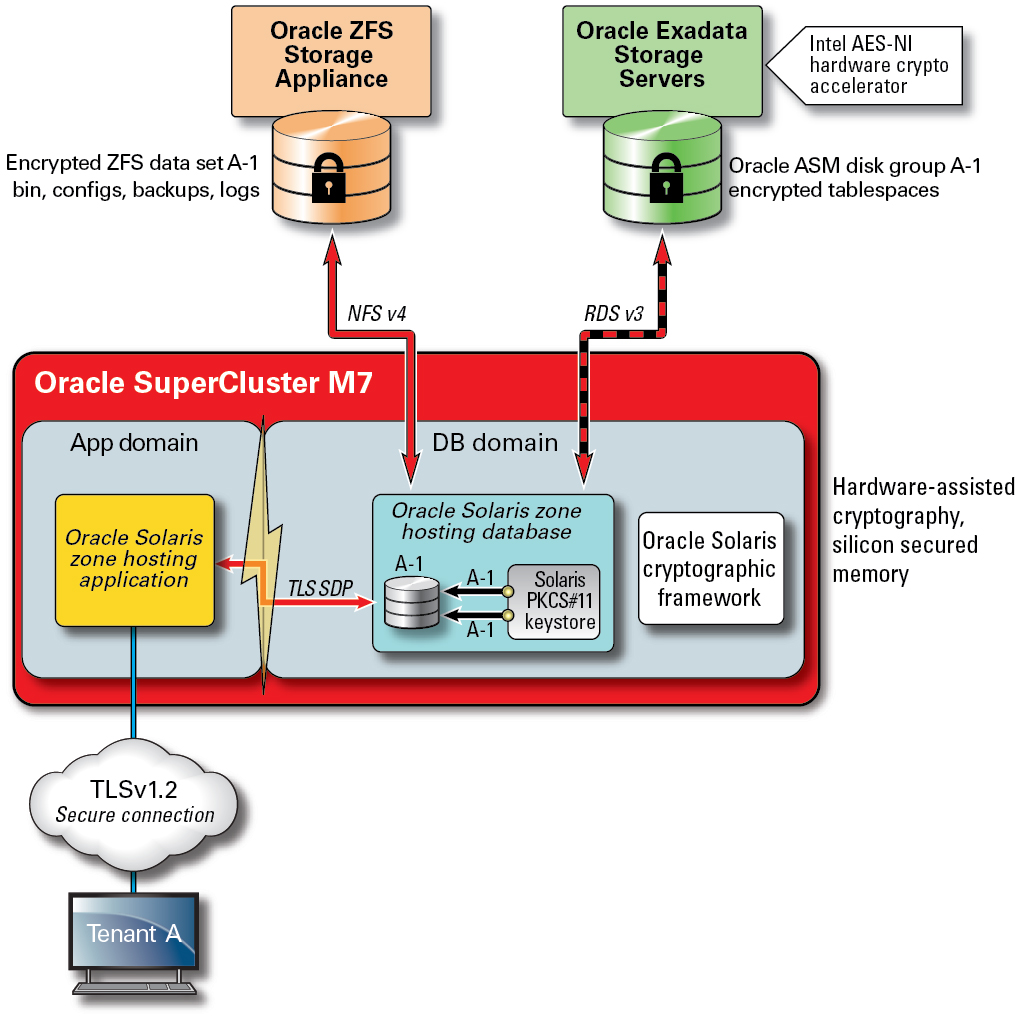

O processador SPARC M7 no SuperCluster facilita a criptografia de alto desempenho e assistida por hardware para atender às necessidades de proteção de dados de ambientes de TI sensíveis em termos de segurança. O processador SPARC M7 também apresenta a tecnologia Silicon Secured Memory que garante a prevenção de ataques no nível de aplicativos mal-intencionados, como "memory scraping", corrompimento silencioso da memória, estouro de buffer e ataques relacionados.

Figura 4 Proteção de Dados Fornecida pela Aceleração Criptográfica Assistida por Hardware e Proteção contra Invasão de Memória

Para arquiteturas multitenant protegidas, nas quais a proteção de dados está presente em quase todos os aspectos da arquitetura, o SuperCluster e seu software de base permitem que as organizações cumpram seus objetivos de conformidade e segurança sem precisar sacrificar o desempenho. O SuperCluster tira proveito de instruções criptográficas baseadas em núcleo e recursos de Silicon Secured Memory, que são projetados em seu processador SPARC M7 para acelerar as operações criptográficas e garantir a proteção sem impacto no desempenho. Esses recursos produzem um desempenho criptográfico aperfeiçoado e fornecem verificação de invasão de memória, além de melhorarem o desempenho geral porque é possível dedicar mais recursos de computação às cargas de trabalho de tenants.

O processador SPARC habilita o suporte à aceleração criptográfica assistida por hardware para mais do que 16 algoritmos criptográficos padrão do setor. Juntos, esses algoritmos dão suporte às mais modernas necessidades criptográficas incluindo a criptografia de chaves públicas, a criptografia de chaves simétricas, a geração de números aleatórios, bem como o cálculo e a verificação de assinaturas digitais e resumos de mensagens. Além disso, no nível do sistema operacional, a aceleração criptográfica de hardware é ativada por padrão para a maioria dos serviços de núcleo incluindo Secure Shell, IPSec/IKE e conjuntos de dados ZFS criptografados.

O Oracle Database e o Oracle Fusion Middleware identificam automaticamente o Oracle Solaris OS e o processador SPARC usados pelo SuperCluster. Isso permite que o banco de dados e o middleware usem automaticamente os recursos de aceleração criptográfica de hardware da plataforma para operações de criptografia de espaço de tabela, TLS e WS-Security. Também permite que eles usem o recurso Silicon Secured Memory para garantir a proteção da memória e a integridade dos dados dos aplicativos sem precisar de configuração do usuário final. Para proteger a confidencialidade e a integridade de comunicações baseadas em IP, interzona, específicas de tenants, que trafegam pela rede IB, use IPSec (IP Security) e IKE (Internet Key Exchange).

Qualquer discussão sobre criptografia seria incompleta se não discutíssemos como as chaves de criptografia são gerenciadas. A geração e o gerenciamento de chaves de criptografia, principalmente para grandes coleções de serviços, são tradicionalmente os maiores desafios para organizações, e os desafios ficam ainda mais significativos no caso de um ambiente multitenant baseado em nuvem. No SuperCluster, a criptografia de conjuntos de dados ZFS e a Criptografia de Dados Transparente do Oracle Database podem tirar proveito de um keystore Oracle Solaris PKCS#11 para proteger a chave mestra. Ao usar o keystore Oracle Solaris PKCS#11, a aceleração criptográfica assistida por hardware SPARC é ativada automaticamente para todas as operações de chave mestra. Isso permite ao SuperCluster melhorar significativamente o desempenho das operações de criptografia e descriptografia associadas à criptografia de conjuntos de dados ZFS, criptografia de espaço de tabela do Oracle Database, backups de bancos de dados criptografados (usando o Oracle Recovery Manager [Oracle RMAN]), exportações de banco de dados criptografados (usando o recurso Data Pump do Oracle Database) e redo logs (usando o Oracle Active Data Guard).

Os tenants que usam uma abordagem de carteira compartilhada podem tirar proveito do appliance de armazenamento de ZFS para criar um diretório que pode ser compartilhado em todos os nós de um cluster. O uso de um keystore centralizado e compartilhado pode ajudar os tenants a gerenciar, manter e girar melhor as chaves em arquiteturas de banco de dados clusterizadas, como o Oracle Real Application Clusters (Oracle RAC), porque as chaves serão sincronizadas em cada um dos nós do cluster.

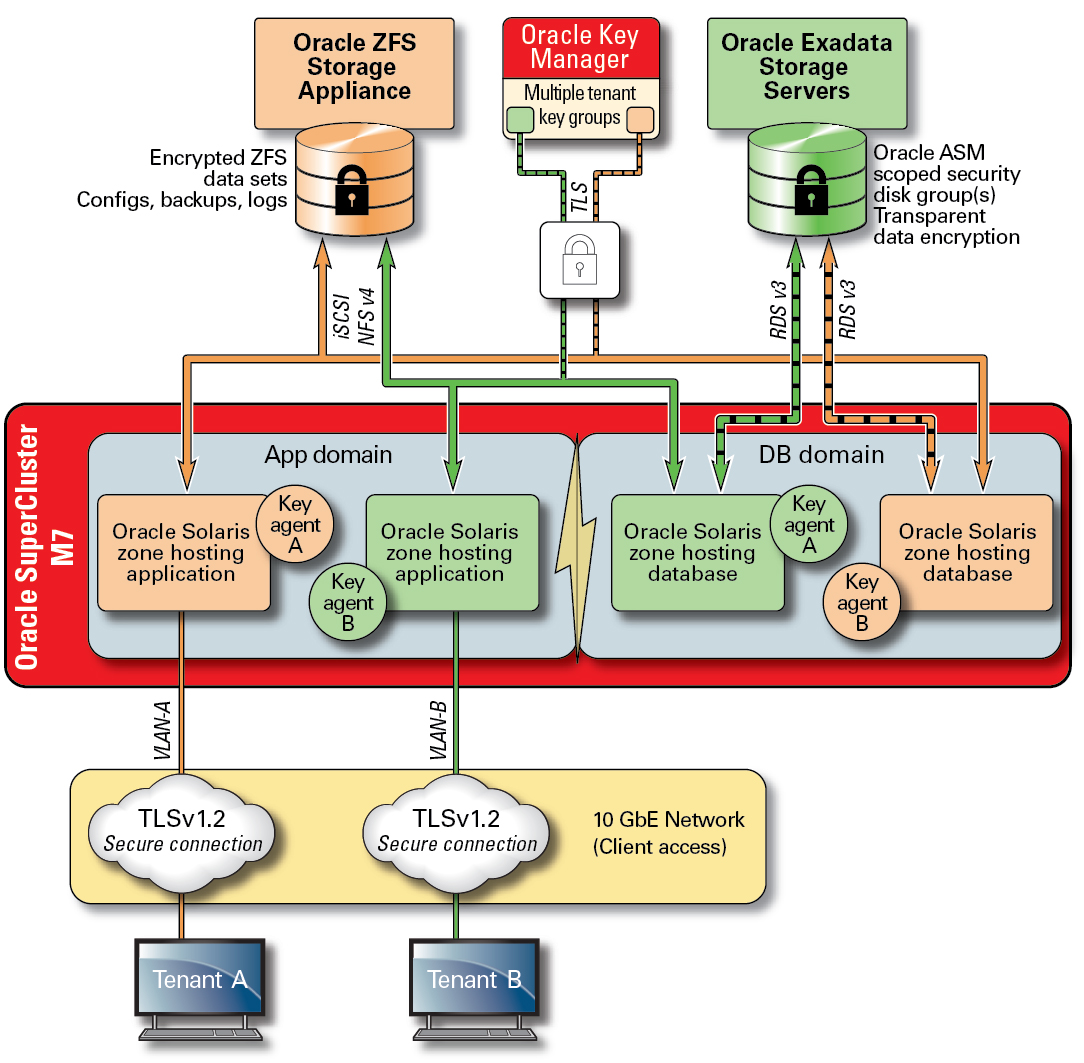

Figura 5 Cenário de Proteção de Dados pelo Gerenciamento de Chaves Multitenant Usando o Oracle Key Manager

Para resolver complexidades e problemas de gerenciamento de chaves associados a vários hosts e aplicativos em um ambiente multitenant baseado em nuvem, use o Oracle Key Manager opcional como um appliance integrado à rede de gerenciamento. O Oracle Key Manager autoriza, protege e gerencia centralmente o acesso a chaves de criptografia usadas pelo Oracle Database, aplicativos do Oracle Fusion, Oracle Solaris e o appliance de armazenamento de ZFS. O Oracle Key Manager também dá suporte às unidades de fita de criptografia do StorageTek da Oracle. Ter o gerenciamento de chaves e política de criptografia no nível do conjunto de dados ZFS (sistema de arquivos) fornece exclusão garantida de sistemas de arquivos de tenants por meio da destruição de chaves.

O Oracle Key Manager é um appliance de gerenciamento de chave completo que dá suporte a operações de gerenciamento de chaves de ciclo de vida e armazenamento de chaves confiável. Quando configurado com uma Placa PCIe Sun Crypto Accelerator 6000 PCIe adicional, o Oracle Key Manager oferece armazenamento de chaves certificado por FIPS 140-2 Nível 3 de chaves de criptografia AES de 256 bits, bem como geração de números aleatórios em conformidade com FIPS 186-2. No SuperCluster, todos os domínios de aplicativos e bancos de dados, inclusive suas zonas globais e não globais, podem ser configurados para usar o Oracle Key Manager para gerenciamento de chaves associadas a aplicativos, bancos de dados e conjuntos de dados ZFS criptografados. Na verdade, o Oracle Key Manager pode dar suporte a operações de gerenciamento de chaves associadas a instâncias de bancos de dados múltiplas e individuais, ao Oracle RAC, ao Oracle Active Data Guard, ao Oracle RMAN e ao recurso Data Pump do Oracle Database.

Por fim, a separação de obrigações, aplicada pelo Oracle Key Manager, permite a cada tenant manter o controle completo de suas chaves de criptografia com visibilidade consistente em qualquer operação de gerenciamento de chave. Dada a importância das chaves para a proteção das informações, é essencial que os tenants implementem os níveis necessários de controle de acesso baseado em funções e auditoria para garantir que as chaves permaneçam protegidas por toda a sua vida.