Isolamento Seguro

O SuperCluster M7 dá suporte a uma variedade de estratégias de isolamento que provedores de nuvem podem selecionar com base em seus requisitos de segurança e controle. Essa flexibilidade permite que provedores de nuvem criem uma arquitetura multitenant personalizada e segura adequada para a sua empresa.

O SuperCluster M7 dá suporte a várias estratégias de isolamento de carga de trabalho, sendo que cada uma tem seu próprio conjunto de recursos. Embora seja possível usar cada estratégia de implementação de modo independente, elas também podem ser usadas juntas em uma abordagem híbrida permitindo que os provedores de nuvem implantem arquiteturas que possam equilibrar, com mais eficiência, suas necessidades de segurança, desempenho, disponibilidade, entre outras.

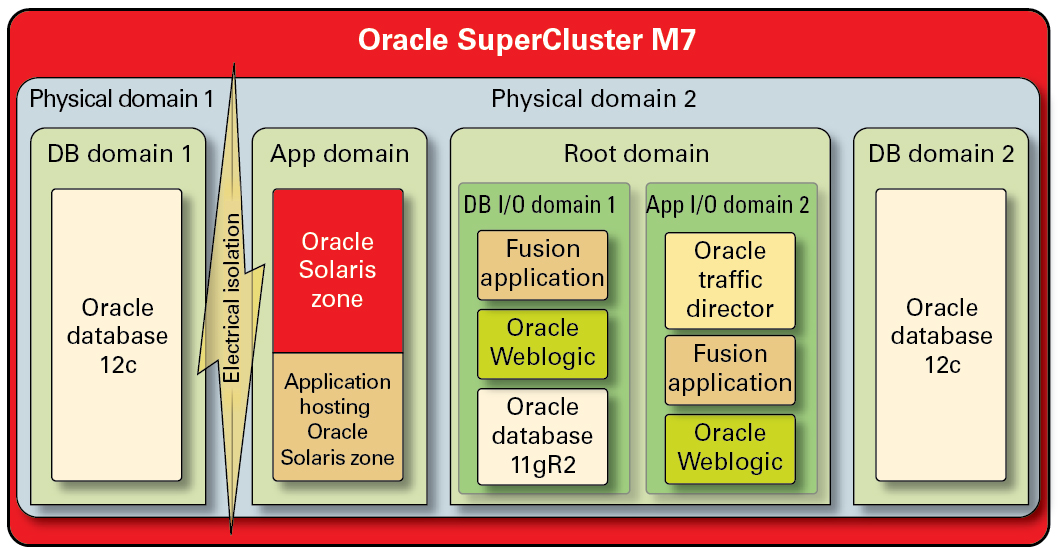

Figura 1 Isolamento Seguro com uma Configuração de Tenant Dinâmica

Os provedores de nuvem podem usar domínios físicos (também denominados PDomains) para situações nas quais seus hosts tenant estejam executando aplicativos e bancos de dados que devem ser isolados fisicamente de outras cargas de trabalho. Recursos físicos dedicados podem ser necessários para uma implantação devido à sua criticidade para a organização, o sigilo das informações que ela contém, as obrigações de conformidade ou simplesmente porque a carga de trabalho do banco de dados ou do aplicativo usará completamente os recursos de todo um sistema físico.

Para organizações que exijam o isolamento mediado por hipervisor, o Oracle VM Server para domínios SPARC, denominados domínios dedicados, são usados para criar ambientes virtuais que isolam instâncias de aplicativos e/ou banco de dados. Criado como parte da instalação do SuperCluster, cada domínio dedicado executa sua própria instância exclusiva do Oracle Solaris OS. O acesso a recursos físicos é mediado por hipervisores assistidos por hardware incorporados nos processadores SPARC.

Além disso, o SuperCluster permite criar domínios adicionais denominados domínios root, que tiram proveito da tecnologia de virtualização de E/S root única (SR-IOV). Os domínios root possuem um ou mais IB HCAs e 10 GbE NICs. Você pode optar por criar dinamicamente domínios adicionais, denominados domínios de E/S, sobre domínios root. O SuperCluster M7 inclui uma ferramenta baseada em navegador para criá-los e gerenciá-los.

No entanto, dentro de cada um desses domínios, os tenants de consumidor de nuvem podem aproveitar a tecnologia de Zonas do Oracle Solaris para criar ambientes isolados adicionais. Usando zonas, é possível implantar instâncias individuais ou grupos de aplicativos ou bancos de dados em um ou mais contêineres virtualizados que são executados coletivamente em um único kernel OS. Essa abordagem leve da virtualização é usada para criar um limite de segurança mais forte ao redor dos serviços implantados.

Os tenants que hospedam vários aplicativos e bancos de dados no SuperCluster também podem optar por empregar uma abordagem híbrida, usando uma combinação de estratégias de isolamento baseadas em Zonas do Oracle Solaris, domínios de E/S e domínios dedicados para criar arquiteturas flexíveis, mas resilientes, que se alinhem às suas necessidades de infraestrutura de nuvem. Com uma variedade de opções de virtualização, o SuperCluster permite aos tenants hospedados ser isolados de forma segura na camada de hardware e fornece Zonas do Oracle Solaris proporcionando maior segurança e isolamento no ambiente de tempo de execução.

Garantir que aplicativos individuais, bancos de dados, usuários e processos sejam isolados corretamente em seu sistema operacional host é uma boa primeira etapa. No entanto, é igualmente importante considerar as três redes primárias usadas no SuperCluster e como os recursos de isolamento de rede e comunicações que trafegam pela rede são protegidos:

-

Rede de acesso ao 10 GbE Client

-

Rede de serviço IB privado

-

Rede de gerenciamento

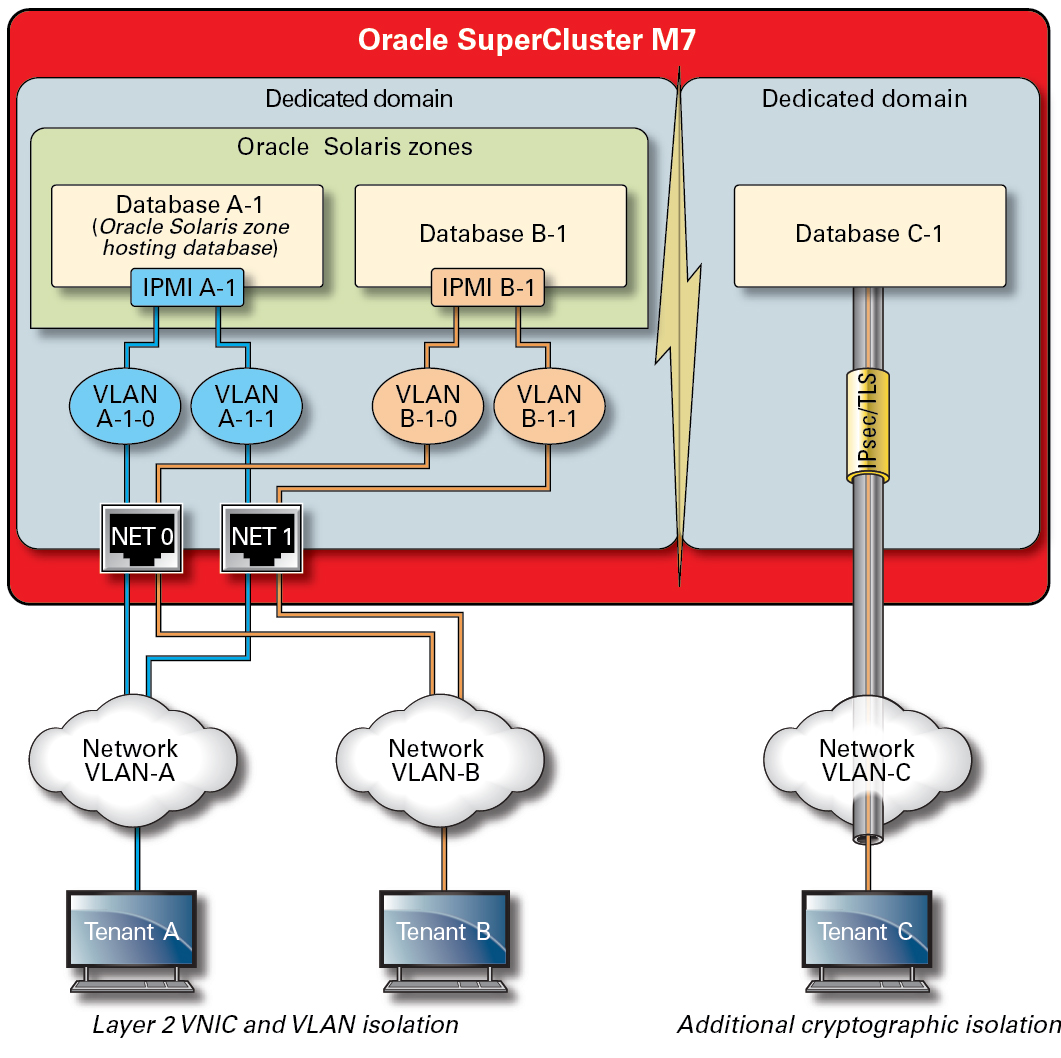

O tráfego da rede que flui pela rede de acesso do cliente do SuperCluster pode ser isolado com uma variedade de técnicas. Nesta figura, é mostrada uma configuração possível na qual quatro instâncias de banco de dados são configuradas para funcionar em três LANs virtuais distintas (VLANs). Ao configurar as interfaces de rede do SuperCluster para usar VLANs, é possível isolar o tráfego de rede entre os domínios dedicados do Oracle VM Server para SPARC e entre as Zonas do Oracle Solaris.

Figura 2 Isolamento de Rede Segura pela Rede de Acesso do Cliente

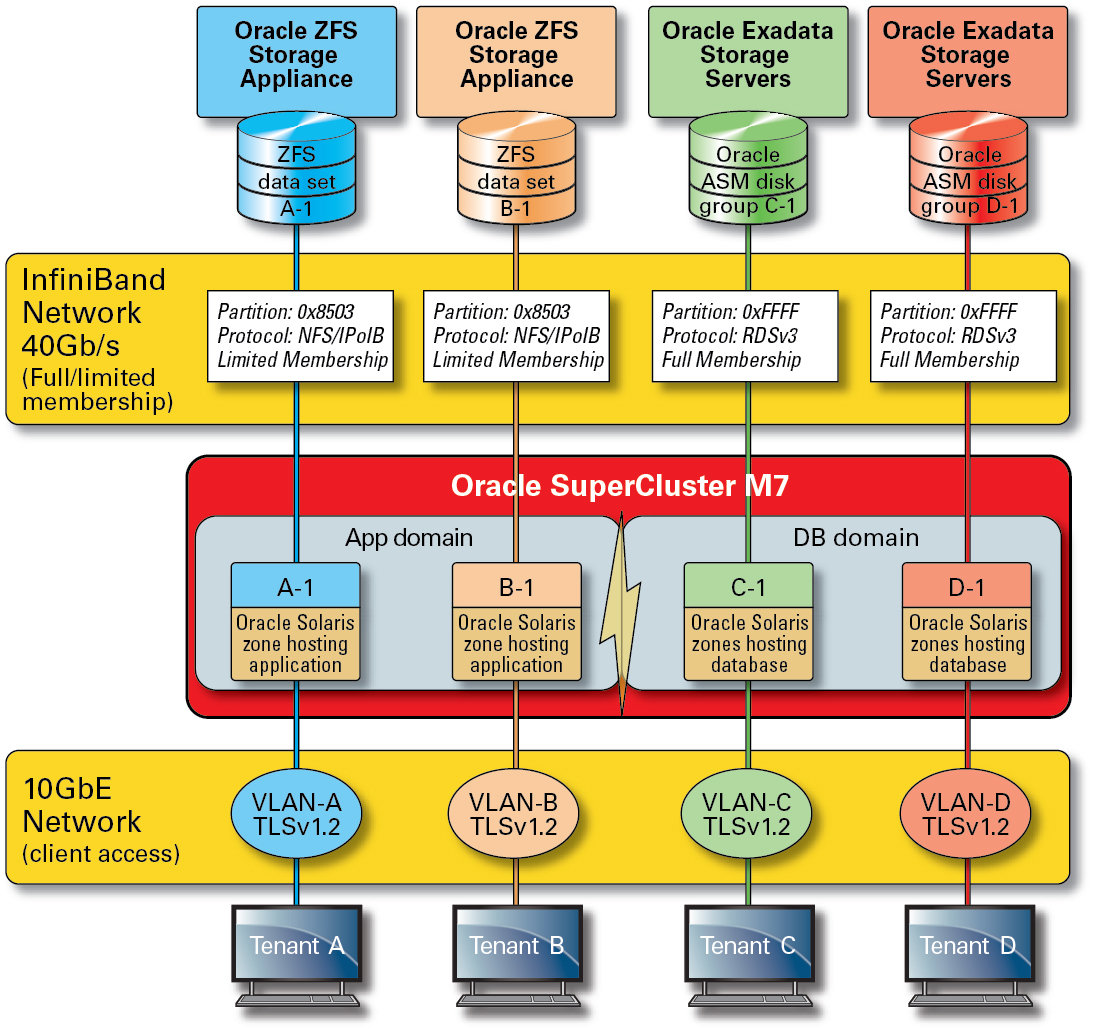

O SuperCluster inclui uma rede IB privada que é usada por instâncias de banco de dados para acessar as informações armazenadas nos servidores de armazenamento Exadata e no appliance de armazenamento de ZFS e para realizar as comunicações internas necessárias para cluster e alta disponibilidade. Esta ilustração mostra isolamento de rede segura no SuperCluster M7.

Figura 3 Isolamento de Rede Segura na Rede IB 40 Gbs

Por padrão, a rede SuperCluster IB é dividida em seis partições distintas durante a instalação e a configuração. Embora não seja possível alterar as partições padrão, a Oracle não dá suporte à criação e ao uso de partições dedicadas adicionais em situações em que é necessária maior segmentação da rede IB. Além disso, a rede IB dá suporte à noção de associação de partição completa e limitada. Membros limitados podem se comunicar apenas com membros integrais, enquanto estes podem se comunicar com todos os nós na partição. Os domínios de E/S de aplicativos e as Zonas do Oracle Solaris 11 podem ser configurados como membros limitados de suas respectivas partições IB garantindo que eles possam se comunicar apenas com o appliance de armazenamento de ZFS, que é configurado como membro integral, e não com outros nós de associação limitada que possam existir na mesma partição.

O SuperCluster também inclui uma rede de gerenciamento dedicada por meio da qual seus principais componentes podem ser gerenciados e monitorados. Essa estratégia mantém funções sensatas de gerenciamento e monitoramento isoladas dos caminhos da rede que são usados para processar solicitações de cliente. Ao manter as funções de gerenciamento isoladas a essa rede de gerenciamento, o SuperCluster pode reduzir ainda mais a superfície de ataque de rede que é exposta pelas redes de acesso do cliente e IB. É altamente recomendável que os provedores de nuvem sigam esta prática recomendada e isolem as funções de gerenciamento, monitoramento e funções relacionadas para que fiquem acessíveis apenas a partir da rede de gerenciamento.