| Oracle® Real User Experience Insightユーザーズ・ガイド 13.3.1.0 for Linux x86-64 E98302-02 |

|

前 |

次 |

ユーザー定義の処理を開始するには、システム→ユーザー管理の順に選択します。 図14-1に示す画面が表示されます。

この画面には、現在定義されているシステム・ユーザーが表示されます。 ユーザー・アカウントごとに、アカウント名、フルネーム、電子メール・アドレスおよび認証メカニズムが表示されます。 ユーザー・アカウントのロールとステータスは、図14-2に示すカラー・コード・スキームを使用して表示されます。

システム・アカウント・タイプ

ユーザー・アカウントだけでなく、RUEIユーザー・インタフェースへのアクセス権を持たないシステム・アカウントも作成できます。 ADF監視サービスを使用する場合などは、これらのアカウントを使用して、サービス・レベルでRUEIと対話します。 システム・アカウントは完全アクセス・レベルを持ち、表14-4に示す権限を持つように構成できます。

ユーザー認証

システム・ユーザーの認証は、RUEIそのものがデータベースに格納されているユーザー情報を使用して実行することも、外部の認証サーバーによって実行することもできます。 現在、RUEIでは2つの外部認証メカニズムがサポートされています。LDAPサーバーを使用する方法とOracle Single Sign-On(SSO)サーバーを使用する方法です。 いずれの場合も、サーバーがRUEIと一緒に機能するように構成されている必要があります。 LDAPサーバーを構成する手順は、「LDAPサーバーのユーザー認証の構成」を参照してください。 Oracle SSOサーバーを構成する手順については、「Oracle Single Sign-On (SSO)のユーザー認証の構成」で説明します。

ここでは、構成機能やレポート・データへのアクセスをRUEIが管理する方法を説明します。 次の情報をよく確認することをお薦めします。

各RUEIユーザーにはロールが割り当てられます。 このロールにより、ユーザーが実行できるアクションとユーザーがアクセスできる情報の種類が決まります。 表14-1でこれらのロールについて説明します。

表14-1 ユーザー・アカウントのロール

| ロール | 説明 |

|---|---|

管理者 |

RUEIの初期構成を行い、システムで使用される基本的なネットワーク関連構成(メール設定やコレクタ添付ファイル)のメンテナンスを管理するユーザーです。 また、管理者権限を割り当てられたユーザーは、システムの第1レベル・サポートの役割も持ち、現在の構成のバックアップ、拡張システム設定の構成、およびシステムの操作権限のある他のユーザーの管理などを担当します。 |

セキュリティ担当者 |

組織のネットワーク・セキュリティ・ポリシーの影響を受けるすべてのシステム設定を管理するユーザーです。 具体的には、次のことを行います。

|

ビジネス・ユーザー |

事業目標に照らしてビジターの行動の評価に取り組むユーザーです。 したがって、business intelligenceを使用してシステムに提供されるbusiness intelligenceを使用すると、Webサイトで最も人気のあるパスやビジターが特定のページやセクションをどのように扱うかなど、様々な問題をモニターできます。 顧客満足度、保持率、ロイヤルティの向上、変換率の向上、Webサイト・ベースのマーケティング・アクティビティの有効性のモニタリングに関心を与えることがあります。 このユーザーは、割り当てられている権限に基づいてダッシュボード機能やオンデマンドで郵送されるレポートを使用し、組織の事業概要のメンテナンスを行います。 また、このレポートやデータのエクスポートを、ITスペシャリストに詳細な分析の基本データとして提供します。 |

ITユーザー |

Web環境の監視に必要となるIT情報およびその他の技術情報のサポートに従事するユーザーです。 一般に、未達成のSLAやKPIをより深く分析することを担当します。 レポート作成機能やデータ・ブラウザ機能をフル活用し、レポートされた例外またはエラーを特定します。 たとえば、特定のネットワーク・ドメインのユーザーのセッションのみが失敗していることを突き止めます。 |

レポート・データのエクスポート |

これらのユーザーはBasic認証を使用してレポートにアクセスします。 この機能の詳細は、「レポート・データのエクスポート」を参照してください。 |

セッション診断 |

これらのユーザーは、「セッション診断」ページにアクセスできます。 詳細は、「セッション診断機能の使用」を参照してください。 |

KPI構成の表示/編集 |

これらのユーザーは、KPI構成を表示/編集できます。 「ビジネス」またはITアクセス権内で「なし」または「概要」アクセス・レベルを持つユーザーは、KPI構成の表示のみが可能です。 ビジネスまたはITのアクセス権(「照会」、「アナリティク」、「完全」、「管理者」、「セキュリティ担当者」など)を持つユーザーはKPI構成を編集できます。 |

ダッシュボード・テンプレートの編集 |

ユーザーはテンプレートを作成、編集および公開できます。 |

ユーザーには、組織で必要とされる構成に応じて、これらのロールの組合せを実行する権限を付与できます。 定義できるユーザーの数には制限がありません。

スーパー管理者と権限が割り当てられた管理者

RUEIにはスーパー管理者という1つの事前定義済ユーザーがあることに注意してください。 このユーザーは、他のすべてのユーザーとは異なり、初期パスワードがset-admin-password.shスクリプトを使用して設定され、常にローカルで認証されています。 業務上の要件によっては、他のユーザーに管理者権限を割り当てることができます。 ただし、そのようなユーザーはスーパー管理者の管理下に置かれます。 管理者権限が割り当てられた他のユーザーとスーパー管理者を明確に区別する必要がある場合は、スーパー管理者をadminユーザーと表記します。

相互のプロパティを変更する管理者

デフォルトでは、管理者権限を持つユーザーは、他の管理者のプロパティを変更したり、管理者ユーザー・アカウントを作成および削除できます。 セキュリティ要件と一致しない場合、この機能を無効にできます。 この手順の詳細は、『Oracle Real User Experience Insight管理者ガイド』に記載されています。

ロールに加えて、各ユーザー(管理者以外)には、ビジネス関連およびIT関連の情報のための個別のアクセス・レベル権限を割り当てることもできます。 これらの権限では、ユーザーがアクセスできるモジュール(データ・ブラウザ、KPI概要、システムなど)が定義されます。 これについては表14-2で説明します。

KPI定義を表示するために必要な最小権限は、「概要」アクセス・レベル以上です。 「完全」アクセス・レベルのユーザーのみが、KPI定義を変更したり、KPIをコピー/削除できます。

表14-2 ビジネス・ユーザーおよびITユーザーのアクセス・レベル権限

| アクセス・レベル | ビジネス・ユーザー | ITユーザー |

|---|---|---|

なし |

アクセス権限がありません。 |

アクセス権限がありません。 |

概要「脚注1」 |

ダッシュボード、KPI概要およびアラート履歴を表示可能。 |

ダッシュボード、KPI概要およびアラート履歴を表示可能。 |

Inquiry |

レポートへの読取り専用アクセス権限があり、PDFダウンロードを作成可能。 |

レポートへの読取り専用アクセス権限があり、PDFダウンロードを作成可能。 |

分析 |

|

|

フル |

|

|

脚注1

ビジネス・ユーザーまたはITユーザーのいずれかとして少なくとも概要レベルの権限がないユーザーはログインできません。

ユーザー・ロールおよびアクセス・レベル権限の管理については、「ユーザー・アカウントのロールと権限について」で説明します。

これにより、ビジネス・ユーザーおよびITユーザーは自分に関連する情報をただちに見つけることができます。 たとえば、ビジネス・ユーザーがレポート・ライブラリにアクセスすると、ビジネス・ユーザーに必要なレポートのみのリストがフィルタリングされ、作業対象のレポートに反映されます。

「表14-3」は、セッション診断データにアクセスするために必要な最小限の権限の概要を示します:

表14-3 セッション診断のためのITおよびビジネス・ユーザー権限

| アクセス・レベル | すべてのアプリケーション | 特定のアプリケーション |

|---|---|---|

概要 |

アクセス権なし |

アクセス権なし |

Inquiry |

アクセス権なし |

アクセス権なし |

分析 |

アクセス |

アクセス権なし |

フル |

アクセス |

アクセス |

注意:

特定のアプリケーション、サービスまたはスイートに対する認可を制限することにより、アナリティク・ユーザーはセッション診断データ・コンテンツへのアクセスをブロックします。 セッション診断データにアクセスするには、アナリティク・ユーザーにすべてのapplication/suites/serviceの権限が必要です(特定のアプリケーションへのアクセスには不十分です)。

現在システム・アカウントに関連付けられたロールはなく、次の権限のみ存在します:

表14-4 システム・アカウントの権限

| アクセス・レベル | システム・アカウント |

|---|---|

ADF監視サービス |

これらのユーザーはRUEIを使用してADFアプリケーションを監視します。 ADFを使用するためのRUEIの設定の詳細は、RUEIインストレーション・ガイドを参照してください。 |

Enterprise Managerアクセス |

これらのユーザーは、Oracle Enterprise ManagerでRUEIデータを使用できます。 Oracle Enterprise Managerを使用するためのRUEIの設定の詳細は、RUEIインストレーション・ガイドを参照してください。 ユーザーがOracle Enterprise Managerアプリケーション・パフォーマンス管理(APM)機能内のRUEIデータにアクセスするには、認可が必要です。 この機能については、『Oracle Enterprise Manager Cloud Control Oracle Fusion Middlewareマネージメント・ガイド』で詳細に説明されています。 |

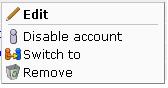

ユーザー定義を変更するには、システム→ユーザー管理の順に選択します。 図14-1に示すユーザー管理パネルが表示されます。 目的のユーザーを右クリックします。 図14-7に示すコンテキスト・メニューが表示されます。

図14-7 ユーザー・メニュー

表14-5に示すオプションがあります。

表14-5 ユーザーのコンテキスト・メニュー・オプション

| オプション | 説明 |

|---|---|

編集 |

ユーザーの定義を変更できます。 これについては、「ユーザー設定の変更」で説明しています。 |

アカウントの有効化/無効化 |

当座の間、ユーザー・アカウントを有効化または無効化できます。 現時点で定義されているすべてのユーザーは、SSO認証が有効化されると無効になります。また、すべてのSSOユーザー・アカウントはSSO認証が無効化されると無効になることに注意してください。 |

切替え |

選択したユーザーに一時的に切り替えることができます。 これは、そのユーザーに表示権限があるモジュールやレポートを表示する場合に役立ちます。 自身のロールに戻るには、ビューメニューからスイッチ・バックを選択します。 選択したユーザー・アカウントが無効の場合には、このオプションは使用できないことに注意してください。 |

削除 |

選択したユーザーをシステムのユーザー管理から削除します。 そのユーザーが作成したプライベート・レポートも削除されるため、注意してください。 ただし、そのユーザーが作成したパブリック・レポートは引き続き他のユーザーから使用できます。 |

既存のユーザーの設定を変更する手順は、次のとおりです。

例14-1 スーパー管理者のパスワードのリセット

adminユーザーのパスワードをリセットする必要が生じた場合は、set-admin-password.shスクリプトを使用して対応できます。 この詳細は、『Oracle Real User Experience Insightインストレーション・ガイド』を参照してください。 新しいパスワードは7日以内に(「ユーザー設定の変更」で説明する手順によって)変更する必要があることに注意してください。

各ユーザーを定義してRUEIを使用できるように認可する必要があります。 これを行う手順は、「ユーザーと権限の概要」で説明しています。 インストール環境のセキュリティを最適化するために、パスワード設定機能を使用して組織のセキュリティ・ポリシーを強制できます。 具体的には、ユーザー・パスワードの最大長、ユーザーがパスワードを変更する必要がある頻度、新規ユーザー・アカウント作成後のパスワードの変更期限、およびユーザー・アカウントがロックされるまでのログオン試行の失敗回数を制御できます。

インストール環境のパスワードの強制を設定する手順は、次のとおりです。

例14-2 パスワード強制

ユーザーを作成して認可すると、次のルールが自動的に強制されます。

指定の回数の試行が失敗すると、ユーザー・アカウントがロックされます。 ユーザーが再度ログオンできるようにするには、アカウントのロックを解除する必要があります(「ユーザー設定の変更」で説明)。 ただし、ロックされたユーザーにも、メール送信されるレポートやアラートが引き続き届きます。

パスワードの有効期限を0に設定し、後で0以外の値に再設定した場合(またはその逆の場合)、新しく指定した方のパスワード有効期限が既存のすべてのユーザー・アカウントに適用されます。

ユーザー・パスワードの最小長は8文字です。 ユーザー・パスワードには、英数字以外の文字($、@、&、!など)を少なくとも1文字含める必要があります。

パスワードには、定義済のユーザー名またはその姓や名を含めることはできません。 また、ユーザーの直前の3つのパスワードも記憶され、再使用できません。

パスワードは大/小文字が区別されます。

完全アクセス・レベル権限を持つユーザーは、データ・ブラウザ、レポート、KPI概要機能およびダッシュボード内のすべての情報にアクセスできます。 それ以外のすべてのユーザーの場合、アクセスできる情報は各ユーザー・プロファイルの一部として管理されます。 この機能の使用方法の詳細は、「ユーザー・アカウントのロールと権限について」を参照してください。

汎用vs.アプリケーション、スイート、サービス固有の項目、およびアプリケーション・ディメンション・アイテム

KPIs、ユーザー・フローおよびダッシュボードは、汎用として定義することも、特定のアプリケーション、スイート、サービスまたはアプリケーション・ディメンションの値にバインドすることもできます。 項目内の情報へのアクセスは、各ユーザーに割り当てられる権限を介して自動的に管理されます。

項目が汎用として定義された場合は、すべてのアプリケーションへのアクセスが承認されているユーザーしか表示できません。 汎用項目には、複数のアプリケーション、スイートまたはサービスの情報が含まれる場合があるためです。 同様に、ユーザーが表示を許可されているのが2つのアプリケーションの情報のみの場合、その2つのアプリケーションに直接関連するKPI、ダッシュボード、データ・ブラウザ情報およびレポートしか表示できません。

ユーザーにアプリケーション・ディメンション値の情報を表示する権限がある場合、このアプリケーション・ディメンション値に関連するKPIs、ダッシュボード、データ・ブラウザ情報およびレポートを表示できます。 KPIs、ダッシュボード、データ・ブラウザ情報およびレポートがアプリケーション・ディメンションvalue(for example an application group)内のapplications/suites/webサービスのいずれかに関連付けられている場合は、このユーザーが表示できます。

セキュリティを強化するために、インストール済RUEIのローカルでの設定を使用せずにLDAPサーバーを使用してユーザー認証を有効化するようにRUEIを構成できます。 LDAPサーバー接続が構成されている場合は、定義済のユーザーごとに、使用する認証方式を指定できます。 adminユーザーは事前定義済であり、そのパスワードは初期構成時に設定されるため(『Oracle Real User Experience Insightインストレーション・ガイド』を参照)、管理者ユーザーにはローカル認証のみを使用できます。

LDAP認証を使用する場合は、ユーザー・アカウントを作成する前にLDAP接続を定義することをお薦めします。 これは、以前に指定したユーザー設定の変更を不要にするためです。

LDAPサーバーの証明書の構成

LDAPセキュア・サーバーの証明書は、PEM形式を使用して、/etc/openldap/ldap.confファイルのTLS_CACERTディレクティブで指定する必要があることに注意してください。 証明書ファイルはルート・ユーザーが所有し、RUEIおよびApacheユーザー・グループが読取り可能である必要があります。 LDAPサーバーの証明書のCNは、LDAPサーバーの完全修飾ドメイン名に一致する必要があることに注意してください。

LDAP接続の問題のトラブルシューティング

前述のLDAPセキュア・サーバーの証明書を構成する手順で、機能する接続が確立されない場合は、OpenLDAPユーティリティ(Oracle LinuxまたはRedHat Enterprise Linuxの配布セットに付属)を使用して、LDAPサーバーの構成を検証できます。 このユーティリティをインストールして実行するには、次のコマンドを使用します。

sudo yum install openldap-clients

ldapsearch -x -P 2 -H "LDAP_server_URL" -D

cn=jsmith, dc=oracle, cn-com

LDAP_server_URLではLDAPサーバーの完全なURLを指定し、ペアの組合せはLDAPサーバーの構成によって決まります。 正しく指定すると、そのユーザーに関する情報がLDAPサーバーから返されます。 そうでない場合は、発生した問題(指定したホスト名がLDAPサーバーと一致しない、またはLDAP証明書が正常にインストールされていないなど)がレポートされます。

証明書が機能しない場合は、/etc/openldap/ldap.confファイルでTLS_REQCERTディレクティブをneverに設定すると、証明書の検証やセキュアな接続の継続を中止できることに注意してください。

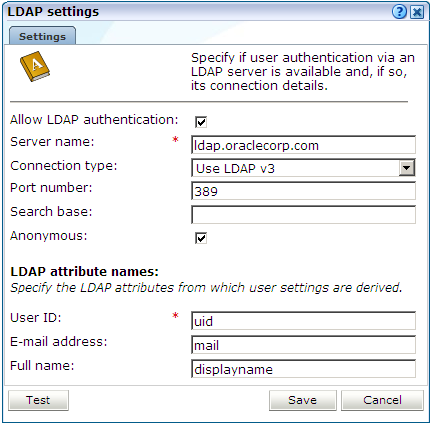

システム→ユーザー管理→LDAP接続の構成をクリックします。 LDAPサーバー接続がすでに構成されている場合、最後のオプションはLDAP接続の変更として表示されます。 図14-11に示すダイアログが表示されます。

図14-11 LDAP設定ダイアログ

表14-8に記載されている情報を指定します。

表14-8 LDAP設定ダイアログのフィールド

| フィールド | 説明 |

|---|---|

LDAP認証を許可 |

LDAPサーバーをユーザー認証に使用できるかどうかを指定します。 デフォルトでは選択されていません(無効化されています)。 |

サーバー名 |

使用するLDAPサーバーのホスト名またはIPアドレスを指定します。 サーバー名にプロトコル情報(LDAP://など)を含めないでください。 |

接続タイプ |

LDAPバージョンおよび接続方法を指定します。 デフォルトはV2(非セキュア)です。 |

ポート番号 |

LDAPサーバーがリスニングしているポートを指定します。 この情報については、必要に応じてシステム管理者に問い合せてください。 デフォルト・ポートは389または636(SSL暗号化用)です。 |

検索ベース |

ユーザーIDを一意にする必要があるディレクトリ構造の場所を指定します。 この場所には有効なDNを指定する必要があります。 パフォーマンス上の理由により、この場所にはできるかぎり深いディレクトリを指定してください。 デフォルトはディレクトリ・ツリーのルートです。 |

Anonymous |

LDAPサーバー参照を匿名ユーザーを使用して実行する必要があるかどうかを指定します。 選択しない場合は、有効な識別名(DN)を指定する必要があります。このユーザーのパスワードは、新規ユーザーとして作成される際に要求されます。 デフォルトでは、匿名参照が使用されます。 |

ユーザーID、電子メール・アドレス、フルネーム |

LDAPサーバーからユーザー設定を抽出するために使用する必要がある属性を指定します。 デフォルトは標準のLDAP機能に基づいています。 これらの属性については、必要に応じてLDAP管理者に問い合せてください。 |

必要に応じて、テストをクリックして、LDAPサーバーに対して、機能する接続を確立できるかどうかを検査できます。 この詳細は次の項に記載されています。 次に、保存をクリックします。

LDAP構成設定に対して指定した変更は即座に有効になります。

LDAPサーバーのテスト

前述のように、LDAPサーバーに対する接続はテストできます。 次を実行します。

セキュリティを強化するために、LDAPサーバーまたはインストール済RUEIのローカルでの設定を使用せずに、Oracle Single Sign-On(SSO)サーバーを使用してユーザー認証を有効化するようにRUEIを構成できます。

これを有効化すると、RUEIユーザー(adminユーザー以外)は自動的にOracle SSOログオン・ページにリダイレクトされます。 ユーザーは、RUEIログイン・ダイアログ(図1-1を参照)ではなく、このページからRUEIにログオンします。 adminユーザーは事前定義済であり、そのパスワードは初期構成時に設定されるため(『Oracle Real User Experience Insightインストレーション・ガイド』を参照)、管理者ユーザーにはローカル認証のみを使用できます。 管理者権限を持つ他のユーザーも、Oracle SSOサーバーからログオンする必要があることに注意してください。

SSOサーバーのアクティブ化

SSOサーバーをアクティブにする手順は、次のとおりです。

例14-3 Oracle SSO認証の有効化

ユーザー認証にOracle SSOサーバーを使用するときは、次の点に注意することが重要です。

複数のSSO登録アプリケーションにユーザーがログオンしているとき、1つのアプリケーションからログアウトすると、RUEIを含む他のすべてのSSO登録アプリケーションからもログアウトします。 同様に、ユーザーがRUEIからログアウトすると、SSOセッションからもログアウトします。

SSO認証が有効化されているとき:

LDAP認証は自動的に無効化されます。

レポータ・インタフェースでユーザーのパスワードを変更することはできません。 ただし、adminユーザーのパスワードは引き続き変更できます。前述のように、このパスワードはローカルで認証されるためです。

現時点で定義されているすべてのRUEIユーザーは無効になります。 これには管理者権限を持つユーザーも含まれます(adminユーザーを除く)。

Oracle SSO以外の既存のユーザー・アカウントを変更すると、ユーザー・アカウント名が小文字に変換されます。

現時点で定義されているパスワード・ポリシー設定(「パスワード・セキュリティ・ポリシーの実施」を参照)は、adminユーザーにのみ適用されます。 Oracle SSOサーバーでは独自に定義されたパスワード・ポリシーが強制されます。

SSOサーバーが実行していない場合、または問題が発生している場合、ユーザーはログオンできません。

Oracle SSOディレクトリにあるユーザー名は、RUEIに指定されているユーザー名と同じである必要があります。 また、ユーザー名はRUEIでは小文字で格納されます。Oracle SSOユーザー名に含まれる大文字はRUEIでは自動的に小文字に変換されることに注意してください。

前述のように、adminユーザーは引き続きローカルで認証されます。 ログオンするには次のURLを使用する必要があります。

https://Reporter/ruei/admin.php

RUEIアプリケーションをSSOサーバーに登録するとき、ログアウトURLは次の形式で指定する必要があります。

https://hostname/ruei/sso_logout.php

ここで、hostnameでは適切なホスト名を指定します。

例14-4 Oracle SSO Serverのインストールと構成

Oracle SSOサーバーでユーザー認証を行うには、前もってOracle HTTPサーバーをインストールおよび構成する必要があることに注意してください。 詳細な手順は、『Oracle Real User Experience Insightインストレーション・ガイド』の第7章を参照してください。

RUEIは、認証自体を実行するかわりに外部識別ツールを使用して構成することもできます。 この外部識別ツールは、RUEIを保護されたリソースと分離し、認証済ユーザーによるWebサーバーへのアクセスのみを許可します。

次に、この外部ツールは、識別されたユーザーを含むヘッダーを設定します。 これらのヘッダーには、デフォルトではREMOTE_USERという名前が付けられます。

注意:

インタフェースに直接アクセスしないように十分に注意することが重要です(adminユーザーの場合はadmin.phpを除く)。

外部認証機能を使用する場合、RUEIでは独自の認証が実行されないため、ユーザー・ログイン資格証明の有効性は確認されません。

インストール後、外部認証をアクティブ化するには、次の構成を実行する必要があります。 次のコマンドをRUEI_USERユーザーとして実行します:

execsql config_set_value wi_core extauth_enabled 1

オプションで、次のオプションについて上記を繰り返すことができます(extauth_enabledを下のオプション値に置き換えます):

extauth_header

ユーザーIDを含むHTTPヘッダーで、プレフィクスにHTTP_が付加されます。

extauth_login_url

リダイレクトするログインURL (ヘッダーが空の場合)。

extauth_logout_url

リダイレクトするログアウトURL。

プレースホルダー%sの上のURLsはどちらも、ログインまたはログアウト後に再表示するRUEI URLを指定するために使用できます。