1 Exadata Cloudの検出の前提条件

Oracle Exadata Database Service on Dedicated InfrastructureまたはOracle Exadata Database Service on Cloud@Customerの検出プロセスを開始する前に、次の前提条件タスクを完了します。

構成の前提条件

検出手順を開始する前に、次の前提条件が満たされていることを確認してください。

名前解決の確認

Enterprise Manager OMSサーバーでは、各VMゲストへの直接のネットワーク・アクセスが必要です。VMゲストの名前がOMSノードのDNSに登録されていない場合、各OMSの/etc/hostsファイルに手動で入力する必要があります。

Enterprise Manager Cloud ControlからExadata Cloud Serviceコンポーネントを管理するには、VMゲスト・ホストのエージェントがEnterprise Managerで使用されるアップロードURLを解決できる必要があります。

ファイアウォールの構成の確認

ファイアウォールの構成を確認するには:

-

データベース・ポートのオープン

データベースのリスナー・ポートは、Enterprise ManagerのOMSサーバーに対して開く必要があります。Exadata Cloud ServiceのデータベースはSCANリスナーを使用するため、ポートは基本のVMゲスト、VMゲストの仮想IPおよびスキャン・リスナーのアドレスに対して開く必要があります。

たとえば、Exadata Cloud Serviceクオータ・ラックが2つのVMゲスト(

exadbnode1.example.comとexadbnode2.example.com)で構成されていて、リスナーがポート1521を使用している場合、ポート1521は次のアドレスのEnterprise Managerサーバーに対して開く必要があります:-

VMゲストのホスト名 -

exadbnode1.example.comおよびexadbnode2.example.com -

各VMゲストの仮想IP -

exadbnode1-vip.example.comおよびexadbnode1-vip.example.com -

スキャン・リスナーのホスト名 -

scan-exadatadb

-

-

Enterprise Managerアップロード・ポートのオープン

Enterprise Manager Cloud Control 13cエージェントはEnterprise Managerサーバーのアップロード・サービスへのアクセス権が必要です。通常、HTTPアップロードにはポート4889、HTTPSアップロードにはポート4900で構成されています。割当て済のポートを確認するには、OMSサーバーのコマンドラインで、次のコマンドを実行します。

$ emctl status oms -details

これらのポートは、VMゲストごとに開く必要があります。

-

エージェント・ポートのオープン

OMSサーバーは、各VMゲストで、Enterprise Manager Cloud Control 13cエージェントのHTTPまたはHTTPSポートに接続できる必要があります。デフォルトのエージェント・ポートは3872です。ポート3872を使用できない場合、ポート1830から開始して、次に使用可能になるポートを使用します。

使用されているポートを識別するには:

-

VMゲスト・コマンドラインで次のコマンドを実行します:

$ emctl status agent

-

あるいは、次のディレクトリの

emd.propertiesファイルでEMD_URLプロパティの値を確認することもできます。<AGENT_HOME>/agent_inst/sysman/config

-

-

SSL証明書の検証

OCIサービスによって送信されたSSL証明書とEMエージェント側で受信した証明書が、信頼できるソース(Oracle Corporation / Digicert)からのものであることを確認します。エージェント・ホストで次のコマンドを実行します:

openssl s_client -connect database.us-ashburn-1.oraclecloud.com:443証明書プロバイダの信頼性をチェックできる前述のコマンドの出力例:

CONNECTED(00000003)depth=2 C = US, O = DigiCert Inc, OU = www.digicert.com, CN = DigiCert Global Root G2verify return:1depth=1 C = US, O = DigiCert Inc, CN = DigiCert Global G2 TLS RSA SHA256 2020 CA1verify return:1depth=0 C = US, ST = California, L = Redwood City, O = Oracle Corporation, CN = *.us-ashburn-1.oc-test.comverify return:1---Certificate chain 0 s:/C=US/ST=California/L=Redwood City/O=Oracle Corporation/CN=*.us-ashburn-1.oc-test.com i:/C=US/O=DigiCert Inc/CN=DigiCert Global G2 TLS RSA SHA256 2020 CA1 1 s:/C=US/O=DigiCert Inc/CN=DigiCert Global G2 TLS RSA SHA256 2020 CA1 i:/C=US/O=DigiCert Inc/OU証明書が信頼できるソースまたは既知のソースからのものでない場合は、「トラブルシューティング」を参照してください。

表1-1 ファイアウォール・ポート

| コンポーネント | ノート |

|---|---|

|

OMS |

アップロード用http/httpsポート - 通常は3872 |

|

エージェント |

OMSサーバーは、各VMゲストで、Enterprise Manager Cloud ControlエージェントのHTTPまたはHTTPSポートに接続できる必要があります。デフォルトのエージェント・ポートは3872です。ポート3872を使用できない場合、ポート1830から開始して、次に使用可能になるポートを使用します。 |

必須の名前付き資格証明の作成

名前付き資格証明が作成されるユーザーには、モニタリング権限が必要です。

ExaCLI資格証明の検証

VMゲストで次のコマンドを実行して、exacli資格証明を確認します:

exacli --xml -c <user>@<ip_address> -e 'list cell attributes all'VMゲストの/etc/oracle/cell/network-config/cellip.oraからストレージ・サーバーのIPアドレスを収集します。

検出および監視をサポートするIAMポリシーの作成

Oracle Cloud Infrastructure (OCI)では、ポリシーを作成することで、アイデンティティ・ドメイン内のリソースへのアクセス権が付与されます。Oracle Enterprise ManagerのOCIのOracle Exadata Database Service on Cloud@Customer、Oracle Exadata Database Service on Dedicated InfrastructureおよびOracle Exadata Database Service on Exascale Infrastructure上のExadata Database ServiceとAutonomous Databaseを正常に検出および監視するには、IAMポリシーを手動で付与および保守して、Oracle Enterprise Managerに、OCIのExadata Database Serviceリソースに必要な権限を提供する必要があります。

Autonomous Databaseは、Oracle Enterprise Manager 24aiリリース1更新1 (24.1.0.1)以降のOracle Exadata Database Service on Exascale Infrastructureで検出できることに注意してください。

これらのポリシーを維持するには、次の2つの方法があります:

-

最も簡単なアプローチには、事前定義済のOCI集計リソース・タイプを使用したポリシーの定義が含まれています。これにより、通常は一緒に使用されるリソースにアクセスできます。

-

より詳細なセキュリティ要件を持つ組織の場合、より詳細なアプローチには、適用可能な個々のリソースに特に作成されたポリシーの定義が含まれ、権限を最小限に抑える原則がさらにサポートされます。Oracle Exadata Database Service on Cloud@Customer、Oracle Exadata Database Service on Dedicated InfrastructureおよびOCIのOracle Exadata Database Service on Exascale Infrastructureでのデプロイメントには、サービス固有の個別のリソース・タイプがあります。

これらの各アプローチは、より細かい制御のために、テナンシ全体またはコンパートメント・レベルで実装できます。さらに、ポリシーは、個々のユーザーまたはユーザーのグループに対して作成できます。このドキュメントの例では、グループを参照します。グループの作成の詳細は、Oracle Cloud Infrastructureドキュメントのグループの管理を参照してください。

次の各項では、集計リソース・レベルまたは個々のリソース・レベルで、コンパートメント・レベルまたはテナンシ・レベルで付与されるポリシーなど、各アプローチに必要なポリシー・ステートメントについて説明します。個々のリソース・レベルで付与する場合、情報はサービス・タイプおよびデプロイメントによっても提供されます。組織のセキュリティ要件に必要なアプローチを選択し、対応するセクションに従います。

すべてのポリシー・ステートメントにはアイデンティティ・ドメインが含まれ、グループ・レベルで付与されることに注意してください。<Domain>の実際のアイデンティティ・ドメイン名、およびポリシー・ステートメントの<Group Name>の適切なグループ名を置き換えてください。アイデンティティ・ドメインがDefaultの場合は、<Domain>をDefaultに置き換えます。必要に応じて、すべてのステートメントを変更して、グループではなく個々のユーザーに付与できます。また、<Compartment Name>の適切なコンパートメント名をポリシー・ステートメントに挿入します。

OCIリソースへのアクセスの管理の詳細は、Oracle Cloud Infrastructureドキュメントのリソースへのアクセスの管理を参照してください。

集計リソースのポリシーの作成

集計リソース・タイプを使用した検出および監視をサポートするために、コンパートメント・レベルまたはテナンシ・レベルでポリシーを作成および保守します。同じ集計リソース・タイプは、Oracle Exadata Database Service on Cloud@Customer、Oracle Exadata Database Service on Dedicated InfrastructureおよびOracle Exadata Database Service on Exascale Infrastructureのデプロイメントをサポートしています。

-

コンパートメント・レベルでの作成:

Allow group <Domain>/<Group Name> to inspect database-family in compartment <Compartment Name> Allow group <Domain>/<Group Name> to inspect autonomous-database-family in compartment <Compartment Name> -

テナンシ・レベルでの作成:

Allow group <Domain>/<Group Name> to inspect database-family in tenancy Allow group <Domain>/<Group Name> to inspect autonomous-database-family in tenancy

個別リソースのポリシーの作成

個々のリソース・タイプを使用した検出および監視をサポートするために、コンパートメント・レベルまたはテナンシ・レベルでポリシーを作成および保守します。Oracle Exadata Database Service on Cloud@CustomerデプロイメントおよびOracle Exadata Database Service on Dedicated Infrastructureデプロイメントには、個別のリソース・タイプがあります。

Oracle Exadata Database Service on Cloud@Customer

-

コンパートメント・レベルでの作成:

Allow group <Domain>/<Group Name> to inspect exadata-infrastructures in compartment <Compartment Name> Allow group <Domain>/<Group Name> to inspect vmclusters in compartment <Compartment Name> Allow group <Domain>/<Group Name> to inspect db-nodes in compartment <Compartment Name> Allow group <Domain>/<Group Name> to inspect db-homes in compartment <Compartment Name> Allow group <Domain>/<Group Name> to inspect databases in compartment <Compartment Name> Allow group <Domain>/<Group Name> to inspect pluggable-databases in compartment <Compartment Name> Allow group <Domain>/<Group Name> to inspect autonomous-vmclusters in compartment <Compartment Name> Allow group <Domain>/<Group Name> to inspect autonomous-container-databases in compartment <Compartment Name> Allow group <Domain>/<Group Name> to inspect autonomous-databases in compartment <Compartment Name> -

テナンシ・レベルでの作成:

Allow group <Domain>/<Group Name> to inspect exadata-infrastructures in tenancy Allow group <Domain>/<Group Name> to inspect vmclusters in tenancy Allow group <Domain>/<Group Name> to inspect db-nodes in tenancy Allow group <Domain>/<Group Name> to inspect db-homes in tenancy Allow group <Domain>/<Group Name> to inspect databases in tenancy Allow group <Domain>/<Group Name> to inspect pluggable-databases in tenancy Allow group <Domain>/<Group Name> to inspect autonomous-vmclusters in tenancy Allow group <Domain>/<Group Name> to inspect autonomous-container-databases in tenancy Allow group <Domain>/<Group Name> to inspect autonomous-databases in tenancy

Oracle Exadata Database Service on Dedicated Infrastructure

-

コンパートメント・レベルでの作成:

Allow group <Domain>/<Group Name> to inspect cloud-exadata-infrastructures in compartment <Compartment Name> Allow group <Domain>/<Group Name> to inspect cloud-vmclusters in compartment <Compartment Name> Allow group <Domain>/<Group Name> to inspect db-nodes in compartment <Compartment Name> Allow group <Domain>/<Group Name> to inspect db-homes in compartment <Compartment Name> Allow group <Domain>/<Group Name> to inspect databases in compartment <Compartment Name> Allow group <Domain>/<Group Name> to inspect pluggable-databases in compartment <Compartment Name> Allow group <Domain>/<Group Name> to inspect cloud-autonomous-vmclusters in compartment <Compartment Name> Allow group <Domain>/<Group Name> to inspect autonomous-container-databases in compartment <Compartment Name> Allow group <Domain>/<Group Name> to inspect autonomous-databases in compartment <Compartment Name> -

テナンシ・レベルでの作成:

Allow group <Domain>/<Group Name> to inspect cloud-exadata-infrastructures in tenancy Allow group <Domain>/<Group Name> to inspect cloud-vmclusters in tenancy Allow group <Domain>/<Group Name> to inspect db-nodes in tenancy Allow group <Domain>/<Group Name> to inspect db-homes in tenancy Allow group <Domain>/<Group Name> to inspect databases in tenancy Allow group <Domain>/<Group Name> to inspect pluggable-databases in tenancy Allow group <Domain>/<Group Name> to inspect cloud-autonomous-vmclusters in tenancy Allow group <Domain>/<Group Name> to inspect autonomous-container-databases in tenancy Allow group <Domain>/<Group Name> to inspect autonomous-databases in tenancy

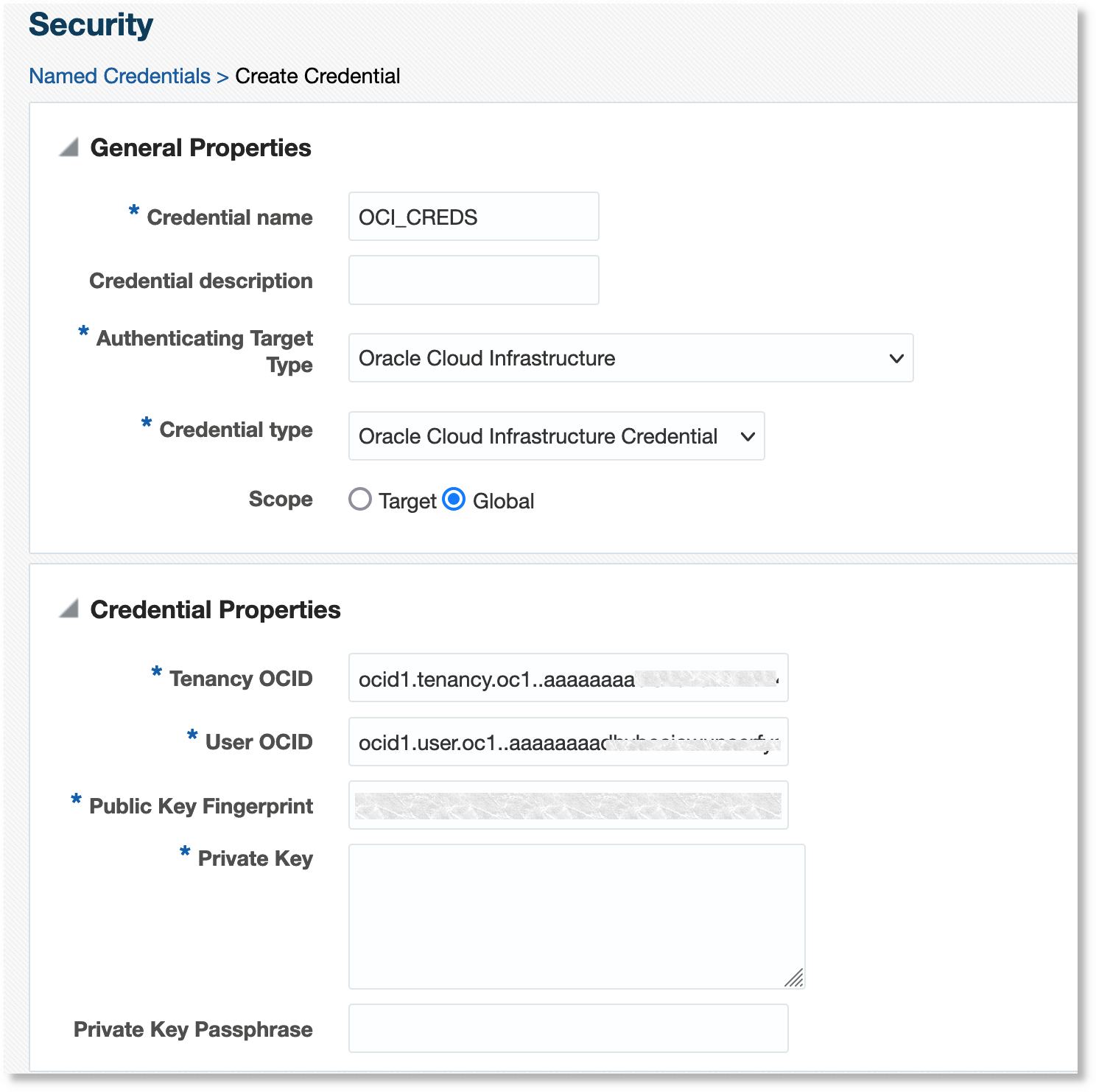

OCIモニタリングの名前付き資格証明の作成

Oracle Cloudリソースへのアクセスを有効にするには、Enterprise ManagerでOracle Cloud Infrastructure IAMユーザーに関連付けられたAPIキー資格証明が必要です。このIAMユーザーには、ポリシーを使用して必要な権限が割り当てられている必要があります。

必要なポリシーの作成の詳細は、「検出および監視をサポートするIAMポリシーの作成」を参照してください。

次に、ExadataインフラストラクチャおよびVMクラスタの監視必要な名前付き資格証明を作成するステップを示します。これは、前述の適切なポリシーを付与されたOracle IAMユーザーのAPI署名キーを使用します。これは、PEM形式のRSAキー・ペア(最小2048ビット)です。API署名キーの生成方法に関する項を参照してください。

また、公開キーのフィンガープリントも必要です。キーのフィンガープリントの取得方法に関する項を参照してください。

-

「設定」アイコン

をクリックし、「セキュリティ」をクリックして、「名前付き資格証明」を選択します。「名前付き資格証明」ページが表示されます。

をクリックし、「セキュリティ」をクリックして、「名前付き資格証明」を選択します。「名前付き資格証明」ページが表示されます。

-

「作成」をクリックします。作成ページが開きます。

-

次の情報を入力します。

- 資格証明名: 資格証明に適した名前を指定します。たとえば、

OCI_CREDSです。 - 資格証明の説明: 資格証明の目的と用途を説明します。

- 認証ターゲット・タイプ: この資格証明セットが認証に使用されるターゲット・タイプを指定します。メニューから

「Oracle Cloud Infrastructure」を選択します。 - 資格証明のタイプ: 作成する資格証明のタイプを指定します。メニューから

Oracle Cloud Infrastructure資格証明を選択します。 - : Enterprise Manager内の資格証明の可視性を選択します。

Globalを選択します。 - テナンシOCID: OCIテナンシのOCID。

- ユーザーOCID: OCIにアクセスするユーザーのOCID。

- 公開キー・フィンガープリント: API署名キー・ペアの公開キーのフィンガープリントを指定します。

- 秘密キー: API署名キー・ペアの秘密キーを指定します。

- 秘密キーのパスフレーズ: 秘密キーのパスフレーズ(ある場合)を指定します。

「保存」をクリックします。

- 資格証明名: 資格証明に適した名前を指定します。たとえば、

SSHベースの資格証明の作成

VMゲスト・ホストにはSSHを介してアクセスされるため、エージェントはSSHベースの名前付き資格証明を使用してインストールする必要があります。次に説明する2つのSSH資格証明方法のいずれかを使用することをお薦めします。

-

sudoをoracleに対して利用するopcユーザーのSSHベースの名前付き資格証明、およびsudoをrootに対して利用するopcユーザーのSSHベースの名前付き資格証明を作成します。opcユーザーのSSH秘密キーおよび公開キーを指定します。 -

新しいSSHキーを作成し、oracleユーザーのauthorized_keysファイルに追加します。この新しく作成した秘密キーおよび公開キーを使用して、oracleユーザーにSSHベースの名前付き資格証明を作成します。

SSHベースの名前付き資格証明およびSSHキーを作成するステップは、ホスト認証機能のSSHキーベースのホスト認証の設定を参照してください。

ストレージ・サーバーの資格証明の作成

グリッド・インフラストラクチャのストレージ・サーバーをクラウド・ターゲットと関連付けるには、Exadata Storage Serverへの接続に使用するExaCLIのユーザー名とパスワードを格納するための名前付き資格証明を作成します。

ユーザー名およびパスワードに関する関連ドキュメントは、次を参照してください。

- Exadata Database on Cloud@Customer: Exadata Database Service on Cloud@Customer管理者ガイドのExaCLIを使用したExadata Storage Serverの監視および管理

- Exadata Database on Cloud@Customer: Exadata Database Service on Dedicated InfrastructureのExaCLIを使用したExadata Storage Serverの監視および管理

クラウド・ターゲットの検出時に、ストレージ・サーバーを検出するためにこの名前付き資格証明セットをポイントします。これは、ExaCLIまたはRESTful APIタイプの名前付き資格証明である必要があります。

-

「設定」アイコン

をクリックし、「セキュリティ」をクリックして、「名前付き資格証明」を選択します。「名前付き資格証明」ページが表示されます。

をクリックし、「セキュリティ」をクリックして、「名前付き資格証明」を選択します。「名前付き資格証明」ページが表示されます。

-

「作成」をクリックします。作成ページが開きます。

-

次の情報を入力します。

- 資格証明名: 資格証明に適した名前を指定します。たとえば、

EXADATA_CREDです。 - 資格証明の説明: 資格証明の目的と用途を説明します。

- 認証ターゲット・タイプ: この資格証明セットが認証に使用されるターゲット・タイプを指定します。メニューから

Oracle Exadata Storage Serverを選択します。 - 資格証明のタイプ: 作成する資格証明のタイプを指定します。メニューから

Credential for ExaCLI or RESTful APIを選択します。 - : Enterprise Manager内の資格証明の可視性を選択します。

Globalを選択します。 - ユーザー名とパスワード: ストレージ・セルにアクセスするためのユーザー名とパスワードを入力します。これは、Exadata Cloud Service設定の一部として生成されたexacliユーザーです。

- 実行権限: アクセスのためにユーザーに提供される権限のレベルを選択できます。

- 「アクセス制御」セクション: このセクションで、権限を追加し、権限受領者を選択できます。

「保存」をクリックします。

- 資格証明名: 資格証明に適した名前を指定します。たとえば、

名前付き資格証明ページで作成した新しい資格証明を表示できるようになります。

エージェントのインストール

必要なエージェントの概要

Enterprise Managerエージェントは、ホスト、データベース、リスナー、ASMなどのVMクラスタに存在するリソースを監視するために、各VMクラスタのゲスト・ホストにインストールされます。

これらのエージェントに加えて、検出およびExadata Cloudターゲット・リソース監視には、Exadata Cloudの外部のEMエージェントが1つ必要です。このエージェントは、OCI API RESTエンドポイントおよびEnterprise Manager OMSサーバーと通信できる場所にインストールされます。このエージェントは、複数のExadata Cloudターゲットを検出および監視するために使用できます。このエージェントの推奨事項を次に示します:

- エージェントは、顧客のデータ・センター内のホストに配置する必要があります。

- 選択したエージェントは、Oracle Management Server (OMS)上の中央エージェントの1つにも、Exadata Cloud VMクラスタのVMゲスト・ホストの1つにインストールされているエージェントにもしないでください。

- ホストは、Enterprise Managerエージェントをインストールするための要件を満たす必要があります。EMエージェントをインストールするためのホスト要件の詳細は、ホスト・ターゲットの追加ウィザードまたはEM CLIを使用してスタンドアロン管理エージェントをインストールするための汎用前提条件を満たすを参照してください。

- HA/DRの考慮事項では、プライマリ・エージェントとバックアップ・エージェントの両方を選択する必要がありますが、プライマリ・エージェントとバックアップ・エージェントに適切な場所を考慮するように注意してください。

- Enterprise ManagerがHA/DR用に構成されている場合、エージェントはプライマリとDRの両方のEnterprise Managerサイトからアクセスできるサイトに配置する必要があります。つまり、OCIモニタリング用に選択したエージェントは、プライマリEMが実行されているのと同じデータ・センターまたはサイト内のホスト上にあり、バックアップ・エージェントは、EM DR環境が存在するデータ・センターまたはサイト内のホストに配置する必要があります。

- エージェントは、プロキシまたはVPNを使用し、パブリック・ネットワークを介してOCI API Restエンドポイントと通信できる必要があります。

Enterprise Managerエージェントは、ホスト、データベース、ASMなどのVMクラスタに存在する各リソースを監視するために、Exadata Cloud VMクラスタ上の各ゲストVMホストにもインストールする必要があります。

エージェントのインストール

Exadata Cloud Servicesの検出および監視のために選択したホストにエージェントをインストールします。

前に作成したSSHベースの名前付き資格証明を使用して、エージェントを各VMクラスタ・ゲスト・ホストにインストールします。これらのエージェントにExadataプラグインを手動でデプロイします。

エージェントのインストール・ステップは、Cloud Control基本インストレーション・ガイドのOracle Management Agentのインストールを参照してください。

プロキシ接続の設定

プロキシ・サーバーを介してOCIに接続するようにEMエージェントを構成するには、次のステップを実行します:

-

エージェントのホストにログインします。

-

ファイル

$EMDROOT/work/agentStateDir/sysman/config/s_jvm_options.optを編集します。ファイルの最後に次の行を追加して、ファイルを保存します:-Djdk.http.auth.tunneling.disabledSchemes="" -

ファイル

$EMDROOT/work/agentStateDir/sysman/config/emd.propertiesを編集します。次のプロパティをファイルemd.propertiesに含めます:oci_http_proxy_host= <proxy host> oci_http_proxy_port= <proxy port> oci_proxy_username= <proxy user> oci_proxy_password= <proxy password> -

エージェントを再起動します:

emctl stop agent ; emctl start agent ;

OCIモニタリング用に作成された名前付き資格証明のテスト

OCIモニタリング用に作成した名前付き資格証明がOCIとの通信の確立で機能しているかどうかをテストできます。資格証明をテストする前に、次の2つのタスクが完了していることを確認します:

資格証明をテストするためのステップは、『Enterprise Managerセキュリティ・ガイド』のOCI資格証明のテストを参照してください。