Mandanten ohne Identitätsdomains und ohne die Anmelde-Policy "Sicherheits-Policy für OCI-Konsole"

Wenn Sie die Multifaktor-Authentifizierung (MFA) in Mandanten ohne Identitätsdomains und ohne die Anmelde-Policy "Sicherheits-Policy für OCI-Konsole" und Oracle Identity Cloud Service als automatisch föderierter Identitätsprovider (IdP) in IAM verwenden, wird empfohlen, MFA mit den folgenden Oracle-Best Practices einzurichten.

So richten Sie MFA ohne Identitätsdomains ein:

- Lesen Sie Voraussetzungen.

- MFA aktivieren. Siehe Schritt 1: MFA ohne Identitätsdomains aktivieren.

- Erstellen Sie eine Anmelde-Policy. Siehe Schritt 2: Neue Anmelde-Policy erstellen.

Voraussetzung

Bevor Sie beginnen: Bevor Sie MFA konfigurieren, müssen Sie die folgenden Voraussetzungen erfüllen.

- Prüfen Sie die MFA-Faktoren. Die für Sie verfügbaren MFA-Faktoren hängen vom Lizenztyp ab, über den Sie verfügen. Der Lizenztyp wird oben rechts in der Identity Cloud Service-Konsole angezeigt. Weitere Informationen zu MFA und Lizenztypen finden Sie unter Preisgestaltungsmodelle für Oracle Identity Cloud Service.

- In der Dokumentation Oracle Mobile Authenticator-App als Authentifizierungsmethode verwenden erfahren Sie, wie Sie App-Benachrichtigung und App-Passcode in der Oracle Mobile Authenticator-App verwenden.

- Schließen Sie optional und nur während des Rolloutzeitraums einen Identitätsdomainadministrator aus der Policy "Sicherheits-Policy für OCI-Konsole" aus. Wenn Sie also während des Rollouts Fehler machen, haben Sie sich nicht aus der Konsole ausgesperrt.

Sobald das Rollout abgeschlossen ist und Sie sicher sind, dass Ihre Benutzer alle MFA eingerichtet haben und auf die Konsole zugreifen können, können Sie dieses Benutzerkonto entfernen.

- Identifizieren Sie alle Identity Cloud Service-Gruppen, die OCI-IAM-Gruppen zugeordnet sind.

- Registrieren Sie eine Clientanwendung mit der Rolle Identitätsdomainadministrator, um den Zugriff auf Ihre Identitätsdomain mit der REST-API zu aktivieren, falls Ihre Konfiguration der Anmelde-Policy Sie sperrt. Wenn Sie diese Clientanwendung nicht registrieren und eine Anmelde-Policy-Konfiguration den Zugriff für alle Benutzer einschränkt, werden alle Benutzer aus der Identitätsdomain ausgesperrt, bis Sie sich an Oracle Support wenden. Informationen zum Registrieren einer Clientanwendung finden Sie unter Clientanwendung registrieren in Oracle Identity Cloud Service-REST-APIs mit Postman verwenden.

- Erstellen Sie einen Umgehungscode, und speichern Sie diesen Code an einem sicheren Ort. Siehe Bypass-Code generieren und verwenden.

Aktivieren Sie Einstellungen für die Multifaktor-Authentifizierung (MFA) und Compliance-Policys, die definieren, welche Authentifizierungsfaktoren Sie zulassen möchten. Konfigurieren Sie dann die MFA-Faktoren.

Aktivieren Sie MFA für alle Identity Cloud Service-Stripes, die als Identitätsprovider (IdP) in OCI IAM konfiguriert sind. Sie müssen MFA für Identity Cloud Service-Stripes nicht aktivieren, die in OCI IAM nicht als IdP konfiguriert sind.

- Melden Sie sich bei der Konsole in einem Mandanten ohne Identitätsdomains mit Ihren Zugangsdaten für den Identitätsdomainadministrator an.Hinweis

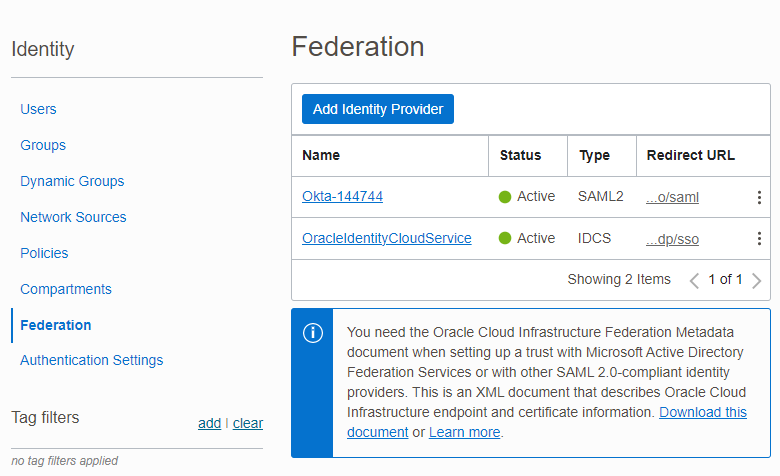

Bei den meisten Mandanten hat der Identitätsprovider (IdP) den Namen OracleIdentityCloudService. Wenn Sie eine andere 3rd-Party IdP wie Microsoft Azure Active Directory (Azure AD) oder Okta konfiguriert haben, wählen Sie diese aus. - Klicken Sie in der Konsole auf Identität und Sicherheit. Klicken Sie unter Identität auf Föderation. Eine Liste aller externen IdPs, die für OCI IAM konfiguriert sind, wird angezeigt.

- Klicken Sie auf den Namen der Oracle Identity Cloud Service-Föderation IdP, z.B. OracleIdentityCloudService. Die Seite mit den Identitätsproviderdetails wird angezeigt.

- Klicken Sie auf die URL der Oracle Identity Cloud Service-Konsole. Die Oracle Identity Cloud Service-Konsole wird angezeigt.

- Blenden Sie in der Oracle Identity Cloud Service-Konsole die Navigationsleiste ein, klicken Sie auf Sicherheit, MFA.

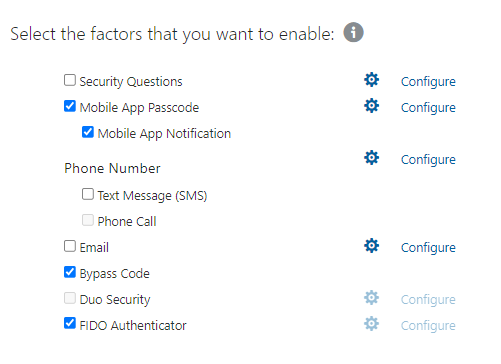

- (Erforderlich) Wählen Sie unter Wählen Sie die Faktoren aus, die Sie aktivieren möchten die einzelnen Faktoren aus, die Benutzer zur Auswahl stehen sollen.Hinweis

Die für Sie verfügbaren MFA-Faktoren hängen vom Lizenztyp ab, über den Sie verfügen. Der Lizenztyp wird oben rechts in der Identity Cloud Service-Konsole angezeigt. Weitere Informationen zu MFA und Lizenztypen finden Sie unter Preisgestaltungsmodelle für Oracle Identity Cloud Service.

Hinweis

Wir empfehlen, diese phishing-resistenten MFA-Authentikatoren zu verwenden:

-

App-Passcode und App-Benachrichtigung (in der Preisstaffel Foundation enthalten)

-

Fast ID Online (FIDO) (enthält die Preisstufe Standard)

Unter Oracle Mobile Authenticator-App als Authentifizierungsmethode verwenden wird beschrieben, wie Sie App-Benachrichtigung und App-Passcode in der Oracle Mobile Authenticator-App verwenden.

Weitere Informationen zu MFA-Authentikatoren finden Sie unter Authentifizierungsfaktoren konfigurieren.

-

- (Erforderlich) Aktivieren Sie immer Code umgehen, damit Administratoren einen Einmal-Passcode als zweiten Faktor generieren können, wenn Benutzer ihren externen Authentikator verlieren, wie ihre App oder ihren FIDO-Schlüssel.

- (Optional) Konfigurieren Sie im Abschnitt Trusted Device(s) Einstellungen für vertrauenswürdige Geräte. Hinweis

Ähnlich wie bei "Meinen Computer speichern" erfordern vertrauenswürdige Geräte nicht bei jeder Anmeldung (für einen definierten Zeitraum) eine sekundäre Authentifizierung. - (Optional) Legen Sie im Abschnitt Faktoren die Maximale Anzahl an registrierten Faktoren fest, die Ihre Benutzer konfigurieren können.

- (Optional) Legen Sie im Abschnitt Anmelderegeln unter Höchstanzahl nicht erfolgreiche MFA-Angaben fest, wie oft Benutzer falsche MFA-Angaben machen können, bevor sie gesperrt werden.

- Klicken Sie auf Speichern und dann auf OK im Fenster Bestätigung.

- (Optional) Klicken Sie für die ausgewählten MFA-Faktoren auf Konfigurieren, um sie einzeln zu konfigurieren.

Nächste Schritte: Erstellen Sie eine neue Anmelde-Policy. Siehe Schritt 2: Neue Anmelde-Policy erstellen

Erstellen Sie eine neue Anmelde-Policy, fügen Sie eine Regel für MFA hinzu, priorisieren Sie diese Regel als erste Regel, die von der Identitätsdomain ausgewertet wird. Fügen Sie der neuen Policy die OCI-V2-App-<TenancyName>-App hinzu, aktivieren Sie die Policy, und testen Sie die Policy.

- Blenden Sie in der Identity Cloud Service-Konsole die Navigationsleiste ein, klicken Sie auf Sicherheit, Anmelde-Policys. Die Standardanmelde-Policy und alle anderen von Ihnen definierten Anmelde-Policys werden aufgeführt.

- Klicken Sie auf Hinzufügen .

- Fügen Sie einen Policy-Namen und eine Beschreibung hinzu. Geben Sie unter Name Protect OCI Console Access ein.

- Klicken Sie auf Weiter. Fügen Sie dieser Richtlinie jetzt Anmelderegeln hinzu.

- Klicken Sie im Bereich "Anmelderegeln" des Assistenten auf Hinzufügen, um dieser Policy eine Anmelderegel hinzuzufügen.

- In der folgenden Tabelle können Sie die neue MFA-Regel konfigurieren. Hinweis

Sie können je nach Bedarf weitere Anmelderegeln erstellen und diese dann priorisieren, um anzugeben, welche Regeln zuerst verarbeitet werden. Die Auswertung wird bei der ersten Abgleichsregel gestoppt. Wenn keine Übereinstimmungsregel vorhanden ist, wird der Zugriff verweigert.Field Beschreibung Regelname Namen eingeben. Geben Sie den Namen der Anmelderegel ein. Beispiel: Geben Sie den Namen Protect OCI Console Access ein, um MFA für alle Benutzer zu aktivieren. Oder nennen Sie es Enable MFA for Administrators, um MFA für Administratoren zu aktivieren. Wenn der Benutzer authentifiziert ist von Geben Sie alle Identitätsprovider ein, die zur Authentifizierung der von dieser Regel geprüften Benutzeraccounts verwendet werden, oder wählen Sie sie aus. Und Mitglied dieser Gruppen ist Aktivieren Sie MFA für alle Benutzer, indem Sie die Gruppen eingeben oder auswählen, deren Mitglied Benutzer sein müssen, um die Kriterien dieser Regel zu erfüllen.

Wenn Sie MFA derzeit nicht für alle Benutzer aktivieren können, wird empfohlen, MFA für alle Identity Cloud Service-Gruppen zu aktivieren, die OCI-IAM-Gruppen zugeordnet sind.

Hinweis: Wenn Sie Und Mitglied dieser Gruppen ist leer lassen und Und ist Administrator deaktivieren, sind alle Benutzer in dieser Regel enthalten.

Und Administrator ist Benutzer, die den Administratorrollen in der Identitätsdomain zugewiesen sind, sind in dieser Regel enthalten.

Best Practices. Verwenden Sie Und ist Mitglied dieser Gruppen, um MFA für alle Benutzer oder zumindest für alle Administratoren zu aktivieren. Wenn Sie MFA derzeit nicht für alle Benutzer oder Administratoren mit der Gruppenmitgliedschaft aktivieren können, wählen Sie Und ist Administrator aus, um Administratoren in diese Regel aufzunehmen.

Wichtig: Wenn Sie nur eine Regel für Administratoren erstellen, müssen Sie eine zweite Regel ohne MFA erstellen, damit sich Nicht-Administratoren anmelden können. Wenn die zweite Regel nicht erstellt wird, wird der Konsolenzugriff für Nicht-Administratoren blockiert.

Und keiner dieser Benutzer ist Best Practices. Es wird empfohlen, keine Benutzer auszuschließen. Wenn Sie jedoch MFA einrichten, können Sie einen Administratoraccount vorübergehend ausschließen, falls Sie Änderungen vornehmen, die Sie von der OCI-Konsole ausschließen. Nachdem das Rollout abgeschlossen ist und Ihre Benutzer MFA so konfiguriert haben, dass sie auf die OCI-Konsole zugreifen können, ändern Sie dies zurück, sodass keine Benutzer aus der Regel ausgeschlossen werden.

Eine Liste der Voraussetzungen finden Sie unter Mandanten ohne Identitätsdomains und mit der Anmelde-Policy "Sicherheits-Policy für OCI-Konsole".

Und die Client-IP-Adresse des Benutzers lautet Mit diesem Feld sind zwei Optionen verknüpft: Überall und Auf die folgenden Netzwerkperimeter einschränken. -

Wenn Sie Überall auswählen, können sich Benutzer mit einer beliebigen IP-Adresse bei der Identitätsdomain anmelden.

-

Wenn Sie Auf die folgenden Netzwerkperimeter einschränken auswählen, wird das Textfeld Netzwerkperimeter angezeigt. Geben Sie in dieses Textfeld Netzwerkperimeter ein, oder wählen Sie sie aus. Benutzer können sich bei der Identitätsdomain nur mit IP-Adressen anmelden, die in den definierten Netzwerkperimetern enthalten sind.

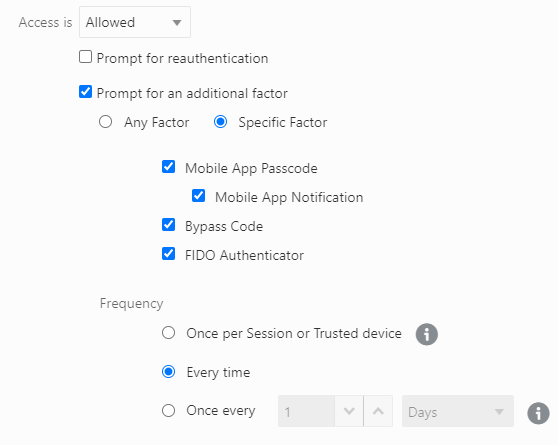

Zugriff ist Wählen Sie aus, ob ein Benutzer auf die Konsole zugreifen darf, wenn der Benutzeraccount die Kriterien dieser Regel erfüllt.

Best Practices. Wählen Sie Zulässig aus.

Prompt für erneute Authentifizierung Aktivieren Sie dieses Kontrollkästchen, um zu erzwingen, dass der Benutzer Zugangsdaten erneut eingibt, um auf die zugewiesene Anwendung zuzugreifen, selbst wenn eine Identitätsdomain-Session vorhanden ist.

Bei Auswahl dieser Option wird Single Sign-On für die Anwendungen verhindert, die der Anmelde-Policy zugewiesen sind. Beispiel: Ein authentifizierter Benutzer muss sich bei einer neuen Anwendung anmelden.

Wenn diese Option nicht aktiviert ist und der Benutzer sich zuvor authentifiziert hat, kann er mit seiner vorhandenen Single Sign-On-Session auf die Anwendung zugreifen, ohne Zugangsdaten eingeben zu müssen.

Best Practices. Deaktivieren Sie Prompt für erneute Authentifizierung.

Prompt für zusätzlichen Faktor Aktivieren Sie dieses Kontrollkästchen, um den Benutzer nach einem zusätzlichen Faktor für die Anmeldung bei der Identitätsdomain zu fragen.

Wenn Sie dieses Kontrollkästchen aktivieren, müssen Sie angeben, ob der Benutzer sich für die Multifaktor-Authentifizierung (MFA) registrieren muss und wie oft dieser zusätzliche Faktor für die Anmeldung verwendet werden soll.

Wählen Sie Jeder Faktor aus, um den Benutzer aufzufordern, sich zu registrieren, und einen beliebigen Faktor zu prüfen, der in den Einstellungen auf MFA-Mandantenebene aktiviert ist.

Wählen Sie Bestimmter Faktor aus, wenn der Benutzer aufgefordert werden soll, sich anzumelden und eine Teilmenge der Faktoren zu prüfen, die in den Einstellungen auf MFA-Mandantenebene aktiviert sind. Nachdem Sie Bestimmter Faktor ausgewählt haben, können Sie Faktoren auswählen, die von dieser Regel durchgesetzt werden müssen.

Best Practices. Wählen Sie Bestimmter Faktor, und wählen Sie dann Faktoren mit Ausnahme von E-Mail oder Telefonanruf aus.

Aktivieren Sie immer Bypass Code.

Häufigkeit Best Practices. Wählen Sie Jedes Mal.

-

Wählen Sie pro Session oder vertrauenswürdigem Gerät aus, sodass Benutzer für jede Session, die sie über ein autoritatives Gerät geöffnet haben, sowohl Benutzernamen und Kennwörter als auch einen zweiten Faktor verwenden müssen.

-

Wählen Sie Jedes Mal aus, sodass Benutzer jedes Mal, wenn sie sich von einem vertrauenswürdigen Gerät aus anmelden, ihre Benutzernamen und Kennwörter sowie einen zweiten Faktor verwenden müssen. Best Practices. Wählen Sie Jedes Mal.

-

Wählen Sie Benutzerdefiniertes Intervall aus, und geben Sie an, wie oft Benutzer einen zweiten Faktor für die Anmeldung verwenden müssen. Beispiel: Wenn Benutzer diesen zusätzlichen Faktor alle zwei Wochen verwenden sollen, klicken Sie auf Zahl, geben 14 in das Textfeld ein, und klicken dann auf das Dropdown-Menü Intervall, um Tage auszuwählen. Wenn Sie die Multifaktor-Authentifizierung (MFA) konfiguriert haben, muss diese Zahl kleiner/gleich der Anzahl der Tage sein, an denen ein Gerät gemäß den MFA-Einstellungen vertrauenswürdig sein kann. .

Registrierung Dieses Menü enthält zwei Optionen: Erforderlich und Optional.

-

Wählen Sie Erforderlich aus, um zu erzwingen, dass sich der Benutzer bei MFA registriert.

-

Wählen Sie Optional aus, damit Benutzer die Registrierung bei MFA überspringen können. Benutzern wird der Setupprozess für die Inlineregistrierung angezeigt, nachdem sie ihren Benutzernamen und ihr Kennwort eingegeben haben. Sie können jedoch auf Überspringen klicken. Benutzer können MFA dann später über die Einstellung Verifizierung mit 2 Schritten in den Sicherheitseinstellungen meines Profils aktivieren. Benutzer werden bei der nächsten Anmeldung nicht aufgefordert, einen Faktor einzurichten.

-

Hinweis: Wenn Sie Registrierung auf Erforderlich setzen und später in Optional ändern, wirkt sich die Änderung nur auf neue Benutzer aus. Benutzern, die bereits für die MFA registriert sind, wird der InlinRegistrierungsprozess nicht angezeigt. Sie können bei der Anmeldung nicht auf Überspringen klicken.

-

- Klicken Sie auf Speichern. Hinweis

Wenn Sie eine MFA-Regel nur für Administratoren erstellen, müssen Sie eine zweite Regel ohne MFA erstellen, damit sich Nicht-Administratoren anmelden können. Wenn die zweite Regel nicht erstellt wird, wird der Konsolenzugriff für Nicht-Administratoren blockiert. - Klicken Sie auf Weiter.

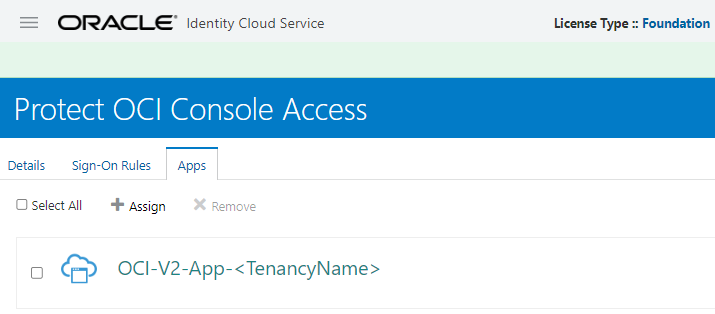

- Fügen Sie die Anwendung OCI -V2-App-<TenancyName> zur Policy "Zugriff auf OCI-Konsole schützen" hinzu. Wichtig: Um sicherzustellen, dass Ihre Policy nur für den Konsolenzugriff gilt und nicht für andere Anwendungen gilt, fügen Sie nur die OCI -V2-App-<TenancyName>-App hinzu.

- Klicken Sie auf Zuweisen. Die Liste der Anwendungen, die der Policy hinzugefügt werden können, wird angezeigt.

- Suchen Sie OCI -V2-App-<TenancyName>, und wählen Sie es aus.

- Klicken Sie auf OK.

- Klicken Sie auf Fertigstellen

- Aktivieren Sie die Anmelde-Policy, und MFA ist aktiviert. Benutzer werden bei der nächsten Anmeldung aufgefordert, sich bei MFA zu registrieren.

- Klicken Sie auf der Seite "Anmelde-Policys" auf Zugriff auf OCI-Konsole schützen.

- Klicken Sie auf Aktivieren.

- Melden Sie sich von Identity Cloud Service ab.

- Melden Sie sich bei Identity Cloud Service an. Sie werden zur MFA-Registrierung aufgefordert. Schließen Sie die MFA-Registrierung mit dem Oracle Mobile Authenticator (OMA) ab. Siehe Oracle Mobile Authenticator App verwenden und verwalten.