Netzwerksetup für Exadata Cloud Infrastructure-Instanzen

In diesem Thema werden die empfohlene Konfiguration für das VCN sowie verschiedene zugehörige Anforderungen für die Exadata Cloud Infrastructure-Instanz beschrieben.

Bevor Sie eine Exadata Cloud Infrastructure-Instanz einrichten, müssen Sie ein virtuelles Cloud-Netzwerk (VCN) und andere Komponenten des Networking-Service einrichten.

- VCN und Subnetze

Um eine Exadata Cloud Infrastructure-Instanz zu starten, benötigen Sie ein virtuelles Cloud-Netzwerk und mindestens zwei Subnetze: - Knotenzugriff auf Object Storage: Statische Route

Um Datenbanken sichern und Cloud-Tools auf einer Exadata Cloud Infrastructure-Instanz patchen und aktualisieren zu können, müssen Sie den Zugriff auf Oracle Cloud Infrastructure Object Storage konfigurieren. - Servicegateway für das VCN

Stellen Sie sicher, dass Ihr VCN das Oracle Services Network erreichen kann – insbesondere Object Storage für Backups, Oracle YUM-Repositorys für BS-Updates, IAM (Identity and Access Management) und OCI Vault (KMS-Integration). - Sicherheitsregeln für Oracle Exadata Database Service on Dedicated Infrastructure

In diesem Abschnitt sind die Sicherheitsregeln aufgeführt, die für Exadata Cloud Infrastructure verwendet werden müssen. - Möglichkeiten zum Implementieren der Sicherheitsregeln

Hier erfahren Sie, wie Sie Sicherheitsregeln mit dem Networking-Service im VCN implementieren. - Netzwerkanforderungen für Oracle Database Autonomous Recovery Service

Oracle Database Autonomous Recovery Service erfordert ein registriertes Recovery-Servicesubnetz, das für Backup- und Recovery-Vorgänge in Ihrem virtuellen Datenbank-Cloud-Netzwerk (VCN) dediziert ist.

Übergeordnetes Thema: Exadata Cloud Infrastructure vorbereiten

VCN und Subnetze

Um eine Exadata Cloud Infrastructure-Instanz zu starten, benötigen Sie ein virtuelles Cloud-Netzwerk und mindestens zwei Subnetze:

Um eine Exadata Cloud Infrastructure-Instanz zu starten, benötigen Sie ein virtuelles Cloud-Netzwerk und mindestens zwei Subnetze. Außerdem müssen Sie den Typ des zu verwendenden DNS-Resolvers auswählen:

- Ein VCN in der Region, in der die Exadata Cloud Infrastructure-Instanz verwendet werden soll

- Mindestens zwei Subnetze im VCN. Die beiden Subnetze sind:

- Clientsubnetz

- Backupsubnetz

- Wählen Sie die Methode der DNS-Namensauflösung aus, die Sie verwenden möchten. Siehe Optionen für DNS im VCN

Für Exadata Cloud Infrastructure-Instanzen, die das neue Exadata Cloud Infrastructure-Ressourcenmodell verwenden, wird die Netzwerkkonfiguration in der Cloud-VM-Clusterressource konfiguriert.

Das Clientsubnetz kann mit dem Dual-Stack-Netzwerk IPv4 oder IPv4/IPv6 konfiguriert werden.

Im Allgemeinen empfiehlt Oracle die Verwendung von regionalen Subnetzen, die alle Availability-Domains in der Region umfassen. Weitere Informationen finden Sie unter VCNs und Subnetze - Überblick.

Sie erstellen benutzerdefinierte Routentabellen für jedes Subnetz. Außerdem erstellen Sie Sicherheitsregeln, um den Traffic zum und vom Clientnetzwerk und Backupnetzwerk der Exadata-Compute Nodes zu kontrollieren (bei der Cloud-VM-Clusterressource werden Knoten als virtuelle Maschinen bezeichnet). Nachfolgend finden Sie weitere Informationen zu diesen Elementen.

- Option 1: Öffentliches Clientsubnetz mit Internetgateway

Diese Option kann bei der Durchführung von Proof-of-Concept- oder Entwicklungsarbeiten nützlich sein. - Option 2: Private Subnetze

Oracle empfiehlt private Subnetze für ein Produktionssystem. - Anforderungen an IP-Adresse

IP-Adressen dürfen sich nicht überschneiden, insbesondere wenn sich Exadata Cloud Infrastructure-VM-Cluster (und somit VCNs) in mehreren Regionen befinden. - Statische Route für den Zugriff auf den Objektspeicher konfigurieren

Um Backuptraffic an die Backupschnittstelle (BONDETH1) weiterzuleiten, müssen Sie eine statische Route auf jedem Compute Node im Cluster konfigurieren. - DNS für eine Exadata Cloud Infrastructure-Instanz einrichten

Mit DNS können Sie Hostnamen anstelle von IP-Adressen für die Kommunikation mit einer Exadata Cloud Infrastructure-Instanz verwenden. - DNS: Kurznamen für die VCN-, Subnetz- und Exadata Cloud Infrastructure-Instanz

Der Internet- und VCN-Resolver ermöglicht die Zuweisung von Hostnamen zu den Knoten und die DNS-Auflösung dieser Hostnamen durch Ressourcen im VCN. - DNS: Zwischen On-Premise-Netzwerk und VCN

Oracle empfiehlt die Verwendung eines privaten DNS-Resolvers, damit bei der Kommunikation zwischen On-Premise-Hosts und VCN-Ressourcen Hostnamen verwendet werden können. - Privates DNS konfigurieren

Voraussetzungen für die Verwendung des privaten DNS.

Verwandte Themen

Übergeordnetes Thema: Netzwerksetup für Exadata Cloud Infrastructure-Instanzen

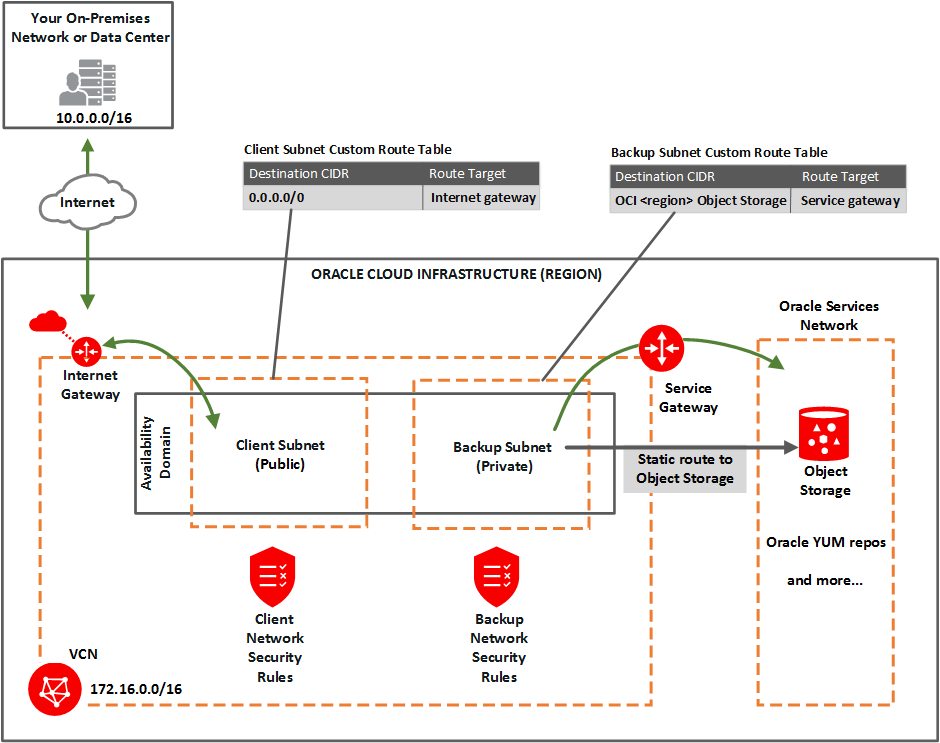

Option 1: Öffentliches Clientsubnetz mit Internetgateway

Diese Option kann bei der Durchführung von Proof-of-Concept- oder Entwicklungsarbeiten nützlich sein.

Sie können dieses Setup in der Produktion verwenden, wenn Sie ein Internetgateway mit dem VCN verwenden möchten oder Services nutzen, die nur in einem öffentlichen Netzwerk ausgeführt werden und Zugriff auf die Datenbank erfordern. Weitere Informationen finden Sie im folgenden Diagramm und der folgenden Beschreibung.

Beschreibung der Abbildung network_exa_public_client.png

Sie richten Folgendes ein:

-

- Ein öffentliches Clientsubnetz (öffentlich bedeutet, dass die Ressourcen im Subnetz nach Ihrem Ermessen öffentliche IP-Adressen haben können).

- Ein privates Backupsubnetz (Privat bedeutet, dass die Ressourcen im Subnetz keine öffentlichen IP-Adressen haben und daher keine eingehenden Verbindungen aus dem Internet empfangen können).

-

Gateways für das VCN:

- Internetgateway (zur Verwendung durch das Clientsubnetz).

- Servicegateway (zur Verwendung durch das Backupsubnetz). Siehe auch Option 1: Servicegatewayzugriff auf OCI-Service für Backupsubnetz.

-

- Eine benutzerdefinierte Routentabelle für das öffentliche Clientsubnetz mit einer Route für 0.0.0.0/0 und dem Internetgateway als Ziel.

- Eine separate benutzerdefinierte Routentabelle für das private Backupsubnetz mit einer Routingregel für die Service-CIDR-Labels (Informationen zu CIDR-Labels finden Sie unter Servicegateways - Überblick und "Verfügbare Service-CIDR-Labels") und dem Servicegateway als Ziel. Siehe auch Option 1: Servicegatewayzugriff auf OCI-Service für Backupsubnetz.

- Sicherheitsregeln, um den gewünschten Traffic zu und von den Compute Nodes der virtuellen Exadata-Maschinen zu ermöglichen. Siehe Sicherheitsregeln für Oracle Exadata Database Service on Dedicated Infrastructure.

- Knotenzugriff auf Object Storage: Statische Route auf den Compute Nodes der Exadata Cloud Service-Instanz (um den Zugriff auf OCI-Services über das Backupsubnetz zu ermöglichen).

Wichtig In diesem bekannten Problem finden Sie Informationen zur Konfiguration von Routingregeln mit dem Servicegateway als Ziel in Routentabellen, die mit öffentlichen Subnetzen verknüpft sind.

Übergeordnetes Thema: VCN und Subnetze

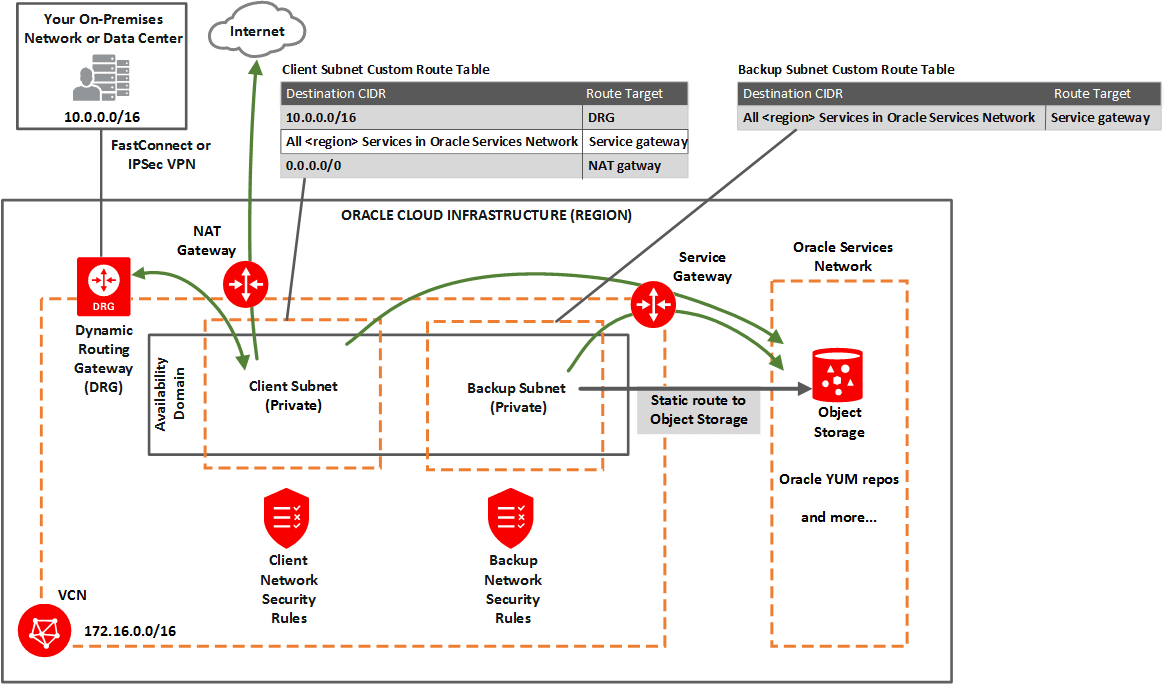

Option 2: Private Subnetze

Oracle empfiehlt private Subnetze für ein Produktionssystem.

Beide Subnetze sind privat und können nicht über das Internet erreicht werden. Weitere Informationen finden Sie im folgenden Diagramm und der folgenden Beschreibung.

Beschreibung der Abbildung network_exa_private_client.png

Sie richten Folgendes ein:

- Subnetze:

- Privates Clientsubnetz.

- Ein privates Backupsubnetz.

- Gateways für das VCN:

- Dynamisches Routinggateway (DRG) mit einer FastConnect- oder IPSec-VPN-Verbindung zu Ihrem On-Premise-Netzwerk (zur Verwendung durch das Clientsubnetz).

- Servicegateway zur Verwendung durch die Backup- und Clientsubnetze zum Erreichen der OCI-Services, wie Object Storage für Backups, YUM für BS-Updates, IAM (Identity Access Management) und OCI Vault (KMS-Integration). Siehe auchOption 2: Servicegatewayzugriff auf OCI-Service für Client- und Backupsubnetze.

- NAT-Gateway(optional) zur Verwendung durch das Clientsubnetz, um öffentliche Endpunkte zu erreichen, die vom Servicegateway nicht unterstützt werden.

- Routentabellen:

- Eine benutzerdefinierte Routentabelle für das private Clientsubnetz mit den folgenden Regeln:

- Eine Regel für das CIDR des On-Premise-Netzwerks mit dem

target = DRG. - Eine Regel für das Service-CIDR-Label mit der Bezeichnung

All <region> Services in Oracle Services Networkundtarget = the service gateway. Das Oracle Services Network ist ein konzeptionelles Netzwerk in Oracle Cloud Infrastructure, das für Oracle-Services reserviert ist. Mit dieser Regel kann das Clientsubnetz das regionale Oracle YUM-Repository für BS-Updates erreichen. Siehe auch Option 2: Servicegatewayzugriff auf Object Storage und YUM-Repositorys. - Optional eine Regel für 0.0.0.0/0 und

target = NAT gateway.

- Eine Regel für das CIDR des On-Premise-Netzwerks mit dem

- Eine separate benutzerdefinierte Routentabelle für das private Backupsubnetz mit einer Regel:

- Dieselbe Regel wie für das Clientsubnetz für das Service-CIDR-Label mit der Bezeichnung

All <region> Services in Oracle Services Networkundtarget = the service gateway. Mit dieser Regel kann das Backupsubnetz den regionalen Objektspeicher für Backups erreichen.

- Dieselbe Regel wie für das Clientsubnetz für das Service-CIDR-Label mit der Bezeichnung

- Eine benutzerdefinierte Routentabelle für das private Clientsubnetz mit den folgenden Regeln:

- Sicherheitsregeln, um den gewünschten Traffic zu und von den Exadata-Knoten zu ermöglichen. Weitere Informationen finden Sie unter Sicherheitsregeln für die Exadata Cloud Service-Instanz.

- Fügen Sie optional eine statische Route für die Compute Nodes (bzw. für die virtuellen Maschinen bei VM-Clustern) zu anderen OCI-Services hinzu, um den Zugriff zu ermöglichen, wenn die Services nur im Backupsubnetz und nicht über das Clientsubnetz erreicht werden können, beispielsweise wenn ein NAT-Gateway verwendet wird.

Übergeordnetes Thema: VCN und Subnetze

Anforderungen an den IP-Adressbereich

IP-Adressen dürfen sich nicht überschneiden, insbesondere wenn sich Exadata Cloud Infrastructure-VM-Cluster (und somit VCNs) in mehreren Regionen befinden.

Wenn Sie Exadata Cloud Infrastructure-VM-Cluster (und somit VCNs) in mehreren Regionen einrichten, stellen Sie sicher, dass sich die IP-Adressbereiche der VCNs nicht überschneiden. Das ist wichtig, wenn Sie Disaster Recovery mit Oracle Data Guard einrichten möchten.

Bei Exadata X8 und niedriger dürfen sich die beiden Subnetze, die Sie für die Exadata Cloud Infrastructure-VM-Cluster erstellen, nicht mit 192.168.128.0/20 überschneiden.

Für Exadata X8M, X9M und X11M sind die IP-Adressen 100.64.0.0/10 für das Interconnect reserviert und dürfen nicht für die Client- oder Backup-VCNs sowie für Datenbankclients verwendet werden.

In der folgenden Tabelle sind die mindestens erforderlichen Subnetzgrößen aufgeführt, je nach Exadata-VM-Infrastruktur für jede VM-Clustergröße. Für das Clientsubnetz benötigt jeder Knoten vier IP-Adressen, und zusätzlich sind drei Adressen für Single Client Access Names (SCANs) reserviert. Für das Backupsubnetz benötigt jeder Knoten drei Adressen.

| Rackgröße | Clientsubnetz: Anzahl erforderliche IP-Adressen | Clientsubnetz: Mindestgröße Hinweis | Backupsubnetz: Anzahl erforderliche IP-Adressen | Backupsubnetz: Mindestgröße Hinweis |

|---|---|---|---|---|

| Base System oder Quarter Rack pro VM-Cluster | (4 Adressen * 2 Knoten) + 3 für SCANs = 11 | /28 (16 IP-Adressen) | 3 Adressen * 2 Knoten = 6 | /28 (16 IP-Adressen) |

| Half Rack pro VM-Cluster | (4 * 4 Knoten) + 3 = 19 | /27 (32 IP-Adressen) | 3 * 4 Knoten = 12 | /28 (16 IP-Adressen) |

| Full Rack pro VM-Cluster | (4* 8 Knoten) + 3 = 35 | /26 (64 IP-Adressen) | 3 * 8 Knoten = 24 | /27 (32 IP-Adressen) |

| Flexible Infrastructure-Systeme (X8M und höher) pro VM-Cluster | 4 Adressen pro Datenbankknoten (mindestens 2 Knoten) + 3 für SCANs | Mindestgröße, die durch die Gesamtanzahl der für Datenbankknoten erforderlichen IP-Adressen bestimmt wird | 3 Adressen pro Datenbankknoten (mindestens 2 Knoten) | Mindestgröße, die durch die Gesamtanzahl der für Datenbankknoten erforderlichen IP-Adressen bestimmt wird |

Der Networking-Service reserviert drei IP-Adressen in jedem Subnetz. Die Zuweisung eines größeren Bereichs für das Subnetz als das erforderliche Minimum (z.B. /25 anstelle von /28) kann die relative Auswirkung dieser reservierten Adressen auf den verfügbaren Bereich im Subnetz reduzieren.

Übergeordnetes Thema: VCN und Subnetze

Statische Routen für den Zugriff auf den Objektspeicher konfigurieren

Anweisungen finden Sie unter Knotenzugriff auf Object Storage: Statische Route.

Übergeordnetes Thema: VCN und Subnetze

DNS für eine Exadata Cloud Infrastructure-Instanz einrichten

Mit DNS können Sie Hostnamen anstelle von IP-Adressen zur Kommunikation mit einer Exadata Cloud Infrastructure-Instanz verwenden.

Sie können den Internet- und VCN-Resolver (die in das VCN integrierte DNS-Funktion) verwenden, wie unter DNS im virtuellen Cloud-Netzwerk beschrieben. Oracle empfiehlt die Verwendung eines VCN-Resolvers zur DNS-Namensauflösung für das Clientsubnetz. Er löst die für das Backup von Datenbanken sowie für Patching und Update des Cloud-Toolings in einer Exadata-Instanz erforderlichen Swift-Endpunkte automatisch auf.

Übergeordnetes Thema: VCN und Subnetze

DNS: Kurznamen für VCN, Subnetze und Exadata Cloud Infrastructure-Instanz

Der Internet- und VCN-Resolver ermöglicht die Round-Robin-Auflösung der SCANs der Datenbank. Außerdem ermöglicht er die Auflösung der für das Backup von Datenbanken sowie für Patching und Update des Cloud-Toolings in einer Exadata Cloud Infrastructure-Instanz erforderlichen wichtigen Serviceendpunkte. Der Internet- und VCN-Resolver ist die Standardoption für das DNS im VCN. Weitere Informationen finden Sie unter DNS im virtuellen Cloud-Netzwerk sowie unter DHCP-Optionen.

Wenn Sie VCN, Subnetze und Exadata erstellen, müssen Sie die folgenden IDs in Verbindung mit DNS im VCN sorgfältig festlegen:

- VCN-Domainlabel

- Subnetzdomainlabel

- Hostnamenspräfix für die Cloud-VM-Clusterressource der Exadata Cloud Infrastructure-Instanz

Diese Werte bilden den vollqualifizierten Domainnamen (FQDN) des Knotens:

<hostname_prefix>-######.<subnet_domain_label>.<vcn_domain_label>.oraclevcn.com

Beispiel:

exacs-abcde1.clientpvtad1.acmevcniad.oraclevcn.com

In diesem Beispiel weisen Sie exacs als Hostnamespräfix zu, wenn Sie das Cloud-VM-Cluster erstellen. Der Datenbankservice hängt automatisch einen Bindestrich und eine Zeichenfolge aus fünf Buchstaben und der Knotennummer an das Ende an. Beispiel:

- Knoten 1:

exacs-abcde1.clientpvtad1.acmevcniad.oraclevcn.com - Knoten 2:

exacs-abcde2.clientpvtad1.acmevcniad.oraclevcn.com - Knoten 3:

exacs-abcde3.clientpvtad1.acmevcniad.oraclevcn.com - Und so weiter

Anforderungen an das Hostnamenspräfix:

- Empfohlenes Maximum: 12 Zeichen. Weitere Informationen finden Sie im Beispiel unter dem Abschnitt "Anforderungen an die VCN- und Subnetzdomainlabels".

- Darf nicht der Zeichenfolge localhost entsprechen.

Anforderungen an die VCN- und Subnetzdomainlabels:

- Empfohlenes Maximum: jeweils 14 Zeichen. Die tatsächliche zugrunde liegende Anforderung beträgt insgesamt 28 Zeichen für beide Domainlabels (ausgenommen den Punkt zwischen den Labels). Beispiel: Die beiden folgenden Werte sind zulässig:

subnetad1.verylongvcnphxoderverylongsubnetad1.vcnphx. Der Einfachheit halber lautet die Empfehlung "jeweils 14 Zeichen". - Keine Bindestriche oder Unterstriche.

-

Empfohlen: Nehmen Sie den Regionsnamen in das Domainlabel des VCN auf, und nehmen Sie den Namen der Availability-Domain in das Domainlabel des Subnetzes auf.

-

Im Allgemeinen gilt für den FQDN ein maximaler Grenzwert von 63 Zeichen. Hier eine allgemeingültige Regel:

<12_chars_max>-######.<14_chars_max>.<14_chars_max>.oraclevcn.com

Die vorstehenden Maximalwerte werden nicht durchgesetzt, wenn Sie VCN und Subnetze erstellen. Wenn die Labels jedoch den Höchstwert überschreiten, verläuft das Exadata-Deployment nicht erfolgreich.

Übergeordnetes Thema: VCN und Subnetze

DNS: Zwischen On-Premise-Netzwerk und VCN

Oracle empfiehlt die Verwendung eines privaten DNS-Resolvers, damit bei der Kommunikation zwischen On-Premise-Hosts und VCN-Ressourcen Hostnamen verwendet werden können.

Informationen zum Erstellen und Verwenden privater Resolver finden Sie unter Private DNS-Resolver. Eine Referenzarchitektur finden Sie unter Privates DNS im VCN verwenden im Oracle Architecture Center.

Übergeordnetes Thema: VCN und Subnetze

Privates DNS konfigurieren

Voraussetzungen für die Verwendung des privaten DNS.

- Bevor das Provisioning des VM-Clusters gestartet wird, müssen die private Ansicht und die private Zone erstellt werden. Einzelheiten dazu finden Sie unter Private DNS-Resolver.

- Eine Weiterleitung an einen anderen DNS-Server muss zuvor in der DNS-Konsole eingerichtet werden. Gehen Sie dazu zum Resolver des VCN, und erstellen Sie den Endpunkt und dann die Regeln. Details finden Sie unter DNS im virtuellen Cloud-Netzwerk.

- Der Name der privaten Zone darf nicht mehr als 4 Labels enthalten. Beispiel: a.b.c.d ist zulässig, während a.b.c.d.e nicht zulässig ist.

- Außerdem muss die private Ansicht dem Resolver des VCN hinzugefügt werden. Weitere Informationen finden Sie unter Private Ansicht zu einem Resolver hinzufügen.

- Beim Provisioning eines Exadata-VM-Clusters mit dem privaten DNS-Feature muss Exadata Reverse-DNS-Zonen im Compartment des Exadata-VM-Clusters erstellen. Wenn das Compartment über definierte Tags oder Tagstandardwerte verfügt, sind zusätzliche Policys für die Verwaltung von Tags erforderlich. Details finden Sie unter:

Übergeordnetes Thema: VCN und Subnetze

Knotenzugriff auf Object Storage: Statische Route

Achtung:

Sie müssen eine statische Route für den Object Storage-Zugriff auf jedem Compute Node in einer Exadata Cloud Infrastructure-Instanz konfigurieren, wenn Sie keine automatischen Backups mit der Konsole oder den APIs oder CLIs erstellen. Andernfalls verlaufen Backups von Datenbanken sowie Patching-Vorgänge oder Updates von Tools im System möglicherweise nicht erfolgreich.Wenn Sie das erste automatische Backup für eine Datenbank aktivieren, wird die statische Route im Service automatisch konfiguriert.

Wenn Sie den Service vor dem Erstellen einer Datenbank patchen möchten, ist die manuelle statische Route erforderlich, um die GI oder das DB-Home patchen zu können.

Die statische Route kann auch für den Zugriff auf andere Services (IAM, KMS) erforderlich sein, wenn diese nicht über das Clientsubnetz erreichbar sind und nur das Backupsubnetz die Einstellung für den Zugriff auf alle Services innerhalb einer Region verwendet.

- IP-Zuweisungen für Object Storage

- So konfigurieren Sie eine statische Route für den Object Storage-Zugriff

Übergeordnetes Thema: Netzwerksetup für Exadata Cloud Infrastructure-Instanzen

IP-Zuweisungen für Object Storage

Oracle Cloud Infrastructure Object Storage verwendet für alle Regionen den CIDR-Block-IP-Bereich 134.70.0.0/16.

Seit dem 1. Juni 2018 unterstützt Object Storage die folgenden eingestellten IP-Bereiche nicht mehr. Oracle empfiehlt, dass Sie diese älteren IP-Adressen aus den Access-Control-Listen, Firewallregeln und anderen Regeln entfernen, nachdem Sie die neuen IP-Bereiche übernommen haben.

Folgende IP-Bereiche wurden eingestellt:

- Germany Central (Frankfurt): 130.61.0.0/16

- UK South (London): 132.145.0.0/16

- US East (Ashburn): 129.213.0.0/16

- US West (Phoenix): 129.146.0.0/16

Übergeordnetes Thema: Knotenzugriff auf Object Storage: Statische Route

So konfigurieren Sie eine statische Route für den Object Storage-Zugriff

-

Stellen Sie mit SSH eine Verbindung zu einem Compute Node in der Exadata Cloud Infrastructure-Instanz her.

ssh -i <private_key_path> opc@<node_ip_address> -

Melden Sie sich als "opc" an, und wechseln Sie mit "sudo" zum Benutzer "root". Verwenden Sie

sudo su -mit Bindestrich, um das Profil des Root-Benutzers aufzurufen.login as: opc [opc@dbsys ~]$ sudo su - -

Identifizieren Sie das Gateway, das für die BONDETH1-Schnittstelle konfiguriert wurde.

[root@dbsys ~]# grep GATEWAY /etc/sysconfig/network-scripts/ifcfg-bondeth1 |awk -F"=" '{print $2}' 10.0.4.1 -

Fügen Sie der Datei

/etc/sysconfig/network-scripts/route-bondeth1die folgende statische Regel für BONDETH1 hinzu:10.0.X.0/XX dev bondeth1 table 211 default via <gateway> dev bondeth1 table 211 134.70.0.0/17 via <gateway_from_previous_step> dev bondeth1 -

Starten Sie die Schnittstelle neu.

[root@dbsys ~]# ifdown bondeth1; ifup bondeth1;Die Dateiänderungen aus dem vorherigen Schritt treten sofort nach der Ausführung der Befehle "ifdown" und "ifup" in Kraft.

-

Wiederholen Sie die vorherigen Schritte auf jedem Compute Node in der Exadata Cloud Infrastructure-Instanz.

Übergeordnetes Thema: Knotenzugriff auf Object Storage: Statische Route

Servicegateway für das VCN

Stellen Sie sicher, dass Ihr VCN das Oracle Services Network erreichen kann – insbesondere Object Storage für Backups, Oracle YUM-Repositorys für BS-Updates, IAM (Identity and Access Management) und OCI Vault (KMS-Integration).

Wenn das VCN keine Konnektivität zu Oracle Services Network aufweist, verläuft das Provisioning neuer VM-Cluster möglicherweise nicht erfolgreich, und die Verwaltbarkeit vorhandener VM-Cluster kann ebenfalls beeinträchtigt werden.

Je nachdem, ob Sie Option1: Public Client Subnet with Internet Gateway oder Option 2: Private Subnets verwenden, verwenden Sie das Servicegateway auf unterschiedliche Weise. Weitere Einzelheiten finden Sie in den beiden nächsten Abschnitten.

- Option 1: Servicegatewayzugriff auf OCI-Service für Backupsubnetz

Sie konfigurieren das Backupsubnetz so, dass das Servicegateway nur für den Zugriff auf Object Storage verwendet werden kann. - Option 2: Servicegatewayzugriff auf OCI-Service für Client- und Backupsubnetze

Sie konfigurieren sowohl das Clientsubnetz als auch das Backupsubnetz so, dass das Servicegateway für den Zugriff auf das Oracle Services Network verwendet wird. Dies umfasst Objektspeicher für Backups, Oracle YUM-Repositorys für BS-Updates, IAM (Identity and Access Management) und OCI Vault (KMS Integration).

Verwandte Themen

Übergeordnetes Thema: Netzwerksetup für Exadata Cloud Infrastructure-Instanzen

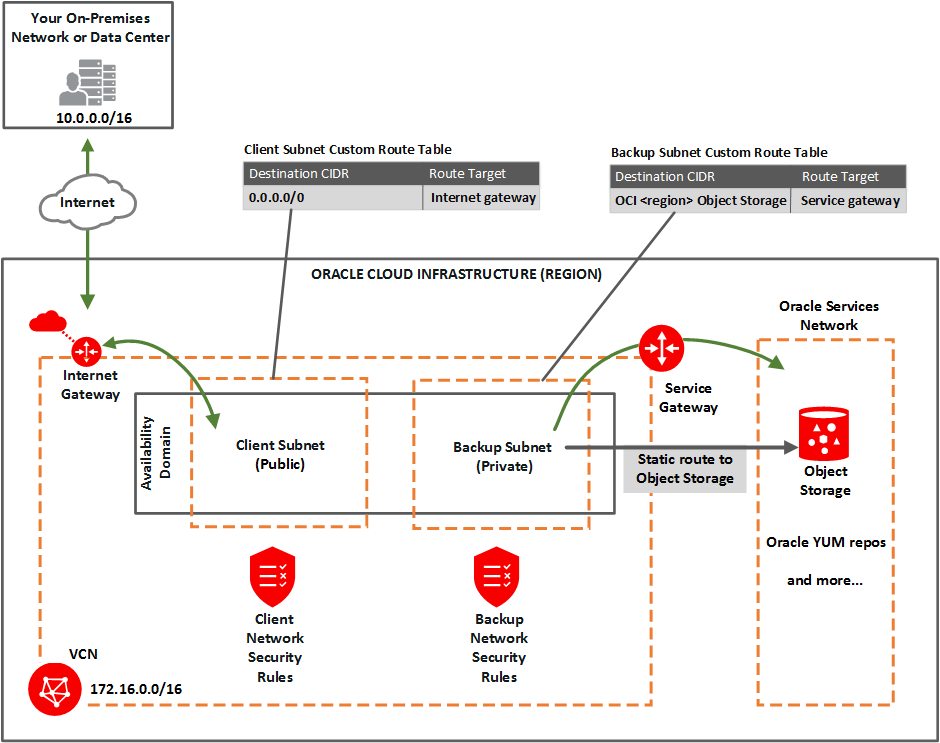

Option 1: Servicegatewayzugriff auf OCI-Service für Backupsubnetz

Sie konfigurieren das Backupsubnetz so, dass das Servicegateway nur für den Zugriff auf Object Storage verwendet wird.

Hier sehen Sie noch einmal das Diagramm für Option 1:

Im Allgemeinen müssen Sie folgende Schritte ausführen:

- Führen Sie die Aufgaben zum Einrichten eines Servicegateways in einem VCN aus, und aktivieren Sie insbesondere das Service-CIDR-Label

OCI <region> Object Storage. - Fügen Sie beim Aktualisieren des Routings eine Routingregel zur benutzerdefinierten Routentabelle des Backupsubnetzes hinzu. Verwenden Sie als Zielservice

OCI <region> Object Storageundtarget = the service gateway. - Aktualisieren Sie die Sicherheitsregeln im Subnetz entweder für die Netzwerksicherheitsgruppe (NSG) oder für die benutzerdefinierte Sicherheitsliste des Backupnetzwerks. Richten Sie eine Sicherheitsregel ein und der Zielservice ist auf

OCI <region> Object Storagegesetzt. Siehe Speziell für das Backupnetzwerk benötigte Regel.

Verwandte Themen

Übergeordnetes Thema: Servicegateway für das VCN

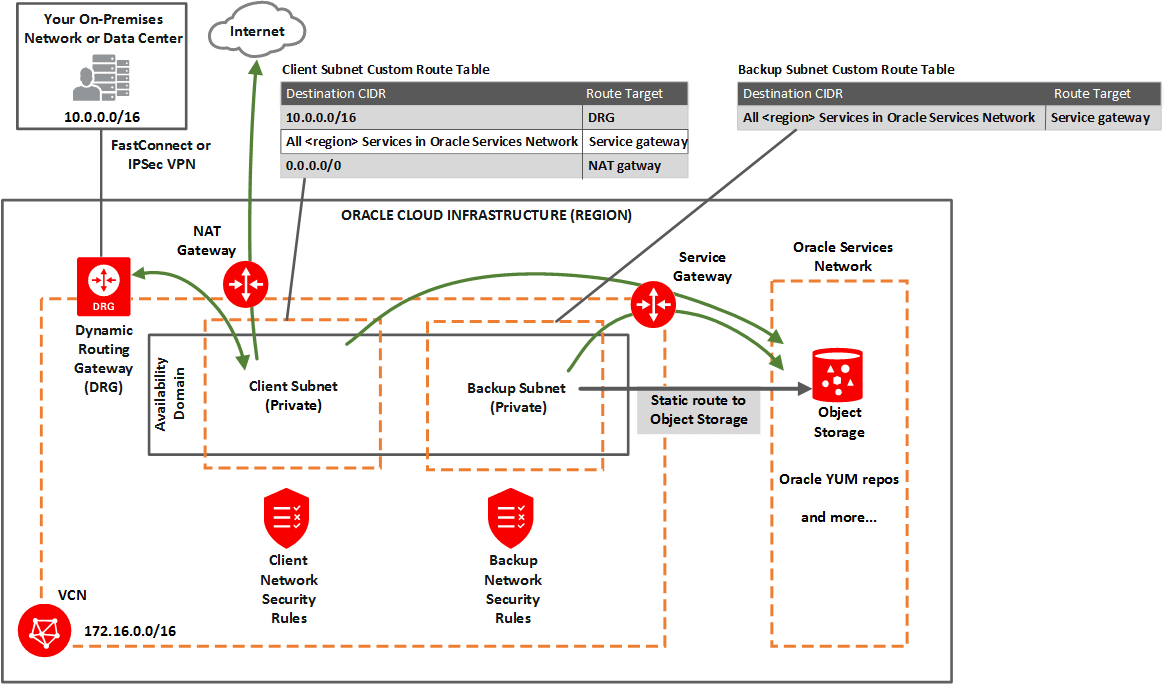

Option 2: Servicegatewayzugriff auf OCI-Service für Client- und Backup-Subnetze

Sie konfigurieren das Clientsubnetz und das Backupsubnetz so, dass das Servicegateway für den Zugriff auf das Oracle Services Network verwendet wird, das Objektspeicher für Backups, Oracle YUM-Repositorys für BS-Updates, IAM (Identity and Access Management) und OCI Vault (KMS Integration) umfasst.

Informationen zum Zugriff auf Oracle YUM-Services über das Servicegateway finden Sie in diesen bekannten Problemen.

Hier sehen Sie noch einmal das Diagramm für Option 2:

Im Allgemeinen müssen Sie folgende Schritte ausführen:

- Führen Sie die Aufgaben zum Einrichten eines Servicegateways im VCN aus, und aktivieren Sie insbesondere das Service-CIDR-Label

All <region> Services in Oracle Services Network. - Fügen Sie beim Aktualisieren des Routings eine Regel zur benutzerdefinierten Routentabelle jedes Subnetzes hinzu. Verwenden Sie für den Zieldienst

All <region> Services in Oracle Services Networkundtarget = the service gateway. - Aktualisieren Sie die Sicherheitsregeln für das Subnetz entweder für die Netzwerksicherheitsgruppe (NSG) oder für die benutzerdefinierte Sicherheitsliste des Backupnetzwerks. Richten Sie eine Sicherheitsregel ein und der Zielservice ist auf

OCI <region> Object Storagegesetzt. Siehe Sicherheitsregeln für Oracle Exadata Cloud Service Sicherheitsregeln für Oracle Exadata Database Service on Dedicated Infrastructure. Beachten Sie, dass das Clientsubnetz bereits eine umfassende Egress-Regel enthält, die den Zugriff auf die YUM-Repositorys abdeckt.

Weitere Details zur Verwendung des Servicegateways für Option 2:

- Das Clientsubnetz und das Backupsubnetz verwenden beide das Servicegateway, greifen jedoch auf unterschiedliche Services zu. Sie können nicht sowohl das Label

OCI <region> Object Storage service CIDRals auchAll <region> Services in Oracle Services Networkfür das Servicegateway aktivieren. Um die Anforderungen beider Subnetze zu decken, müssen SieAll <region> Services in Oracle Services Networkfür das Servicegateway aktivieren. Das VCN kann nur ein einziges Servicegateway enthalten. - Jede Routingregel mit einem bestimmten Servicegateway als Ziel muss ein aktiviertes Service-CIDR-Label als Ziel für die Regel verwenden, keinen CIDR-Block. Das bedeutet, dass für Option 2 die Routentabellen für beide Subnetze

All <region> Services in Oracle Services Networkfür ihre Servicegatewayregeln verwenden müssen. - Im Gegensatz zu Routingregeln können Sicherheitsregeln entweder ein beliebiges Service-CIDR-Label (unabhängig davon, ob das VCN ein Servicegateway enthält) oder einen CIDR-Block als Quell- oder Ziel-CIDR für die Regel verwenden. Obwohl das Backupsubnetz eine Routingregel verwendet, die

All <region> Services in Oracle Services Networkverwendet, kann das Subnetz daher eine Sicherheitsregel enthalten. Diese verwendetOCI <region> Object Storage. Siehe Sicherheitsregeln für die Exadata Cloud Service-Instanz.

Sicherheitsregeln für Oracle Exadata Database Service on Dedicated Infrastructure

In diesem Abschnitt sind die Sicherheitsregeln aufgeführt, die für Exadata Cloud Infrastructure verwendet werden müssen.

Sicherheitsregeln legen die Traffictypen fest, die für das Clientnetzwerk und das Backupnetzwerk der Compute Nodes von Exadata zulässig sind. Die Regeln sind in drei Abschnitte unterteilt.

Bei X8M- und X9M-Systemen empfiehlt Oracle, dass alle Ports im Clientsubnetz für Ingress- und Egress-Traffic geöffnet sind. Dies ist eine Voraussetzung für das Hinzufügen zusätzlicher Datenbankserver zum System.

Wenn Sie Zero-Trust-Paket-Routing verwenden möchten, um die Netzwerke für Ihre Datenbankservices zu steuern, und Sie planen, Data Guard-Peers innerhalb desselben VCN zu konfigurieren, müssen alle VM-Cluster in der VCN- und Data Guard-Konfiguration dasselbe ZPR-Sicherheitsattribut aufweisen. Data Guard-Peers, die sich in einem anderen VCN oder einer anderen Region befinden, müssen von CIDR in der ZPR-Konfiguration angegeben werden.

Für Clientnetzwerk und Backupnetzwerk erforderliche Regeln

Dieser Abschnitt enthält mehrere allgemeine Regeln für die grundlegende Konnektivität für Hosts im VCN.

Wenn Sie Sicherheitslisten zum Implementieren der Sicherheitsregeln verwenden, beachten Sie, dass die folgenden Regeln standardmäßig in der Standardsicherheitsliste enthalten sind. Aktualisieren oder ersetzen Sie die Liste entsprechend Ihren spezifischen Sicherheitsanforderungen. Die beiden ICMP-Regeln (allgemeine Ingress-Regeln 2 und 3) sind für die korrekte Funktion des Netzwerktraffics innerhalb der Oracle Cloud Infrastructure-Umgebung erforderlich. Passen Sie die allgemeine Ingress-Regel 1 (SSH-Regel) und die allgemeine Egress-Regel 1 an, damit nur Traffic zu und von Hosts zulässig ist, die mit Ressourcen im VCN kommunizieren müssen.

Allgemeine Ingress-Regel 1: SSH-Traffic von überall zulassen

- Zustandslos: Nein (alle Regeln müssen zustandsbehaftet sein)

- Quelltyp: CIDR

- Quell-CIDR: 0.0.0.0/0 (IPv4), ::/0 (IPv6)

- IP-Protokoll: SSH

- Quellportbereich: Alle

- Zielportbereich: 22

Allgemeine Ingress-Regel 2: Nachrichten zur Pfad-MTU-Discovery-Fragmentierung zulassen

Mit dieser Regel können Hosts im VCN Nachrichten zur Pfad-MTU-Discovery-Fragmentierung empfangen. Ohne Zugriff auf diese Nachrichten können Hosts im VCN Probleme bei der Kommunikation mit Hosts außerhalb des VCN haben.

- Zustandslos: Nein (alle Regeln müssen zustandsbehaftet sein)

- Quelltyp: CIDR

- Quell-CIDR: 0.0.0.0/0 (IPv4), ::/0 (IPv6)

- IP-Protokoll: ICMP

- Typ: 3

- Code: 4

Allgemeine Ingress-Regel 3: Konnektivitätsfehlermeldungen innerhalb des VCN zulassen

Mit dieser Regel können die Hosts im VCN Konnektivitätsfehlermeldungen voneinander empfangen.

- Zustandslos: Nein (alle Regeln müssen zustandsbehaftet sein)

- Quelltyp: CIDR

- Source CIDR: IPv4: your VCN's IPv4 CIDR, IPv6: your VCN's IPv6 CIDR

- IP-Protokoll: ICMP

- Typ: ALL

- Code: Alle

Allgemeine Egress-Regel 1: Sämtlichen Egress-Traffic zulassen

- Zustandslos: Nein (alle Regeln müssen zustandsbehaftet sein)

- Zieltyp: CIDR

- Ziel-CIDR: 0.0.0.0/0 (IPv4), ::/0 (IPv6)

- IP-Protokoll: Alle

Speziell für das Clientnetzwerk erforderliche Regeln

Die folgenden Sicherheitsregeln sind für das Clientnetzwerk wichtig.

- Die Client-Ingress-Regeln 1 und 2 gelten nur für Verbindungen, die innerhalb des Clientsubnetzes initiiert werden. Wenn Sie einen Client außerhalb des VCN verwenden, empfiehlt Oracle, zwei zusätzliche ähnliche Regeln einzurichten, die stattdessen als Quell-CIDR die öffentliche IP-Adresse des Clients verwenden.

- Die Client-Egress-Regeln 1 und 2 in der Clientnetzwerkkonfiguration ermöglichen TCP- und ICMP-Traffic und ermöglichen eine sichere Knoten-zu-Knoten-Kommunikation im Clientnetzwerk. Diese Regeln sind von entscheidender Bedeutung, da sie wesentliche TCP-Konnektivität über Knoten hinweg ermöglichen. Wenn die TCP-Konnektivität zwischen Knoten nicht erfolgreich verläuft, wird das Provisioning der Exadata Cloud-VM-Clusterressource nicht erfolgreich abgeschlossen.

Client-Ingress-Regel 1: ONS- und FAN-Traffic aus dem Clientsubnetz zulassen

Die erste Regel wird empfohlen und ermöglicht, dass Oracle Notification Services (ONS) über Fast Application Notification-(FAN-)Ereignisse kommunizieren können.

- Zustandslos: Nein (alle Regeln müssen zustandsbehaftet sein)

- Quelltyp: CIDR

- Quell-CIDR: IPv4: IPv4 CIDR des Clientsubnetzes, IPv6: CIDR IPv6 des Clientsubnetzes

- IP-Protokoll: TCP

- Quellportbereich: Alle

- Zielportbereich: 6200

- Beschreibung: Eine optionale Beschreibung der Regel.

Client-Ingress-Regel 2: SQL*NET-Traffic aus dem Clientsubnetz zulassen

Diese Regel ist für SQL*NET-Traffic vorgesehen und in den folgenden Fällen erforderlich:

- Wenn Sie Clientverbindungen zur Datenbank aktivieren müssen

- Wenn Sie Oracle Data Guard verwenden möchten

- Zustandslos: Nein (alle Regeln müssen zustandsbehaftet sein)

- Quelltyp: CIDR

- Quell-CIDR: IPv4: IPv4 CIDR des Clientsubnetzes, IPv6: CIDR IPv6 des Clientsubnetzes

- IP-Protokoll: TCP

- Quellportbereich: Alle

- Zielportbereich: 1521

- Beschreibung: Eine optionale Beschreibung der Regel.

Client-Egress-Regel 1: SSH-TCP-Traffic innerhalb des Clientsubnetzes zulassen

- Zustandslos: Nein (alle Regeln müssen zustandsbehaftet sein)

- Zieltyp: CIDR

- Ziel-CIDR: 0.0.0.0/0 (IPv4), ::/0 (IPv6)

- IP-Protokoll: TCP

- Quellportbereich: Alle

- Zielportbereich: 22

- Beschreibung: Eine optionale Beschreibung der Regel.

Client-Egress-Regel 2: Sämtlichen Egress-Traffic zulassen (ermöglicht Verbindungen zu den Oracle YUM-Repositorys)

Client-Egress-Regel 2 ist wichtig, weil sie Verbindungen zu den Oracle YUM-Repositorys zulässt. Die Regel ist mit der allgemeinen Egress-Regel in diesem Thema (und in der Standardsicherheitsliste) redundant. Sie ist optional, wird jedoch für den Fall empfohlen, dass die allgemeine Egress-Regel (oder die Standardsicherheitsliste) versehentlich geändert wurde.

- Zustandslos: Nein (alle Regeln müssen zustandsbehaftet sein)

- Zieltyp: CIDR

- Ziel-CIDR: 0.0.0.0/0 (IPv4), ::/0 (IPv6)

- IP-Protokoll: Alle

- Beschreibung: Eine optionale Beschreibung der Regel.

Speziell für das Backupnetzwerk erforderliche Regel

Die folgende Sicherheitsregel ist für das Backupnetzwerk wichtig, da sie die Kommunikation des VM-Clusters mit Object Storage über das Servicegateway ermöglicht (sowie optional mit den Oracle YUM-Repositorys, wenn das Clientnetzwerk keinen Zugriff auf diese Hat). Die Regel ist mit der allgemeinen Egress-Regel in diesem Thema (und in der Standardsicherheitsliste) redundant. Sie ist optional, wird jedoch für den Fall empfohlen, dass die allgemeine Egress-Regel (oder die Standardsicherheitsliste) versehentlich geändert wurde.

Backup-Egress-Regel: Zugriff auf Object Storage zulassen

- Zustandslos: Nein (alle Regeln müssen zustandsbehaftet sein)

- Zieltyp: Service

-

Zielservice:

- Das Service-CIDR-Label mit dem Namen OCI <region> Object Storage

- Wenn das Clientnetzwerk keinen Zugriff auf die Oracle YUM-Repositorys hat, verwenden Sie das Service-CIDR-Label mit dem Namen All <region> Services in Oracle Services Network.

- IP-Protokoll: TCP

- Quellportbereich: Alle

- Zielportbereich: 443 (HTTPS)

- Beschreibung: Eine optionale Beschreibung der Regel.

- Für Clientnetzwerk und Backupnetzwerk erforderliche Regeln

Dieses Thema enthält mehrere allgemeine Regeln für die grundlegende Konnektivität für Hosts im VCN. - Speziell für das Clientnetzwerk erforderliche Regeln

Die folgenden Sicherheitsregeln sind für das Clientnetzwerk wichtig. - Speziell für das Backupnetzwerk erforderliche Regeln

Die folgende Sicherheitsregel ist für das Backupnetzwerk wichtig, da sie die Kommunikation des VM-Clusters mit Object Storage über das Servicegateway ermöglicht (sowie optional mit den Oracle YUM-Repositorys, wenn das Clientnetzwerk keinen Zugriff auf diese Hat). - Für Events-Service erforderliche Regeln

Die Compute-Instanz muss entweder über eine öffentliche IP-Adresse oder ein Servicegateway verfügen, um Compute-Instanzmetriken an den Events-Service senden zu können. - Für Monitoring-Service erforderliche Regeln

Die Compute-Instanz muss entweder über eine öffentliche IP-Adresse oder ein Servicegateway verfügen, um Compute-Instanzmetriken an den Monitoring-Service senden zu können.

Übergeordnetes Thema: Netzwerksetup für Exadata Cloud Infrastructure-Instanzen

Für Clientnetzwerk und Backupnetzwerk erforderliche Regeln

Dieses Thema enthält mehrere allgemeine Regeln für die grundlegende Konnektivität für Hosts im VCN.

Wenn Sie Sicherheitslisten zum Implementieren der Sicherheitsregeln verwenden, beachten Sie, dass die folgenden Regeln standardmäßig in der Standardsicherheitsliste enthalten sind. Aktualisieren oder ersetzen Sie die Liste entsprechend Ihren spezifischen Sicherheitsanforderungen. Die beiden ICMP-Regeln (allgemeine Ingress-Regeln 2 und 3) sind für die korrekte Funktion des Netzwerktraffics innerhalb der Oracle Cloud Infrastructure-Umgebung erforderlich. Passen Sie die allgemeine Ingress-Regel 1 (SSH-Regel) und die allgemeine Egress-Regel 1 an, damit nur Traffic zu und von Hosts zulässig ist, die mit Ressourcen im VCN kommunizieren müssen.

- Allgemeine Ingress-Regel 1: SSH-Traffic von überall zulassen

- Allgemeine Ingress-Regel 2: Nachrichten zur Pfad-MTU-Discovery-Fragmentierung zulassen

- Allgemeine Ingress-Regel 3: Konnektivitätsfehlermeldungen innerhalb des VCN zulassen

Mit dieser Regel können die Hosts im VCN Konnektivitätsfehlermeldungen voneinander empfangen. - Allgemeine Egress-Regel 1: Sämtlichen Egress-Traffic zulassen

Verwandte Themen

Übergeordnetes Thema: Sicherheitsregeln für Oracle Exadata Database Service on Dedicated Infrastructure

Allgemeine Ingress-Regel 1: SSH-Traffic von überall zulassen

- Zustandslos: Nein (alle Regeln müssen zustandsbehaftet sein)

- Quelltyp: CIDR

- Quell-CIDR: 0.0.0.0/0 (IPv4), ::/0 (IPv6)

- IP-Protokoll: SSH

- Quellportbereich: Alle

- Zielportbereich: 22

Übergeordnetes Thema: Für Clientnetzwerk und Backupnetzwerk erforderliche Regeln

Allgemeine Ingress-Regel 2: Nachrichten zur Pfad-MTU-Discovery-Fragmentierung zulassen

Mit dieser Regel können Hosts im VCN Nachrichten zur Pfad-MTU-Discovery-Fragmentierung empfangen. Ohne Zugriff auf diese Nachrichten können Hosts im VCN Probleme bei der Kommunikation mit Hosts außerhalb des VCN haben.

- Zustandslos: Nein (alle Regeln müssen zustandsbehaftet sein)

- Quelltyp: CIDR

- Quell-CIDR: 0.0.0.0/0 (IPv4), ::/0 (IPv6)

- IP-Protokoll: ICMP

- Typ: 3

- Code: 4

Übergeordnetes Thema: Für Clientnetzwerk und Backupnetzwerk erforderliche Regeln

Allgemeine Ingress-Regel 3: Konnektivitätsfehlermeldungen innerhalb des VCN zulassen

Mit dieser Regel können die Hosts im VCN Konnektivitätsfehlermeldungen voneinander empfangen.

- Zustandslos: Nein (alle Regeln müssen zustandsbehaftet sein)

- Quelltyp: CIDR

- Source CIDR: IPv4: your VCN's IPv4 CIDR, IPv6: your VCN's IPv6 CIDR

- IP-Protokoll: ICMP

- Typ: Alle

- Code: Alle

Übergeordnetes Thema: Für Clientnetzwerk und Backupnetzwerk erforderliche Regeln

Allgemeine Egress-Regel 1: Sämtlichen Egress-Traffic zulassen

- Zustandslos: Nein (alle Regeln müssen zustandsbehaftet sein)

- Zieltyp: CIDR

- Ziel-CIDR: 0.0.0.0/0 (IPv4), ::/0 (IPv6)

- IP-Protokoll: Alle

Wenn der Kunde die Benachrichtigung über Data-Plane-Gast-VM-Ereignisse aktiviert, ist die Standard-Egress-Regel ausreichend.

Übergeordnetes Thema: Für Clientnetzwerk und Backupnetzwerk erforderliche Regeln

Speziell für das Clientnetzwerk erforderliche Regeln

Die folgenden Sicherheitsregeln sind für das Clientnetzwerk wichtig.

- Bei X8M-Systemen empfiehlt Oracle, dass alle Ports im Clientsubnetz für Ingress- und Egress-Traffic geöffnet sind. Dies ist eine Voraussetzung für das Hinzufügen zusätzlicher Datenbankserver zum System.

- Die Client-Ingress-Regeln 1 und 2 gelten nur für Verbindungen, die innerhalb des Clientsubnetzes initiiert werden. Wenn Sie einen Client außerhalb des VCN verwenden, empfiehlt Oracle, zwei zusätzliche ähnliche Regeln einzurichten, die stattdessen als Quell-CID R auf die öffentliche IP-Adresse des Clients gesetzt sind.

- Die Client-Ingress-Regeln 3 und 4 sowie die Client-Egress-Regeln 1 und 2 ermöglichen TCP- und ICMP-Traffic innerhalb des Clientnetzwerks sowie die Kommunikation der Knoten untereinander. Wenn eine TCP-Konnektivität auf den Knoten ausfällt, kann die Exadata-VM-Clusterressource nicht durch Provisioning bereitgestellt werden.

- Client-Ingress-Regel 1: ONS- und FAN-Traffic aus dem Clientsubnetz zulassen

Die erste Regel wird empfohlen und ermöglicht, dass Oracle Notification Services (ONS) über Fast Application Notification-(FAN-)Ereignisse kommunizieren können. - Client-Ingress-Regel 2: SQL*NET-Traffic aus dem Clientsubnetz zulassen

Diese Regel ist für SQL*NET-Traffic vorgesehen und in den folgenden Fällen erforderlich: - Client-Ingress-Regel 3: Lässt das Patching von Traffic innerhalb des Clientsubnetzes zu

Lässt den TCP-Patching-Traffic auf Port 7085 vom Clientsubnetz zum privaten Endpunkt für das Exadata-Flottenupdate zu. - Client-Egress-Regel 1: gesamten TCP-Traffic innerhalb des Clientsubnetzes zulassen

Diese Regel gilt für SQL*NET-Traffic, wie angegeben. - Client-Egress-Regel 2: Sämtlichen Egress-Traffic zulassen (ermöglicht Verbindungen zu den Oracle YUM-Repositorys)

Client-Egress-Regel 3 ist wichtig, weil sie Verbindungen zu den Oracle YUM-Repositorys zulässt.

Übergeordnetes Thema: Sicherheitsregeln für Oracle Exadata Database Service on Dedicated Infrastructure

Client-Ingress-Regel 1: ONS- und FAN-Traffic aus dem Clientsubnetz zulassen

Die erste Regel wird empfohlen und ermöglicht, dass Oracle Notification Services (ONS) über Fast Application Notification-(FAN-)Ereignisse kommunizieren können.

- Zustandslos: Nein (alle Regeln müssen zustandsbehaftet sein)

- Quelltyp: CIDR

- Quell-CIDR: IPv4: IPv4 CIDR des Clientsubnetzes, IPv6: CIDR IPv6 des Clientsubnetzes

- IP-Protokoll: TCP

- Quellportbereich: Alle

- Zielportbereich: 6200

- Beschreibung: Eine optionale Beschreibung der Regel.

Übergeordnetes Thema: Speziell für das Clientnetzwerk erforderliche Regeln

Client-Ingress-Regel 2: SQL*NET-Traffic aus dem Clientsubnetz zulassen

Diese Regel ist für SQL*NET-Traffic vorgesehen und in den folgenden Fällen erforderlich:

- Wenn Sie Clientverbindungen zur Datenbank aktivieren müssen

- Wenn Sie Oracle Data Guard verwenden möchten

- Zustandslos: Nein (alle Regeln müssen zustandsbehaftet sein)

- Quelltyp: CIDR

- Quell-CIDR: IPv4: IPv4 CIDR des Clientsubnetzes, IPv6: CIDR IPv6 des Clientsubnetzes

- IP-Protokoll: TCP

- Quellportbereich: Alle

- Zielportbereich: 1521

- Beschreibung: Eine optionale Beschreibung der Regel.

Übergeordnetes Thema: Speziell für das Clientnetzwerk erforderliche Regeln

Client-Ingress-Regel 3: Lässt Patching-Traffic aus dem Clientsubnetz zu

Ermöglicht TCP-Patching-Traffic auf Port 7085 vom Clientsubnetz zum privaten Endpunkt für das Exadata-Flottenupdate.

- Zustandslos: Nein (alle Regeln müssen zustandsbehaftet sein)

- Quelltyp: CIDR

- Quell-CIDR: CIDR des Clientsubnetzes

- IP-Protokoll: TCP

- Quellportbereich: Alle

- Zielportbereich: 7085

- Beschreibung: Fügen Sie optional eine aussagekräftige Beschreibung der Regel hinzu. Beispiel: "Zugriff auf den privaten Exadata Fleet Update-Endpunkt im Subnetz zulassen.

Übergeordnetes Thema: Speziell für das Clientnetzwerk erforderliche Regeln

Client-Egress-Regel 1: Sämtlichen TCP-Traffic innerhalb des Clientsubnetzes zulassen

Diese Regel ist für SQL*NET-Traffic wie angegeben.

- Zustandslos: Nein (alle Regeln müssen zustandsbehaftet sein)

- Zieltyp: CIDR

- Ziel-CIDR: 0.0.0.0/0 (IPv4), ::/0 (IPv6)

- IP-Protokoll: TCP

- Quellportbereich: Alle

- Zielportbereich: 22

- Beschreibung: Eine optionale Beschreibung der Regel.

Übergeordnetes Thema: Speziell für das Clientnetzwerk erforderliche Regeln

Client-Egress-Regel 2: Sämtlichen Egress-Traffic zulassen (ermöglicht Verbindungen zu den Oracle YUM-Repositorys)

Client-Egress-Regel 3 ist wichtig, weil sie Verbindungen zu den Oracle YUM-Repositorys zulässt.

Die Regel ist mit der allgemeinen Egress-Regel 1 redundant: Sämtlichen Egress-Traffic zulassen (und in der Standardsicherheitsliste). Sie ist optional, wird jedoch für den Fall empfohlen, dass die allgemeine Egress-Regel (oder die Standardsicherheitsliste) versehentlich geändert wurde.

- Zustandslos: Nein (alle Regeln müssen zustandsbehaftet sein)

- Zieltyp: CIDR

- Ziel-CIDR: 0.0.0.0/0 (IPv4), ::/0 (IPv6)

- IP-Protokoll: Alle

- Beschreibung: Eine optionale Beschreibung der Regel.

Verwandte Themen

Übergeordnetes Thema: Speziell für das Clientnetzwerk erforderliche Regeln

Speziell für das Backupnetzwerk erforderliche Regel

Die folgende Sicherheitsregel ist für das Backupnetzwerk wichtig, da sie die Kommunikation des VM-Clusters mit Object Storage über das Servicegateway ermöglicht (sowie optional mit den Oracle YUM-Repositorys, wenn das Clientnetzwerk keinen Zugriff auf diese Hut hat).

Sie ist mit der allgemeinen Egress-Regel 1: Sämtlichen Egress-Traffic zulässig redundant. Sie ist optional, wird jedoch für den Fall empfohlen, dass die allgemeine Egress-Regel (oder die Standardsicherheitsliste) versehentlich geändert wurde.

Verwandte Themen

Übergeordnetes Thema: Sicherheitsregeln für Oracle Exadata Database Service on Dedicated Infrastructure

Backup-Egress-Regel: Zugriff auf Object Storage zulassen

- Zustandslos: Nein (alle Regeln müssen zustandsbehaftet sein)

- Zieltyp: Service

-

Zielservice:

- Das Service-CIDR-Label mit dem Namen OCI <region> Object Storage

- Wenn das Clientnetzwerk keinen Zugriff auf die Oracle YUM-Repositorys hat, verwenden Sie das Service-CIDR-Label mit dem Namen All <region> Services in Oracle Services Network.

- IP-Protokoll: TCP

- Quellportbereich: Alle

- Zielportbereich: 443 (HTTPS)

- Beschreibung: Eine optionale Beschreibung der Regel.

Übergeordnetes Thema: Speziell für das Backupnetzwerk erforderliche Regel

Für Events-Service erforderliche Regeln

Die Compute-Instanz muss entweder über eine öffentliche IP-Adresse oder ein Servicegateway verfügen, um Compute-Instanzmetriken an den Events-Service senden zu können.

Die Standard-Egress-Regeln sind ausreichend, damit die Compute-Instanz Compute-Instanzmetriken an den Events-Service senden kann.

Wenn die Instanz keine öffentliche IP-Adresse hat, richten Sie ein Servicegateway im virtuellen Cloud-Netzwerk (VCN) ein. Mit dem Servicegateway kann die Instanz Compute-Instanzmetriken an den Events-Service senden, ohne dass der Traffic über das Internet geleitet wird. Nachfolgend finden Sie besondere Hinweise zur Einrichtung des Servicegateways für den Zugriff auf den Events-Service:

- Aktivieren Sie beim Erstellen des Servicegateways das Servicelabel Alle <Region>-Services in Oracle Services Network. Dazu gehört auch der Events-Service.

-

Wenn Sie Routing für das Subnetz mit der Instanz einrichten, richten Sie eine Routingregel ein, bei der Zieltyp auf Servicegateway und Zielservice auf Alle <Region>-Services in Oracle Services Network eingestellt ist.

Ausführliche Anweisungen finden Sie unter Zugriff auf Oracle-Services: Servicegateway.

Übergeordnetes Thema: Sicherheitsregeln für Oracle Exadata Database Service on Dedicated Infrastructure

Für Monitoring-Service erforderliche Regeln

Die Compute-Instanz muss entweder über eine öffentliche IP-Adresse oder ein Servicegateway verfügen, um Compute-Instanzmetriken an den Monitoring-Service senden zu können.

Die Standard-Egress-Regeln sind ausreichend, damit die Compute-Instanz Compute-Instanzmetriken an den Monitoring-Service senden kann.

Wenn die Instanz keine öffentliche IP-Adresse hat, richten Sie ein Servicegateway im virtuellen Cloud-Netzwerk (VCN) ein. Mit dem Servicegateway kann die Instanz Compute-Instanzmetriken an den Monitoring-Service senden, ohne dass der Traffic über das Internet geleitet wird. Hier finden Sie besondere Hinweise zur Einrichtung des Servicegateways für den Zugriff auf den Monitoring-Service:

- Aktivieren Sie beim Erstellen des Servicegateways das Servicelabel Alle <Region>-Services in Oracle Services Network. Dazu gehört auch der Monitoring-Service.

-

Wenn Sie Routing für das Subnetz mit der Instanz einrichten, richten Sie eine Routingregel ein, bei der Zieltyp auf Servicegateway und Zielservice auf Alle <Region>-Services in Oracle Services Network eingestellt ist.

Ausführliche Anweisungen finden Sie unter Zugriff auf Oracle-Services: Servicegateway.

Übergeordnetes Thema: Sicherheitsregeln für Oracle Exadata Database Service on Dedicated Infrastructure

Möglichkeiten zum Implementieren der Sicherheitsregeln

Erfahren Sie, wie Sie Sicherheitsregeln mit dem Networking-Service in Ihrem VCN implementieren.

Der Networking-Service bietet zwei Möglichkeiten zum Implementieren von Sicherheitsregeln im VCN:

Einen Vergleich der beiden Methoden finden Sie unter Sicherheitslisten und Netzwerksicherheitsgruppen im Vergleich.

- Wenn Sie Netzwerksicherheitsgruppen verwenden

- Wenn Sie Sicherheitslisten verwenden

Wenn Sie Sicherheitslisten verwenden möchten, befolgen Sie diesen empfohlenen Prozess:

Übergeordnetes Thema: Netzwerksetup für Exadata Cloud Infrastructure-Instanzen

Wenn Sie Netzwerksicherheitsgruppen verwenden

Wenn Sie Netzwerksicherheitsgruppen (NSGs) verwenden, befolgen Sie diesen empfohlenen Prozess:

-

Erstellen Sie eine NSG für das Clientnetzwerk. Fügen Sie dieser NSG die folgenden Sicherheitsregeln hinzu:

- Die Regeln, die unter Für Clientnetzwerk und Backupnetzwerk erforderliche Regeln aufgeführt sind

- Die Regeln, die unter Speziell für das Clientnetzwerk erforderliche Regeln aufgeführt sind

-

Erstellen Sie eine separate NSG für das Backupnetzwerk. Fügen Sie dieser NSG die folgenden Sicherheitsregeln hinzu:

- Die Regeln, die unter Für Clientnetzwerk und Backupnetzwerk erforderliche Regeln aufgeführt sind

- Die Regeln, die unter Speziell für das Clientnetzwerk erforderliche Regeln aufgeführt sind

- Wenn der Datenbankadministrator eine Exadata Cloud Infrastructure-Instanz erstellt, muss er verschiedene Netzwerkkomponenten auswählen (z.B. das zu verwendende VCN und die zu verwendenden Subnetze):

- Beim Auswählen des Clientsubnetzes können auch die zu verwendenden NSGs ausgewählt werden. Stellen Sie sicher, dass dabei die NSG des Clientnetzwerks ausgewählt wird.

- Beim Auswählen des Backupsubnetzes können auch die zu verwendenden NSGs ausgewählt werden. Stellen Sie sicher, dass dabei die NSG des Backupnetzwerks ausgewählt wird.

Stattdessen können Sie auch eine separate NSG für die allgemeinen Regeln erstellen. Wenn der Datenbankadministrator dann die zu verwendenden NSGs für das Clientnetzwerk auswählt, muss er sowohl die allgemeine NSG als auch die NSG des Clientnetzwerks auswählen. Ebenso muss er für das Backupnetzwerk sowohl die allgemeine NSG als auch die NSG des Backupnetzwerks auswählen.

Übergeordnetes Thema: Möglichkeiten zum Implementieren der Sicherheitsregeln

Wenn Sie Sicherheitslisten verwenden

Wenn Sie Sicherheitslisten verwenden, befolgen Sie diesen empfohlenen Prozess:

Wenn Sie Sicherheitslisten verwenden, befolgen Sie diesen empfohlenen Prozess:

-

Konfigurieren Sie das Clientsubnetz so, dass die erforderlichen Sicherheitsregeln verwendet werden:

- Erstellen Sie eine benutzerdefinierte Sicherheitsliste für das Clientsubnetz, und fügen Sie die unter Speziell für das Clientnetzwerk erforderliche Regeln aufgeführten Regeln hinzu.

-

Verknüpfen Sie die folgenden beiden Sicherheitslisten mit dem Clientsubnetz:

- Standardsicherheitsliste des VCN mit allen Standardregeln. Diese ist automatisch im VCN enthalten. Sie enthält standardmäßig die unter Für Clientnetzwerk und Backupnetzwerk erforderliche Regeln aufgeführten Regeln.

- Die neue benutzerdefinierte Sicherheitsliste, die Sie für das Clientsubnetz erstellt haben.

-

Konfigurieren Sie das Backupsubnetz so, dass die erforderlichen Sicherheitsregeln verwendet werden:

- Erstellen Sie eine benutzerdefinierte Sicherheitsliste für das Backupsubnetz, und fügen Sie die unter Speziell für das Backupnetzwerk erforderliche Regel aufgeführten Regeln hinzu.

-

Verknüpfen Sie die folgenden beiden Sicherheitslisten mit dem Backupsubnetz:

- Standardsicherheitsliste des VCN mit allen Standardregeln. Diese ist automatisch im VCN enthalten. Sie enthält standardmäßig die unter Für Clientnetzwerk und Backupnetzwerk erforderliche Regeln aufgeführten Regeln.

- Die neue benutzerdefinierte Sicherheitsliste, die Sie für das Backupsubnetz erstellt haben.

Wenn der Datenbankadministrator später die Exadata Cloud Service-Instanz erstellt, muss er verschiedene Netzwerkkomponenten auswählen. Wenn er das Clientsubnetz und das Backupsubnetz auswählt, die Sie bereits erstellt und konfiguriert haben, werden die Sicherheitsregeln automatisch für die in diesen Subnetzen erstellten Knoten durchgesetzt.

WARNUNG:

Entfernen Sie die Standard-Egress-Regel nicht aus der Standardsicherheitsliste. Andernfalls müssen Sie stattdessen die folgende Ersatz-Egress-Regel in die Sicherheitsliste des Clientsubnetzes einfügen:

- Zustandslos: Nein (alle Regeln müssen zustandsbehaftet sein)

- Zieltyp: CIDR

- Ziel-CIDR: 0.0.0.0/0

- IP-Protokoll: Alle

Übergeordnetes Thema: Möglichkeiten zum Implementieren der Sicherheitsregeln

Netzwerkanforderungen für Oracle Database Autonomous Recovery Service

Oracle Database Autonomous Recovery Service erfordert ein registriertes Recovery-Servicesubnetz, das für Backup- und Recovery-Vorgänge in Ihrem virtuellen Datenbank-Cloud-Netzwerk (VCN) dediziert ist.

Um Recovery Service für Backups zu verwenden, führen Sie die unter Onboarding von Oracle Database in Recovery Service beschriebenen Schritte aus.

- Servicegateway zu Object Storage erstellen

Erstellen Sie in der OCI-Konsole ein Servicegateway zu Object Storage. Das Servicegateway ist für Automatisierungsupdates und Konfigurationsmetadaten erforderlich.

Übergeordnetes Thema: Netzwerksetup für Exadata Cloud Infrastructure-Instanzen

Servicegateway zu Object Storage erstellen

Erstellen Sie in der OCI-Konsole ein Servicegateway zu Object Storage. Das Servicegateway ist für Automatisierungsupdates und Konfigurationsmetadaten erforderlich.

- Öffnen Sie das Navigationsmenü. Klicken Sie auf Networking, Virtuelle Cloud-Netzwerke.

- Wählen Sie das VCN aus, in dem sich die zu sichernden Datenbankservices befinden.

- Klicken Sie auf der daraufhin angezeigten Seite Details zum virtuellen Cloud-Netzwerk unter Ressourcen auf Servicegateways.

- Klicken Sie auf Servicegateway erstellen, und geben Sie die folgenden Details an.

- Name: Ein beschreibender Name für das Servicegateway. Er muss nicht eindeutig sein. Geben Sie dabei keine vertraulichen Informationen ein.

- Compartment: Das Compartment, in dem Sie das Servicegateway erstellen möchten, wenn es sich von dem Compartment unterscheidet, in dem Sie derzeit arbeiten.

- Services: Wählen Sie das Service-CIDR-Label

All <region> Services in Oracle Services Networkaus der Dropdown-Liste aus. - Tags: (erweiterte Option) Wenn Sie berechtigt sind, eine Ressource zu erstellen, sind Sie auch berechtigt, Freiformtags auf diese Ressource anzuwenden. Um ein definiertes Tag zuzuweisen, benötigen Sie die Berechtigungen zum Verwenden des Tag-Namespace. Weitere Informationen zum Tagging finden Sie unter Ressourcentags. Wenn Sie nicht sicher sind, ob Sie Tags anwenden sollten, überspringen Sie diese Option, oder fragen Sie Ihren Administrator. Sie können die Tags auch später noch anwenden.

-

Klicken Sie auf Servicegateway erstellen.

Warten Sie, bis das Gateway erstellt wurde, bevor Sie mit dem nächsten Schritt fortfahren.

-

Klicken Sie unter Ressourcen auf Routentabellen.

Routentabellenverknüpfung: Sie können eine bestimmte VCN-Routentabelle mit diesem Gateway verknüpfen. Wenn Sie eine Routentabelle verknüpfen, muss das Gateway danach immer mit einer Routentabelle verknüpft sein. Sie können die Regeln in der aktuellen Routentabelle ändern oder sie durch eine andere Routentabelle ersetzen.

- Klicken Sie auf den Namen der Routentabelle, der vom Subnetz für Recovery Service verwendet wird.

-

Klicken Sie auf der daraufhin angezeigten Seite Routentabellendetails im Abschnitt Routingregeln auf Hinzufügen.

Wenn Sie ein Servicegateway für ein bestimmtes Service-CIDR-Label konfigurieren, müssen Sie auch eine Routingregel erstellen, die dieses Label als Ziel und als Ziel das Servicegateway angibt. Führen Sie diesen Schritt für alle Subnetze aus, die auf das Gateway zugreifen müssen.

- Geben Sie im daraufhin angezeigten Dialogfeld Routingregeln hinzufügen die folgenden Details ein:

- Zieltyp: Servicegateway.

- Zielservice: Das Service-CIDR-Label, das für das Gateway aktiviert ist.

All <region> Services in Oracle Services Network - Zielservicegateway: Wählen Sie den Namen aus, den Sie in Schritt 4 angegeben haben.

- Beschreibung: Eine optionale Beschreibung der Regel.

- Klicken Sie auf Routingregeln hinzufügen.

Verwandte Themen

Übergeordnetes Thema: Netzwerkanforderungen für Oracle Database Autonomous Recovery Service