Hinweis:

- Dieses Tutorial erfordert Zugriff auf Oracle Cloud. Informationen zum Anmelden für einen kostenlosen Account finden Sie unter Erste Schritte mit Oracle Cloud Infrastructure Free Tier.

- Es verwendet Beispielwerte für Oracle Cloud Infrastructure-Zugangsdaten, -Mandanten und -Compartments. Wenn Sie Ihre Übung abgeschlossen haben, ersetzen Sie diese Werte durch die Werte, die für Ihre Cloud-Umgebung spezifisch sind.

Oracle Cloud Infrastructure-Logs mit OCI Functions in Microsoft Azure Sentinel aufnehmen

Einführung

Oracle Cloud Infrastructure (OCI) Functions ist eine vollständig verwaltete, mehrmandantenfähige, hochskalierbare, bedarfsgesteuerte Functions-as-a-Service-Plattform. Der Service basiert auf Oracle Cloud Infrastructure der Unternehmensklasse und wird von der Open-Source-Engine des Fn-Projekts unterstützt.

Service Connector Hub ist eine Cloud-Nachrichtenbusplattform, die beim Verschieben von Daten zwischen Oracle Cloud Infrastructure-Services einen zentralen Einblick für das Beschreiben, Ausführen und Überwachen von Interaktionen bietet. Verwenden Sie den Service Connector Hub-Service, um Daten zwischen Services in Oracle Cloud Infrastructure zu übertragen.

Mit dem Service Connector and Functions-Service können Sie die Generierung von Logs aus Ihrer OCI-Cloud-Umgebung mit dem automatischen und skalierbaren Senden aller Informationssicherheitsdatensätze aus Ihrer Umgebung an Ihre Instanz von Sicherheitsinformationen und Ereignismanagement (SIEM) Microsoft Azure Sentinel verbinden.

Zielsetzung

OCI-Logs mit OCI Functions in Microsoft Azure Sentinel aufnehmen.

Voraussetzungen

- Zugriff auf einen Oracle Cloud-Mandanten

- Ein virtuelles Cloud-Netzwerk für Ihren Mandanten

- Alle Policy-Setups für Logs, Streaming und Funktionen.

Aufgabe 1: OCI-Instanz starten

-

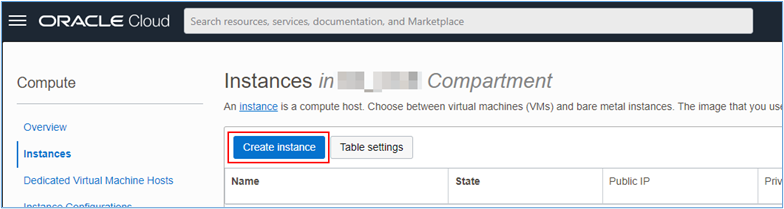

Erstellen Sie eine neue OCI-Instanz über die Webkonsole, und aktivieren Sie standardmäßig alle zugehörigen Plug-ins. Gehen Sie zur Seite "Instanzen", und klicken Sie auf Instanz erstellen.

-

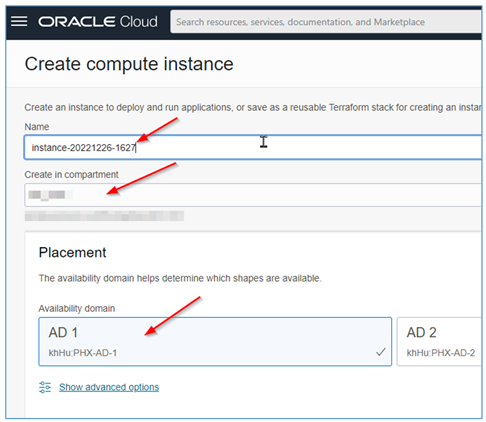

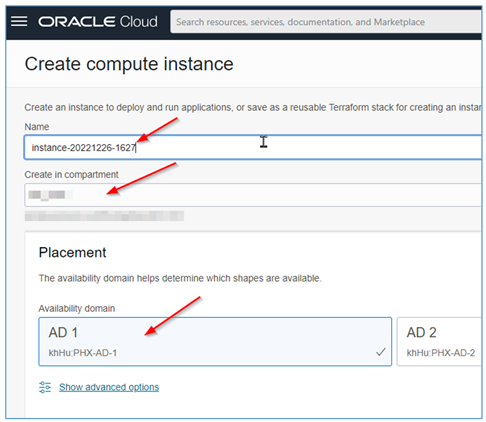

Geben Sie alle für die Instanzerstellung erforderlichen Informationen ein.

-

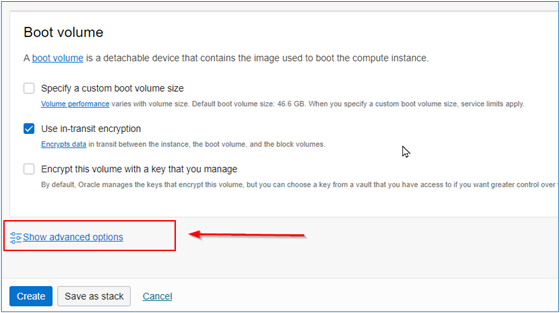

Gehen Sie am Ende der Seite, und klicken Sie auf Erweiterte Optionen anzeigen.

-

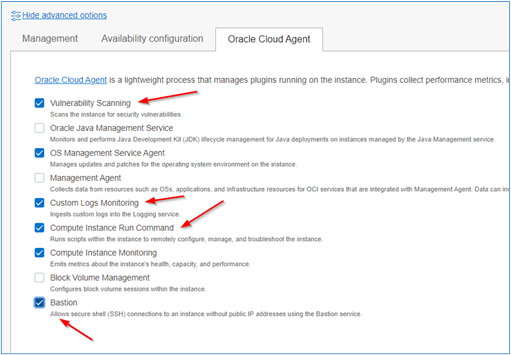

Einige Registerkarten werden auf dem Bildschirm angezeigt. Klicken Sie auf Oracle Cloud Agent, und wählen Sie die Plug-ins aus, die nach Abschluss der Instanzerstellung aktiv sein sollen.

-

Alle auf dieser Registerkarte ausgewählten Plug-ins werden automatisch aktiviert, sobald die Instanz einsatzbereit ist.

-

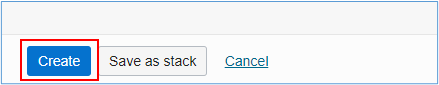

Nachdem Sie die Plug-ins ausgewählt haben, klicken Sie am Ende der Seite auf Erstellen.

Aufgabe 2: OCI-Loggingeinstellungen konfigurieren

Aufgabe 2.1: Benutzerdefinierte Windows-Instanzlogs konfigurieren

Nachdem Sie die Windows-Instanz erstellt haben, müssen Sie die OCI-Umgebung so konfigurieren, dass Ereignis-Viewer-Logs über den auf dem Server installierten Oracle Agent erfasst werden.

-

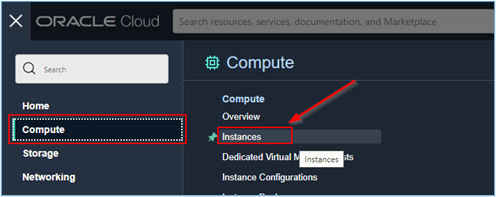

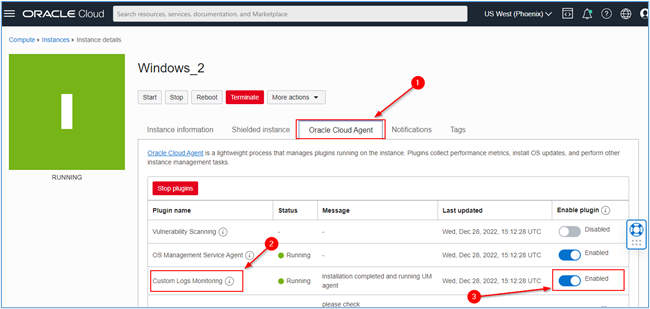

Stellen Sie vor dem Start sicher, dass das Plug-in "Benutzerdefinierte Logs" auf dem Server aktiv ist, von dem Sie Logs erfassen möchten. Gehen Sie in der OCI-Konsole zu Compute, Instanzen.

-

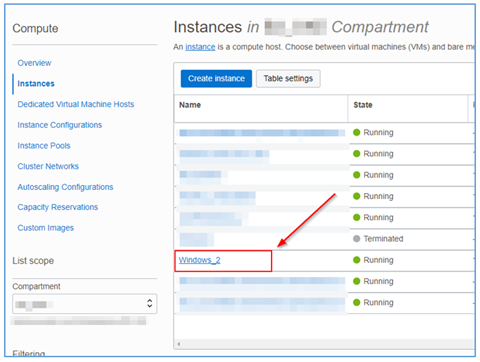

Wählen Sie die zu überwachende Instanz aus.

-

Klicken Sie auf die Registerkarte Oracle Cloud Agent, und stellen Sie sicher, dass das Plug-in Benutzerdefinierte Logs überwachen aktiviert ist.

- Wenn das Plug-in in Ihrer Instanz nicht aktiviert ist, aktivieren Sie es. Danach konfigurieren wir das OCI-Logging, sodass Windows Event Viewer-Ereignisse von diesem Agent erfasst werden können.

Aufgabe 2.2: Dynamische Servergruppe konfigurieren

Um Ereignis-Viewer-Logs von einem oder mehreren Windows-Servern zu erfassen, muss eine dynamische Gruppe erstellt werden. Diese Gruppe enthält alle Windows-Instanzen, für die Logs erfasst werden sollen.

-

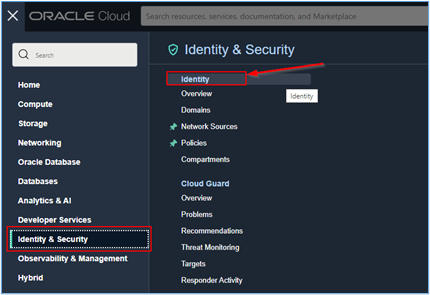

Um die dynamische Gruppe zu erstellen, klicken Sie auf das Hauptmenü der OCI-Konsole, und gehen Sie zu Identität und Sicherheit, Identität.

-

Greifen Sie im Menü "Identität" auf das Untermenü *Domains zu.

-

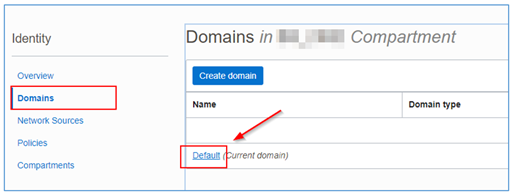

Klicken Sie auf Ihre Identitätsdomain (in diesem Tutorialbeispiel wird Standard verwendet).

-

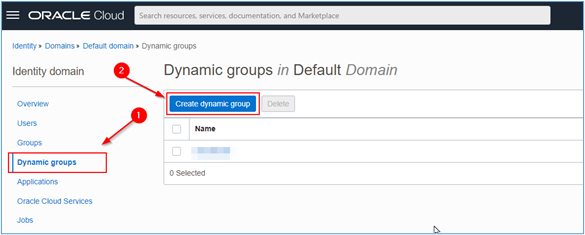

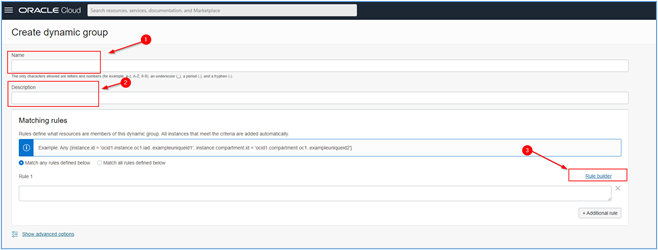

Klicken Sie jetzt in der Identitätsdomain auf das Menü Dynamische Gruppen, um die dynamische Gruppe zu erstellen, die alle zu überwachenden Windows-Server enthält. Klicken Sie anschließend auf Dynamische Gruppe erstellen.

-

Eine neue Seite wird geöffnet. Geben Sie die Informationen zur Erstellung der dynamischen Gruppe (Name und Beschreibung) ein, und klicken Sie unter Abgleichsregeln auf den Link Regel-Builder, um die Regel zur Auswahl von Instanzen zu erstellen, die in dieser dynamischen Gruppe gruppiert werden.

-

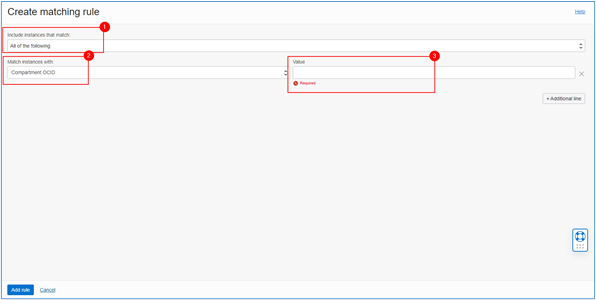

Die Beispielregel, die wir erstellen, gruppiert alle vorhandenen Server in unserem Compartment. Erfassen Sie dazu einfach die Compartment-ID, und fügen Sie sie in das Feld Wert ein, wie in der Abbildung unten dargestellt.

-

Weitere Informationen zum Erstellen dynamischer Gruppen finden Sie in der offiziellen Dokumentation: Dynamische Gruppen und Policys für den Zugriff auf andere Oracle Cloud Infrastructure-Ressourcen aus Notizbuchsessions erstellen.

-

Nach Abschluss der Erstellung ist eine Seite mit den Informationen zur dynamischen Gruppe verfügbar.

-

Die dynamische Gruppe wird erstellt und kann zur Zentralisierung der Logs Ihrer OCI-Umgebung verwendet werden.

-

Hinweis: Sie können erweiterte Filter verwenden und dynamische Gruppen erstellen, um nur Instanzen mit bestimmten Tags zu erfassen. Hierzu wird empfohlen, die offizielle OCI-Dokumentation unter Abgleichsregeln zum Definieren dynamischer Gruppen schreiben zu lesen.

Aufgabe 2.3: Logging-Gruppe erstellen

Außerdem müssen Sie eine Logginggruppe erstellen, um alle Logs konzentrieren zu können, die von den Agents gesendet werden, die auf den Windows-Servern in Ihrer Umgebung installiert sind.

-

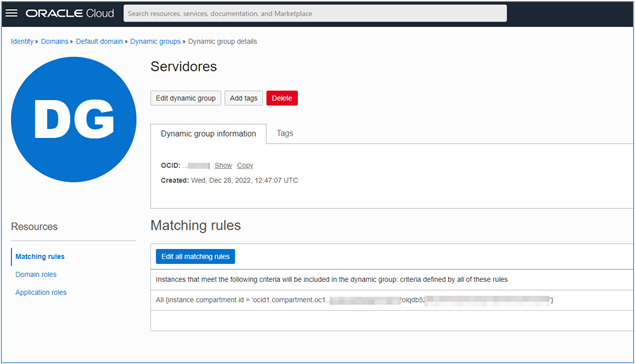

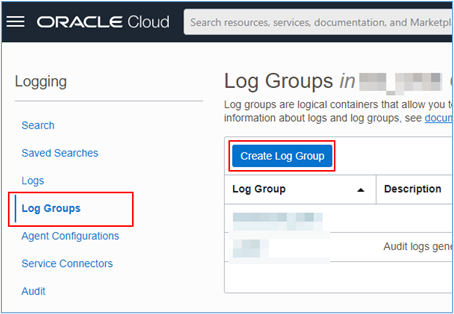

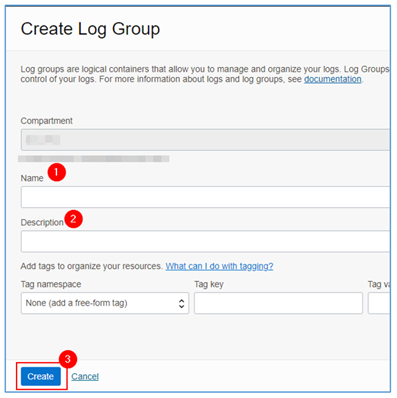

Klicken Sie auf das Hauptmenü der OCI-Konsole, und gehen Sie zu Observability and Management, Loggruppen.

-

Wenn Sie auf die Serviceseite zugreifen, klicken Sie auf Loggruppe erstellen.

-

Geben Sie auf der Seite zum Erstellen der Loggruppe die erforderlichen Informationen ein, und klicken Sie auf Erstellen.

Nachdem dieser Schritt abgeschlossen ist, erstellen wir die Ereignis-Viewer-Logerfassung von Oracle Cloud Agent, der in der OCI-Instanz installiert ist.

Aufgabe 2.4: OCI-Logging konfigurieren

-

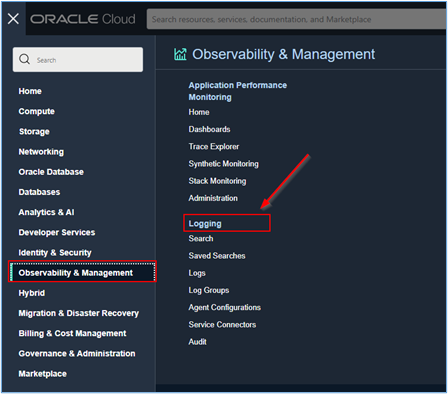

Nachdem die Instanz, die dynamische Gruppe und die Loggruppe konfiguriert wurden, gehen Sie zu Observability and Management, und klicken Sie auf Logging.

-

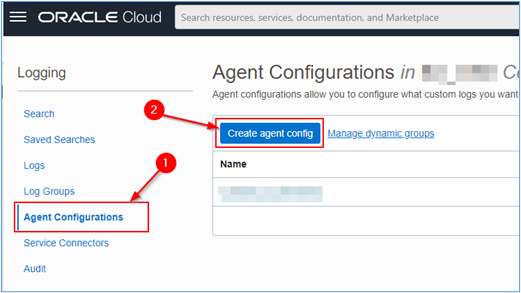

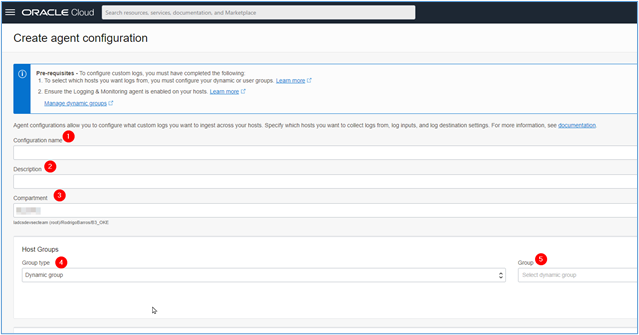

Klicken Sie auf der Seite "OCI-Logging" auf Agent-Konfigurationen, damit wir die Konfiguration erstellen können, die das Senden von Windows-Ereignis-Viewer-Logs an OCI Logging zulässt. Klicken Sie auf der Seite "Agent-Konfiguration" auf Agent-Konfiguration erstellen.

-

Füllen Sie alle erforderlichen Felder auf der Seite aus, und wählen Sie die dynamische Gruppe aus, die Sie im vorherigen Schritt erstellt haben.

-

Wenn Sie diese anfänglichen Elemente ausfüllen, scrollen Sie auf der Seite nach unten, und füllen Sie die Felder Agent-Konfiguration aus, um zu informieren, dass Sie das Windows-Ereignislog jedes der verfügbaren Kanäle (Anwendung, Sicherheit und System) erfassen möchten. Hier müssen Sie den Prozess zum Erstellen von Logeingaben für jeden der Kanäle wiederholen.

-

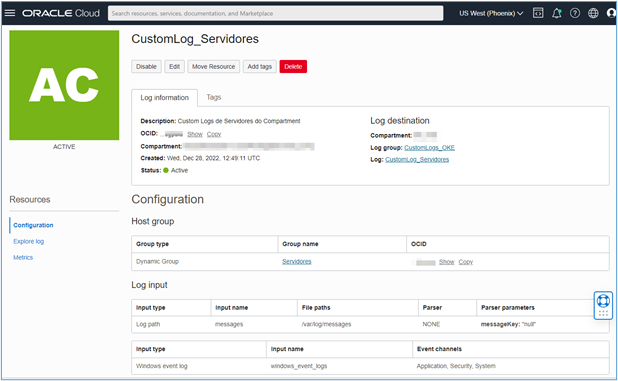

Nachdem die Konfiguration abgeschlossen ist, ist die Agent-Konfigurationsseite verfügbar und sieht wie folgt aus.

Hinweis: Die Agent-Konfiguration oben wurde erstellt, um sowohl Ereignis-Viewer-Logs als auch Logs zu erfassen, die in der Datei

/var/log/messagesauf Linux-Servern generiert wurden. -

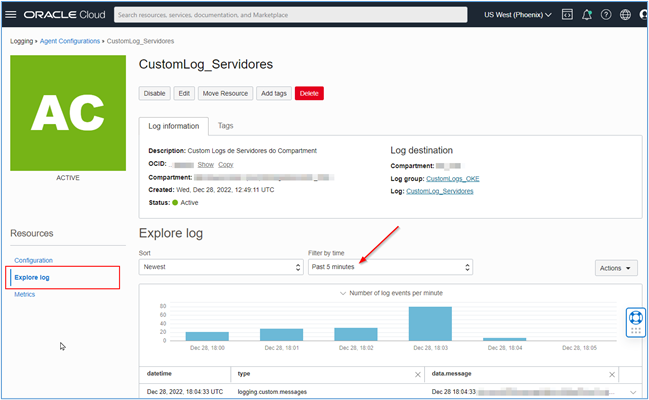

Wenn die Agent-Konfiguration den Status Aktiv hat, warten Sie etwa 5 Minuten, bis die erste Logerfassung durchgeführt werden kann. Um die Logs der erfassten überwachten Instanzen anzuzeigen, klicken Sie auf das Menü Log explorieren (siehe Abbildung unten).

-

Aufgabe 3: Notieren Sie sich die Microsoft Azure Sentinel-Details

-

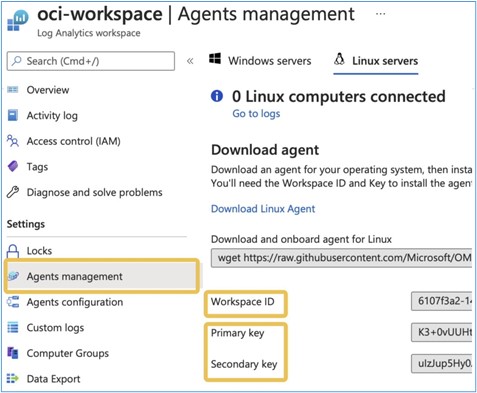

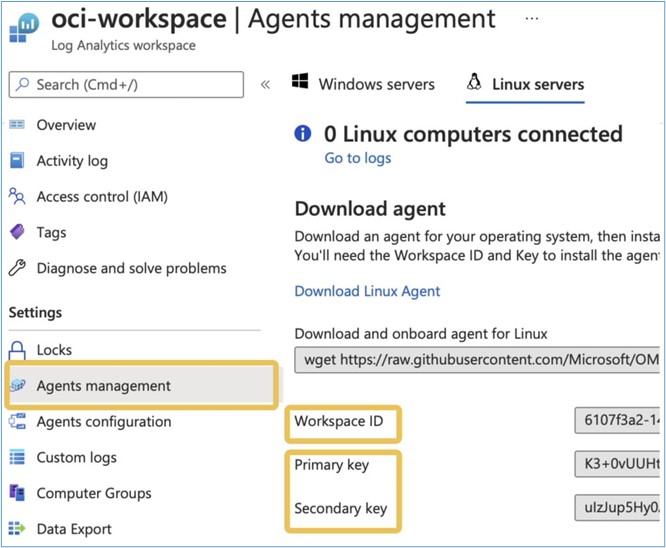

Nachdem Sie die zentrale Loggingumgebung in Ihrer OCI-Region eingerichtet haben, gehen Sie zu Ihrem Microsoft Azure-Abonnement, und sammeln Sie die folgenden Informationen:

- Workspace-ID: Die Log Analytics-Workspace-ID, die von Microsoft Azure Sentinel in Ihrem Microsoft Azure-Abonnement verwendet wird.

- Shared Key: Ihr Zugriffsschlüssel für den Log Analytics Workspace.

-

Diese Werte finden Sie im Menü Agents Management, wie in der Abbildung unten in Ihrem Azure-Abonnement dargestellt:

-

Notieren Sie sich diese Werte.

Wichtig: Es ist nicht der Geltungsbereich dieser Dokumentation, um Anleitungen zum Erstellen und Konfigurieren von Microsoft Azure Sentinel in Ihrem Microsoft Azure-Abonnement bereitzustellen. Rufen Sie dazu die offizielle Produktdokumentation auf der Microsoft-Website auf.

Aufgabe 4: OCI Vault erstellen

Nachdem die Microsoft Azure Log Analytics Workspace-Daten, die zu SIEM Sentinel gehören, bereits vorhanden sind, erstellen wir einen OCI-Vault, um den in der vorherigen Aufgabe kopierten Secret-Wert zu speichern. Dieses Secret muss im OCI Vault gespeichert sein, damit Sie es nicht in den OCI Functions-Code einfügen müssen, den wir im nächsten Schritt erstellen.

-

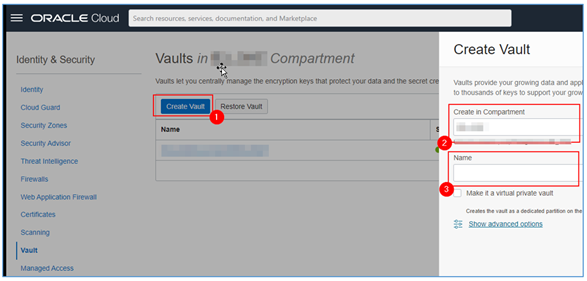

Um Ihren OCI-Vault zu erstellen, gehen Sie zum Hauptmenü der OCI-Konsole, und gehen Sie zu Identität und Sicherheit, Vault.

-

Klicken Sie nach dem Laden der Seite "Vault" auf Vault erstellen, wählen Sie das gewünschte Compartment aus, und benennen Sie den Vault.

-

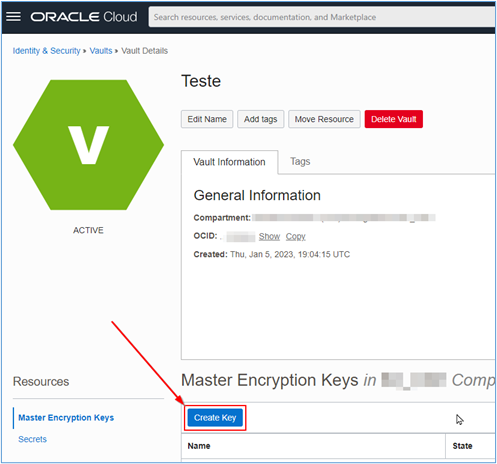

Nachdem Sie den Vault erstellt haben, müssen Sie Ihren Masterverschlüsselungsschlüssel erstellen. Mit diesem Schlüssel werden alle Secrets in Ihrem Vault verschlüsselt. Klicken Sie dazu auf Schlüssel erstellen, wie in der Abbildung unten dargestellt.

-

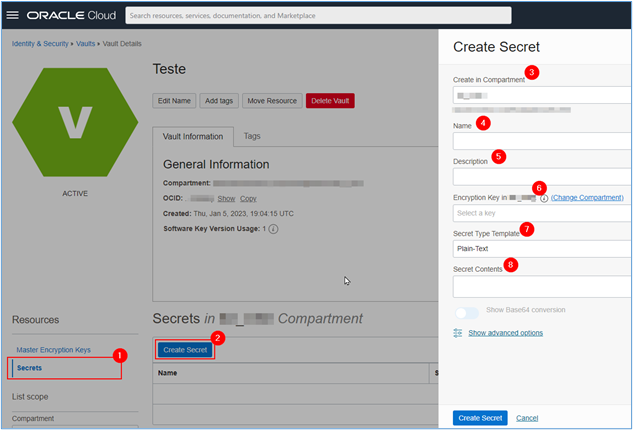

Wenn Sie mit dem Erstellen des Masterschlüssels fertig sind, klicken Sie auf das Menü Secrets, und erstellen Sie das Microsoft Azure Secret, das Sie im vorherigen Schritt notiert haben.

-

Füllen Sie die erforderlichen Felder aus, um Ihr Secret im Vault mit den Primär- oder Sekundärschlüsseldaten aus Ihrem Microsoft Azure Sentinel Log Analytics Workspace zu erstellen, wie in Aufgabe 3 gezeigt.

-

Die anderen Elemente (Sentinel Workspace-ID und der Name der Tabelle, in der die Logs in Sentinel gespeichert werden) können in den Vault eingefügt werden. Legen Sie sie hier in den Code unserer Funktion ein.

Wichtig: Notieren Sie sich die OCID des Secrets, das Sie im Vault erstellen.

Aufgabe 5: OCI-Funktionen erstellen und konfigurieren

Nachdem Sie die zentrale Loggingumgebung in Ihrer OCI-Region eingerichtet haben, sind der Vault und Ihre Azure-Umgebung bereit. Es ist an der Zeit, die OCI-Funktion zu erstellen, mit der die benutzerdefinierten Logs und Auditlogs von Ihrer OCI-Region an Microsoft Azure Sentinel gesendet werden.

Aufgabe 5.1: OCI-Funktion erstellen

-

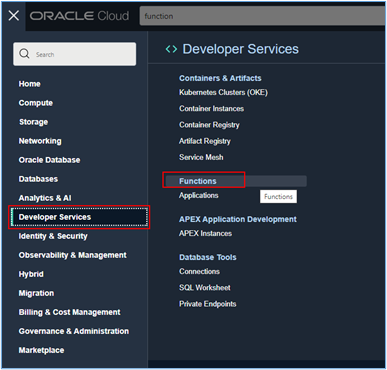

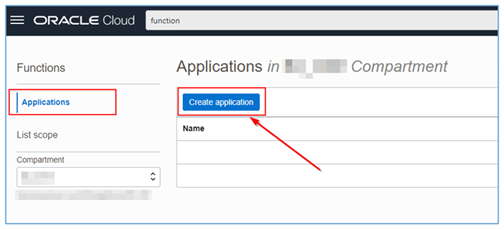

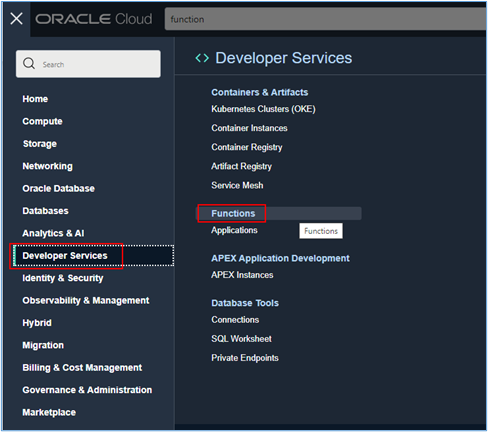

Gehen Sie zum Hauptmenü der OCI-Konsole, und gehen Sie zu Entwicklerservices, Funktionen.

-

Klicken Sie nach dem Laden der Seite "Funktionen" auf Anwendung erstellen.

-

Geben Sie Werte in die Pflichtfelder ein, und klicken Sie auf Erstellen.

-

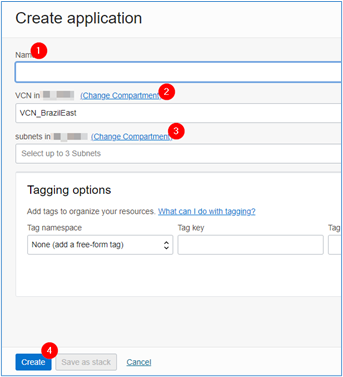

Beachten Sie nach der Erstellung, dass Ihre Funktion nicht durch eine Netzwerksicherheitsgruppe geschützt wird. Sie müssen sie einer Netzwerksicherheitsgruppe hinzufügen.

Wichtige Punkte:

-

Da Ihre Funktion zum Senden von Logs an Microsoft Azure Sentinel auf den öffentlichen Microsoft Azure-Endpunkt zugreift, muss diese Funktion in einem Subnetz erstellt werden, das Zugriff auf das Internet hat.

-

Validieren Sie außerdem Ihre VNET-Sicherheitslisten, um sicherzustellen, dass Ihre OCI-Funktion nicht auf das Internet zugreifen kann.

-

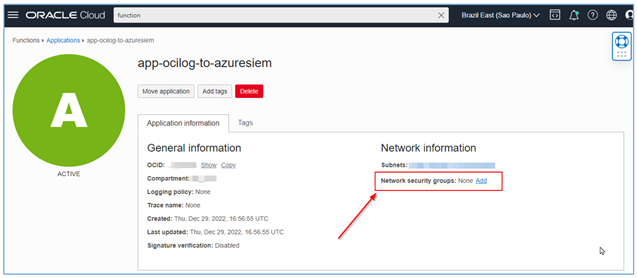

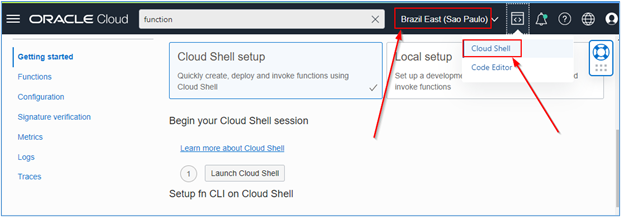

Aufgabe 5.2: OCI-Funktionen konfigurieren und starten

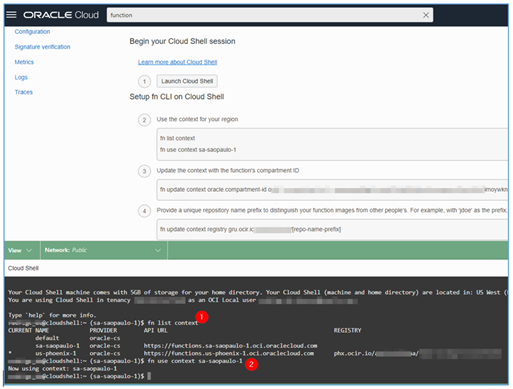

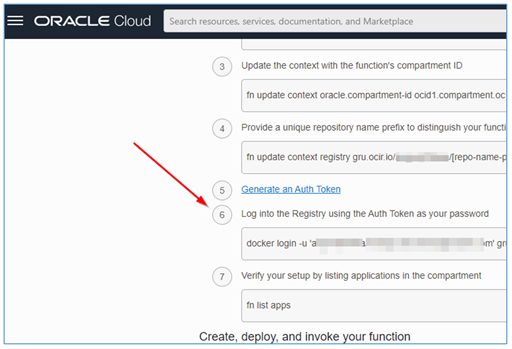

Nachdem die OCI-Funktion erstellt wurde, werden die für die Konfiguration der Funktion in der Umgebung erforderlichen Befehle auf dem Bildschirm angezeigt. Hier führen wir den Schritt für Schritt über Cloud Shell aus, können diese Einstellungen aber auch direkt auf Ihrem Gerät vornehmen.

-

Öffnen Sie Cloud Shell direkt in der Webkonsole der zu konfigurierenden OCI-Region (in diesem Tutorial ist die Region Brasilien Ost).

-

Führen Sie die auf der Seite "Funktion" angegebenen Schritte aus, und führen Sie die angeforderten Befehle in Ihrem Cloud Shell-Terminal aus.

-

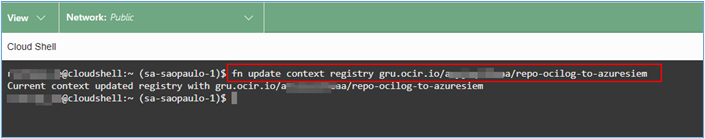

Die ersten 3 Befehle, die ausgeführt werden sollen, erfordern keine Änderungen. Im vierten Befehl müssen Sie jedoch den Namen des Repositorys angeben, in dem das Anwendungsimage gespeichert wird. In unserem Beispiel wurde der Name repo-ocilog-to-azuresiem eingegeben.

$ fn update context registry gru.ocir.io/xxxxxxxxxa/repo-ocilog-to-azuresiem

-

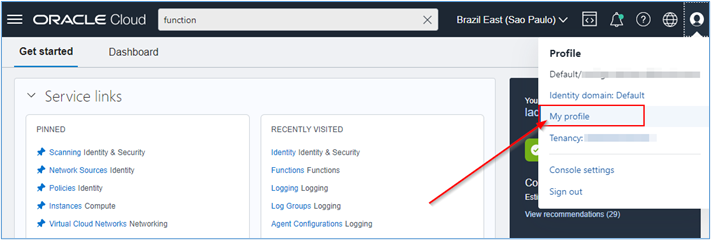

Generieren Sie ein Authentifizierungstoken in Ihrem Oracle Cloud Infrastructure Identity and Access Management-(OCI IAM-)Profil. Das Authentifizierungstoken ist die Zugriffszugangsdaten, mit denen Sie mit dem OCI-Repository interagieren können, in dem das Docker-Image Ihrer Funktion gespeichert wird. Klicken Sie in der OCI-Webkonsole auf Ihr Benutzersymbol und dann auf Mein Profil.

-

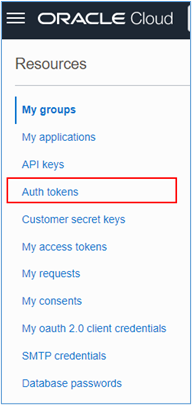

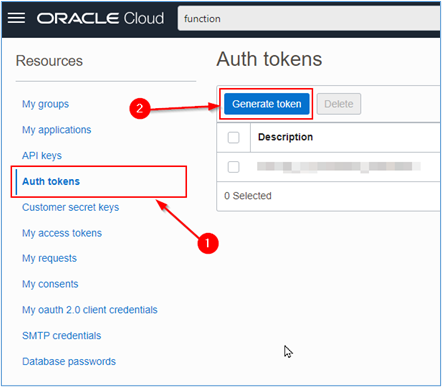

Scrollen Sie auf Ihrer Benutzerseite nach unten, und klicken Sie auf Authentifizierungstoken.

-

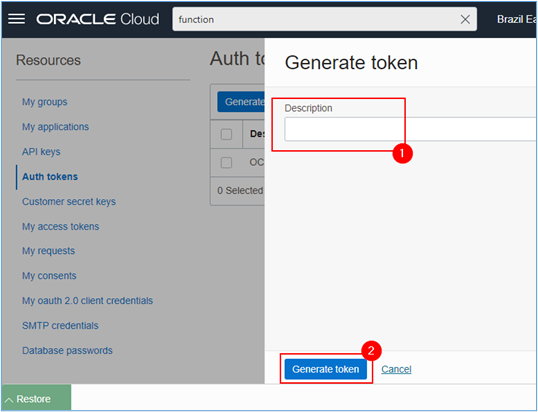

Klicken Sie im Abschnitt "Authentifizierungstoken" auf Token generieren.

-

Geben Sie den Namen für Ihr Authentifizierungstoken ein, und klicken Sie auf Token generieren.

Wichtig: Notieren Sie sich dieses Token, und speichern Sie es an einem sicheren Ort. Dieses Token ist Ihr Zugriffskennwort für die OCI-Registry, in der Ihre Funktionsimages gespeichert werden.

-

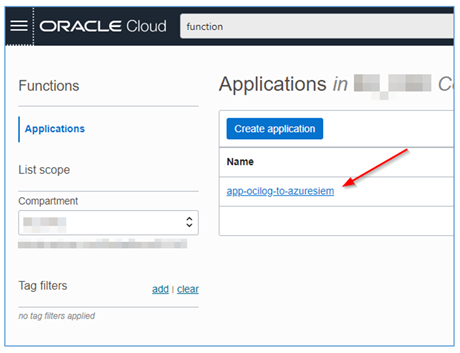

Kehren Sie zur Seite "Funktionen" zurück, indem Sie auf das Hauptmenü der OCI-Webkonsole zugreifen und auf Entwicklerservices, Funktionen zugreifen.

-

Rufen Sie auf der Seite "Funktionen" die Funktion auf, die in den vorherigen Schritten erstellt wurde.

-

Klicken Sie auf das Menü Erste Schritte, und fahren Sie Schritt für Schritt nach dem Erstellen des Authentifizierungstokens fort.

-

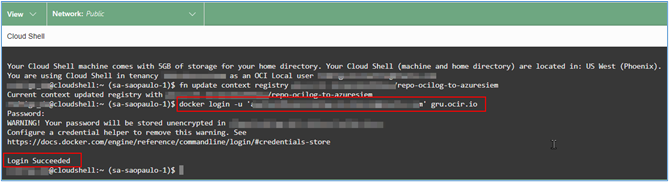

Führen Sie den Befehl

docker loginaus, und verwenden Sie als Kennwort die Zeichenfolge, die Sie gerade aus der Erstellung des Authentifizierungstokens im letzten ausgeführten Schritt kopiert haben.

-

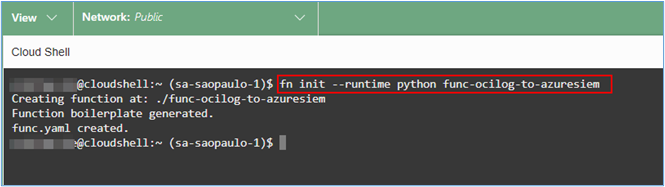

In den nächsten Schritten erstellen, bereitstellen und aufrufen wir die Funktion. Um die Funktion in Cloud Shell zu initialisieren, ändern Sie den im Beispiel auf dem Bildschirm vorgeschlagenen Befehl. Diese Änderung ist erforderlich, da die Runtime-Umgebung, die wir verwenden möchten, in Python (und nicht in Java enthalten ist, wie im hello-world-Beispiel dargestellt, das durch Erstellen der Funktion vorgeschlagen wird).

$ fn init --runtime python func-ocilog-to-azuresiem

Aufgabe 5.2.1: Quellcode der OCI-Funktion schreiben

-

Nachdem der

init-Befehl ausgeführt wurde, greifen Sie auf das neu erstellte Funktionsverzeichnis zu.$ cd func-ocilog-to-azuresiem/- Beachten Sie, dass im Verzeichnis, auf das Sie gerade zugegriffen haben, eine Python-Datei (

func.py), eine YAML-Datei (func.YAML) und eine Anforderungsdatei (requirements.txt) vorhanden sind. Wir müssen zwei dieser Dateien bearbeiten.

- Beachten Sie, dass im Verzeichnis, auf das Sie gerade zugegriffen haben, eine Python-Datei (

-

Bearbeiten Sie die Datei

func.py, löschen Sie den gesamten Inhalt, und fügen Sie den folgenden Inhalt in die Datei ein.import io import json import requests import datetime import hashlib import hmac import base64 import logging import oci import base64 import sys from fdk import response # Global variable logger = logging.getLogger() # Get Resource Principal Credentials # OCI Functions get permission to read vault from OCI IAM signer = oci.auth.signers.get_resource_principals_signer() # Retrieve secret from OCI Vault def get_binary_secret(secret_ocid): try: client = oci.secrets.SecretsClient({}, signer=signer) secret_content = client.get_secret_bundle(secret_ocid).data.secret_bundle_content.content.encode('utf-8') secret_content_decoded = base64.b64decode(secret_content).decode('UTF-8') except Exception as ex: logger.critical("ERROR: failed to retrieve the secret content from OCI Vault. ", ex) raise return secret_content_decoded # Build the API signature def build_signature(customer_id, shared_key, date, content_length, method, content_type, resource): x_headers = 'x-ms-date:' + date string_to_hash = method + "\n" + str(content_length) + "\n" + content_type + "\n" + x_headers + "\n" + resource bytes_to_hash = bytes(string_to_hash, encoding= "utf-8" ) decoded_key = base64.b64decode(shared_key) encoded_hash = base64.b64encode(hmac.new(decoded_key, bytes_to_hash, digestmod=hashlib.sha256).digest()).decode() authorization = "SharedKey {}:{}" .format(customer_id,encoded_hash) return authorization # Build and send a request to the POST API (Microsoft Azure Sentinel public endpoint) def post_data(customer_id, shared_key, body, log_type, logger): method = 'POST' content_type = 'application/json' resource = '/api/logs' rfc1123date = datetime.datetime.utcnow().strftime( '%a, %d %b %Y %H:%M:%S GMT' ) content_length = len(body) signature = build_signature(customer_id, shared_key, rfc1123date, content_length, method, content_type, resource) uri = 'https://' + customer_id + '.ods.opinsights.azure.com' + resource + '?api-version=2016-04-01' headers = { 'content-type' : content_type, 'Authorization' : signature, 'Log-Type' : log_type, 'x-ms-date' : rfc1123date } response = requests.post(uri,data=body, headers=headers) if (response.status_code >= 200 and response.status_code <= 299 ): logger.critical( '===> Upload to Microsoft Azure Sentinel was accepted %s', content_length ) else: logger.critical( "Error during upload. Response code: {}" .format(response.status_code)) #### ## PART 3 #### # # Entrypoint and initialization # def handler(ctx, data: io.BytesIO=None): logger.info("OCI Function - Handler function init fired.") # Update the customer ID to your Log Analytics workspace ID customer_id = ‘<PUT_HERE_YOUR_AZURE_LOG_ANALYTICS_WORKSPACE_ID>' # For the shared key, use either the primary or the secondary Connected Sources client authentication key shared_key_OCID = "<PUT_HERE_THE_OCID_OF_YOUR_OCI_VAULT_SHARED_KEY_SECRET>" shared_key = get_binary_secret(shared_key_OCID) # The log type is the name of the event that is being submitted log_type = '<SENTINEL_TABLE_NAME>' try: log_body = data.getvalue() post_data(customer_id, shared_key, log_body, log_type, logger) except Exception as err: logger.error( "Error in main process: {}" .format(str(err))) return response.Response( ctx, response_data=json.dumps({ "status" : "Success" }), headers={ "Content-Type" : "application/json" } )-

Dies ist das Python-Skript, das eine Verbindung zum Azure SIEM herstellt und die OCI-Logs an den Remoteendpunkt sendet.

-

Neben dem Kopieren und Einfügen dieses Skripts müssen Sie 3 Felder darin ändern.

-

_customer_id: Log Analytics Workspace-ID in Ihrem Azure-Abonnement im Menü Agents Management.

-

_shared_key: Primär- oder Sekundärschlüssel, der auch aus dem Menü Agents-Management abgerufen werden kann.

-

_log_type: Name des Log Analytics-Workspace, den SIEM Sentinel verwendet. Alle Logs, die in diesen Workspace eingehen, werden von Sentinel analysiert. Hier in unserem Beispiel haben wir OCILogging verwendet.

-

-

Im Folgenden finden Sie einen Beispieldruck des Bildschirms, auf dem Sie die Informationen oben abrufen können.

Hinweis: Es liegt außerhalb des Geltungsbereichs dieses Dokuments, um Log Analytics Workspace in Ihrem Azure-Abonnement zu konfigurieren. Weitere Informationen finden Sie in der offiziellen Microsoft-Dokumentation.

-

-

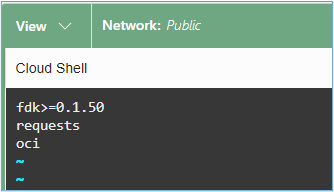

Nach dem Ändern der Datei

func.pymuss die Dateirequirements.txtbearbeitet werden. Wir fügen eine Anforderung ein, bei der OCI Functions Package Manager die erforderlichen Python-Abhängigkeiten installieren wird, damit das Skript ordnungsgemäß funktioniert. Fügen Sie in diesem Fall das Wort requests in die letzte Zeile der Datei ein:

-

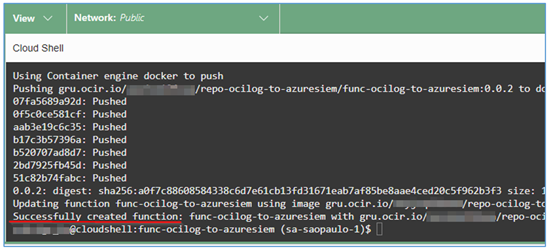

Führen Sie anschließend den Deployment-Schritt der Funktion aus.

$ fn -v deploy --app app-ocilog-to-azuresiem

Nach einigen Minuten wird die Konfiguration der Funktion und die Erstellung des Docker-Images erfolgreich abgeschlossen.

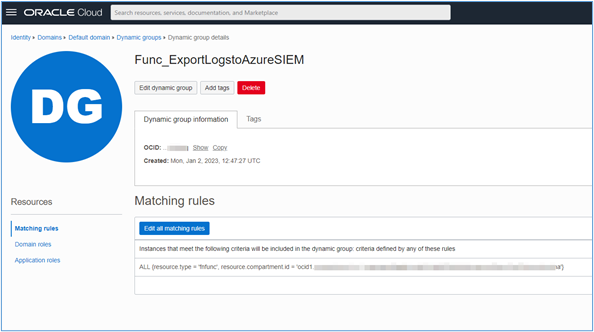

Aufgabe 5.2.2: Erforderliche Berechtigungen für die OCI-Funktion bereitstellen

Damit die OCI-Funktion reibungslos ausgeführt wird, benötigen Sie Berechtigungen zum Lesen des Azure-Secrets im Vault. Dazu müssen wir eine dynamische Gruppe für die von uns erstellte Funktion erstellen. Für diese dynamische Gruppe erteilen wir Ihnen die erforderliche Berechtigung (wenigste Berechtigung), damit unser Code den Vault lesen und den gemeinsamen Schlüssel sicher von Azure erfassen kann.

Auf die gleiche Weise wie in Punkt 2.2 oben, wo wir eine dynamische Gruppe erstellt haben, um die Server zu aggregieren, die die Logs erfassen, die Schritte zurückverfolgen und eine dynamische Gruppe zur Aufnahme unserer Funktion zu erstellen.

Während der Erstellung der dynamischen Gruppe benötigen Sie eine Übereinstimmungsregel, mit der Ihre Funktion erfasst wird. Hier erstellen wir in unserem Beispiel eine Übereinstimmungsregel, die alle Funktionen des Compartments auflistet, die wir ausschließlich für dieses Tutorial verwenden.

ALL {resource.type = 'fnfunc', resource.compartment.id = 'ocid1.compartment.oc1..aaaaaxxxxgjxxxxglxxxxiqxxxxjdxxxxnxxxxmxxxxm3xxxxmoxxxxsxxx'}

-

Erfassen Sie die OCID Ihres Compartments, und fügen Sie sie in die Übereinstimmungsregel ein, und erstellen Sie die dynamische Gruppe.

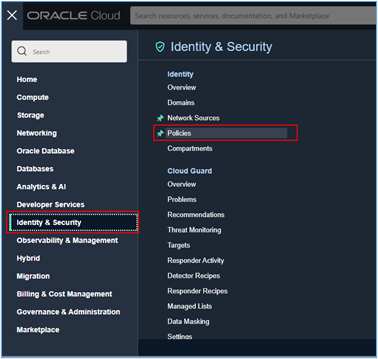

-

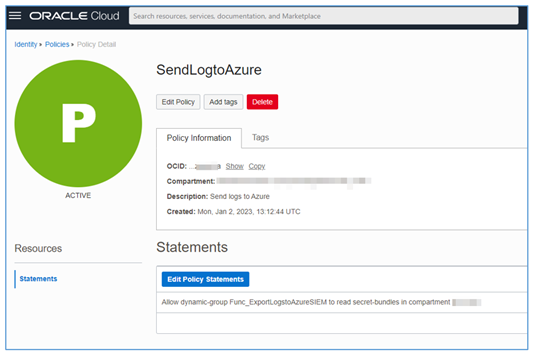

Nachdem Sie die dynamische Gruppe erstellt haben, gehen Sie zu Identität und Sicherheit, Policys, um die Policy zu erstellen, mit der die Funktion im Lesemodus auf den Vault zugreifen kann.

- Nachdem die dynamische Gruppe erstellt wurde, erstellen Sie die Policy, mit der die Funktion auf den Vault zugreifen kann.

-

Verwenden Sie die folgende Policy, um den mindestens erforderlichen Zugriff auf die Funktion zum Ausführen der Leseaktivität für Vault-Zugangsdaten zu erteilen.

Allow dynamic-group <FUNCTION\_DYNAMIC\_GROUP\_NAME> to read secret-bundles in compartment <COMPARTMENT\_NAME>

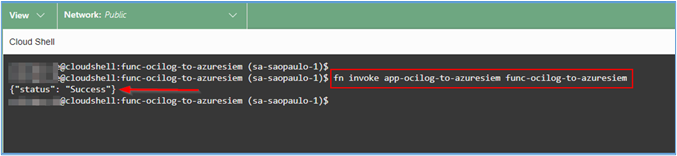

Aufgabe 5.2.3: OCI-Funktion ausführen

-

Führen Sie Ihre Funktion aus, um zu prüfen, ob sie ordnungsgemäß funktioniert.

$ fn -v deploy --app app-ocilog-to-azuresiem

Jetzt müssen wir die OCI-Service-Connectors konfigurieren, um alle OCI-Logs aus Ihrer Region zu erfassen und mit der gerade erstellten Funktion an Azure SIEM zu senden.

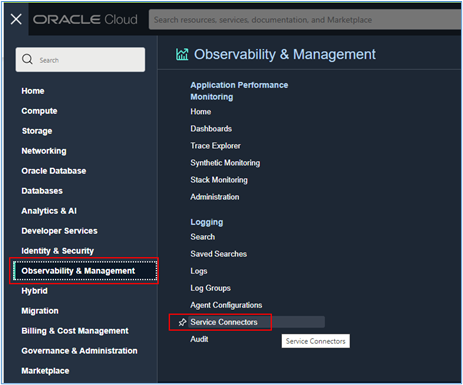

Aufgabe 6: Service-Connectors konfigurieren

Um die Logs der Regionen Ihres OCI-Mandanten zur Analyse des Microsoft Azure Sentinel senden zu können, müssen die Service-Connectors konfiguriert werden.

Grundsätzlich erfasst dieser Service die OCI-Logs, die wir bereits konfiguriert haben, und sendet sie an unsere Funktion, die wiederum alle Logs an das Azure-Abonnement weiterleitet.

-

Gehen Sie zum Hauptmenü der OCI-Konsole, und gehen Sie zu Observability and Management, **Service-Connectors.

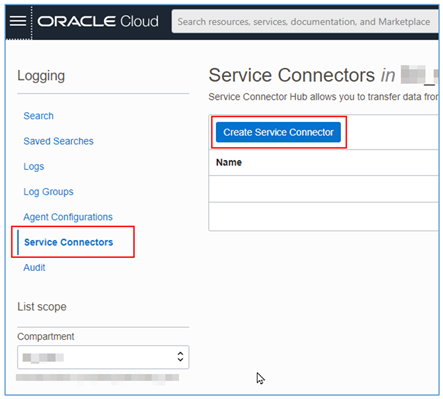

-

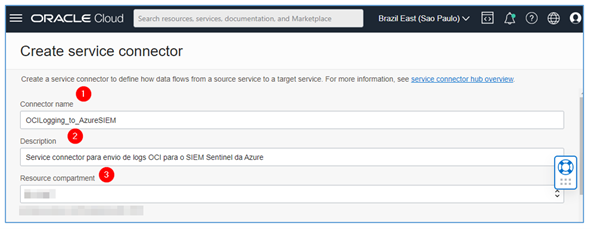

Klicken Sie in den Service-Connectors auf Service-Connector erstellen.

-

Füllen Sie die erforderlichen Namens- und Beschreibungsfelder aus, und wählen Sie das Compartment aus, in dem Sie den Service-Connector erstellen möchten.

-

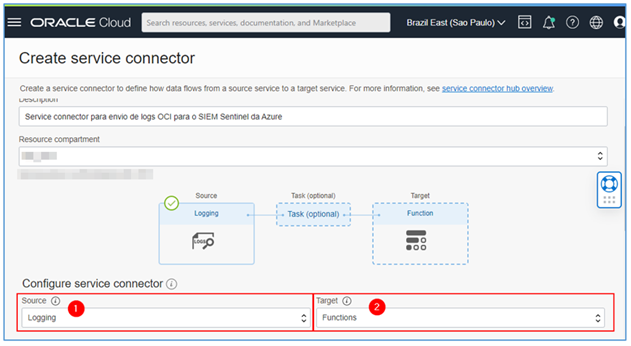

Wählen Sie nun die Datenquelle aus, die über den Service-Connector übertragen wird. Verwenden Sie hier Logging. Als Ziel, d.h. dort, wo die Daten übertragen werden, verwenden Sie Funktionen.

-

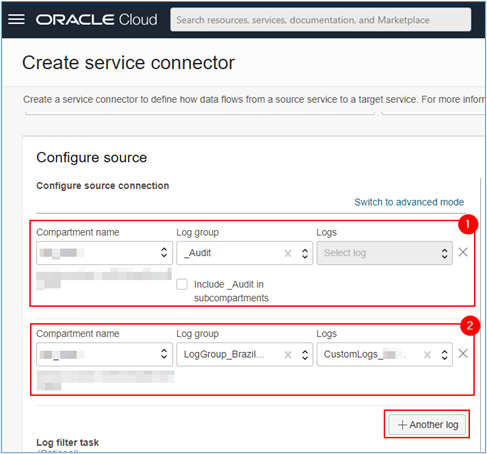

Um die Konfiguration abzuschließen, wählen Sie unter Quelle konfigurieren aus, welche Logs an OCI Functions gesendet werden. In diesem Schritt müssen Sie das

\_Audit-Log auswählen. Wenn Sie ein weiteres Log hinzufügen, wählen Sie die Loggruppe aus, die Sie in den ersten Schritten dieses Verfahrens erstellt haben.

- Wenn Sie eine weitere Loggruppe hinzufügen möchten, klicken Sie auf + Weiteres Log.

-

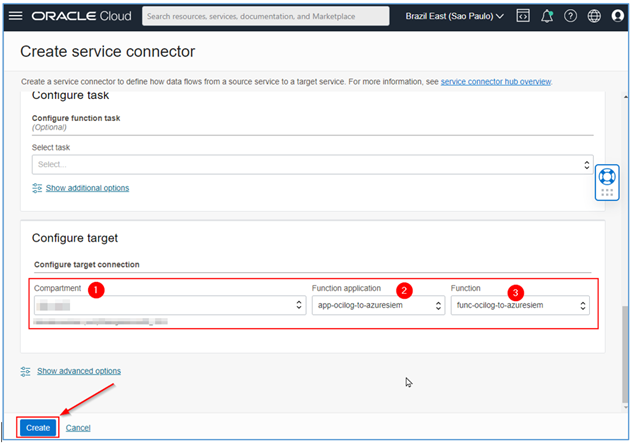

Nachdem dieser Schritt abgeschlossen ist, müssen wir jetzt die Zielparameter definieren, d.h. unsere OCI-Funktion, die die Daten an das Azure-Abonnement senden. Wählen Sie dazu das Compartment aus, in dem sich die Funktion befindet, wählen Sie die App und danach den Namen Ihrer Funktion aus. Klicken Sie dann einfach auf Erstellen, wie in der Abbildung unten dargestellt.

Der Prozess ist abgeschlossen. Warten Sie jetzt, bis die Logs automatisch an Microsoft Azure gesendet werden.

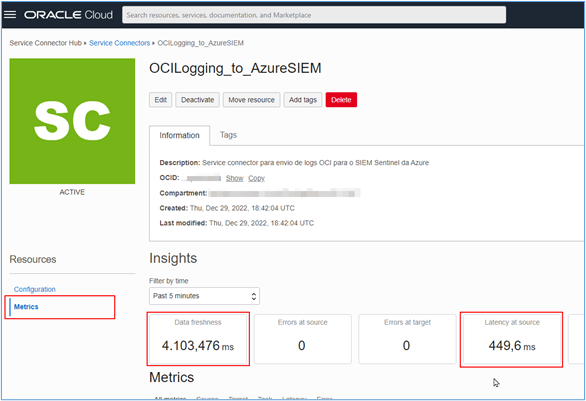

Sie können den Betrieb des Service-Connectors überwachen, der über das Menü "Metriken" erstellt wird.

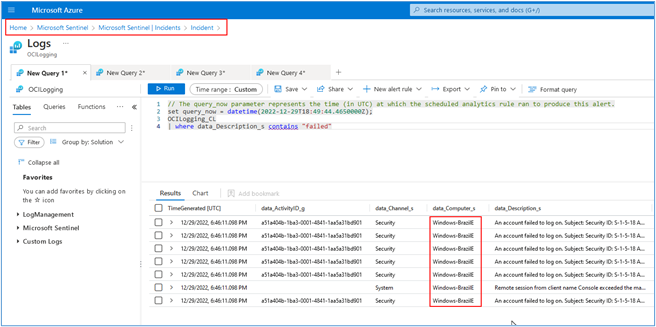

Aufgabe 7: Logs bei Microsoft Azure Sentinel lesen

-

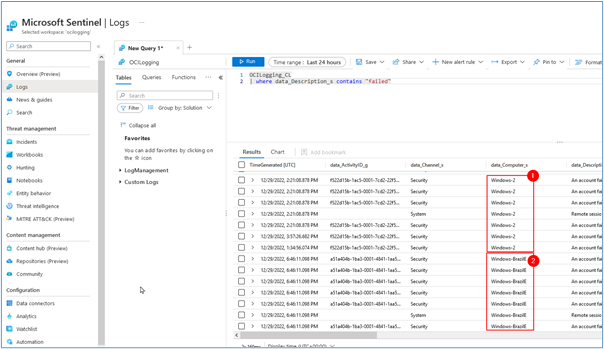

Nach kurzer Zeit werden Logs von allen Servern an das Microsoft Azure-Abonnement gesendet, wie in der Abbildung unten dargestellt.

-

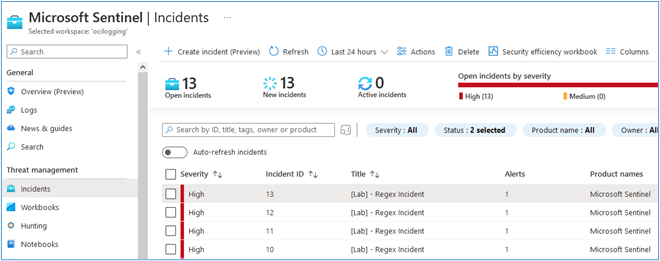

Gemäß Ihrer Microsoft Azure Sentinel-Konfiguration werden Vorfälle in der Schnittstelle angezeigt, wenn die SIEM-Regeln ausgelöst werden.

-

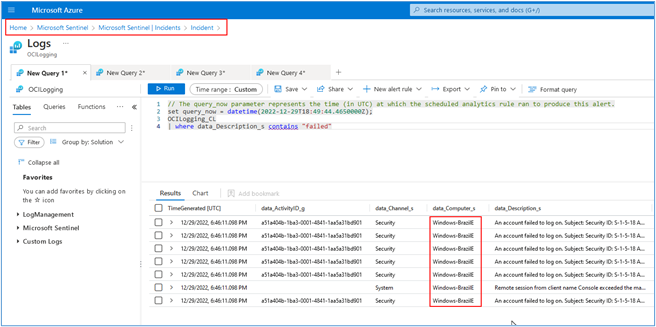

Vorfall für den brasilianischen Ostregionsserver geöffnet (wir haben eine benutzerdefinierte Regel namens "[Lab] Regex Incident" erstellt, um unsere Beispielvorfälle zu generieren).

-

Offener Vorfall für Server der Region Us-Phoenix.

-

Verwandte Links

Danksagungen

Autor - Rodrigo Pace de Barros (Oracle LAD A-Team Cloud Security Solution Engineer)

Weitere Lernressourcen

Sehen Sie sich andere Übungen zu docs.oracle.com/learn an, oder greifen Sie auf weitere kostenlose Lerninhalte im Oracle Learning YouTube-Kanal zu. Besuchen Sie außerdem die Website education.oracle.com/learning-explorer, um Oracle Learning Explorer zu werden.

Produktdokumentation finden Sie im Oracle Help Center.

Ingest Oracle Cloud Infrastructure logs into Microsoft Azure Sentinel using OCI Functions

F80858-01

April 2023

Copyright © 2023, Oracle and/or its affiliates.