Stellen Sie Lösungen für Netzwerksicherheitspartner in einer sicheren CIS-Landingzone in Oracle Cloud bereit

Um Ihre Workloads in Oracle Cloud Infrastructure (OCI) auszuführen, benötigen Sie eine sichere Umgebung, die Sie effizient arbeiten können. Die CIS Oracle Cloud Infrastructure Foundations Benchmark bietet eine sichere Landingzone in Ihrem OCI-Mandanten.

Diese Referenzarchitektur bietet eine Terraform-basierte Landing Zone-Vorlage für verschiedene Netzwerksicherheitspartner, mit der Sie die Lösung in einer sicheren CIS-Landingzone bereitstellen können.

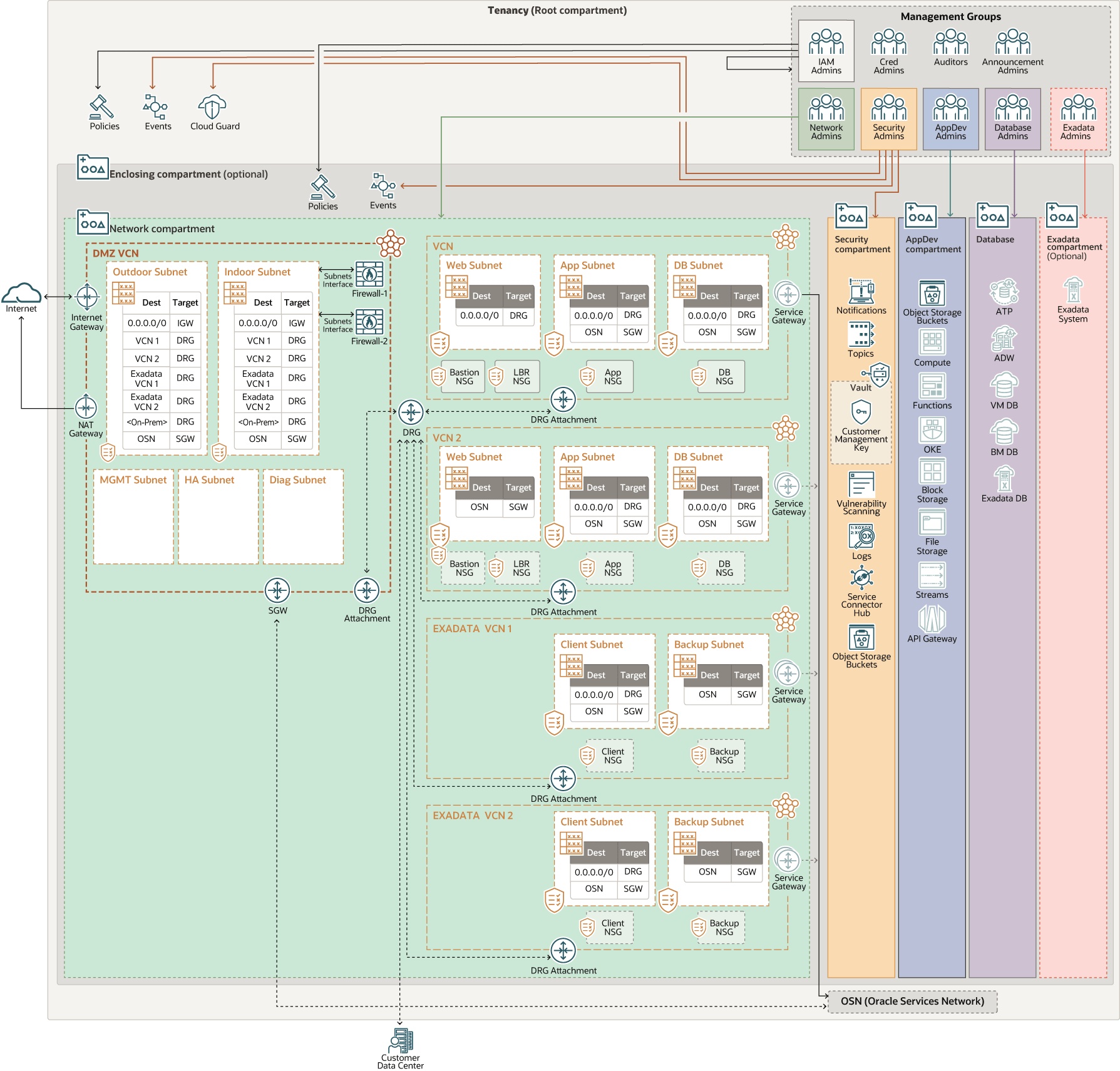

Architektur

Das folgende Diagramm veranschaulicht diese Referenzarchitektur.

Beschreibung der Abbildung deploy-security-arch.png

deploy-security-arch-oracle.zip

Die Architektur umfasst folgende Komponenten:

- Mandant

Ein Mandant ist eine sichere und isolierte Partition, die Oracle bei der Registrierung innerhalb von OCI einrichtet. Sie können Ihre Ressourcen in OCI in Ihrem Mandanten erstellen, organisieren und verwalten.

- Policys

Eine OCI Identity and Access Management-(IAM-)Policy gibt an, wer auf welche Ressourcen und wie zugreifen kann. Der Zugriff wird auf Gruppen- und Compartment-Ebene erteilt. Sie können also eine Policy schreiben, mit der eine Gruppe einen bestimmten Zugriffstyp innerhalb eines bestimmten Compartments oder im Mandanten erhält.

- Abteilungen

Compartments sind regionsübergreifende logische Partitionen in einem OCI-Mandanten. Mit Compartments können Sie Ihre Ressourcen organisieren, den Zugriff auf die Ressourcen kontrollieren und Nutzungsquoten festlegen. Um den Zugriff auf die Ressourcen in einem bestimmten Compartment zu kontrollieren, definieren Sie Policys, die angeben, wer auf die Ressourcen zugreifen kann und welche Aktionen sie ausführen können. Die Ressourcen in dieser Landeszonenvorlage werden in den folgenden Compartments bereitgestellt:

- Ein Netzwerk-Compartment für alle Netzwerkressourcen, einschließlich der erforderlichen Netzwerkgateways.

- Ein Sicherheits-Compartment für die Logging-, Schlüsselmanagement- und Benachrichtigungsressourcen.

- Ein App-Entwickler-Compartment für die anwendungsbezogenen Services, wie Compute, Speicher, Funktionen, Streams, Kubernetes-Knoten, API-Gateway usw.

- Ein Datenbank-Compartment für alle Datenbankressourcen.

Dieses Compartment-Design spiegelt eine grundlegende Funktionsstruktur wider, die in verschiedenen Organisationen beobachtet wird. Dabei sind IT-Zuständigkeiten normalerweise zwischen Netzwerk-, Sicherheits-, Anwendungsentwicklungs- und Datenbankadministratoren getrennt.

- Virtuelles Cloud-Netzwerk (VCN) und Subnetze

Ein VCN ist ein anpassbares, softwaredefiniertes Netzwerk, das Sie in einer OCI-Region einrichten. Wie bei herkömmlichen Data Center-Netzwerken erhalten VCNs vollständige Kontrolle über Ihre Netzwerkumgebung. Ein VCN kann mehrere nicht überlappende CIDR-Blöcke haben, die Sie nach dem Erstellen des VCN ändern können. Sie können ein VCN in Subnetze segmentieren, die für eine Region oder eine Availability-Domain gelten können. Jedes Subnetz besteht aus einem fortlaufenden Adressbereich, der sich nicht mit den anderen Subnetzen im VCN überschneidet. Sie können die Größe eines Subnetzes nach der Erstellung ändern. Ein Subnetz kann öffentlich oder privat sein.

Alle Ressourcen in dieser Architektur werden in einem Hub und einer Spoke-Architektur bereitgestellt. Das demilitarisierte Zonen-(DNZ-)VCN (Hub) verfügt über Ressourcen für das Firewall-Deployment und Subnetze. Management-, Innen-, Außen-, High Availability- und Diagonal-Subnetze werden basierend auf der Firewall des Netzwerksicherheitspartners erstellt, die Sie bereitstellen möchten. Spoke-VCNs (VCN1 und VCN2) verfügen über drei Ebenen-Anwendungssubnetze: Web, App und Datenbank.

- Firewall

Eine Firewall ist eine Produktlösung, die von Netzwerksicherheitspartnern verfügbar ist. In diesem Fall wird eine virtuelle Maschine (VM) verwendet, die Sie im DMZ-VCN bereitstellen können, um Ihre Workloads in Ihrem OCI-Mandanten zu sichern. Sie können Firewall-VMs entweder im Active/Passive- oder im Active/Active-High Availability-Modus bereitstellen.

- Internetgateway

Das Internetgateway ermöglicht Traffic zwischen den öffentlichen Subnetzen in einem VCN und dem öffentlichen Internet.

- Dynamisches Routinggateway (DRG)

Das DRG ist ein virtueller Router, der einen Pfad für privaten Netzwerktraffic zwischen On-Premise-Netzwerken und VCNs bereitstellt und auch zum Weiterleiten von Datenverkehr zwischen VCNs in derselben Region oder über Regionen hinweg verwendet werden kann.

- NAT-Gateway

Mit dem NAT-Gateway können private Ressourcen in einem VCN auf Hosts im Internet zugreifen, ohne dass diese Ressourcen für eingehende Internetverbindungen verfügbar sind.

- Servicegateway

Das Servicegateway bietet Zugriff von einem VCN auf andere Services, wie OCI Object Storage. Der Traffic vom VCN durchläuft den Oracle-Fabric in den Oracle-Service und durchläuft nie das Internet.

- Oracle Services Network

Das Oracle Services Network (OSN) ist ein begriffliches Netzwerk in OCI, das für Oracle-Services reserviert ist. Diese Services verfügen über öffentliche IP-Adressen, die Sie über das Internet erreichen können. Hosts außerhalb von OCI können privat über OCI FastConnect oder VPN Connect auf OSN zugreifen. Hosts in Ihren VCNs können privat über ein Servicegateway auf OSN zugreifen.

- Network Security Groups (NSGs)

NSGs fungieren als virtuelle Firewalls für Ihre Cloud-Ressourcen. Mit dem Sicherheitsmodell "Null vertrauenswürdig" von OCI wird der gesamte Traffic verweigert, und Sie können den Netzwerkverkehr innerhalb eines VCN kontrollieren. Eine NSG besteht aus einer Gruppe von Ingress- und Egress-Sicherheitsregeln, die nur für eine bestimmte Gruppe von VNICs in einem einzelnen VCN gelten.

- Ereignisse

OCI-Services geben Ereignisse aus, bei denen es sich um strukturierte Nachrichten handelt, die die Änderungen an Ressourcen beschreiben. Ereignisse werden für Erstellungs-, Lese-, Aktualisierungs- oder Löschvorgänge (CRUD)-Vorgänge, Änderungen des Ressourcenlebenszyklusstatus und Systemereignisse mit Auswirkungen auf Cloud-Ressourcen ausgegeben.

- Benachrichtigungen

Der Oracle Cloud Infrastructure Notifications-Service sendet Nachrichten über ein Veröffentlichungs-Abonnement-Muster an verteilte Komponenten. Dabei werden sichere, äußerst zuverlässige, niedrige Latenz und dauerhafte Nachrichten für Anwendungen bereitgestellt, die auf OCI gehostet werden.

- Vault

OCI Vault ermöglicht die zentrale Verwaltung der Verschlüsselungsschlüssel, die Ihre Daten schützen, und der Secret-Zugangsdaten, mit denen Sie den Zugriff auf Ihre Ressourcen in der Cloud sichern.

- Protokolle

Das Logging ist ein hoch skalierbarer und vollständig verwalteter Service, der Zugriff auf die folgenden Logtypen aus Ihren Ressourcen in der Cloud ermöglicht:

- Auditlogs: Protokolle, die sich auf Ereignisse beziehen, die vom Audit-Service ausgegeben werden

- Servicelogs: Von einzelnen Services ausgegebene Logs, wie API-Gateway, Ereignisse, Funktionen, Load Balancing, Object Storage und VCN-Flowlogs

- Benutzerdefinierte Logs: Logs, die Diagnoseinformationen aus benutzerdefinierten Anwendungen, anderen Cloud-Providern oder einer On-Premise-Umgebung enthalten.

- Servicekonnektoren

OCI Service Connector Hub ist eine Cloud-Nachrichtenbusplattform. Sie können damit Daten zwischen Services in OCI verschieben. Datenverschiebungen mithilfe von Service-Connectors. Ein Service-Connector gibt den Quellservice an, der die zu verschiebenden Daten enthält, die Aufgaben für die Daten und den Zielservice, an den die Daten zugestellt werden, wenn die angegebenen Aufgaben abgeschlossen sind. Mit OCI Service Connector Hub können Sie schnell ein Logging-Aggregations-Framework für SIEM-Systeme erstellen.

- Cloud Guard

Mit Oracle Cloud Guard können Sie eine starke Sicherheitslage in OCI erreichen und aufrecht erhalten, indem Sie den Mandanten auf Konfigurationseinstellungen und Aktionen für Ressourcen überwachen, die ein Sicherheitsproblem darstellen könnten.

Mit Oracle Cloud Guard können Sie die Sicherheit Ihrer Ressourcen in OCI überwachen und verwalten. Cloud Guard verwendet Detektorrezepte, die Sie definieren können, um Ihre Ressourcen auf Sicherheitsschwächen zu untersuchen und Operatoren und Benutzer auf riskante Aktivitäten zu überwachen. Wenn eine fehlerhafte oder unsichere Aktivität erkannt wird, empfiehlt Cloud Guard Korrekturmaßnahmen und unterstützt diese Aktionen basierend auf von Ihnen definierbaren Responder-Rezepten.

- Service zum Scannen von Sicherheitslücken

Mit Oracle Cloud Infrastructure Vulnerability Scanning Service können Sie die Sicherheitslage in OCI verbessern, indem Sie routinemäßig Ports und Hosts auf potenzielle Sicherheitslücken prüfen. Der Service generiert Berichte mit Metriken und Details zu diesen Sicherheitslücken.

- Objektspeicher

OCI Object Storage bietet schnellen Zugriff auf große Mengen an strukturierten und unstrukturierten Daten eines beliebigen Inhaltstyps, einschließlich Datenbankbackups, Analysedaten und Rich Content wie Bilder und Videos. Sie können Daten sicher speichern und dann direkt aus dem Internet oder aus der Cloud-Plattform abrufen. Sie können den Speicher nahtlos skalieren, ohne dass es zu einer Beeinträchtigung der Performance oder Servicezuverlässigkeit kommt. Verwenden Sie Standardspeicher für Hot Storage, auf den Sie schnell, sofort und häufig zugreifen müssen. Verwenden Sie Archive Storage für Cold Storage, den Sie über lange Zeiträume beibehalten und selten oder nur selten darauf zugreifen.

Empfehlungen

- Zugriffsberechtigungen

Die Landingzonenvorlage kann Ressourcen als Mandantenadministrator (alle Mitglieder der Administratorengruppe) oder als Benutzer mit engeren Berechtigungen bereitstellen. Die Landingzone enthält Policys, mit denen separate Administratorgruppen jedes Compartment nach dem ersten Provisioning verwalten können. Die vorkonfigurierten Policys sind nicht vollständig. Wenn Sie der Terraform-Vorlage Ressourcen hinzufügen, müssen Sie die erforderlichen anderen Policy-Anweisungen definieren.

- Netzwerkkonfiguration

Sie können das Landingzonennetzwerk auf unterschiedliche Weise bereitstellen: mit einem oder mehreren Standalone-VCNs oder in einer Hub- und Spokearchitektur mit dem OCI DRG V2-Service. Sie können das Netzwerk auch ohne Internetverbindung konfigurieren. Obwohl die Landingzone ein Hin- und Herschalten zwischen Standalone und Hub und Spoke ermöglicht, ist es wichtig, ein bestimmtes Design zu planen, da Sie beim Umschalten manuelle Aktionen benötigen.

- Anpassen der Landingzone-Vorlage

Die Terraform-Konfiguration verfügt über ein einzelnes Root-Modul und einzelne Module, um die Ressourcen bereitzustellen. Dieses modulare Muster ermöglicht eine effiziente und konsistente Codewiederverwendung. Um der Terraform-Konfiguration Ressourcen wie Compartments oder VCNs hinzuzufügen, verwenden Sie die vorhandenen Module erneut, und fügen Sie die erforderlichen Modulaufrufe hinzu, ähnlich wie die vorhandenen im Root-Modul. Die meisten Module akzeptieren eine Zuordnung von Ressourcenobjekten, die normalerweise durch den Ressourcennamen gekennzeichnet sind. Um Objekte zu einem vorhandenen Containerobjekt hinzuzufügen, wie z.B. einem Subnetz zu einem VCN, fügen Sie die Subnetzressourcen der vorhandenen Subnetzzuordnung hinzu.

- Firewall-Konfiguration

Je nach den Funktionen des Netzwerksicherheitspartners können Sie die Firewalls in verschiedenen Hochverfügbarkeitsmodi bereitstellen. Wir empfehlen, die Konfiguration mit dem Firewallmanager jedes Partners zu verwalten. Befolgen Sie außerdem die offizielle Dokumentation jedes Partners für die erforderliche Konfiguration von Ports und Sicherheits-Policys.

Überlegungen

Berücksichtigen Sie bei der Implementierung dieser Referenzarchitektur die folgenden Faktoren:

- Zugriffsberechtigungen

Die Landingzonenvorlage kann Ressourcen als Mandantenadministrator (alle Mitglieder der Administratorengruppe) oder als Benutzer mit engeren Berechtigungen bereitstellen. Die Landingzone enthält Policys, mit denen separate Administratorgruppen jedes Compartment nach dem ersten Provisioning verwalten können. Die vorkonfigurierten Policys sind nicht vollständig. Wenn Sie der Terraform-Vorlage Ressourcen hinzufügen, müssen Sie die erforderlichen zusätzlichen Policy-Anweisungen definieren.

- Netzwerkkonfiguration

Sie können das Landingzonennetzwerk auf unterschiedliche Weise bereitstellen: mit einem oder mehreren Standalone-VCNs oder in einer Hub- und Spokearchitektur mit dem OCI DRG V2-Service. Sie können das Netzwerk auch ohne Internetverbindung konfigurieren. Obwohl die Landingzone ein Hin- und Herschalten zwischen Standalone und Hub und Spoke ermöglicht, ist es wichtig, ein bestimmtes Design zu planen, da Sie beim Umschalten manuelle Aktionen benötigen.

- Anpassen der Landingzone-Vorlage

Die Terraform-Konfiguration verfügt über ein einzelnes Root-Modul und einzelne Module, um die Ressourcen bereitzustellen. Dieses modulare Muster ermöglicht eine effiziente und konsistente Codewiederverwendung. Um der Terraform-Konfiguration Ressourcen wie Compartments oder VCNs hinzuzufügen, verwenden Sie die vorhandenen Module erneut, und fügen Sie die erforderlichen Modulaufrufe hinzu, ähnlich wie die vorhandenen im Root-Modul. Die meisten Module akzeptieren eine Zuordnung von Ressourcenobjekten, die normalerweise durch den Ressourcennamen gekennzeichnet sind. Um Objekte zu einem vorhandenen Containerobjekt hinzuzufügen, wie z.B. einem Subnetz zu einem VCN, fügen Sie die Subnetzressourcen der vorhandenen Subnetzzuordnung hinzu.

- Firewall-Konfiguration

Berücksichtigen Sie bei der Sicherung Ihrer Cloud-Workloads auf OCI mit Netzwerksicherheitspartnern die folgenden Faktoren:

- Performance

- Durch Auswahl der richtigen Instanzgröße, die durch die Compute-Ausprägung bestimmt wird, wird der maximal verfügbare Durchsatz, die CPU, der RAM und die Anzahl der Schnittstellen bestimmt.

- Unternehmen müssen wissen, welche Verkehrsarten die Umgebung durchlaufen, die entsprechenden Risikostufen bestimmen und bei Bedarf die richtigen Sicherheitskontrollen anwenden. Verschiedene Kombinationen aktivierter Sicherheitskontrollen wirken sich auf die Performance aus.

- Sie sollten dedizierte Schnittstellen für FastConnect- oder VPN-Services hinzufügen. Sie sollten große Compute-Ausprägungen verwenden, um einen höheren Durchsatz und Zugriff auf mehr Netzwerkschnittstellen zu erhalten.

- Führen Sie Performancetests zur Validierung des Designs aus, um die erforderliche Performance und den erforderlichen Durchsatz zu gewährleisten.

- Sicherheit

Wenn Sie einen Firewallmanager in OCI bereitstellen, können Sie die Konfiguration und Überwachung aller physischen und virtuellen Firewalls zentralisieren.

- Verfügbarkeit

Stellen Sie Ihre Architektur für eine optimale Redundanz in unterschiedlichen geografischen Regionen bereit. Konfigurieren Sie Site-to-Site-VPNs mit relevanten Organisationsnetzwerken für redundante Konnektivität mit On-Premise-Netzwerken.

- Kostenfaktor

Netzwerksicherheitspartnerlösungen sind in Oracle Cloud Marketplace verfügbar und können als Pay As You Go (PAYG) oder Bring Your Own License (BYOL) bereitgestellt werden.

- Performance

Bereitstellen

Der Terraform-Code für das Deployment dieser Referenzarchitektur ist in GitHub verfügbar.

Hinweis:

Wenn bereits eine sichere Landing Zone in Ihrer Umgebung bereitgestellt ist, die Firewall-Anwendungsfälle unterstützt, können Sie den ersten Schritt überspringen.- Stellen Sie Ihre sichere Landing Zone zuerst mit GitHub bereit:

- Klonen Sie das Repository, oder laden Sie es auf Ihren lokalen Computer herunter.

- Stellen Sie die Infrastruktur mit Terraform bereit, wie in Terraform.md beschrieben.

- Klonen oder laden Sie die Netzwerksicherheitspartner-Stacks auf Ihren lokalen Computer herunter:

Checkpoint Verwenden Sie den Terraform-Stack, um die Cloud Guard-Firewall im Active/Passive-Modus bereitzustellen. Cisco Verwenden Sie den Terraform-Stack, um die Secure Firewall-Bedrohungslösung im aktiven Modus bereitzustellen. Fortinet Verwenden Sie den Terraform-Stack, um die FortiGate-Firewalllösung im Active/Passive-Modus bereitzustellen. Palo Alto Networks Verwenden Sie den Terraform-Stack, um die Firewalllösung der VM-Serie im Active/Passive-Modus bereitzustellen. - Stellen Sie Partnerlösungen mit Oracle Resource Manager oder der Terraform-CLI in der sicheren CIS-Landingzone bereit. Stellen Sie die Infrastruktur mit Terraform bereit, wie in der Datei README.MD des Stacks jedes Partners beschrieben.

Mehr anzeigen

Erfahren Sie mehr über das Deployment von Lösungen für Netzwerksicherheitspartner zu einer sicheren CIS-Landingzone in Oracle Cloud.

Weitere Informationen zum Einrichten und Betreiben einer sicheren Umgebung in Oracle Cloud Infrastructure.

- Best Practice-Framework für Oracle Cloud Infrastructure

- Sicherheits-Checkliste für Oracle Cloud Infrastructure

- CIS Oracle Cloud Infrastructure Foundations Benchmark

- Stellen Sie eine sichere Landing Zone bereit, die der CIS Foundations Benchmark für Oracle Cloud entspricht