Detección y ascenso de recursos

Para supervisar los recursos mediante Stack Monitoring, primero se deben detectar o promocionar. La promoción rellena previamente la información relacionada con el recurso. Asegúrese de validar esta información y de que sea correcta. Los requisitos y los parámetros de entrada para la promoción son los mismos que los de la detección iniciada por el usuario.

Consulte Requisitos de recursos para obtener acceso directo a los requisitos para un tipo de recurso específico.

En la siguiente tabla, se muestran los tipos de recursos y los enlaces correspondientes a las instrucciones de detección/promoción.

Para obtener información detallada sobre los entornos y tipos de recursos soportados, consulte Nota del MOS: 2925632.1.

| Tipo de recurso | Detección/promoción |

|---|---|

| E-Business Suite | E-Business Suite |

Host (Linux, Solaris, Windows)

|

|

|

Oracle Database Incluye:

|

Oracle Database |

| Base de Datos de Conexión | Base de Datos de Conexión |

| PeopleSoft | PeopleSoft |

| Tomcat | Apache Tomcat |

| Microsoft SQL Server | Microsoft SQL Server |

| Servidor WebLogic | Dominio de Oracle WebLogic |

| Arquitectura orientada a Oracle Service (SOA) | Dominio de Oracle WebLogic SOA se detecta automáticamente como parte de la detección de dominio WebLogic. Nota

Si el dominio WebLogic ya se ha detectado, utilice los pasos de Refrescamiento de Dominio de Weblogic para detectar SOA. Tanto SOA como WebLogic deben ser supervisados por el mismo agente. Para la detección de SOA, el usuario WebLogic debe tener privilegios de administrador. |

| Oracle HTTP Server (OHS) | Oracle HTTP Server (OHS)

El OHS combinado se detecta automáticamente como parte de la detección del dominio de Oracle WebLogic y se debe instalar en un directorio raíz de Oracle existente, junto con un dominio de servidor WebLogic. Nota

Si ya se ha detectado el dominio WebLogic, siga los pasos de Refrescamiento de dominio de Weblogic para detectar OHS. OHS y WebLogic deben ser supervisados por el mismo agente. |

| Oracle Identity Manager (OIM) | Dominio de Oracle WebLogic OIM se detecta automáticamente como parte de la detección de dominio WebLogic. Nota

Si ya se ha detectado el dominio WebLogic, siga los pasos de Refrescamiento de Dominio de Weblogic para detectar OIM. OIM y WebLogic deben ser supervisados por el mismo agente. |

| Oracle Access Manager (OAM) | Dominio de Oracle WebLogic OAM se detecta automáticamente como parte de la detección de dominio WebLogic. Nota

Si ya se ha detectado el dominio WebLogic, siga los pasos de Refrescamiento de dominio de Weblogic para detectar OAM. OAM y WebLogic deben ser supervisados por el mismo agente. |

| Oracle Service Bus (OSB) | Dominio de Oracle WebLogic OSB se detecta automáticamente como parte de la detección de dominio WebLogic. Nota

Si ya se ha detectado el dominio WebLogic, siga los pasos de Refrescamiento de dominio de Weblogic para detectar OSB. Tanto OSB como WebLogic deben ser supervisados por el mismo agente. |

| Gestor de Nodos de Oracle Weblogic | Dominio de Oracle WebLogic El gestor de nodos de Oracle Weblogic se detecta automáticamente como parte de la detección de dominios WebLogic. Nota

Si el dominio WebLogic ya se ha detectado, utilice los pasos de Refrescamiento de Dominio de Weblogic para detectar el gestor de nodos de Oracle Weblogic. El mismo agente debe supervisar tanto el gestor de nodos de Oracle Weblogic como WebLogic. |

| Oracle Managed File Transfer (Oracle MFT) | Transferencia de archivos gestionados (MFT) |

| Apache HTTP Server | Apache HTTP Server |

| Oracle Unified Directory | Oracle Unified Directory |

| GoldenGate | Oracle GoldenGate |

| Tiempo de ejecución de Oracle JVM | Tiempo de ejecución de Oracle JVM |

| NGINX | NGINX |

Requisitos previos de recursos

Antes de agregar recursos a la supervisión en Stack Monitoring, deberá asegurarse de que se cumplen los requisitos. Los requisitos previos difieren según el tipo de recurso.

En la siguiente tabla se muestran los tipos de recursos soportados por Stack Monitoring junto con enlaces directos a secciones que detallan los requisitos para agregar ese tipo de recurso a Stack Monitoring.

| Tipo de recurso | Requisitos |

|---|---|

| E-Business Suite | Requisitos para detectar E-Business Suite |

| Host (Linux, Solaris, Windows) | |

| Oracle Database/base de datos de conexión | Requisitos de Oracle Database |

| PeopleSoft | PeopleSoft |

| Tomcat | Requisitos para detectar Tomcat |

| Microsoft SQL Server | Requisitos para descubrir Microsoft SQL Server |

| Servidor WebLogic | Requisitos para detectar o promocionar el servidor WebLogic |

| Transferencia de archivos gestionados (MFT) | Requisitos para detectar o promocionar Managed File Transfer (MFT) |

| Oracle HTTP Server (OHS) | Requisitos para detectar o promocionar Oracle HTTP Server (OHS) |

| Apache HTTP Server | Requisitos para la detección o promoción de Apache HTTP Server |

| Oracle Unified Directory | Requisitos para Detectar o Promocionar Oracle Unified Directory |

| GoldenGate | Requisitos para detectar o promocionar GoldenGate |

| IIS de Microsoft | Requisitos para detectar IIS de Microsoft |

Supervisión de Servidores Host

- Requisitos

- Promoción

- Comprobación del estado del trabajo de detección

- Pasos posteriores a la detección

Requisitos

Instancias informáticas de OCI

La promoción de instancias informáticas de OCI permite una supervisión más completa de la instancia informática y visibilidad de los recursos que se ejecutan en la instancia informática. Después de la promoción, el tipo de recurso de la instancia informática es un host.

-

La promoción de instancias informáticas de OCI permite una supervisión más completa de la instancia informática y visibilidad de los recursos que se ejecutan en la instancia informática. Después de la promoción, el tipo de recurso de la instancia informática es un host. Para obtener más información, consulte Despliegue de agentes de gestión en instancias de Compute.

Hosts locales

La detección de un host local permite la supervisión y proporciona visibilidad de los recursos que se ejecutan en el host.

Los hosts que se ejecutan en otro proveedor de nube se supervisan mediante el mismo proceso que un host local.

- El agente de gestión local que supervisa el host se debe desplegar localmente en el host y se deben cumplir los requisitos necesarios. Para obtener más información, consulte Realización de requisitos para desplegar instancias de Management Agent.

-

Para evitar la necesidad de actualizar el nombre de host después de la detección, se recomienda asegurarse de que el nombre de host, tal como se detecta en el propio host, sea un nombre de dominio completo. El valor del nombre de host se obtiene del DNS local.

Ejemplo:

Para Linux, el valor del nombre de host se extrae de DNS y se puede sustituir mediante

/etc/hosts. Para comprobar el nombre de host, utilice el siguiente comando en la línea de comandos del host:hostname -f

Hosts de GPU

La supervisión de GPU solo está soportada en linux.

- Cree las siguientes políticas adicionales de visor y administrador para la GPU que se ejecuta en OCI Compute.

Crear pólizas para ver operaciones

A continuación, se muestra la política que se debe agregar para los usuarios que solo pueden ver los recursos. Usuarios que pertenecen al grupo

StackMonitoringViewerGrp.Política Descripción ALLOW GROUP StackMonitoringViewerGrp TO {COMPUTE_CAPACITY_TOPOLOGY_READ,COMPUTE_BARE_METAL_HOST_INSPECT, COMPUTE_BARE_METAL_HOST_READ,COMPUTE_HPC_ISLAND_READ,COMPUTE_NETWORK_BLOCK_READ,COMPUTE_LOCAL_BLOCK_READ} IN COMPARTMENT <compartment_name>Permitir a los usuarios del grupo StackMonitoringViewerGrp ver el estado de los recursos informáticos de GPU Creación de políticas para operaciones administrativas

A continuación, se muestra la política para los usuarios que pueden realizar operaciones de administración. Usuarios que pertenecen al grupo

StackMonitoringAdminGrp.Política Descripción ALLOW GROUP StackMonitoringAdminGrp TO {COMPUTE_CAPACITY_TOPOLOGY_INSPECT,COMPUTE_CAPACITY_TOPOLOGY_READ,COMPUTE_BARE_METAL_HOST_INSPECT, COMPUTE_BARE_METAL_HOST_READ,COMPUTE_HPC_ISLAND_READ,COMPUTE_NETWORK_BLOCK_READ,COMPUTE_LOCAL_BLOCK_READ} IN COMPARTMENT <compartment_name>Permitir a los usuarios del grupo StackMonitoringAdminGrprecuperar la topología y los detalles de los recursos informáticos de GPU - Active Management Agent en Oracle Cloud Agent. Para obtener más información, consulte el Step 3: Install Management Agents.

- Ponga la herramienta NVIDIA-smi a disposición del usuario

mgmt_agentinstalando los controladores propietarios de NVIDIA en el host, si aún no están preinstalados. Para obtener más información, consulte Instalación de controladores de NVIDIA. - Opcional, para que los datos de RDMA se muestren en la página inicial del host, active la supervisión de las métricas de instancia informática. Para obtener más información, consulte Activación de la supervisión para instancias informáticas.

Una vez completados todos los pasos y requisitos previos, la detección de un recurso de host también incluirá cada GPU instalada en el host. Además, se creará cada recurso de GPU y el recurso de host tendrá una relación CONTAINS con cada recurso de GPU.

Promoción

La supervisión del host se activa a través de un trabajo de promoción y se configura para que se realice de forma automática o manual dentro de un compartimento.

Promoción automática

Los hosts de GPU no se pueden detectar como parte de la promoción automática del host.

Una vez que un agente de gestión se registra, en un compartimento para el que se ha activado la promoción automática, el host en el que se instala localmente el agente se promociona automáticamente a una supervisión completa.

Una vez creada una instancia de OCI Compute, en un compartimento para el que se ha activado la promoción automática, se activará el plugin del agente de gestión dentro de oracle cloud agent en esa instancia y el agente se promocionará automáticamente a la supervisión completa.

Requisitos:

Se necesitan las siguientes políticas para permitir la promoción automática de instancias de Management Agent y OCI Compute a la supervisión completa del host:

| Política | Descripción |

|---|---|

ALLOW SERVICE appmgmt TO {STACK_MONITORING_DISCOVERY_JOB_CREATE,STACK_MONITORING_WORK_REQUEST_READ,STACK_MONITORING_CONFIG_INSPECT} IN COMPARTMENT <compartment_name> |

Permitir que Stack Monitoring promocione agentes/hosts en el compartimento |

ALLOW SERVICE appmgmt TO {MGMT_AGENT_DEPLOY_PLUGIN_CREATE, MGMT_AGENT_INSPECT, MGMT_AGENT_READ} IN COMPARTMENT <compartment_name> |

Permitir que Stack Monitoring gestione agentes en el compartimento |

ALLOW resource stackmonitoringconfig 'AutoPromoteHost' TO {APPMGMT_MONITORED_INSTANCE_ACTIVATE} IN COMPARTMENT <compartment_name> |

Permitir a Stack Monitoring activar el plugin del agente de gestión en el compartimento |

ALLOW resource stackmonitoringconfig 'AutoPromoteHost' TO {INSTANCE_UPDATE, INSTANCE_READ, INSTANCE_AGENT_PLUGIN_INSPECT} IN COMPARTMENT <compartment_name> |

Permitir a Stack Monitoring actualizar la configuración de la instancia informática en el compartimento para activar el plugin del agente de gestión |

Promoción automática mediante la interfaz de usuario:

Para activar la promoción automática de host mediante la interfaz de usuario, vaya a la página Ascender a supervisión completa, haga clic en Activar promoción automática de host y, a continuación, haga clic en Confirmar.

Esto activará tanto el valor de configuración para auto promote cuando se registre un agente de gestión, como el valor de configuración para Compute auto activate plugin cuando se inicie una instancia informática. Cuando, mediante la CLI, solo se activa una configuración, la interfaz de usuario no indicará la promoción automática del host como activada y ofrecerá una opción para activar la configuración que falta.

La promoción automática del host y la activación automática de recursos informáticos también se pueden activar/desactivar desde Gestor de configuración, en el panel de control Configuración de vinculación.

Promoción mediante OCI-CLI:

Ejecute los siguientes comandos de OCI-CLI para activar la promoción automática de un compartimento, donde <compartment_OCID> es el OCID del compartimento:

oci stack-monitoring config create-auto-promote-config --resource-type HOST --is-enabled true --compartment-id <compartment_OCID>oci stack-monitoring config create-compute-auto-activate-plugin-config --is-enabled true --compartment-id <compartment_OCID>Ambas configuraciones deben crearse y definirse como activadas para que la promoción automática funcione para instancias informáticas. Cuando solo está activado compute-auto-activate-plugin-config, se activará el plugin del agente de gestión, pero, al igual que ocurre con un agente de gestión instalado manualmente, el agente no se promocionará a la supervisión completa.

Promoción manual

Una vez instalado Management Agent, la promoción se puede realizar accediendo a la página Ascender a supervisión completa, identificando la instancia informática de OCI o el host local en la lista de recursos promocionables y haciendo clic en el botón Ascender. Revise los valores y haga clic en Ascender recurso para iniciar el proceso de promoción.

Para los hosts de GPU que no sean de OCI, deberá seleccionar manualmente la licencia de GPU.

También puede ir a la página Detección de recursos y hacer clic en Detectar nuevo recurso para introducir los valores adecuados manualmente.

| Campo de Entrada | Descripción |

|---|---|

| Nombre del Recurso | FQDN de la instancia informática de OCI |

| Agente de gestión | Agente de gestión que se ejecuta en la instancia informática de OCI que desea promocionar. |

Desactivar promoción automática

Para desactivar la promoción automática de un compartimento, ejecute los siguientes comandos de la CLI:

-

Busque la configuración

IDs <config_id>:oci stack-monitoring config list --type AUTO_PROMOTE --lifecycle-state ACTIVE --compartment-id <compartment-id>oci stack-monitoring config list --type COMPUTE_AUTO_ACTIVATE_PLUGIN --lifecycle-state ACTIVE --compartment-id <compartment-id> -

Desactivar promoción automática de host:

oci stack-monitoring config update-auto-promote-config --config-id <config_id> --is-enabled falseoci stack-monitoring config update-compute-auto-activate-plugin-config --config-id <config_id> --is-enabled false

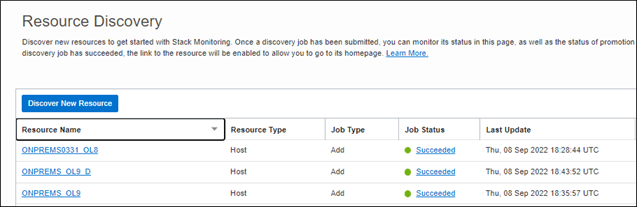

Comprobación del estado del trabajo de detección

El estado y los logs del trabajo se pueden ver en Stack Monitoring en la página Resource Discovery. En la página Detección de recursos, busque el trabajo ejecutado con un nombre de recurso que coincida con el nombre del host, un tipo de recurso de "Host" y un tipo de trabajo de "Agregar". Una vez que el estado del trabajo sea "Correcto", haga clic en el nombre del host en Nombre de recurso para navegar a la página inicial del host.

Pasos posteriores a la detección

Una vez que se haya promocionado el host, verifique que el nombre de host sea el FQDN esperado. Si el host no tiene el FQDN esperado y sigue apareciendo como disponible para ascender desde la página Ascender a supervisión completa, el nombre de host se debe actualizar mediante los siguientes comandos de la CLI:

Para ver el nombre del host, ejecute el siguiente comando de la CLI:

oci stack-monitoring resource get --resource-id ocid1.stackmonitoringresource.<Host_Resource_OCID>Para corregir el nombre de host, ejecute el siguiente comando de la CLI:

oci stack-monitoring resource update --resource-id ocid1.stackmonitoringresource.<Host_Resource_OCID> --host-name fully.qualified.domain.nameUna vez que se ha ascendido el host, el siguiente paso es detectar los recursos que se ejecutan en el host, como el servidor WebLogic u Oracle Database.

Después de detectar los recursos, deberá crear las asociaciones entre el host y estos recursos. Consulte Asociación de recursos a un host en Actualización de la topología de aplicación para obtener más información.

Ascenso al control completo de los recursos detectados automáticamente

Algunos tipos de recursos se pueden detectar automáticamente si ha activado las funciones de Detección y supervisión de recursos de OS Management Hub. Después de la detección, se inicia automáticamente la supervisión básica de estos recursos. Para activar la supervisión completa de estos recursos, debe realizar el proceso promover a la supervisión completa.

La promoción a la supervisión completa implica especificar parámetros de identificación adicionales y credenciales de supervisión para completar la detección y supervisar completamente el recurso.

La promoción a la supervisión completa está soportada para los siguientes tipos de recursos:

- Oracle Database

- Servidor WebLogic

- Host

La promoción a la supervisión completa no está soportada actualmente para estos otros tipos:

- Listener

- Oracle HTTP Server

- Servidor de Apache

- Tomcat

Los requisitos y los parámetros de entrada para la promoción son los mismos que la detección iniciada por el usuario.

La promoción, a diferencia de la detección, rellena previamente la información relacionada con el recurso. Asegúrese de validar esta información y de que sea correcta.

Detección iniciada por el usuario

Puede iniciar la detección de recursos desde la interfaz de usuario de Stack Monitoring. Para acceder a Stack Monitoring, conéctese a la consola de Oracle Cloud Infrastructure y, a continuación, acceda a Stack Monitoring mediante el menú principal de la consola de Oracle Cloud Infrastructure. Abra el menú de navegación, haga clic en Observación y gestión. En Application Performance Monitoring, haga clic en Stack Monitoring.

- En el panel de la izquierda, en Recursos, haga clic en Detección de recursos. Se muestra la página Detección de recursos.

- Haga clic en Detectar nuevo recurso. Se muestra la región Detección de recursos.

- Seleccione un tipo de recurso en el menú desplegable Tipo de Recurso.

Puede seleccionar uno de los siguientes tipos de recursos:

- Introduzca los detalles de detección del tipo de recurso.

- Haga clic en Detectar nuevo recurso. Se crea un nuevo trabajo de detección de recursos que se muestra en la tabla.

Oracle Database

Puede detectar bases de datos externas (fuera de OCI), tanto bases de datos Oracle de instancia única como instancias de Oracle RAC, incluido el sistema de base de datos mediante el servicio Stack Monitoring. Todo el sistema de base de datos se detecta como parte de una detección de Oracle Database.

- El sistema de base de datos, incluidos sus componentes (listener, ASM, etc.), se detecta como parte de una detección de Oracle Database.

- La detección y supervisión del sistema de base de datos solo está soportada en entornos LINUX.

Requisitos

Para detectar cualquier tipo de recurso que no sea el cumplimiento de los requisitos previos, se necesita un agente de gestión activo para la detección. Consulte Instalación de instancias de gestión para la instalación local y Despliegue de instancias de gestión en instancias de Compute para el despliegue de instancias de OCI.

- Requisitos de nombre de host

- Requisitos del Agente

- Requisitos de política

- Requisitos de Credenciales de Supervisión

- Si Oracle Database utiliza TCPS (opcional)

- Si Oracle Database utiliza versiones de contraseña anteriores

Requisitos de nombre de host

Asegúrese de que el comando hostname -d devuelve el nombre de dominio o que el comando hostname -a devuelve el nombre abreviado correcto como primer alias. El nombre abreviado aparece en la columna HOST_NAME de la tabla v$instances de la base de datos que se va a detectar. Para ello, se puede actualizar el archivo /etc/hosts para devolver el alias correcto como el anterior para que sea el primer alias.

Requisitos del Agente

- Cada nodo del cluster de Oracle Database debe tener un agente de gestión instalado localmente.

-

Asegúrese de que el usuario

mgmt_agentooracle-cloud-agent, según el tipo de agente instalado, se incluya en el grupo de Oracle Inventory (normalmente,oinstall) tomado de/etc/oraInst.loc, para poder ejecutar los comandoslsnrctl,srvctlycrsctl.Utilice la siguiente instrucción para otorgar privilegios

oinstallal usuariomgmt_agentooracle-cloud-agent, según el tipo de agente instalado:- Host con Oracle Cloud Agent:

usermod -aG oinstall oracle-cloud-agent - Host con agente autónomo:

usermod -aG oinstall mgmt_agent

- Host con Oracle Cloud Agent:

-

El grupo debe tener privilegios de ejecución en el directorio de instalación de Oracle.

Ejemplo de adición de permisos de ejecución de grupo al directorio:

chmod g+x /u01/app/oracle

Después de otorgar los privilegios del sistema operativo, utilice las siguientes instrucciones para reiniciar el agente. Utilice las instrucciones adecuadas para el agente y el sistema operativo, respectivamente:

- Oracle Cloud Agent:

sudo systemctl stop oracle-cloud-agentA continuación, inicie el agente con el comando start.

- Agente Autónomo:

sudo systemctl stop mgmt_agentA continuación, inicie el agente con el comando start.

Requisitos de la política

| Política | Descripción |

|---|---|

ALLOW DYNAMIC-GROUP Management_Agent_Dynamic_Group TO USE METRICS IN COMPARTMENT <compartment_name> where target.metrics.namespace = 'oracle_oci_database_cluster' |

Permita al agente cargar métricas en Telemetry en el espacio de nombres 'oracle_oci_database_cluster'. Aquí, Management_Agent_Dynamic_Group es un grupo dinámico de Management Agent en un compartimento.

|

allow group <Stack Monitoring Admin Users> to manage dbmgmt-family in tenancy |

Permitir a los usuarios del grupo especificado gestionar recursos de gestión de base de datos en un arrendamiento. |

Requisitos de Credenciales de Supervisión

Antes de detectar una base de datos en Stack Monitoring, asegúrese de que tiene acceso al usuario de supervisión. Puede utilizar un usuario DBSNMP integrado con Oracle Database y que tenga los privilegios necesarios para supervisar la base de datos O bien crear un usuario personalizado con solo los privilegios necesarios. Los pasos para crear un usuario de supervisión de base de datos se pueden encontrar en la nota de CMOS KB57458.

Para ASM:

- Debe usar un perfil de usuario de ASMSNMP o sus privilegios.

- El usuario debe tener una contraseña secreta para ASM Para empezar a crear un secreto, consulte Gestión de secretos.

Requisitos de Oracle Database con TCPS activado

Stack Monitoring soporta protocolos de conectividad TCP y TCPS para bases de datos Oracle. El protocolo TCPS permite a una aplicación de Oracle en un cliente comunicarse con bases de datos remotas mediante TCP/IP y SSL, lo que proporciona mayor seguridad que TCP solo. Este nuevo listener se puede utilizar para hablar con la base de datos a través de un canal seguro. Para detectar una base de datos con TCPS, el requisito sería agregar un listener TCPS a la base de datos Oracle y acceder a la ubicación de la cartera como se muestra en los siguientes cuatro pasos.

Stack Monitoring soporta tanto el uso de Java KeyStore (JKS) como el almacén de confianza (PKCS).

Paso 1: Configuración de Oracle Database y el listener para soportar TCPS, consulte Configuración de la autenticación de seguridad de capa de transporte.

Paso 2: Importe el almacén de claves/TrustStore en Management Agent y actualice sus permisos.

- Identifique y exporte la ubicación de la cartera de Oracle Database según el tipo de KeyStore utilizado (PKCS o JKS).

PKCS

export WALLET_LOCATION=<database_wallet_location>/dbwalletsJKS

export WALLET_LOCATION=<database_wallet_location>/jkswallets - Copie la cartera en un directorio seguro y legible en el host del agente.

cp -r $WALLET_LOCATION <secure_readable_dir>/ - Actualice el permiso de cartera.

En OCI Compute

PKCS

sudo chown -R oracle-cloud-agent:oracle-cloud-agent <secure_readable_dir>/dbwalletsJKS

sudo chown -R oracle-cloud-agent:oracle-cloud-agent <secure_readable_dir>/jkswalletsRecursos informáticos locales:

PKCS

sudo chown -R mgmt_agent:mgmt_agent <secure_readable_dir>/dbwalletsJKS

sudo chown -R mgmt_agent:mgmt_agent <secure_readable_dir>/jkswallets

Paso 3: Crear un secreto de OCI.

Para empezar a crear un secreto, consulte Gestión de secretos.

Ejemplos de secretos:

PKCS

{

"sslTrustStoreType": "PKCS12",

"sslTrustStoreLocation": "/<secure_readable_dir>/dbwallets/cwallets/ewallet.p12",

"sslTrustStorePassword": "<truststore_password>",

"sslKeyStoreType": "PKCS12",

"sslKeyStoreLocation": "/<secure_readable_dir>/dbwallets/swallets/ewallet.p12",

"sslKeyStorePassword": "<truststore_password>",

"sslServerCertDn": "C=US,O=MyCorp,CN=sslclient"

}

JKS

{

"sslTrustStoreType": "JKS",

"sslTrustStoreLocation": "/<secure_readable_dir>/jkswallets/truststore.jks",

"sslTrustStorePassword": "<truststore_password>",

"sslKeyStoreType": "JKS",

"sslKeyStoreLocation": "/<secure_readable_dir>/jkswallets/keystore.jks",

"sslKeyStorePassword": "<truststore_password>",

"sslServerCertDn": "C=US,O=MyCorp,CN=sslclient"

}

Paso 4: Validar políticas

Además de la creación de un secreto, se debe otorgar al grupo de administradores de Stack Monitoring la capacidad de leer el almacén donde se mantiene el secreto. Consulte Creación de políticas necesarias para obtener más información sobre cómo otorgar permisos de lectura en una familia secreta dentro de un compartimento especificado.

Si Oracle Database utiliza versiones de contraseña anteriores

Para las bases de datos configuradas para utilizar una versión de contraseña de menos de 12 (SQLNET.ALLOWED_LOGON_VERSION < 12), como determinadas bases de datos de E-Business Suite, siga estos pasos adicionales para configurar Management Agent para que se comunique con la base de datos mediante versiones de contraseña anteriores definiendo un valor SQLNET.ALLOWED_LOGON_VERSION adecuado en la configuración del agente.

Estas instrucciones se aplican al agente que se ejecuta localmente:

- Modifique este archivo

/opt/oracle/mgmt_agent/agent_inst/config/emd.propertiespara agregar la propiedad:dbaas.ALLOWED_LOGON_VERSION = 8Los valores pueden ser 8 / 10 / 11 /12 / 12a dependiendo de la versión de inicio de sesión permitida que requiera.

- Reinicio del agente.

sudo systemctl restart mgmt_agent

Estas instrucciones se aplican al agente que se ejecuta en OCI Compute:

- Modifique el archivo

/var/lib/oracle-cloud-agent/plugins/oci-managementagent/polaris/agent_inst/config/emd.propertiespara agregar esta propiedad:dbaas.ALLOWED_LOGON_VERSION = 8Los valores pueden ser 8 / 10 / 11 /12 / 12a dependiendo de la versión de inicio de sesión permitida que requiera.

- Reinicio del agente.

sudo systemctl restart oracle-cloud-agent

Instrucciones de detección de Oracle Database

- El sistema de base de datos, incluidos sus componentes (listener, ASM, etc.), se detecta como parte de una detección de Oracle Database.

- La detección y supervisión del sistema de base de datos solo está soportada en entornos LINUX.

Detección del sistema de base de datos si ya se ha detectado Oracle Database

- Detección de IU para el primer sistema de base de datos del cluster:

En la página Detección de recursos, complete la detección de Oracle Database en blanco.

Para obtener más información sobre las entradas de detección de interfaz de usuario, consulte la tabla Entrada de detección de interfaz de usuario.

-

Detección de CLI para los recursos restantes del sistema de base de datos:

Nota

Para una instancia de Oracle Database que ya se ha detectado, realice los siguientes pasos para detectar el sistema de base de datos relacionado.- Vaya al separador Configuración de la página inicial de Oracle Database recién creada. Copie los siguientes campos de la tabla Propiedades generales de OCI en un bloc de notas:

Nombre de la Propiedad Nombre de variable de la CLI Notas: OCID <Database_Resource_OCID> compartmentId <Compartment_OCID> managementAgentId <Additional_Agent#_OCID> Este es el OCID del agente utilizado durante la detección de la CLI. - Copie el nombre del recurso de Oracle Database desde la parte superior de la página inicial de Stack Monitoring Oracle Database.

- Obtenga el OCID de Management Agent de los otros nodos del cluster:

-

Vaya a Observación y gestión, vaya a Agentes de gestión y haga clic en Agentes.

- Para cada agente adicional en el cluster del sistema de base de datos, seleccione el menú de acción.

- Seleccione Copiar OCID al portapapeles.

OCID de agente Nombre de variable de la CLI 1er nodo adicional en cluster <Additional_Agent1_OCID> 2o nodo adicional en cluster (etc) <Additional_Agent2_OCID>

-

- Actualice

JSON_INPUT_FILEcon los valores obtenidos y utilice la siguiente sintaxis para detectar un sistema de Oracle DB:oci stack-monitoring discovery-job create --compartment-id "<Compartment_ID>" --from-json file://<JSON_INPUT_FILE>

Para obtener más información sobre las entradas de detección de la CLI, consulte la tabla Entrada de detección de la CLI.

A continuación, se muestran ejemplos de carga útil de JSON para detectar los recursos del sistema de base de datos restantes:

{ "discoveryType": "REFRESH", "discoveryClient": "APPMGMT", "compartmentId": "<COMPARTMENT_OCID>", "discoveryDetails": { "agentId": "<OCID of the Management agent>", "resourceType": "ORACLE_DATABASE", "resourceName": "<Resource name to display in Stackmonitoring UI>", "properties": { "propertiesMap": { "resource_id":"<DATABASE_OCID>", "asm_host":"<ASM HOSTNAME>", "asm_service_name":"+ASM", "is_asm_discovery":"true", "asm_port":"1521", "additional_agent_1":"ADDITIONAL_AGENT1_OCID", "additional_agent_2":"ADDITIONAL_AGENT2_OCID" } }, "credentials": { "items": [ { "credentialName" : "QVNNUGFzc3dvcmRJblZhdWx0", "credentialType" : "U1NMX1NFQ1JFVF9JRA==", "properties": { "propertiesMap": { "ASMUserName": "<ASM user name in base64 encoded format>", "PasswordSecretId": "<Encoded ASM user secret ocid in BASE64 encoded format>", "ASMRole":"<ASM user role in base64 encoded format>" } } } ] } } } - Vaya al separador Configuración de la página inicial de Oracle Database recién creada. Copie los siguientes campos de la tabla Propiedades generales de OCI en un bloc de notas:

Para obtener más información sobre el refrescamiento del sistema de Oracle DB, consulte Refrescamiento de componentes del sistema de Oracle Database.

Oracle Database

Detectar una instancia de Oracle Database, incluido el sistema de base de datos mediante la interfaz de usuario: en la página Detección de recursos, complete la interfaz de usuario de relleno en blanco para detectar una instancia de Oracle Database, incluido el sistema de base de datos y sus componentes.

Para incluir varios agentes al detectar un sistema de base de datos para RAC de varios nodos, realice los siguientes pasos:

Entrada de detección

-

Entrada de Detección de Interfaz de Usuario

Campo de Entrada Descripción Nombre del Recurso Nombre de la base de datos Nombre de host de DNS o nombre de SCAN Sistema de nombres de dominio (DNS) o nombre único de acceso de cliente (SCAN) para la base de datos Puerto Puerto utilizado por la base de datos fuera de Oracle Cloud Infrastructure para las conexiones de base de datos Nombre del Servicio Nombre del servicio para la base de datos fuera de Oracle Cloud Infrastructure que utilizará la conexión Protocolo Protocolo utilizado para Oracle Database. Seleccione el protocolo TCP o TCPS Secreto de contraseña de usuario de base de datos en el compartimento <compartment_name> Seleccione el secreto que contiene la contraseña de usuario de base de datos en la lista desplegable. Este campo solo se muestra si se selecciona TCPS en el campo Protocolo. Consulte a continuación. Management Agent Agentes de gestión que supervisan el host en el que está instalada la base de datos Nota

Para sistemas de base de datos que abarquen varios hosts, seleccione todos los agentes de gestión desplegados en todos los hosts del sistema de base de datos.Credenciales de base de datos para la supervisión

. - Usuario

Nombre de usuario de las credenciales de control de Oracle Database - Contraseña

Contraseña en formato codificado base 64, de las credenciales de supervisión de Oracle Database - Rol

Rol en la base de datos en formato codificado 64, del usuario de monitorización de la base de datos (Normal o SYSDBA) Información de ASM Agente de gestión Agente de gestión que supervisa el host en el que está instalada la base de datos. Para detectar el cluster y el agente de listener se deben instalar en el host de la base de datos. Automatic Storage Manager Activar o Desactivar. Activado por defecto. Nombre de host de DNS o nombre de SCAN Nombre de SCAN o dns por defecto donde reside la instancia de ASM. Puerto El puerto utilizado por ASM. Valor por defecto: 1521 Nombre del Servicio El nombre de servicio de ASM Credenciales de ASM para la Supervisión Usuario Nombre de usuario de ASM en formato codificado base 64 Secreto de contraseña de usuario de ASM en el compartimento actual Secreto de contraseña en formato codificado base 64 según se define en el servicio OCI Vault Rol Rol en formato codificado base 64. SYSMAN por defecto. Valores posibles: SYSASM, SYSDBA, SYSOPER Descubrir en Supervisión de pila y Log Analytics (recomendado) Los resultados de la detección se enviarán a Stack Monitoring y Log Analytics. Solo supervisión de pila Los resultados de la detección se enviarán solo a Stack Monitoring. Solo Log Analytics Los resultados de detección se enviarán solo a Log Analytics. Licencia Enterprise Edition Se asignará al recurso una licencia de Enterprise Edition. Standard Edition Al recurso se le asignará una licencia Standard Edition. Etiquetas (en Mostrar opciones avanzadas) Las etiquetas definidas y de formato libre se pueden aplicar a los recursos de Stack Monitoring durante la detección. Para utilizar etiquetas definidas primero, cree los espacios de nombres de etiquetas, consulte . Consulte Tags and Tag Namespace Concepts para obtener más información sobre la creación y la gestión de los espacios de nombres de etiquetas para etiquetas definidas. Al detectar un recurso, cualquier etiqueta asignada se aplicará a todos los recursos detectados. Para obtener más información sobre los requisitos previos de las etiquetas y la propagación de etiquetas, consulte Gestión de etiquetas.

Espacio de nombres de etiqueta

Seleccione "Ninguna" para agregar una etiqueta de formato libre. Seleccione un espacio de nombres para agregar una etiqueta definida en el espacio de nombres. Si tiene permisos para crear un recurso, también los tiene para aplicar etiquetas de formato libre a ese recurso. Para aplicar una etiqueta definida, debe tener permisos para utilizar el espacio de nombres de la etiqueta. Para obtener más información sobre el etiquetado, consulte Etiquetas de recursos. Si no está seguro de si deben aplicar etiquetas, omita esta opción (puede aplicar las etiquetas posteriormente) o pregunte al administrador.

Clave de etiqueta

Especifique el nombre que utiliza para hacer referencia a la etiqueta.

Valor de la Etiqueta

Especifique el valor de la etiqueta. Para obtener más información sobre la clave de etiqueta y el valor de etiqueta, consulte Visión general del etiquetado.

-

Entrada de Detección de CLI

Variable de entrada de la CLI Descripción <Additional_Agent1_OCID> 1er nodo adicional en cluster <Additional_Agent2_OCID> (etc.) 2o nodo adicional del cluster (continuar para cada nodo adicional del cluster) Agent_OCID Agente del OCID de detección inicial Compartment_OCID OCID de compartimento en el que se supervisará el sistema de Oracle Database

Base de Datos de Conexión

Requisitos:

-

El agente de gestión es necesario para la detección. Para obtener más información, consulte el Step 3: Install Management Agents.

- Antes de detectar una PDB, primero debe detectar la CDB.

En la página Detección de recursos, complete la interfaz de usuario en blanco para detectar la PDB.

| Campo de Entrada | Descripción |

|---|---|

| Nombre del Recurso | Nombre de la base de datos. |

| Seleccionar base de datos de contenedor | Base de datos de contenedor que contiene la base de datos conectable. |

| Nombre de host de DNS o nombre de SCAN | Sistema de nombres de dominio (DNS) o nombre único de acceso de cliente (SCAN) para la base de datos. |

| Puerto | Puerto utilizado por la base de datos fuera de Oracle Cloud Infrastructure para las conexiones de base de datos. |

| Nombre del Servicio | Nombre del servicio para la base de datos fuera de Oracle Cloud Infrastructure que utilizará la conexión. |

| Protocolo | Protocolo utilizado para Oracle Database. Seleccione el protocolo TCP o TCPS. |

| Secreto de contraseña de usuario de base de datos en el compartimento <compartment_name> | Seleccione el secreto que contiene la contraseña de usuario de base de datos en la lista desplegable. Este campo solo se muestra si se selecciona TCPS en el campo Protocolo. Consulte a continuación. |

| Agente de gestión | Agente de gestión que supervisa el host en el que está instalada la base de datos. |

|

Credenciales de base de datos para la supervisión |

. |

|

Nombre de usuario de las credenciales de control de Oracle Database. |

|

Contraseña de las credenciales de control de Oracle Database. |

|

Rol en la base de datos del usuario de monitorización de la base de datos (Normal o SYSDBA). |

| Descubrir en | |

| Supervisión de pila y Log Analytics (recomendado) | Los resultados de la detección se enviarán a Stack Monitoring y Log Analytics. |

| Solo supervisión de pila | Los resultados de la detección se enviarán solo a Stack Monitoring. |

| Solo Log Analytics | Los resultados de detección se enviarán solo a Log Analytics. |

| Licencia | |

| Enterprise Edition | Se asignará al recurso una licencia de Enterprise Edition. |

| Standard Edition | Al recurso se le asignará una licencia Standard Edition. |

| Etiquetas (en Mostrar opciones avanzadas) |

Las etiquetas definidas y de formato libre se pueden aplicar a los recursos de Stack Monitoring durante la detección. Para utilizar etiquetas definidas primero, cree los espacios de nombres de etiquetas, consulte . Consulte Tags and Tag Namespace Concepts para obtener más información sobre la creación y la gestión de los espacios de nombres de etiquetas para etiquetas definidas. Al detectar un recurso, cualquier etiqueta asignada se aplicará a todos los recursos detectados. Para obtener más información sobre los requisitos previos de las etiquetas y la propagación de etiquetas, consulte Gestión de etiquetas. |

|

Espacio de nombres de etiqueta |

Seleccione "Ninguna" para agregar una etiqueta de formato libre. Seleccione un espacio de nombres para agregar una etiqueta definida en el espacio de nombres. Si tiene permisos para crear un recurso, también los tiene para aplicar etiquetas de formato libre a ese recurso. Para aplicar una etiqueta definida, debe tener permisos para utilizar el espacio de nombres de la etiqueta. Para obtener más información sobre el etiquetado, consulte Etiquetas de recursos. Si no está seguro de si deben aplicar etiquetas, omita esta opción (puede aplicar las etiquetas posteriormente) o pregunte al administrador. |

|

Clave de etiqueta |

Especifique el nombre que utiliza para hacer referencia a la etiqueta. |

|

Valor de la Etiqueta |

Especifique el valor de la etiqueta. Para obtener más información sobre la clave de etiqueta y el valor de etiqueta, consulte Visión general del etiquetado. |

Dominio de Oracle WebLogic

Stack Monitoring soporta la detección y supervisión de servidores y clusters WebLogic estáticos y dinámicos. Una propiedad de configuración en la página de inicio del recurso indica si el recurso es estático o dinámico.

Al detectar WebLogic, Oracle Access Manager (OAM), Oracle Identity Manager (OIM), Oracle HTTP Server (OHS), la arquitectura orientada a Oracle Service (SOA), Oracle Service Bus (OSB) y el gestor de nodos de Oracle Weblogic también se detectan automáticamente. Si el dominio WebLogic ya se ha detectado, utilice los pasos de Refrescamiento de Dominio de Weblogic para detectar OAM, OIM, OHS, SOA, OSB y el gestor de nodos de Oracle Weblogic.

El gestor de nodos de Oracle Weblogic se utiliza para gestionar, especialmente para iniciar, el servidor WebLogic desde la consola de administración, a la que se puede acceder de forma remota.

Requisitos

Para detectar cualquier tipo de recurso que no sea el cumplimiento de los requisitos previos, se necesita un agente de gestión activo para la detección. Consulte Instalación de instancias de gestión para la instalación local y Despliegue de instancias de gestión en instancias de Compute para el despliegue de instancias de OCI.

-

Para OSB, asegúrese de que la supervisión sea de bus de servicio activada.

- Inicie sesión en el control de FMW:

http:/<host>:<port>/em - En la página de inicio del bus de servicio, vaya al separador Operaciones.

- Marque la casilla de control Supervisión.

- Inicie sesión en el control de FMW:

-

Para la detección de SOA, el usuario WebLogic debe tener privilegios

Administrator. - Para el gestor de nodos de Oracle WebLogic, para garantizar el cálculo de la métrica

MonitoringStatuspara el recurso del gestor de nodos de Oracle WebLogic, definalistenAddresscomo Todas las direcciones locales, una dirección IP válida o un nombre DNS que se pueda resolver. No defina la propiedadlistenAddressenlocalhostonull. SilistenAddressse debe definir enlocalhost, asegúrese de que se utiliza un agente de gestión local para la detección a fin de calcular el estado con precisión.

Si no utiliza SSL, no se aplican los siguientes requisitos previos.

Si ha activado Oracle WebLogic Server con SSL, exporte el certificado de su almacén de claves e impórtelo en Management Agent KeyStore. Para obtener más información sobre la configuración de SSL en el servidor WebLogic, consulte Configuración de SSL.

Importación de TrustStore al agente de gestión

-

Designe un subdirectorio persistente en el sistema de archivos del agente de gestión para que contenga los almacenes de claves y los almacenes de confianza de Stack Monitoring. Exporte el certificado del almacén de claves SSL JMX de la instancia de WLS al almacén de confianza de Stack Monitoring. Por ejemplo, en un host UNIX:

keytool -exportcert -alias <alias of WLS SSL key> -file <Exported Cert Name> -keystore <path to the WLS SSL Keystore>.keystore -storepass <WLS SSL Keystore password> -rfc -

Importe el almacén de claves SSL JMX de la instancia de WLS al almacén protegido de Stack Monitoring en el sistema de archivos del agente de gestión:

keytool -importcert -noprompt -alias <alias agent's truststore key> -file <Exported Cert Name>.cer -keystore AgentTrust.jks -storepass <Agent truststore password, default is "welcome"> -

Copie el archivo del almacén de confianza de Stack Monitoring y actualice sus permisos.

Identifique la ubicación segura legible de Management Agent en el host del agente.

cp <path_to_truststore_file/AgentTrust.jks <secure_readable_dir>/En OCI Compute:

sudo chown oracle-cloud-agent:oracle-cloud-agent <secure_readable_dir>/AgentTrust.jksRecursos informáticos locales:

sudo chown mgmt_agent:mgmt_agent <secure_readable_dir>/AgentTrust.jks - Utilice la ruta completa del almacén de confianza, por ejemplo,

<secure_readable_dir>/AgentTrust.jksen la "ruta TrustStore" de la detección de recursos si el dominio WebLogic tiene T3S y "JKS" como el "tipo de almacén de confianza".

Configurar MBeans en servidores Oracle WebLogic

Para recopilar las métricas de rendimiento de JVM de la plataforma MBeans, se debe poder acceder a MBeans a través del tiempo de ejecución MBeanServer. Active MBeans conectándose a Oracle WebLogic Server y verifique la activación ejecutando el script WLST:

- Activar MBeans en servidores Oracle WebLogic

Active MBeans accediendo a cada Oracle WebLogic Server conectándose a él o desde la consola WebLogic de la siguiente forma:

- Conéctese a Oracle WebLogic Server:

Siga las acciones del usuario en el demostración de la sesión de la herramienta de scripts WebLogic en Activating Platform MBeans on WebLogic Server 9.x to 10.3.2 version en Enterprise Manager Cloud Control Middleware Management Guide.

- Acceda a la consola WebLogic:

Vaya a Dominio > Configuración > página General > opciones Avanzadas. Seleccione la casilla de control Platform MBean Server Used.

Si MBeans no está registrado después de seguir los pasos anteriores, inicie los servidores de Oracle WebLogic con la siguiente propiedad del sistema:

-Djavax.management.builder.initial=weblogic.management.jmx.mbeanserver.WLSMBeanServerBuilder - Conéctese a Oracle WebLogic Server:

- Verifique la activación de MBeans

Para verificar si MBeans se ha activado correctamente, ejecute el script de WLST disponible en Using the Platform MBean Server en Fusion Middleware Developing Custom Management Utilities With JMX for Oracle WebLogic Server. El script WLST muestra cómo utilizar la plataforma MXBeans para supervisar los recursos de un dominio de Oracle WebLogic Server en ejecución.

Asegúrese de que MBeans está registrado en

java.lang.

Garantizar la conectividad entre el agente de gestión y todos los servidores en WebLogic

Durante la detección, el agente de supervisión de pila se comunica con AdminServer para detectar la topología de dominio. La supervisión posterior a la detección se realiza comunicándose directamente con los servidores gestionados. Para que esto ocurra, verifique lo siguiente:

- Management Agent puede comunicarse con todos los servidores gestionados del dominio.

- El agente puede acceder al host y los puertos de los servidores gestionados.

- Si los filtros están configurados para bloquear el tráfico entrante en servidores gestionados, ajuste los filtros para que el agente se comunique con los servidores gestionados.

WebLogic Resultados de detección específicos del escenario

-

El dominio WebLogic tiene dos servidores y uno de ellos está caído.

Resultado de detección: el dominio WebLogic se detectará solo con el servidor que está en estado de ejecución, ignorando el que no está en estado de ejecución.

-

Un dominio WebLogic tiene un cluster con dos servidores y uno de ellos está caído.

Resultado de detección: el cluster WebLogic se detectará solo con el servidor que está en estado de ejecución.

-

Un dominio WebLogic tiene un cluster que contiene solo un servidor que no está en estado de ejecución.

Resultado de detección: no se detectará ni el cluster ni el servidor

WebLogic Entrada de Detección

| Campo de Entrada | Descripción |

|---|---|

| Nombre del Recurso | Nombre del dominio WebLogic. |

| Host del Servidor de Administración | Nombre de host completo en el que está instalado el servidor de administración WebLogic. |

| Puerto del servidor de administración | Puerto utilizado para el servidor de administración (consola) WebLogic. |

| Protocolo | Protocolo utilizado para el servidor WebLogic. Los valores posibles son t3 y t3s. Si selecciona t3s, los campos TrustStore Ruta y Tipo TrustStore aparecen en WebLogic Usuario para supervisión. |

| Agente de gestión | Agente de gestión instalado en el host donde está instalado el servidor de administración WebLogic. |

|

WebLogic Usuario para la supervisión |

. |

|

WebLogic Nombre de usuario del servidor.

|

|

WebLogic Contraseña de usuario del servidor. |

|

Ruta de acceso completa, en el sistema de archivos del agente de gestión, del archivo de almacén de confianza utilizado para almacenar los certificados de los servidores de confianza. |

|

Tipo de TrustStore utilizado para la gestión de certificados de CA al establecer una conexión SSL. Especifique: JKS o PKCS12. Si no se especifica el tipo TrustStore, se utiliza el tipo TrustStore por defecto, JKS. |

| Descubrir en | |

| Supervisión de pila y Log Analytics (recomendado) | Los resultados de la detección se enviarán a Stack Monitoring y Log Analytics. |

| Solo supervisión de pila | Los resultados de la detección se enviarán solo a Stack Monitoring. |

| Solo Log Analytics | Los resultados de detección se enviarán solo a Log Analytics. |

| Licencia | |

| Enterprise Edition | Se asignará al recurso una licencia de Enterprise Edition. |

| Standard Edition | Al recurso se le asignará una licencia Standard Edition. |

| Etiquetas (en Mostrar opciones avanzadas) |

Las etiquetas definidas y de formato libre se pueden aplicar a los recursos de Stack Monitoring durante la detección. Para utilizar etiquetas definidas primero, cree los espacios de nombres de etiquetas, consulte . Consulte Tags and Tag Namespace Concepts para obtener más información sobre la creación y la gestión de los espacios de nombres de etiquetas para etiquetas definidas. Al detectar un recurso, cualquier etiqueta asignada se aplicará a todos los recursos detectados. Para obtener más información sobre los requisitos previos de las etiquetas y la propagación de etiquetas, consulte Gestión de etiquetas. |

|

Espacio de nombres de etiqueta |

Seleccione "Ninguna" para agregar una etiqueta de formato libre. Seleccione un espacio de nombres para agregar una etiqueta definida en el espacio de nombres. Si tiene permisos para crear un recurso, también los tiene para aplicar etiquetas de formato libre a ese recurso. Para aplicar una etiqueta definida, debe tener permisos para utilizar el espacio de nombres de la etiqueta. Para obtener más información sobre el etiquetado, consulte Etiquetas de recursos. Si no está seguro de si deben aplicar etiquetas, omita esta opción (puede aplicar las etiquetas posteriormente) o pregunte al administrador. |

|

Clave de etiqueta |

Especifique el nombre que utiliza para hacer referencia a la etiqueta. |

|

Valor de la Etiqueta |

Especifique el valor de la etiqueta. Para obtener más información sobre la clave de etiqueta y el valor de etiqueta, consulte Visión general del etiquetado. |

E-Business Suite

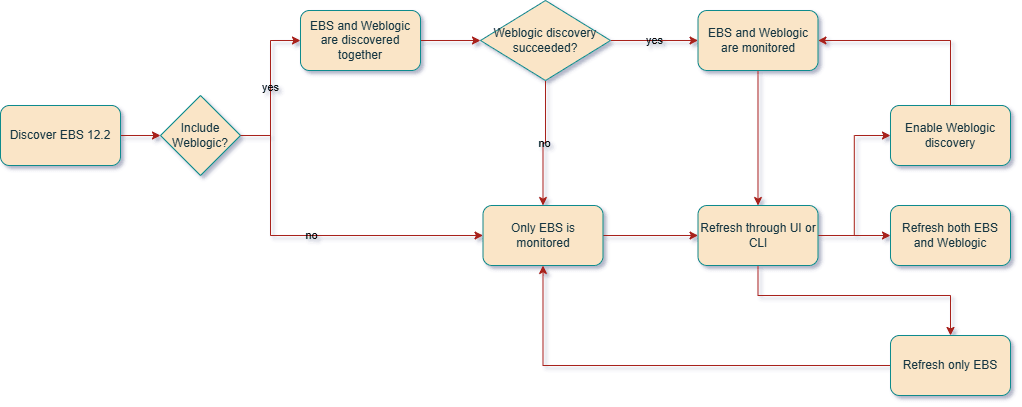

Al detectar la aplicación E-Business Suite (EBS) versión 12.2, la detección de dominios de Weblogic es opcional.

Si Weblogic se incluye en la detección y falla, el estado del trabajo de detección será Parcialmente Correcto y solo se supervisarán los recursos de EBS. Si Weblogic no se incluye en la detección, se puede detectar más adelante mediante la operación de refrescamiento desde la página inicial del recurso de instancia de EBS.

Las opciones de supervisión para la detección flexible de EBS 12.2 están disponibles de la siguiente manera:

En entornos de EBS con más de un nodo, solo se supervisará el listener de aplicación del nodo en el que está instalado el agente.

Para obtener más información, consulte Refrescamiento de EBS.

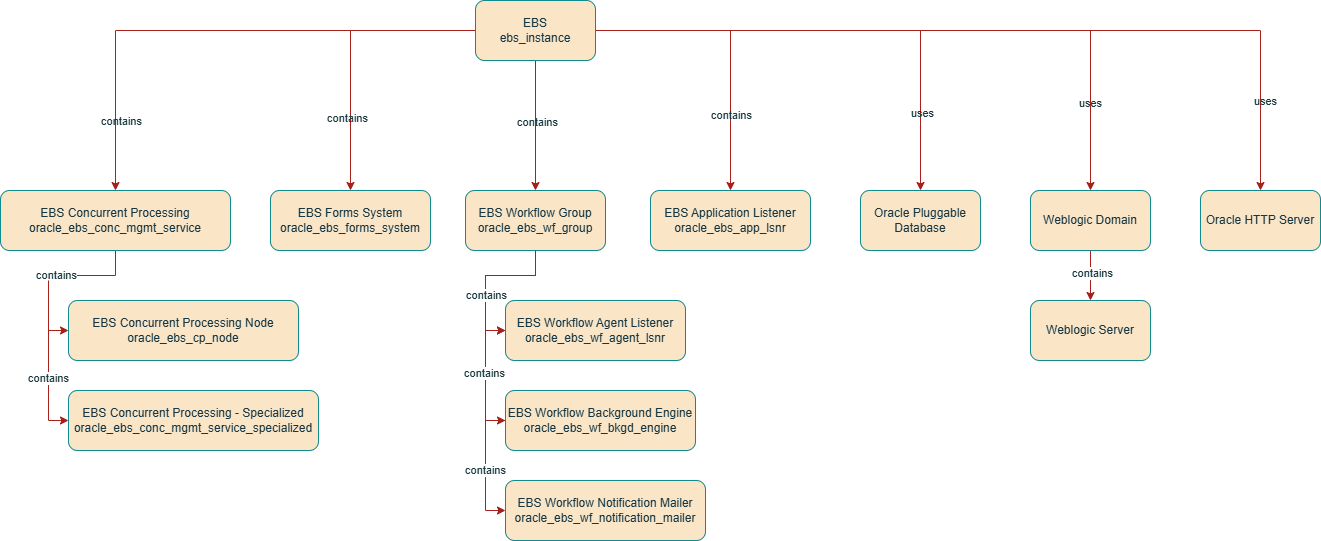

Topología de EBS

Cuando se detecta una instancia de E-Business Suite, se detectan tanto los recursos EBS como WebLogic. La detección de OHS y de base de datos se debe realizar por separado.

Para supervisar Oracle HTTP Server ubicado en EBS, consulte "Detección de OHS". Una vez que se detecta OHS de forma independiente, se puede crear una asociación entre el recurso de EBS y el recurso de OHS.

Para supervisar la base de datos de EBS, si la base de datos se detecta primero y, a continuación, EBS se detecta más tarde, la asociación de tipo usos se creará automáticamente entre el recurso de EBS y el recurso de base de datos al final de la detección de EBS. Aquí, el recurso de EBS hace referencia a un tipo de recurso de supervisión de pila ebs_instance y el recurso de base de datos hace referencia al tipo de recurso de supervisión de pila oci_oracle_db o oci_oracle_pdb.

Si se detecta EBS antes de la detección de la base de datos, la topología se puede actualizar de dos formas.

- Crear asociación entre instancia de EBS y recursos de base de datos

- Refrescando topología de EBS

Crear Asociaciones:

Los recursos de EBS compuestos no se pueden asociar directamente a un host. Sin embargo, los recursos secundarios de EBS se pueden asociar de la siguiente manera:

- Host de EBS Concurrent Manager usos

- Host de nodo de CP de EBS usos

A continuación, se muestra la sintaxis del comando de la CLI de OCI para crear una asociación entre dos recursos.

oci stack-monitoring resource associate --association-type uses --compartment-id "<Compartment_OCID>" --source-resource-id "<Resource_OCID>" --destination-resource-id "<Database_Resource_OCID>"Por ejemplo:

oci stack-monitoring resource associate --association-type uses --<Compartment_OCID>

ocid1.compartment.oc1..unique_ID --<Source_Resource_OCID>

ocid1.stackmonitoringresource.oc1.iad.unique_ID --<Destination_Resource_OCID>

ocid1.stackmonitoringresource.oc1.iad.unique_IDEn el caso de EBS, el comando anterior se puede utilizar para crear una asociación entre EBS y los recursos de base de datos especificando <Source_Resource_OCID> como ID de recurso de EBS y <Destination_Resource_OCID> como ID de recurso de base de datos.

Una detección de EBS, asociada a sus recursos subyacentes, se representa en Stack Monitoring como se ve en el siguiente diagrama:

Requisitos

Para detectar cualquier tipo de recurso que no sea el cumplimiento de los requisitos previos, se necesita un agente de gestión activo para la detección. Consulte Instalación de instancias de gestión para la instalación local y Despliegue de instancias de gestión en instancias de Compute para el despliegue de instancias de OCI.

- Configurar MBeans en servidores Oracle WebLogic

- Verificación de la Recopilación de Datos de Sesiones de Forms

- Configuración de DNS en un Entorno de Oracle E-Business Suite

- Agregue la base de datos que utiliza la aplicación E-Business Suite.

Si aún no lo ha hecho, agregue la base de datos que se utilizará para la aplicación E-Business Suite. Consulte Oracle Database (Detección)

- Permisos de agente para la supervisión del listener de aplicación

- Requisitos de supervisión de bases de datos de E-Business Suite para Stack Monitoring

Verificación de la Recopilación de Datos de Sesiones de Forms

Verifique la recopilación de datos de sesiones de formularios para verlos más adelante en las métricas de recursos de Forms System realizando la siguiente tarea. Esto se suma a los pasos realizados en el dominio de Oracle WebLogic (Configurar MBeans en servidores Oracle WebLogic). Si este paso no está configurado, no se recopilarán algunas de las métricas de Forms System.

Al conectarse a Oracle E-Business Suite, el sistema crea una sesión de usuario en la base de datos identificada por un identificador de sesión único (SID) mediante la credencial de esquema APPS. Cada sesión de base de datos está asociada a un usuario de aplicación de Oracle E-Business Suite. Esto permite enlazar la sesión de base de datos con el usuario de la aplicación para solucionar problemas. Mediante una sesión de Forms, puede determinar cómo ha abierto el usuario de Oracle E-Business Suite una sesión de base de datos.

- Conéctese a Oracle E-Business Suite.

- En la interfaz de usuario, vaya a Administrador del sistema, haga clic en Perfil y, a continuación, en Sistema.

- Asegúrese de que el valor de Conexión: nivel de auditoría esté definido en FORM. Establézcalo en el nivel del sitio.

- Asegúrese de que el valor de AuditTrail: Activate esté definido en YES.

Guarde los cambios.

Configuración de DNS en un Entorno de Oracle E-Business Suite

Los hosts de Oracle E-Business Suite deben poder detectarse entre sí en la red. Por ejemplo, en el entorno UNIX, los servidores DNS se configuran en el archivo /etc/resolv.conf en cada host.

Para verificar que los servidores DNS estén configurados correctamente, ejecute el comando:

nslookup any_publicDomain_hostnameSustituya <any_publicDomain_hostname> por el nombre de host de cualquier otro host del entorno de EBS que no sea el host local.

A continuación, se muestra un ejemplo de una salida correcta que valida que el servidor DNS está configurado correctamente:

$ nslookup node02.examplehost.com

Server: 937.486.274.354

Address: 937.486.274.354

Non-authoritative answer:

Name: node02.examplehost.com

Address: 135.756.247.46Permisos de agente para la supervisión del listener de aplicación

El agente se debe instalar en el mismo host que EBS para supervisar el listener de aplicación de EBS. De lo contrario, el recurso siempre se mostrará como ABAJO.

Asegúrese de que el usuario mgmt_agent u oracle-cloud-agent, según el tipo de agente instalado, se incluya en el grupo de Oracle Inventory (normalmente, oinstall) tomado de /etc/oraInst.loc, para poder ejecutar los comandos lsnrctl, srvctl y crsctl.

Utilice la siguiente instrucción para otorgar privilegios oinstall al usuario mgmt_agent u oracle-cloud-agent, según el tipo de agente instalado:

- Host con Oracle Cloud Agent:

usermod -aG oinstall oracle-cloud-agent - Host con agente autónomo:

usermod -aG oinstall mgmt_agent

El grupo debe tener privilegios de ejecución y lectura en el directorio de instalación de EBS-APPS.

Ejemplo de adición de permisos de ejecución de grupo al directorio:

chmod -R g+x+r /u01/install/APPSDespués de otorgar los privilegios del sistema operativo, utilice las siguientes instrucciones para reiniciar el agente. Utilice las instrucciones adecuadas para el agente y el sistema operativo, respectivamente:

- Parada del agente

- Para Oracle Linux 6:

- Agente de Oracle Cloud:

sudo /sbin/initctl stop oracle-cloud-agent - Agente autónomo:

sudo /sbin/initctl stop mgmt_agent

- Agente de Oracle Cloud:

- Para Oracle Linux 7

- Agente de Oracle Cloud:

sudo systemctl stop oracle-cloud-agent - Agente autónomo:

sudo systemctl stop mgmt_agent

- Agente de Oracle Cloud:

- Para Oracle Linux 6:

- Inicie el agente con el comando start.

Requisitos de supervisión de bases de datos de E-Business Suite para Stack Monitoring

La base de datos Oracle utilizada para supervisar la base de datos de E-Business Suite (EBS) se debe detectar antes de detectar la aplicación de EBS. Si la base de datos se detecta primero, se asociará automáticamente a la aplicación de EBS una vez que finalice la detección de la aplicación de EBS. Si la detección de aplicaciones de EBS se realiza antes de que se detecte la base de datos, la asociación deberá crearse manualmente.

La supervisión de E-Business Suite necesita privilegios específicos para acceder al esquema de EBS. La configuración varía en función del tipo de base de datos (base de datos sin contenedor frente a base de datos de contenedor y base de datos conectable) utilizada como almacén de datos de EBS. Stack Monitoring soporta el uso del propietario del esquema de EBS, normalmente APPS, como credenciales de base de datos al detectar EBS. Se prefiere crear un usuario de supervisión solo con los privilegios necesarios para supervisar una aplicación de EBS. Puede utilizar el mismo usuario de base de datos para supervisar tanto la base de datos Oracle que contiene el esquema de EBS como la aplicación de EBS. Los pasos para crear un usuario de supervisión de base de datos se pueden encontrar en Nota de MOS: 2857604.1.

Otorgamientos de base de datos

Una vez que el usuario de supervisión de EBS ya se haya creado con los privilegios necesarios, aplique los permisos de aplicación de EBS necesarios al usuario de supervisión. Los privilegios específicos se definen en el siguiente código, suponiendo que el nombre del esquema de EBS es APPS. Si el nombre del esquema es diferente en la configuración, sustituya APPSpor el nombre del esquema real en el siguiente código. Sustituya <your_monitoring_user> por el usuario de supervisión de base de datos creado mediante Nota de MOS: 2857604.1.

GRANT SELECT ON APPS.FND_OAM_CONTEXT_FILES TO <your_monitoring_user>;

GRANT SELECT ON APPS.FND_PRODUCT_GROUPS TO <your_monitoring_user>;

GRANT SELECT ON APPS.FND_CONC_PROG_ONSITE_INFO TO <your_monitoring_user>;

GRANT SELECT ON APPS.FND_CONCURRENT_PROGRAMS_VL TO <your_monitoring_user>;

GRANT EXECUTE ON APPS.FND_OAM_EM TO <your_monitoring_user>;

GRANT SELECT ON APPS.FND_CONCURRENT_REQUESTS TO <your_monitoring_user>;

GRANT SELECT ON APPS.FND_APPLICATION_VL TO <your_monitoring_user>;

GRANT SELECT ON APPS.FND_CONCURRENT_QUEUES TO <your_monitoring_user>;

GRANT SELECT ON APPS.FND_LOOKUPS TO <your_monitoring_user>;

GRANT SELECT ON APPS.FND_CONCURRENT_WORKER_REQUESTS TO <your_monitoring_user>;

GRANT SELECT ON APPS.FND_CONCURRENT_QUEUES_VL TO <your_monitoring_user>;

GRANT SELECT ON APPS.FND_OAM_FNDUSER_VL TO <your_monitoring_user>;

GRANT SELECT ON APPS.FND_FORM_SESSIONS_V TO <your_monitoring_user>;

GRANT SELECT ON APPS.FND_CP_SERVICES TO <your_monitoring_user>;

GRANT SELECT ON APPS.FND_CONCURRENT_PROCESSES TO <your_monitoring_user>;

GRANT SELECT ON APPS.FND_SVC_COMPONENTS TO <your_monitoring_user>;

GRANT SELECT ON APPS.FND_LOG_MESSAGES TO <your_monitoring_user>;

GRANT SELECT ON APPS.FND_CONCURRENT_PROGRAMS TO <your_monitoring_user>;

GRANT SELECT ON APPS.FND_CONFLICTS_DOMAIN TO <your_monitoring_user>;

GRANT SELECT ON APPS.FND_ORACLE_USERID TO <your_monitoring_user>;

GRANT SELECT ON APPS.FND_APP_SERVERS TO <your_monitoring_user>;

GRANT SELECT ON APPS.FND_NODES TO <your_monitoring_user>;

GRANT SELECT ON APPS.ICX_SESSIONS TO <your_monitoring_user>;

GRANT SELECT ON APPS.FND_USER TO <your_monitoring_user>;

GRANT SELECT ON APPS.FND_RESPONSIBILITY TO <your_monitoring_user>;

GRANT EXECUTE ON APPS.FND_PROFILE TO <your_monitoring_user>;

GRANT SELECT ON APPS.WF_DEFERRED TO <your_monitoring_user>;

GRANT SELECT ON APPS.WF_NOTIFICATION_IN TO <your_monitoring_user>;

GRANT SELECT ON APPS.WF_NOTIFICATION_OUT TO <your_monitoring_user>;Estos permisos se pueden aplicar ejecutando ebs_apply_grants.sh (incluido en Scripts de EBS) de la siguiente manera:

- Conexión al host de la base de datos de EBS

- Origen del entorno de EBS

- Ejecute el script como:

sh ebs_apply_grants.sh <monitoring user> <SYSTEM_password> <APPS_password>

Por ejemplo:

sh ebs_apply_grants.sh MONCS manager appsSi la instancia de EBS se está ejecutando en una base de datos de conexión (PDB), otorgue un privilegio adicional al usuario de supervisión de EBS:

GRANT INHERIT PRIVILEGES ON USER <monitoring user> TO APPS;Después de aplicar los permisos, ejecute ebs_validate_grants.sql (incluido en Scripts de EBS) de la siguiente manera para verificar que estén en su lugar:

- Conexión al host de la base de datos de EBS

- Conéctese a la base de datos de EBS como usuario de supervisión de EBS

- Ejecute el script de validación como:

@ebs_validate_grants.sql

La salida esperada del script cuando todos los permisos están en su lugar es la siguiente:

TABLE_NAME PRIVILE STATUS

------------------------------ ------- -------

FND_OAM_EM EXECUTE GRANTED

FND_PROFILE EXECUTE GRANTED

FND_APPLICATION_VL SELECT GRANTED

FND_APP_SERVERS SELECT GRANTED

FND_CONCURRENT_PROCESSES SELECT GRANTED

FND_CONCURRENT_PROGRAMS SELECT GRANTED

FND_CONCURRENT_PROGRAMS_VL SELECT GRANTED

FND_CONCURRENT_QUEUES SELECT GRANTED

FND_CONCURRENT_QUEUES_VL SELECT GRANTED

FND_CONCURRENT_REQUESTS SELECT GRANTED

FND_CONCURRENT_WORKER_REQUESTS SELECT GRANTED

TABLE_NAME PRIVILE STATUS

------------------------------ ------- -------

FND_CONC_PROG_ONSITE_INFO SELECT GRANTED

FND_CONFLICTS_DOMAIN SELECT GRANTED

FND_CP_SERVICES SELECT GRANTED

FND_FORM_SESSIONS_V SELECT GRANTED

FND_LOG_MESSAGES SELECT GRANTED

FND_LOOKUPS SELECT GRANTED

FND_NODES SELECT GRANTED

FND_OAM_CONTEXT_FILES SELECT GRANTED

FND_OAM_FNDUSER_VL SELECT GRANTED

FND_ORACLE_USERID SELECT GRANTED

FND_PRODUCT_GROUPS SELECT GRANTED

TABLE_NAME PRIVILE STATUS

------------------------------ ------- -------

FND_RESPONSIBILITY SELECT GRANTED

FND_SVC_COMPONENTS SELECT GRANTED

FND_USER SELECT GRANTED

ICX_SESSIONS SELECT GRANTED

WF_DEFERRED SELECT GRANTED

WF_NOTIFICATION_IN SELECT GRANTED

WF_NOTIFICATION_OUT SELECT GRANTED

INHERIT_PRIVILEGES_STATUS

--------------------------

INHERIT PRIVILEGES GRANTEDSi falta alguna de las subvenciones, el impacto se describe de la siguiente manera:

| Tabla/Vista | Privilegio | Recursos implicados | Obligatorio/Opcional | Impacto si falta |

|---|---|---|---|---|

| FND_OAM_CONTEXT_FILES | SELECT | Detección | obligatorio | La detección no continuará |

| ICX_SESSIONS | SELECT | Instancia de EBS | Opcional | La detección continúa, pero la recopilación de métricas se ve afectada por los recursos implicados. |

| FND_USER | SELECT | |||

| FND_RESPONSIBILITY | SELECT | |||

| FND_PROFILE | EXECUTE | |||

| FND_APPLICATION_VL | SELECT |

Instancia de EBS Sistema de pantallas de EBS |

||

| FND_CONCURRENT_REQUESTS | SELECT |

Instancia de EBS Procesamiento simultáneo de EBS Listener de agente del flujo de trabajo de EBS |

||

| FND_CONCURRENT_PROGRAMS_VL | SELECT | |||

| FND_CONCURRENT_PROGRAMS | SELECT | |||

| FND_CONCURRENT_QUEUES_VL | SELECT |

Procesamiento simultáneo de EBS Procesamiento simultáneo de EBS - Especializado EBS Workflow Notification Mailer |

||

| FND_NODES | SELECT |

Procesamiento simultáneo de EBS Procesamiento simultáneo de EBS - Especializado |

||

| FND_ORACLE_USERID | SELECT | Procesamiento simultáneo de EBS | ||

| FND_CONFLICTS_DOMAIN | SELECT | |||

| FND_OAM_EM | EXECUTE | |||

| FND_LOOKUPS | SELECT | |||

| FND_OAM_FNDUSER_VL | SELECT | |||

| FND_CONCURRENT_WORKER_REQUESTS | SELECT |

Procesamiento simultáneo de EBS EBS Workflow Notification Mailer |

||

| FND_FORM_SESSIONS_V | SELECT | Sistema de pantallas de EBS | ||

| WF_DEFERRED | SELECT | EBS Workflow Notification Mailer | ||

| WF_NOTIFICATION_IN | SELECT | |||

| WF_NOTIFICATION_OUT | SELECT |

Entrada de detección de E-Business

| Campo de Entrada | Descripción |

|---|---|

| Nombre del Recurso | Nombre de la instancia de E-Business Suite. |

| Versión | Versión de E-Business Suite (12.1 o 12.2). Si se selecciona 12.2, se muestran las regiones Servidor WebLogic de E-Business Suite y WebLogic Credenciales del servidor de administración. |

| Base de datos de E-Business Suite | . |

|

Host en el que está instalada la base de datos externa |

|

Puerto utilizado por la base de datos para las conexiones a la base de datos. |

|

Nombre de servidor de la base de datos utilizada para las conexiones a la base de datos. |

|

Protocolo utilizado para Oracle Database. Seleccione el protocolo TCP o TCPS. |

|

Seleccione el secreto que contiene la contraseña de usuario de base de datos en la lista desplegable. Este campo solo se muestra si se selecciona TCPS en el campo Protocolo. Puede encontrar la configuración correcta para TCPS en la siguiente documentación. Consulte Requisito previo de Oracle Database activado para TCPS. |

| Credenciales de base de datos |

. |

|

Usuario de la base de datos que tiene los privilegios necesarios en las vistas subyacentes (por ejemplo, APPS).

|

|

Contraseña de usuario de base de datos. |

|

Rol del usuario de la base de datos (NORMAL o SYSDBA) |

| Servidor WebLogic de E-Business Suite (E-Business Suite 12.2) | . |

|

Nombre del host en el que está instalado el servidor de administración WebLogic. |

|

Puerto utilizado para el servidor de administración (consola) WebLogic. |

|

Protocolo de invocación de método remoto (RMI): t3 o t3s. Si selecciona t3s, los campos TrustStore Ruta y Tipo TrustStore aparecen en WebLogic Usuario para supervisión. |

| WebLogic Credenciales del servidor de administración (E-Business Suite 12.2) | . |

|

WebLogic Usuario del servidor de administración.

|

|

WebLogic Contraseña de usuario del servidor de administración. |

|

Ruta de acceso al archivo TrustStore utilizado para almacenar claves públicas de servidores de confianza. |

|

Tipo de TrustStore utilizado para la gestión de certificados de CA al establecer una conexión SSL. Si no se especifica el tipo TrustStore, se utiliza el tipo TrustStore por defecto, JKS. |

| Agente de gestión | Agente de gestión que supervisa el host donde está instalado E-Business Suite. |

| Descubrir en | |

| Supervisión de pila y Log Analytics (recomendado) | Los resultados de la detección se enviarán a Stack Monitoring y Log Analytics. |

| Solo supervisión de pila | Los resultados de la detección se enviarán solo a Stack Monitoring. |

| Solo Log Analytics | Los resultados de detección se enviarán solo a Log Analytics. |

| Licencia | |

| Enterprise Edition | Se asignará al recurso una licencia de Enterprise Edition. |

| Standard Edition | Al recurso se le asignará una licencia Standard Edition. |

| Etiquetas (en Mostrar opciones avanzadas) |

Las etiquetas definidas y de formato libre se pueden aplicar a los recursos de Stack Monitoring durante la detección. Para utilizar etiquetas definidas primero, cree los espacios de nombres de etiquetas, consulte . Consulte Tags and Tag Namespace Concepts para obtener más información sobre la creación y la gestión de los espacios de nombres de etiquetas para etiquetas definidas. Al detectar un recurso, cualquier etiqueta asignada se aplicará a todos los recursos detectados. Para obtener más información sobre los requisitos previos de las etiquetas y la propagación de etiquetas, consulte Gestión de etiquetas. |

|

Espacio de nombres de etiqueta |

Seleccione "Ninguna" para agregar una etiqueta de formato libre. Seleccione un espacio de nombres para agregar una etiqueta definida en el espacio de nombres. Si tiene permisos para crear un recurso, también los tiene para aplicar etiquetas de formato libre a ese recurso. Para aplicar una etiqueta definida, debe tener permisos para utilizar el espacio de nombres de la etiqueta. Para obtener más información sobre el etiquetado, consulte Etiquetas de recursos. Si no está seguro de si deben aplicar etiquetas, omita esta opción (puede aplicar las etiquetas posteriormente) o pregunte al administrador. |

|

Clave de etiqueta |

Especifique el nombre que utiliza para hacer referencia a la etiqueta. |

|

Valor de la Etiqueta |

Especifique el valor de la etiqueta. Para obtener más información sobre la clave de etiqueta y el valor de etiqueta, consulte Visión general del etiquetado. |

PeopleSoft

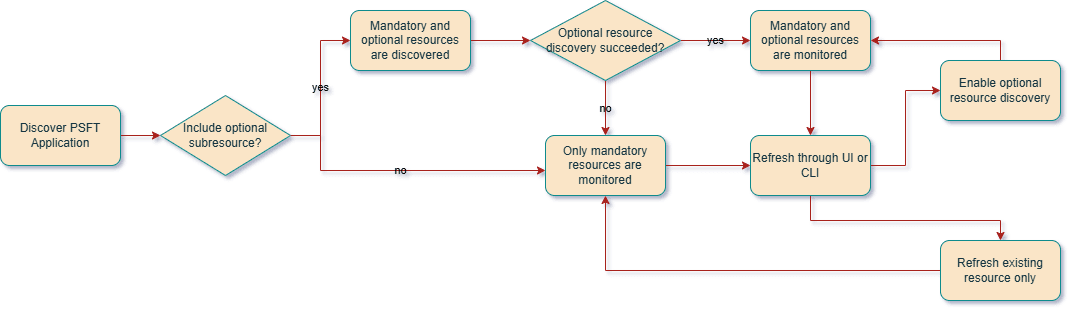

Al detectar la aplicación PSFT, algunos de sus subrecursos son obligatorios para que el trabajo de detección se realice correctamente y otros son opcionales.

Recursos obligatorios: recursos que siempre están incluidos en la detección y que el usuario no puede anular su selección.

- Dominio del servidor de aplicaciones

- PIA

Recursos opcionales:

- Gestor de Procesos

- Supervisión de Procesos

- Motor de búsqueda

Durante la detección, si falla alguno de los recursos, el estado del trabajo de detección se marcará como Correcto parcial, mientras que si fallan todos los recursos obligatorios, el estado del trabajo de detección se marcará como Con fallos. Si no se incluyen recursos opcionales en la detección, se pueden detectar más adelante mediante la operación de refrescamiento desde la página inicial de recursos de PSFT.

Las opciones de supervisión para la detección flexible de PSFT están disponibles de la siguiente manera:

Cada familia de recursos puede incluir uno o más recursos, como dominio de servidor de aplicaciones, dominio de programador de procesos y arquitectura de Internet (PIA) PeopleSoft con sus dominios de Weblogic subyacentes que pueden abarcar varios servidores.

Los recursos PeopleSoft compuestos no se pueden asociar directamente a un host. Sin embargo, los recursos secundarios PeopleSoft se pueden asociar de la siguiente manera:

- Host del Dominio de Servidor de Aplicaciones usos

- Host usos del dominio del gestor de procesos

- Host uses de PIA

- Host usos del supervisor de procesos

Durante PeopleSoft, los recursos de detección se validarán en cada familia con un juego de credenciales común para esa familia. Esto significa que todos los dominios de Application Server se validarán mediante un único juego de credenciales, todos los dominios del Gestor de Procesos se validarán mediante un único juego de credenciales, etc. Se detectarán los recursos validados correctamente y se ignorarán los recursos con errores de validación.

Los recursos ignorados se pueden encontrar en el informe Job con la línea No se han podido detectar los siguientes recursos: después de rectificar el problema, el usuario puede ejecutar el trabajo REFRESH para detectar esos recursos.

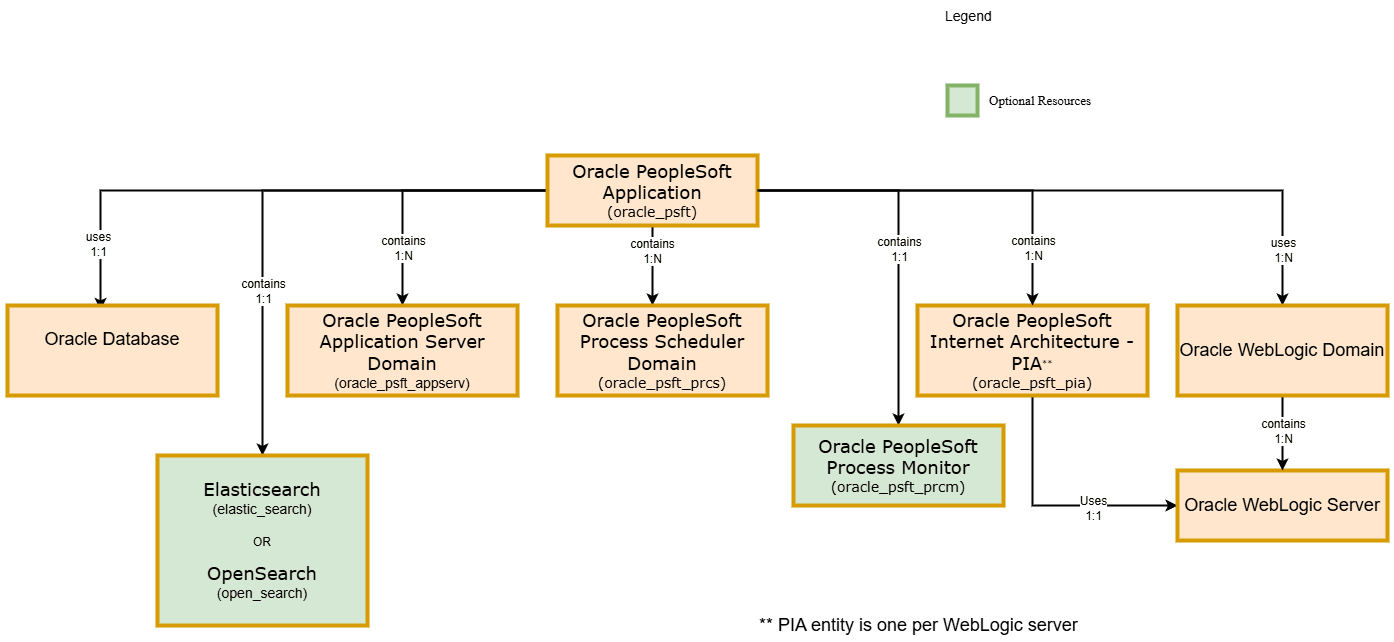

Un despliegue PeopleSoft al final de una detección correcta se representa en Stack Monitoring como se muestra en el siguiente diagrama:

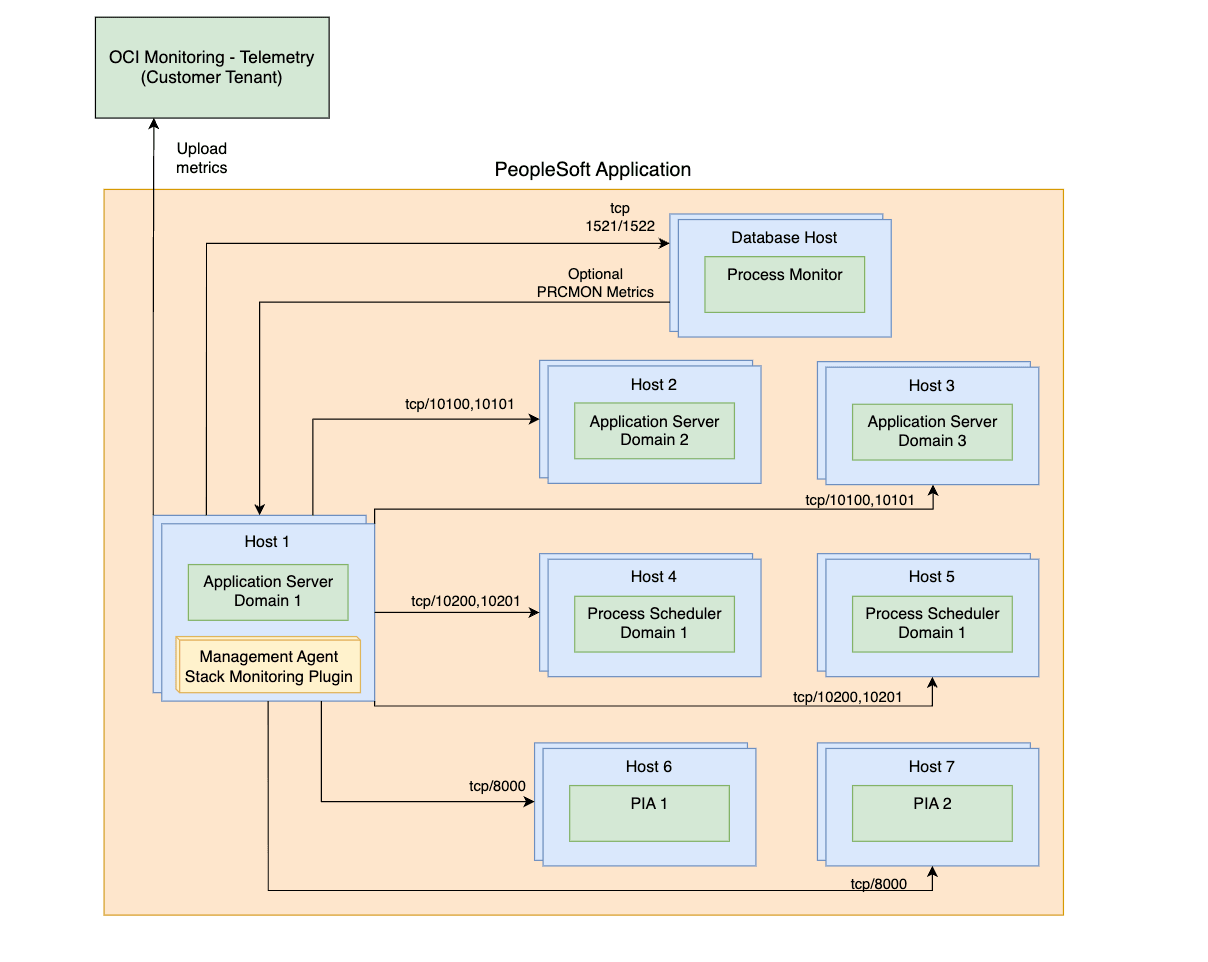

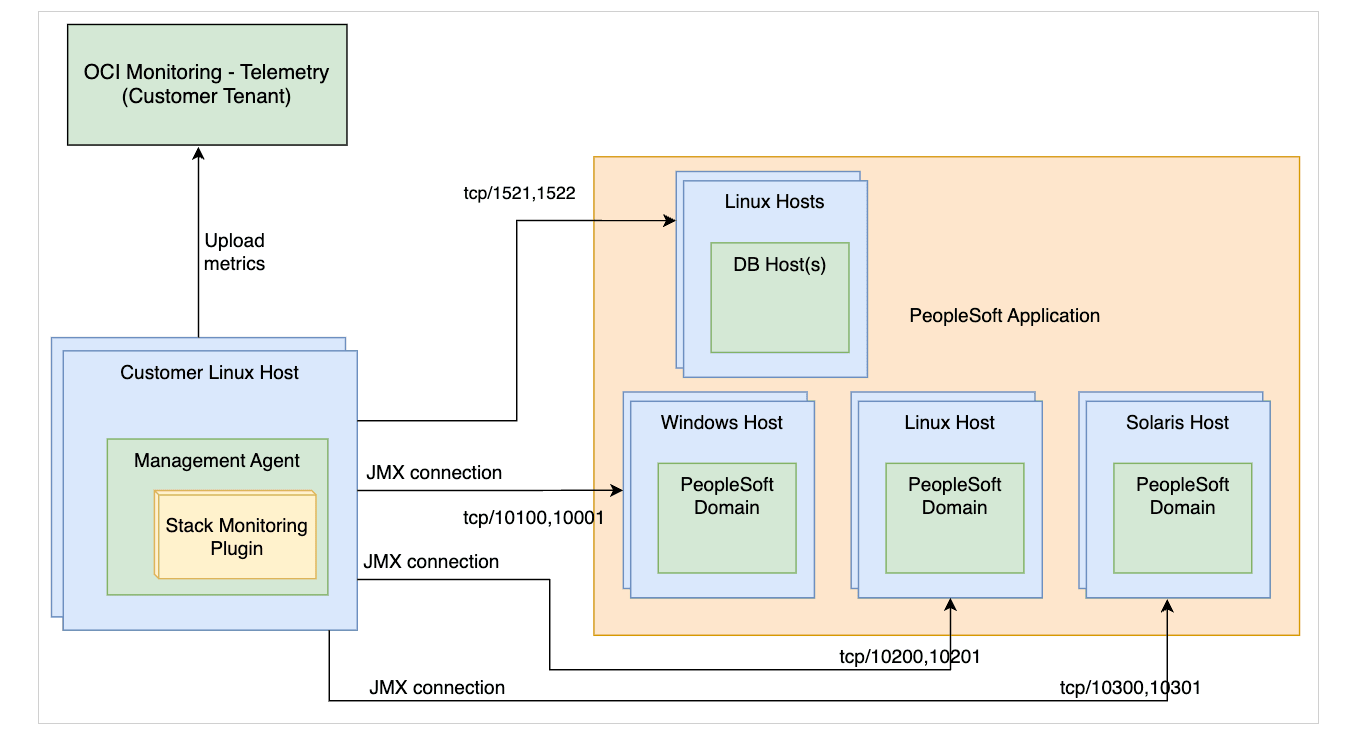

El acceso al puerto que se necesita desde el host del agente de supervisión a los hosts y servicios que forman parte del despliegue PeopleSoft se describe en los siguientes diagramas. Los diagramas indican dos escenarios:

- Management Agent se encuentra en uno de los hosts PeopleSoft:

- Management Agent se encuentra en un host remoto:

Para detectar cualquier tipo de recurso que no sea el cumplimiento de los requisitos previos, se necesita un agente de gestión activo para la detección. Consulte Instalación de instancias de gestión para la instalación local y Despliegue de instancias de gestión en instancias de Compute para el despliegue de instancias de OCI.

- Detectar base de datos PeopleSoft

- Privilegios de otorgamiento de base de datos para la supervisión de PeopleSoft

- Activar PeopleSoft Performance Monitor para arquitectura de Internet pura (PIA)

- Requisitos para dominios del servidor de aplicaciones y del gestor de procesos

- Identificar los dominios que se van a detectar

- Adición de dominios manualmente

- Activar la detección del motor de búsqueda en PeopleSoft

- Activar detección de supervisión de procesos para PeopleSoft

Detectar base de datos PeopleSoft

La instancia de Oracle Database que contiene el esquema PeopleSoft (PSFT) se debe detectar antes de detectar la aplicación PeopleSoft. Si la base de datos se detecta primero, la base de datos se asociará automáticamente a la aplicación PeopleSoft una vez que finalice la detección de recursos PeopleSoft

Si la detección de aplicaciones PeopleSoft se realiza antes de que se detecte la base de datos, la asociación se tendrá que crear manualmente. Consulte Topología de aplicaciones para obtener más información.

Para detectar Oracle Database, consulte Oracle Database.

Privilegios de otorgamiento de base de datos para la supervisión de PeopleSoft

La supervisión de PeopleSoft (PSFT) necesita privilegios específicos para acceder al esquema de base de datos de PSFT. La configuración varía en función del tipo de base de datos (Base de datos sin contenedor frente a Base de datos de contenedor y Base de datos conectable) utilizada como almacén de datos de PSFT. Stack Monitoring soporta el uso del propietario del esquema de PSFT, normalmente SYSADM, como credenciales de base de datos al detectar PSFT. Se prefiere crear un usuario de supervisión con solo los privilegios necesarios para supervisar una aplicación PSFT. Puede utilizar el mismo usuario de base de datos para supervisar tanto la base de datos Oracle que contiene el esquema PeopleSoft como la aplicación PeopleSoft. Los pasos para crear un usuario de supervisión de base de datos se pueden encontrar en Nota de MOS: 2857604.1.

Para verificar que el usuario de supervisión tiene los permisos necesarios y aplicar los permisos que falten:

- Asegúrese de que el usuario de supervisión no ha caducado:

- Compruebe el estado del usuario de supervisión ejecutando lo siguiente:

select username, account_status from dba_users where username='<your_monitoring_user>' - Si el usuario de supervisión muestra EXPIRED, restablezca la contraseña.

- Compruebe el estado del usuario de supervisión ejecutando lo siguiente:

- Ejecute los siguientes scripts PeopleSoft.

Para comprender los permisos específicos que se van a aplicar o para aplicarlos manualmente, consulte la lista de comandos que se va a ejecutar a continuación.

Privilegios de Base de Datos

El siguiente código de ejemplo utiliza:

- SYSADM como nombre de esquema. Si el nombre del esquema es diferente en la configuración, sustituya SYSADM por él según corresponda en el siguiente código.

-

<your_monitoring_user>como referencia al usuario de supervisión de la base de datos.<your_monitoring_user>es normalmente DBSNMP o MONUSER.

-

PeopleSoft Otorgamientos de aplicaciones