Despliegue soluciones de partners de seguridad de red en una zona de llegada de CIS segura en Oracle Cloud

Para ejecutar sus cargas de trabajo en Oracle Cloud Infrastructure (OCI), necesita un entorno seguro que pueda funcionar de manera eficiente. La referencia de fundamentos de Oracle Cloud Infrastructure de CIS proporciona una zona de llegada segura en su arrendamiento de OCI.

Esta arquitectura de referencia proporciona una plantilla de zona de llegada basada en Terraform para diferentes socios de seguridad de red que puede utilizar para implementar la solución en una zona de llegada de CIS segura.

Arquitectura

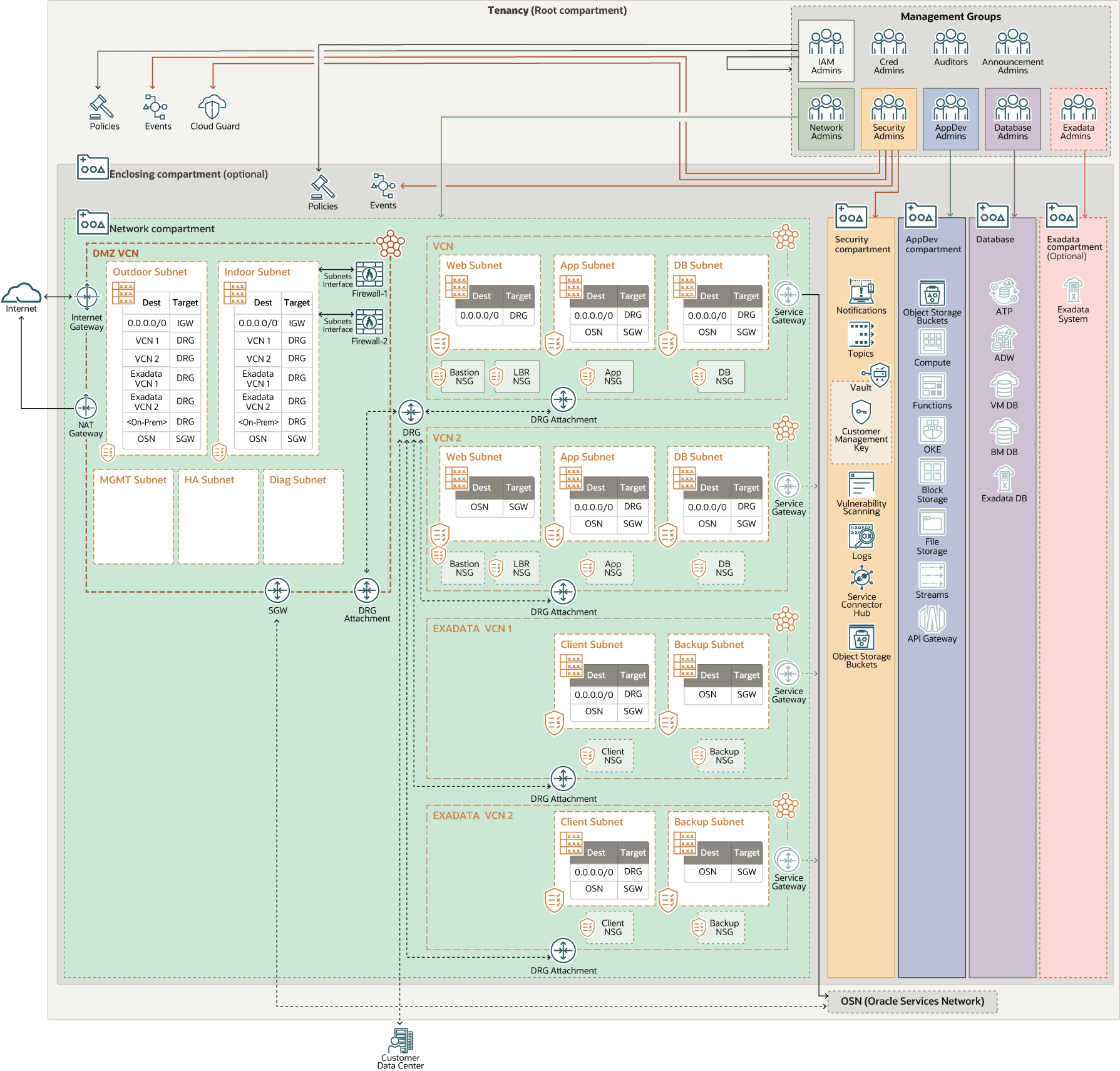

El siguiente diagrama ilustra esta arquitectura de referencia.

Descripción de la ilustración deployment-security-arch.png

deployment-security-arch-oracle.zip

La arquitectura tiene los siguientes componentes:

- arrendamiento

Un arrendamiento es una partición segura y aislada que Oracle configura dentro de OCI cuando se registra. Puede crear, organizar y administrar sus recursos en OCI dentro de su arrendamiento.

- Políticas

Una política de OCI Identity and Access Management (IAM) especifica quién puede acceder a qué recursos y cómo. El acceso se otorga en el nivel de grupo y compartimento, lo que significa que puede escribir una política que proporcione a un grupo un tipo específico de acceso dentro de un compartimento específico o al arrendamiento.

- Compartimentos

Los compartimentos son particiones lógicas entre regiones dentro de un arrendamiento de OCI. Utilice compartimentos para organizar los recursos, controlar el acceso a los recursos y definir cuotas de uso. Para controlar el acceso a los recursos de un compartimento determinado, defina políticas que especifiquen quién puede acceder a los recursos y qué acciones puede realizar. Los recursos de esta plantilla de zona de llegada se aprovisionan en los siguientes compartimentos:

- Compartimento de red para todos los recursos de red, incluidos los gateways de red necesarios.

- Compartimento de seguridad para los recursos de registro, gestión de claves y notificaciones.

- Compartimento de desarrollador de aplicaciones para los servicios relacionados con las aplicaciones, incluidos recursos informáticos, almacenamiento, funciones, flujos, nodos de Kubernetes, gateway de API, etc.

- Compartimento de base de datos para todos los recursos de base de datos.

El diseño de este compartimento refleja una estructura funcional básica observada en las distintas organizaciones, donde las responsabilidades de TI suelen estar separadas entre los administradores de bases de datos, la seguridad, el desarrollo de aplicaciones y las de redes.

- Red virtual en la nube (VCN) y subredes

Una VCN es una red personalizable y definida por software que se configura en una región de OCI. Al igual que las redes del centro de datos tradicionales, las VCN le proporcionan un control total de su entorno de red. Una VCN puede tener varios bloques CIDR no solapados que puede cambiar después de crear la VCN. Puede segmentar una VCN en subredes, que se pueden acotar a una región o a un dominio de disponibilidad. Cada subred consta de un rango de direcciones contiguas que no se solapan con las otras subredes de VCN. Puede cambiar el tamaño de una subred después de la creación. Una subred puede ser pública o privada.

Todos los recursos de esta arquitectura se despliegan en una arquitectura de hub y radio. La VCN (hub) de zona desmilitarizada (DNZ) tiene recursos para el despliegue de firewall y subredes. La gestión, las subredes interiores, exteriores, de alta disponibilidad y diagonales se crean en función del firewall del partner de seguridad de red que esté intentando desplegar. Las VCN de Spoke (VCN1 y VCN2) tienen tres subredes de aplicaciones de nivel: web, aplicación y base de datos.

- Firewall

Un firewall es una solución de producto disponible para los partners de seguridad de red. Este caso utiliza una máquina virtual (VM) que puede desplegar en la VCN de DMZ para proteger las cargas de trabajo que se ejecutan en su arrendamiento de OCI. Puede desplegar máquinas virtuales de firewall en modos de alta disponibilidad activo-pasivo o activo-activo.

- Gateway de internet

El gateway de Internet permite el tráfico entre las subredes públicas de una VCN y la red pública de Internet.

- Gateway de enrutamiento dinámico (DRG)

El DRG es un enrutador virtual que proporciona una ruta para el tráfico de red privada entre las redes locales y las VCN y también se puede utilizar para enrutar el tráfico entre las VCN de la misma región o entre regiones.

- Gateway de NAT

El gateway de NAT permite que los recursos privados de una VCN accedan a los hosts de Internet sin exponer dichos recursos a las conexiones de Internet entrantes.

- Gateway de servicio

El gateway de servicio proporciona acceso desde una VCN a otros servicios, como OCI Object Storage. El tráfico desde la VCN se dirige al servicio Oracle a través del tejido de red de Oracle y no internet.

- Oracle Services Network

Oracle Services Network (OSN) es una red conceptual que forma parte de OCI y solo pueden utilizarla los servicios de Oracle. Estos servicios tienen direcciones IP públicas que puede acceder a través de Internet. Los hosts fuera de OCI pueden acceder a OSN de forma privada mediante OCI FastConnect o VPN Connect. Los hosts de las VCN pueden acceder a OSN de forma privada mediante un gateway de servicio.

- Grupos de seguridad de red (NSG)

Los NSG actúan como firewalls virtuales para sus recursos en la nube. Con el modelo de seguridad sin confianza de OCI, se deniega todo el tráfico y puede controlar el tráfico de red dentro de una VCN. Un NSG está formado por un conjunto de reglas de seguridad de entrada y salida que se aplican sólo a un conjunto especificado de VNIC en una única VCN.

- Eventos

Los servicios OCI emiten eventos, que son mensajes estructurados que describen los cambios en los recursos. Los eventos se emiten para operaciones de creación, lectura, actualización o supresión (CRUD), cambios en el estado del ciclo de vida de los recursos y eventos del sistema que afectan a los recursos en la nube.

- Notificaciones

El servicio Oracle Cloud Infrastructure Notifications difunde mensajes a componentes distribuidos a través de un patrón de publicación-suscripción, lo que proporciona mensajes seguros, altamente fiables, de baja latencia y duraderos para aplicaciones alojadas en OCI.

- Vault

OCI Vault permite gestionar de forma centralizada las claves de cifrado que protegen los datos y las credenciales secretas que utiliza para proteger el acceso a los recursos en la nube.

- Registros

El registro es un servicio altamente escalable y totalmente gestionado que proporciona acceso a los siguientes tipos de logs de sus recursos en la nube:

- Logs de auditoría: logs relacionados con eventos emitidos por el servicio de auditoría

- Logs de servicio: logs emitidos por servicios individuales, como gateway de API, eventos, funciones, equilibrio de carga, almacenamiento de objetos y logs de flujo de VCN

- Logs personalizados: logs que contienen información de diagnóstico de aplicaciones personalizadas, otros proveedores de nube o un entorno local.

- Conectores de servicio

OCI Service Connector Hub es una plataforma de bus de mensajes en la nube. Puede utilizarla para mover datos entre servicios en OCI. Los datos se mueven mediante conectores de servicio. Un conector de servicio especifica el servicio de origen que contiene los datos que se van a mover, las tareas que se van a realizar en los datos y el servicio de destino al que se entregan los datos cuando se completan las tareas especificadas. Puede utilizar OCI Service Connector Hub para crear rápidamente un marco de agregación de registros para los sistemas SIEM.

- Cloud Guard

Oracle Cloud Guard le ayuda a alcanzar y mantener una posición de seguridad sólida en OCI mediante la supervisión del arrendamiento para valores de configuración y acciones en recursos que puedan plantear un problema de seguridad.

Puede utilizar Oracle Cloud Guard para supervisar y mantener la seguridad de los recursos en OCI. Cloud Guard utiliza recetas de detector que puede definir para examinar los recursos con el fin de detectar puntos débiles en la seguridad y para supervisar los operadores y usuarios en busca de actividades de riesgo. Cuando se detecta una configuración incorrecta o una actividad insegura, Cloud Guard recomienda acciones correctivas y ayuda con esas acciones, en función de las recetas de los respondedores que puede definir.

- Servicio de análisis de vulnerabilidades

El servicio de análisis de vulnerabilidades de Oracle Cloud Infrastructure ayuda a mejorar la postura de seguridad en OCI mediante la comprobación rutinaria de puertos y hosts para detectar posibles vulnerabilidades. El servicio genera informes con métricas y detalles sobre estas vulnerabilidades.

- Object Storage

El almacenamiento de objetos de OCI proporciona acceso rápido a grandes cantidades de datos estructurados y no estructurados de cualquier tipo de contenido, incluidas copias de seguridad de bases de datos, datos analíticos y contenido enriquecido, como imágenes y vídeos. Puede almacenar y, a continuación, recuperar los datos de manera segura directamente desde Internet o desde la plataforma en la nube. Puede escalar el almacenamiento sin problemas sin experimentar ninguna degradación en el rendimiento o la fiabilidad del servicio. Utilice el almacenamiento estándar para el almacenamiento en caliente al que debe acceder de forma rápida, inmediata y frecuente. Utilice el almacenamiento de archivos para el almacenamiento en frío que conserva durante largos períodos de tiempo y que rara vez tiene acceso.

Recomendaciones

- permisos de acceso

La plantilla de zona de llegada puede aprovisionar recursos como administrador de arrendamiento (cualquier miembro del grupo Administradores) o como usuario con permisos más estrechos. La zona de llegada incluye políticas para permitir que grupos de administradores independientes gestionen cada compartimento después del aprovisionamiento inicial. Las políticas preconfiguradas no son exhaustivas. Al agregar recursos a la plantilla de Terraform, debe definir las demás sentencias de política necesarias.

- Configuración de red

Puede desplegar la red de zona de llegada de distintas formas: con una o varias VCN independientes o en una arquitectura de hub y radio con el servicio V2 de OCI DRG. También puede configurar la red sin conectividad a Internet. Aunque la zona de aterrizaje permite cambiar de un lado a otro entre independiente y hub y radio, es importante planificar un diseño específico, porque es posible que necesite acciones manuales al cambiar.

- Personalización de la plantilla de zona de llegada

La configuración de Terraform tiene un único módulo raíz y módulos individuales para aprovisionar los recursos. Este patrón modular permite una reutilización de código eficiente y coherente. Para agregar recursos a la configuración de Terraform, como compartimentos o VCN, reutilice los módulos existentes y agregue las llamadas de módulo necesarias, similares a las existentes en el módulo raíz. La mayoría de los módulos aceptan un mapa de objetos de recursos, que normalmente se rigen por el nombre del recurso. Para agregar objetos a un objeto de contenedor existente, como una subred a una VCN, agregue los recursos de subred a la asignación de subredes existente.

- Configuración de Firewall

Puede desplegar los firewalls en diferentes modos de alta disponibilidad, según las capacidades del partner de seguridad de red. Recomendamos utilizar el gestor de firewall de cada partner para gestionar la configuración. Siga también la documentación oficial de cada partner para la configuración de los puertos y las políticas de seguridad necesarios.

Consideraciones

Al implantar esta arquitectura de referencia, tenga en cuenta los siguientes factores:

- permisos de acceso

La plantilla de zona de llegada puede aprovisionar recursos como administrador de arrendamiento (cualquier miembro del grupo Administradores) o como usuario con permisos más estrechos. La zona de llegada incluye políticas para permitir que grupos de administradores independientes gestionen cada compartimento después del aprovisionamiento inicial. Las políticas preconfiguradas no son exhaustivas. Al agregar recursos a la plantilla de Terraform, debe definir las sentencias de política adicionales necesarias.

- Configuración de red

Puede desplegar la red de zona de llegada de distintas formas: con una o varias VCN independientes o en una arquitectura de hub y radio con el servicio V2 de OCI DRG. También puede configurar la red sin conectividad a Internet. Aunque la zona de aterrizaje permite cambiar de un lado a otro entre independiente y hub y radio, es importante planificar un diseño específico, porque es posible que necesite acciones manuales al cambiar.

- Personalización de la plantilla de zona de llegada

La configuración de Terraform tiene un único módulo raíz y módulos individuales para aprovisionar los recursos. Este patrón modular permite una reutilización de código eficiente y coherente. Para agregar recursos a la configuración de Terraform, como compartimentos o VCN, reutilice los módulos existentes y agregue las llamadas de módulo necesarias, similares a las existentes en el módulo raíz. La mayoría de los módulos aceptan un mapa de objetos de recursos, que normalmente se rigen por el nombre del recurso. Para agregar objetos a un objeto de contenedor existente, como una subred a una VCN, agregue los recursos de subred a la asignación de subredes existente.

- Configuración de Firewall

Al proteger las cargas de trabajo en la nube en OCI mediante partners de seguridad de red, tenga en cuenta los siguientes factores:

- Rendimiento

- La selección del tamaño de instancia adecuado, determinado por la unidad de computación, determina el rendimiento máximo disponible, la CPU, la RAM y el número de interfaces.

- Las organizaciones necesitan saber qué tipos de tráfico atraviesa el entorno, determinar los niveles de riesgo adecuados y aplicar los controles de seguridad adecuados según sea necesario. El rendimiento afecta a diferentes combinaciones de controles de seguridad activados.

- Considere la posibilidad de agregar interfaces dedicadas para servicios FastConnect o VPN. Considere el uso de grandes unidades de computación para un mayor rendimiento y acceso a más interfaces de red.

- Ejecutar pruebas de rendimiento para validar el diseño puede mantener el rendimiento y el rendimiento necesarios.

- Seguridad

El despliegue de un gestor de firewall en OCI permite una configuración y supervisión centralizadas de las políticas de seguridad de todos los firewalls físicos y virtuales.

- Disponibilidad

Despliegue su arquitectura en distintas regiones geográficas para una mayor redundancia. Configure VPN de sitio a sitio con redes organizativas relevantes para una conectividad redundante con redes locales.

- Costo

Las soluciones de partners de seguridad de red están disponibles en Oracle Cloud Marketplace y se pueden desplegar como Pay As You Go (PAYG) o traer su propia licencia (BYOL).

- Rendimiento

Desplegar

El código de Terraform para desplegar esta arquitectura de referencia está disponible en GitHub.

Nota:

Si ya tiene una zona de llegada segura desplegada en su entorno que admite casos de uso de firewall, puede omitir el primer paso.- Despliegue la zona de llegada segura primero mediante GitHub:

- Clone o descargue el repositorio en su equipo local.

- Despliegue la infraestructura mediante Terraform, como se describe en Terraform.md.

- Clone o descargue las pilas de partners de seguridad de red en su equipo local:

Punto de Control Utilice la pila de Terraform para desplegar el firewall de Cloud Guard en modo activo-pasivo. Cisco Utilice la pila de Terraform para desplegar la solución Secure Firewall Threat Defense en modo activo-activo. Fortinet Utilice la pila de Terraform para desplegar la solución de firewall FortiGate en modo activo-pasivo. Palo Alto Networks Utilice la pila de Terraform para desplegar la solución de firewall VM-Series en modo activo-pasivo. - Despliegue la solución de partners mediante Oracle Resource Manager o la CLI de Terraform en la zona de llegada segura de CIS. Despliegue la infraestructura mediante Terraform, como se describe en el archivo README.MD de cada pila de socio.

Explorar más

Obtenga más información sobre el despliegue de soluciones de partners de seguridad de red en una zona de llegada segura de CIS en Oracle Cloud.

Obtenga más información sobre la configuración y el funcionamiento de un entorno seguro en Oracle Cloud Infrastructure.

- Marco de mejores prácticas para Oracle Cloud Infrastructure

- Lista de comprobación de seguridad para Oracle Cloud Infrastructure

- Prueba comparativa de los fundamentos de Oracle Cloud Infrastructure de CIS

- Despliegue una zona de llegada segura que cumpla con la referencia de fundamentos de CIS para Oracle Cloud

- Proteja las cargas de trabajo en la nube con Check Point CloudGuard

- Proteja las cargas de trabajo con Cisco Threat Defense mediante un equilibrador de carga de red flexible

- Proteja las cargas de trabajo que se ejecutan en Oracle Cloud Infrastructure con FortiGate

- Cargas de trabajo de aplicaciones seguras con el firewall de VM-Series de Palo Alto Networks