Configurer l'accès au réseau à l'aide de points d'extrémité privés

Vous pouvez spécifier que la base de données autonome avec intelligence artificielle utilise un point d'extrémité privé dans votre réseau en nuage virtuel (VCN) de votre location. Vous pouvez configurer un point d'extrémité privé lors du provisionnement ou du clonage de votre base de données IA autonome, ou vous pouvez passer à l'utilisation d'un point d'extrémité privé dans une base de données existante qui utilise un point d'extrémité public. Cela vous permet de conserver tout le trafic vers et depuis votre base de données hors du réseau Internet public.

Lorsque le réseau en nuage virtuel est configuré, seul le trafic provenant du réseau en nuage virtuel que vous indiquez est autorisé et l'accès à la base de données est bloqué pour toutes les adresses IP publiques ou tous les réseaux VCN publics. Cela vous permet de définir des règles de sécurité avec des listes de sécurité ou au niveau du groupe de sécurité de réseau pour spécifier le trafic entrant/sortant pour votre instance de base de données d'IA autonome. L'utilisation d'un point d'extrémité privé et la définition de listes de sécurité ou de groupes de sécurité de réseau vous permettent de contrôler le trafic vers et depuis votre instance de base de données d'IA autonome.

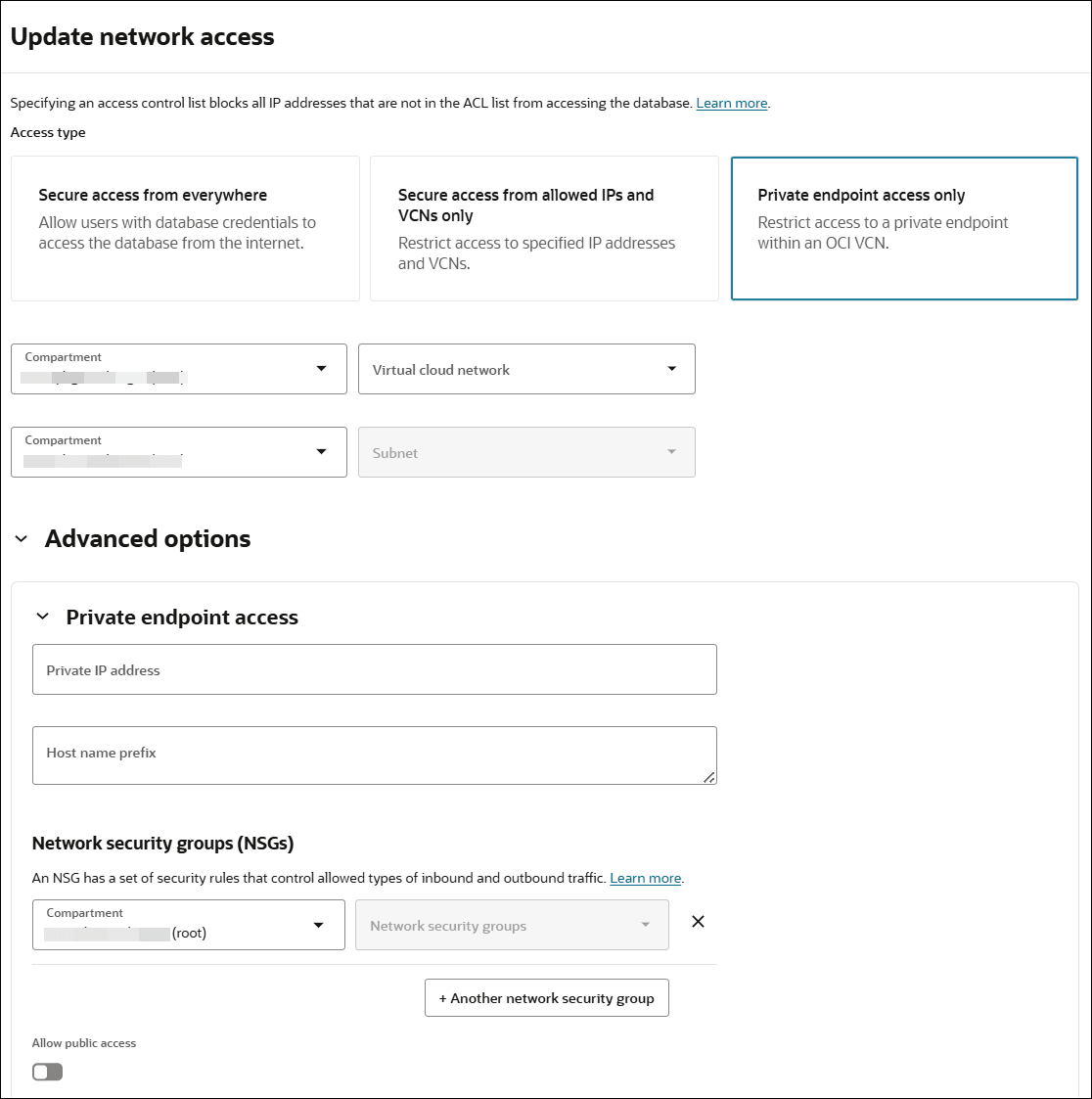

Si vous configurez votre instance de base de données d'intelligence artificielle autonome pour qu'elle utilise un point d'extrémité privé et que vous voulez également autoriser les connexions à partir d'adresses IP publiques spécifiques ou de réseaux en nuage virtuels spécifiques si ces réseaux sont configurés pour se connecter en privé à la base de données d'intelligence artificielle autonome à l'aide d'une passerelle de service, sélectionnez l'option Autoriser l'accès public. Cela ajoute un point d'extrémité public pour une base de données configurée avec un point d'extrémité privé. Pour plus d'informations, voir Utiliser un point d'extrémité privé avec accès public autorisé.

L'option Autoriser l'accès public n'est disponible que lorsque la base de données utilise le modèle de calcul ECPU.

Rubriques

- Configurer des points d'extrémité privés

Vous pouvez spécifier que la base de données autonome avec intelligence artificielle utilise un point d'extrémité privé et configurer un réseau en nuage virtuel (VCN) dans votre location pour l'utiliser avec le point d'extrémité privé. - Sécurité améliorée pour les connexions sortantes avec des points d'extrémité privés

Lorsque vous utilisez un point d'extrémité privé avec votre instance de base de données d'intelligence artificielle autonome, vous pouvez renforcer la sécurité en réglant la propriété de base de donnéesROUTE_OUTBOUND_CONNECTIONSà la valeurPRIVATE_ENDPOINT. - Notes sur les points d'extrémité privés

Décrit les restrictions et les notes relatives aux points d'extrémité privés sur la base de données d'IA autonome. - Exemples de configuration de points d'extrémité privés sur la base de données d'IA autonome

Affiche plusieurs exemples de configuration de point d'extrémité privé (VCN) pour la base de données d'IA autonome.

Configurer des points d'extrémité privés

Vous pouvez spécifier que la base de données autonome avec intelligence artificielle utilise un point d'extrémité privé et configurer un réseau en nuage virtuel (VCN) dans votre location pour l'utiliser avec le point d'extrémité privé.

- Étapes préalables pour configurer des points d'extrémité privés

Décrit les étapes préalables à effectuer avant de configurer un point d'extrémité privé pour une instance de base de données d'intelligence artificielle autonome. - Politiques IAM requises pour gérer les points d'extrémité privés

En plus des politiques requises pour provisionner et gérer une base de données d'intelligence artificielle autonome, certaines politiques de réseau sont nécessaires pour utiliser des points d'extrémité privés. - Configurer des points d'extrémité privés lors du provisionnement ou du clonage d'une instance

Vous pouvez configurer un point d'extrémité privé lorsque vous provisionnez ou clonez une instance de base de données du service d'intelligence artificielle autonome. - Passer des points d'extrémité publics aux points d'extrémité privés à l'aide d'une base de données d'IA autonome

Si votre instance de base de données d'IA autonome est configurée pour utiliser un point d'extrémité public, vous pouvez remplacer la configuration par un point d'extrémité privé. - Mettre à jour la configuration d'un point d'extrémité privé

Vous pouvez modifier certaines options de configuration d'un point d'extrémité privé sur une instance de base de données d'IA autonome existante. - Configurer les options avancées de point d'extrémité privé

Les options avancées d'accès au point d'extrémité privé vous permettent d'entrer l'adresse IP privée et le nom d'hôte spécifiés par l'utilisateur, de sélectionner un ou plusieurs groupes de sécurité de réseau ou d'indiquer des détails pour autoriser l'accès public à une base de données de point d'extrémité privé. - Utiliser un point d'extrémité privé avec accès public autorisé

Sélectionnez l'option Autoriser l'accès public lorsque vous voulez configurer une base de données d'intelligence artificielle autonome pour utiliser un point d'extrémité privé et vous voulez également autoriser les connexions à partir d'adresses IP publiques spécifiques ou de réseaux en nuage virtuels spécifiques (si les réseaux en nuage virtuels sont configurés pour se connecter de manière privée à Autonomous AI Database à l'aide d'une passerelle de service).

Rubrique parent : Configurer l'accès réseau à l'aide de points d'extrémité privés

Étapes préalables à la configuration des points d'extrémité privés

Décrit les étapes préalables à effectuer avant de configurer un point d'extrémité privé pour une instance de base de données d'intelligence artificielle autonome.

Effectuez les étapes préalables suivantes avant de configurer un point d'extrémité privé :

-

Définissez les politiques requises pour les ressources que vous utilisez. Pour plus d'informations, voir Politiques IAM requises pour gérer les points d'extrémité privés.

-

Créez un VCN dans la région qui contiendra votre base de données IA autonome. Pour plus d'informations, voir Réseaux en nuage virtuels et sous-réseaux.

-

Configurez un sous-réseau dans votre réseau en nuage virtuel configuré avec les options DHCP par défaut. Pour plus d'informations, voir DNS dans le réseau en nuage virtuel.

-

(Facultatif) Effectuez l'étape facultative suivante avant de configurer un point d'extrémité privé :

Spécifiez un groupe de sécurité de réseau dans votre VCN. Le groupe NSG spécifie des règles pour les connexions à votre base de données d'IA autonome. Pour plus d'informations, voir Groupes de sécurité de réseau.

Rubrique parent : Configurer des points d'extrémité privés

Politiques IAM requises pour gérer les points d'extrémité privés

En plus des politiques requises pour provisionner et gérer une base de données d'intelligence artificielle autonome, certaines politiques de réseau sont nécessaires pour utiliser des points d'extrémité privés.

Le tableau suivant répertorie les politiques GIA requises pour qu'un utilisateur en nuage puisse ajouter un point d'extrémité privé. Les politiques répertoriées constituent les exigences minimales requises pour ajouter un point d'extrémité privé. Vous pouvez également utiliser une règle de stratégie plus large. Par exemple, si vous définissez la règle de politique suivante :

Allow group MyGroupName to manage virtual-network-family in tenancyCette règle fonctionne également, car il s'agit d'un surensemble qui contient toutes les politiques requises.

| Opération | Politiques GIA requises |

|---|---|

|

Configurer un point d'extrémité privé |

|

Autonomous AI Database s'appuie sur le service IAM (Identity and Access Management) pour authentifier et autoriser les utilisateurs du nuage à effectuer des opérations qui utilisent l'une des interfaces Oracle Cloud Infrastructure (console, API REST, interface de ligne de commande, trousse SDK ou autres).

Le service GIA utilise des groupes, des compartiments et des politiques pour contrôler les utilisateurs Oracle Cloud qui peuvent accéder aux différentes ressources. Concrètement, une politique définit le type d'accès d'un groupe d'utilisateurs à un type de ressource donné dans un compartiment particulier. Pour plus d'informations, voir Introduction aux politiques.

Rubrique parent : Configurer des points d'extrémité privés

Configurer des points d'extrémité privés lors du provisionnement ou du clonage d'une instance

Vous pouvez configurer un point d'extrémité privé lorsque vous provisionnez ou clonez une instance de base de données d'intelligence artificielle autonome.

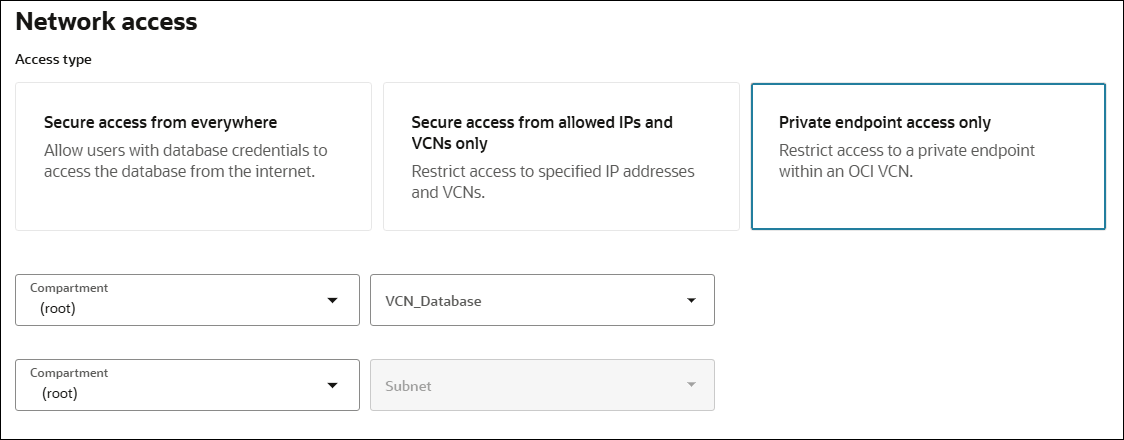

Ces étapes supposent que vous provisionnez ou clonez une instance et que vous avez terminé les étapes préalables. Vous êtes à l'étape Sélectionner l'accès au réseau du processus de provisionnement ou de clonage :

Pour plus d'informations, voir Notes sur les points d'extrémité privés.

Rubrique parent : Configurer des points d'extrémité privés

Passer d'un point d'extrémité public à un point d'extrémité privé avec une base de données autonome avec intelligence artificielle

Si votre instance de base de données de l'IA autonome est configurée pour utiliser un point d'extrémité public, vous pouvez remplacer la configuration par un point d'extrémité privé.

L'état du cycle de vie passe à Mise à jour jusqu'à la fin de l'opération.

Notes relatives au passage d'un accès réseau public à un accès réseau privé :

-

Après la mise à jour du type d'accès au réseau, tous les utilisateurs de la base de données doivent obtenir un nouveau portefeuille et l'utiliser pour accéder à la base de données. Pour plus d'informations, voir Télécharger les données d'identification du client (portefeuilles).

-

Si des listes de contrôle d'accès sont définies pour le point d'extrémité public, elles ne s'appliquent pas au point d'extrémité privé.

-

Après avoir mis à jour l'accès réseau afin d'utiliser un point d'extrémité privé, l'URL des outils de base de données est différente de celle d'un point d'extrémité public. Vous pouvez trouver les URL mises à jour sur la console, après être passé d'un point d'extrémité public à un point d'extrémité privé.

Rubrique parent : Configurer des points d'extrémité privés

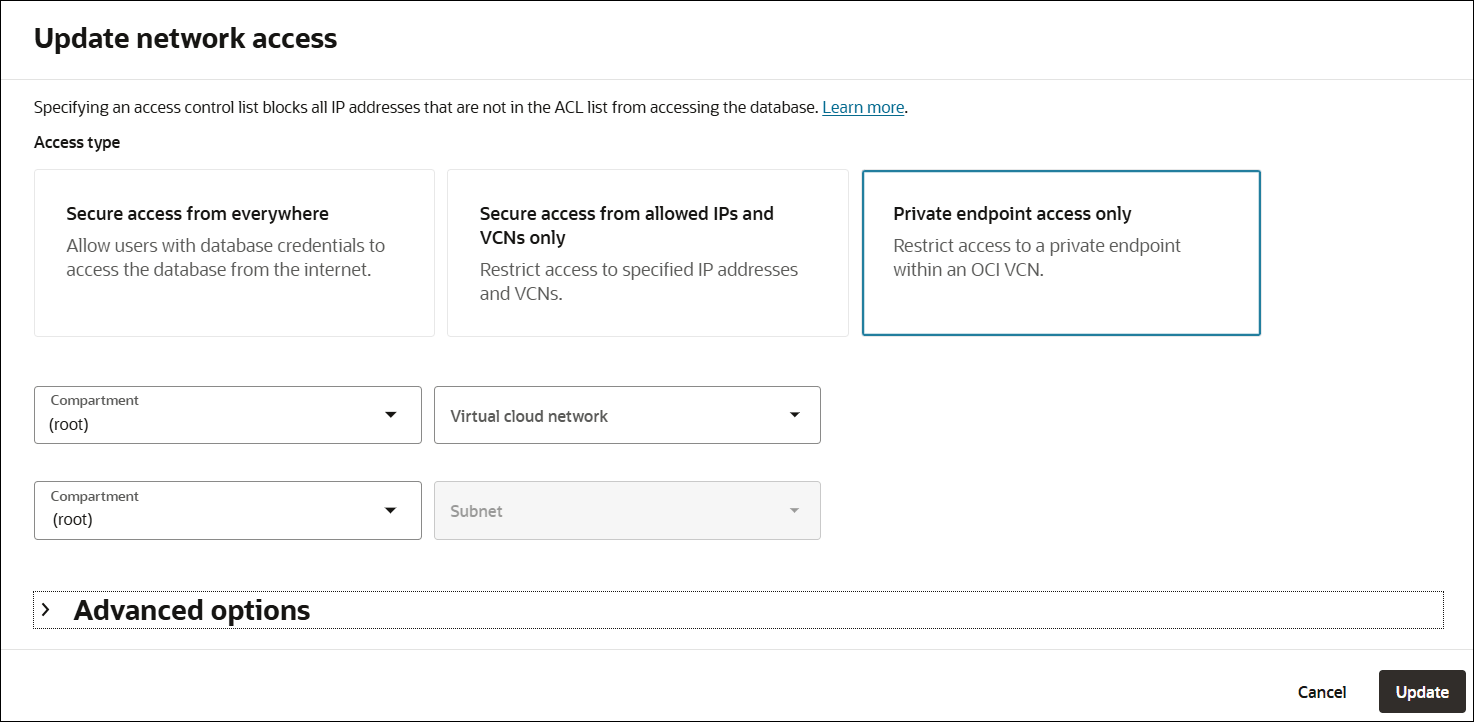

Mettre à jour la configuration d'un point d'extrémité privé

Vous pouvez modifier certaines options de configuration d'un point d'extrémité privé sur une instance de base de données d'IA autonome existante.

Si l'état du cycle de vie est Disponible lorsque vous cliquez sur Mettre à jour, il passe à Mise à jour jusqu'à ce que les modifications soient appliquées. La base de données est toujours active et accessible; il n'y a pas de temps d'arrêt. Lorsque la mise à jour est terminée, l'état du cycle de vie retourne à Disponible.

Pour plus d'informations, voir Notes sur les points d'extrémité privés.

Rubrique parent : Configurer des points d'extrémité privés

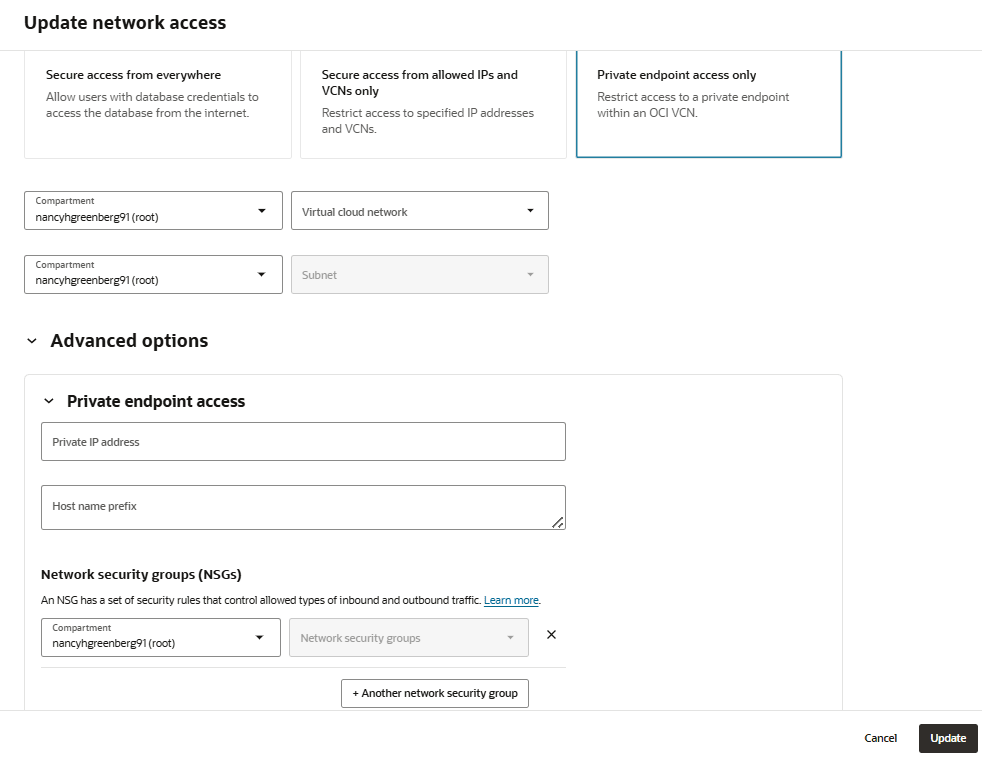

Configurer les options avancées de point d'extrémité privé

Les options avancées d'accès au point d'extrémité privé vous permettent d'entrer l'adresse IP privée et le nom d'hôte spécifiés par l'utilisateur, de sélectionner un ou plusieurs groupes de sécurité de réseau ou de spécifier des détails pour autoriser l'accès public à une base de données de point d'extrémité privé.

Ces étapes supposent que vous provisionniez ou cloniez une instance de base de données d'IA autonome ou que vous passiez d'un accès public à un accès privé pour une instance de base de données d'IA autonome existante et que vous êtes à l'étape Sélectionner un accès réseau.

Rubrique parent : Configurer des points d'extrémité privés

Utiliser un point d'extrémité privé avec accès public autorisé

Sélectionnez l'option Autoriser l'accès public lorsque vous voulez configurer une base de données d'intelligence artificielle autonome pour qu'elle utilise un point d'extrémité privé et que vous voulez également autoriser les connexions à partir d'adresses IP publiques spécifiques ou de réseaux en nuage virtuels spécifiques (si les réseaux en nuage virtuels sont configurés pour se connecter en privé à la base de données d'intelligence artificielle autonome à l'aide d'une passerelle de service).

Cette option ajoute un point d'extrémité public pour une base de données configurée sur un point d'extrémité privé. Vous configurez un point d'extrémité privé pour votre instance de base de données d'IA autonome lorsque vous provisionnez ou clonez l'instance, ou lorsque vous mettez à jour la configuration réseau pour une base de données d'IA autonome existante. Pour plus de détails sur les étapes de configuration d'une instance de base de données autonome avec un point d'extrémité privé, voir :

Lorsque l'accès public est activé avec Autoriser l'accès public sur une base de données de point d'extrémité privée, l'instance comporte à la fois un point d'extrémité privé et un point d'extrémité public :

-

Le nom d'hôte privé, l'URL du point d'extrémité et l'adresse IP privée vous permettent de vous connecter à la base de données à partir du VCN où réside la base de données.

-

Le nom d'hôte public vous permet de vous connecter à la base de données à partir d'adresses IP publiques spécifiques ou à partir de réseaux en nuage virtuels spécifiques si ces derniers sont configurés pour une connexion privée à la base de données IA autonome à l'aide d'une passerelle de service.

Ajouts de chaîne de connexion à Autonomous Database pour une base de données de point d'extrémité privée avec autorisation d'accès public activée

Lorsque l'option Autoriser l'accès public est activée pour une base de données de point d'extrémité privée, des chaînes de connexion supplémentaires vous permettent de vous connecter à la base de données à partir du point d'extrémité public :

-

Les chaînes de connexion dans

tnsnames.oradu fichier zip de portefeuille de la base de données de l'IA autonome incluent les chaînes de connexion publiques à utiliser avec les connexions provenant de l'Internet public. Les chaînes de connexion pour le point d'extrémité public utilisent la convention d'attribution de nom suivante :dbname_public_consumerGroupExemple :

adbfinance_public_lowPour plus d'informations, voir Télécharger les données d'identification du client (portefeuilles).

-

Vous pouvez voir les chaînes de connexion pour le point d'extrémité public et le point d'extrémité privé à partir de la console Oracle Cloud Infrastructure (ou à l'aide de l'API).

Pour plus d'informations, voir Voir les noms TNS et les chaînes de connexion pour une instance de base de données d'IA autonome.

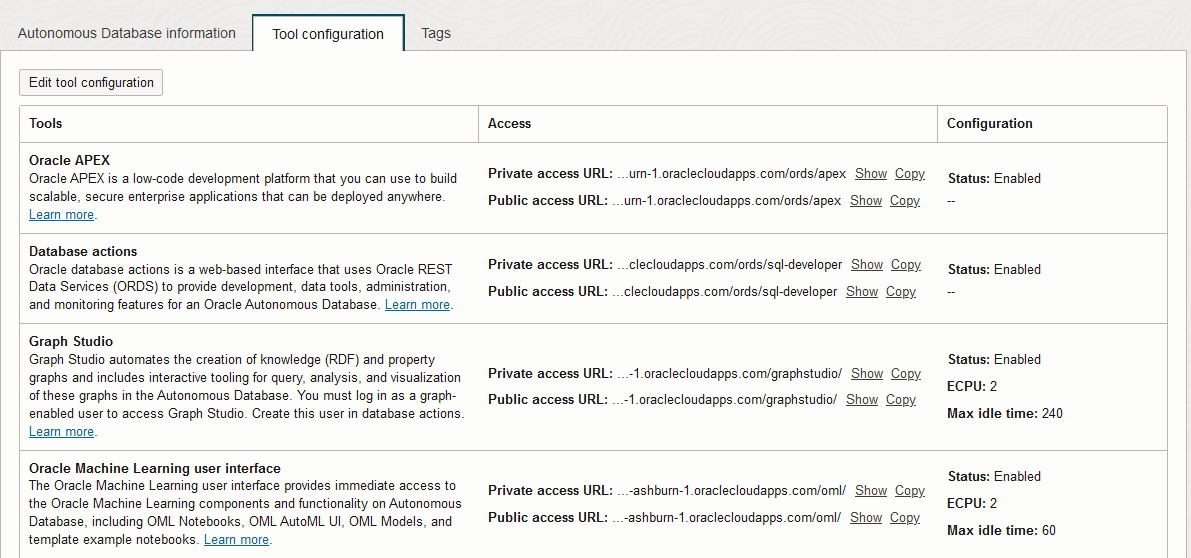

Ajouts des outils Autonomous Database pour une base de données de point d'extrémité privée avec autorisation de l'accès public activée

Lorsque l'option Autoriser l'accès public est activée pour une base de données de point d'extrémité privée, les outils de base de données vous permettent de vous connecter à partir d'adresses IP publiques spécifiques ou à partir de réseaux en nuage virtuels spécifiques si ces réseaux sont configurés pour une connexion privée à la base de données IA autonome à l'aide d'une passerelle de service :

-

Chaque outil dispose d'une URL d'accès privé et d'une URL d'accès public affichées dans la table de configuration des outils. Utilisez l'URL d'accès public pour accéder à l'outil à partir d'adresses IP publiques spécifiques ou de réseaux en nuage virtuels spécifiques si ces derniers sont configurés pour se connecter de manière privée à Autonomous AI Database à l'aide d'une passerelle de service.

Exemple :

Pour plus d'informations, voir Voir le statut des outils intégrés de base de données d'intelligence artificielle autonome.

-

Le fichier

READMEdans le fichier zip de portefeuille fournit à la fois un lien d'accès pour le point d'extrémité privé pour chaque outil de base de données et un lien d'accès public.Pour plus d'informations, voir Fichier README de portefeuille.

Rubrique parent : Configurer des points d'extrémité privés

Sécurité améliorée pour les connexions sortantes au moyen de points d'extrémité privés

Lorsque vous utilisez un point d'extrémité privé avec votre instance de base de données du service d'intelligence artificielle autonome, vous pouvez améliorer la sécurité en réglant la propriété de base de données ROUTE_OUTBOUND_CONNECTIONS à la valeur PRIVATE_ENDPOINT.

Le réglage de la propriété de base de données ROUTE_OUTBOUND_CONNECTIONS à la valeur PRIVATE_ENDPOINT impose que toutes les connexions sortantes à un hôte cible soient soumises aux règles de trafic sortant du point d'extrémité privé et qu'elles soient limitées par celles-ci. Vous définissez les règles de trafic sortant dans la liste de sécurité du réseau en nuage virtuel (VCN) ou dans le groupe de sécurité de réseau associé au point d'extrémité privé de l'instance de base de données d'IA autonome.

Avant de définir la propriété de base de données ROUTE_OUTBOUND_CONNECTIONS, configurez votre instance de base de données d'intelligence artificielle autonome pour qu'elle utilise un point d'extrémité privé. Pour plus d'informations, voir Configurer des points d'extrémité privés.

Réglez la propriété de base de données ROUTE_OUTBOUND_CONNECTIONS à PRIVATE_ENDPOINT pour spécifier que toutes les connexions sortantes sont soumises aux règles de trafic sortant du VCN de point d'extrémité privé de l'instance de base de données d'intelligence artificielle autonome. Avec la valeur PRIVATE_ENDPOINT, la base de données limite les connexions sortantes aux emplacements spécifiés par les règles de trafic sortant du point d'extrémité privé et modifie également la résolution DNS de sorte que les noms d'hôte soient résolus à l'aide du résolveur DNS de votre VCN (sans utiliser de résolveur DNS public).

Avec

ROUTE_OUTBOUND_CONNECTIONS non réglé à PRIVATE_ENDPOINT, toutes les connexions sortantes au réseau Internet public passent par la passerelle de traduction d'adresses de réseau (NAT) du VCN du service. Dans ce cas, si l'hôte cible se trouve sur un point d'extrémité public, les connexions sortantes ne sont pas soumises aux règles de trafic sortant du VCN ou du groupe de sécurité de réseau du point d'extrémité privé de l'instance de base de données d'intelligence artificielle autonome.

Lorsque vous configurez un point d'extrémité privé pour votre instance de base de données du service d'intelligence artificielle autonome et réglez ROUTE_OUTBOUND_CONNECTIONS à PRIVATE_ENDPOINT, ce paramètre modifie le traitement des connexions sortantes et la résolution DNS pour les éléments suivants :

-

Liens de base de données

-

APEX_LDAP, APEX_MAIL et APEX_WEB_SERVICE

-

UTL_HTTP, UTL_SMTP et UTL_TCP

-

DBMS_LDAP

-

CMU avec Microsoft Active Directory

Pour plus d'informations, voir Utiliser Microsoft Active Directory avec Autonomous AI Database.

Lorsque vous configurez un point d'extrémité privé pour votre instance de base de données du service d'intelligence artificielle autonome et réglez ROUTE_OUTBOUND_CONNECTIONS à PRIVATE_ENDPOINT, ce paramètre ne modifie pas le traitement des connexions sortantes et la résolution DNS pour les éléments suivants :

-

Services de données Oracle REST (ORDS)

-

Database Actions

Pour définir ROUTE_OUTBOUND_CONNECTIONS :

Notes pour définir ROUTE_OUTBOUND_CONNECTIONS :

-

Utilisez la commande suivante pour restaurer la valeur du paramètre par défaut :

ALTER DATABASE PROPERTY SET ROUTE_OUTBOUND_CONNECTIONS = ''; -

Utilisez la commande suivante pour interroger la valeur du paramètre courant :

SELECT * FROM DATABASE_PROPERTIES WHERE PROPERTY_NAME = 'ROUTE_OUTBOUND_CONNECTIONS';Si la propriété n'est pas définie, l'interrogation ne retourne pas de résultats.

-

Cette propriété s'applique uniquement aux liens de base de données que vous créez après avoir réglé la propriété à la valeur

PRIVATE_ENDPOINT. Ainsi, les liens de base de données que vous avez créés avant de définir la propriété continuent d'utiliser la passerelle NAT du VCN du service et ne sont pas soumis aux règles de trafic sortant du point d'extrémité privé de l'instance de base de données d'intelligence artificielle autonome. -

Réglez uniquement

ROUTE_OUTBOUND_CONNECTIONSà la valeurPRIVATE_ENDPOINTlorsque vous utilisez une base de données d'intelligence artificielle autonome avec un point d'extrémité privé. -

Lorsque votre base de données se trouve sur un point d'extrémité privé et que vous voulez que vos connexions sortantes soient résolues par votre VCN, vous devez régler le paramètre

ROUTE_OUTBOUND_CONNECTIONSàPRIVATE_ENDPOINT.

Voir Passerelle NAT pour plus d'informations sur la passerelle de traduction d'adresses de réseau.

Rubrique parent : Configurer l'accès réseau à l'aide de points d'extrémité privés

Notes sur les points d'extrémité privés

Décrit les restrictions et les notes pour les points d'extrémité privés sur la base de données d'IA autonome.

-

Après avoir mis à jour l'accès réseau afin d'utiliser un point d'extrémité privé ou après la fin du provisionnement ou du clonage où vous configurez un point d'extrémité privé, vous pouvez voir la configuration réseau dans la page Détails de la base de données autonome, section Réseau.

La section Réseau présente les informations suivantes pour un point d'extrémité privé :

- Type d'accès : Spécifie le type d'accès pour la configuration de la base de données d'intelligence artificielle autonome. Les configurations de point d'extrémité privé indiquent le type d'accès : Réseau en nuage virtuel.

- Domaine de disponibilité : Spécifie le domaine de disponibilité de votre instance Autonomous Database.

- Réseau en nuage virtuel : Inclut un lien pour le VCN associé au point d'extrémité privé.

- Sous-réseau : Comporte un lien pour le sous-réseau associé au point d'extrémité privé.

- Adresse IP du point d'extrémité privé : Affiche l'adresse IP du point d'extrémité privé pour la configuration du point d'extrémité privé.

- URL du point d'extrémité privé : Affiche l'URL du point d'extrémité privé pour la configuration du point d'extrémité privé.

- Groupes de sécurité de réseau : Ce champ offre des liens vers le ou les groupes de sécurité de réseau configurés avec le point d'extrémité privé.

- Accès public : Ce champ indique si l'accès public est activé pour le point d'extrémité privé. Cliquez sur le lien

Editpour voir ou modifier les listes de contrôle d'accès ou les réseaux en nuage virtuels autorisés. - URL du point d'extrémité public : Indique lorsque l'option Autoriser l'accès public est activée sur le point d'extrémité privé. Il s'agit de l'URL de point d'extrémité public que vous pouvez utiliser pour vous connecter à partir des adresses IP ou des réseaux en nuage virtuels autorisés sur le réseau Internet public.

Pour plus de détails sur les informations de réseau dans la console Oracle Cloud Infrastructure, voir Voir les informations de réseau dans la console OCI.

-

Une fois le provisionnement ou le clonage terminé, vous pouvez modifier la configuration de la base de données de l'IA autonome pour utiliser un point d'extrémité public.

Voir Passer des points d'extrémité privés aux points d'extrémité publics à l'aide d'une base de données d'intelligence artificielle autonome pour plus d'informations sur le passage à un point d'extrémité public.

-

Vous pouvez spécifier jusqu'à cinq groupes NSG pour contrôler l'accès à votre base de données d'IA autonome.

-

Vous pouvez modifier le groupe de sécurité de réseau (NSG) du point d'extrémité privé pour la base de données Autonomous AI Database.

Pour modifier le groupe de sécurité de réseau d'un point d'extrémité privé, procédez comme suit :

-

Dans la page Bases de données d'IA autonomes, sélectionnez une base de données d'IA autonome dans les liens de la colonne Nom d'affichage.

-

Dans la page Détails de la base de données autonome, sous Réseau dans le champ Groupes de sécurité de réseau, cliquez sur Modifier.

-

-

Vous pouvez connecter votre instance Oracle Analytics Cloud à votre base de données d'intelligence artificielle autonome qui a un point d'extrémité privé à l'aide de la passerelle de données, comme vous le faites pour une base de données sur place. Pour plus d'informations, voir Configurer et enregistrer Data Gateway pour la visualisation de données.

-

Les outils suivants de base de données avec intelligence artificielle autonome sont pris en charge dans les bases de données configurées avec un point d'extrémité privé :

- Database Actions

- Oracle APEX

- Oracle Graph Studio

- Carnets Oracle Machine Learning

- Services de données Oracle REST

- API Oracle Database pour MongoDB

Une configuration supplémentaire est requise pour accéder à ces outils de base de données autonome avec intelligence artificielle à partir d'environnements sur place. Pour en savoir plus, voir Exemple : Connexion d'un centre de données à une base de données d'IA autonome.

L'accès à Oracle APEX, Database Actions, Oracle Graph Studio ou Oracle REST Data Services à l'aide d'un point d'extrémité privé à partir d'environnements sur place sans terminer la configuration de point d'extrémité privé supplémentaire affiche l'erreur suivante :

404 Not Found

-

Après avoir mis à jour l'accès réseau afin d'utiliser un point d'extrémité privé, l'URL des outils de base de données est différente de celle d'un point d'extrémité public. Vous pouvez trouver les URL mises à jour sur la console, après être passé d'un point d'extrémité public à un point d'extrémité privé.

-

En plus de la configuration par défaut d'Oracle REST Data Services (ORDS) préconfigurée avec une base de données autonome avec intelligence artificielle, vous pouvez configurer un autre déploiement ORDS qui fournit plus d'options de configuration et qui peut être utilisé avec des points d'extrémité privés. Voir À propos d'Oracle REST Data Services géré par le client sur la base de données d'IA autonome pour en savoir plus sur un autre déploiement ORDS pouvant être utilisé avec des points d'extrémité privés.

-

La modification d'une adresse IP privée n'est pas autorisée après le provisionnement ou le clonage d'une instance, que l'adresse IP soit affectée automatiquement lorsque vous entrez une valeur dans le champ Adresse IP privée.

-

Le paramètre SSL_SERVER_DN_MATCH contrôle si le client valide que le nom d'hôte du serveur correspond au nom commun (CN) ou au nom de remplacement du sujet (SAN) dans le certificat SSL du serveur. Le paramètre SSL_SERVER_DN_MATCH=NO désactive cette validation.

Notez les risques potentiels suivants lorsque SSL_SERVER_DN_MATCH=NO

- Augmentation de l'exposition aux attaques Man-in-the-Middle (MITM) :

- Sans vérification du nom d'hôte, les attaquants peuvent potentiellement intercepter ou modifier la communication en présentant tout certificat signé par une autorité de confiance, facilitant ainsi les attaques du MITM.

- Mauvaises configurations accidentelles :

- Ce paramètre peut permettre aux serveurs mal configurés ou non configurés de se faire passer pour des points d'extrémité approuvés, en contournant les contrôles de vérification de certificat attendus et en entraînant des failles de sécurité inattendues.

La meilleure pratique consiste à définir SSL_SERVER_DN_MATCH=YES qui active la vérification du nom d'hôte, sauf si vous disposez d'un dossier d'analyse convaincant et bien compris qui nécessite sa désactivation.

Si la correspondance de nom d'hôte doit être désactivée, assurez-vous que des contrôles alternatifs robustes sont en place :

- Validation stricte des certificats et gestion régulière des certificats.

- Restreindre les connexions aux adresses IP approuvées connues à l'aide de règles de pare-feu ou de listes d'autorisation.

- Surveiller les configurations SSL/TLS et les tentatives de connexion pour détecter tout comportement inattendu.

- Augmentation de l'exposition aux attaques Man-in-the-Middle (MITM) :

Rubrique parent : Configurer l'accès réseau à l'aide de points d'extrémité privés

Exemples de configuration de points d'extrémité privés sur une base de données d'IA autonome

Affiche plusieurs exemples de configuration de point d'extrémité privé (VCN) pour la base de données d'intelligence artificielle autonome.

- Exemple : Connexion à partir du VCN Oracle Cloud Infrastructure

Présente une application s'exécutant dans Oracle Cloud Infrastructure sur une machine virtuelle dans le même VCN que celui configuré avec votre base de données d'intelligence artificielle autonome. - Exemple : Connexion d'un centre de données à une base de données d'IA autonome

Décrit comment se connecter en privé à une base de données d'IA autonome à partir de votre centre de données sur place. Dans ce scénario, le trafic ne passe jamais par le réseau Internet public.

Rubrique parent : Configurer l'accès réseau à l'aide de points d'extrémité privés

Exemple : Connexion à partir d'un réseau en nuage virtuel dans Oracle Cloud Infrastructure

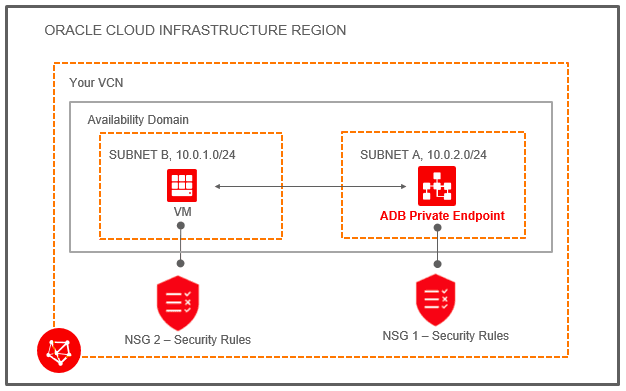

Présente une application s'exécutant dans Oracle Cloud Infrastructure sur une machine virtuelle dans le même VCN configuré avec votre base de données d'intelligence artificielle autonome.

Description de l'illustration adb_private_endpoint1.png

Il existe une instance de base de données d'intelligence artificielle autonome qui a un point d'extrémité privé dans le VCN nommé "Votre VCN". Le réseau VCN comporte deux sous-réseaux : "SUBNET B" (CIDR 10.0.1.0/24) et "SUBNET A" (CIDR 10.0.2.0/24).

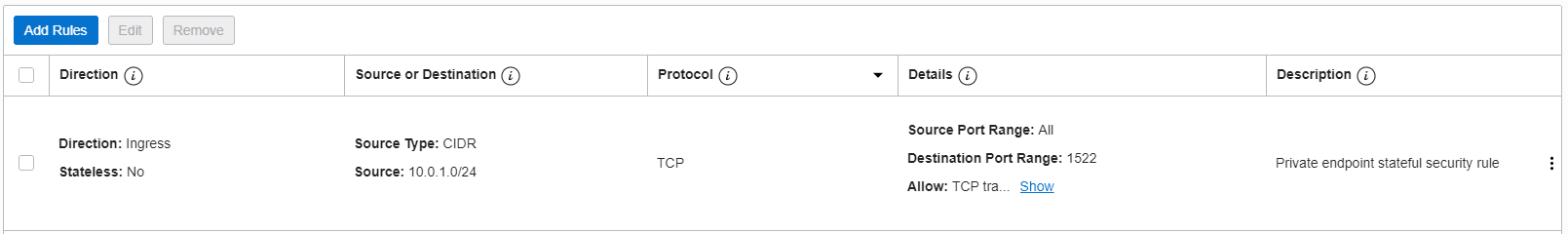

Le groupe de sécurité de réseau (NSG) associé à l'instance de base de données Autonomous AI Database s'affiche sous la forme "NSG 1 - Règles de sécurité". Ce groupe de sécurité de réseau définit des règles de sécurité qui permettent le trafic entrant et sortant vers et depuis l'instance de base de données Autonomous AI Database. Définissez une règle pour l'instance Autonomous AI Database comme suit :

-

Pour l'authentification TLS mutuelle, ajoutez une règle de trafic entrant avec état pour autoriser les connexions de la source à l'instance de base de données IA autonome; la source est réglée à l'intervalle d'adresses que vous voulez autoriser à vous connecter à votre base de données, le protocole IP est réglé à TCP et l'intervalle de ports de destination est réglé à 1522.

-

Pour l'authentification TLS, ajoutez une règle de trafic entrant avec état pour autoriser les connexions de la source à l'instance de base de données du service d'intelligence artificielle autonome; la source est réglée à l'intervalle d'adresses que vous voulez autoriser à se connecter à votre base de données, le protocole IP est réglé à TCP et la valeur de l'intervalle de ports de destination est 1521 ou 1522.

-

Pour utiliser Oracle APEX, Database Actions et Oracle REST Data Services, ajoutez le port 443 à la règle de groupe de sécurité de réseau.

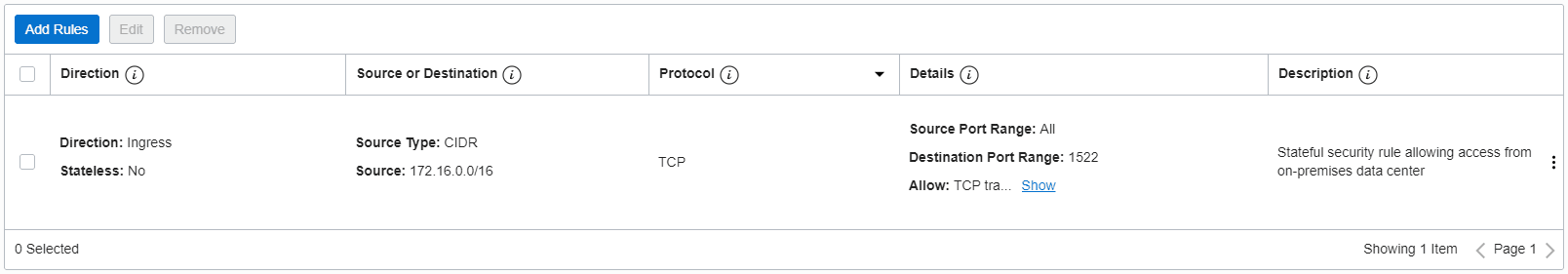

La figure suivante présente un exemple de règle de sécurité avec état pour contrôler le trafic de l'instance de base de données d'intelligence artificielle autonome :

Description de l'illustration adb_private_vcn_nsg_stateful1.png

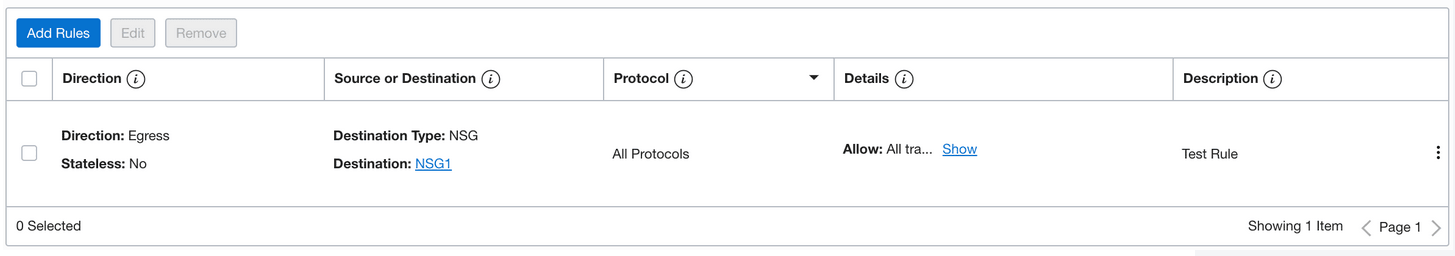

L'application se connectant à la base de données Autonomous AI Database s'exécute sur une machine virtuelle dans le sous-réseau B. Vous ajoutez également une règle de sécurité pour autoriser le trafic vers et depuis la machine virtuelle (étiquetée "NSG 2 Security Rules"). Vous pouvez utiliser une règle de sécurité avec état pour la machine virtuelle. Il vous suffit alors d'ajouter une règle de trafic sortant aux règles de sécurité du groupe NSG 2 (ce qui permet l'accès au sous-réseau de destination A).

La figure suivante présente des exemples de règles de sécurité qui contrôlent le trafic pour la machine virtuelle :

Description de l'illustration adb_private_vcn_rules2.png

Après avoir configuré les règles de sécurité, votre application peut se connecter à l'instance Autonomous AI Database à l'aide du portefeuille des données d'identification du client. Pour plus d'informations, voir Télécharger les données d'identification du client (portefeuilles).

Voir Groupes de sécurité de réseau pour plus d'informations sur la configuration de tels groupes.

Exemple : Connexion d'un centre de données à une base de données IA autonome

Démontre comment se connecter en privé à une base de données autonome d'IA à partir de votre centre de données sur place. Dans ce scénario, le trafic ne passe jamais par le réseau Internet public.

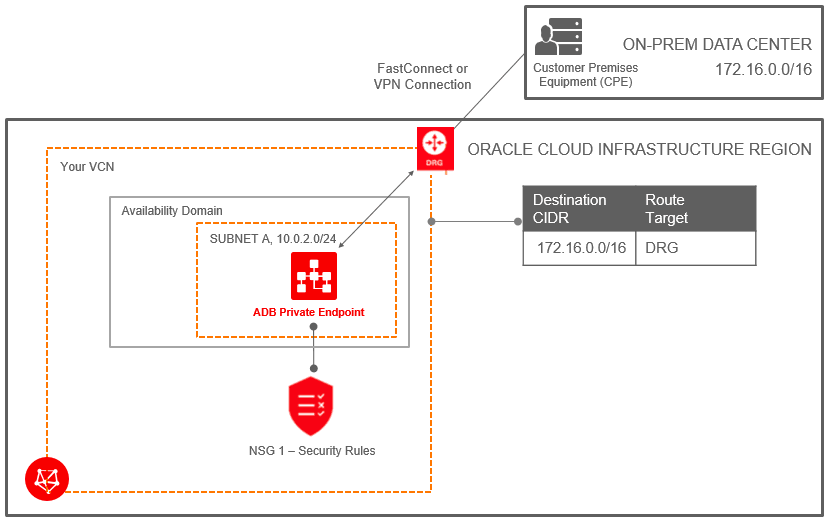

Description de l'illustration adb_private_endpoint2.png

Pour établir une connexion à partir du centre de données, connectez le réseau sur place au réseau en nuage virtuel avec FastConnect, puis configurez une passerelle de routage dynamique (DRG). Pour résoudre le point d'extrémité privé de la base de données d'intelligence artificielle autonome, un nom de domaine complet nécessite l'ajout d'une entrée dans le fichier d'hôtes du client sur place. Par exemple, le fichier /etc/hosts pour les machines Linux. Exemple :

/etc/hosts entry -> 10.0.2.7 example.adb.ca-toronto-1.oraclecloud.comPour utiliser Oracle APEX, Database Actions et Oracle REST Data Services, ajoutez une autre entrée avec la même adresse IP. Exemple :

/etc/hosts entry -> 10.0.2.7 example.adb.ca-toronto-1.oraclecloudapps.comVous pouvez obtenir l'adresse IP du point d'extrémité privé et le nom de domaine complet de la façon suivante :

-

L'adresse IP privée est affichée dans la page des détails de la base de données du service d'intelligence artificielle autonome de la console Oracle Cloud Infrastructure pour l'instance.

-

Le nom de domaine complet est affiché dans le fichier

tnsnames.oradu portefeuille des données d'identification du client du service d'intelligence artificielle autonome.

Vous pouvez également utiliser le DNS privé d'Oracle Cloud Infrastructure pour fournir une résolution de nom DNS. Pour plus d'informations, voir DNS privé.

Dans cet exemple, une passerelle de routage dynamique (DRG) existe entre le centre de données sur place et "Your VCN". Le VCN contient la base de données IA autonome. Elle présente également une table de routage pour le VCN associé à la base de données d'intelligence artificielle autonome, pour le trafic sortant vers le CIDR 172.16.0.0/16 au moyen de la passerelle DRG.

En plus de configurer la passerelle DRG, définissez une règle de groupe de sécurité de réseau pour autoriser le trafic vers et depuis la base de données du service d'intelligence artificielle autonome, en ajoutant une règle pour l'intervalle CIDR du centre de données (172.16.0.0/16). Dans cet exemple, définissez une règle de sécurité dans "NSG 1" comme suit :

-

Pour l'authentification TLS mutuelle, créez une règle avec état autorisant le trafic entrant à partir du centre de données. Il s'agit d'une règle de trafic entrant avec état dans laquelle la source est réglée à l'intervalle d'adresses que vous voulez autoriser à se connecter à la base de données, le protocole est réglé à TCP, l'intervalle de ports sources est réglé à l'intervalle CIDR (172.16.0.0/16) et le port de destination est réglé à 1522.

-

Pour l'authentification TLS, créez une règle avec état autorisant le trafic entrant à partir du centre de données. Il s'agit d'une règle de trafic entrant avec état dans laquelle la source est réglée à l'intervalle d'adresses que vous voulez autoriser à se connecter à la base de données, le protocole est réglé à TCP, l'intervalle de ports sources est réglé à l'intervalle CIDR (172.16.0.0/16) et le port de destination est réglé à 1521 ou 1522.

-

Pour utiliser Oracle APEX, Database Actions et Oracle REST Data Services, ajoutez le port 443 à la règle de groupe de sécurité de réseau.

La figure suivante présente la règle de sécurité qui contrôle le trafic pour l'instance de base de données Autonomous AI Database :

Description de l'illustration adb_private_vcn_nsg_stateful2.png

Après avoir configuré la règle de sécurité, votre application de base de données sur place peut se connecter à l'instance Autonomous AI Database à l'aide du portefeuille de données d'identification du client. Pour plus d'informations, voir Télécharger les données d'identification du client (portefeuilles).