リファレンス・アーキテクチャを使用した自律型AIデータベースの構成

Oracle Autonomous AI Database on Dedicated Exadata Infrastructureは、コミットされたハードウェアおよびソフトウェア・リソースを使用してOracle Cloud Infrastructure (OCI)で実行される高度に自動化されたフルマネージド・データベース環境です。これらの分離されたリソースにより、組織は厳しいセキュリティ、可用性、およびパフォーマンス要件を満たしながら、コストと複雑さを軽減できます。

ヒント :

Autonomous AI Database POC環境を迅速に構成するためのガイダンスをお探しの場合は、概念実証(POC)用のAutonomous AI Databaseの構成を参照してください。前提知識

このユースケースを完全に理解し、理解するには、デプロイメント・オプション、主要なインフラストラクチャ・コンポーネント、ユーザー・ロール、主な機能など、専用Exadataインフラストラクチャ上のAutonomous AI Databaseの基本的な理解が必要です。詳細は、専用Exadataインフラストラクチャ上のAutonomous AI Databaseについてを参照してください。

ユース・ケース

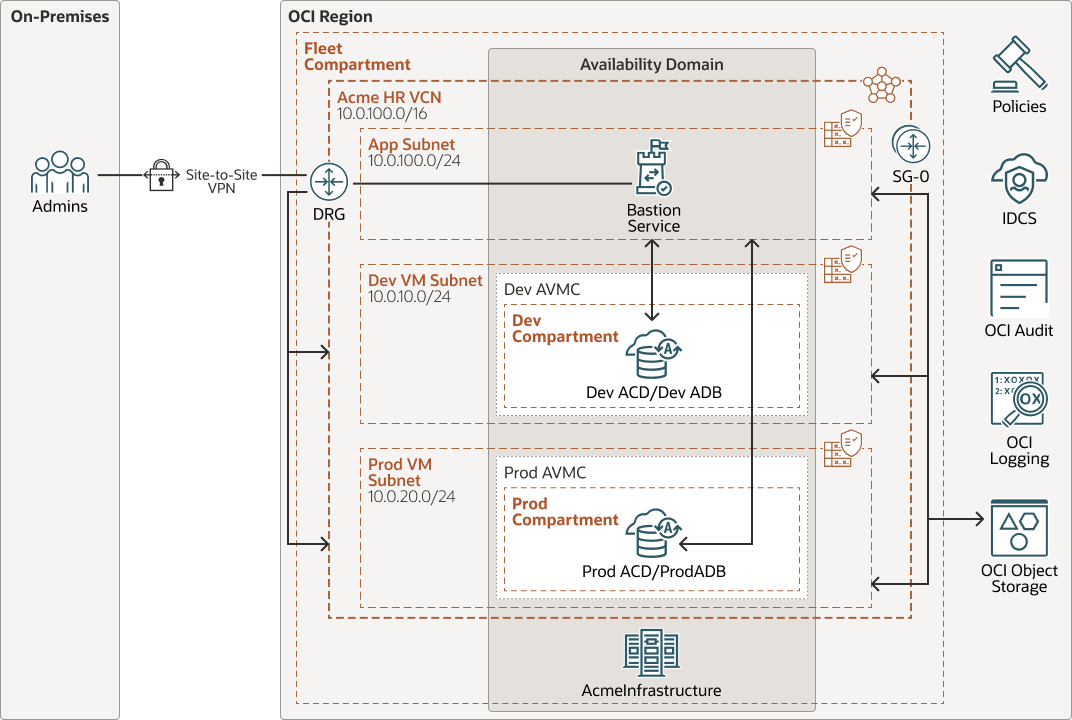

Acme Companyは、内部プロジェクト・アプリケーションに専用Exadataインフラストラクチャ上のAutonomous AI Databaseを使用することを選択しました。Acme I.T.部門は、会社のExadataインフラストラクチャ(EI)およびAutonomous Exadata VMクラスタ(AVMC)リソースの作成と管理を担当するフリート管理者の役割を担います。各プロジェクト・チームまたは事業部門内で、アプリケーション開発者、テスター、デプロイヤなど、データベース・ユーザー用のAutonomous Container Database (ACD)およびAutonomous AI Databaseの作成を担当するアプリケーションDBAロールが、指定されたユーザーに付与されます。

ノート:

次の例では、アプリケーションDBAがACDリソースを作成および管理する方法を示します。ただし、フリート管理者がこのタスクを自分で実行することを希望する場合があります。Acme I.T.は、様々なチームにリソースを割り当て、必要なSLAを満たすAVMCのプロビジョニングを保証します。また、リソースの割当てを公平に制御するために、Acme I.T.では、プロジェクト・チームやライン・オブ・ビジネスに基礎となる専用インフラストラクチャへの管理アクセス権は不要です。さらに、規制監査に準拠して、Acmeの経営陣は、Acme I.T.が様々なプロジェクト・チームまたは事業部門に属するデータ(つまり、アプリケーション・データベースに格納されているデータ)にアクセスできないようにします。

AcmeHR (Acmeによって開発および利用される内部HRアプリケーション)は、開発およびテスト(Dev)用と本番(Prod)用の2つの異なる環境で動作します。Acme I.T.は、開発チームと本番チーム間の不正アクセスまたは相互作用の防止のために、これらの環境間の厳密な分離を維持することにコミットしています。

必要なリソース

OCI IAMコンポーネント

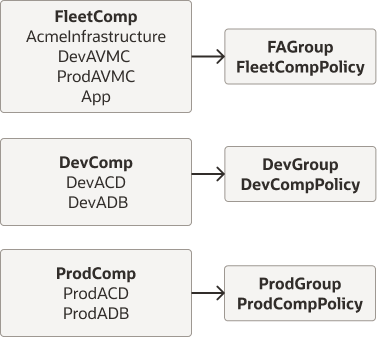

- 次に示すように、リソース分離を提供する3つのコンパートメント:

- FleetComp: Acme I.T.が作成するリソース、ネットワーク、およびDevデータベースとProdデータベースで使用されるプライベート・サブネット。

- DevComp (Devデータベースの場合)。

- ProdComp (Prodデータベースの場合)。

- ユーザーを割り当てることができる3つのグループ(Acme I.T.、DevユーザーおよびProdユーザー用に1つずつ)。これらのグループの名前は、FAGroup、DevGroup、および ProdGroupになります。

- コンパートメントおよびテナンシ・レベルでリソースへのユーザー・アクセスを指定するために必要なポリシー。

ネットワーク・リソース

-

Oracle Public Cloudデプロイメント:

- すべての専用インフラストラクチャ・リソースへのネットワーク接続を提供する、1つのVCN。このVCNはIPSec VPNを使用してAcme Company VPNに接続し、受信するすべてのインターネット・トラフィックをブロックするインターネット・ゲートウェイ・リソースを持ちます。名前はAcmeHRVCNになります。

- ネットワーク・アクセス分離を提供する3つのサブネット。それぞれがDevおよびProd環境のAutonomous AI Databaseリソース用、もう1つはアプリケーションのクライアントおよび中間層リソース用です。これらのサブネットの名前は、それぞれDevVMSubnet、ProdVMSubnetおよびAppSubnetになります。

ノート:

シンプルにするために、単一のVCNを使用し、サブネットを利用してネットワークを分離しています。ただし、複数のVCNsを作成して、必要なネットワーク・アクセス分離を提供することもできます。この例では、簡潔にするために、FleetCompの下にDevVMSubnet、ProdVMSubnetおよびAppSubnetの3つのサブネットをすべて作成します。必要に応じて、要件に応じて、これらのサブネットを別々のコンパートメントに配置できます。 -

Exadata Cloud@Customerデプロイメント:

- Exadata Database Service on Cloud@Customerの準備のOracle Exadata Database Service on Cloud@Customerのネットワーク要件にリストされているネットワーク・ルールを設定します。

- また、Autonomous Data Guard設定でプライマリ・データベースとスタンバイ・データベース間のTCPトラフィックを許可するために、ポート1522を開きます。

Autonomous AI Databaseのリソース

- 2つのAVMCをホストする1つのExadataインフラストラクチャ。名前はAcmeInfrastructureです。

- 開発および本番環境用の2つのAVMCがAcmeInfrastructure内にあります。これらのAVMCには、それぞれ DevAVMCおよび ProdAVMCという名前が付けられます。

- DevAVMC:

- AcmeHRアプリケーションの開発およびテストのために、Autonomous Container DatabaseおよびAutonomous AI Databaseをホストします(それぞれDevACDおよびDevADBという名前です)。

- 常に最新のRU(リリース更新)にパッチが適用されます。

- 7日間のバックアップを保持します。

- リリース更新(RU)またはパッチ・リリースごとに、DevADBにデプロイされたAcmeHRが最新のRUでテストされます。

- 重大な問題が発生した場合は、個別パッチが要求されます。個別パッチの適用後、AcmeHRが再度検証され、コードが安定しており、本番へのプロモーションに適していることが確認されます。個別パッチの詳細は、Autonomous AI Databaseサービスのメンテナンスを参照してください。

- ProdAVMC:

- AcmeHRアプリケーションの本番デプロイメント用にプロビジョニングされたAutonomous Container DatabaseおよびAutonomous AI Databaseをホストします。これらはそれぞれProdACDおよびProdADBという名前です。

- 常にN-1ソフトウェア・バージョンで実行されます。

- バックアップを長期間保持します。必要に応じて、長期バックアップも有効になります。

- 検証済ソフトウェアへのパッチ適用済代替四半期(DevAVMCで検証されたRUがこのデータベースにデプロイされます)。

ステップの概要

Acme I.T.は、専用ExadataインフラストラクチャでAutonomous AI Databaseリソースの構成を開始する前に、OCIコンソールを使用して、Exadataインフラストラクチャ・リソース(データベース・サーバーおよびストレージ・サーバー)をテナンシに追加するサービス制限の引上げをリクエストします。詳細は、「サービス制限拡大のリクエスト」を参照してください。

次に、このユースケースを実装するステップの概要を示します。

- Acme Companyのクラウド・テナンシのセキュリティ管理者は、リソース分離のために次のコンパートメント、グループおよびコンパートメント・ポリシーを作成します。

- FleetComp、DevCompおよびProdCompコンパートメント。

- FAGroup、DevGroupおよびProdGroupグループ。

- FleetCompPolicy、DevCompPolicyおよびProdCompPolicyポリシー。

- アクセス分離の場合:

- Oracle Public Cloudデプロイメントの場合、Acme I.T.またはAcmeのネットワーク管理者は、FleetCompコンパートメントに次のネットワーク・リソースを作成します:

- VCN: AcmeHRVCN

- プライベート・サブネット: DevVMSubnetおよびProdVMSubnet

- パブリック・サブネット: AppSubnet

- Exadata Cloud@Customerデプロイメントの場合、Acme I.T.またはAcmeのネットワーク管理者は次のことを保証します:

- Exadata Database Service on Cloud@Customerの準備のOracle Exadata Database Service on Cloud@Customerのネットワーク要件にリストされているネットワーク・ルールを設定します。

- Autonomous Data Guard設定でプライマリ・データベースとスタンバイ・データベース間のTCPトラフィックを許可するには、ポート1522を開きます。

- Oracle Public Cloudデプロイメントの場合、Acme I.T.またはAcmeのネットワーク管理者は、FleetCompコンパートメントに次のネットワーク・リソースを作成します:

- ネットワーク・リソースの作成後、セキュリティ管理者は、指定されたAcme I.T.メンバーのクラウド・ユーザーをFAGroupに追加して、そのユーザーをフリート管理者として認可します。

- 新しく認可されたフリート管理者は、次の専用インフラストラクチャ・リソースを作成します。

- FleetCompコンパートメント内のExadataインフラストラクチャ・リソースAcmeInfrastructure。

- FleetCompコンパートメントに2つのAutonomous Exadata VMクラスタ(AVMC)があり、新しく作成されたExadataインフラストラクチャを指定します:

- DevAVMC.

Oracle Public Cloudデプロイメントの場合は、VCNおよびサブネットとしてAcmeHRVCNおよびDevVMSubnetを指定します。

- ProdAVMC.

Oracle Public Cloudデプロイメントの場合は、VCNおよびサブネットとしてAcmeHRVCNおよびProdVMSubnetを指定します。

- DevAVMC.

- 次に、セキュリティ管理者は、指定されたクラウド・ユーザーをDevGroupおよびProdGroupに追加し、DevおよびProd環境のアプリケーションDBAとして認可します。

- 新しく認可されたアプリケーションDBAは、それぞれの作業環境(DevおよびProd)に次のリソースを作成します。

- 2つのAutonomous Container Database (ACD):

- DevCompコンパートメント内のDevACDで、基礎となるリソースとしてDevAVMCを指定します

- ProdCompコンパートメントのProdACD。基礎となるリソースとしてProd AVMCを指定します。

- DevCompコンパートメント内のDevADBという名前のAutonomous AI Database。

- ProdCompコンパートメント内のProdADBという名前のAutonomous AI Database。

- 2つのAutonomous Container Database (ACD):

ステップ1.コンパートメントの作成

このステップでは、Acme Companyのクラウド・テナントのセキュリティ管理者がFleetComp、DevCompおよびProdCompコンパートメントを作成します。

このステップを実行するには、セキュリティ管理者がOracle Cloud Infrastructureドキュメントのコンパートメントの管理の手順に従って、Oracle Cloudコンソールを使用してコンパートメントを作成します。これらの手順に従う際に、セキュリティ管理者は、テナンシのルート・コンパートメントを3つの各コンパートメントの親コンパートメントとして指定します。

ステップ2.グループの作成

このステップでは、セキュリティ管理者がFAGroup、DevGroupおよびProdGroupグループを作成します。

このステップを実行するには、セキュリティ管理者がOracle Cloud Infrastructureドキュメントのグループの管理の手順に従って、Oracle Cloudコンソールを使用してグループを作成します。

ステップ3.ポリシーの作成

このステップでは、セキュリティ管理者がFleetCompPolicy、DevCompPolicyおよびProdCompPolicyポリシーを作成します。

このステップを実行するには、セキュリティ管理者がOracle Cloud Infrastructureドキュメントのポリシーの管理の手順に従って、Oracle Cloudコンソールを使用してポリシーを作成します。

ノート:

この例では、セキュリティ管理者は、必要なポリシー・ステートメントを作成するだけでなく、"USE tag-namespaces"ポリシー・ステートメントも作成して、グループ・メンバーが作成したリソースに既存のタグを割り当てることができるようにします。グループ・メンバーにタグの使用だけでなくタグの作成も許可する場合は、セキュリティ管理者が"MANAGE tag-namespaces"ポリシー・ステートメントを作成します。FleetCompPolicyポリシーに関するこれらの手順に従う際に、セキュリティ管理者は:

-

サイド・メニューの「コンパートメント」をFleetCompに設定してから、「ポリシーの作成」をクリックします。

-

デプロイメント・プラットフォームに応じて、次のいずれかのポリシー・ステートメントを追加します:

- Oracle Public Cloudデプロイメント:

- グループFAGroupに、コンパートメントFleetCompのcloud-exadata-infrastructuresの管理を許可します

- グループFAGroupに、コンパートメントFleetCompのcloud-autonomous-vmclustersの管理を許可します

- グループFAGroupに、コンパートメントFleetCompのvirtual-network-familyの使用を許可します

- グループFAGroupにコンパートメントFleetCompのタグ・ネームスペースの使用を許可します

- グループDevGroupに、コンパートメントFleetCompのcloud-exadata-infrastructuresの読取りを許可します

- グループDevGroupに、コンパートメントFleetCompのcloud-autonomous-vmclustersの読取りを許可します

- グループDevGroupに、コンパートメントFleetCompのvirtual-network-familyの使用を許可します

- グループProdGroupに、コンパートメントFleetCompのcloud-exadata-infrastructuresの読取りを許可します

- グループProdGroupに、コンパートメントFleetCompのcloud-autonomous-vmclustersの読取りを許可します

- グループProdGroupに、コンパートメントFleetCompのvirtual-network-familyの使用を許可します

- Exadata Cloud@Customerデプロイメント:

- グループFAGroupに、コンパートメントFleetCompのexadata-infrastructuresの管理を許可します

- グループFAGroupにコンパートメントFleetCompのautonomous-vmclustersの管理を許可します

- グループFAGroupにコンパートメントFleetCompのタグ・ネームスペースの使用を許可します

- グループDevGroupに、コンパートメントFleetCompのexadata-infrastructuresの読取りを許可します

- グループDevGroupに、コンパートメントFleetCompのautonomous-vmclustersの読取りを許可します

- グループProdGroupに、コンパートメントFleetCompのexadata-infrastructuresの読取りを許可します

- グループProdGroupに、コンパートメントFleetCompのautonomous-vmclustersの読取りを許可します

- Oracle Public Cloudデプロイメント:

DevCompPolicyポリシーに関するこれらの手順に従う際に、セキュリティ管理者は:

-

サイド・メニューの「コンパートメント」をDevCompに設定してから、「ポリシーの作成」をクリックします。

-

次のポリシー・ステートメントを追加します:

- グループDevGroupに、コンパートメントDevCompのautonomous-container-databasesの管理を許可します

- グループDevGroupにコンパートメントDevCompのautonomous-databasesの管理を許可します

- グループDevGroupにコンパートメントDevCompのAutonomous-backupsの管理を許可します

- グループDevGroupに、コンパートメントDevCompのinstance-familyの管理を許可します

- グループDevGroupにコンパートメントDevCompのタグ・ネームスペースの使用を許可します

- グループDevGroupにコンパートメントDevCompのメトリックの管理を許可します

- グループDevGroupがコンパートメントDevCompの作業リクエストをINSPECTできるようにします

ProdCompPolicyポリシーに関するこれらの手順に従う際に、セキュリティ管理者は:

-

サイド・メニューの「コンパートメント」をProdCompに設定してから、「ポリシーの作成」をクリックします。

-

次のポリシー・ステートメントを追加します:

- グループProdGroupに、コンパートメントProdCompのautonomous-container-databasesの管理を許可します

- グループProdGroupにコンパートメントProdCompのautonomous-databasesの管理を許可します

- グループProdGroupにコンパートメントProdCompのAutonomous-backupsの管理を許可します

- グループProdGroupに、コンパートメントProdCompのinstance-familyの管理を許可します

- グループProdGroupにコンパートメントProdCompのタグ・ネームスペースの使用を許可します

- グループProdGroupにコンパートメントProdCompのメトリックの管理を許可します

- グループProdGroupがコンパートメントProdCompの作業リクエストをINSPECTできるようにします

ステップ4.VCNおよびサブネットの作成

適用対象: ![]() Oracle Public Cloudのみ

Oracle Public Cloudのみ

このステップでは、Acme I.T.またはAcmeのネットワーク管理者が、FleetCompコンパートメントにAcmeHRVCN VCNおよびDevVMSubnet、ProdVMSubnetおよびAppSubnetサブネットを作成します。

このステップを実行するには、Acme I.T.は、まずAcme I.T.部門のネットワーキングと協議して、会社のオンプレミス・ネットワークと競合しないCIDR IPアドレス範囲を予約します。(そうしない場合、VCNがオンプレミス・ネットワークと競合することになり、IPSec VPNを設定できません。)予約されている範囲はCIDR 10.0.0.0/16です。

次に、Acme I.T.は、Oracle Cloud InfrastructureドキュメントのシナリオB: VPNを使用したプライベート・サブネットの手順を調整して、Oracle Cloudコンソールを使用してVCN、サブネットおよびその他のネットワーク・リソースを作成します。

- 2つのプライベート・サブネット:

- DevVMSubnetの場合は10.0.10.0/24

- ProdVMSubnetの場合は10.0.20.0/24

- 1つのパブリック・サブネット:

- AppSubnetの場合は10.0.100.0/24

- DevSeclist: DevVMSubnetの基本セキュリティ・リスト。DevVMSubnetサブネットの作成に使用されます。

- ProdSeclist: ProdVMSubnetの基本セキュリティ・リスト。ProdVMSubnetサブネットの作成に使用されます。

- AppSeclist: AppSubnetの基本セキュリティ・リスト。AppSubnetサブネットの作成に使用されます。

AVMCイングレスおよびエグレス要件の詳細は、Autonomous Exadata VMクラスタをプロビジョニングするための要件を参照してください。

DevSeclistのセキュリティ・ルール

DevSeclistで作成されたイングレス・ルールを次に示します:

| ステートレス | ソース: | IPプロトコル | ソース・ポート範囲 | 宛先ポート範囲 | タイプおよびコード | 許可 |

|---|---|---|---|---|---|---|

| × | 10.0.10.0/24 | ICMP | すべて | すべて | すべて | ICMPトラフィック: すべて |

| × | 10.0.10.0/24 | TCP | すべて | すべて | ポートのTCPトラフィック: すべて | |

| × | 10.0.100.0/24 | TCP | すべて | 1521 | ポートのTCPトラフィック: 1521 Oracle Net | |

| × | 10.0.100.0/24 | TCP | すべて | 2484 | ポート: 2484 Oracle NetのTCPSトラフィック | |

| × | 10.0.100.0/24 | TCP | すべて | 6200 | ポート: 6200のONS/FAN | |

| × | 10.0.100.0/24 | TCP | すべて | 443 | ポートのHTTPSトラフィック: 443 |

DevSeclistで作成されたエグレス・ルールを次に示します:

| ステートレス | 宛先 | IPプロトコル | ソース・ポート範囲 | 宛先ポート範囲 | タイプおよびコード | 許可 |

|---|---|---|---|---|---|---|

| × | 10.0.10.0/24 | ICMP | すべて | すべて | すべて | DevVMSubnet内のすべてのICMPトラフィック |

| × | 10.0.10.0/24 | TCP | すべて | すべて | DevVMSubnet内のすべてのTCPトラフィック |

ProdSeclistのセキュリティ・ルール

ノート:

ProdSeclistにはDevSeclistと同じセキュリティ・ルールがありますが、ネットワーク管理者は、将来のプロジェクト・チームの1つが必要とする追加のセキュリティ・ルールに対応するために、両方のプロジェクト・チームに対して単一のセキュリティ・リストを作成するのではなく、個別のセキュリティ・リストを作成しています。ProdSeclistで作成されたイングレス・ルールを次に示します:

| ステートレス | ソース: | IPプロトコル | ソース・ポート範囲 | 宛先ポート範囲 | タイプおよびコード | 許可 |

|---|---|---|---|---|---|---|

| × | 10.0.20.0/24 | ICMP | すべて | すべて | すべて | ICMPトラフィック: すべて |

| × | 10.0.20.0/24 | TCP | すべて | すべて | ポートのTCPトラフィック: すべて | |

| × | 10.0.100.0/24 | TCP | すべて | 1521 | ポートのTCPトラフィック: 1521 Oracle Net | |

| × | 10.0.100.0/24 | TCP | すべて | 2484 | ポート: 2484 Oracle NetのTCPSトラフィック | |

| × | 10.0.100.0/24 | TCP | すべて | 6200 | ポート: 6200のONS/FAN | |

| × | 10.0.100.0/24 | TCP | すべて | 443 | ポートのHTTPSトラフィック: 443 |

ProdSeclistで作成されたエグレス・ルールを次に示します:

| ステートレス | 宛先 | IPプロトコル | ソース・ポート範囲 | 宛先ポート範囲 | タイプおよびコード | 許可 |

|---|---|---|---|---|---|---|

| × | 10.0.20.0/24 | ICMP | すべて | すべて | すべて | ProdVMSubnet内のすべてのICMPトラフィック |

| × | 10.0.20.0/24 | TCP | すべて | すべて | ProdVMSubnet内のすべてのTCPトラフィック |

AppSeclistのセキュリティ・ルール

AppSeclistで作成されたイングレス・ルールを次に示します:

| ステートレス | ソース: | IPプロトコル | ソース・ポート範囲 | 宛先ポート範囲 | タイプおよびコード | 許可 |

|---|---|---|---|---|---|---|

| × | 0.0.0.0/0 | TCP | すべて | 22 | すべて | 次のポートのSSHトラフィック: 22 |

ノート:

セキュリティ・ルールの0.0.0.0/0を、承認済のCIDR範囲/IPアドレスのリストに変更することをお薦めします。AppSeclistで作成されたエグレス・ルールを次に示します:

| ステートレス | 宛先 | IPプロトコル | ソース・ポート範囲 | 宛先ポート範囲 | タイプおよびコード | 許可 |

|---|---|---|---|---|---|---|

| × | 10.0.10.0/24 | TCP | すべて | 1521 | ||

| × | 10.0.10.0/24 | TCP | すべて | 2484 | ||

| × | 10.0.10.0/24 | TCP | すべて | 443 | ||

| × | 10.0.10.0/24 | TCP | すべて | 6200 | ||

| × | 10.0.20.0/24 | TCP | すべて | 1521 | ||

| × | 10.0.20.0/24 | TCP | すべて | 2484 | ||

| × | 10.0.20.0/24 | TCP | すべて | 443 | ||

| × | 10.0.20.0/24 | TCP | すべて | 6200 |

ステップ5.フリート管理者の割当て

このステップでは、セキュリティ管理者が、指定されたAcmeのIT部門のメンバーのクラウド・ユーザーをFAGroupに追加します。

このステップを実行するには、セキュリティ管理者がOracle Cloud Infrastructureドキュメントのユーザーの管理の手順に従って、Oracle Cloudコンソールを使用してユーザーをグループに追加します。

ステップ6.Exadataインフラストラクチャ・リソースの作成

このステップでは、フリート管理者がExadataインフラストラクチャ・リソースの作成の手順に従って、FleetCompコンパートメントにAcmeInfrastructureという名前のExadataインフラストラクチャ・リソースを作成します。

ステップ7.Autonomous Exadata VMクラスタ・リソースの作成

このステップでは、フリート管理者がAutonomous Exadata VMクラスタの作成の手順に従って、FleetCompコンパートメントにDevAVMCおよびProdAVMCを作成し、次の指定に従い、他のすべての属性をデフォルト設定のままにします。

| 設定 | 開発環境 | 本番環境 |

|---|---|---|

| AVMC名 | DevAVMC | ProdAVMC |

| 基本となるExadataインフラストラクチャ | AcmeInfrastructure | AcmeInfrastructure |

| 仮想クラウド・ネットワーク(VCN)

適用対象: |

AcmeHRVCN | AcmeHRVCN |

| サブネット

適用対象: |

DevVMSubnet | ProdVMSubnet |

ステップ8.アプリケーションDBAの割当

このステップでは、セキュリティ管理者が指定されたクラウド・ユーザーをDevGroupに追加し、DevリソースのアプリケーションDBAとして認可してから、ProdGroupのプロセスを繰り返します。

このステップを実行するには、ユーザーごとに、セキュリティ管理者がOracle Cloud Infrastructureドキュメントのユーザーの管理の手順に従って、Oracle Cloudコンソールを使用してユーザーをグループに追加します。

ステップ9.Autonomous Container Databaseリソースの作成

このステップでは、それぞれのアプリケーションDBAがAutonomous Container Databaseの作成の手順に従って、DevおよびProd環境のAutonomous Container Database (ACD)を作成します。これらのACDは次の仕様で作成され、他のすべての属性はデフォルト設定のままになります。

| 設定 | 開発環境 | 本番環境 |

|---|---|---|

| コンパートメント | DevComp | ProdComp |

| ACD名 | DevACD | ProdACD |

| 基礎となるAVMC | DevAVMC | ProdAVMC |

| コンテナ・データベース・ソフトウェア・バージョン | 最新のソフトウェア・バージョン(N) | ソフトウェア・バージョンの直前(N-1) |

| メンテナンス・バージョン | 最新RU(リリース更新) | 次のRU (リリース更新) |

| バックアップ保持期間 | 7日 | 30 days |

ステップ 10Autonomous AI Databaseリソースの作成

このステップでは、各アプリケーションDBAがAutonomous AI Databaseの作成の手順に従って、DevおよびProd環境のAutonomous AI Databaseを作成します。これらのデータベースは、次の仕様で作成され、他のすべての属性はデフォルト設定のままになります。

| 設定 | 開発環境 | 本番環境 |

|---|---|---|

| コンパートメント | DevComp | ProdComp |

| データベース名 | DevADB | ProdADB |

| 基本ACD | DevACD | ProdACD |

| データベース・インスタンス | 自律型AIデータベースまたは開発者向け自律型AIデータベースの作成を選択できます | 自律型AIデータベース |

専用Exadataインフラストラクチャ上のAutonomous AI Databaseは、AcmeHRアプリケーションを開発およびテストするように構成され、その後の本番環境でのデプロイメントが行われます。