概念実証(POC)のための自律型AIデータベースの構成

Oracle Autonomous AI Database on Dedicated Exadata Infrastructureは、コミットされたハードウェアおよびソフトウェア・リソースを使用してOracle Cloud Infrastructure (OCI)で実行される高度に自動化されたフルマネージド・データベース環境です。これらの分離されたリソースにより、組織は厳しいセキュリティ、可用性、およびパフォーマンス要件を満たしながら、コストと複雑さを軽減できます。

自律型AIデータベースのPOC環境を迅速に作成する場合は、引き続きお読みください。

ヒント :

個別の開発および本番のAutonomous AI Database環境の設定を含む包括的で推奨される構成については、リファレンス・アーキテクチャを使用したAutonomous AI Databaseの構成を参照してください。前提知識

このユースケースを完全に理解し、理解するには、デプロイメント・オプション、主要なインフラストラクチャ・コンポーネント、ユーザー・ロール、主な機能など、専用Exadataインフラストラクチャ上のAutonomous AI Databaseの基本的な理解が必要です。詳細は、専用Exadataインフラストラクチャ上のAutonomous AI Databaseについてを参照してください。

ユース・ケース

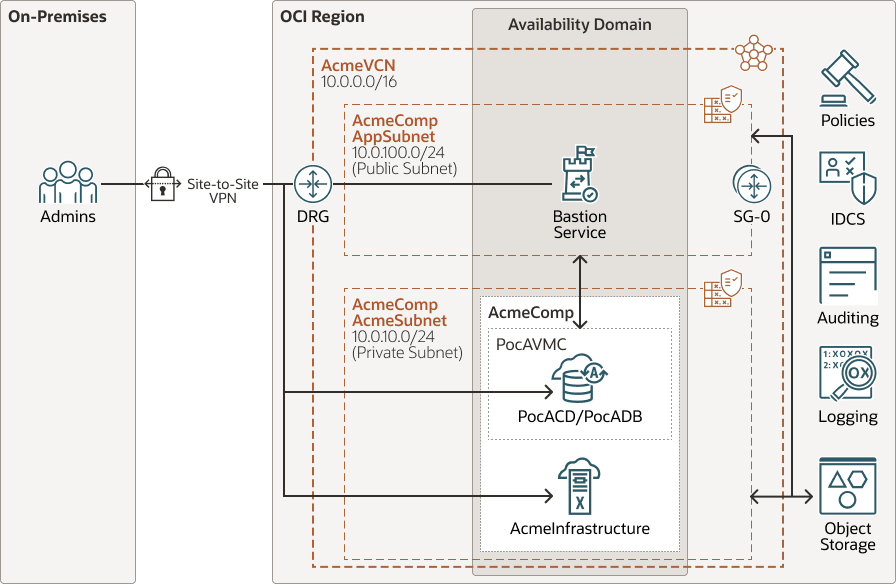

Acme Companyは、内部プロジェクト・アプリケーションに専用Exadataインフラストラクチャ上のAutonomous AI Databaseを検討しています。最終決定の前に、Acme I.T.は、サービス機能の評価に役立つ専用Exadataインフラストラクチャ上のAutonomous AI Databaseを使用して、PocAppという概念実証(POC)アプリケーションを開発することにしました。

Acme I.T.部門は、会社のExadataインフラストラクチャ(EI)およびAutonomous Exadata VMクラスタ(AVMC)リソースの作成と管理を担当するフリート管理者の役割を担います。また、データベース・ユーザーのAutonomous Container Database (ACD)およびAutonomous AI Databaseを作成するために、アプリケーションDBAロールを引き継ぎます。

ノート:

この例では、フリート管理者がAutonomous Container DatabaseおよびAutonomous AI Databaseリソースを作成および管理する方法を示します。ただし、組織では、アプリケーションDBAがこのタスクを実行することをお薦めします。必要なリソース

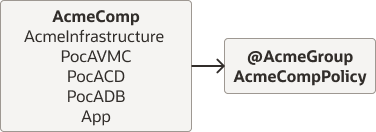

OCI IAMコンポーネント

- リソースを配置するために、AcmeCompという名前の1つのコンパートメント。

- ユーザーを割り当てることができる AcmeGroupという名前の1つのグループ。

ノート:

このグループに追加されたユーザーは、フリート管理者、アプリケーションDBAまたは開発者として実行できます。 - コンパートメントおよびテナンシ・レベルのリソースへのユーザー・アクセスを指定するAcmeCompPolicyという1つのポリシー。

ネットワーク・リソース

-

Oracle Public Cloudデプロイメント:

- すべての専用インフラストラクチャ・リソースへのネットワーク接続を提供する、1つのVCN。このVCNはIPSec VPNを使用してAcme Company VPNに接続し、受信するすべてのインターネット・トラフィックをブロックするインターネット・ゲートウェイ・リソースを持ちます。名前はAcmeVCNになります。

- ネットワーク・アクセス分離を提供する2つのサブネット。1つはAutonomous AI Databaseリソース用で、もう1つはアプリケーションのクライアントおよび中間層リソース用です。これらのサブネットの名前は、それぞれAcmeSubnetおよびAppSubnetになります。

ノート:

シンプルにするために、単一のVCNを使用し、サブネットを利用してネットワークを分離しています。ただし、複数のVCNsを作成して、必要なネットワーク・アクセス分離を提供することもできます。この例では、AcmeCompの下にAcmeSubnetとAppSubnetの両方を作成して簡潔にします。必要に応じて、要件に応じて、これらのサブネットを別々のコンパートメントに配置できます。 -

Exadata Cloud@Customerデプロイメント:

- Exadata Database Service on Cloud@Customerの準備のOracle Exadata Database Service on Cloud@Customerのネットワーク要件にリストされているネットワーク・ルールを設定します。

- また、Autonomous Data Guard設定でプライマリ・データベースとスタンバイ・データベース間のTCPトラフィックを許可するために、ポート1522を開きます。

Autonomous AI Databaseのリソース

- AcmeInfrastructureという名前の1つのExadataインフラストラクチャ。

- AcmeInfrastructure内の1つのAutonomous Exadata VMクラスタ(AVMC)。このAVMCの名前は PocAVMCです。

- PocAVMCは、PocAppアプリケーションを開発するために、Autonomous Container Database (ACD)およびAutonomous AI Database (それぞれPocACDおよびPocADBという名前)をホストします。

ステップの概要

Acme I.T.は、専用ExadataインフラストラクチャでAutonomous AI Databaseリソースの構成を開始する前に、OCIコンソールを使用して、Exadataインフラストラクチャ・リソース(データベース・サーバーおよびストレージ・サーバー)をテナンシに追加するサービス制限の引上げをリクエストします。詳細は、「サービス制限拡大のリクエスト」を参照してください。

次に、このユースケースを実装するステップの概要を示します。

- Acme Companyのクラウド・テナンシのAcme I.T.またはセキュリティ管理者は、リソース分離のためにAcmeCompコンパートメント、AcmeGroupグループおよびAcmePolicyコンパートメント・ポリシーを作成します。

- アクセス分離の場合:

- Oracle Public Cloudデプロイメントの場合、Acme I.T.またはAcmeのネットワーク管理者は、AcmeCompコンパートメントに次のネットワーク・リソースを作成します:

- VCN: AcmeVCN

- プライベート・サブネット: AcmeSubnet

- パブリック・サブネット: AppSubnet

- Exadata Cloud@Customerデプロイメントの場合、Acme I.T.またはAcmeのネットワーク管理者は次のことを保証します:

- Exadata Database Service on Cloud@Customerの準備のOracle Exadata Database Service on Cloud@Customerのネットワーク要件にリストされているネットワーク・ルールを設定します。

- Autonomous Data Guard設定でプライマリ・データベースとスタンバイ・データベース間のTCPトラフィックを許可するには、ポート1522を開きます。

- Oracle Public Cloudデプロイメントの場合、Acme I.T.またはAcmeのネットワーク管理者は、AcmeCompコンパートメントに次のネットワーク・リソースを作成します:

- ネットワーク・リソースの作成後、セキュリティ管理者は、指定されたAcme I.T.メンバーのクラウド・ユーザーをAcmeGroupに追加して、そのユーザーをフリート管理者として認可します。

- 新しく認可されたフリート管理者は、次の専用インフラストラクチャ・リソースをAcmeCompコンパートメントに次の順序で作成します:

- AcmeInfrastructureという名前のExadataインフラストラクチャ・リソース。

- 新しく作成されたExadataインフラストラクチャを指定する、PocAVMCという名前のAutonomous Exadata VMクラスタ(AVMC)。

ノート:

Oracle Public Cloudデプロイメントの場合は、VCNおよびサブネットとしてAcmeVCNおよびAcmeSubnetを使用します。 - AcmeCompコンパートメント内のPocACDという名前のAutonomous Container Database (ACD)。基礎となるリソースとしてPocAVMCを指定します。

- AcmeCompコンパートメント内のPocADBという名前のAutonomous AI Databaseで、基礎となるリソースとしてPocACDを指定します。

ステップ1.OCI IAMコンポーネントの作成

-

AcmeCompコンパートメント。

このステップを実行するには、セキュリティ管理者がOracle Cloud Infrastructureドキュメントのコンパートメントの管理の手順に従って、Oracle Cloudコンソールを使用してコンパートメントを作成します。これらの手順に従う際に、セキュリティ管理者は、テナンシのルート・コンパートメントをAcmeCompコンパートメントの親コンパートメントとして指定します。

-

AcmeGroupグループ。

このステップを実行するには、セキュリティ管理者がOracle Cloud Infrastructureドキュメントのグループの管理の手順に従って、Oracle Cloudコンソールを使用してグループを作成します。

-

AcmeCompPolicyポリシー

このステップを実行するには、セキュリティ管理者がOracle Cloud Infrastructureドキュメントのポリシーの管理の手順に従って、Oracle Cloudコンソールを使用してポリシーを作成します。

ノート:

この例では、セキュリティ管理者は、必要なポリシー・ステートメントを作成するだけでなく、"USE tag-namespaces"ポリシー・ステートメントも作成して、グループ・メンバーが作成したリソースに既存のタグを割り当てることができるようにします。グループ・メンバーにタグの使用だけでなくタグの作成も許可する場合は、セキュリティ管理者が"MANAGE tag-namespaces"ポリシー・ステートメントを作成します。次の手順に従ってAcmeCompPolicyを作成する場合、セキュリティ管理者は:

-

サイド・メニューの「コンパートメント」をAcmeCompに設定してから、「ポリシーの作成」をクリックします。

-

デプロイメント・プラットフォームに応じて、次のいずれかのポリシー・ステートメントを追加します:

- Oracle Public Cloudデプロイメント:

- グループAcmeGroupに、コンパートメントAcmeCompのcloud-exadata-infrastructuresの管理を許可します

- グループAcmeGroupに、コンパートメントAcmeCompのcloud-autonomous-vmclustersの管理を許可します

- グループAcmeGroupに、コンパートメントAcmeCompのvirtual-network-familyの使用を許可します

- グループAcmeGroupに、コンパートメントAcmeCompのautonomous-container-databasesの管理を許可します

- グループAcmeGroupにコンパートメントAcmeCompのautonomous-databasesの管理を許可します

- グループAcmeGroupにコンパートメントAcmeCompのAutonomous-backupsの管理を許可します

- グループAcmeGroupに、コンパートメントAcmeCompのinstance-familyの管理を許可します

- グループAcmeGroupにコンパートメントAcmeCompのメトリックの管理を許可します

- グループAcmeGroupがコンパートメントAcmeCompの作業リクエストをINSPECTできるようにします

- グループAcmeGroupにコンパートメントAcmeCompのタグ・ネームスペースの使用を許可します

- Exadata Cloud@Customerデプロイメント:

- グループAcmeGroupに、コンパートメントAcmeCompのexadata-infrastructuresの管理を許可します

- グループAcmeGroupにコンパートメントAcmeCompのautonomous-vmclustersの管理を許可します

- グループAcmeGroupに、コンパートメントAcmeCompのautonomous-container-databasesの管理を許可します

- グループAcmeGroupにコンパートメントAcmeCompのautonomous-databasesの管理を許可します

- グループAcmeGroupにコンパートメントAcmeCompのAutonomous-backupsの管理を許可します

- グループAcmeGroupに、コンパートメントAcmeCompのinstance-familyの管理を許可します

- グループAcmeGroupにコンパートメントAcmeCompのメトリックの管理を許可します

- グループAcmeGroupがコンパートメントAcmeCompの作業リクエストをINSPECTできるようにします

- グループAcmeGroupにコンパートメントAcmeCompのタグ・ネームスペースの使用を許可します

- Oracle Public Cloudデプロイメント:

-

ステップ2.VCNおよびサブネットの作成

適用対象: ![]() Oracle Public Cloudのみ

Oracle Public Cloudのみ

このステップでは、Acme I.T.またはAcmeのネットワーク管理者が、AcmeCompコンパートメントにAcmeVCN VCNとAcmeSubnetおよびAppSubnetサブネットを作成します。

このステップを実行するには、Acme I.T.は、まずAcme I.T.部門のネットワーキングと協議して、会社のオンプレミス・ネットワークと競合しないCIDR IPアドレス範囲を予約します。(そうしない場合、VCNがオンプレミス・ネットワークと競合することになり、IPSec VPNを設定できません。)予約されている範囲はCIDR 10.0.0.0/16です。

次に、Acme I.T.は、Oracle Cloud InfrastructureドキュメントのシナリオB: VPNを使用したプライベート・サブネットの手順を調整して、Oracle Cloudコンソールを使用してVCN、サブネットおよびその他のネットワーク・リソースを作成します。

- AcmeSubnet (プライベート・サブネット)の10.0.10.0/24

- AppSubnet (パブリック・サブネット)の10.0.100.0/24

- AcmeSeclist: AcmeSubnetの基本セキュリティ・リスト。AcmeSubnetサブネットの作成に使用されます。

- AppSeclist: AppSubnetの基本セキュリティ・リスト。AppSubnetサブネットの作成に使用されます。

AVMCイングレスおよびエグレス要件の詳細は、Autonomous Exadata VMクラスタをプロビジョニングするための要件を参照してください。

AcmeSeclistのセキュリティ・ルール

AcmeSeclistで作成されたイングレス・ルールを次に示します:

| ステートレス | ソース: | IPプロトコル | ソース・ポート範囲 | 宛先ポート範囲 | タイプおよびコード | 許可 |

|---|---|---|---|---|---|---|

| × | 10.0.10.0/24 | ICMP | すべて | すべて | すべて | ICMPトラフィック: すべて |

| × | 10.0.10.0/24 | TCP | すべて | すべて | ポートのTCPトラフィック: すべて | |

| × | 10.0.100.0/24 | TCP | すべて | 1521 | ポートのTCPトラフィック: 1521 Oracle Net | |

| × | 10.0.100.0/24 | TCP | すべて | 2484 | ポート: 2484 Oracle NetのTCPSトラフィック | |

| × | 10.0.100.0/24 | TCP | すべて | 6200 | ポート: 6200のONS/FAN | |

| × | 10.0.100.0/24 | TCP | すべて | 443 | ポートのHTTPSトラフィック: 443 |

AcmeSeclistで作成されたエグレス・ルールを次に示します:

| ステートレス | 宛先 | IPプロトコル | ソース・ポート範囲 | 宛先ポート範囲 | タイプおよびコード | 許可 |

|---|---|---|---|---|---|---|

| × | 10.0.10.0/24 | ICMP | すべて | すべて | すべて | DevVMSubnet内のすべてのICMPトラフィック |

| × | 10.0.10.0/24 | TCP | すべて | すべて | DevVMSubnet内のすべてのTCPトラフィック |

AppSeclistのセキュリティ・ルール

AppSeclistで作成されたイングレス・ルールを次に示します:

| ステートレス | ソース: | IPプロトコル | ソース・ポート範囲 | 宛先ポート範囲 | タイプおよびコード | 許可 |

|---|---|---|---|---|---|---|

| × | 0.0.0.0/0 | TCP | すべて | 22 | すべて | 次のポートのSSHトラフィック: 22 |

ノート:

セキュリティ・ルールの0.0.0.0/0を、承認済のCIDR範囲/IPアドレスのリストに変更することをお薦めします。AppSeclistで作成されたエグレス・ルールを次に示します:

| ステートレス | 宛先 | IPプロトコル | ソース・ポート範囲 | 宛先ポート範囲 | タイプおよびコード | 許可 |

|---|---|---|---|---|---|---|

| × | 10.0.10.0/24 | TCP | すべて | 1521 | ||

| × | 10.0.10.0/24 | TCP | すべて | 2484 | ||

| × | 10.0.10.0/24 | TCP | すべて | 443 | ||

| × | 10.0.10.0/24 | TCP | すべて | 6200 |

ステップ3.フリート管理者の割当て

このステップでは、セキュリティ管理者が、指定されたAcmeのIT部門のメンバーのクラウド・ユーザーをAcmeGroupに追加します。

このステップを実行するには、セキュリティ管理者がOracle Cloud Infrastructureドキュメントのユーザーの管理の手順に従って、Oracle Cloudコンソールを使用してユーザーをグループに追加します。

ステップ4.Autonomous AI Databaseリソースの作成

-

Exadataインフラストラクチャ

このステップでは、フリート管理者がExadataインフラストラクチャ・リソースの作成の手順に従って、AcmeInfrastructureという名前のExadataインフラストラクチャ・リソースを作成します。

-

Autonomous Exadata VMクラスタ

このステップでは、フリート管理者がAutonomous Exadata VMクラスタの作成の手順に従って、次の仕様でPocAVMCを作成し、他のすべての属性をデフォルト設定のままにします。

設定 Value AVMC名 PocAVMC 基本となるExadataインフラストラクチャ AcmeInfrastructure 仮想クラウド・ネットワーク(VCN) 適用対象:

Oracle Public Cloudのみ

Oracle Public CloudのみAcmeVCN サブネット 適用対象:

Oracle Public Cloudのみ

Oracle Public CloudのみAcmeSubnet -

Autonomous Container Database

このステップでは、フリート管理者がAutonomous Container Databaseの作成の手順に従って、次の指定でPocACDを作成し、他のすべての属性をデフォルト設定のままにします。

設定 Value ACD名 PocACD 基礎となるAVMC PocAVMC コンテナ・データベース・ソフトウェア・バージョン 最新のソフトウェア・バージョン(N) -

自律型AIデータベース

このステップでは、フリート管理者がAutonomous AI Databaseの作成の手順に従ってPocADBを作成します。これらのデータベースは、次の仕様で作成され、他のすべての属性はデフォルト設定のままになります。

設定 Value データベース名 PocADB 基本ACD PocACD データベース・インスタンス 自律型AIデータベースまたは開発者向け自律型AIデータベースの作成を選択できます

専用Exadataインフラストラクチャ上のAutonomous AI Databaseが、概念実証の迅速なアプリケーションを開発するように構成されました。