クラウドへの移動の考慮事項

クラウドへの移動時に考慮する必要がある領域には、ネットワークと接続、高可用性および障害回復、セキュリティ、アイデンティティとアクセス管理、コスト管理とガバナンス、監視および移行プロセスが含まれます。

検証済アーキテクチャの要素

この参照アーキテクチャでカバーされていない特別な要件を満たすには、その他の設計選択肢が考えられます。Oracleでは、これらの変更に対する設計プロセスは、参照アーキテクチャから開始すると非常に簡単になります。

ネットワークおよび接続性

このアーキテクチャで提供される結果は次のとおりです。

- 可用性、冗長性およびスケーラビリティを考慮して設計する機能

- パフォーマンスと可用性のための複数のアプリケーション・ノードのロード・バランシング

- 非認証の顧客およびプロセスからの分離

- Web/アプリケーション層とデータベース層との間のネットワーク・レベルの分離

- オブジェクト・ストレージなどの一般的なクラウド・サービスへのアクセスの保護

- クラウド・インフラストラクチャおよびアプリケーションへのアクセス

- プライベート・ネットワーク・リンクを使用することで、企業のキャンパスからアプリケーションへ専用アクセス

- 公開インターネットを介した暗号化されたリンクを使用したアプリケーションへのネットワーク・アクセスの保護

- Oracle Cloud Infrastructureでホストされている他のシステムまたはサービスへのプライベート・ネットワーク接続

- すべてのアプリケーションおよびデータベース層へのアクセスを監視および管理します。

仮想クラウド・ネットワーク(VCN)およびサブネット

VCNは、別のVCN内の他のワークロードを含む、Oracle Cloud Infrastructureの他のワークロードからアプリケーションのワークロードの分離を提供します。VCNは基本的には独自のプライベート・ネットワークです。リソース分離を保証し、セキュリティ・ルールを適用して安全なアクセスを強制するために、サブネットを使用してVCNを細分化することができます。また、ルート表やルート・ルールを追加して、従来のネットワーク・ルート・ルールと同様にVCNからトラフィックを送信することもできます。

インターネットからのインスタンスへのアクセスを許可するかどうかに基づいて、プライベート・サブネットまたはパブリック・サブネット内にインスタンスを作成できます。パブリック・サブネット内に作成したインスタンスには、パブリックIPアドレスが割り当てられ、これらのインスタンスにはパブリック・インターネットからアクセスできます。逆に、パブリックIPアドレスをプライベート・サブネット内に作成されたインスタンスに割り当てることはできないため、インターネット経由でこれらのインスタンスにアクセスすることはできません。ただし、VcrにNATゲートウェイを追加して、インターネットへの接続を開始し、OSおよびアプリケーションの更新を適用するためにレスポンスを受信する機能をプライベート・サブネット内でインスタンスに提供できます。NATゲートウェイは、インターネットによって開始されたインバウンド接続を受信しません。

Oracleは、異なる層に適切なセキュリティ要件を実装できるように、ベース・ホスト、データベース、アプリケーション、ロード・バランシングなどの各層に個別のサブネットを作成することをお薦めします。

セキュリティ・リスト

セキュリティ・リストはインスタンスの仮想ファイアウォールを提供し、その中で許可されるトラフィックのタイプを指定する送信および送信ルールがあります。

バースティン州

ベース・ホストはオプション・コンポーネントで、プライベート・サブネット内のOracle Cloud Infrastructureインスタンスにアクセスして管理するためにジャンプ・サーバーとして使用できます。また、動的なSSHトンネリングを使用して、プライベート・サブネット内のインスタンスにアクセスできます。

インターネット・ゲートウェイ(IGW)

IGWを使用して、パブリック・サブネットに配置されたインスタンスに接続できます。インターネットからプライベート・インスタンスにアクセスするには、ベース・ホストをパブリック・サブネットに作成し、Uwからベース・ホストにアクセスする必要があります。

サービス・ゲートウェイ

仮想クラウド・ネットワーク(VCN)は、公開インターネットにデータを公開せずに、特定のOracleサービスに個別にアクセスできます。これらの特定のサービスにアクセスするためには、インターネット・ゲートウェイまたはNATは必要ありません。VCN内のリソースはプライベート・サブネット内にあって、プライベートIPアドレスのみを使用できます。VCNからOracleサービスへのトラフィックは、Oracleネットワークファブリックを介して移動し、インターネットを横断しません。この方法でアクセス可能なOracleサービスには、オブジェクト記憶域、ファイル記憶域、キー管理、ストリーミングなどがあります。

FastConnect

インターネットを横断しないプライベート接続およびデータ転送速度の高速化が必要とされる場合、OracleはFastConnectも提供して、一定レベルのアクセス可能な帯域幅を保証します。世界中の複数のパートナからOracleデータ・センターへの専用ネットワーク接続が提供されています。これにより、顧客は各自のデータ・センターで実行していたかのように、アプリケーションにアクセスできます。

IPSec VPN

IPSec VPNトンネルを使用して、Oracle Cloud Infrastructureのアプリケーション・リソースにHQまたはオンプレミスのデータ・センターから接続します。オンプレミス環境から動的ルーティング・ゲートウェイ(DRG)を介して接続することにより、クラウド・インスタンスにプライベート・サブネットでアクセスできます。DRGは、オンプレミス・ネットワークをクラウド・ネットワークに接続するゲートウェイです。

ロード・バランシング

事前構成された冗長なロード・バランサはプライベート・サブネットおよびパブリック・サブネット上で使用可能で、それぞれ実装内および外部接続からトラフィックを分散させます。内部のエンドポイントとインターネット・ユニットのエンドポイントの両方にアクセスするには、プライベート・ロード・バランサとパブリック・ロード・バランサを設定します。内部トラフィックとして機能するプライベートロード・バランサを設定し、インターネットからのトラフィックに役立つようにパブリック・ロード・バランサを設定します。アプリケーション・エンドポイントのドメイン解決のために、オンプレミスまたはパブリック・ドメイン・ネーム・サーバー(DNS)でOracle Cloud Infrastructureロード・バランシング・インスタンスのパブリックまたはプライベートIPアドレスを登録します。

高可用性および障害回復

これらのアーキテクチャの第一の目的は、高可用性(HA)をアプリケーション環境に設計し、フェイルオーバーを必要とし、アプリケーションの稼働を維持するイベントが不可能な場合には、障害時リカバリ(DR)を構築できるようにすることです。

このアーキテクチャで提供される結果は次のとおりです。

- ボード全体で1つの障害点がないようにしてください

- アンチアフィニティを確認します。これは、インスタンスがダウンしてもアプリケーションが使用可能であることを意味します。

- 1つの可用性ドメインが停止した場合でもアプリケーションが使用可能であることを確認してください

- アプリケーションのDRサイトを別のリージョンに配置してください

- アプリケーションとデータベースのバックアップおよびリカバリ計画があること

- リカバリ・ポイント目標(RPO)が、1時間未満でリカバリ時間目標(RTO)が4時間未満であることを確認します。

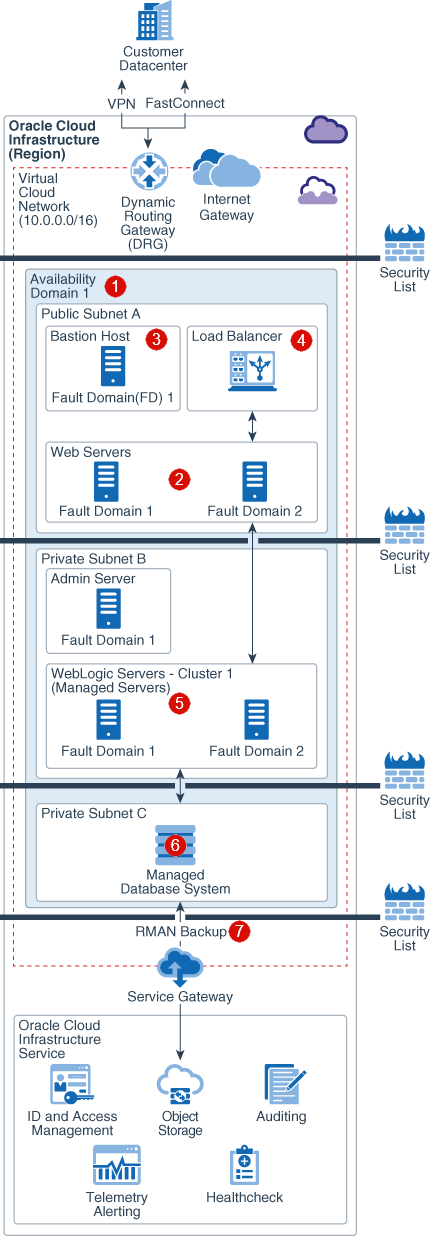

単一可用性ドメインの参照アーキテクチャ

基本的に、単一の可用性ドメイン内にあっても、アプリケーションのデプロイメントでHAを実現できます。

ダイアグラムには、番号の付いたコンポーネントが次のとおりです。

- 可用性ドメイン(AD)

:

:

Oracleの用語では、ADは所定のリージョン内の1つ以上のデータ・センターの集合です。このアーキテクチャでは、冗長インスタンスは単一AD内でHAするように、アプリケーション層およびデータベース層にデプロイされます。これにより、アプリケーション・インスタンスが停止してもアプリケーションを使用できるようになります。ADで使用可能な他のアプリケーション・インスタンスは、引き続きリクエストの処理を実行します。AD内のすべてのアプリケーション・インスタンスがアクティブです。ロード・バランサ・インスタンスはリクエストを受信し、アプリケーション・サーバーに送信します。アプリケーション・インスタンスを別々のフォルト・ドメインに配置すると、可用性ドメイン内でのアプリケーションのこの高可用性を実現できます。

- フォルト・ドメイン(FD)

:

:

AD内でのハードウェアおよびインフラストラクチャのグループ。各ADには3つのフォルト・ドメインが含まれます。フォルト・ドメインを使用すると、アプリケーション・インスタンスを1つの可用性ドメイン内の同じ物理ハードウェアに存在しないように分散できます。その結果、1つの障害ドメインに影響するハードウェア障害またはハードウェア・メンテナンス・イベントが、他の障害ドメインのインスタンスに影響を与えることはありません。障害ドメインを使用することで、予期しないハードウェア障害や計画的な停止からインスタンスを保護できます。

- Bastion Host

:

:

ベース・ホストはオプション・コンポーネントで、プライベート・サブネット内のOracle Cloud Infrastructureインスタンスにアクセスして管理するためにジャンプ・サーバーとして使用できます。

- ロード・バランサ層 :

この層には、アプリケーション・サーバーにトラフィックの負荷を分散するOracle Cloud Infrastructureロード・バランシング・インスタンスが含まれます。ロード・バランサはユーザーからリクエストを受信し、それらのリクエストをアプリケーション層にルーティングします。

- アプリケーション層

:

:

この層には、高可用性を実現するためのアプリケーション・サーバーとWebサーバーの冗長なインスタンスが含まれます。インスタンスが停止していてもアプリケーションへのアクセスを続行できるように、アプリケーション層内のすべてのサーバーの冗長インスタンスを設定します。

- データベース層

:

:

この層にはデータベース・システム・インスタンスが含まれます。データベースのHAの場合、2ノードReal Application Clusters (RAC)データベース・システムを作成できます。RACの2つのノードは、デフォルトで個別のフォルト・ドメインに常に作成されます。このため、データベース・ノードは、同じ物理ホスト上にも、同じ物理ラック上にも存在しません。これにより、データベース・インスタンスを、基礎となる物理ホストおよびラック・スイッチ障害の最上位から保護します。

- バックアップとリカバリ

:

:

Oracleでは、Oracle Cloud Infrastructureにデプロイされているデータベースおよびアプリケーションに、リカバリ計画の堅牢なバックアップがあることが推奨されています。データベースおよびアプリケーション・インスタンスのバックアップは、Oracle Cloud Infrastructure Object Storageに格納することをお薦めします。インターネットを横断せずにオブジェクト・ストレージにアクセスできるサービス・ゲートウェイを使用することにより、プライベート・サブネット内のデータベースおよびアプリケーション・インスタンスをOracle Cloud Infrastructureオブジェクト・ストレージにバックアップできます。

アプリケーションのバックアップは、Oracle Cloud Infrastructure Block Volumesのポリシーベースのバックアップ機能を使用して構成できます。「ブロック・ボリューム」には、スケジュールに基づいてボリューム・バックアップを自動的に実行し、選択したバックアップ・ポリシーに基づいて保存する機能があります。これにより、データ・コンプライアンス要件および規制要件に準拠できます。3つの事前定義済バックアップ・ポリシー(Bronze、SilverおよびGold)があります。各バックアップ・ポリシーには、事前定義されたバックアップ頻度と保存期間があります。

オブジェクト記憶域への自動およびオンデマンド・データベース・バックアップは、Oracle Cloud Infrastructureコンソールを使用して構成できます。オブジェクト記憶域のデータベース・バックアップはすべて、透過的データ暗号化(TDE)ウォレット暗号化に使用されるものと同じマスター鍵で暗号化されます。自動データベース・バックアップ・サービスでは、週次増分バックアップ計画を使用して、30-day保存ポリシーでデータベースをバックアップします。また、アドホック要件に応じて、データベースのオンデマンド・フル・バックアップを実行することもできます。

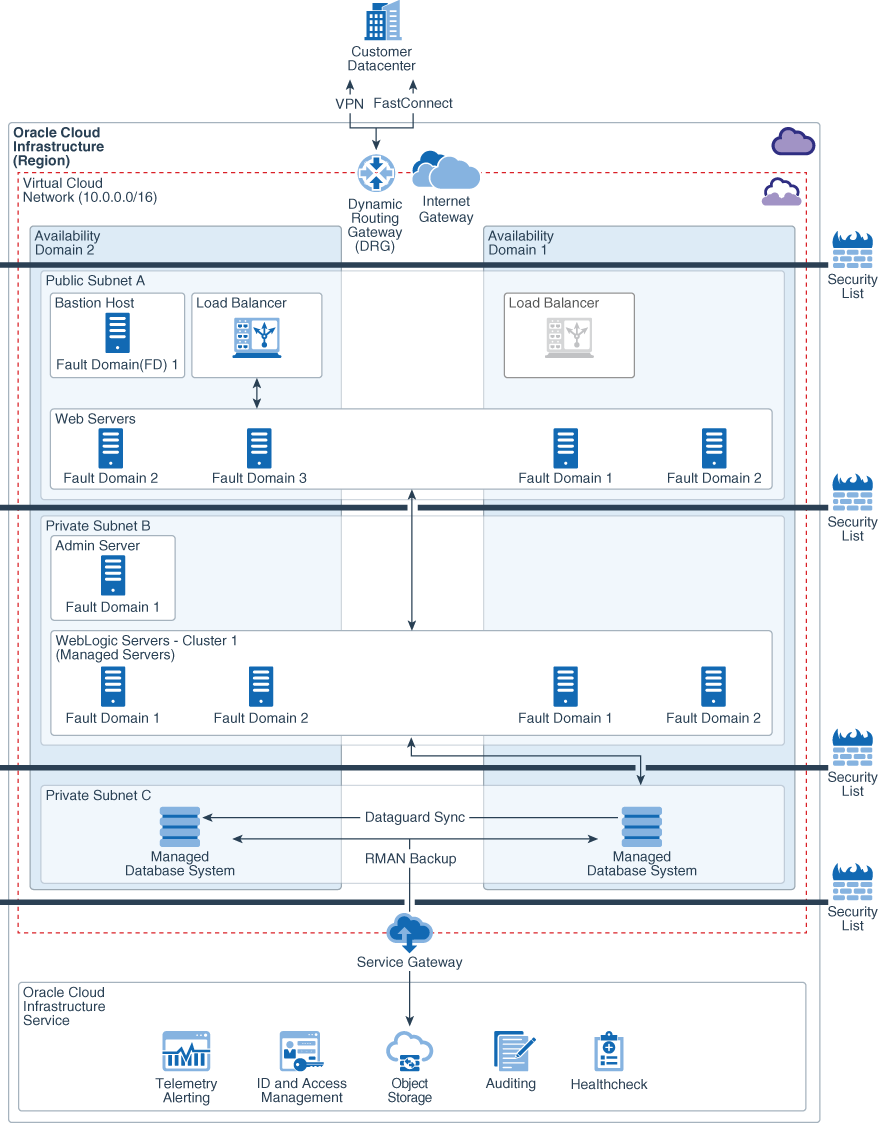

複数の可用性ドメインを含む参照アーキテクチャ

AD全体が停止した場合にアプリケーションを確実に存続させるために、複数のADs間にデプロイすることをお薦めします。この方法では、アプリケーション・インスタンスに別のADでアクセスする場合でも、次のようになります。

このアーキテクチャでは、ベース、ロード・バランサ、アプリケーションおよびデータベース・ホストを持つVCNは、2つのadの間のサブネット内に配置されます。すべてのインスタンスは2つのAdでアクティブです。アーキテクチャ内の唯一のパッシブ・コンポーネントは、2番目の可用性ドメイン内のデータベース・ホストです。

外部DNSまたはOracle Cloud Infrastructure DNSサービスは、アプリケーションに対するリクエストを受け取り、2つの可用性ドメイン内のいずれかのロード・バランサにラウンドロビン・ロードでバランスを付けます。同期モードのOracle Active Data Guardは、データベースをADs間でレプリケートします。

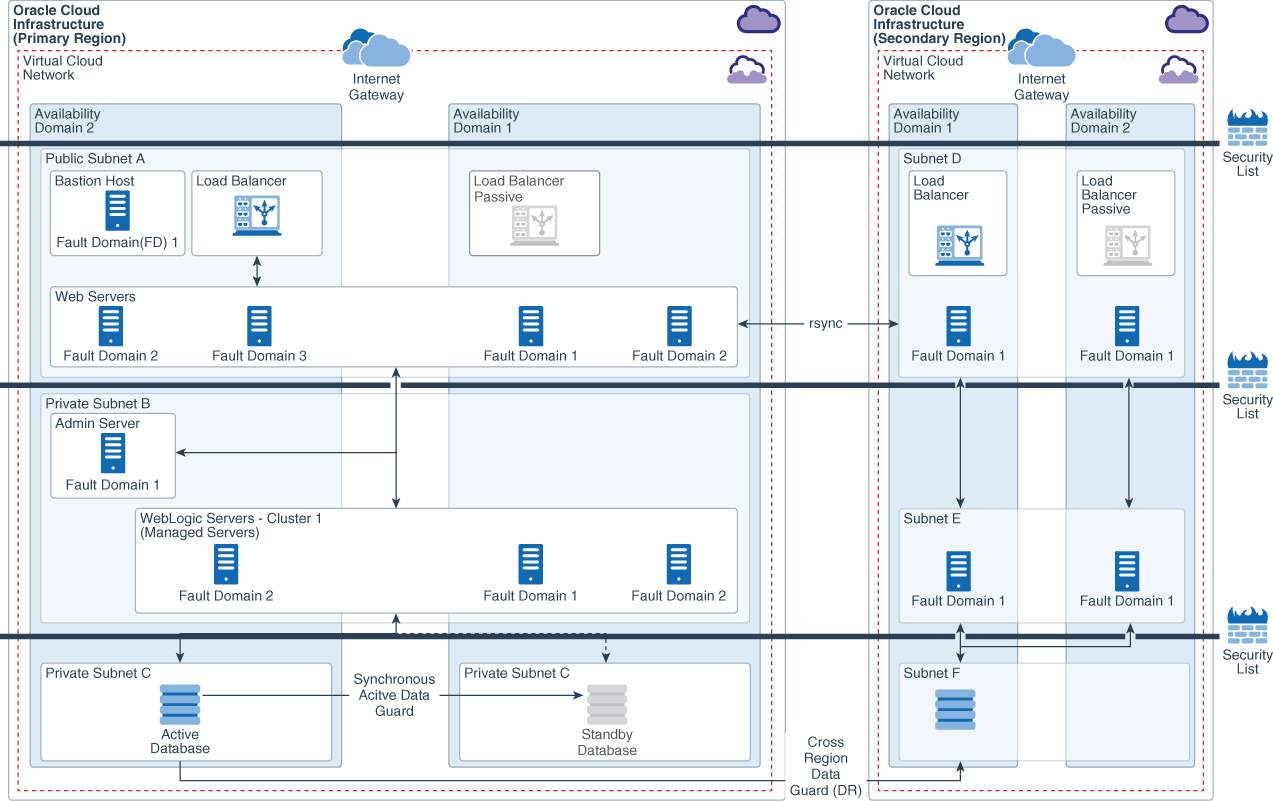

別の地域への障害時リカバリの参照アーキテクチャ

インスタンスをAd間で分散することでアプリケーションのHAを保証することに加えて、アプリケーションのDRサイトを別の地理的リージョンに設定することもお薦めします。

このアーキテクチャは、複数のリージョンにアプリケーション・サーバーをデプロイし、高可用性と障害時リカバリの両方を保証します。これにより、プライマリ・リージョンのすべてのADsが停止した場合でも、アプリケーション・インスタンスにセカンダリDRリージョンでアクセスできるようになります。すべてのインスタンスは、プライマリ・リージョンのAdでアクティブです。アーキテクチャのパッシブ・コンポーネントは、最初のリージョンの2番目の可用性ドメインおよびDRリージョン内のすべてのインスタンスにあるデータベース・ホストです。アプリケーション層とWeb層はrsyncを使用してレプリケートされ、データベース層はOracle Data Guardを使用してレプリケートされます。

このアーキテクチャを、1番目のリージョンでは1つのADにのみデプロイし、障害回復のために2番目のリージョンでは1つのADにデプロイすることもできます。ただし、アプリケーションがデプロイされているADのみが使用できない場合は、DRを起動してアプリケーションを2番目のリージョンにフェイルオーバーする必要があります。

セキュリティ

このアーキテクチャで提供される結果は次のとおりです。

- アプリケーションと関連するデータ・アセットが他のテナントのワークロードから完全に分離されていることを確認し、ノイズの影響を制限して攻撃の横移動を防止します

- 回路攻撃からのインターネット・アクセス・アプリケーションの保護

- セキュリティおよびコンプライアンス要件を満たすための方法で、保存中および転送中のデータを暗号化します。

- 悪意のあるユーザー・アクションや偶発的なユーザー・アクションに関連するリスクを減らすために、運用上の職責を分割し、クラウド・サービスへのアクセスを制限する

- アプリケーションおよびデータへのアクセスや保護のために、既存のセキュリティ・アセットおよびサードパーティ・セキュリティ・ソリューションを利用できるようになります

- 監査要件を満たすためにクラウド・リソースで実行されるアクションを監査およびモニターします

- クラウド・サービスがセキュアに構成されていることを確認します

- セキュリティ情報とソフトウェア・パッチを最新の状態に維持します

- 匿名ユーザーの行動および脅威の検出

- 内部セキュリティ・チームおよびコンプライアンス・チーム、エンド顧客、監査者および規制者に対するコンプライアンス準備の理解

クラウド・プロバイダとしては、安全性の高いインフラストラクチャを提供し、動作させるOracleのジョブです。お客様がより効率的に保護、分離および制御を行うのに役立つように、インフラストラクチャのあらゆる側面にセキュリティを設計しました。ネットワーク環境とサーバー環境を分離する一意の設計方法を使用して開始します。これにより、VMで攻撃が発生した場合、この脅威を含めて他のサーバーに移動できないようにすることで、顧客の保護やよりリスクが低くなります。また、顧客インスタンスとバックエンド・ホスト間の安全な分離のために、物理ネットワークとバックエンド・インフラストラクチャをハイパー断片化します。さらに、ハードウェアベースのトラスト・ルートを実装しています。これによって、各サーバーがプロビジョニングされるたびに中継されるようになります。

ただし、セキュリティは、Oracleとユーザー間の共有職責です。このため、セキュリティ・ツールを提供し、コアIAM、ネットワーク、計算、データ管理などを制御することで、クリティカルなワークロードやサポート・データベースを安全に実行できるように、セキュリティ・ポスティングを再構築する必要なくクラウド上で安全に実行できます。

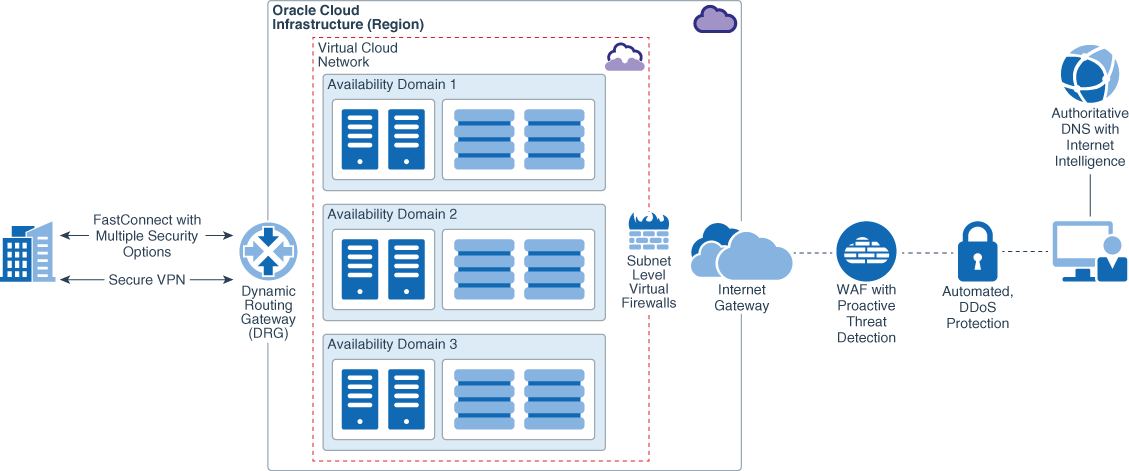

ネットワーク・セキュリティ

「ネットワークおよび接続」トピックの前のVcn、サブネットおよびセキュリティ・リストについて説明しました。各顧客のVCNには、使用可能な奥行き保護の範囲があります。

- 仮想ファイアウォール: Vldnセキュリティ・リストを使用して仮想ファイアウォールをサブネット・レベルで実装します。

- ロード・バランシング・トラフィックのセキュアなロード: TLS 1.2は、実装内および外部接続からのトラフィックを安全に貸借一致するためにデフォルトでサポートされています。

- Adとリージョン間のトラフィックの保護: ad間の通信は、メディア・アクセス制御セキュリティ(MACsec)を使用して暗号化され、レット・レポート、DDoS、侵入、操作性、再生攻撃などのレイヤー2のセキュリティに対する脅威を防止します。リージョン間を移動するVCNトラフィックは、プライベート・リンク経由で送信されるか、暗号化されます。

- パブリック・インターネットへの接続の保護:セキュリティのため、デフォルトではVCNにインターネット接続がありません。そのため、VCNからのインターネットでバインドされたトラフィックはIGWを経由する必要があります。NATおよび3rdパーティ・ファイアウォール・パスワードを使用してセキュリティを強化するために、仮想ルーティング表をプライベートIPアドレスで実装できます。

- VCNとデータ・センター間の接続性の保護:プライベート通信用にDRGを介してトラフィックをルーティングできます。IPSec VPNまたはFastConnect接続とともに使用され、VCNとオンプレミスまたは他のクラウド・ネットワーク間のプライベート接続を確立します。

- インターネット・アクセス・アプリケーションの保護: Oracleは、Webアプリケーション・ファイアウォール(WAF)サービスを提供し、250個の事前定義済のOWASPおよびコンプライアンス・ルールを使用します。Oracle Cloud Infrastructure WAFは、すべてのトラフィックのフローまたはリクエストを、元のWebアプリケーションに到達する前に検査するリバース・プロキシとして機能します。また、Webアプリケーション・サーバーからエンド・ユーザーに送られるリクエストを調査します。さらに、Oracleのオプションのグローバル・エニーキャスタDNSサービスは、DNSレイヤーでリジリエンシを提供するDNSベースのDDoS保護機能も利用します。

サーバー分離

完全なワークロードやデータの分離が、セキュリティやパフォーマンス要件のためにサーバー・レベルで必要な場合は、ベア・メタル計算形状を利用できます。これらの形状は単一のテナントであるため、一貫した高パフォーマンスを提供し、重要度の低い問題にはなりません。また、Oracle管理ハイパーバイザもありません。Oracleスタッフは、インスタンスの実行中にメモリーやローカルのNVMe記憶域にアクセスできません。

アプリケーションにとってよりフレキシブルな要件がない場合は、マルチテナントVMの形状で、顧客間の強力な分離を提供するセキュリティ強化されたハイパーバイザを活用します。また、シェイプ・タイプ(ベア・メタルまたはVM)に関係なく、すべてのサーバーのクリーンがとられ、新しくプロビジョニングされたときにゴールド状態のファームウェアとともにインストールされます。

データ暗号化

デフォルトでは、カスタマが保存しているOracle Cloud Infrastructureのいずれかのストレージまたはデータ管理サービス(ブロック・ボリューム、ブート・ボリューム、オブジェクト記憶域、ファイル記憶域およびデータベースを含む)は、データベース暗号化の場合は、強力なAESキーまたはTDEを使用して残りの部分で暗号化されます。転送中の暗号化も提供されます。

キー管理

セキュリティまたはコンプライアンスの目的で独自の暗号化鍵を制御することが必要な場合は、Oracle Cloud Infrastructure Key Managementを提供します。鍵管理を使用すると、FIPS 140-2レベル3ハードウェア・セキュリティ・モジュール(hsm)内の鍵ライフサイクル管理を集中管理できます。

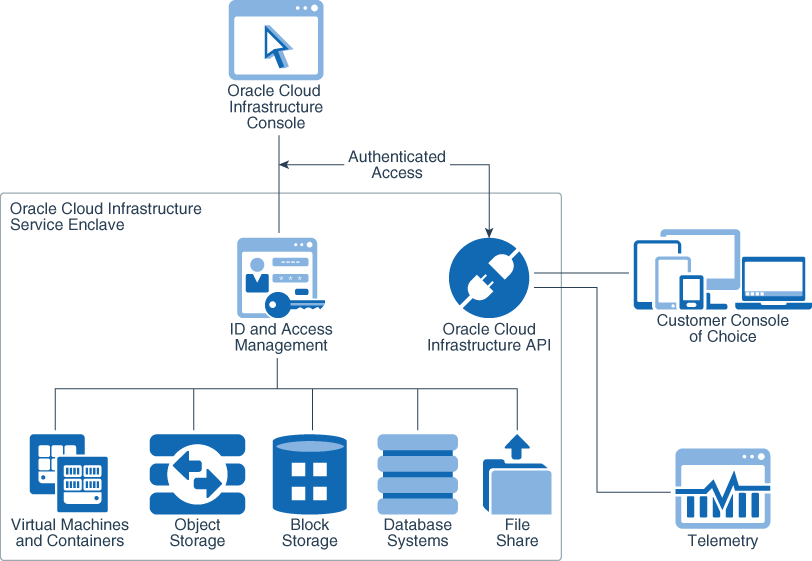

Identity and Access Management (IAM)

認証、認可、既存のアイデンティティ・プロバイダを利用する機能、および組織階層に基づいてリソースへのアクセスを編成および制御するためのツールなどのアイデンティティ管理は、このトピックではIAMに対する別のトピックを考えようとした豊富なトピックです。

プラットフォームレベルの監査とロギング

Oracleでは、サポートされているすべてのOracle Cloud Infrastructureパブリック・アプリケーション・プログラミング・インタフェース(API)エンドポイントへのコールがログ・イベントとして自動的に記録されます。現在、すべてのサービスは監査によるロギングをサポートしています。このデータを利用して、診断の実行、リソース使用状況の追跡、コンプライアンスの監視、およびセキュリティ関連のイベントの収集を行うことができます。

Oracle Cloud Infrastructureコンソールでは、すべてのOracle Cloud Infrastructure計算および格納リソースを認識できます。使用方法:

- 管理者、ユーザー、グループおよびサービスの定義

- 認可レベルの設定

- 権限レベルの強制

テレメトリ・サービスは、可視性および分析のために提供されます。遠隔測定では、すべてのアクティビティ・レベルを監査できます。

セキュアな構成を確認

Oracleには、Oracle Cloud Infrastructureリソースのセキュリティ構成チェック、資格証明および権限のモニター、匿名ユーザー・アクションに対するユーザー動作分析(UBA)の実行、およびリスク・イベントを識別する脅威分析の実施を実行する、Cloud Access Security Broker (CASB)ソリューションが用意されています。たとえば、Oracle CASBでは、パブリック・アクセス可能なオブジェクト記憶域バケット、VCNセキュリティ・リストを開く、90日を超えるユーザー・パスワード、および管理者アカウントでマルチファクタ認証が有効になっていない場合に検出できます。

コンプライアンス

ビジネスおよび業界固有のプラクティスを実行する場所に応じて、内部チームおよび外部監査者に対するコンプライアンスの準備を説明する必要があります。Oracleは、外部評価エンティティおよび独立監査者と対話して、当社のサービス・デプロイメントにおける広範囲にわたる業界固有のコンプライアンス標準を満たします。

アイデンティティおよびアクセス管理

Identity and Access Management (IAM)アーキテクチャでは、組織の構造および階層に従ってリソースをグループ化して分離し、クラウド・リソースへのアクセス権を持つユーザー、ユーザー・グループに対するアクセス権のタイプ、および特定のリソースを制御できます。

このアーキテクチャで提供される結果は次のとおりです。

- 組織構造に基づいてクラウド・リソースを安全に分離

- ブラウザ・インタフェース、REST API、SDKまたはCLIを使用してクラウド・サービスにアクセスするユーザーを認証します

- ユーザーのグループに対して適切なクラウド・リソースに対するアクションの実行を認可

- アプリケーション・インスタンスを認可してクラウド・サービスに対するAPIコールを実行します

- 既存のアイデンティティ・プロバイダ(IDP)を使用したアイデンティティのフェデレート

Oracle Cloud Infrastructureは、認証と認可のために1つのモデルを提供し、既存のアイデンティティ・プロバイダと統合することもできます。最小限の権限のセキュリティ原則を活用し、デフォルトではIAMを保護するようにアーキテクトが用意されています。つまり、管理者が適切な権限を付与しないかぎり、新しいユーザーはクラウド・リソースにアクセスしたりアクションを実行できません。まず、ポリシーを適用して適切なユーザー・グループにアクセス権を付与できるように、クラウド・リソースを適切に編成および分離することをお薦めします。

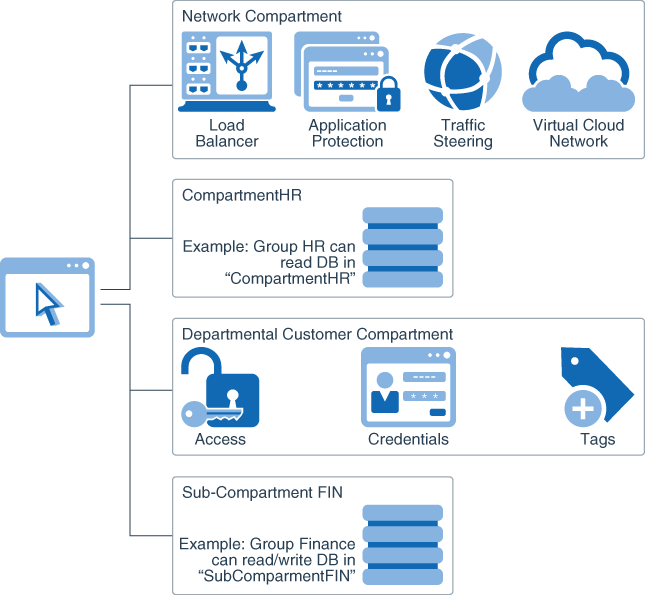

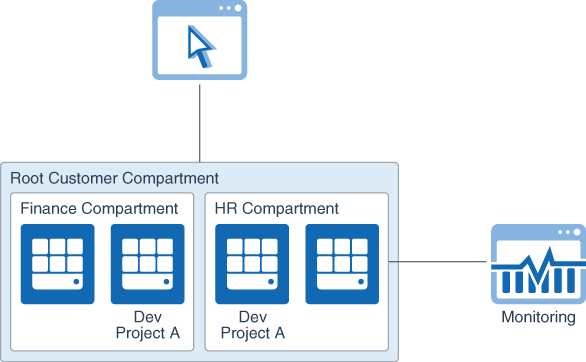

区分

区分は、クラウド・リソースを編成および分離するためのOracle Cloud Infrastructureの基本的なコンポーネントです。一般的な方法は、組織の主要部分ごとに区分を作成することです。ビジネス・ユニット間の独立性を確保し、使用状況および請求を測定する目的でリソースを論理的にグループ化するために使用します。

認証および資格証明の管理

デフォルトでは、Oracle Cloud Infrastructureはコンソール・ユーザー・インタフェースおよびSwiftクライアントに対して強力なパスワード・ポリシーを実行して、データベースをObject Storageにバックアップします。管理者は、Oracle IAMサービスを使用して、すべてのローカル・ユーザーまたは権限のないユーザーのパスワード・ポリシーを変更することもできます。すべてのユーザーは、独自のコンソール・パスワードを自動的にリセットし、独自のAPIキーを管理できます。ただし、自分以外のユーザーの資格証明を管理するには、管理者権限が必要です。

ポリシー

ポリシーを利用して、指定されたコンパートメントまたはテナント全体のクラウド・リソースに対して、ユーザーのグループがアクションを実行できるようにします。Oracle Cloud Infrastructureポリシーは人間が読める言語で記述されるため、簡単に定義して理解できます。

Oracle Cloud Infrastructureポリシーを使用する場合:

- コンソールから、またはAPI、CLIまたはSDKを使用して使用可能

- カスタマ・システム管理者は、単一のコンソールからすべてのカスタマ・ポリシーを管理できます

- コンパートメント別のリソースの分離

- データベース管理者のグループ化データベースの管理

インスタンス・プリンシパル

ユーザーがOracle Cloud Infrastructureのコンピュート・インスタンスからIAM保護されたAPIをコールする際に、ユーザーの作成やそのインスタンスの資格証明の管理を行う必要はありません。計算インスタンスで、オブジェクト記憶域へのアクセスが必要なアプリケーションが実行されている可能性があります。適切なコンピュート・インスタンスを主要なアクターとしてグループ化することで、ポリシーをアタッチして、オブジェクト・ストレージなどの他のクラウド・サービスに対してAPIコールを実行できるようにします。

フェデレーション

Oracle IAMは、Oracle Identity Cloud Service、Microsoft Active Directory Federation Services (AD FS )、OktaおよびOracle Access Manager (OAM)を含むその他のSAML 2.0準拠のIDプロバイダでフェデレーションをサポートしています。

Oracle Cloud Infrastructureにサイン・アップすると、テナント管理者アカウントはOracle Identity Cloud Serviceと自動的にフェデレートされます。Oracle Identity Cloud Serviceを使用すると、サービス間にシームレスに接続できます。ユーザー名とパスワードは別に作成する必要がありません。

アプリケーション独自のセキュリティ・メカニズムを利用して、LDAP、OAMまたは他の3rdパーティ・ソリューションを利用する統合されたアプリケーション・オンプレミスでの認証を提供できます。したがって、すべてのOracleクラウド・オファリングに対して自動的にフェデレーションを提供するOracle Identity Cloud Serviceを使用して、お気に入りIDPをフェデレートすることをお薦めします。

原価管理およびガバナンス

CapExモデルからの遷移時に、多くのコストがプロジェクトの実装時に固定され、システムの使用によりコストがスケール・アップおよびダウンするOpExモデルに、顧客は多くの場合、これらのクラウド・コストを組織内で理解、管理および通信するためのコスト管理ツールが必要になります。

これらのツールを有効にできる結果は次のとおりです。

- クラウド予算の設定および管理

- 監督待ちの防止

- 部門およびプロジェクト全体の正確なコスト・トラッキングを確保します

- 特定期間中にどの部門、サービスおよびプロジェクトがクラウド使用に貢献しているかを分析します

- 請求書突合せの詳細を取得します

- コストを最適化するための領域の識別

区分

「Identity and Access Management」セクションで前述したように、区分は、ビジネス・ユニット間でクラウド・リソースの独立性を確保するために使用できます。また、使用状況および請求を測定する目的でリソースを論理的にグループ化するためにも使用されます。通常は、ビジネス・ユニットや部門など、組織の主要な各部分に対して区分を作成することをお薦めします。区分もネストして、サブ部門をサポートできます。

タグ付け

タグを利用して、複数の部門にまたがる特定のプロジェクトに関連付けられたリソースのコストおよび使用状況を追跡します。さらに、タグ付けによってリソース管理を合理化し、その後、目的のOracle Cloud Infrastructureリソースに対してのみバルク・アクションをスクリプト化できます。タグはポリシーおよびコントロールを利用して、タグ付けの整合性を確保し、ユーザーが過度のタグや重複タグを作成したり、既存のタグを操作するのを防ぐことができます。

予算

リソースが、特定のユースケース、部門または運用地域と一致する区分に割り当てられると、予算の設定、予算に対する経費の追跡方法の表示、および予算が実際に超過する前に予期しない使用状況にフラグが設定されるようのアラートの構成ができます。

原価分析

請求原価分析ダッシュボードは、クラウドの使用状況および原価に寄与する大きなバケットをビジュアル化するのに役立ちます。コストは、クラウド・サービス、区分およびタグで分析できます。たとえば、アナリストまたは管理者は、このツールを使用して、本番またはdev/テスト使用量の増加と、ストレージの使用量とネットワークの使用量の増加の違いを識別できます。

詳細な使用状況レポート

タグや区分などの関連するすべてのメタデータを含む、詳細なリソース・レベルおよび時間別データを含むCSVファイル。詳細な使用目的レポートをCSVファイルとしてエクスポートし、請求書突合せユース・ケース用の既存のビジネス・インテリジェンス・ツールにインポートして、請求書の粒度を向上させ、原価最適化のための領域を識別します。たとえば、詳細な使用状況データを利用して、Oracle Cloud Infrastructure MonitoringサービスのCPU使用率データと組み合わせて、CPU使用率が低いインスタンスを識別して停止できます。

原価分析ダッシュボードを使用して、クラウド使用に貢献する大きいバケットを視覚化します。

- 部門別の論理的なリソースのグループ化

- 部門にまたがるプロジェクト・コスト・トラッキングのタグ・リソース

- 予算を設定し、上書きが保留されないようにアラートを構成します

- 時間使用データ別のリソース・レベルのエクスポート、時間

- 既存のサード・パーティ・ビジネス・インテリジェンス・ツールの活用

- 監視を使用して、コスト最適化のために使用状況データとリソース使用率データを組み合せます。

モニタリング

このアーキテクチャで提供される結果は次のとおりです。

- Oracle Cloud Infrastructureリソース、ハイブリッド、オンプレミス・アプリケーション、およびインフラストラクチャ・リソースのデータおよびアクショナブルなインサイトを収集します。

- 個々のシステムおよびアプリケーションをサイレント(サーバー、ネットワーク、データベースなど)で監視するのではなく、ログおよびメトリックの形式で、すべてのパフォーマンスおよび操作データを収集してアクセスするための単一プラットフォームを提供します。

- 完全なスタック(アプリケーション、インフラストラクチャおよびサービス)をモニターして、アラーム、ログおよびイベント・データを活用し、自動アクションを実行して平均解決時間(MTTR)を減らします。

- アプリケーション・パフォーマンスの最適化、リソース使用率の管理、システム全体の操作状態の理解に役立つ実用的なインサイトを得ることができます。

Oracle Cloud Infrastructureには、最新かつクラウド的からハイブリッドおよびオンプレミスにフォーカスされているまでの範囲の、エンタープライズ等級モニタリングのソリューションのスイートが用意されています。つまり、新しいユーザーは、自分のワークロードに最適な監視ソリューションを柔軟に選択できます。これらのモニタリング・ソリューションについては、ハイレベルで説明します。

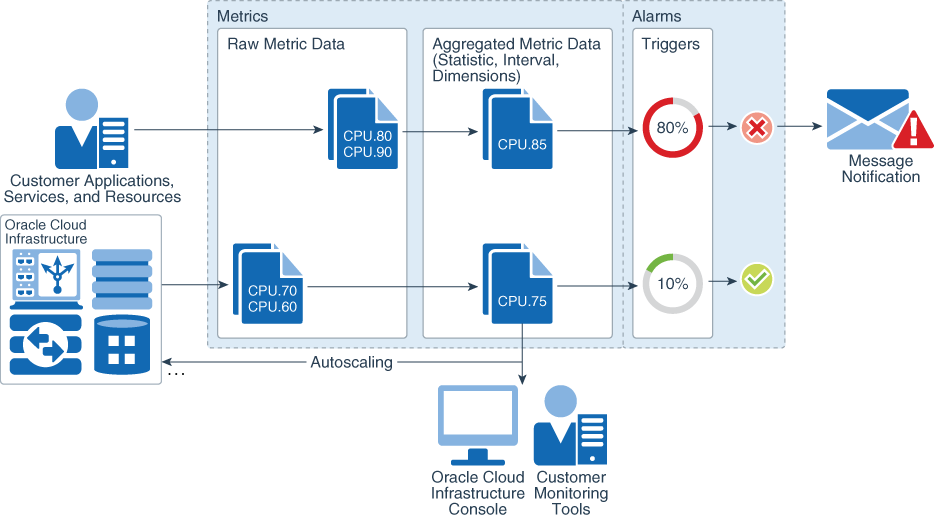

Oracle Cloud Infrastructureモニタリング

Oracle Cloud Infrastructureモニタリング・サービスは、完全で強力なエンドツーエンドのクラウド的な監視能力ソリューションです。これにより、メトリックおよびアラーム機能を使用して、クラウド・リソースをアクティブで受動的に監視できます。このサービスを使用して監視できるリソースには、Oracle Cloud Infrastructureネイティブ・リソース(計算、ストレージ、ネットワークなど)とカスタマ・アプリケーション/サービスの両方が含まれます。メトリック、アラームおよびログは、モニタリング・サービスをOracle Cloud Infrastructureで提供される完全な可視性ソリューションにするための、必須のピラーです。サービスでは、すべてのリソース(Oracle Cloud Infrastructureおよびカスタム)のメトリックおよびグラフが提供されます。これは、通知サービスとイベント・サービスをそれぞれ使用して、カスタマイズ可能なアラームとリアルタイム・アラートおよびイベントを提供します。

モニタリング・サービスは、メトリック、アラームおよびログを提供します。

-

メトリック:監視サービスは、このメトリック機能を使用して、クラウド・リソースの状態、容量、およびパフォーマンスに関するメトリック・データを中継します。メトリックは、指定したリソースのヘルス、容量またはパフォーマンスに関連する測定です。リソース、サービスおよびアプリケーションは、監視サービスに対してメトリックを提示します。一般的なメトリックは、可用性と待機時間、アプリケーション稼働時間と停止時間、完了したトランザクション、失敗した操作、成功した操作、および売上とエンゲージメント数量検証などのキー・パフォーマンス・インジケータ(Kpi)に関連するデータを示します。このデータの監視を問い合せることで、顧客にコミットするサービス・レベルを実現するためにシステムおよびプロセスがどの程度機能しているかを理解できます。たとえば、計算インスタンスのCPU使用率とディスク読取りを監視できます。その後、このデータを使用して、より多くのインスタンスを起動して負荷の増加(自動スケーリング)を処理したり、インスタンスの問題をトラブルシューティングしたり、システムの動作をより理解したりすることができます。

-

アラーム:モニター・サービスは、通知サービスと連動するアラーム機能も使用して、メトリックがアラームで指定されたトリガーを満たす場合に通知します。構成されている場合、繰返し通知に、構成された繰返し間隔で継続的な起動状態があることが示されます。また、アラームが「OK」状態に戻ったとき、またはアラームがリセットされたときにも通知されます。

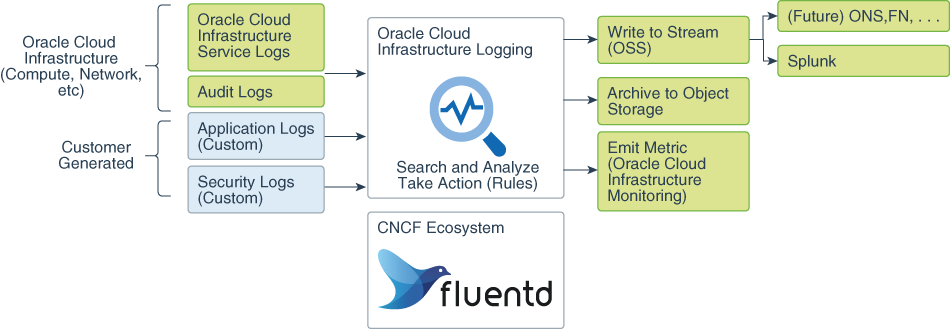

- ログ: Oracle Cloud Infrastructureロギング・サービスは、堅牢なロギング・プラットフォームを提供し、すべてのOracle Cloud Infrastructure顧客の中心的なロギング製品となります。Oracle Cloud Infrastructureロギング・サービスを使用すると、すべてのログをシームレスに収集して1つのガラス・ペイン表示で管理できます。さらに、ログを検索および分析するための検索の経験とAPIも提供し、直感的で単純なルール・エンジンを使用して、ログに対してアクションを実行できます。ロギング・サービスは、Oracle Cloud Infrastructureサービスと監査ログを収集する機能、顧客が生成したアプリケーションおよびセキュリティ・ログを集中管理されたプラットフォームに収集する機能を提供します。このプラットフォームでは、カスタマが検索と分析機能を実行し、それに応じてアクションを実行できます。これは、Oracle Cloud Infrastructureモニタリング・サービスを使用してメトリックを送信することも、ページ・サービス(ONS)を使用して通知をトリガーすることもできます。ロギング・サービスにより、CNCFの流動的ベース・エージェントを利用して、カスタム・ログの取込みが容易になり、事実上任意の環境からあらゆる種類のカスタム・ログを収集できます。

Oracle Enterprise Manager

Oracle Enterprise Managerは、Oracleのオンプレミス管理プラットフォームであり、データ・センターまたはOracle Cloudに関係なく、顧客のすべてのOracleデプロイメントを管理するための単一のガラスを提供しています。Enterprise Managerは、Oracleの製品スタックとの緊密な統合を通じて、Oracleアプリケーション、データベース、ミドルウェア、ハードウェアおよび一体型システムに対するマーケティングでの管理および自動化のサポートを提供します。Oracle Enterprise Managerは、Oracle Databaseの深い機能(診断とチューニング・パック、データベース・ライフサイクル管理パック、Oracle Database用Cloud Management Packなど)に基づいて、Oracleカスタマによって広くデプロイされています。Oracle Enterprise Managerを使用すると、サポートされているすべてのバージョンのOracle Databaseを管理できます(デプロイされたオンプレミスとOracle Cloudのどちら)。Oracle Enterprise Managerは、自律型データベースの新機能を提供し、ある場所から企業全体を管理する顧客のOracle Management Cloudと統合されます。

Oracle Management Cloud

Oracle Management Cloudでは、システム管理およびセキュリティの問題セット専用に設計された明確な機械学習を使用して単一の統合されたデータ・セットを分析し、異種でハイブリッドなハイブリッシャのパフォーマンスおよびセキュリティのポストに関する即座の結論を導き、その分析結論に基づいてすぐに処理を行うことができます。Oracle Management Cloudは、構築されているテクノロジや配置されているテクノロジの種類に関係なく、現在のアプリケーションで生成された最も広範な操作およびセキュリティ・テレメトリから、インテリジェントな結論を収集、分析および取り込むことができるプラットフォームを提供します。Oracle Cloud Infrastructure Monitoringサービスによって生成されたメトリックをOracle Management Cloudにフィードし、生成されるデータについての実用的なインサイトを表すための単一のガラスを持つことができます。Oracle Management Cloudは、オンプレミスおよび複数のクラウド間で統合された監視ソリューションを必要とする場合に、特に重要になります。Oracle Management Cloudは、Oracle Enterprise ManagerおよびOracle Cloud Infrastructure Monitoringサービスとの統合もサポートしています。

移行とデプロイメント

複雑で高度にカスタマイズされ、深く統合されたアプリケーションを移行する場合、ベスト・プラクティスを強調表示して最適な結果を得るには、参照資料を用意することが必要になることがよくあります。

「移行のシナリオ」のトピックで説明しているように、「リフトおよびシフト」、「移動および改善」、および「近代化」という3つの主なシナリオを、それぞれ独自の目標、トレードオフおよび利点を持つものと区別しています。

正しい方法を選択する場合、いくつかの考慮事項があります。

アプリケーションは完了していますが、更新が必要なものが少なく、ワークロードが固定されていますか。

「リフトおよびシフト」は、インフラストラクチャに可能なかぎり変更を加えるアプローチです。これによって、最適なハードウェア、ストレージおよびネットワークを使用してパフォーマンスを改善するためのクラウド上の利点を提供する一方で、Capexモデルからスコープ・モデルに移動するという財務的な利点も減少します。

アプリケーションは、通常の更新およびバージョン・リリースを含むアクティブなプロジェクトのままですか。

「移動と改善」を使用すると、WebLogicをバージョン12.2に移行し、Oracleデータベースをバージョン19cに移行するなど、アプリケーション・インフラストラクチャのコンポーネントを最新バージョンにアップグレードできます。Terraformスクリプトからデプロイできる、Oracleで検証されたアーキテクチャを使用します。これは、Oracle Cloud Infrastructureでアプリケーションを実行するためのベスト・プラクティスを実装しています。この方法により、devとテスト作業用のアプリケーションのインスタンスを簡単に提示/停止でき、本番リリースの品質が向上します。

エラスティック・スケール、連続的デプロイメントおよび自己完結型コーディングをサポートしてクラウドのネイティブ・アーキテクチャを実装しますか。

「近代」アプローチは、DockerコンテナのKubernetesクラスタ上のアプリケーションに基づいたWebLogicのデプロイメントに基づいています。OKE, O Oracle Cloud Infrastructureの管理対象Kubernetesサービスを使用すると、既存のアプリケーション・コードを認識しながら、回復性の高いスケーラブルなインフラストラクチャを簡単に構築できます。このインフラストラクチャは、ソフトウェア開発の最新の操作方法に最適です。

Oracle Database Cloud移行サービス

Oracle Cloud Infrastructure上のオンプレミス・データベースを管理対象データベース・サービスに移行すると、管理の削減、可用性の向上、柔軟なスケーラビリティ、他のクラウド・サービスとの統合など、多くの利点がロックされます。

- 簡単かつ効率的: Oracle自動ツールは、オンプレミス・データベースをOracle Cloudにシームレスに移動させ、事実上停止時間はありません。同じテクノロジと標準オンプレミスを使用してOracle Cloudでは、他のプラットフォームで行う場合と同じ製品およびスキルを促進して、クラウドベースのOracle Databasesを管理できます。

- 柔軟:要件およびビジネス・ニーズに応じて、Oracle Databaseを様々なソース・データベースからOracle Cloudに直接移行できます。適切に定義されたツール・セットにより、ニーズに最適な方法を柔軟に選択できます。

- 「コスト有効」: Oracle DatabaseをOracle Cloudに直接移行できるのと同じ柔軟性が、移行の目的と期間について、最もコスト効率の高いソリューションを見つけるために適用されます。自動ツールで、Oracleの使用可能な製品を移行の最適化に使用する必要があると判断された場合でも、Oracleでは、コスト・ニュートラルなソリューションが提供されます。

- 非常に使用可能な&スケーラブル:すべての移行ツールとOracle Databaseを緊密に統合することで、制御を維持し、データベースをOracle Cloudに移動する際の効率性を向上させることができます。一方、最大可用性アーキテクチャ(MAA) -承認ツールとゼロ停止時間移行(ZDM)ベースの移行では、移行をできるだけスムーズに処理できます。

Oracle Cloud Infrastructureのその他の機能

前述のトピックで詳しく説明していないことをアプリケーションで活用できる、その他の主要なOracle Cloud Infrastructure機能がいくつかあります。

コンピュート・サービス

これは、インスタンスと呼ばれる計算ホストを管理できる最も基本的なサービスです。Oracle Cloud Infrastructureでは、ユーザー専用のベア・メタル(BM)ホストまたは仮想マシン(vm) –物理ホスト上で実行されている仮想環境のいずれかの形式で計算が提供されます。このことは、様々なメカニズムによって複数の環境が分離され、カスタマのデータのプライバシやセキュリティ上の妥協がないようにするために最適です。Oracle Cloud Infrastructureは、該当するワークロードに基づいて、VMとBMオファリングに複数の形状を提供します。Oracle Cloud Infrastructureでアプリケーションを実行するためにVMの特定の形状を使用することの具体的な推奨はありませんが、顧客は環境と同時ユーザーのサイズに基づいて任意の形状(コア数など)を選択できます。

ファイル・ストレージ・サービス

Oracle Cloud Infrastructureファイル・ストレージ・サービスでは、永続的でスケーラブルな、セキュアでエンタープライズ・グレードのネットワーク・ファイル・システムが提供されます。仮想クラウド・ネットワーク(VCN)のベア・メタル、仮想マシンまたはコンテナ・インスタンスから、ファイル・ストレージ・サービス・ファイル・システムに接続できます。Oracle Cloud Infrastructure FastConnectおよびInternet Protocolセキュリティ(IPSec)仮想プライベート・ネットワーク(VPN)を使用して、VCNの外部からファイル・システムにアクセスすることもできます。

数千のインスタンスの大きい計算クラスタでは、パフォーマンスの高い共有記憶域にファイル記憶域サービスを使用できます。ストレージプロビジョニングは、事前にプロビジョニングしないで単一バイトからexabytesへの拡張度に従って、完全に管理および自動化されています。回復可能なデータ保護のための冗長なストレージがあります。ファイル・ストレージ・サービスは、ネットワーク・ファイル・システム・バージョン3.0 (NFSv3)プロトコルをサポートしています。サービスは、ファイル・ロック機能に対してネットワーク・ロック・マネージャ(Npm)プロトコルをサポートしています。

Oracle Database Exadata Cloud ServiceおよびDbaaS

DBシステムを使用すると、Oracle Cloud Infrastructure内でExadataの機能を利用できます。Exadata DBシステムは、クオータ・ラック、ハーフ・ラックまたはコンピュート・ノードとストレージ・サーバーのフル・ラックから構成され、高速で低レイテンシのInfiniBandネットワークおよびインテリジェントExadataソフトウェアによって結合されています。自動バックアップを構成し、異なるワークロードを最適化し、需要の増加に対応するようにシステムをスケール・アップできます。

高可用性が必要な場合、Oracleでは、次のいずれかのオプションを使用してアプリケーション・データベース・インスタンスを設定することをお薦めします。

- 仮想マシン上の2ノード、Oracle Real Application Clusters (Oracle RAC)データベース・システム。

- Oracle Database Exadata Cloud Serviceインスタンス。このサービスでは、Oracle CloudでOracle Exadata Database MachineにホストされているOracle Databaseを提供します。

データベース・システムを別のサブネットに配置します。データベース・インスタンスは高可用性に設定されており、可用性ドメインのデータベースの両方のインスタンスがアクティブです。アプリケーション層から受信したリクエストは、データベース・インスタンス間でロード・バランシングされます。1つのデータベース・インスタンスが停止している場合、他のデータベース・インスタンスがリクエストを処理します。Oracle Cloud Infrastructureオブジェクト記憶域を使用すると、RMANを使用してアプリケーション・データベースをバックアップできます。