Gerenciando a Autenticação Multifator

Este tópico descreve como o usuário pode gerenciar autenticação multifatorial (MFA) no Oracle Cloud Infrastructure.

Política do Serviço IAM Obrigatória

Somente o usuário pode ativar a autenticação multifatorial (MFA) para sua própria conta. Os usuários também podem desativar o MFA em suas próprias contas. Os membros do grupo Administradores podem desativar o MFA para outros usuários, mas eles não podem ativar o MFA para outro usuário.

Sobre Autenticação Multifatorial

A autenticação multifatora é um método de autenticação que requer o uso de mais de um fator para verificar a identidade de um usuário.

Com a MFA ativada no serviço IAM, quando um usuário acede ao Oracle Cloud Infrastructure, é solicitado que ele informe o nome de usuário e a senha, que é o primeiro fator (algo que ele conhece). Em seguida, o usuário é solicitado a fornecer um segundo código de verificação de um dispositivo MFA registrado, que é o segundo fator (algo que ele tem). Os dois fatores funcionam juntos, exigindo uma camada extra de segurança para verificar a identidade do usuário e concluir o processo de acesso.

Em geral, o MFA pode incluir dois dos seguintes:

-

Algo que você saiba, como uma senha.

-

Algo que você tenha, como um dispositivo.

-

Algo que você seja, como sua impressão digital.

O serviço IAM suporta autenticação de dois fatores usando uma senha (primeiro fator) e um dispositivo que pode gerar uma senha única baseada em tempo (TOTP) (segundo fator).

Conceitos Gerais

Aqui está uma lista dos conceitos básicos com os quais você precisa estar familiarizado.

- AUTENTICAÇÃO MULTIFATOR (MFA)

- Uma autenticação multifatora (MFA) é um método de autenticação que requer o uso de mais de um fator para verificar a identidade de um usuário. Exemplos de fatores de autenticação são uma senha (algo que você sabe) e um dispositivo (algo que você tem).

- APLICATIVO AUTENTICADOR

- Um aplicativo instalado em seu dispositivo móvel que pode fornecer tokens seguros baseados em software para verificação de identidade. Os exemplos de aplicativos autenticadores são Oracle Mobile Authenticator e Google Authenticator. Para ativar o MFA para o serviço IAM, você precisará de um dispositivo com um app autenticador instalado. Você usará o aplicativo para registrar seu dispositivo e, em seguida, usará o mesmo aplicativo (no mesmo dispositivo) para gerar um código de acesso único baseado em tempo toda vez que você acessar.

- DISPOSITIVO MÓVEL REGISTRADO

- A autenticação multifatorial é ativada para um usuário específico e para um dispositivo específico. O procedimento para ativar a MFA para um usuário inclui o registro do dispositivo móvel. Esse mesmo dispositivo deve ser usado para gerar o código de acesso único baseado no tempo toda vez que o usuário acessar. Se o dispositivo móvel registrado ficar indisponível, um administrador deverá desativar a MFA para que ela possa ser reativada com um novo dispositivo.

- TOPT (TIME-BASED ONE-TIME PASSWORD)

- Uma TOTP é uma senha (ou código de acesso) gerada por um algoritmo que calcula uma senha única de uma chave secreta compartilhada e o horário atual, conforme definido no RFC 6238. O app autenticador em seu dispositivo móvel registrado gera o TOTP que você precisa informar sempre que se conectar ao Oracle Cloud Infrastructure.

Aplicativos Autenticadores Suportados

Os seguintes aplicativos autenticadores foram testados com o serviço Oracle Cloud Infrastructure IAM:

- Oracle Mobile Authenticator

- Google Authenticator

Você pode encontrar esses aplicativos na loja de aplicativos do seu dispositivo móvel. Instale um desses aplicativos em seu dispositivo móvel antes de ativar a MFA.

Como trabalhar com MFA

Tenha em mente o seguinte ao ativar a MFA:

- Instale um aplicativo autenticador suportado no dispositivo móvel que você pretende registrar para MFA.

- Cada usuário deve ativar a MFA para si mesmo usando um dispositivo ao qual ele terá acesso sempre que acessar. Um administrador não pode ativar a MFA para outro usuário.

- Para ativar a MFA, você usa o aplicativo autenticador do dispositivo móvel para verificar um código QR que é gerado pelo serviço IAM e exibido na Console. O código QR compartilha uma chave secreta com o aplicativo para ativar o aplicativo para gerar TOTPs que podem ser verificados pelo serviço IAM.

- Um usuário só pode registrar um dispositivo a ser usado para a MFA.

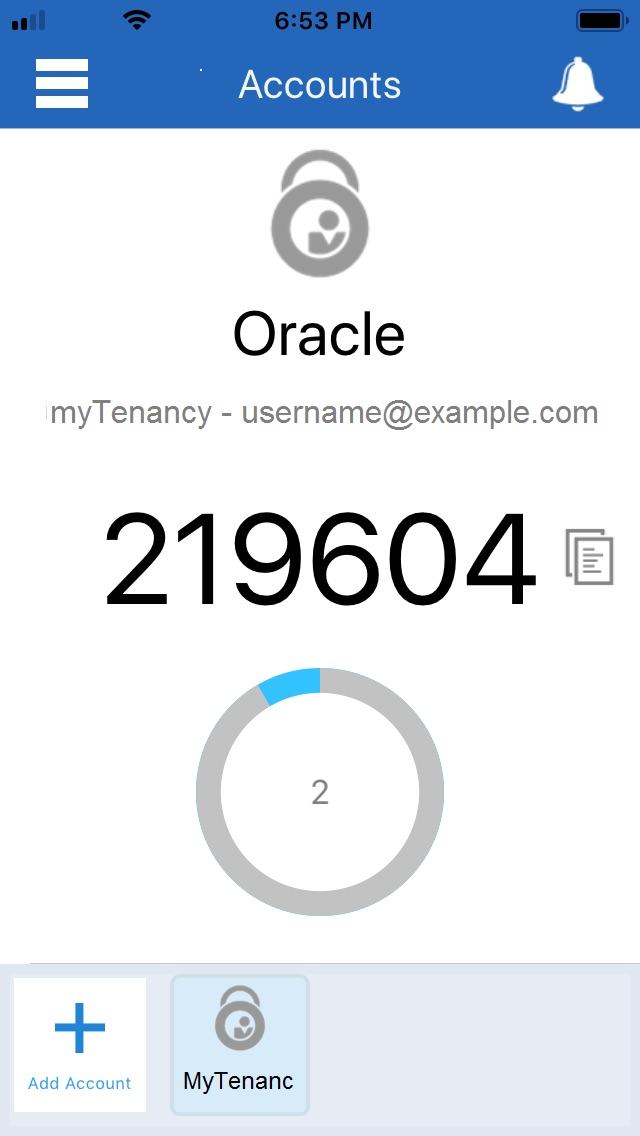

- Depois que você adicionar sua conta da Oracle Cloud Infrastructure ao seu aplicativo autenticador, o nome da conta aparecerá no aplicativo autenticador como Oracle <tenancy_name> - <username>.

Restringindo o Acesso a Somente Usuários Verificados pela MFA

Você pode restringir o acesso a recursos somente para usuários que foram autenticados por meio da autenticação única de senha baseada em tempo do serviço IAM. Você pode configurar essa restrição na política que permite o acesso ao recurso.

Para restringir o acesso concedido por meio de uma política a somente usuários verificados pela MFA, adicione a seguinte cláusula where à política:

where request.user.mfaTotpVerified='true'Por exemplo, suponha que a sua empresa tenha essa política para permitir que o GroupA gerencie instâncias:

allow group GroupA to manage instance-family in tenancyPara aumentar a segurança, certifique-se de que somente os usuários que foram verificados pela MFA possam gerenciar instâncias. Para restringir o acesso apenas a esses usuários, revise a instrução da política da seguinte forma:

allow group GroupA to manage instance-family in tenancy where request.user.mfaTotpVerified='true'Com essa política implementada, apenas os membros do GroupA que acessaram o sistema com sucesso, informando a senha e o código de acesso único baseado no tempo gerado por seus dispositivos móveis registrados, têm permissão para acessar e gerenciar instâncias. Os usuários que não tiverem ativado a MFA e se conectarem usando somente sua senha, não terão acesso permitido ao gerenciamento de instâncias.

Para obter informações sobre a gravação de políticas, consulte Sintaxe de Política.

Processo de Acesso após Ativar a MFA

Depois de ativar a MFA, use um dos seguintes procedimentos para acessar a Oracle Cloud Infrastructure:

- Navegue até a página de acesso da Console.

-

Informe o Nome do Usuário e a Senha do Oracle Cloud Infrastructure e selecione Efetuar Sign-in

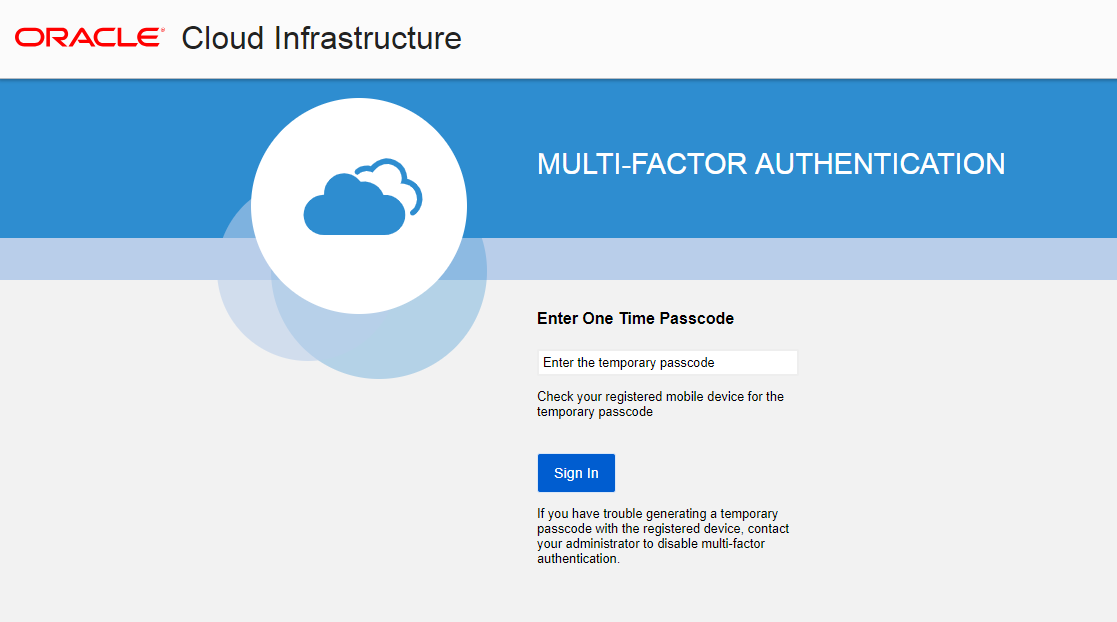

Após seu nome de usuário e senha serem autenticados, você terá fornecido com sucesso o primeiro fator para autenticação. A página de autenticação secundária é exibida e solicita que você digite um código de acesso único, conforme mostrado na tela a seguir.

-

Abra o app autenticador em seu dispositivo móvel registrado e, em seguida, abra a conta para sua locação do Oracle Cloud Infrastructure. A tela a seguir mostra um exemplo do Oracle Mobile Authenticator.

-

Informe o código da senha exibido pelo seu aplicativo autenticador (por exemplo, 219604) e, em seguida, selecione Acessar.

Importante: O aplicativo autenticador gera um novo código de acesso único baseado em tempo a cada 30 segundos. Digite o código enquanto ele ainda for válido. Se você perder a janela de tempo de um código de acesso, poderá informar o próximo que for gerado. Basta digitar o código que está sendo exibido no momento pelo aplicativo.

-

Para fazer login com a CLI, execute o seguinte comando:

oci session authenticate --region US East (Ashburn)Uma janela do browser é aberta, e um prompt o instrui a usar o browser para fazer login.

Please switch to newly opened browser window to log in! -

Na janela do browser, informe o Nome do Usuário e a Senha do Oracle Cloud Infrastructure e selecione Efetuar Sign-in.

Após seu nome de usuário e senha serem autenticados, você terá fornecido com sucesso o primeiro fator para autenticação. A página de autenticação secundária é exibida e solicita que você digite um código de acesso único, conforme mostrado na tela a seguir.

-

Abra o app autenticador em seu dispositivo móvel registrado e, em seguida, abra a conta para sua locação do Oracle Cloud Infrastructure. A tela a seguir mostra um exemplo do Oracle Mobile Authenticator.

-

Informe o código da senha exibido pelo seu aplicativo autenticador (por exemplo, 219604) e, em seguida, selecione Acessar.

Importante: O aplicativo autenticador gera um novo código de acesso único baseado em tempo a cada 30 segundos. Digite o código enquanto ele ainda for válido. Se você perder a janela de tempo de um código de acesso, poderá informar o próximo que for gerado. Basta digitar o código que está sendo exibido no momento pelo aplicativo.

Após a autenticação, você receberá instruções para retornar à CLI e informar o nome de um perfil.

-

Na CLI, digite um nome para o perfil.

Dica

Para obter mais informações sobre como trabalhar com a CLI, consulte Início rápido e Conceitos Básicos da Interface de Linha de Comando.

O Que Fazer Se Você Perder Seu Dispositivo Móvel Registrado

Se você perder seu dispositivo móvel registrado, não poderá se autenticar no Oracle Cloud Infrastructure por meio da Console. Entre em contato com o administrador para desativar a autenticação multifatorial para sua conta. Em seguida, você pode repetir o processo para ativar a autenticação multifatorial com um novo dispositivo móvel.

Cancelando o Bloqueio de um Usuário após Tentativas de Acesso Malsucedidas

Se um usuário tentar acessar a Console 10 vezes seguidas sem sucesso, ele será automaticamente bloqueado para novas tentativas de acesso. Um administrador pode desbloquear o usuário na Console (consulte Para desbloquear um usuário) ou com a operação UpdateUserState da API.

Desativando a MFA

Cada usuário pode desativar a própria MFA. Um administrador também pode desativar a MFA para outro usuário.

Não desative a autenticação MFA a menos que você seja instruído pelo administrador.

Excluindo Dispositivos TOTP MFA Inativos

Você não pode localizar e excluir dispositivos TOTP MFA inativos da console, mas pode usar comandos da CLI do OCI com o Cloud Shell para encontrá-los e excluí-los.

Um dispositivo TOTP de MFA inativo pode ocorrer quando o MFA está ativado para um usuário e o usuário selecionou Ativar Autenticação Multifatorial, mas houve falha ao autenticar o dispositivo.

Use os comandos mfa-totp-device list e delete da CLI do OCI para identificar os dispositivos TOTP MFA para um usuário e depois excluir o dispositivo inativo.

Se mais de um usuário tiver dispositivos TOTP MFA inativos, execute esta tarefa para cada usuário.

-

Consulte Cloud Shell.

-

Consulte comandos mfa-totp-device na Referência de Comandos da CLI do OCI.

Usando a Console

Use os procedimentos a seguir para gerenciar a MFA na Console.

Pré-requisito: Instale um aplicativo autenticador suportado no dispositivo móvel que você pretende registrar para MFA.

- No menu de navegação, selecione o menu Perfil

e, em seguida, selecione Definições do usuário.

e, em seguida, selecione Definições do usuário.Os detalhes do usuário são exibidos.

- Clique em Ativar Autenticação Multifator.

-

Escaneie o código QR exibido na caixa de diálogo com o aplicativo autenticador do seu dispositivo móvel.

Observação: Se você fechar o browser ou se o browser travar antes de inserir o código de verificação, você deverá gerar um novo código QR e escanear novamente com seu aplicativo. Para gerar um novo código QR, clique no botão Ativar Autenticação Multifator novamente.

- No campo Código de Verificação, informe o código exibido no aplicativo autenticador.

- Clique em Ativar.

Seu dispositivo móvel agora está registrado no serviço IAM e sua conta está ativada para MFA. Toda vez que fizer login, você será solicitado a fornecer seu nome de usuário e senha primeiro. Após fornecer as credenciais corretas, você será solicitado a fornecer um código TOTP gerado pelo aplicativo autenticador em seu dispositivo móvel registrado. Você deve ter seu dispositivo móvel registrado disponível toda vez que acessar o Oracle Cloud Infrastructure.

-

No menu de navegação, selecione o menu Perfil

e, em seguida, selecione Definições do usuário.

e, em seguida, selecione Definições do usuário.Os detalhes do usuário são exibidos.

- Selecione Desativar Autenticação Multifator.

- Confirme quando solicitado.

- Abra o menu de navegação e selecione Identidade e Segurança. Em Identidade, selecione Usuários. Uma lista dos usuários em sua tenancy será exibida.

- Selecione o usuário que deseja atualizar. Os detalhes do usuário são exibidos.

- Selecione Desativar Autenticação Multifator.

- Confirme quando solicitado.

Usando a API

Para obter informações sobre o uso da API e as solicitações de assinatura, consulte Documentação da API REST e Credenciais da Segurança. Para obter informações sobre SDKs, consulte SDKs e a CLI.

As Atualizações Não São Imediatas em Todas as Regiões

Seus recursos do serviço IAM residem na sua região local. Para impor a política em todas as regiões, o serviço IAM replica seus recursos em cada região. Sempre que você cria ou altera uma política, um usuário ou um grupo, as alterações entram em vigor primeiro na região local e depois são propagadas para suas outras regiões. Pode levar alguns minutos para que as alterações tenham efeito em todas as regiões.

Use estas operações de API para gerenciar dispositivos com autenticação multifatorial: