Tenancies sem Domínios de Identidades e sem a Política de Sign-On "Política de Segurança para a Console do OCI"

Se você estiver usando autenticação multifator (MFA) em tenancies sem domínios de identidades e sem a política de sign-on "Política de Segurança para a Console do OCI" e o Oracle Identity Cloud Service como provedor de identidades federado automaticamente (IdP) no IAM, recomendamos que você configure a MFA usando as melhores práticas da Oracle a seguir.

Para configurar a MFA sem domínios de identidades:

- Leia Pré-requisitos.

- Ativar MFA. Consulte Etapa 1: Ativar MFA sem Domínios de Identidades.

- Crie uma política de sign-on. Consulte a Etapa 2: Criar uma Nova Política de Sign-On.

Pré-requisitos

Antes de começar: Antes de configurar a MFA, preencha os pré-requisitos a seguir.

- Revise os fatores de MFA. Os fatores de MFA disponíveis dependem do Tipo de Licença que você tem. O Tipo de Licença é mostrado no canto superior direito da console do Identity Cloud Service. Consulte Sobre Modelos de Preços do Oracle Identity Cloud Service para obter mais informações sobre MFA e tipos de licença.

- Revise a documentação de Usar o Aplicativo Oracle Mobile Authenticator como Método de Autenticação para saber como usar a Notificação do aplicativo móvel e o Código de acesso do aplicativo móvel no aplicativo Oracle Mobile Authenticator.

- Opcionalmente, e apenas durante o período de roll-out, exclua um administrador de domínio de identidades da política "Política de Segurança da Console do OCI", portanto, se você cometer algum erro durante o roll-out, não se bloqueará da Console.

Assim que a implantação for concluída e você tiver certeza de que todos os usuários configuraram a MFA e podem acessar a Console, poderá remover essa conta de usuário.

- Identifique quaisquer grupos do Identity Cloud Service mapeados para grupos do OCI IAM.

- Registre um aplicativo cliente com uma atribuição de Administrador de Domínio de Identidades para permitir o acesso ao seu domínio de identidades usando a API REST caso a configuração da Política de Sign-On bloqueie você. Se você não registrar esse aplicativo cliente e uma configuração da Política de Sign-On restringir o acesso a todos, todos os usuários serão bloqueados do domínio de identidades até que você entre em contato com o Suporte Técnico da Oracle. Para obter informações sobre como registrar um Aplicativo Cliente, consulte Registrar um Aplicativo Cliente em Usando as APIs REST do Oracle Identity Cloud Service com o Postman.

- Crie um código de bypass e armazene esse código em um local seguro. Consulte Gerar e Usar o Código de Bypass.

Ative definições de autenticação multifator (MFA) e políticas de conformidade que definam quais fatores de autenticação você deseja permitir; em seguida, configure os fatores de MFA.

Ative a MFA para qualquer segmento do Identity Cloud Service configurado como provedor de identidades (IdP) no OCI IAM. Você não precisa ativar a MFA para segmentos do Identity Cloud Service que não estão configurados como IdP no OCI IAM.

- Acesse a Console em uma tenancy sem domínios de identidades usando suas credenciais de Administrador de Domínio de Identidades.Observação

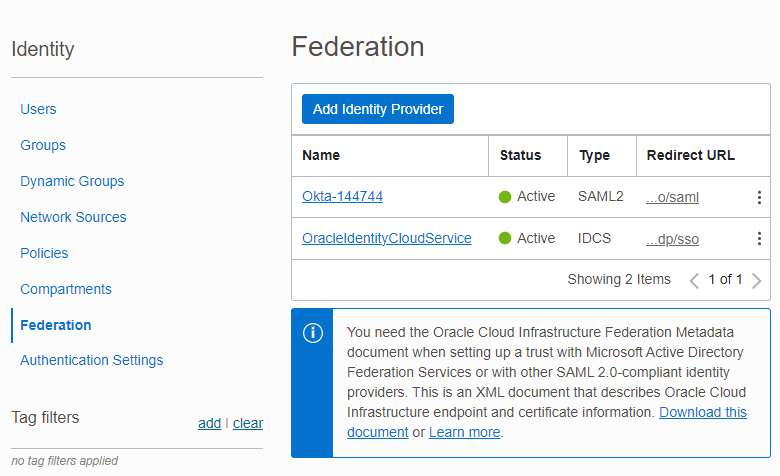

Para a maioria das tenancies, o provedor de identidades (IdP) é chamado OracleIdentityCloudService. Se você tiver configurado um IdP diferente da 3a Parte, como o Microsoft Azure Active Directory (Azure AD) ou o Okta, escolha esse. - Na Console, abra o menu de navegação e clique em Identidade e Segurança. Em Identidade, clique em Federação. Uma lista de todos os IdPs externos configurados para o OCI IAM é exibida.

- Clique no nome da sua federação do Oracle Identity Cloud Service IdP, por exemplo, OracleIdentityCloudService. A página de detalhes do Provedor de Identidades é exibida.

- Clique no URL da Console do Oracle Identity Cloud Service. A console do Oracle Identity Cloud Service é exibida.

- Na console do Oracle Identity Cloud Service, expanda a Gaveta de Navegação, clique em Segurança e, em seguida, em MFA.

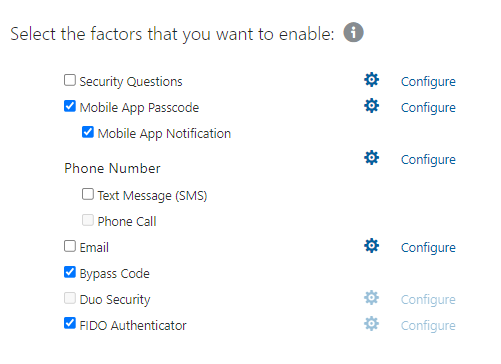

- (Obrigatório) Em Selecionar os fatores que você deseja ativar, selecione cada um dos fatores que você deseja que os usuários possam selecionar.Observação

Os fatores de MFA disponíveis dependem do Tipo de Licença que você tem. O Tipo de Licença é mostrado no canto superior direito da console do Identity Cloud Service. Consulte Sobre Modelos de Preços do Oracle Identity Cloud Service para obter mais informações sobre MFA e tipos de licença.

Observação

Recomendamos que você use esses autenticadores de MFA resistentes a phishing:

-

Código de acesso do aplicativo móvel e Notificação do aplicativo móvel (incluído na camada de preços do Foundation)

-

FIDO (Fast ID Online) (incluído na camada de preços Padrão)

Consulte Usar o Aplicativo Oracle Mobile Authenticator como Método de Autenticação para saber como usar a Notificação do aplicativo móvel e o Código de acesso do aplicativo móvel no aplicativo Oracle Mobile Authenticator.

Para obter mais informações sobre autenticadores de MFA, consulte Configurar Fatores de Autenticação.

-

- (Obrigatório) Sempre ative o Código de Bypass para que os administradores possam gerar um código de acesso único como segundo fator se os usuários perderem seu autenticador externo, como seu aplicativo móvel ou sua chave FIDO.

- (Opcional) Use a seção Dispositivo(s) Confiável(is) para definir as configurações do dispositivo confiável. Observação

Da mesma forma que "lembrar meu computador", os dispositivos confiáveis não exigem que o usuário forneça autenticação secundária toda vez que acessar (por um período definido). - (Opcional) Na seção Fatores, defina o Número máximo de fatores inscritos que seus usuários podem configurar.

- (Opcional) Na seção Regras de Log-in, defina o Máximo de tentativas de MFA sem sucesso que você deseja permitir que um usuário forneça incorretamente a verificação de MFA antes de ser bloqueado.

- Clique em Salvar e, em seguida, clique em OK na janela de Confirmação.

- (Opcional) Clique em Configurar para os fatores de MFA selecionados para configurá-los individualmente.

O que fazer a seguir: Crie uma nova Política de Sign-on. Consulte a Etapa 2: Criar uma Nova Política de Sign-On

Crie uma nova política de sign-on, adicione uma regra para MFA, priorize essa regra para ser a primeira regra que o domínio de identidades avalia, adicione o aplicativo OCI -V2-App-<TenancyName> à nova política, ative a política e teste a política.

- Na console do Identity Cloud Service, expanda a Gaveta de Navegação, clique em Segurança e, em seguida, em Políticas de Sign-On. A Política de Sign-On Padrão e quaisquer outras políticas de sign-on definidas são listadas.

- Clique em Adicionar.

- Adicione um Nome de Política e uma Descrição. Para o Nome, digite Protect OCI Console Access.

- Clique em Próximo. Agora, adicione regras de sign-on a esta política.

- No painel Regras de Sign-On do assistente, clique em Adicionar para adicionar uma regra de sign-on a essa política.

- Use a tabela a seguir para configurar a nova regra de MFA. Observação

Você pode criar mais regras de sign-on conforme necessário e, em seguida, priorizá-las para especificar quais regras serão processadas primeiro. A avaliação é interrompida na primeira regra de correspondência. Se não houver regra correspondente, o acesso será negado.Campo Descrição Nome da Regra Digite um nome. Digite o nome da regra de sign-on. Por exemplo, nomeie-o, Protect OCI Console Access para ativar a MFA para todos os usuários. Ou nomeie-o como Enable MFA for Administrators para ativar a MFA para administradores. Se o usuário for autenticado por Digite ou selecione todos os provedores de identidade que serão usados para autenticar as contas de usuário avaliadas por essa regra. E é membro desses grupos Ative a MFA para todos os usuários informando ou selecionando os grupos dos quais os usuários devem ser membros para atender aos critérios desta regra.

Se você não puder ativar a MFA para todos os usuários neste momento, recomendamos ativar a MFA para qualquer grupo do Identity Cloud Service mapeado para grupos do OCI IAM.

Observação: Se você deixar E for um membro desses grupos vazio e desmarcar E for um administrador, todos os usuários serão incluídos nessa regra.

E é administrador Os usuários designados às atribuições de administrador no domínio de identidades são incluídos nessa regra.

Melhor prática. Use E é membro desses grupos para ativar a MFA para todos os usuários ou, pelo menos, para todos os administradores. Se você não puder ativar a MFA para todos os usuários ou administradores no momento usando a associação do grupo, selecione E é um administrador para incluir administradores nesta regra.

Importante: Se você criar uma regra somente para Administradores, deverá criar uma segunda regra sem MFA para que não administradores acessem o sistema. Se a segunda regra não for criada, o acesso à Console será bloqueado para não administradores.

E não é um destes usuários Melhor prática. A melhor prática é não excluir nenhum usuário. No entanto, ao configurar a MFA, você pode excluir temporariamente uma conta de administrador caso faça alterações que o bloqueiem da Console do OCI. Depois que o roll-out for concluído e seus usuários tiverem a MFA configurada para que eles possam acessar a Console do OCI, altere-a de volta para que nenhum usuário seja excluído da regra.

Consulte Tenancies With Identity Domains and With the "Security Policy for OCI Console" Sign-On Policy para obter uma lista de pré-requisitos.

E o endereço IP do cliente do usuário é Há duas opções associadas a esse campo: Em qualquer lugar e Restrinja os seguintes perímetros de rede. -

Se você selecionar Em qualquer lugar, os usuários poderão acessar o domínio usando qualquer endereço IP.

-

Se você selecionar Restringir aos perímetros de rede a seguir, a caixa de texto Perímetros de rede será exibida. Nessa caixa de texto, digite ou selecione os perímetros de rede definidos por você. Os usuários só podem acessar o domínio de identidades usando endereços IP contidos nos perímetros de rede definidos.

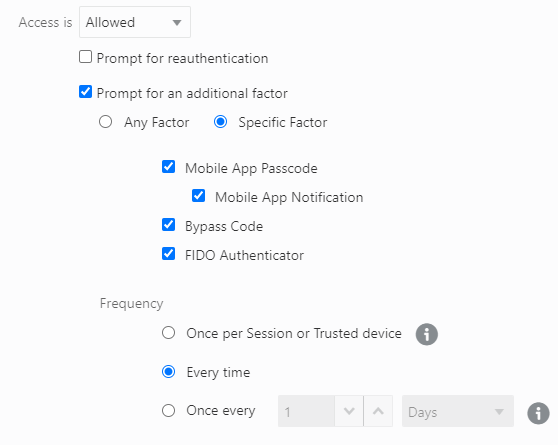

O acesso é Selecione se um usuário terá permissão para acessar a Console se a conta do usuário atender aos critérios dessa regra.

Melhor prática. Escolha Permitido.

Prompt de reautenticação Marque esta caixa de seleção para forçar o usuário a informar novamente as credenciais para acessar o aplicativo designado, mesmo quando houver uma sessão de domínio de identidades existente.

Quando selecionada, essa opção impede o Sign-on Único para os aplicativos designados à política de Sign-On. Por exemplo, um usuário autenticado deve se conectar a um novo aplicativo.

Se não estiver selecionado e o usuário tiver autenticado anteriormente, ele poderá acessar o aplicativo usando sua sessão de Sign-on Único existente sem precisar inserir credenciais.

Melhor prática. Desative Solicitar reautenticação.

Prompt de um fator adicional Marque essa caixa de seleção para solicitar ao usuário um fator adicional para acessar o domínio de identidades.

Se você marcar essa caixa de seleção, especifique se o usuário precisa se inscrever na autenticação multifator (MFA) e com que frequência esse fator adicional deve ser usado para acesso.

Selecione Qualquer Fator para solicitar que o usuário se inscreva e verifique qualquer fator ativado nas definições do tenant de MFA.

Selecione Fator Específico para solicitar que o usuário se inscreva e verifique um subconjunto de fatores ativados nas definições do tenant de MFA. Depois de selecionar Fator Específico, você poderá selecionar os fatores que deverão ser impostos por essa regra.

Melhor prática. Escolha Fator Específico e escolha quaisquer fatores, exceto E-mail ou Chamada Telefônica.

Sempre ative o Código de Bypass.

Frequência Melhor prática. Escolha Toda vez.

-

Selecione Uma vez por sessão ou dispositivo confiável para que, para cada sessão que o usuário tiver aberto de um dispositivo autorizado, ele use seu nome de usuário e senha e um segundo fator.

-

Selecione Sempre, para que toda vez que os usuários acessarem um dispositivo confiável, eles precisem usar seus nomes de usuário e senhas e um segundo fator. Melhor prática. Escolha Toda vez.

-

Selecione Intervalo personalizado e especifique a frequência com que os usuários devem fornecer um segundo fator para acesso. Por exemplo, se você quiser que os usuários usem esse fator adicional a cada duas semanas, clique em Número, digite 14 no campo de texto e, em seguida, clique no menu drop-down Intervalo para selecionar Dias. Se você configurou a autenticação multifator (MFA), esse número deverá ser menor ou igual ao número de dias nos quais um dispositivo pode ser confiável de acordo com as definições de MFA. .

Inscrição Esse menu contém duas opções: Obrigatório e Opcional.

-

Selecione Necessário para forçar o usuário a se inscrever na MFA.

-

Selecione Opcional para dar aos usuários a opção de ignorar a inscrição na MFA. Os usuários veem o processo de configuração de inscrição em linha depois que digitam o nome de usuário e a senha, mas podem clicar em Ignorar. Os usuários podem ativar a MFA mais tarde na definição Verificação em 2 Etapas nas definições de Segurança de Meu Perfil. Os usuários não são solicitados a configurar um fator na próxima vez que acessarem o sistema.

-

Observação: Se você definir Inscrição como Obrigatório e posteriormente alterar a definição para Opcional, a alteração só afetará novos usuários. Os usuários já inscritos na MFA não verão o processo de inscrição em linha e não poderão clicar em Ignorar ao acessar.

-

- Clique em Salvar. Observação

Se você criar uma regra de MFA somente para Administradores, deverá criar uma segunda regra sem MFA para que não administradores acessem. Se a segunda regra não for criada, o acesso à Console será bloqueado para não administradores. - Clique em Próximo.

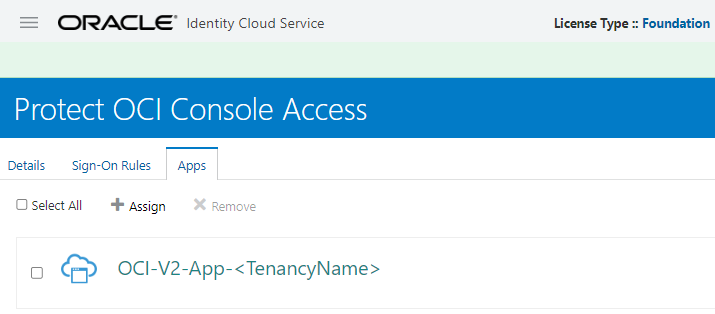

- Adicione o aplicativo OCI -V2-App-<TenancyName> à política Proteger Acesso à Console do OCI. Importante: Para garantir que sua política se aplique somente ao acesso à Console e que ela não se aplique a nenhum outro aplicativo, adicione apenas o aplicativo OCI -V2-App-<TenancyName> .

- Clique em Designar. A lista de aplicativos que podem ser adicionados à política é exibida.

- Localize e selecione OCI -V2-App-<TenancyName> .

- Clique em OK.

- Clique em Concluir.

- Ative a política de sign-on e a MFA esteja ativada. Os usuários serão solicitados a se inscrever na MFA na próxima vez que acessarem.

- Na página Políticas de Sign-On, clique em Proteger o Acesso à Console do OCI.

- Clique em Ativar.

- Saia do Identity Cloud Service.

- Acesse o Identity Cloud Service. Será solicitado que você informe a inscrição em MFA. Conclua a inscrição de MFA usando o Oracle Mobile Authenticator (OMA). Consulte Usar e Gerenciar o Aplicativo Oracle Mobile Authenticator.