Implante soluções de parceiros de segurança de rede em uma zona de destino CIS segura no Oracle Cloud

Para executar suas cargas de trabalho no Oracle Cloud Infrastructure (OCI), você precisa de um ambiente seguro que possa operar com eficiência. O Benchmark do CIS Oracle Cloud Infrastructure Foundations fornece uma zona de destino segura na sua tenancy do OCI.

Essa arquitetura de referência fornece um modelo de zona de destino baseado no Terraform para diferentes parceiros de segurança de rede que você pode usar para implantar a solução em uma zona de destino CIS segura.

Arquitetura

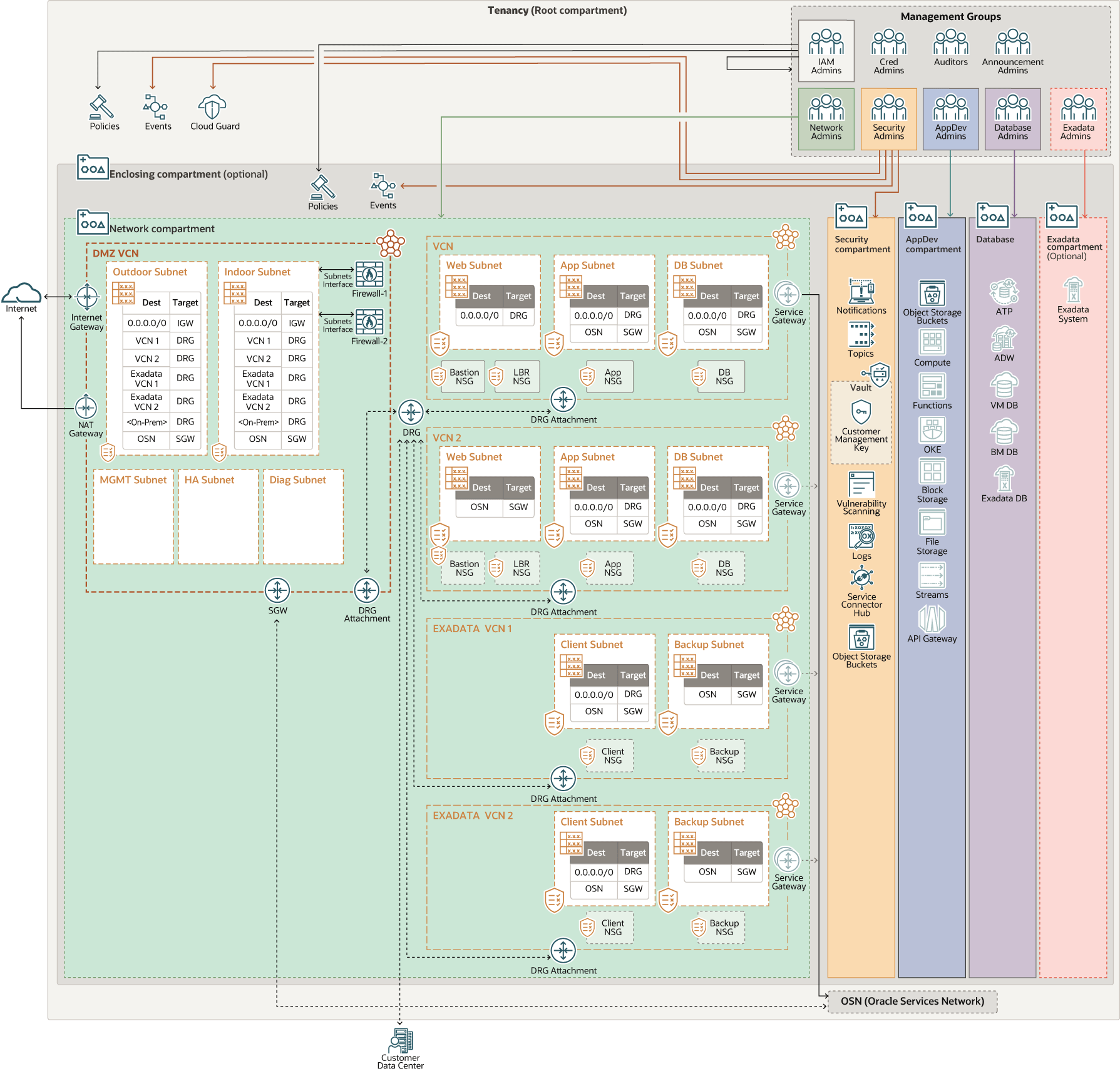

O diagrama a seguir ilustra essa arquitetura de referência.

Descrição da ilustração implan-security-arch.png

deployment-security-arch-oracle.zip

A arquitetura tem os seguintes componentes:

- Locação

Uma tenancy é uma partição segura e isolada que a Oracle configura no OCI quando você se inscreve. Você pode criar, organizar e administrar seus recursos no OCI na sua tenancy.

- Políticas

Uma política do OCI Identity and Access Management (IAM) especifica quem pode acessar quais recursos e como. O acesso é concedido no nível de grupo e compartimento, o que significa que você pode gravar uma política que dá a um grupo um tipo específico de acesso em um compartimento específico ou à tenancy.

- Compartimentos

Os compartimentos são partições lógicas entre regiões dentro de uma tenancy do OCI. Use compartimentos para organizar seus recursos, controlar o acesso aos recursos e definir cotas de uso. Para controlar o acesso aos recursos em um determinado compartimento, você define políticas que especificam quem pode acessar os recursos e quais ações eles podem executar. Os recursos deste modelo de zona de destino são provisionados nos seguintes compartimentos:

- Um compartimento de rede para todos os recursos de rede, incluindo os gateways de rede necessários.

- Um compartimento de segurança para os recursos de log, gerenciamento de chaves e notificações.

- Um compartimento do desenvolvedor de aplicativos para os serviços relacionados ao aplicativo, incluindo Computação, armazenamento, funções, fluxos, nós do Kubernetes, gateway de API e assim por diante.

- Um compartimento de banco de dados para todos os recursos do banco de dados.

Este design de compartimento reflete uma estrutura funcional básica observada em diferentes organizações, nas quais as responsabilidades de TI são normalmente separadas entre redes, segurança, desenvolvimento de aplicativos e administradores de banco de dados.

- Rede virtual na nuvem (VCN) e sub-redes

Uma VCN é uma rede personalizável definida por software que você configura em uma região OCI. Como as redes de data center tradicionais, as VCNs permitem controle total sobre seu ambiente de rede. Uma VCN pode ter vários blocos CIDR não sobrepostos que você poderá alterar após criar a VCN. Você pode segmentar uma VCN em sub-redes, que podem ter como escopo uma região ou um domínio de disponibilidade. Cada sub-rede consiste em um intervalo contíguo de endereços que não são sobrepostos com as outras sub-redes da VCN. Você pode alterar o tamanho de uma sub-rede após a criação. Uma sub-rede pode ser pública ou privada.

Todos os recursos dessa arquitetura são implantados em uma arquitetura de hub e spoke. A VCN (hub) de zona desmilitarizada (DNZ) tem recursos para implantação e sub-redes de firewall. As sub-redes internas, externas, alta disponibilidade e diagonais são criadas com base no firewall do parceiro de segurança de rede que você está tentando implantar. As VCNs Faladas (VCN1 e VCN2) têm três sub-redes de aplicativos de camada: Web, aplicativo e banco de dados.

- Firewall

Um firewall é uma solução de produto disponível por parceiros de segurança de rede. Esse caso usa uma máquina virtual (VM) que você pode implantar na VCN DMZ para proteger suas cargas de trabalho em execução na sua tenancy do OCI. Você pode implantar VMs de firewall nos modos de alta disponibilidade ativo-passivo ou ativo-ativo.

- Gateway de internet

O gateway de internet permite tráfego entre as sub-redes públicas em uma VCN e a internet pública.

- DRG (Dynamic Routing Gateway)

O DRG é um roteador virtual que fornece um caminho para o tráfego de rede privada entre redes locais e VCNs, e também pode ser usado para rotear o tráfego entre VCNs na mesma região ou entre regiões.

- Gateway NAT

O gateway NAT permite que recursos privados em uma VCN acessem hosts na internet sem expor esses recursos a conexões de internet recebidas.

- Gateway de serviço

O gateway de serviço fornece acesso de uma VCN a outros serviços, como o OCI Object Storage. O tráfego da VCN passa para o serviço Oracle pela malha da rede Oracle e nunca atravessa a internet.

- Oracle Services Network

O OSN (Oracle Services Network) é uma rede conceitual no OCI reservada para os serviços Oracle. Esses serviços têm endereços IP públicos que você pode acessar pela internet. Os hosts fora do OCI podem acessar o OSN de forma privada usando o OCI FastConnect ou o VPN Connect. Os hosts das suas VCNs podem acessar o OSN de forma privada por meio de um gateway de serviço.

- Grupos de Segurança de Rede (NSGs)

Os NSGs atuam como firewalls virtuais para seus recursos de nuvem. Com o modelo de segurança de confiança zero do OCI, todo o tráfego é negado, e você pode controlar o tráfego de rede dentro de uma VCN. Um NSG consiste em um conjunto de regras de segurança de entrada e saída que se aplicam somente a um conjunto especificado de VNICs em uma única VCN.

- Eventos

Os serviços OCI emitem eventos, que são mensagens estruturadas que descrevem as alterações nos recursos. Os eventos são emitidos para operações CRUD (Create, read, update ou delete), alterações no estado do ciclo de vida de recursos e eventos do sistema que afetam os recursos da nuvem.

- Notificações

O serviço Oracle Cloud Infrastructure Notifications transmite mensagens para componentes distribuídos por meio de um padrão publicar-assinar, entregando mensagens seguras, altamente confiáveis, de baixa latência e duráveis para aplicativos hospedados no OCI.

- Vault

O OCI Vault permite que você gerencie centralmente as chaves de criptografia que protegem dados e as credenciais secretas usadas para proteger o acesso aos seus recursos na nuvem.

- Registros

O registro em log é um serviço altamente escalável e totalmente gerenciado que fornece acesso aos seguintes tipos de logs dos seus recursos na nuvem:

- Logs de auditoria: Logs relacionados a eventos emitidos pelo serviço Audit

- Logs de serviço: Logs emitidos por serviços individuais, como Gateway de API, Eventos, Funções, Balanceamento de Carga, Armazenamento de Objetos e logs de fluxo da VCN

- Logs personalizados: Logs que contêm informações de diagnóstico de aplicativos personalizados, outros provedores de nuvem ou um ambiente local.

- Conectores de serviço

O OCI Service Connector Hub é uma plataforma de barramento de mensagens na nuvem. Você pode usá-lo para mover dados entre serviços no OCI. Os dados se movem usando conectores de serviço. Um conector de serviço especifica o serviço de origem que contém os dados a serem movidos, as tarefas a serem executadas nos dados e o serviço de destino para o qual os dados são entregues quando as tarefas especificadas são concluídas. Você pode usar o OCI Service Connector Hub para criar rapidamente uma estrutura de agregação de log para sistemas SIEM.

- Cloud Guard

O Oracle Cloud Guard ajuda você a alcançar e manter uma postura de segurança forte no OCI monitorando a tenancy para definições de configuração e ações em recursos que poderiam representar um problema de segurança.

Você pode usar o Oracle Cloud Guard para monitorar e manter a segurança dos seus recursos no OCI. O Cloud Guard usa receitas de detector que você pode definir para examinar seus recursos quanto a pontos fracos na segurança e para monitorar operadores e usuários em busca de atividades arriscadas. Quando qualquer atividade de configuração incorreta ou insegura é detectada, o Cloud Guard recomenda ações corretivas e ajuda com essas ações, com base nas receitas do respondedor que você pode definir.

- Serviço de Varredura de Vulnerabilidade

O serviço Oracle Cloud Infrastructure Vulnerability Scanning ajuda a melhorar a postura de segurança no OCI, verificando rotineiramente as portas e os hosts para possíveis vulnerabilidades. O serviço gera relatórios com métricas e detalhes sobre essas vulnerabilidades.

- Armazenamento de Objetos

O OCI Object Storage fornece acesso rápido a grandes quantidades de dados estruturados e não estruturados de qualquer tipo de conteúdo, incluindo backups de bancos de dados, dados analíticos e conteúdo avançado, como imagens e vídeos. Você pode armazenar com segurança e recuperar dados diretamente da internet ou de dentro da plataforma de nuvem. Você pode dimensionar o armazenamento sem afetar qualquer degradação no desempenho ou na confiabilidade do serviço. Use o armazenamento padrão para armazenamento a quente que você deve acessar com rapidez, imediatamente e frequência. Use o armazenamento de arquivos compactados para armazenamento a frio que você mantém por longos períodos de tempo e raramente ou raramente acessa.

Recomendações

- Permissões de acesso

O modelo da zona de destino pode provisionar recursos como administrador da tenancy (qualquer membro do grupo Administradores) ou como usuário com permissões mais estreitas. A zona de destino inclui políticas para permitir que grupos de administradores separados gerenciem cada compartimento após o provisionamento inicial. As políticas pré-configuradas não são completas. Ao adicionar recursos ao modelo do Terraform, você deve definir as outras instruções de política necessárias.

- Configuração de rede

Você pode implantar a rede da zona de destino de diferentes maneiras: com uma ou várias VCNs independentes ou em uma arquitetura hub e spoke com o serviço V2 do OCI DRG. Você também pode configurar a rede sem conectividade com a internet. Embora a zona de destino permita alternar entre independente e hub e falado, é importante planejar um design específico, porque talvez você precise de ações manuais ao alternar.

- Personalizando o modelo da zona de destino

A configuração do Terraform tem um único módulo raiz e módulos individuais para provisionar os recursos. Esse padrão modular permite a reutilização eficiente e consistente de códigos. Para adicionar recursos à configuração do Terraform, como compartimentos ou VCNs, reutilize os módulos existentes e adicione as chamadas de módulo necessárias, semelhantes às existentes no módulo raiz. A maioria dos módulos aceita um mapa de objetos de recursos, que geralmente são digitados pelo nome do recurso. Para adicionar objetos a um objeto de contêiner existente, como uma sub-rede a uma VCN, adicione os recursos de sub-rede ao mapa de sub-redes existentes.

- Configuração do firewall

Você pode implantar os firewalls em diferentes modos de alta disponibilidade, dependendo dos recursos do parceiro de segurança de rede. Recomendamos o uso do gerenciador de firewall de cada parceiro para gerenciar a configuração. Siga também a documentação oficial de cada parceiro para as portas e a configuração das políticas de segurança necessárias.

Considerações

Ao implementar essa arquitetura de referência, considere os seguintes fatores:

- Permissões de acesso

O modelo da zona de destino pode provisionar recursos como administrador da tenancy (qualquer membro do grupo Administradores) ou como usuário com permissões mais estreitas. A zona de destino inclui políticas para permitir que grupos de administradores separados gerenciem cada compartimento após o provisionamento inicial. As políticas pré-configuradas não são completas. Ao adicionar recursos ao modelo do Terraform, você deve definir as instruções de política extra necessárias.

- Configuração de rede

Você pode implantar a rede da zona de destino de diferentes maneiras: com uma ou várias VCNs independentes ou em uma arquitetura hub e spoke com o serviço V2 do OCI DRG. Você também pode configurar a rede sem conectividade com a internet. Embora a zona de destino permita alternar entre independente e hub e falado, é importante planejar um design específico, porque talvez você precise de ações manuais ao alternar.

- Personalizando o modelo da zona de destino

A configuração do Terraform tem um único módulo raiz e módulos individuais para provisionar os recursos. Esse padrão modular permite a reutilização eficiente e consistente de códigos. Para adicionar recursos à configuração do Terraform, como compartimentos ou VCNs, reutilize os módulos existentes e adicione as chamadas de módulo necessárias, semelhantes às existentes no módulo raiz. A maioria dos módulos aceita um mapa de objetos de recursos, que geralmente são digitados pelo nome do recurso. Para adicionar objetos a um objeto de contêiner existente, como uma sub-rede a uma VCN, adicione os recursos de sub-rede ao mapa de sub-redes existentes.

- Configuração do firewall

Ao proteger suas cargas de trabalho na nuvem no OCI usando parceiros de segurança de rede, considere os seguintes fatores:

- Desempenho

- Selecionar o tamanho correto da instância, determinado pela forma de Computação, determina o throughput máximo disponível, a CPU, a RAM e o número de interfaces.

- As organizações precisam saber quais tipos de tráfego percorre o ambiente, determinar os níveis de risco apropriados e aplicar controles de segurança adequados, conforme necessário. Diferentes combinações de controles de segurança ativados afetam o desempenho.

- Considere adicionar interfaces dedicadas para serviços FastConnect ou VPN. Considere o uso de grandes configurações do Compute para maior throughput e acesso a mais interfaces de rede.

- Executar testes de desempenho para validar o design pode manter o desempenho e o throughput necessários.

- Segurança

A implantação de um gerenciador de firewall no OCI permite a configuração centralizada da política de segurança e o monitoramento de todos os firewalls físicos e virtuais.

- Disponibilidade

Implante sua arquitetura em regiões geográficas distintas para obter maior redundância. Configure VPNs de site a site com redes organizacionais relevantes para conectividade redundante com redes locais.

- Custo

As soluções de parceiros de segurança de rede estão disponíveis no Oracle Cloud Marketplace e podem ser implantadas como Pay As You Go (PAYG) ou BYOL (Bring-your-own-license).

- Desempenho

Implantar

O código do Terraform para implantar esta arquitetura de referência está disponível no GitHub.

Observação:

Se você já tiver uma zona de destino segura implantada em seu ambiente que suporta casos de uso de firewall, poderá ignorar a primeira etapa.- Implante sua zona de destino segura primeiro usando o GitHub:

- Clone ou faça download do repositório no computador local.

- Implante a infraestrutura usando o Terraform, conforme descrito no Terraform.md.

- Clone ou faça download das pilhas dos parceiros de segurança de rede para o seu computador local:

Checkpoint Use a pilha do Terraform para implantar o firewall do Cloud Guard no modo ativo-passivo. Cisco Use a pilha do Terraform para implantar a solução de Defesa da Ameaça de Firewall Seguro no modo ativo-ativo. Fortinet Use a pilha do Terraform para implantar a solução de firewall FortiGate no modo ativo-passivo. Palo Alto Networks Use a pilha do Terraform para implantar a solução de firewall da Série de VM no modo ativo-passivo. - Implante uma solução de parceiro usando o Oracle Resource Manager ou o Terraform CLI na zona de destino segura do CIS. Implante a infraestrutura usando o Terraform, conforme descrito no arquivo README.MD da pilha de cada parceiro.

Explorar Mais

Saiba mais sobre como implantar soluções de parceiros de segurança de rede em uma zona de destino de CIS segura no Oracle Cloud.

Saiba mais sobre a configuração e a operação de um ambiente seguro no Oracle Cloud Infrastructure.

- Estrutura de melhores práticas para o Oracle Cloud Infrastructure

- Lista de verificação de segurança do Oracle Cloud Infrastructure

- Benchmark do CIS Oracle Cloud Infrastructure Foundations

- Implante uma zona de Destino segura que atenda ao Benchmark do CIS Foundations para Oracle Cloud

- Proteja as cargas de trabalho da nuvem com o Check Point CloudGuard

- Proteja cargas de trabalho com o Cisco Threat Defense usando o Balanceador de Carga de Rede Flexível

- Proteja suas cargas de trabalho em execução no Oracle Cloud Infrastructure com FortiGate

- Proteja as cargas de trabalho de aplicativos com o firewall da série VM Palo Alto Networks