將網路安全性合作夥伴解決方案部署至 Oracle Cloud 上的安全 CIS 登陸區域

若要在 Oracle Cloud Infrastructure (OCI) 中執行工作負載,您需要一個可以有效地運作的安全環境。CIS Oracle Cloud Infrastructure 基礎架構在 OCI 租用戶內提供安全的登陸區域。

此參考架構針對不同的網路安全性合作夥伴,提供一個以 Terraform 為基礎的登陸區域樣板,供您在安全的 CIS 登陸區域上部署解決方案。

架構

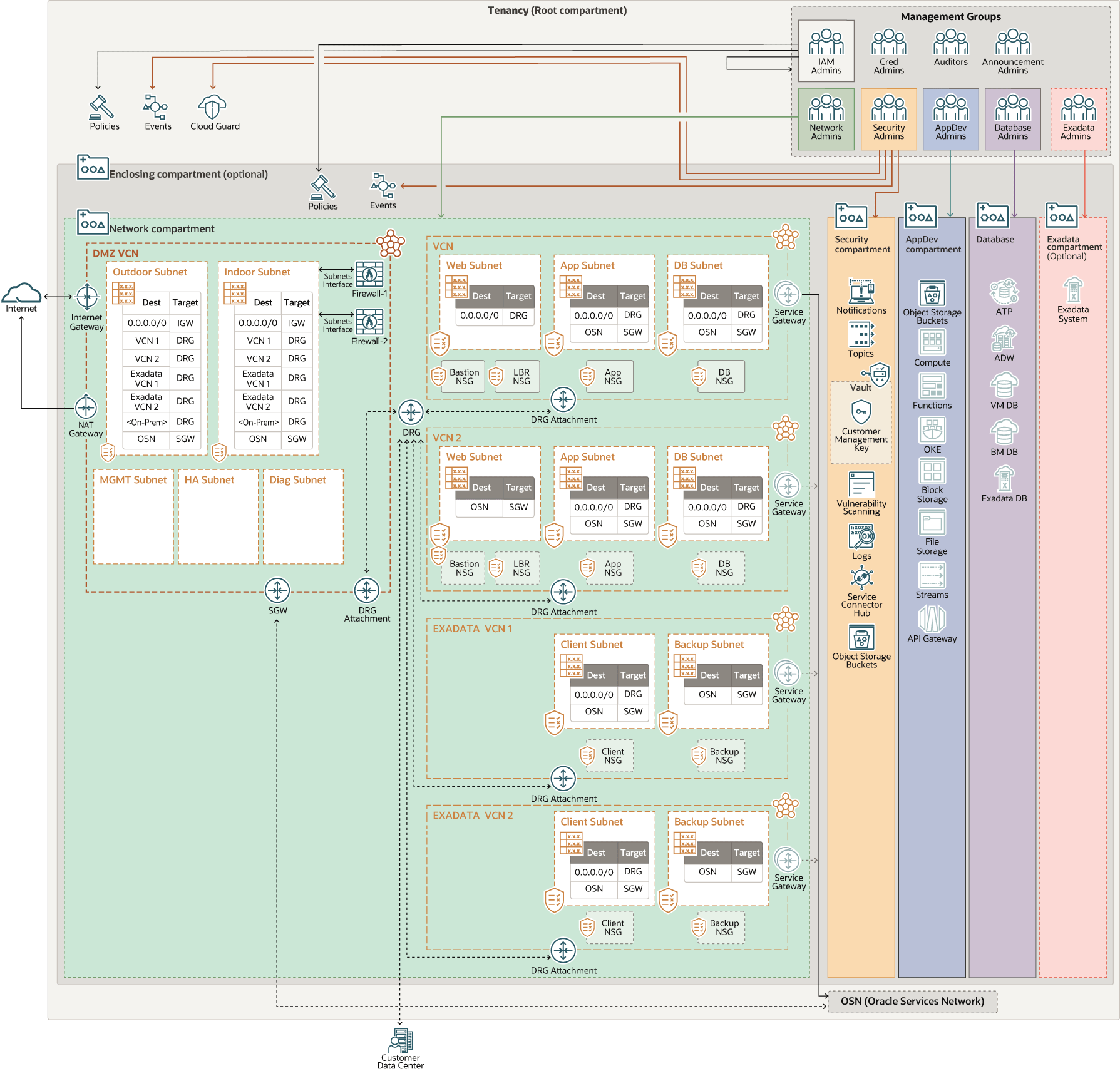

下圖說明此參考架構。

deploy-security-arch.png 圖解描述

deploy-security-arch-oracle.zip

架構包含下列元件:

- 租用戶

租用戶是 Oracle 在您註冊 OCI 內設定的安全且隔離的分割區。您可以在租用戶內的 OCI 中建立、組織及管理您的資源。

- 原則

OCI Identity and Access Management (IAM) 原則指定誰可以存取哪些資源和存取方式。存取權是在群組和區間層次授予,這表示您可以撰寫一個原則,將特定區間內或租用戶的特定類型存取權提供給群組。

- 區間

區間是 OCI 租用戶內的跨區域邏輯分割區。您可以使用區間來組織資源、控制資源的存取,以及設定使用配額。若要控制對指定區間中資源的存取,您可以定義原則,指定誰可以存取資源,以及他們可以執行的動作。此登陸區域範本中的資源已佈建於下列區間中:

- 所有網路資源的網路區間,包括必要的網路閘道。

- 記錄日誌、金鑰管理以及通知資源的安全區間。

- 應用程式相關服務的應用程式開發人員區間,包括運算、儲存、函數、串流、Kubernetes 節點、API 閘道等等。

- 所有資料庫資源的資料庫區間。

此區間設計反映監測到不同組織的基本功能結構,其中 IT 職責通常會在網路、安全、應用程式開發以及資料庫管理員之間區隔。

- 虛擬雲端網路 (VCN) 和子網路

VCN 是您在 OCI 區域中設定的可自訂軟體定義網路。VCN 就像傳統資料中心網路一樣,可讓您完整控制網路環境。VCN 可以有多個非重疊的 CIDR 區塊,供您在建立 VCN 之後變更。您可以將 VCN 區隔為子網路,子網路範圍可為區域或可用性網域。每個子網路均包含一個未與 VCN 中其他子網路重疊的連續位址範圍。您可以在建立子網路之後變更子網路的大小。子網路可以是公用或專用。

此架構中的所有資源都會部署在集線器和網輻架構中。非軍事區域 (DNZ) VCN (中樞) 具有防火牆部署和子網路的資源。系統會根據您嘗試建置的網路安全夥伴防火牆,建立管理、室外、高可用性和診斷子網路。網幅 VCN (VCN1 和 VCN2) 有三層應用程式子網路:Web、應用程式和資料庫。

- 防火牆

防火牆是網路安全性合作夥伴提供的產品解決方案。此案例使用您可以在 DMZ VCN 內部署的虛擬機器 (VM),保護在 OCI 租用戶上執行的工作負載。您可以在主動-被動或主動-主動高可用性模式建置防火牆 VM。

- 網際網路閘道

網際網路閘道可讓 VCN 中的公用子網路與公用網際網路之間的流量。

- 動態路由閘道 (DRG)

DRG 是一個虛擬路由器,為企業內部部署網路與 VCN 之間的專用網路流量提供路徑,也可用來在相同區域或跨區域遞送 VCN 之間的流量。

- NAT 閘道

NAT 閘道可讓 VCN 中的專用資源存取網際網路上的主機,而不會對內送網際網路連線暴露這些資源。

- 服務閘道

服務閘道可讓您從 VCN 存取其他服務,例如 OCI Object Storage。VCN 的流量會透過 Oracle 網路結構傳送至 Oracle 服務,而一律不會周遊網際網路。

- Oracle Services Network

Oracle Services Network (OSN) 是 OCI 中專為 Oracle 服務保留的概念性網路。這些服務具有您可以透過網際網路連線的公用 IP 位址。OCI 外部的主機可以使用 OCI FastConnect 或 VPN 連線以私密方式存取 OSN。VCN 中的主機可以透過服務閘道私密存取 OSN。

- 網路安全群組 (NSG)

NSG 可作為您雲端資源的虛擬防火牆。對於 OCI 以零為軌跡的安全模型,所有流量都會被拒絕,您可以控制 VCN 內的網路流量。NSG 包含一組傳入和傳出安全規則,僅適用於單一 VCN 中的一組指定 VNIC。

- 事件

OCI 服務會發出事件,這是描述資源變更的結構化訊息。系統會發出事件來進行建立、讀取、更新或刪除 (CRUD) 作業、資源週期狀態變更,以及影響雲端資源的系統事件。

- 通知

Oracle Cloud Infrastructure Notifications 服務會透過發布/訂閱模式對分散式元件廣播訊息,針對 OCI 上代管的應用系統提供安全、高度可靠、低延遲和持久性訊息。

- 保存庫

OCI Vault 可讓您集中管理加密金鑰,這些金鑰可保護您的資料及用來保護存取雲端資源的機密證明資料。

- 日誌

記錄日誌是一項高度擴展且完全受管理的服務,可讓您從雲端的資源存取下列類型的日誌:

- 稽核日誌:稽核服務所發出事件的相關日誌

- 服務日誌:個別服務 (例如 API 閘道、事件、函數、負載平衡、物件儲存以及 VCN 流量日誌) 所發出的日誌

- 自訂日誌:包含自訂應用程式、其他雲端提供者或內部部署環境之診斷資訊的日誌。

- 服務連線器

OCI Service Connector Hub 是雲端訊息匯流排平台。您可以使用它在 OCI 中的服務之間移動資料。使用服務連線器移動資料。服務連接器會指定包含要移動之資料的來源服務、要在資料上執行的任務,以及指定任務完成時傳遞資料的目標服務。您可以使用 OCI Service Connector Hub 快速建立 SIEM 系統的記錄日誌聚總架構。

- 雲端保全

Oracle Cloud Guard 會監督租用戶是否有可能導致安全問題的資源組態設定值和動作,協助您達成及維護 OCI 的安全狀況。

您可以使用 Oracle Cloud Guard 來監督及維護 OCI 中資源的安全。「雲端保全」使用可定義的偵測器方法來檢查安全弱點的資源,以及監督操作員和使用者是否有風險活動。偵測到任何組態錯誤或不安全的活動時,雲端保全會建議更正動作,並根據您可以定義的回應器方法協助這些動作。

- 弱點掃描服務

Oracle Cloud Infrastructure Vulnerability Scanning 服務透過定期檢查連接埠和主機是否有潛在的漏洞,協助改善 OCI 中的安全狀況。服務會產生含有這些漏洞之測量結果和詳細資訊的報表。

- 物件儲存

OCI 物件儲存可讓您快速存取任何內容類型的大量結構化和非結構化資料,包括資料庫備份、分析資料以及豐富的內容 (例如影像和視訊)。您可以直接從網際網路或從雲端平台內,安全地儲存及擷取資料。您可以無縫接軌地擴展儲存體,而不會遇到任何效能或服務可靠性降低。使用標準儲存體作為熱儲存體,您必須快速、立即且經常存取。將封存儲存用於冷儲存空間,您可以保留很長或很少的存取時間。

建議

- Access permissions -存取權限

登陸區域樣板可以佈建資源作為租用戶管理員 (「管理員」群組的任何成員),或以具有較小權限的使用者身分佈建資源。登陸區域包含允許個別管理員群組在初始佈建之後管理每個區間的原則。預先設定的原則並不完整。將資源新增至 Terraform 樣板時,必須定義必要的其他原則敘述句。

- 網路組態

您可以使用不同的方式部署登陸區域網路:使用一或多個獨立 VCN,或在 Hub 中部署登陸區域網路,並使用 OCI DRG V2 服務進行網幅架構。您也可以在沒有網際網路連線的情況下設定網路。雖然登陸區域允許在獨立與網輻之間來回切換,但對於規劃特定設計非常重要,因為您可能需要在切換時手動採取動作。

- 自訂登陸區域範本

Terraform 組態具有單一根模組和個別模組來佈建資源。此模組化樣式可有效率且一致的程式碼重複使用。若要新增資源至 Terraform 組態 (例如區間或 VCN),請重複使用現有的模組,然後新增必要的模組呼叫 (類似根模組中的現有模組呼叫)。大多數模組都接受資源物件的對應,通常以資源名稱作為索引鍵。若要新增物件至現有的容器物件 (例如子網路至 VCN),請將子網路資源新增至現有的子網路對應。

- 防火牆組態

您可以根據網路安全性夥伴功能的不同,以不同的高可用性模式建置防火牆。建議您使用每個夥伴的防火牆管理程式來管理組態。另請參閱每個夥伴的正式文件,瞭解必要的連接埠和安全原則組態。

注意事項

實行此參照架構時,請考慮下列因素:

- access permissions -存取權限

登陸區域樣板可以佈建資源作為租用戶管理員 (「管理員」群組的任何成員),或以具有較小權限的使用者身分佈建資源。登陸區域包含允許個別管理員群組在初始佈建之後管理每個區間的原則。預先設定的原則並不完整。新增資源至 Terraform 樣板時,必須定義必要的額外原則敘述句。

- 網路組態

您可以使用不同的方式部署登陸區域網路:使用一或多個獨立 VCN,或在 Hub 中部署登陸區域網路,並使用 OCI DRG V2 服務進行網幅架構。您也可以在沒有網際網路連線的情況下設定網路。雖然登陸區域允許在獨立與網輻之間來回切換,但對於規劃特定設計非常重要,因為您可能需要在切換時手動採取動作。

- 自訂登陸區域範本

Terraform 組態具有單一根模組和個別模組來佈建資源。此模組化樣式可有效率且一致的程式碼重複使用。若要新增資源至 Terraform 組態 (例如區間或 VCN),請重複使用現有的模組,然後新增必要的模組呼叫 (類似根模組中的現有模組呼叫)。大多數模組都接受資源物件的對應,通常以資源名稱作為索引鍵。若要新增物件至現有的容器物件 (例如子網路至 VCN),請將子網路資源新增至現有的子網路對應。

- 防火牆組態

使用網路安全性夥伴保護 OCI 上的雲端工作負載時,請考慮下列因素:

- 效能

- 選取由運算資源配置決定的適當執行處理大小,以決定可用的傳輸量上限、CPU、RAM 以及介面數目。

- 組織需要知道哪些流量類型周遊環境、決定適當的風險等級,並視需要套用適當的安全性控制。不同的已啟用安全性控制組合會影響效能。

- 考慮新增 FastConnect 或 VPN 服務的專用介面。請考慮使用大型運算資源配置來提高傳輸量和存取更多網路介面。

- 執行效能測試以驗證設計,可維持必要的效能和傳輸量。

- 安全

在 OCI 中部署防火牆管理程式可讓您集中設定安全原則組態及監督所有實體和虛擬防火牆。

- 使用狀態

將架構部署到不同的地理區域,以獲得最大的備援。使用相關組織網路設定站對站 VPN,以與企業內部部署網路進行備援連線。

- 成本

網路安全性合作夥伴解決方案可在 Oracle Cloud Marketplace 中取得,並可部署為 Pay As You Go (PAYG) 或自備授權 (BYOL)。

- 效能

部署

GitHub 中提供部署此參照架構的 Terraform 程式碼。

備註:

如果您的環境中已部署支援防火牆使用案例的安全登陸區域,您可以略過第一個步驟。- 先使用 GitHub 部署您的安全登陸區域:

- 將儲存區域複製或下載到您的本機電腦。

- 使用 Terraform 建置基礎架構,如 Terraform .md 中所述。

- 將網路安全性夥伴堆疊複製或下載到您的本機電腦:

檢查點 使用 Terraform 堆疊在主動-被動模式下部署雲端保全防火牆。 Cisco,客戶關係管理 使用 Terraform 堆疊在主動-主動模式下部署安全防火牆威脅防禦解決方案。 Fortinet 使用 Terraform 堆疊在主動-被動模式下部署 FortiGate 防火牆解決方案。 Palo Alto 網路 使用 Terraform 堆疊在主動-被動模式下部署 VM-Series 防火牆解決方案。 - 使用 Oracle Resource Manager 或 Terraform CLI,將合作夥伴解決方案部署到安全的 CIS 登陸區域。使用 Terraform 建置基礎架構,如每個夥伴堆疊的 README.MD 檔案所述。

探索更多

進一步瞭解如何將網路安全性合作夥伴解決方案部署到 Oracle Cloud 上的安全 CIS 登陸區域。

進一步瞭解在 Oracle Cloud Infrastructure 中設定及操作安全環境。

- Oracle Cloud Infrastructure 的最佳做法架構

- Oracle Cloud Infrastructure 的安全性檢查清單

- CIS Oracle Cloud Infrastructure 基礎基準

- 部署符合 Oracle Cloud CIS 基準的安全登陸區域