Domaine de service

Un domaine de service fournit des services virtuels aux domaines invités sur le système. Les services peuvent inclure un service de commutateur virtuel, de disque virtuel ou de console virtuelle.

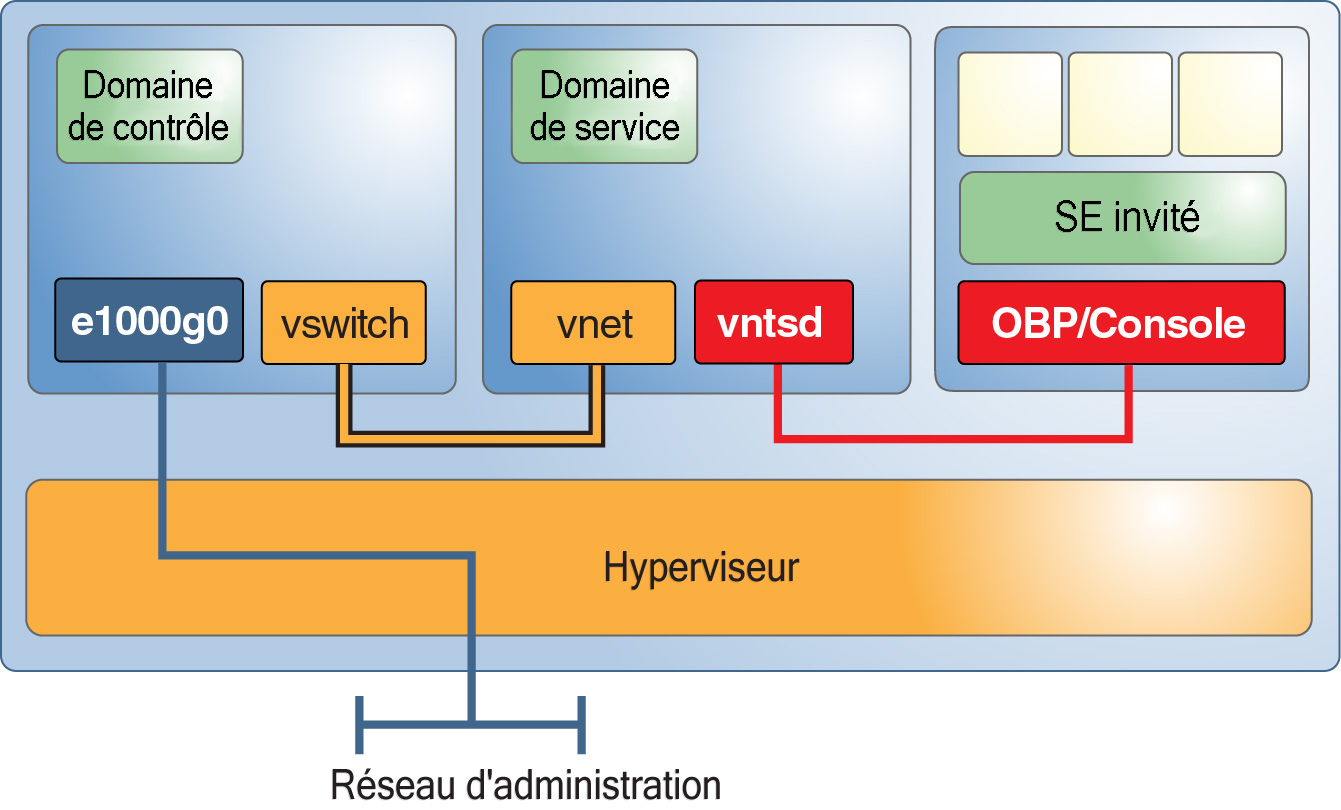

La Figure 1–6 présente un exemple de domaine de service qui propose des services de console. Le domaine de contrôle héberge fréquemment les services de console, ce qui en fait également un domaine de service. Les domaines de l'environnement d'exécution associent souvent des fonctions de domaine de contrôle, de domaine d'E/S et de domaine de service dans un ou deux domaines.

Menace : manipulation d'un domaine de service

Une personne malveillante qui prend le contrôle d'un domaine de service peut manipuler des données ou écouter toutes les communications qui s'effectuent via les services offerts. Ce contrôle peut comprendre l'accès de la console aux domaines invités, l'accès aux services réseau ou l'accès aux services de disque.

Evaluation : manipulation d'un domaine de service

Bien que les stratégies d'attaque soient les mêmes que pour une attaque dirigée contre un domaine de contrôle, les dommages potentiels sont moindres car la personne malveillante ne peut pas modifier la configuration système. Les dommages possibles sont par exemple le vol ou la manipulation de données offertes par le domaine de service, mais pas la manipulation de sources de données. Selon le service concerné, une personne malveillante peut être contrainte d'échanger des modules de noyau.

Figure 1-6 Exemple de domaine de service

Contre-mesure : séparation des domaines de service de manière granulaire

Dans la mesure du possible, chaque domaine de service ne doit proposer qu'un seul service à ses clients. Une telle configuration permet de garantir qu'un seul service est compromis si un domaine de service subit une attaque. Tenez compte toutefois de la complexité accrue du système avant d'opter pour une configuration de ce type. Notez que la présence de domaines d'E/S redondants est fortement recommandée.

Contre-mesure : isolation des domaines de service et des domaines invités

Faites en sorte que le domaine de service et le domaine invité ne partagent pas le même port réseau. En outre, ne raccordez pas d'interface de commutateur virtuel à un domaine de service. Pour les domaines de service Oracle Solaris 11, ne raccordez pas de carte VNIC aux ports physiques utilisés pour les commutateurs virtuels.

Si vous devez utiliser le même port réseau pour les SE Oracle Solaris 10 et Oracle Solaris 11, placez le trafic du domaine d'E/S dans un réseau VLAN qui n'est pas utilisé par des domaines invités.

Si vous ne pouvez implémenter aucune des solutions précédentes, ne raccordez pas le commutateur virtuel dans le SE Oracle Solaris 10 et appliquez des filtres IP dans le SE Oracle Solaris 11.

Vous pouvez isoler aussi bien les domaines de service Oracle Solaris 10 que les domaines de service Oracle Solaris 11 des domaines invités. Les solutions suivantes sont présentées dans l'ordre d'implémentation à privilégier :

Contre-mesure : limitation de l'accès aux consoles virtuelles

Assurez-vous que l'accès aux différentes consoles virtuelles est limité aux seuls utilisateurs qui doivent y accéder. Cette configuration garantit qu'aucun administrateur n'a accès à toutes les consoles, ce qui empêche l'accès aux consoles autres que celles assignées à un compte compromis. Reportez-vous à la section Procédure de création des services par défaut du manuel Guide d’administration d’Oracle VM Server for SPARC 3.2 .