Kerberosシングル・サインオン

概要

Oracle Enterprise Performance Management System製品は、EPM System製品をホストするアプリケーション・サーバーがKerberos認証用に設定されている場合は、Kerberos SSOをサポートします。

Kerberosは信頼できる認証サービスで、各Kerberosクライアントは他のKerberosクライアント(ユーザー、ネットワーク・サービスなど)のアイデンティティを有効なものとして信頼します。

EPM System製品にユーザーがアクセスする場合に行われる処理は、次のとおりです:

- Windowsコンピュータで、ユーザーは、KerberosレルムでもあるWindowsドメインにログインします。

- 統合Windows認証を使用するように構成されているブラウザを使用して、ユーザーはアプリケーション・サーバー上で実行されているEPM System製品にログインします。

- アプリケーション・サーバー(ネゴシエート・アイデンティティ・アサーション・プロバイダ)は要求をインターセプトし、ブラウザの認証ヘッダーからKerberosチケットとともにSimple and Protected Generic Security Services API (GSSAPI) Negotiation Mechanism (SPNEGO)トークンを取得します。

- アサーション・プロバイダは、EPM System製品にユーザーに関する情報を渡すために、そのアイデンティティ・ストアに対してトークンに含まれるユーザーのアイデンティティの妥当性を確認します。EPM System製品はActive Directoryに対してユーザー名を検証します。EPM System製品は、すべてのEPM System製品間でSSOをサポートするSSOトークンを発行します。

サポート制約事項

Kerberos SSOは、すべてのEPM System製品に対してサポートされていますが、次の例外があります:

- Kerberos SSOは、Oracle Smart View for Office以外のシック・クライアントに対してはサポートされていません。

- Smart Viewでは、Oracle Essbase、Oracle Hyperion PlanningおよびOracle Hyperion Financial Managementプロバイダに対してのみKerberos統合をサポートしています

前提条件

このドキュメントにはアプリケーション・レベルのKerberos構成ステップが記載されていますが、システム・レベルでのKerberos構成に関する知識があることを前提としています。これらの手順を開始する前に、次のタスクの前提条件が満たされていることを確認してください。

このドキュメントでは、Windowsクライアント・マシンがKerberos認証用に構成されているフル機能のKerberos対応ネットワーク環境で作業していることを前提としています。

- 企業のActive DirectoryがKerberos認証用に構成されているものとします。Microsoft Windows Serverのドキュメントを参照してください。

- EPM System製品へのアクセスに使用されるブラウザは、Kerberosチケットを使用してネゴシエートするように構成されているものとします。

- KDCとクライアント・マシン間で、時間同期の誤差は5分以内です。Authentication Errors are Caused by Unsynchronized Clocks (http://technet.microsoft.com/en-us/library/cc780011(WS.10).aspx)を参照してください。

WebLogic Serverを使用したKerberos SSO

Oracle WebLogic Server Kerberos SSOでは、ネゴシエート・アイデンティティ・アサーション・プロバイダを使用してSPNEGOトークンのネゴシエーションとデコードを行うことによって、MicrosoftクライアントでのSSOを実現します。WebLogic Serverは、Kerberosチケットを取得するためにSPNEGOトークンをデコードし、そのチケットを検証してWebLogic Serverユーザーにマップします。WebLogic ServerのActive Directory認証プロバイダをネゴシエート・アイデンティティ・アサーション・プロバイダとともに使用することで、Active DirectoryをWebLogic Serverユーザーのユーザー・ディレクトリとして構成できます。

ブラウザがEPM System製品へのアクセスを要求すると、KDCはそのブラウザにKerberosチケットを発行し、それによって、サポートされるGSSトークン・タイプを含むSPNEGOトークンが作成されます。ネゴシエート・アイデンティティ・アサーション・プロバイダはSPNEGOトークンをデコードし、GSSAPIを使用して、セキュリティ・コンテキストを受け入れます。要求を開始したユーザーのアイデンティティはユーザー名にマップされ、WebLogic Serverに渡されます。また、WebLogic Serveは、ユーザーが属するグループを決定します。この段階で、要求されたEPM System製品はユーザーに使用できるようになります。

注:

ユーザーはSPNEGOをサポートするブラウザ(たとえば、Internet ExplorerやFirefoxなど)を使用して、WebLogic Serverで実行しているEPM System製品にアクセスする必要があります。

認証プロセスから取得されたユーザーIDを使用して、EPM System製品認証プロセスはプロビジョニング・データをチェックします。EPM System製品へのアクセスは、プロビジョニング・データに基づいて制限されます。

Kerberos認証をサポートするためのWebLogic Serverでの手順

Kerberos認証をサポートするには、管理者は次のタスクを完了する必要があります:

- EPM SystemのWebLogicドメインを作成します。EPM SystemのWebLogicドメインの作成を参照してください。

- 認証プロバイダを作成します。WebLogic ServerでのLDAP認証プロバイダの作成を参照してください。

- ネゴシエート・アイデンティティ・アサーション・プロバイダを作成します。ネゴシエート・アイデンティティ・アサーション・プロバイダの作成を参照してください。

- Kerberos識別を作成します。WebLogic Server用のKerberos識別の作成を参照してください。

- Kerberos用のJVMオプションを更新します。Kerberos用のJVMオプションの更新を参照してください。

- 認可ポリシーを構成します。認可ポリシーの構成を参照してください。

- SSODiagをデプロイして使用し、WebLogic ServerがEPM Systemに対してKerberos SSOをサポートできる状態にあるかどうかを確認します。SSODiagを使用したKerberos環境のテストを参照してください。

EPM SystemのWebLogicドメインの作成

通常、EPM Systemコンポーネントは、EPMSystem WebLogicドメイン(デフォルトの場所はMIDDLEWARE_HOME/user_projects/domains/EPMSystem)にデプロイされます。

Kerberos認証用にEPM System WebLogicドメインを構成するには:

- EPM Systemコンポーネントをインストールします。

- Oracle Hyperion Foundation Servicesのみをデプロイします。

Foundation Servicesのデプロイメントにより、デフォルトのEPM System WebLogicドメインが作成されます。

- Oracle Hyperion Shared Services Consoleにログインして、Foundation Servicesのデプロイメントが成功したことを確認します。Shared Services Consoleの起動を参照してください。

WebLogic ServerでのLDAP認証プロバイダの作成

WebLogic Server管理者は、LDAP認証プロバイダを作成して、ユーザー情報およびグループ情報を外部LDAPサーバーに格納します。LDAP v2-またはv3-に準拠したLDAPサーバーは、WebLogic Serverと連携して機能します。次のリファレンスを参照してください:

- Oracle Fusion Middleware Oracle WebLogic Serverの保護ガイドのLDAP認証プロバイダの構成。

- Oracle Fusion Middleware Oracle WebLogic Server Administration Consoleオンライン・ヘルプの認証およびアイデンティティ・アサーション・プロバイダの構成。

ネゴシエート・アイデンティティ・アサーション・プロバイダの作成

ネゴシエート・アイデンティティ・アサーション・プロバイダは、MicrosoftクライアントによるSSOの使用を可能にします。SPNEGOトークンをデコードしてKerberosトークンを取得し、そのKerberosトークンを検証してWebLogicユーザーにマップします。ネゴシエート・アイデンティティ・アサーション・プロバイダは、WebLogic Securityフレームワークで定義されているようにSecurity Service Provider Interface (SSPI)の実装で、クライアントのSPNEGOトークンに基づいたクライアントの認証に必要なロジックを提供します。

- Oracle Fusion Middleware Oracle WebLogic Serverの保護ガイドのネゴシエート・アイデンティティ・アサーション・プロバイダの構成。

- Oracle Fusion Middleware Oracle WebLogic Server Administration Consoleオンライン・ヘルプの認証およびアイデンティティ・アサーション・プロバイダの構成。

ネゴシエート・アイデンティティ・アサーション・プロバイダの作成時、すべての認証プロバイダに対してJAAS制御フラグ・オプションをSUFFICIENTに設定します。Oracle Fusion Middleware Oracle WebLogic Server Administration Consoleオンライン・ヘルプのJAAS制御フラグの設定を参照してください。

WebLogic Server用のKerberos識別の作成

Active Directoryドメイン・コントローラ・マシンで、WebLogic ServerおよびEPM System Webサーバーを表すユーザー・オブジェクトを作成し、KerberosレルムのWebLogic ServerおよびWebサーバーを表すサービス・プリンシパル名(SPN)にマップします。クライアントでは、SPNがないサービスを検索できません。SPNは、ログイン・プロセスで使用するWebLogic Serverドメインにコピーするkeytabファイルに格納します。

手順の詳細は、Oracle Fusion Middleware Oracle WebLogic Serverの保護ガイドのWebLogic Server用の識別の作成を参照してください。

WebLogic Server用のKerberos識別を作成するには:

- たとえば、WebLogic Serverドメインをホストするコンピュータに

epmHostを作成するなど、Active Directoryドメイン・コントローラ・マシンでユーザー・アカウントを作成します。注:

マシンではなく、ユーザー・オブジェクトとして識別を作成します。コンピュータの簡易名を使用します。たとえば、ホスト名が

epmHost.example.comの場合、epmHostを使用します。ユーザー・オブジェクトの作成時に使用したパスワードを書き留めます。これは、SPNの作成に必要です。

パスワード・オプション、特に

「ユーザーは次回ログオン時にパスワードの変更が必要」オプションを選択しないでください。 - Kerberosプロトコルに準拠するようにユーザー・オブジェクトを変更します。アカウントは、Kerberos事前認証を必要とします。

- 「Account」タブで、使用する暗号化を選択します。

- 他のアカウント・オプション(特に

「Kerberos事前認証を必要としない」)が選択されていないことを確認します。 - 暗号化タイプを設定すると、オブジェクトのパスワードが破損する可能性があるため、パスワードをオブジェクトの作成時に設定したパスワードにリセットします。

- Active Directoryドメイン・コントローラをホストするコンピュータで、コマンド・プロンプト・ウィンドウを開き、Active Directoryサポート・ツールがインストールされているディレクトリに移動します。

- 必要なSPNを作成して構成します。

- 次のようなコマンドを使用して、この手順のステップ1で作成したユーザー・オブジェクト(

epmHost)にSPNが関連付けられていることを確認します。setspn -L epmHost - 次のようなコマンドを使用して、Active Directoryドメイン・サービス(AD DS)でWebLogic ServerのSPNを構成し、共有秘密キーを含むkeytabファイルを生成します。

ktpass -princ HTTP/epmHost.example.com@EXAMPLE.COM -pass password -mapuser epmHost -out c:\epmHost.keytab

- 次のようなコマンドを使用して、この手順のステップ1で作成したユーザー・オブジェクト(

- WebLogic Serverをホストするコンピュータでkeytabファイルを作成します。

- コマンド・プロンプトを開きます。

MIDDLEWARE_HOME/jdk/binに移動します。- 次のようなコマンドを実行します:

ktab -k keytab_filename -a epmHost@example.com - パスワードの入力を求められたら、この手順のステップ1でユーザーの作成時に設定したパスワードを入力します。

- WebLogicドメイン内の起動ディレクトリ(

C:\Oracle\Middleware\user_projects\domains\EPMSystemなど)にkeytabファイルをコピーします。 - Kerberos認証が正しく機能していることを確認します。

kinit -k -t keytab-file account-name

このコマンドで、

account-nameはKerberosプリンシパルを示します(例:HTTP/epmHost.example.com@EXAMPLE.COM)。このコマンドからの出力は次のようになります:New ticket is stored in cache file C:\Documents and Settings\Username\krb5cc_MachineB

Kerberos用のJVMオプションの更新

Oracle Fusion Middleware Oracle WebLogic Serverの保護 12c リリース(12.2.1.4)のWebLogic ServerによるKerberos認証での起動引数の使用およびJAASログイン・ファイルの作成を参照してください。

EPM System管理対象サーバーがWindowsのサービスとして稼働している場合、Windowsレジストリを更新して、JVM起動オプションを設定します。

WindowsレジストリでJVM起動オプションを更新するには:

- Windowsレジストリ・エディタを開きます。

- 「マイ コンピュータ」、「HKEY_LOCAL_MACHINE」、「Software」、「Hyperion Solutions」、「Foundationservices0」、「HyS9EPMServer_epmsystem1」の順に選択します。

- 次の文字列値を作成します:

注:

次の表にリストされた名前は例です。

表3-4 Kerberos認証用のJVM起動オプション

名前 タイプ データ JVMOption44 REG_SZ -Djava.security.krb5.realm=Active Directory Realm NameJVMOption45 REG_SZ -Djava.security.krb5.kdc=Active Directory host name or IP addressJVMOption46 REG_SZ -Djava.security.auth.login.config=location of Kerberos login configuration fileJVMOption47 REG_SZ -Djavax.security.auth.useSubjectCredsOnly=false -

追加したJVMOptionを反映するようにJVMOptionCount DWordの値を更新します(現在の10進数値に4を加えます)。

認可ポリシーの構成

EPM SystemにアクセスするActive Directoryユーザー用の認可ポリシーの構成の詳細は、Oracle Fusion Middleware Oracle WebLogic Serverロールおよびポリシーによるリソースの保護ガイドのWebアプリケーションおよびEJBリソースの保護のオプションを参照してください。

サンプル・ポリシーの構成ステップは、SSODiag用のポリシーの作成を参照してください。

SSODiagを使用したKerberos環境のテスト

SSODiagは、Kerberos環境でWebLogic ServerがEPM Systemをサポートできる状態にあるかどうかをテストする診断Webアプリケーションです。

SSODiagのデプロイ

Foundation Servicesのデプロイ時に指定したWebLogic Server管理者の資格証明(デフォルトのユーザー名はepm_admin)を使用して、SSODiagをデプロイします。

SSODiagをデプロイして構成するには:

- EPM Systemドメインに対するWebLogic Server管理コンソールにログオンします。

-

チェンジ・センターで、「ロックして編集」をクリックします。

- 「ドメイン構造」の「EPMSystem」から、「デプロイメント」をクリックします。

- デプロイメントの要約で、「インストール」をクリックします。

- 「パス」で、EPM_ORACLE_HOME

/products/Foundation/AppServer/InstallableApps/common/SSODiag.warを選択します。 - 「次」をクリックします。

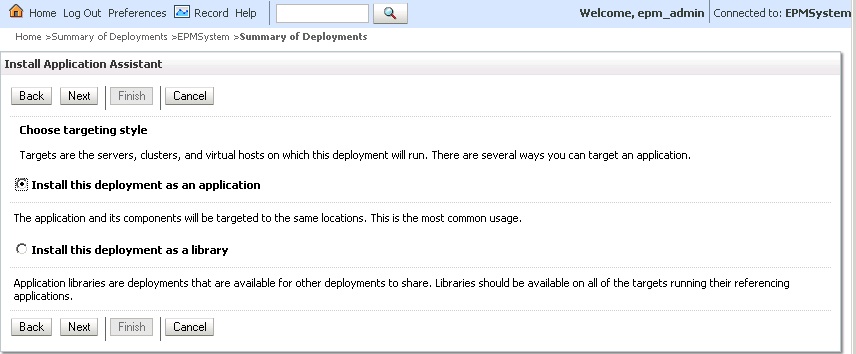

- ターゲット指定スタイルの選択で、このデプロイメントをアプリケーションとしてインストールするが選択されていることを確認し、「次へ」をクリックします。

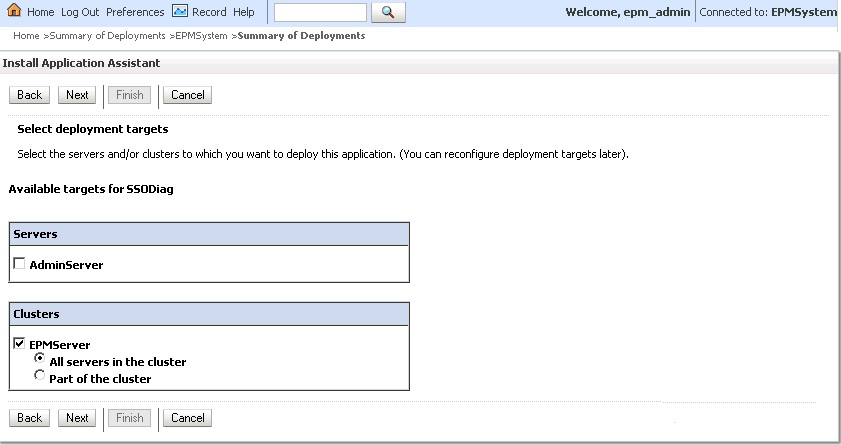

- 「デプロイ・ターゲットの選択」で、次を選択し、「次へ」をクリックします。

- EPMServer

- クラスタのすべてのサーバー

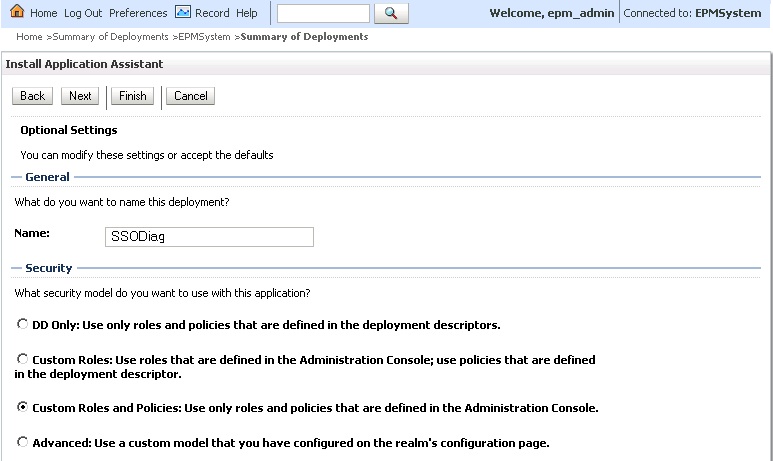

- 「オプション設定」で、「カスタム・ロールおよびポリシー: 管理コンソール内に定義されたロールとポリシーのみを使用します。」をセキュリティ・モデルとして選択します。

- 「次」をクリックします。

- 確認画面で、「いいえ、後で構成を確認します。」を選択します。

- 「終了」をクリックします。

- チェンジ・センターで、「変更のアクティブ化」を選択します。

SSODiag用のOracle HTTP Serverの構成

mod_wl_ohs.confを更新して、SSODiag URL要求をWebLogic Serverに転送するようOracle HTTP Serverを構成します。

Oracle HTTP ServerでURL転送を構成するには:

- テキスト・エディタを使用して、EPM_ORACLE_INSTANCE

/httpConfig/ohs/config/fmwconfig/components/OHS/ohs_component/mod_wl_ohs.confを開きます。 - SSODiagの

LocationMatch定義を追加します:<LocationMatch /SSODiag/> SetHandler weblogic-handler WeblogicCluster myServer:28080 </LocationMatch>前述の例で、

myServerはFoundation Servicesホスト・マシンを表し、28080はOracle Hyperion Shared Servicesが要求をリスニングするポートを表します。 mod_wl_ohs.confを保存して閉じます。- Oracle HTTP Serverを再起動します。

SSODiag用のポリシーの作成

WebLogic Server管理コンソールでポリシーを作成し、次のSSODiag URLを保護します。

http://OHS_HOST_NAME:PORT/SSODiag/krbssodiag

この例では、OHS_HOST_NAMEはOracle HTTP Serverをホストするサーバーの名前を表し、PORTはOracle HTTP Serverが要求をリスニングするポートを表します。

SSODiagを保護するポリシーを作成するには:

- WebLogic Server管理コンソールのチェンジ・センターで、EPM Systemに対して「ロックして編集」を選択します。

- 「デプロイメント」、SSODiag、「セキュリティ」、「URLパターン」、「ポリシー」の順に選択します。

- 次のURLパターンを作成します:

//index.jsp

- 作成した各URLパターンを変更します:

- 「スタンドアロンWebアプリケーションのURLパターン」のURLパターンのリストから、作成したパターン(/)をクリックして開きます。

- 「条件の追加」を選択します。

- 「述部リスト」から「ユーザー」を選択します。

- 「次」を選択します。

- 「ユーザー引数名」で、Kerberos認証用に構成されているクライアント・デスクトップへのアクセスに使用するアカウントを持つActive Directoryユーザー(

krbuser1など)を入力し、「追加」を選択します。krbuser1はActive DirectoryまたはWindowsデスクトップ・ユーザーです。 - 「終了」を選択します。

-

「保存」を選択します。

SSODiagを使用したKerberos認証用のWebLogic Server構成のテスト

Kerberos認証用のWebLogic Server構成が正しく機能する場合、Oracle Hyperion Kerberos SSO診断ユーティリティV 1.0ページに次のメッセージが表示されます:

Retrieving Kerberos User principal name... Success.

Kerberos principal name retrieved... SOME_USER_NAME

注意:

SSODiagがKerberosプリンシパル名を取得できない場合、Kerberos認証用にEPM Systemコンポーネントを構成しないでください。

Kerberos認証用のWebLogic Server構成をテストするには:

- Foundation ServicesとOracle HTTP Serverを起動します。

- WebLogic Server管理コンソールを使用して、すべての要求を処理するSSODiag Webアプリケーションを起動します。

- 有効なActive Directory資格証明を使用して、Kerberos認証用に構成されているクライアント・マシンにログオンします。

- ブラウザを使用して、次のSSODiag URLに接続します:

http://OHS_HOST_NAME:PORT/SSODiag/krbssodiag

この例では、

OHS_HOST_NAMEはOracle HTTP Serverをホストするサーバーの名前を表し、PORTはOracle HTTP Serverが要求をリスニングするポートを表します。Kerberos認証が適切に機能する場合、SSODiagは次の情報を表示します:

Retrieving Kerberos User principal name... Success. Kerberos principal name retrieved... SOME_USER_NAMEKerberos認証が適切に機能しない場合、SSODiagは次の情報を表示します:

Retrieving Kerberos User principal name... failed.

セキュリティ・モデルの変更

セキュリティ・レルムによって保護されているWebアプリケーションのデフォルト・セキュリティ・モデルはDDonlyです。セキュリティ・モデルをCustomRolesAndPoliciesに変更する必要があります。

セキュリティ・モデルを変更するには:

- テキスト・エディタを使用して、

MIDDLEWARE_HOME/user_projects/domains/EPMSystem/config/config.xmlを開きます。 - 各Foundation Servicesコンポーネントのアプリケーション配置記述子で次の要素を特定します:

<security-dd-model>DDOnly</security-dd-model>

- 各コンポーネントのセキュリティ・モデルを次のように変更します:

<security-dd-model>CustomRolesAndPolicies</security-dd-model>

config.xmlを保存して閉じます。

EPM Systemセキュリティ構成の更新

EPM Systemセキュリティ構成を変更し、Kerberos SSOを使用可能にします。

Kerberos認証用にEPM Systemを構成するには:

- Shared Services Consoleに管理者としてログオンします。

- Shared Servicesで、Kerberos認証用に外部ユーザー・ディレクトリとして構成されているActive Directoryドメインを追加します。Oracle Enterprise Performance Management Systemユーザー・セキュリティ管理ガイドのOID、およびその他のLDAPベースのユーザー・ディレクトリの構成を参照してください。

- SSOを使用可能にします。OID、Active Directoryおよびその他のLDAPベースのユーザー・ディレクトリの構成を参照してください。

「セキュリティ・オプション」で、次の表の設定を選択し、Kerberos SSOを使用可能にします。

表3-5 Kerberos SSOを使用可能にする設定

フィールド 必要な設定 SSOの使用可能 選択 SSOプロバイダ/エージェント その他 SSOメカニズム HTTP要求からリモート・ユーザーを取得 - Foundation Servicesを再起動します。

Kerberos SSOのテスト

Foundation Servicesにログインし、Kerberos SSOが適切に機能することを確認します。

Kerberos SSOをテストするには:

- Foundation ServicesとOracle HTTP Serverが稼働していることを確認します。

- 有効なActive Directory資格証明を使用して、Kerberos認証用に構成されているクライアント・マシンにログオンします。

- ブラウザを使用して、Foundation Services URLに接続します。

EPM Systemコンポーネントの構成

EPM Systemコンフィグレータを使用して、Foundation ServicesがデプロイされているWebLogicドメインに他のEPM Systemコンポーネントを構成およびデプロイします。

Kerberos認証用のEPM System管理対象サーバーの構成

Microsoft Windows環境では、EPM System管理対象サーバーはWindowsサービスとして実行されます。WebLogic管理対象サーバーごとにJVM起動オプションを変更する必要があります。非コンパクト・デプロイメント・モードの管理対象サーバーの包括的なリストは次のとおりです:

- AnalyticProviderServices0

- CalcMgr0

- ErpIntegrator0

- EssbaseAdminServer0

- FinancialReporting0

- HFMWeb0

- FoundationServices0

- HpsAlerter0

- HpsWebReports0

- Planning0

- Profitability0

EPM SystemのWebアプリケーションがコンパクト・デプロイメント・モードでデプロイメントされている場合は、EPMSystem0管理対象サーバーのJVM起動オプションのみを更新する必要があります。複数のコンパクト管理対象サーバーがある場合、すべての管理対象サーバーについてJVM起動オプションを更新する必要があります。

Oracle Fusion Middleware Oracle WebLogic Serverの保護ガイドのWebLogic ServerによるKerberos認証での起動引数の使用を参照してください。

注:

次の手順は、FoundationServices管理対象サーバーのJVM起動オプションを設定する方法を示しています。このタスクは、デプロイメント内のWebLogic管理対象サーバーごとに実行する必要があります。WebLogic Server起動スクリプトでJVMオプションを構成する手順の詳細は、Kerberos用のJVMオプションの更新を参照してください。

WebLogic Server起動スクリプトでJVMオプションを構成する手順

認可ポリシーの構成

Foundation Services以外のEPM SystemコンポーネントにアクセスするActive Directoryユーザー用の認可ポリシーを構成します。WebLogic管理コンソールからのセキュリティ・ポリシーの構成の詳細は、認可ポリシーの構成を参照してください。

EPM Systemコンポーネントのデフォルトのセキュリティ・モデルの変更

EPM System構成ファイルを編集して、デフォルトのセキュリティ・モデルを変更します。非コンパクトEPM Systemデプロイメントの場合、config.xmlに記録されている各EPM System Webアプリケーションのデフォルトのセキュリティ・モデルを変更する必要があります。EPM System Webアプリケーションのリストは次のとおりです:

- AIF

- APS

- CALC

- EAS

- FINANCIALREPORTING

- PLANNING

- PROFITABILITY

- SHAREDSERVICES

- WORKSPACE

セキュリティ・モデルを変更するには:

- テキスト・エディタを使用して、

MIDDLEWARE_HOME/user_projects/domains/EPMSystem/config/config.xmlを開きます - 各EPM Systemコンポーネントのapp-deployment定義で、次の例に示すように、

<security-dd-model>の値をCustomRolesAndPoliciesに設定します:<app-deployment> <name>SHAREDSERVICES#11.1.2.0</name> <target>EPMServer</target> <module-type>ear</module-type> <source-path>C:\Oracle\Middleware\EPMSystem11R1/products/Foundation/AppServer/InstallableApps/common/interop.ear</source-path> <security-dd-model>CustomRolesAndPolicies</security-dd-model> <staging-mode>nostage</staging-mode> </app-deployment>

config.xmlを保存して閉じます。- WebLogic Serverを再起動します。

EPM SystemコンポーネントのURL保護ポリシーの作成

各EPM SystemコンポーネントのURLを保護するには、WebLogic Server管理コンソールでURL保護ポリシーを作成します。詳細は、Oracle Fusion Middleware Oracle WebLogic Serverロールおよびポリシーによるリソースの保護ガイドのWebアプリケーションおよびEJBリソースの保護のオプションを参照してください。

URL保護ポリシーを作成するには:

- EPM Systemドメインに対するWebLogic Server管理コンソールのチェンジ・センターで、「ロックして編集」をクリックします。

- 「デプロイメント」をクリックします。

- デプロイメント内のEPM Systemエンタープライズ・アプリケーション(

PLANNINGなど)を展開し、そのWebアプリケーション(HyperionPlanningなど)をクリックします。EPM Systemコンポーネントのリストは、EPM Systemコンポーネントのデフォルトのセキュリティ・モデルの変更を参照してください。注:

一部のエンタープライズ・アプリケーション(Oracle Essbase Administration Servicesなど)は、URLパターンの定義が必要な複数のWebアプリケーションから構成されます。 - WebアプリケーションのURLパターン・スコープのポリシーを作成します。

- AIF

- APS

- CALC

- EAS

- FINANCIALREPORTING

- PLANNING

- PROFITABILITY

- SHAREDSERVICES

- WORKSPACE

- 「セキュリティ」、「ポリシー」、「新規」の順にクリックします。

- 「URLパターン」で、EPM System製品の保護および保護解除されたURLを入力します。詳細は、EPM Systemリソースの保護および保護解除を参照してください。

- 「OK」をクリックします。

- 作成したURLパターンをクリックします。

- 「条件の追加」をクリックします。

- 述部リストで、ポリシー条件を選択して「次へ」をクリックします。

指定したグループのすべてのメンバーにこのセキュリティ・ポリシーを付与する

「グループ」条件を使用することをお薦めします。 - 選択した述部に関連する引数を指定します。たとえば、前のステップで

「グループ」を選択した場合、次のステップを実行する必要があります: - 「グループ引数名」に、Webアプリケーションへのアクセスを許可するユーザーを含むグループの名前を入力します。入力する名前は、Active Directoryグループ名と完全一致する必要があります。

- 「追加」をクリックします。

- さらにグループを追加するには、前述のステップを繰り返します。

- 「終了」をクリックします。

Active Directoryでグループが見つからない場合は、WebLogic Serverにエラー・メッセージが表示されます。続行する前に、このエラーを解決する必要があります。

- 「保存」を選択します。

- デプロイメントの他のEPM Systemについて、ステップ3とステップ4を繰り返します。

- チェンジ・センターで、「構成の解放」をクリックします。

- WebLogic Serverを再起動します。

Webアプリケーションでのクライアント証明書ベースの認証の使用可能化

EPM_ORACLE_HOME/products/内にある次のアプリケーション・アーカイブの構成ファイルにlogin-config定義を挿入します。

Essbase/eas/server/AppServer/InstallableApps/Common/eas.earFinancialDataQuality/AppServer/InstallableApps/aif.earfinancialreporting/InstallableApps/HReports.earProfitability/AppServer/InstallableApps/common/profitability.ear

クライアント証明書ベースの認証を使用可能にするには:

- EPM Systemコンポーネントおよびプロセスを停止します。

- 7 Zipを使用して、エンタープライズ・アーカイブに含まれるWebアーカイブ(たとえば、

EPM_ORACLE_HOME/products/Essbase/eas/server/AppServer/InstallableApps/Common/eas.ear/eas.war)を展開します。 WEB-INFに移動します。web.xmlを変更します。具体的には、</webapp>要素の直前に次のlogin_config定義を追加します:<login-config> <auth-method>CLIENT-CERT</auth-method> </login-config>web.xmlを保存します。- 7 Zipによってアーカイブを更新するかどうか確認されたら、「Yes」をクリックします。

EPM Systemセキュリティ構成の更新

SSOを順守するようにEPM Systemセキュリティを構成します。SSO用のEPM Systemの構成を参照してください。