| Oracle Real User Experience Insightユーザーズ・ガイド リリース6.5.1 for Linux x86-64 B61012-01 |

|

戻る |

次へ |

この章では、トラフィックの監視のためにRUEIで使用されるセキュリティ関連設定の構成と管理の方法について説明します。また、ネットワーク・フィルタを設定して、特定のネットワーク、ホスト、仮想Local Area Network(VLAN)が取得されないようにしたり、監視対象トラフィック全体を減らす方法についても説明します。機密データのセキュリティを維持するために、HTTPプロトコル・アイテム(URL引数、HTTPヘッダー、Cookieなど)のマスキング・アクションを指定することもできます。また、トラフィックを暗号化して保護するWebサーバーの秘密鍵の管理についても説明します。

すべてのセキュリティ関連情報の管理は、セキュリティ担当者が担当します。

|

重要: これらのセキュリティ関連設定(HTTPプロトコル・アイテムのマスキング以外)を変更した場合は、その後でコレクタを再起動して変更を有効にする必要があります。 |

RUEIでは、監視対象のTCPポートを指定して、トラフィック監視の有効範囲を設定します。監視対象外のポートについては、何の情報も表示されません。監視対象および監視対象外のTCPポート(HTTPおよびHTTPSの両方)の選択について、注意深く確認することをお薦めします。

現在監視対象であるポートを表示するには、「Configuration」→「Security」→「Protocols」の順に選択します。例を図8-1に示します。

この設定を変更する手順は、次のとおりです。

「View」メニューを使用して、目的のコレクタを選択します。「System (localhost)」項目は、ローカル・サーバー・システムを表します。

ポート設定を変更するプロトコルをクリックします。次の設定が可能です。

HTTP/Forms servlet mode: コレクタがFormsサーブレット・トラフィックをリスニングするポートを指定します。(このオプションはEBSスイート専用です)。

Forms socket mode: コレクタがソケット・モードのFormsトラフィックをリスニングするポートを指定します。(このオプションはEBSスイート専用です)。

HTTP: コレクタがHTTPトラフィックをリスニングするポートを指定します。この設定は「純粋な」HTTPトラフィックに対してのみ使用してください。

HTTPS: コレクタがHTTPSトラフィックをリスニングするポートを指定します。

図8-2に示すようなダイアログが表示されます。

新規のポート番号を追加するには、「Port number」フィールドに目的の番号を入力し、「Add」をクリックします。リストからポートを削除するには、ポートの右側にある「Remove」アイコンをクリックします。次に、「Save」をクリックします。

|

重要: 各プロトコルに指定するポート番号は重複しないようにしてください。つまり、1つのポート番号は、1つのプロトコルの割当てポート番号リストのみに指定する必要があります。 |

コレクタを再起動するように求められます。コレクタの再起動は、変更を有効にするために必要です。また、選択したコレクタを再起動するには、図8-1に示す「Restart Collector」アイコンをクリックします。

|

注意: インストール時には、デフォルトの監視対象ポートとしてHTTPSポート443が定義されます。 |

ポート番号の他に、ネットワーク・フィルタを使用しても、監視するトラフィックの有効範囲を管理できます。また、監視対象を特定のサーバーやサブネットに制限したり、パケットの取得レベルを制限できます。

ネットワーク・フィルタを定義または変更する手順は、次のとおりです。

「Configuration」→「Security」→「Network filters」の順に選択します。

「View」メニューを使用して、目的のコレクタを選択します。「System (localhost)」項目は、レポータ・サーバー・システムで実行されているコレクタを表します。現時点で定義されているネットワーク・フィルタが表示されます。例を図8-3に示します。

「« Add new filter »」をクリックして新しいフィルタを定義するか、または既存のフィルタをクリックして変更します。図8-4に示すダイアログが表示されます。

「Server IP address」と「Netmask」フィールドを使用して、コレクタでリスニングするアドレスを指定します。これは、ネットワーク・スペシャリストに相談した上で行うことをお薦めします。次に、「Save」をクリックします。

コレクタを再起動するように求められます。コレクタの再起動は、変更を有効にするために必要です。また、選択したコレクタを再起動するには、ツールバーの「Restart Collector」アイコンをクリックします。

VLANフィルタを使用すると、監視対象トラフィックを特定のサーバーおよびサブネットに限定できます。VLANフィルタを定義する手順は、次のとおりです。

「Configuration」→「Security」→「Network filters」の順に選択します。

「View」メニューを使用して、目的のコレクタを選択します。「System (localhost)」は、レポータ・システムで実行されているコレクタを表します。

図8-3に表示されている「VLAN filter」の現在の設定をクリックします。図8-5に示すダイアログが表示されます。

「Filter」メニューを使用して、VLANフィルタを有効化する必要があるかどうかを指定します。このフィルタを有効化すると、VLANトラフィックのみが監視されることに注意してください。

オプションで、「VLAN ID」フィールドを使用して、フィルタの基準とする特定のVLANを指定します。

次に、「Save」をクリックします。

コレクタを再起動するように求められます。コレクタの再起動は、変更を有効にするために必要です。

ネットワークおよびVLANフィルタを使用できる以外にも、他のフィルタが適用された後に残るトラフィック全体のどの程度を実際に監視するかも指定できます。デフォルトでは、残るすべてのトラフィックが監視されます。

トラフィック全体の監視レベルを指定する手順は、次のとおりです。

「Configuration」→「Security」→「Network filters」の順に選択します。

「View」メニューを使用して、目的のコレクタを選択します。「System (localhost)」項目は、レポータ・システムで実行されているコレクタを表します。

図8-3に表示されている「Traffic filter」の現在の設定をクリックします。図8-6に示すダイアログが表示されます。

「Filtering scheme」メニューを使用して、物理IPアドレスと機能IPアドレスのどちらに基づいてネットワーク・トラフィックのフィルタリングを行うかを指定します。この機能の使用方法の詳細は、8.2.3項「物理IPアドレスまたは機能IPアドレスに基づくフィルタリング」に記載されています。

「Packet capture」メニューを使用して、コレクタで監視する必要のあるトラフィックの割合(「All traffic」、「1/2」、「1/3」、「1/4」、「1/8」または「1/16」)を選択し、「All traffic」以外の場合は、監視する必要のあるデータ・ストリームの割合を選択します。たとえば、4つのコレクタが構成されているインストール環境がある場合は、各コレクタで、重複しないようにパケット取得を4分の1ずつ監視できます。次に、「Save」をクリックします。

コレクタを再起動するように求められます。コレクタの再起動は、変更を有効にするために必要です。また、選択したコレクタを再起動するには、図8-1に示す「Restart Collector」アイコンをクリックします。

前述の設定では、合計ネットワーク・トラフィックの何分の1を測定するかを指定しています。したがって、トラフィックの1/2を監視対象とするよう指定した場合は、監視対象の1/2のみがレポートされます。100%未満の設定を使用する場合、レポートされる情報は実際のトラフィック全体ではなく選択したサンプルを反映していることを忘れないようにしてください。

トラフィックの監視はIPアドレスに基づいて行われます。このことは、使用する設定に関係なく、すべてのユーザー・セッションが記録されることを意味します。ただし、これらのセッションの数は選択した設定によって決まります。

前述のように、監視対象のトラフィックのすべてのフィルタリングはIPアドレスに基づいて行われます。ただし、アプリケーション、スイートまたはサービスに対して指定されるクライアントIPソース(付録O「NATトラフィックの監視」を参照)は、レポートのためだけに使用される機能IPアドレスを表すことを理解してください。デフォルトでは、ネットワーク・トラフィックのフィルタリングは物理IPアドレスに基づいて行われます。つまり、IPアドレスがIPパケットから取得されます。

ただし、コレクタがNATデバイスの後ろにインストールされている場合は、機能IPアドレスに基づいたフィルタリングをお薦めします。この場合の手順は、次のとおりです。

目的のコレクタごとに8.2.2項「全体のトラフィックの制限」に記載された手順を実行し、図8-6に表示される「IP address filter」メニューで「Functional IP address」オプションを選択します。次に、「Save」をクリックします。

コレクタを再起動するように求められます。コレクタの再起動は、変更を有効にするために必要です。また、選択したコレクタを再起動するには、ツールバーの「Restart Collector」アイコンをクリックします。

重要:

機能IPアドレスに基づいてネットワーク・フィルタを設定する場合は、次の点に注意してください。

機能IPアドレスが使用できない場合は、IPパケットから取得されたIPアドレスがかわりに使用されます。

ネットワーク・フィルタリングで構成済のクライアントIPヘッダーを使用すると、かなりの処理オーバーヘッドがコレクタで発生します。監視対象のトラフィックでSSL暗号化が使用されている場合は特に増加します。物理アドレスのフィルタリングはTCPレベルで実行できるのに対して、機能IPアドレスのフィルタリングは通常はHTTPレベルで実行する必要があるためです。

暗号化データ(HTTPSやSSLなど)を監視するようRUEIを構成できます。この構成を行うには、WebサーバーのSSL秘密鍵のコピーをRUEIにインポートする必要があります。暗号化されたコンテンツを監視するための証明書をインポートする手順は、次のとおりです。

「Configuration」→「Security」→「SSL keys」の順に選択します。「View」メニューを使用して、目的のコレクタを選択します。現時点でインストール済の鍵およびそれらのステータスのリストが表示されます。

「View」メニューを使用して、目的のコレクタを選択します。「System (localhost)」は、レポータ・サーバー・システム上のコレクタ・インスタンスを表します。現時点で定義されているSSL鍵および証明書が表示されます。「« Add new key »」をクリックして、新規の鍵を定義します。既存のSSL鍵の定義は変更できないことに注意してください。図8-7に示すダイアログが表示されます。

「Key」フィールドを使用して、鍵を含むファイルを指定します。鍵が暗号化されている場合は、パスフレーズを指定する必要があります。次に、「Install key」をクリックします。

証明書が暗号化されてディスク上に配置されます。

|

注意: PAM、DERまたはPKCS12形式のファイルを指定でき、ファイルには鍵および一致する証明書が含まれている必要があります。鍵はRSA鍵である必要があります。40ビット鍵(DES_40、RS2_4-0、RC4_40など)を使用する暗号化プロトコルはサポートされていないことに注意してください。 |

サポートされる暗号化プロトコルとメカニズム

Message Authentication Code(MAC)では、MD5、SDA-1およびSDA-2機能がサポートされます。SSL v3およびTLS v1.0暗号化プロトコルもサポートされます。現在サポートされているすべての暗号化アルゴリズムは、Collector statisticsウィンドウの「SSL connections」セクションに表示されます(9.2.1項「Collector statisticsウィンドウの使用」を参照)。

SSLトラフィックの監視

SSLトラフィックおよびOracle Formsトラフィックは両方とも、TCPパケット・ストリームの中断によって影響を受けやすいことに注意してください。これらのトラフィックでは、接続中は状態情報を維持する必要があり、パケットが失われるとこの情報が失われる可能性があるためです。この場合は、RUEIが接続の監視およびレポートを正しく実行できなくなります。

したがって、各コレクタが信頼性の高いネットワーク・デバイス(TAPなど)に接続されることを確認する必要があります。また、Collector Statisticsウィンドウ(9.2.1「Collector statisticsウィンドウの使用」を参照)に表示される情報を定期的に調べて、TCPパケット・ストリームが正常な状態であることを確認するように強くお薦めします。TCPおよびSSLの接続エラーのレポートには特に注意する必要があります。

オプションで、保留中のSSL鍵の有効期限に関する通知を構成できます。これにより、新規の鍵のインポートを計画でき、新規の鍵を取得してアクティブ化する間に監視対象データにずれが生じることがなくなります。次を実行します。

タスクバーにある「Monitor key expiration」アイコンをクリックします。アイコンが未表示の場合は、「Configuration」→「Security」→「SSL keys」の順に選択します。図8-8に示すダイアログが表示されます。

有効期限より何日前に通知を生成する必要があるか、その日数を指定します。その他のタブにあるコントロールを使用して、電子メール、SNMPおよびテキスト・メッセージの通知詳細を指定します。これらは5.5.1項「アラート・プロファイル」で説明したダイアログと似ています。

次に、「Save」をクリックします。

コレクタを再起動するように求められます。コレクタの再起動は、変更を有効にするために必要です。また、選択したコレクタを再起動するには、図8-1に示す「Restart Collector」アイコンをクリックします。

|

注意: 期限切れのSSL鍵がないかどうかのチェックが、1日に1回6:00AM(レポータ・システム時間)に実行されるようスケジュールされます。 |

コレクタがプロキシ・サーバーの前に配置されており、SSL暗号化トラフィックを監視しようとする場合は、SSLトラフィックの送信先のプロキシ・ポートをRUEIインストールの一部として構成する必要があります。次を実行します。

「Configuration」→「Security」→「Protocols」の順に選択します。「View」メニューを使用して、目的のコレクタを選択します。「System (localhost)」項目は、レポータ・システムで実行されているコレクタ・インスタンスを表すことに注意してください。

「HTTPS proxy」をクリックします。図8-9に示すダイアログが表示されます。

SSLトラフィックの送信先のプロキシ・サーバーのポート番号を指定します。新規のポート番号を追加するには、「Port number」フィールドに目的の番号を入力し、「Add」をクリックします。リストからポートを削除するには、ポートの右側にある「Remove」アイコンをクリックします。次に、「Save」をクリックします。

重要:

次の点に注意してください。

SSL以外のトラフィックのみがプロキシ・ポートに送信される場合、この設定でそのポート番号を指定しないでください。指定すると、コレクタのパフォーマンスに大きな影響を与えることがあります。

SSLトラフィックを受信するサーバー(プロキシの後ろ)のポート番号は、「HTTPS」設定に指定する必要があります(8.1項「監視の有効範囲の管理」を参照)。

RUEIインストールは機密情報をログに記録しないように構成できます。これをマスキングと呼びます。これによって、パスワード、クレジット・カード情報などの機密情報をディスクに記録しないようにできます。RUEIのセキュリティ機能によって、POST URL引数、HTTPヘッダー、CookieおよびURLの内容のログを制御できます。

マスキングを実装する手順は、次のとおりです。

「Configuration」→「Configuration」→「Masking」の順に選択し、構成するHTTPプロトコル・アイテムについて適切なオプションを選択します。たとえば、「URL prefix masking」を選択します。図8-10に示すようなウィンドウが表示されます。

選択したHTTPプロトコル・アイテムについて現時点で定義されているマスキングが表示されます。

「« Add new masking »」項目をクリックして新しいマスキングを定義するか、既存のマスキングをクリックして変更します。図8-11に示すようなダイアログが表示されます。

ログを制御するアイテムの名前を指定します。選択したプロトコル・アイテムに応じて、POST URL引数の名前か、HTTPヘッダーのアイテム、CookieまたはURL接頭辞内を指定します。URL接頭辞のマスキングを定義する手順は、この項で後から説明します。

定義するアイテムに割り当てるマスキング・アクションを選択します。URL接頭辞以外のプロトコル・アイテムでは次のオプションを選択できます。

Default: 選択したHTTPプロトコル・アイテムの定義済デフォルト・アクションをこのアイテムに対して実行するように指定します。この機能の使用方法は次の項に記載されています。

Hashed: 計算されたハッシュ値でアイテムの内容を置き換えてログに記録するように指定します。ハッシュは比較に使用可能な一意の値であるものの、判読可能な形式ではありません。たとえば、5つの異なるユーザーIDでログインすると、5つの異なるハッシュを受け取りますが、同じビジターによる複数セッションでは、同じハッシュを受け取ります。この作成された(ハッシュされた)値には一意性がありますが、それ自体は実質的な値ではありません。

Blinded: アイテムの元の内容をXで置き換えてログに記録するように指定します。

Plain: アイテムを元の状態のままログに記録するように指定します。つまり、保護されません。

Truncated: HTTPプロトコル・アイテムの最初の1KB分の文字のみがログに記録されるように指定します。1KBより長い値の場合は、その値が切り捨てられてハッシュされたアラームが、(ハッシュされていない)プレーン・データの最初の1KBに追加されます。このような方法で、一意性が保持されます。

次に、「Save」をクリックします。指定した変更は5分以内に有効になります。

|

注意: すべてのアイテムで大/小文字が区別されません。 |

デフォルト・アクションの指定

前述のように、デフォルト設定では、セキュリティ定義においてアクションが明示的に指定されないHTTPプロトコル・アイテムに対して実行する必要があるアクションが指定されます。「デフォルト」アクションのアイテムを定義すると、1回の操作で多数のデータ・アイテム(表示されているアイテムと非表示のアイテムの両方)のセキュリティ設定を変更できます。

デフォルト・アクションを指定する手順は、次のとおりです。

デフォルト・アクションを指定するHTTPプロトコル・アイテムを選択します。たとえば、「HTTP header masking」を選択します。

「Default masking action」メニューの現在の設定をクリックします。これは、マスキングのウィンドウの一番上にあります。図8-12に示すようなダイアログが表示されます。

アクションが「デフォルト」のすべてのデータ・アイテムに適用する、目的のセキュリティ設定を選択します。次に、「Save」をクリックします。この設定は、変更すると、5分以内に有効になります。

自動表示アイテム

明示的に定義するHTTPプロトコル・アイテムのマスキングに加えて、構成時にRUEIで自動的に検出されるアイテムもあります。これらのアイテムにはアクション「デフォルト」が割り当てられます。割り当てられたアクションは、個々に変更することも、定義済のデフォルト・アクションを変更して一括して変更することもできますが、削除することはできません。

また、アイテム(たとえば、3.9項「カスタム・ディメンションの使用」に記載されているカスタム・ディメンション・アイテム)を削除すると、そのマスキング・アクションを変更しなくても、そのアイテムは表示されるアイテム・リストから自動的に削除されることに注意してください。ただし、定義済アクションを事前に変更していた場合は、アイテム・リストから明示的にアイテムを削除する必要があります。

HTTPヘッダーのマスキング

事前定義済のHTTPヘッダー・マスキングがいくつも定義されています。これらのアイテムは、RUEIが監視対象トラフィックを処理するために使用します。これらにはアクション「Used in system」が定義されています。これは、関連付けられているアイテムが元の状態で記録されることを意味します。このアクションは、ネットワーク・トラフィックの正確な監視のために必要であり変更できません。

セッションの追跡が標準のテクノロジ(ApacheまたはColdFusionなど)に基づいている場合、Cookieは「Used in」セクションではレポートされません。このようなCookieは手動で定義されて、デフォルト値以外に構成されていないかぎり、デフォルト・マスキング・アクションが割り当てられています。デフォルト・マスキング・アクションが「blinded」に設定されていない場合、問題はありません。設定されていると、すべてのビジター・セッションが1セッションに記録されます。

URL POST引数、CookieおよびHTTPヘッダーの他に、接頭辞を指定してURLの特定の内容を保護することもできます。この機能が役立つのは、機密情報を含む可能性があるURL構文を保存できないようにする場合です。

オプションによって、Replay Viewer機能とコレクタ・ログ・ファイルで保存する部分(リクエストとレスポンスのヘッダーおよび本文)を指定します(データ・ブラウザ・グループとセッション診断機能の情報はコレクタ・ログ・ファイルから導出されます)。次のマスキング・アクションを指定できます。

Complete logging: Replay Viewerとコレクタ・ログ・ファイルの両方にすべての部分を保存するように指定します(他に定義されたすべてのマスキングが適用された後で)。

|

注意: 「Complete logging」オプションをデフォルト・マスキング・アクションとして選択するのは、以前のバージョンのRUEIで再生機能を有効にする(「Configuration」→「Security」→「Blinding」を順に選択し、ツールバーの「Toggle Replay functionality」アイコンをクリックして「Enabled」オプションを選択)ことと同じです。 |

No Request body: すべての部分(他のすべての定義済マスキングの適用後)をコレクタ・ログ・ファイルに保存するが、リクエスト本文はReplay Viewerに保存しないように指定します。

Headers only: すべての部分(他のすべての定義済マスキングの適用後)をコレクタ・ログ・ファイルに保存するが、Replay Viewerにはリクエスト・ヘッダーとレスポンス・ヘッダーのみを保存するように指定します。

No replay: すべての部分(他のすべての定義済マスキングの適用後)をコレクタ・ログ・ファイルに保存するが、Replay Viewerには何も保存しないように指定します。

No logging: Replay Viewerにもコレクタ・ログ・ファイルにも何も保存しないように指定します。

これらの各マスキング・アクションでReplay Viewer機能とコレクタ・ログ・ファイル(データ・ブラウザ・グループとセッション診断の情報が導出される)に記録されるアイテムを表8-1に示します。

表8-1 URL接頭辞のマスキング・アクションを使用したときに記録されるアイテム

| マスキング・アクション | リクエスト・ヘッダー | リクエスト本文 | レスポンス・ヘッダー | レスポンス本文 | コレクタ・ログ・ファイルへの記録 |

|---|---|---|---|---|---|

|

Complete logging |

X |

X |

X |

X |

X |

|

No request body |

X |

X |

X |

X |

|

|

Headers only |

X |

X |

X |

||

|

No replay |

X |

||||

|

No logging |

アイテムがRUEIインストール内で使用される(たとえば、アプリケーションまたはスイート定義の一部として)場合は、そのことが表示リストに示され、そのアイテムは削除できないことに注意してください。また、複数の(重なり合う)アイテム定義が可能ですが、一致部分が長い方の指定が、割当てのマスキング・アクションとして使用されます。

一致するURL接頭辞が重なり(たとえば、/ruと/ruei)、それぞれに別のマスキング・アクションが割り当てられている場合は、長い方の一致が採用されます。また、接頭辞は厳密に先頭部分に適用されることに注意してください。たとえば、対象のURLが/app/rueiの場合は、/ruも/rueiも一致しません。

また、疑問符(?)はURL接頭辞内に指定しないことをお薦めします。指定すると、疑問符とその後の内容がすべて無視されます。たとえば、URL /catalog/jn.php?itemと指定すると、切り捨てられて/catalog/jn.phpになります。URLは判読可能な形式で(エンコーディングではなく)指定する必要があります。

|

注意: URL接頭辞は大/小文字が区別されます。 |

外部アプリケーションで使用されるマスキング・データ

9.19「エンリッチ・データのエクスポート」に記載しているように、RUEIによって収集されるデータをエクスポートして、他のデータ・ウェアハウス・データと組み合せることができます。RUEIでマスキングしたデータ・アイテムはマスキングされたままエクスポートされるため、外部アプリケーションで使用されるデータ・アイテムの要件をよく確認することをお薦めします。マスキング機能の設定ウィンドウで、セキュリティ要件を確認するために最適な監査ツールが提供されます。

6.2.10項「ユーザー識別の定義」に記載しているように、ユーザーの識別は最初は「HTTP Authorization」フィールドに基づいて行われます。この情報がネットワーク上でプレーン形式で送信されると、ユーザー名とパスワードをデコードされる可能性があり、セキュリティ問題が生じることに注意してください。これは、基本的な認証プロトコルの制限です。

認証フィールドがネットワーク上でプレーン形式で送信される場合は、前のセクションで説明したマスキング・オプションを使用して、Replay Viewerに保存する内容を制御できます。または、認証がネットワーク・トラフィックに含まれるときにハッシュされるようにすることができます。この場合、セッション診断機能でユーザーIDを表示できません。

National Language Support

各国語のキャラクタ・セットを使用する際のデータ・マスキング設定の詳細は、付録G「各国語サポートの使用」を参照してください。

マスキング定義の変更

データ・アイテムのセキュリティを変更するときは、ログ・ファイルにすでに保存されているデータは変更の影響を受けないことに注意してください。必要であれば、システムのパージを検討する必要があります(この詳細は、9.13項「システムのリセット」に記載されています)。

|

重要: すべての機密データが間違いなくマスキングされていることを定期的に検証することを強くお薦めします。通常、アプリケーションは時間とともに変化し、それに伴ってPOST変数、Cookie、ヘッダー、URL構文の使用方法も変化します。コレクタおよびレポータのRAWログ・ファイルは、ディレクトリ/var/opt/ruei/processor/dataを参照してください。セッション診断のエクスポート機能を使用して、これらのファイルの内容を監査することもできます。この詳細は、3.10.3項「すべてのセッション情報のエクスポート」に記載されています。 |

デフォルトでは、すべてのSSLクライアント証明書プロパティ(ある場合)は、各コレクタ・システムで生成されるログ・ファイルの一部として記録されます。これが組織のセキュリティ・ポリシーにそぐわない場合は、次の手順を実行します。

「Configuration」→「General」→「Advanced settings」→「SSL certificate masking」の順に選択します。図8-13に示すパネルが表示されます。

「View」メニューを使用して、目的のコレクタを選択します。「System (localhost)」は、レポータ・システムで実行されているコレクタを表します。

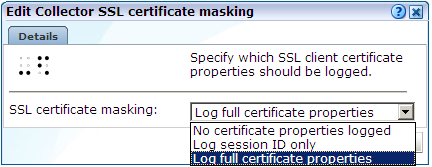

コレクタの現在のSSL証明書マスキング・アクションをクリックします。図8-14に示すダイアログが表示されます。

図8-14 「Edit Collector SSL Certificate Masking」ダイアログ

次のオプションがあります。

Log full certificate properties: SSL証明書全体をログに記録するように指定します。

Log session ID only: セッションID情報のみを記録するように指定します。

No certificate properties logged: SSL証明書をまったく記録しないように指定します。

目的のマスキング・アクションを選択します。次に、「Save」をクリックします。

コレクタを再起動するように求められます。コレクタの再起動は、変更を有効にするために必要です。また、選択したコレクタを再起動するには、図8-14に示す「Restart Collector」アイコンをクリックします。