Carga de seguridad encapsuladora

El protocolo carga de seguridad encapsuladora (ESP) ofrece confidencialidad para los elementos que encapsula ESP. ESP también proporciona los servicios que proporciona AH. Sin embargo, ESP no protege el encabezado IP externo. ESP proporciona servicios de autenticación para asegurar la integridad de los paquetes protegidos. Debido a que ESP utiliza tecnología de activación de cifrado, un sistema que proporcione ESP puede estar sujeto a leyes de control de importación y exportación.

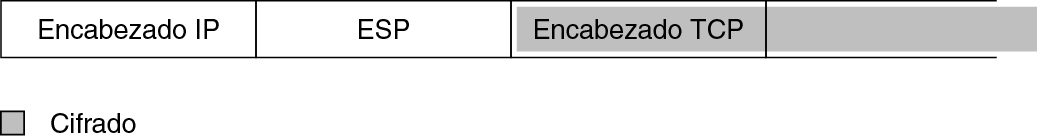

El encabezado ESP y el ubicador encapsulan la carga útil de IP. Cuando se utiliza el cifrado con ESP, se aplica únicamente mediante los datos de carga útil de IP, tal como se muestra en la siguiente ilustración.

En un paquete TCP, se autentica el encabezado ESP y este encabezado encapsula el encabezado TCP y sus datos. Si el paquete es un paquete de IP en IP, ESP protege el paquete IP interior. La política por socket permite la autoencapsulación, de modo que ESP puede encapsular las opciones de IP si es necesario.

La autoencapsulación se puede usar mediante la escritura de un programa que usa setsockopt(). Si está activada la autoencapsulación, se realiza una copia del encabezado IP para construir un paquete de IP en IP. Por ejemplo, cuando la autoencapsulación no está activada en un socket TCP, el paquete se envía con el siguiente formato:

[ IP(a -> b) options + TCP + data ]

Cuando la autoencapsulación está activada en ese socket TCP, el paquete se envía con el siguiente formato:

[ IP(a -> b) + ESP [ IP(a -> b) options + TCP + data ] ]

Para más información, consulte Modos de transporte y túnel en IPsec.

Consideraciones de seguridad para el uso de AH y ESP

La tabla siguiente compara las protecciones proporcionadas por AH y ESP.

|