Ejemplos de protección de una VPN con IPsec mediante el uso del modo de túnel

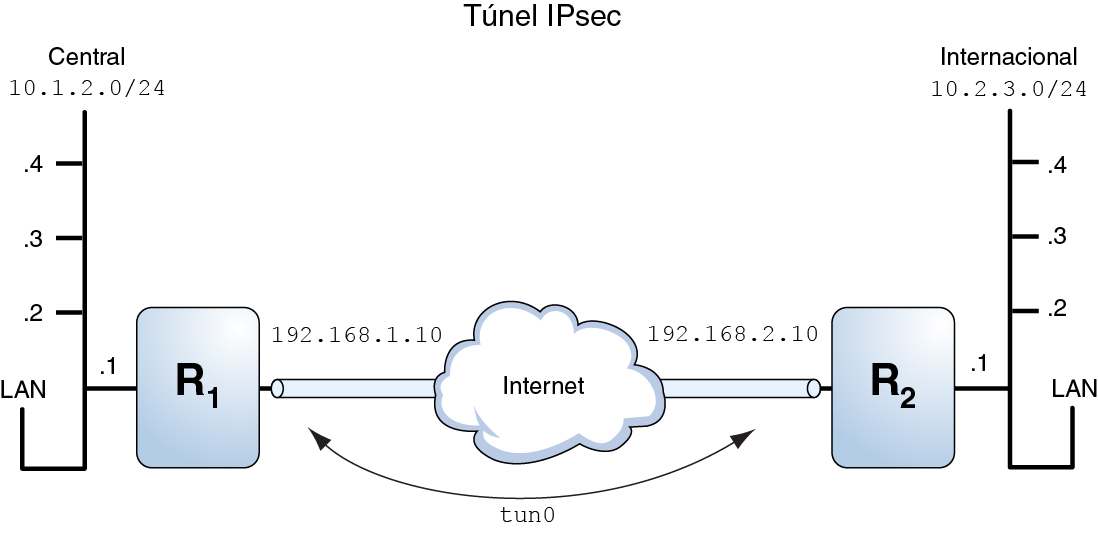

El túnel de la siguiente ilustración se ha configurado para todas las subredes de la LAN de la siguiente manera:

## Tunnel configuration for ## # Tunnel name is tun0 # Intranet point for the source is 10.1.2.1 # Intranet point for the destination is 10.2.3.1 # Tunnel source is 192.168.1.10 # Tunnel destination is 192.168.2.10

# Tunnel name address object is tun0/to-central # Tunnel name address object is tun0/to-overseas

Figura 7-1 Túnel protegido por IPsec

Los siguientes ejemplos se basan en la ilustración.

Ejemplo 7-3 Creación de un túnel que puedan utilizar todas las subredesEn este ejemplo, se puede crear un túnel de todo el tráfico de las redes LAN locales de la red LAN central de la Figure 7–1 del enrutador 1 al 2 y, a continuación, transferirlo a todas las redes LAN locales de la red LAN internacional. El tráfico se cifra con AES.

## IPsec policy ##

{tunnel tun0 negotiate tunnel}

ipsec {encr_algs aes encr_auth_algs sha512 sa shared}

Ejemplo 7-4 Creación de un túnel que sólo conecta dos subredes

En este ejemplo, sólo se crea un túnel y se cifra el tráfico entre la subred 10.1.2.0/24 de la LAN central y la subred 10.2.3.0/24 de la LAN internacional. En caso de no haber otras políticas IPsec para Central, si la LAN central intenta enrutar el tráfico para otras LAN por este túnel, el tráfico se transferirá al enrutador 1.

## IPsec policy ##

{tunnel tun0 negotiate tunnel laddr 10.1.2.0/24 raddr 10.2.3.0/24}

ipsec {encr_algs aes encr_auth_algs sha512 shared}