暗号化フレームワークの紹介

暗号化フレームワークは、暗号化要求を処理するアルゴリズムと PKCS #11 ライブラリの共通の格納場所を提供します。PKCS #11 ライブラリは、RSA Security Inc. PKCS #11 Cryptographic Token Interface (Cryptoki) 標準に従って実装されます。

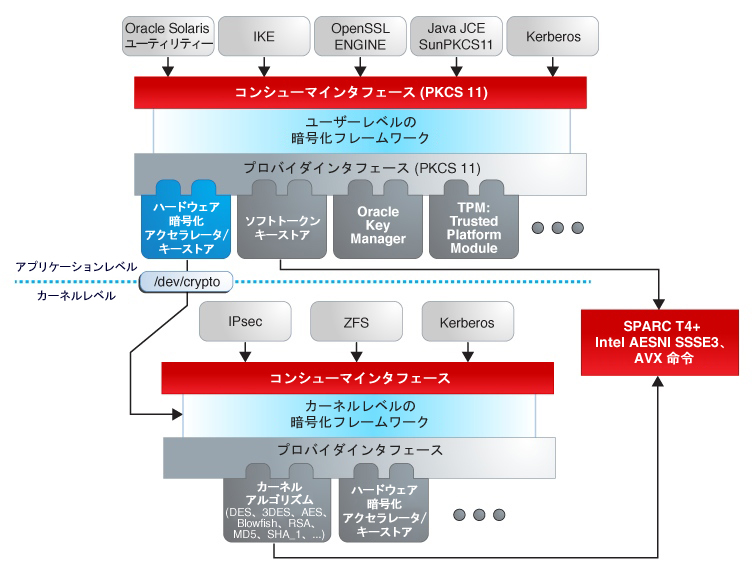

図 1 暗号化フレームワークのレベル

暗号化フレームワークは、現在、ZFS、Kerberos、IPsec、およびハードウェアに対する暗号化要求をカーネルレベルで処理します。ユーザーレベルのコンシューマには、OpenSSL エンジン、Java Cryptographic Extensions (JCE)、libsasl、および IKE (Internet Key Protocol) が含まれます。カーネルの SSL (kssl) プロキシでは、暗号化フレームワークを使用します。詳細は、Oracle Solaris 11.3 でのネットワークのセキュリティー保護 の SSL カーネルプロキシ は Web サーバー通信を暗号化するおよび ksslcfg(1M) のマニュアルページを参照してください。

米国の輸出法では、公開された暗号化インタフェースの使用はライセンス供与が義務付けられています。暗号化フレームワークは、カーネル暗号化プロバイダおよび PKCS #11 暗号化プロバイダの署名を義務付けることにより、この現行法を満たしています。詳細は、暗号化フレームワークのユーザーレベルコマンドの elfsign コマンドに関する情報を参照してください。

-

ユーザーレベルプラグイン – /var/user/$USER/pkcs11_softtoken.so.1 など、PKCS #11 ライブラリを使用することによってサービスを提供する共有オブジェクト。

-

カーネルレベルプラグイン –AES など、ソフトウェアの暗号化アルゴリズムの実装を提供するカーネルモジュール。

フレームワークのアルゴリズムの多くは、SSSE3 命令と AVX 命令を備えた x86 用および SPARC ハードウェア用に最適化されます。T シリーズの最適化については、暗号化フレームワークと SPARC T シリーズサーバーを参照してください。

-

ハードウェアプラグイン – デバイスドライバおよび関連するハードウェアアクセラレータ。たとえば、Niagara チップ、Oracle の ncp および n2cp デバイスドライバです。ハードウェアアクセラレータにより、オペレーティングシステムの高価な暗号化機能が肩代わりされます。たとえば、Sun Crypto Accelerator 6000 ボードがあります。

このフレームワークにより、暗号化サービスのプロバイダは、そのサービスが Oracle Solaris の多数のコンシューマに使用されるようにすることができます。プロバイダはプラグインとも言います。フレームワークでは、3 種類のプラグインがサポートされます。

このフレームワークは、ユーザーレベルプロバイダ用に標準インタフェースとして PKCS #11 v2.20 Amendment 3 ライブラリを実装しています。このライブラリは、サードパーティーのアプリケーションがプロバイダに到達するために使用できます。サードパーティーは、署名付きライブラリ、署名付きカーネルアルゴリズムモジュール、および署名付きデバイスドライバを暗号化フレームワークに追加することもできます。これらのプラグインは、Image Packaging System (IPS) によってサードパーティーのソフトウェアがインストールされると追加されます。フレームワークの主要コンポーネントの図については、図 1を参照してください。