Zugriffskontrolle

Für Unternehmen, die sich für eine cloud-gehostete Umgebungsstrategie entscheiden, ist die Zugriffskontrolle eine der wichtigsten Herausforderungen, die gelöst werden müssen. Mandanten müssen das Vertrauen haben, dass in der freigegebenen Infrastruktur gespeicherte Informationen geschützt und nur für autorisierte Hosts, Services, Einzelpersonen, Gruppen und Rollen verfügbar sind. Autorisierte Hosts, Einzelpersonen und Services müssen weiter nach dem Prinzip der geringsten Berechtigung begrenzt werden, indem sie nur die Rechte und Berechtigungen erhalten, die für einen bestimmten Vorgang erforderlich sind.

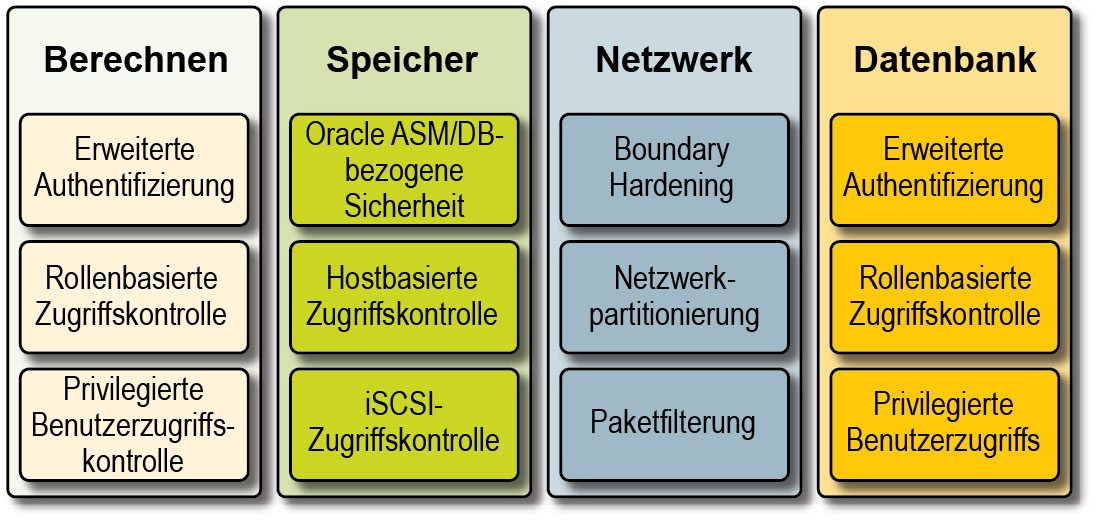

SuperCluster vereinfacht eine flexible, geschichtete Zugriffskontrollarchitektur, die jede Ebene des Stacks abdeckt und eine Vielzahl von Rollen unterstützt, einschließlich Endbenutzern, Datenbankadministratoren und Systemadministratoren. Auf diese Weise können Unternehmen Richtlinien definieren, die Hosts, Anwendungen und Datenbanken individuell schützen und die zugrundliegende Rechen-, Speicher- und Netzwerkinfrastruktur schützen, auf der diese Services ausgeführt werden.

Auf den Virtualisierungs- und BS-Ebenen beginnt die Zugriffskontrolle mit der Reduzierung der Anzahl von Services, die in dem Netzwerk verfügbar gemacht werden. Auf diese Weise kann der Zugriff auf Oracle VM Server for SPARC-Konsolen, -Domains und -Zonen kontrolliert werden. Durch Reduzierung der Anzahl von Einsprungstellen, über die auf das System zugegriffen werden kann, kann auch die Anzahl von Zugriffskontrollrichtlinien reduziert und während des Lebenszyklus des System einfacher verwaltet werden.

Innerhalb des Oracle Solaris-BS werden Zugriffskontrollen durch eine Kombination von POSIX-Berechtigungen zusammen mit der rollenbasierten Zugriffskontrollfunktion (RBAC) von Oracle Solaris implementiert. Genauso wichtig ist der Schutz der Hosts, Anwendungen, Datenbanken und zugehörigen Services, die in SuperCluster ausgeführt werden, vor netzwerkbasierten Angriffen. Hierzu müssen die Mandanten zuerst sicherstellen, dass nur genehmigte Netzwerkservices ausgeführt werden und auf eingehende Netzwerkverbindungen horchen können. Nachdem die Angriffsfläche des Netzwerks minimiert wurde, konfigurieren Mandanten die restlichen Services, sodass diese nur über genehmigte Netzwerke und Schnittstellen auf eingehende Verbindungen horchen. Durch diese einfache Vorgehensweise kann auf Managementprotokolle, wie Secure Shell, ausschließlich über das Managementnetzwerk zugegriffen werden.

Abbildung 6 Zusammenfassung der End-to-End-Zugriffskontrolle

Außerdem können Mandanten eine host-basierte Firewall implementieren, wie den IP-Filterservice von Oracle Solaris. Hostbasierte Firewalls sind insofern nützlich, als sie Hosts umfassendere Möglichkeiten zur Kontrolle des Zugriffs auf Netzwerkservices bieten. Beispiel: IP-Filter unterstützt die zustandsbehaftete Paketfilterung und kann Pakete nach IP-Adresse, Port, Protokoll, Netzwerkschnittstelle und Richtung des Datenverkehrs filtern. Diese Möglichkeiten sind für Plattformen wie SuperCluster wichtig, die mit vielen Netzwerkschnittstellen arbeiten und eine Vielzahl von eingehenden und ausgehenden Netzwerkkommunikationen unterstützen.

Bei SuperCluster kann IP-Filter innerhalb einer Oracle VM Server for SPARC-Domain konfiguriert oder aus einer Oracle Solaris-Zone ausgeführt werden. Dadurch kann die Richtlinie für die Netzwerkzugriffskontrolle in demselben BS-Container durchgesetzt werden, in dem die Datenbankservices bereitgestellt werden. In einem mehrmandantenfähigen Szenario ist der Umfang der ausgehenden Netzwerkaktivität wahrscheinlich minimal und kann einfach kategorisiert werden, sodass eine Richtlinie erstellt werden kann, die die Kommunikation zu bestimmten Netzwerkschnittstellen und Zielen begrenzt. Der gesamte andere Datenverkehr würde abgelehnt und als Teil einer "Default Deny"-Richtlinie protokolliert, um nicht autorisierte Kommunikationen, sowohl eingehend als auch ausgehend, zu blockieren.

Mit Oracle End User Security können Mandanten ihre Anwendungen und Datenbanken mit ihren vorhandenen Identitätsverwaltungsservices integrieren, um Single Sign-On (SSO) und zentralisierte Benutzer- und Rollenverwaltung zu unterstützen. Insbesondere zentralisiert Oracle End User Security folgende Vorgänge: (1) Provisioning und Deprovisioning von Datenbankbenutzern und -Administratoren, (2) Passwortverwaltung und Selfservice-Passwortrücksetzung und (3) Verwaltung von Autorisierungen durch globale Datenbankrollen. Unternehmen, die Mehrfaktor-Authentifizierungsmethoden erfordern, wie Kerberos oder PKI, können Oracle Advanced Security nutzen.

Die Oracle Exadata Storage Server-Technologie unterstützt ein vordefiniertes Set von Benutzerkonten, jedes mit eindeutigen Berechtigungen. Administratoren, die die Oracle Exadata Storage Server-Administration durchführen, müssen eine dieser vordefinierten Rollen für den Zugriff auf das System verwenden. ZFS Storage Appliance hingegen unterstützt das Erstellen von lokalen und Remote-Administrationskonten, die beide die individuelle Zuweisung von Rollen und Berechtigungen unterstützen können.

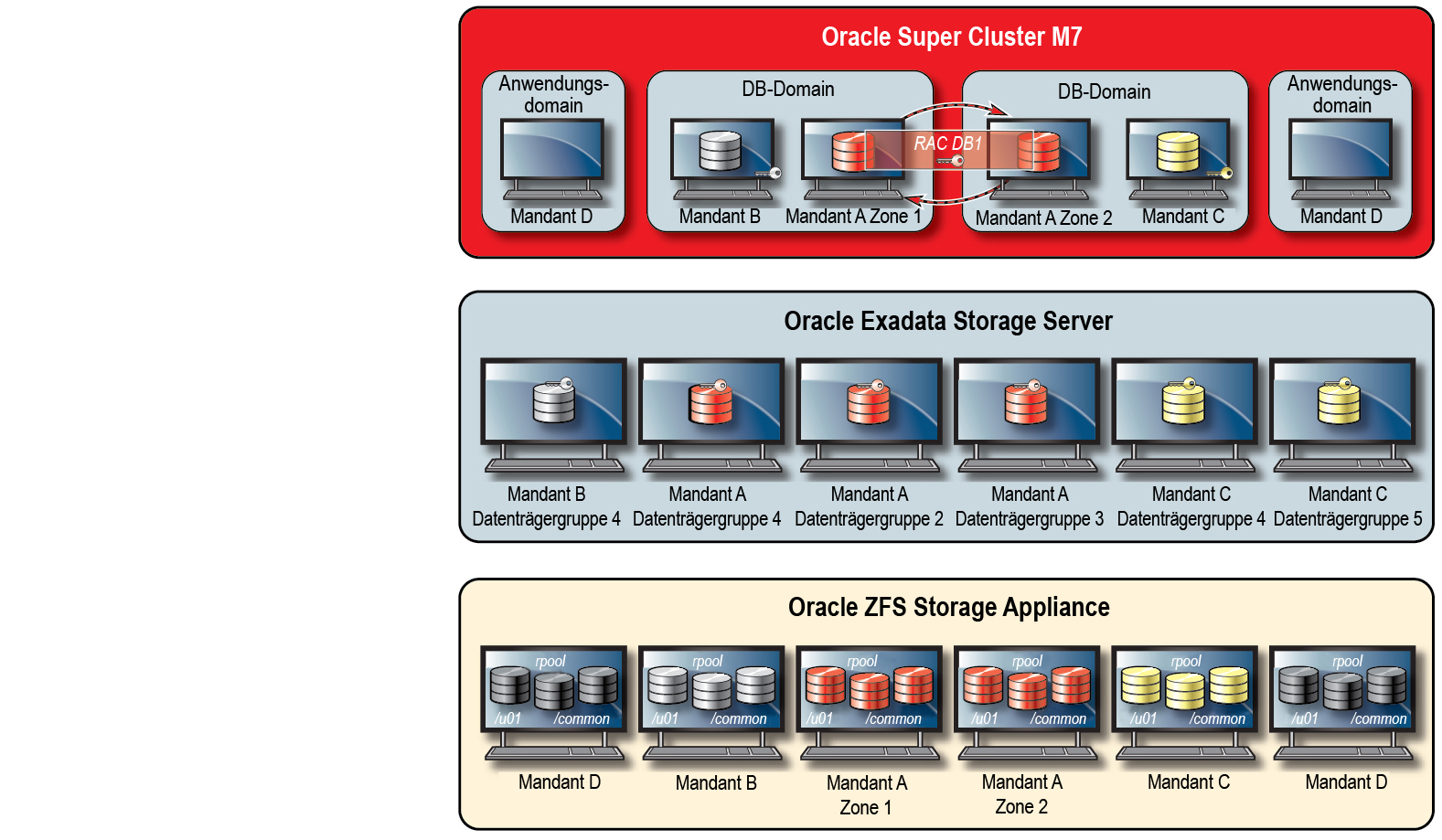

Standardmäßig wird auf die Oracle Exadata Storage Server, die in SuperCluster verwendet werden, von den Datenbankdomains mit der Oracle Automatic Storage Management-Funktion zugegriffen. Mit dieser Funktion können Cloud-Provider eindeutige Datenträgergruppen für jeden Mandanten erstellen, die dessen Anforderungen an Kapazität, Performance und Verfügbarkeit erfüllen. Was die Zugriffskontrolle betrifft, unterstützt Oracle Automatic Storage Management drei Zugriffskontrollmodi: Offene Sicherheit, Oracle Automatic Storage Management–bezogene Sicherheit und datenbankbezogene Sicherheit.

In einem mehrmandantenfähigen Szenario wird die datenbankbezogene Sicherheit empfohlen, weil sie die feingranulierteste Ebene der Zugriffskontrolle bietet. In diesem Modus können Datenträgergruppen so konfiguriert werden, dass nur eine einzelne Datenbank auf sie zugreifen kann. Dies bedeutet insbesondere, dass sowohl Datenbankadministratoren als auch Datenbankbenutzer nur auf die Grid Disks zugreifen können, die Informationen enthalten, für die sie Zugriffsberechtigungen haben. Bei Datenbankkonsolidierungsszenarios, bei denen einzelne Datenbanken möglicherweise unterschiedliche Unternehmen oder Mandanten unterstützen können, ist es wichtig, dass jeder Mandant nur auf seinen eigenen Speicher zugreifen und diesen verwalten kann. Insbesondere bei der Kombination mit Workload- und Datenbankisolationsstrategien, die vorher beschrieben wurden, können Mandanten den Zugriff auf einzelne Datenbanken begrenzen.

Die datenbankbezogene Sicherheit ist ein effizientes Tool zur Begrenzung des Zugriffs auf Oracle ASM Grid Disks. In dieser Abbildung wird die Oracle ASM-bezogene Sicherheit zusammen mit der ZFS-Sicherheit dargestellt. In Fällen, in denen eine große Anzahl von Oracle Database-Instanzen in der SuperCluster-Plattform bereitgestellt wird, ist eine Oracle ASM-bezogene Sicherheitsstrategie pro Mandant möglicherweise sinnvoller, weil sie die Anzahl von Schlüsseln wesentlich reduziert, die erstellt, zugewiesen und verwaltet werden müssen. Weil die datenbankbezogene Sicherheit erfordert, das separate Datenträgergruppen für jede Datenbank erstellt werden, reduziert diese Lösung außerdem die Anzahl von separaten Grid Disks wesentlich, die in einem Exadata Storage Server erstellt werden müssen.

Abbildung 7 Oracle ASM-bezogene Sicherheit pro Mandant

SuperCluster nutzt den Oracle Solaris-Datenlinkschutz, mit dem potenzielle Beschädigungen des Netzwerks durch böswillige virtuelle Mandantenmaschinen verhindert werden sollen. Diese integrierte Oracle Solaris-Funktion bietet Schutz vor den folgenden allgemeinen Bedrohungen: Spoofing von IP- und MAC-Adressen sowie L2-Frame Spoofing (Beispiel: BPDU-(Bridge Protocol Data Unit-)Angriffe). Oracle Solaris-Datenlinkschutz muss individuell für alle nicht-globalen Oracle Solaris-Zonen angewendet werden, die in der mehrmandantenfähigen Umgebung bereitgestellt sind.

Weil einzelne Mandanten niemals Administrationszugriff oder Zugriff auf Hostebene für die Exadata Storage Server anfordern sollten, wird unbedingt empfohlen, dass dieser Zugriff eingeschränkt wird. Die Exadata Storage Server müssen so konfiguriert werden, dass der direkte Zugriff auf nicht-globale Mandantenzonen und Datenbank-I/O-Domains verhindert wird, während der Zugriff von SuperCluster-Datenbankdomains (die vom Cloud-Provider betrieben werden) weiter zugelassen ist. Dadurch wird sichergestellt, dass die Exadata Storage Server nur aus vertrauenswürdigen Verzeichnissen im Managementnetzwerk verwaltet werden können.

Nachdem die Sicherheitskonfiguration der Mandanten definiert und implementiert wurde, können Serviceprovider zusätzlich mandantenspezifische globale und nicht-globale Zonen als unveränderliche schreibgeschützte Umgebungen konfigurieren. Unveränderliche Zonen erstellen eine robuste Betriebsumgebung mit hoher Integrität, in der Mandanten ihre eigenen Services verwenden können. Aufbauend auf den inhärenten Sicherheitsfunktionen von Oracle Solaris stellen unveränderliche Zonen sicher, dass einige (oder alle) BS-Verzeichnisse und -Dateien ohne Eingriff des Cloud-Serviceproviders nicht verändert werden können. Die Durchsetzung dieser schreibgeschützten Vorgehensweise kann nicht autorisierte Änderungen verhindern, stärkere Change Management-Prozeduren fördern und das Einschleusen sowohl von Kernel- als auch von benutzerbasierter Schadsoftware verhindern.