Sichere Isolation

SuperCluster M7 unterstützt eine Vielzahl von Isolationsstrategien, die Cloud-Provider basierend auf ihren Sicherheits- und Versicherungsanforderungen auswählen können. Aufgrund dieser Flexibilität können Cloud-Provider eine benutzerdefinierte, sichere mehrmandantenfähige Architektur erstellen, die auf ihr Unternehmen zugeschnitten ist.

SuperCluster M7 unterstützt eine Reihe von Workload-Isolationsstrategien, jede mit ihren eigenen eindeutigen Möglichkeiten. Während jede Implementierungsstrategie unabhängig verwendet werden kann, können die Strategien auch in einer Hybridlösung gemeinsam verwendet werden, mit der Cloud-Provider Architekturen bereitstellen können, mit denen sie die Sicherheits-, Performance-, Verfügbarkeitsanforderungen usw. effizienter ausgleichen können.

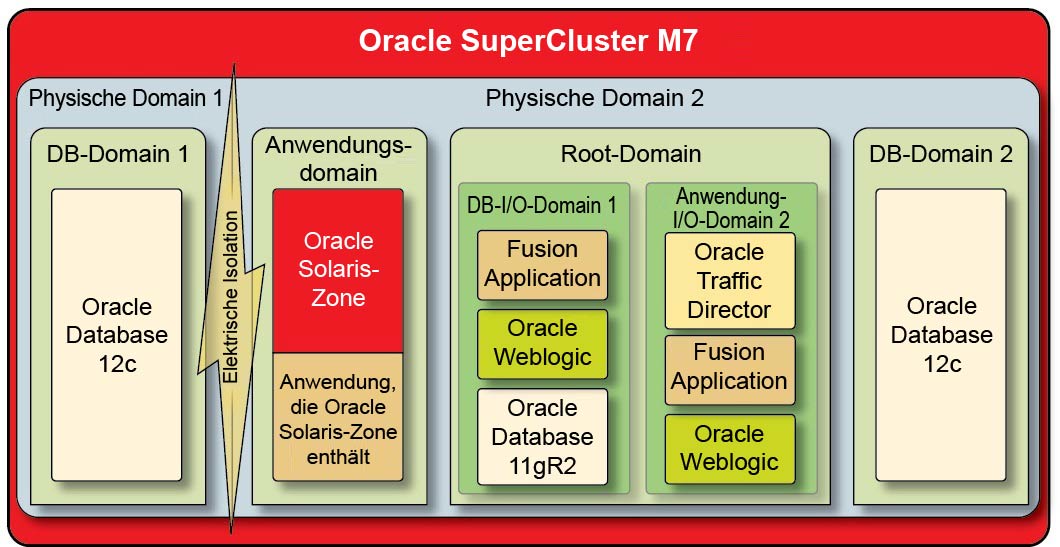

Abbildung 1 Sichere Isolation mit einer dynamischen Mandantenkonfiguration

Cloud-Provider können physische Domains (auch als PDomains bezeichnet) in Fällen verwenden, in denen auf Mandantenhosts Anwendungen und Datenbanken ausgeführt werden, die physisch von anderen Workloads getrennt werden müssen. Dedizierte physische Ressourcen sind möglicherweise wegen der Wichtigkeit für das Unternehmen, der Vertraulichkeit der enthaltenen Informationen, der Complianceanforderungen oder einfach deshalb für ein Deployment erforderlich, weil die Datenbank- oder Anwendungs-Workload die Ressourcen eines ganzen physischen Systems voll ausschöpft.

Bei Unternehmen, die eine hypervisor-vermittelte Isolation erfordern, werden Oracle VM Server for SPARC-Domains, die als dedizierte Domains bezeichnet werden, für das Erstellen virtueller Umgebungen verwendet, die Anwendungs- und/oder Datenbankinstanzen isolieren. Im Rahmen der SuperCluster-Installation erstellt, führt jede dedizierte Domain ihre eigene Instanz des Oracle Solaris-BS aus. Der Zugriff auf physische Ressourcen wird über die hardwaregestützten Hypervisor vermittelt, die in den SPARC-Prozessoren integriert sind.

Außerdem können Sie mit SuperCluster zusätzliche Domains erstellen, die als Root-Domains bezeichnet werden und die SR-IOV-(Single Root-I/O-Virtualisierungs-)Technologie nutzen. Root-Domains verfügen über ein oder zwei IB-HCAs und 10 GbE-NICs. Sie können zusätzliche Domains, die als I/O-Domains bezeichnet werden, basierend auf Root-Domains erstellen. SuperCluster M7 umfasst ein browserbasiertes Tool, mit dem diese erstellt und verwaltet werden können.

Innerhalb jeder dieser Domains können Cloud-Consumermandanten die Oracle Solaris Zones-Technologie nutzen, um zusätzliche isolierte Umgebungen zu erstellen. Mit Zonen können einzelne Anwendungs- oder Datenbankinstanzen oder Gruppen von Anwendungs- oder Datenbankinstanzen in einem oder mehreren virtualisierten Containern bereitgestellt werden, die aufbauend auf einem einzelnen BS-Kernel kollektiv ausgeführt werden. Diese einfache Virtualisierungslösung wird verwendet, um eine stärkere Sicherheitsgrenze um bereitgestellte Services zu errichten.

Mandanten, die mehrere Anwendungen und Datenbanken in SuperCluster hosten, können auch eine Hybridlösung nutzen, indem eine Kombination von Isolationsstrategien basierend auf Oracle Solaris Zones, I/O-Domains und dedizierten Domains verwendet wird, um flexible und dennoch robuste Architekturen zu erstellen, die ihren Anforderungen an die Cloud-Infrastruktur gerecht werden. Mit einer Reihe von Virtualisierungsoptionen können in der Cloud gehostete Mandanten mit SuperCluster sicher auf der Hardwareebene isoliert werden; außerdem stehen Oracle Solaris Zones für erweiterte Sicherheit und weitere Isolation in der Laufzeitumgebung bereit.

Die Gewährleistung, dass einzelne Anwendungen, Datenbanken, Benutzer und Prozesse in ihrem Host-BS isoliert sind, ist ein erster wichtiger Schritt. Die drei primären Netzwerke, die in SuperCluster verwendet werden, sind jedoch mindestens genauso wichtig; außerdem muss geprüft werden, wie die Netzwerkisolationsmöglichkeiten und Kommunikationen über das Netzwerk geschützt werden.

-

10 GbE-Clientzugriffsnetzwerk

-

Privates IB-Servicenetzwerk

-

Managementnetzwerk

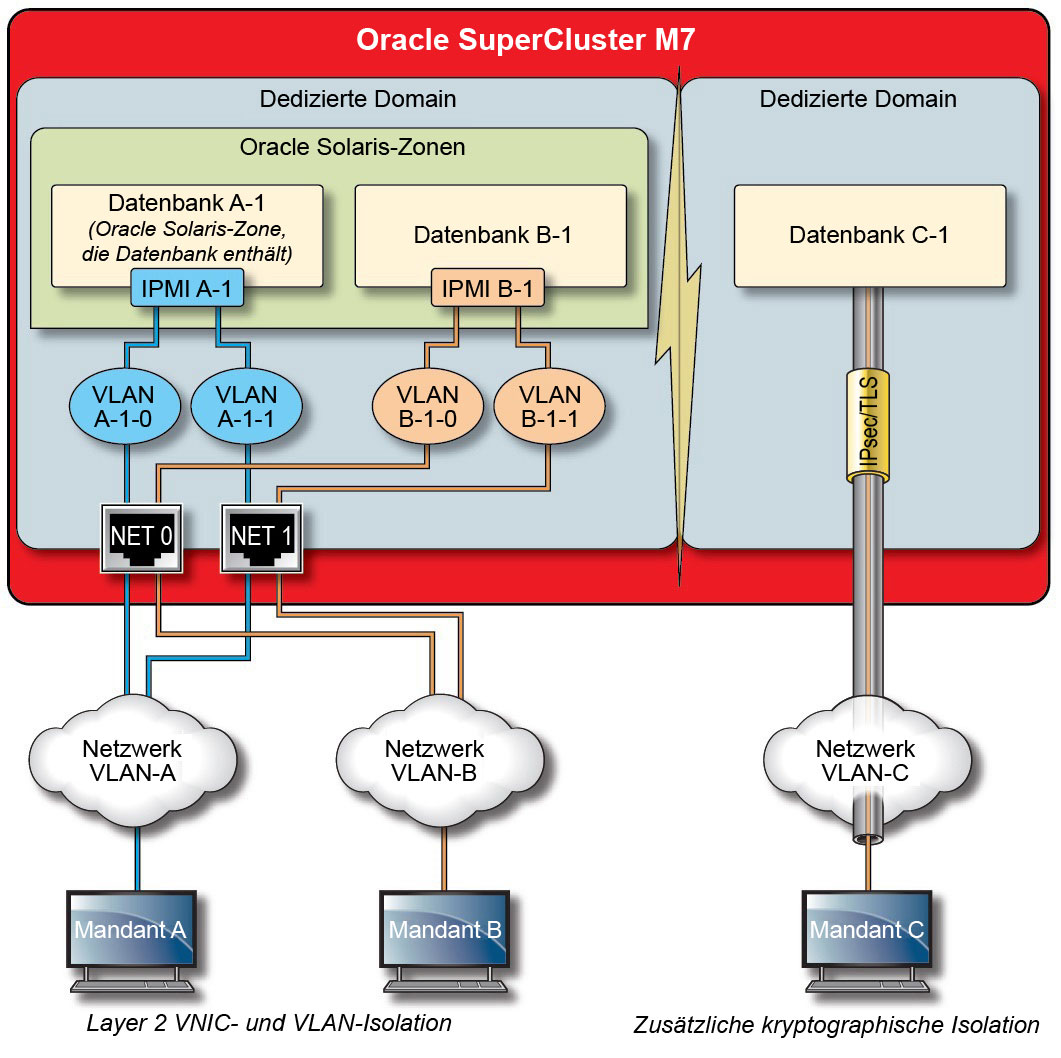

Der Netzwerkverkehr, der über das SuperCluster-Clientzugriffsnetzwerk fließt, kann mit verschiedenen Techniken isoliert werden. In dieser Abbildung wird eine mögliche Konfiguration dargestellt, in der vier Datenbankinstanzen so konfiguriert sind, dass sie in drei eindeutigen virtuellen LANs (VLANs) ausgeführt werden. Wenn die Netzwerkschnittstellen von SuperCluster zur Verwendung von VLANs konfiguriert werden, kann der Netzwerkverkehr zwischen für Oracle VM Server for SPARC dedizierten Domains sowie zwischen Oracle Solaris Zones isoliert werden.

Abbildung 2 Sichere Netzwerkisolation über das Clientzugriffsnetzwerk

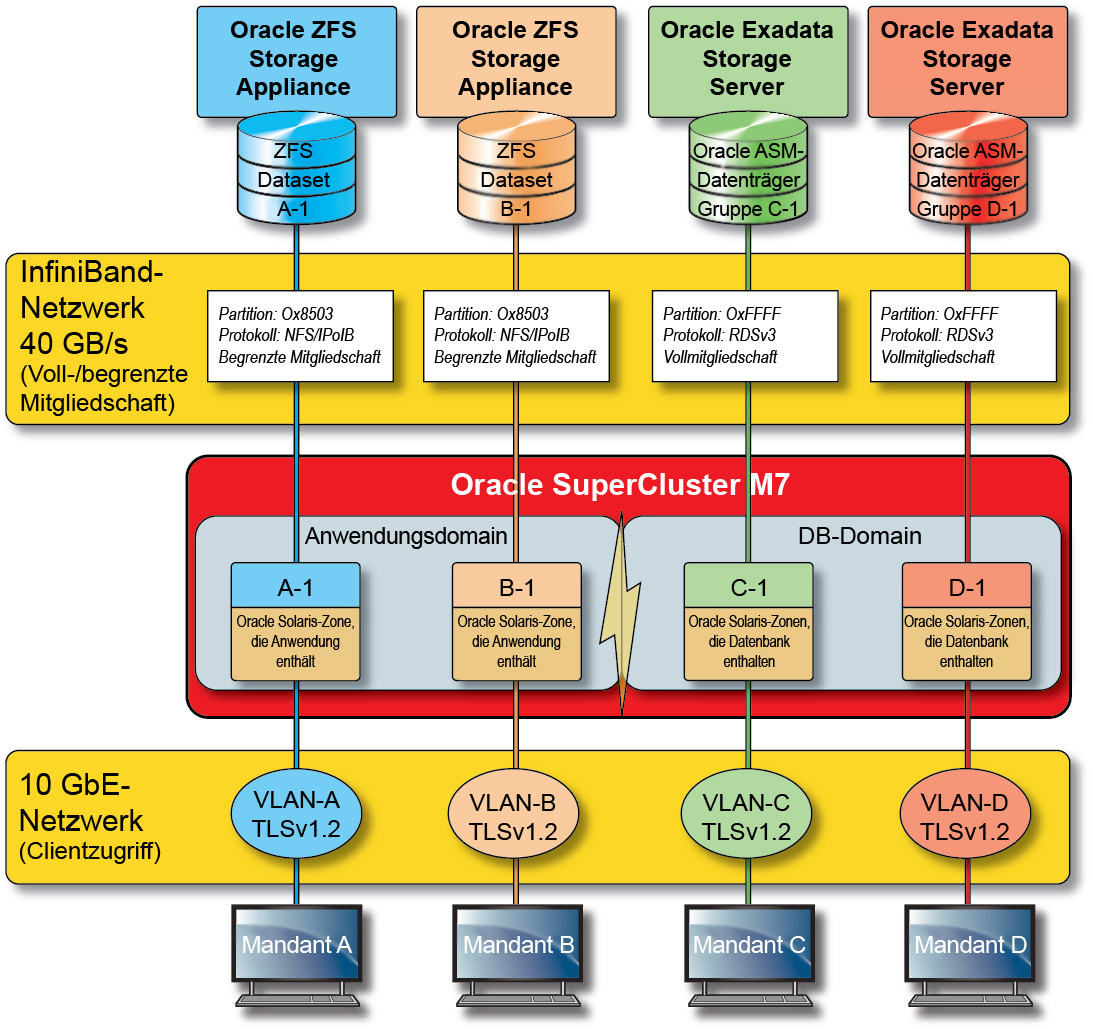

SuperCluster umfasst ein privates IB-Netzwerk, das von Datenbankinstanzen für den Zugriff auf die Informationen verwendet wird, die in Exadata Storage Servern und der ZFS Storage Appliance gespeichert sind, sowie zur Ausführung der internen Kommunikation, die für Clustering und High Availability erforderlich ist. In dieser Abbildung wird eine sichere Netzwerkisolation in SuperCluster M7 dargestellt.

Abbildung 3 Sichere Netzwerkisolation bei dem 40 GBit/s IB-Netzwerk

Standardmäßig wird das SuperCluster-IB-Netzwerk während der Installation und Konfiguration in sechs eindeutige Partitionen partitioniert. Sie können zwar die Standardpartitionen nicht ändern, Oracle unterstützt jedoch das Erstellen und Verwenden von zusätzlichen dedizierten Partitionen in Fällen, in denen eine weitere Segmentierung des IB-Netzwerks erforderlich ist. Außerdem unterstützt das IB-Netzwerk das Konzept der begrenzten und vollen Partitionsmitgliedschaft. Begrenzte Mitglieder können nur mit Vollmitgliedern kommunizieren, während Vollmitglieder mit allen Knoten in der Partition kommunizieren können. Die Anwendungs-I/O-Domains und Oracle Solaris 11 Zones können als begrenzte Mitglieder der jeweiligen IB-Partitionen konfiguriert werden, sodass sichergestellt ist, dass sie nur mit der ZFS Storage Appliance kommunizieren können, die als Vollmitglied konfiguriert ist, und nicht mit anderen begrenzten Mitgliedschaftsknoten, die möglicherweise in derselben Partition vorhanden sind.

SuperCluster umfasst auch ein dediziertes Managementnetzwerk, über das alle Core-Komponenten verwaltet und konfiguriert werden können. Durch diese Strategie werden vertrauliche Management- und Überwachungsfunktionen von den Netzwerkpfaden isoliert gehalten, die zur Verarbeitung von Clientanforderungen verwendet werden. Durch die Isolation der Managementfunktionen in diesem Managementnetzwerk kann SuperCluster die Netzwerkangriffsfläche weiter reduzieren, die über den Clientzugriff und die IB-Netzwerke geboten wird. Es wird unbedingt empfohlen, dass Cloud-Provider diese empfohlene Vorgehensweise befolgen und Verwaltung, Überwachung und zugehörige Funktionen isolieren, damit nur aus dem Managementnetzwerk auf diese zugegriffen werden kann.