Datenschutz

Für Cloud-Provider ist der Datenschutz das Kernstück ihrer Sicherheitsstrategie. Aufgrund der Bedeutung von Datenschutz- und Complianceanforderungen sollten Unternehmen, die mehrmandantenfähige Architekturen ins Auge fassen, unbedingt die Verwendung von Kryptografie zum Schutz der Informationen in Betracht ziehen, die in und aus ihren Datenbanken fließen. Die Verwendung von kryptografischen Services zum Datenschutz wird systematisch angewendet, um die Vertraulichkeit und Integrität von Informationen zu gewährleisten, die über das Netzwerk fließen und auf Datenträgern gespeichert werden.

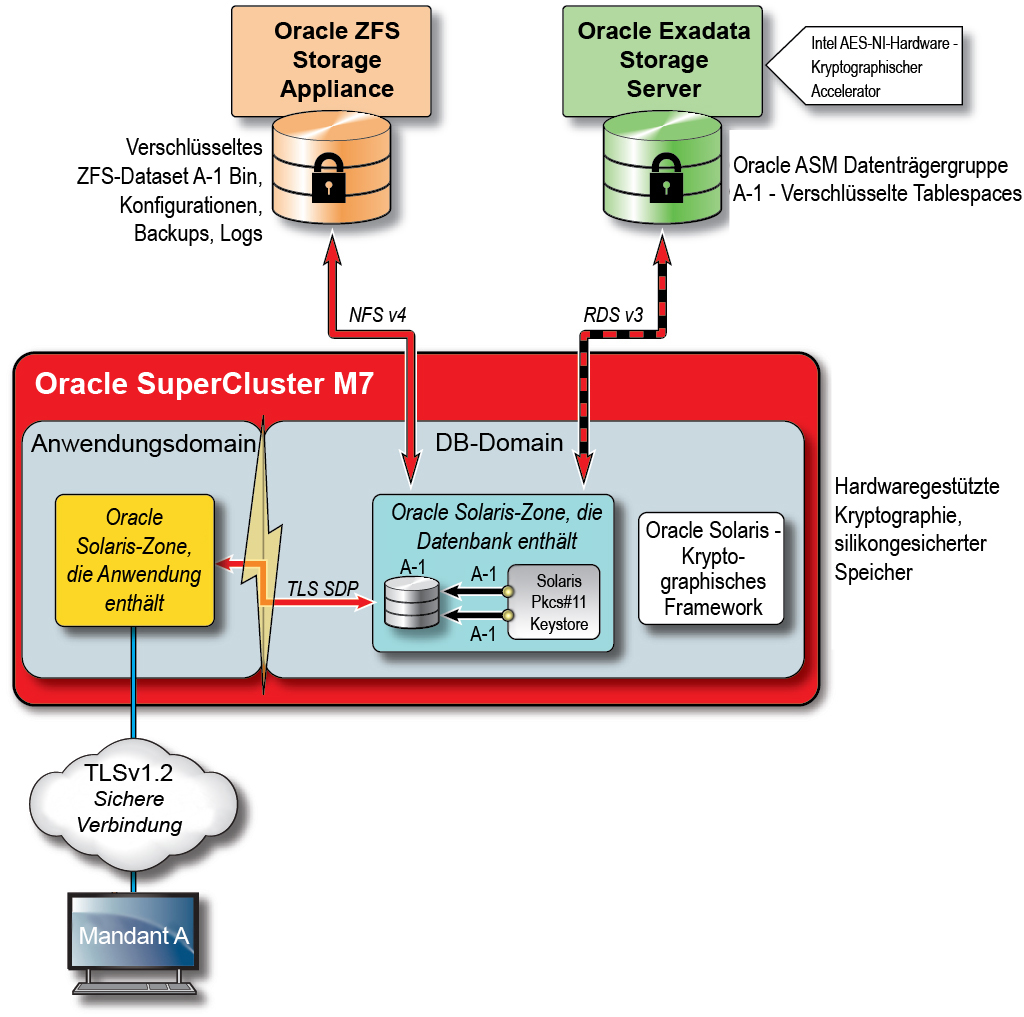

Der SPARC M7-Prozessor in SuperCluster vereinfacht die hardwaregestützten High-Performance-Verschlüsselungen für die Datenschutzanforderungen sensibler IT-Umgebungen. Der SPARC M7-Prozessor umfasst außerdem die Silicon-Secured-Memory-Technologie, die böswillige Angriffe auf Anwendungsebene verhindert, wie Speicher-Scraping, lautlose Arbeitsspeicherbeschädigung, Pufferüberlauf und ähnliche Angriffe.

Abbildung 4 Datenschutz durch hardwaregestützte krytografische Beschleunigung und Schutz vor Speicherangriffen

Bei sicheren mehrmandantenfähigen Architekturen, bei denen Datenschutz bei nahezu jedem Aspekt der Architektur eine Rolle spielt, können Unternehmen mit SuperCluster und der unterstützenden Software ihre Sicherheits- und Complianceziele erreichen, ohne dass sich dies auf die Performance auswirkt. SuperCluster nutzt on-core-basierte kryptografische Anweisungen und Silicon-Secured-Memory-Funktionen, die in dem SPARC M7-Prozessor integriert sind, um kryptografische Vorgänge zu beschleunigen und Schutz vor Speicherangriffen zu bieten, ohne dass sich dies auf die Performance auswirkt. Diese Möglichkeiten führen zu verbesserter kryptografischer Performance und lassen die Prüfung auf Speicherangriffe zu. Außerdem verbessern sie die Gesamtperformance, weil mehr Rechenressourcen für Mandanten-Workloads dediziert werden können.

Der SPARC-Prozessor unterstützt die hardwaregestützte kryptografische Beschleunigung für mehr als 16 kryptografische Algorithmen gemäß Branchenstandard. Gemeinsam unterstützen diese Algorithmen die modernsten kryptografischen Anforderungen, einschließlich Public Key-Verschlüsselung, Symmetric Key-Verschlüsselung, Zufallszahlengenerierung sowie Berechnung und Verifizierung digitaler Signaturen und Message Digests. Außerdem ist auf BS-Ebene die kryptografische Hardwarebeschleunigung standardmäßig für die meisten Core-Services aktiviert, einschließlich Secure Shell, IPSec/IKE und verschlüsselten ZFS-Datasets.

Oracle Database und Oracle Fusion Middleware identifizieren automatisch das Oracle Solaris-BS und den SPARC-Prozessor, der von SuperCluster verwendet wird. Dadurch können Datenbank und Middleware automatisch die kryptografischen Hardwarebeschleunigungsmöglichkeiten der Plattform für TLS-, WS-Security- und Tablespace-Verschlüsselungsvorgänge verwenden. Außerdem kann die Silicon-Secured-Memory-Funktion für den Speicherschutz verwendet werden, und die Integrität der Anwendungsdaten wird sichergestellt, ohne dass eine Endbenutzerkonfiguration erforderlich ist. Für den Schutz der Vertraulichkeit und Integrität der mandantenspezifischen IP-basierten Kommunikation zwischen Zonen über das IB-Netzwerk verwenden Sie IPSec (IP Security) und IKE (Internet Key Exchange).

Jede Diskussion über Kryptografie wäre unvollständig ohne die Angabe, wie Verschlüsselungsschlüssel verwaltet werden. Die Generierung und Verwaltung von Verschlüsselungsschlüsseln, insbesondere bei großen Sammlungen von Services, war immer eine der größten Herausforderungen für Unternehmen, und die Herausforderungen werden bei einer cloud-basierten mehrmandantenfähigen Umgebung noch größer. Bei SuperCluster kann die ZFS-Datasetverschlüsselung und die transparente Datenverschlüsselung von Oracle Database einen Oracle Solaris PKCS#11-Keystore nutzen, um den Masterschlüssel sicher zu schützen. Bei Verwendung des Oracle Solaris PKCS#11-Keystores wird automatisch die hardwaregestützte kryptografische Beschleunigung von SPARC für Vorgänge mit Masterschlüsseln aktiviert. Auf diese Weise kann SuperCluster die Performance der Verschlüsselungs- und Entschlüsselungsvorgänge wesentlich verbessern, die mit der Verschlüsselung von ZFS-Datasets, der Verschlüsselung von Oracle Database Tablespaces, verschlüsselten Datenbankbackups (mit Oracle Recovery Manager [Oracle RMAN]), verschlüsselten Datenbankexporten (mit der Data Pump-Funktion von Oracle Database) und Redo-Logs (mit Oracle Active Data Guard) verknüpft sind

Mandanten, die eine Shared-Wallet-Lösung verwenden, können mit ZFS Storage Appliance ein Verzeichnis erstellen, das über alle Knoten in einem Cluster hinweg gemeinsam verwendet werden kann. Mit einem freigegebenen, zentralisierten Keystore können Mandanten die Schlüssel in geclusterten Datenbankarchitekturen, wie Oracle RAC-Clustern, besser verwalten, warten und rotieren, weil die Schlüssel auf allen Knoten in dem Cluster synchronisiert werden.

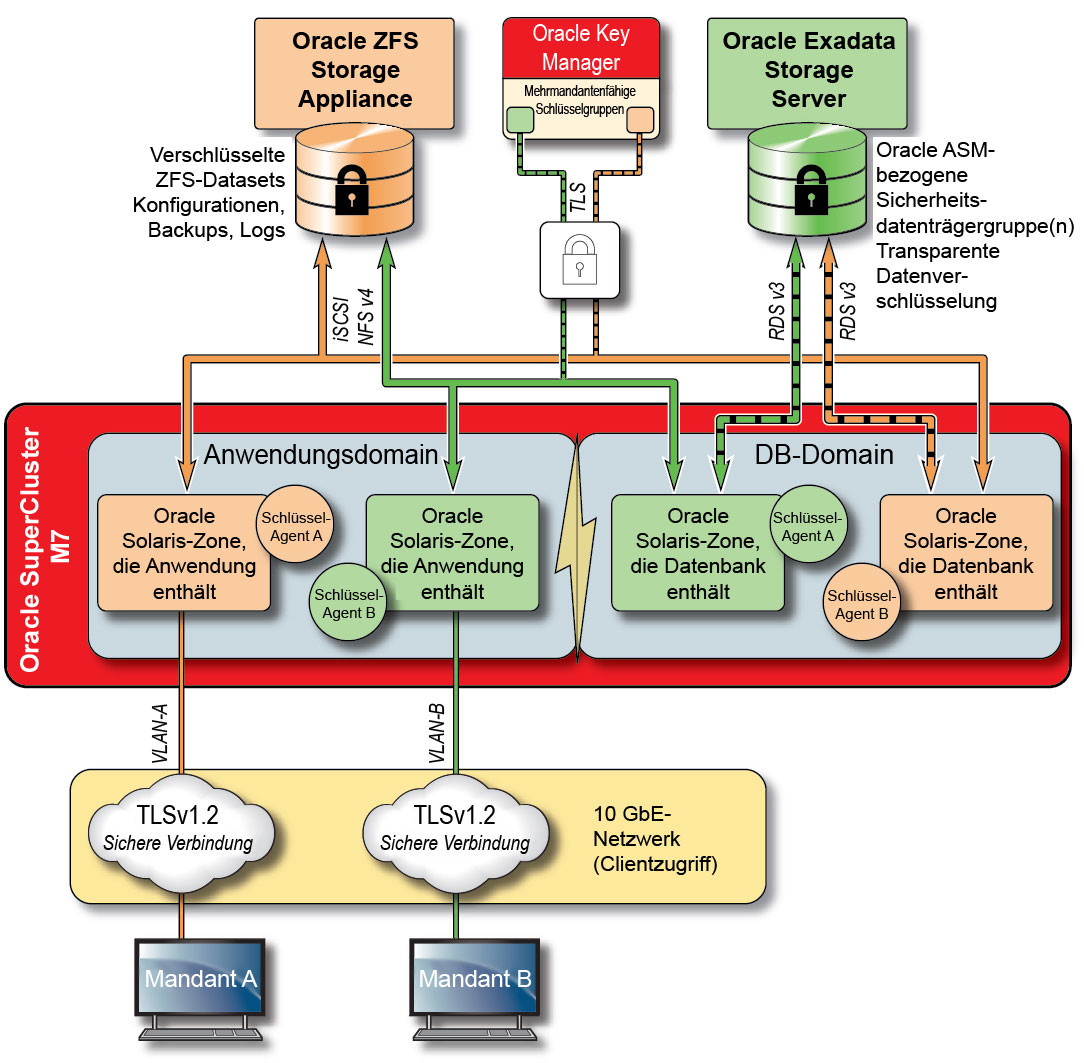

Abbildung 5 Datenschutz über ein mehrmandantenfähiges Schlüsselverwaltungsszenario mit Oracle Key Manager

Um die Komplexität und die Probleme der Schlüsselverwaltung bei mehreren Hosts und Anwendungen in einer cloud-basierten mehrmandantenfähigen Umgebung zu lösen, verwenden Sie den optionalen Oracle Key Manager als eine Appliance, die im Managementnetzwerk integriert ist. Oracle Key Manager autorisiert, sichert und verwaltet den Zugriff auf Verschlüsselungsschlüssel zentral, die von Oracle Database, Oracle Fusion Applications, Oracle Solaris und ZFS Storage Appliance verwendet werden. Oracle Key Manager unterstützt auch die StorageTek-Verschlüsselungsbandlaufwerke von Oracle. Durch Verschlüsselungsrichtlinien und Schlüsselverwaltung auf ZFS-Datasetebene (Dateisystemebene) wird sichergestellt, dass Mandantendateisysteme durch Zerstörung der Schlüssel gelöscht werden.

Oracle Key Manager ist eine umfassende Schlüsselverwaltungs-Appliance, die Schlüsselverwaltungsvorgänge während des Lebenszyklus der Schlüssel und vertrauenswürdige Schlüsselspeicherung unterstützt. Bei der Konfiguration mit einer zusätzlichen Sun Crypto Accelerator 6000 PCIe-Karte von Oracle bietet Oracle Key Manager FIPS 140-2 Level 3-zertifizierte Schlüsselspeicherung von AES 256-Bit-Verschlüsselungsschlüsseln sowie FIPS 186-2–konforme Zufallszahlengenerierung. In SuperCluster können alle Datenbank- und Anwendungsdomains, einschließlich deren globalen und nicht-globalen Zonen, zur Verwendung von Oracle Key Manager bei der Verwaltung von Schlüsseln konfiguriert werden, die mit Anwendungen, Datenbanken und verschlüsselten ZFS-Datasets verknüpft sind. Oracle Key Manager kann Schlüsselverwaltungsvorgänge unterstützen, die mit einzelnen oder mehreren Datenbankinstanzen, Oracle RAC, Oracle Active Data Guard, Oracle RMAN und der Data Pump-Funktion von Oracle Database verknüpft sind.

Schließlich hat jeder Mandant durch die von Oracle Key Manager durchgesetzte Aufgabentrennung vollständige Kontrolle über seine Verschlüsselungsschlüssel mit konsistentem Einblick in alle Schlüsselverwaltungsvorgänge. Aufgrund der Wichtigkeit von Schlüsseln für den Informationsschutz müssen Mandanten unbedingt die erforderlichen Ebenen der rollenbasierten Zugriffskontrolle und des Auditings implementieren, um sicherzustellen, dass die Schlüssel während ihrer Gültigkeitsdauer ordnungsgemäß geschützt sind.