3.1.1 コンプライアンス・チェックの実行のスタート・ガイド

次のトピックを確認して、Oracle Autonomous Health Frameworkのコンプライアンス・チェックを開始します。

- root以外のユーザーとしてのOracle OrachkおよびOracle Exachkの実行

オプションで、root以外のユーザーとしてOracle OrachkまたはOracle Exachkを実行できます。 - root以外のユーザーによるデータベース・サーバーでのroot権限チェックの実行

root以外のユーザーが、rootパスワードまたはsudoを必要とせずに、データベース・サーバーでroot権限チェックを実行できます。 - 自動コンプライアンス・チェック

デーモンを使用して、スケジュールされた間隔での自動コンプライアンス・チェックの実行を構成します。 - 電子メール通知とレポートの概要

次の各項では、電子メール通知とHTMLレポート出力のセクションの概要を説明します。 - オンデマンドでの使用の推奨

この項では、オラクル社がコンプライアンス・チェックをオンデマンドで実行することをお薦めするシナリオをまとめます。 - リモート・ノードでのコンプライアンス・チェックの実行

RSA/DSA SSH秘密キーと公開キーを使用して、リモート・ノードでコンプライアンス・チェックを実行します。 - ユーザー定義プロファイルの作成、変更および削除

カスタム・プロファイルを作成および変更するには、チェックIDのカンマ区切りリストを指定します。 - 診断収集の機密情報のサニタイズ

Oracle Autonomous Health Frameworkは、Adaptive Classification and Redaction (ACR)を使用して機密データをサニタイズします。 - 問題修復自動化のオプション

リリース19.3以降、Oracle OrachkおよびOracle Exachkには、問題が検出されたときに自動的に修正する機能が用意されています。 - Oracle Autonomous Health FrameworkへのOracle DBSATの統合

DBSATは、システム・パフォーマンスを大きく低下させることのない軽量なユーティリティです。 - Oracle Autonomous Health FrameworkへのAutoUpgradeユーティリティの統合

AutoUpgradeユーティリティは、アップグレード前の問題の識別、アップグレード前とアップグレード後のアクションの実行、アップグレードのデプロイ、アップグレード後のアクションの実行、アップグレードされたOracle Databaseの起動を行います。

3.1.1.1 root以外のユーザーとしてのOracle OrachkまたはOracle Exachkの実行

オプションで、root以外のユーザーとしてOracle OrachkまたはOracle Exachkを実行できます。

rootとしてインストールしたときに、root以外のユーザーがOracle OrachkまたはOracle Exachkを実行し、ディレクトリを自分の出力場所に変更する場合、非ユーザーは、自分の出力場所より前のパスでls -lを使用してディレクトリを参照できなくなります。ただし、出力場所に対して直接cdを実行できます。$ cd /u01/app/crsusr/oracle.ahf/data/host_name/

$ ls -ltra

ls: cannot open directory .: Permission denied

$ cd orachk

$ ls

ls: cannot open directory .: Permission denied

$ cd user_racusr

$ ls -l

total 7456

-r-xr-xr-x 1 root root 6836 Jun 1 13:37 cgrep

rw-rr- 1 root root 5481 Jun 1 13:37 cgrep.pyc

drwxr-xr-x 7 racusr oinstall 274432 Jun 1 14:05 orachk_host_name_ratcdb_060120_133414

rr---- 1 racusr oinstall 7323951 Jun 1 14:05 orachk_host_name_ratcdb_060120_133414.zip

drwx-----T 2 racusr root 4096 Jun 1 14:05 output

drwx-----T 4 racusr root 4096 Jun 1 14:05 work

root以外のユーザーは、Oracle Orachkの実行結果のパスをコピーし、そこに対して直接cdを実行するか、結果をコピーできます。または、ahfctl showrepoコマンドを実行することもでき、これにより、結果が使用可能になっている正しい場所が表示されます。

$ ahfctl showrepo

<<output truncated>>

orachk repository: /u01/app/crsusr/oracle.ahf/data/host_name/orachk/user_racusr/output関連トピック

親トピック: コンプライアンス・チェックの実行のスタート・ガイド

3.1.1.2 root以外のユーザーによるデータベース・サーバーでのroot権限チェックの実行

root以外のユーザーが、rootパスワードまたはsudoを必要とせずに、データベース・サーバーでroot権限チェックを実行できます。

privileged-compliance-checksロールに割り当てられると、root以外のユーザーは、-runasrootオプションを指定してOracle Orachkを実行し、root権限チェックを実行できます。

親トピック: コンプライアンス・チェックの実行のスタート・ガイド

3.1.1.3 自動コンプライアンス・チェック

デーモンを使用して、スケジュールされた間隔での自動コンプライアンス・チェックの実行を構成します。

Oracle Autonomous Health FrameworkをrootとしてLinuxまたはSolarisにインストールすると、Oracle Trace File Analyzerスケジューラ・デーモンを使用するようにOracle OrachkまたはOracle Exachkが自動的に設定されます。

デーモンは週に1回、午前3時に完全なローカルOracle Orachkチェックを実行し、oratier1またはexatier1プロファイルを介して毎日午前2時に最も影響のあるチェックの一部を実行します。デーモンは、毎日実行されるoratier1またはexatier1プロファイル実行を1週間後に自動的にパージします。また、デーモンは2週間後にローカル実行全体を自動的にパージします。自動起動を有効にした後に、デーモンの設定を変更できます。

orachk -autostopexachk -autostop

orachk -autostop unsetexachk -autostop unset

ノート:

- デーモン・モードはLinuxおよびSolarisオペレーティング・システムでのみサポートされます。

- Oracle Engineered Systemがある場合は、次の使用ステップに加えて、システム固有の手順に従ってください。

関連トピック

親トピック: コンプライアンス・チェックの実行のスタート・ガイド

3.1.1.3.1 Oracle Trace File Analyzerデーモンを使用したOracle OrachkまたはOracle Exachkスケジューラの実行

Oracle Trace File Analyzerスケジューラは次のように動作します。

- どれがマスター・ノードであるかを判断します。

- マスター・ノードでのみOracle OrachkまたはOracle Exachkエントリを選択します。

- マスター・ノードでのみ稼働します。

- Oracle OrachkまたはOracle Exachkをクラスタ全体で実行します。

- マスター・ノードですべての出力を統合します。

- どれがマスター・ノードであるかをログに入力します。

- レポート出力が格納されているマスター・ノードを示す通知を電子メールで送信します。

例3-1 Oracle Oracle Orachk/Oracle Exachkスケジューラおよびデーモン情報のデフォルト構成

# orachk -autostatus

Master node = testserver

orachk daemon version = 221000

Install location = /opt/oracle.ahf/orachk

Started at = Wed Jun 22 20:56:51 UTC 2022

Scheduler type = TFA Scheduler

Scheduler PID: 1766980

------------------------------------------------------------

ID: orachk.autostart_client_oratier1

------------------------------------------------------------

AUTORUN_FLAGS = -usediscovery -profile oratier1 -dball -showpass -tag autostart_client_oratier1 -readenvconfig

COLLECTION_RETENTION = 7

AUTORUN_SCHEDULE = 3 2 * * 1,2,3,4,5,6

------------------------------------------------------------

------------------------------------------------------------

ID: orachk.autostart_client

------------------------------------------------------------

AUTORUN_FLAGS = -usediscovery -tag autostart_client -readenvconfig

COLLECTION_RETENTION = 14

AUTORUN_SCHEDULE = 3 3 * * 0

------------------------------------------------------------

Next auto run starts on Jun 23, 2022 02:03:00

ID:orachk.AUTOSTART_CLIENT_ORATIER13.1.1.4 電子メール通知とレポートの概要

次の各項では、電子メール通知とHTMLレポート出力のセクションの概要を説明します。

- 最初の電子メール通知

コンプライアンス・チェックの実行が完了すると、デーモンによって、NOTIFICATION_EMAILリストで指定したすべてのユーザーに評価レポートがHTML添付として電子メールで送信されます。 - コンプライアンス・チェック・レポートの内容

コンプライアンス・チェック・レポートには、各システムのヘルス・ステータスがレポートの様々なセクションにグループ分けされて表示されます。 - 後続の電子メール通知

最初の電子メール通知以降の後続のコンプライアンス・チェックの実行については、デーモンによって、最新の実行との差分のサマリーが電子メールで送信されます。 - 差分レポートの生成

前の電子メール通知に添付された差分レポートには、最新の実行との差分のサマリーが示されます。

親トピック: コンプライアンス・チェックの実行のスタート・ガイド

3.1.1.4.1 最初の電子メール通知

コンプライアンス・チェックの実行が完了すると、デーモンによって、NOTIFICATION_EMAILリストで指定したすべてのユーザーに評価レポートがHTML添付として電子メールで送信されます。

親トピック: 電子メール通知とレポートの概要

3.1.1.4.2 コンプライアンス・チェック・レポートの内容

コンプライアンス・チェック・レポートには、各システムのヘルス・ステータスがレポートの様々なセクションにグループ分けされて表示されます。

HTMLレポート出力には次のものが含まれます。

- ヘルス・スコア

- コンプライアンス・チェックの実行のサマリー

- 目次

- レポート機能のコントロール

- 結果

- 推奨事項

レポート出力の詳細は、システムごとに異なります。レポートは動的であるため、ツールでは、一部のセクションは該当する場合にのみ表示されます。

システム・ヘルス・スコアおよびサマリー

システム・ヘルス・スコアおよびサマリー・レポートでは次の情報が提供されます。

- 成功したチェックまたは失敗したチェックの数に基づく大まかなヘルス・スコア

- コンプライアンス・チェックの実行のサマリーには次のものが含まれます。

- 名前(クラスタ名など)

- オペレーティング・システムのカーネルのバージョン

- ホームのパス、バージョン、名前(CRS、DB、EMエージェントなど)

- チェックされたコンポーネントのバージョン(Exadataなど)

- チェックされたノードの数(データベース・サーバー、ストレージ・サーバー、InfiniBandスイッチなど)

- Oracle OrachkおよびOracle Exachkのバージョン

- 収集出力の名前

- 収集の日時

- チェックの期間

- チェックを実行したユーザーの名前(

rootなど) - チェックの有効期間

目次およびレポート機能

目次セクションには、レポート内の主なセクションへのリンクがあります。

- データベース・サーバー

- ストレージ・サーバー

- インフィニバンド・スイッチ

- クラスタ全体

- 最大可用性アーキテクチャ(MAA)スコアカード

- インフラストラクチャ・ソフトウェアおよび構成サマリー

- さらにレビューが必要な結果

- Platinumサーティフィケーション

- システム全体の自動サービス・リクエスト(ASR)コンプライアンス・チェック

- スキップされたチェック

- 上位10の時間消費チェック

レポート機能セクションでは、次のことができます。

- ステータスに基づいたチェックのフィルタ

- リージョンの選択

- すべてのチェックの展開または縮小

- チェックIDの表示

- レポートからの結果の削除

- 印刷可能ビューの取得

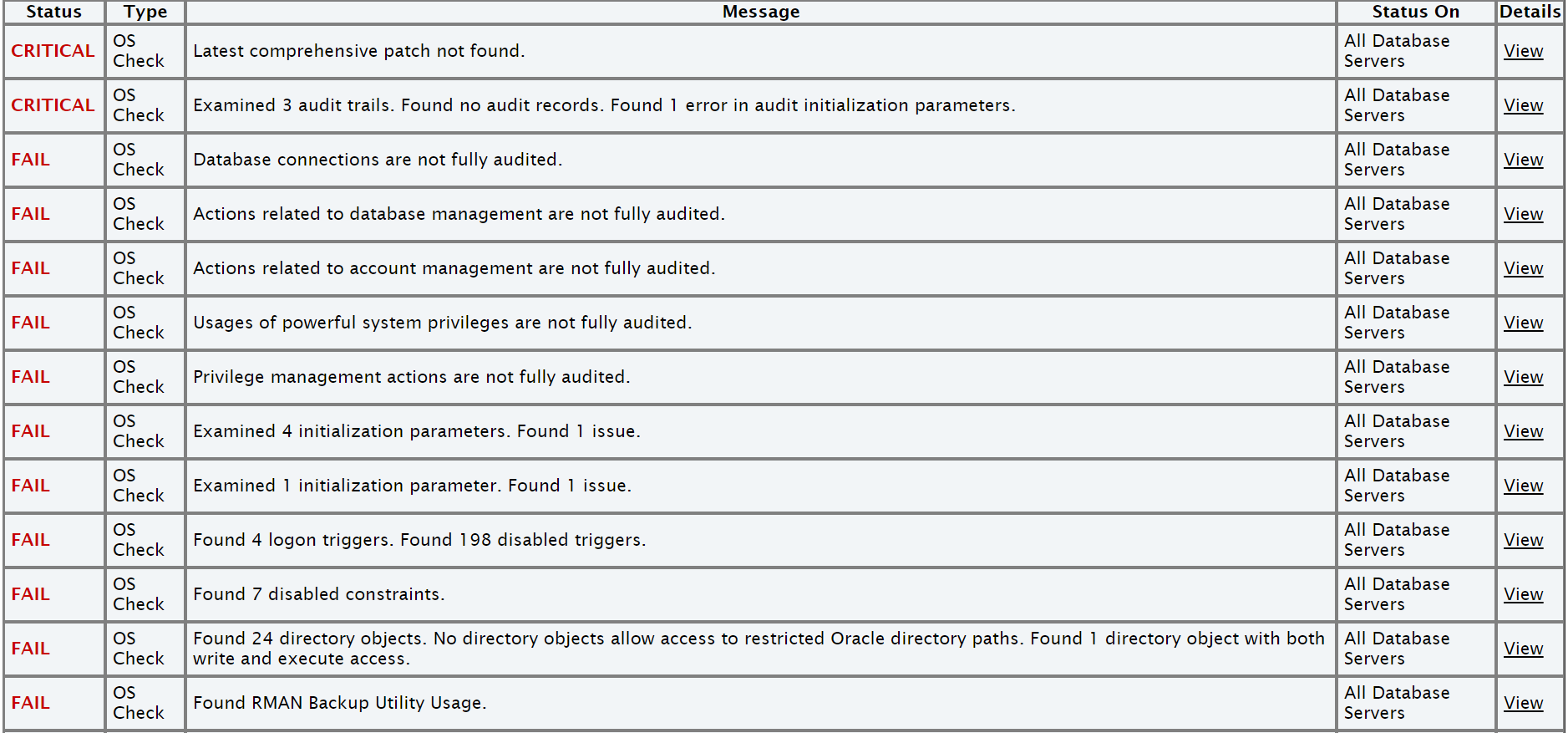

レポート結果

レポート結果セクションには、各コンプライアンス・チェックの結果がデータベース・サーバー、ストレージ・サーバー、「インフィニバンド・スイッチ」、「クラスタ全体」などの技術コンポーネントにグループ分けされて表示されます。

各セクションには次のものが表示されます。

- チェック・ステータス(

FAIL、WARNING、INFOまたはPASS) - チェックのタイプ

- チェック・メッセージ

- チェックが実行された場所

- 追加の結果および推奨事項の詳細を展開するためのリンク

「View」をクリックすると、コンプライアンス・チェックの結果および推奨事項の詳細が表示されます。

- 問題を解決するための処置

- 推奨事項が該当する状況

- 問題が該当しない状況

- 関連するドキュメントやMy Oracle Supportノートへのリンク

- 推奨事項のベースとなるデータの例

最大可用性アーキテクチャ(MAA)スコアカード

最大可用性アーキテクチャ(MAA)スコアカードには、システムにインストールされているソフトウェアに関する推奨事項が表示されます。

詳細は次のとおりです。

- 停止タイプ

- チェックのステータス

- 問題の説明

- 検出されたコンポーネント

- ホストの場所

- コンポーネントのバージョンと推奨バージョンの比較

- 検出されたバージョンと推奨バージョンの比較に基づくステータス

関連トピック

親トピック: 電子メール通知とレポートの概要

3.1.1.4.3 後続の電子メール通知

最初の電子メール通知以降の後続のコンプライアンス・チェックの実行については、デーモンによって、最新の実行との差分のサマリーが電子メールで送信されます。

カンマ区切りの電子メール・アドレスのリストをNOTIFICATION_EMAILオプションで指定します。

電子メール通知には次の内容が含まれます。

-

前回の実行と比較した今回の実行のシステム・ヘルス・スコア

-

実行されたチェックの数と実行間の差分のサマリー

-

最新のレポート結果(添付)

-

前のレポート結果(添付)

-

差分レポート(添付)

親トピック: 電子メール通知とレポートの概要

3.1.1.4.4 差分レポートの生成

前の電子メール通知に添付された差分レポートには、最新の実行との差分のサマリーが示されます。

前回の実行以降の変更を識別するには:

関連トピック

親トピック: 電子メール通知とレポートの概要

3.1.1.5 オンデマンドでの使用の推奨

この項では、オラクル社がコンプライアンス・チェックをオンデマンドで実行することをお薦めするシナリオをまとめます。

$ orachk

$ exachk次のオンデマンド・シナリオでコンプライアンス・チェックを実行することをお薦めします。

-

アップグレード前またはアップグレード後

-

サブネット間でのマシンの再配置

-

ハードウェアの障害または修復

-

問題のトラブルシューティング

-

稼働テストに追加して

アップグレード前またはアップグレード後のチェックの実行中に、Oracle Autonomous Health Frameworkによって、Oracle Clusterwareに登録されているデータベースが自動的に検出され、チェック対象のデータベースのリストが表示されます。

$ orachk –u –o pre

$ exachk –u –o pre$ orachk –u –o post

$ exachk –u –o post関連トピック

親トピック: コンプライアンス・チェックの実行のスタート・ガイド

3.1.1.6 リモート・ノードでのコンプライアンス・チェックの実行

RSA/DSA SSH秘密キーと公開キーを使用して、リモート・ノードでコンプライアンス・チェックを実行します。

ローカル・ノードとリモート・ノードの間にパスワードなしのSSHが存在することを確認します。ssh –i id_encryption.remote_host.remote_user remote_user@remote_hostは、パスワードなしでremote_hostにログインできる必要があります。

3.1.1.6.1 同期リモート実行

これはブロッキング・コールです。リモート実行のstdoutが出力されます。ユーザーは、リモート実行が完了したときにのみプロンプトまたは制御を取得します。完了すると、作業ディレクトリで収集を使用できるようになります。

# orachk –remotehost remote_host remote_args -remoteuser remote_user -remotedestdir remote_dest_dir -identitydir PRIVATEKEYDIR# exachk –remotehost remote_host remote_args -remoteuser remote_user -remotedestdir remote_dest_dir -identitydir PRIVATEKEYDIRorachk -remotehost node2 -profile asm -remoteuser root -remotedestdir /scratch/user/ -identitydir /scratch/user/privatekeys/exachk -remotehost node1 -localonly -c X4-2,MAA -remoteuser oracle -remotedestdir /scratch/user/ -identitydir /scratch/user/privatekeys/$ orachk -remotehost node2 -profile asm -remoteuser root -remotedestdir /scratch/user1/ -identitydir .privatekeys/

Starting orachk run on node2. For more detail about run check /scratch/user1/orachkremote/orachk_node2_112818_040034_run.log

Clusterware stack is running from /scratch/app/11.2.0.4/grid. Is this the correct Clusterware Home?[y/n][y]

Checking ssh user equivalency settings on all nodes in cluster for root親トピック: リモート・ノードでのコンプライアンス・チェックの実行

3.1.1.6.2 非同期リモート実行

これは非ブロッキング・コールです。Oracle OrachkおよびOracle Exachkはリモート実行を開始し、_run.logファイルを表示して、ユーザーに制御を与えます。_run.logファイルをチェックして、リモート実行の完了を確認します。完了すると、作業ディレクトリで収集を使用できるようになります

# orachk –remotehost remote_host remote_args -remoteuser remote_user -remotedestdir remote_dest_dir -identitydir PRIVATEKEYDIR -asynch# exachk –remotehost remote_host remote_args -remoteuser remote_user -remotedestdir remote_dest_dir -identitydir PRIVATEKEYDIR -asynch- remote_hostは、リモート・ノードのホスト名です。

- remote_argsは、リモート・ノードで実行されるOracle OrachkおよびOracle Exachkに渡す必要がある引数です。

- remote_userは、Oracle OrachkおよびOracle Exachkを実行するリモート・ユーザーです。

- remote_dest_dirは、

orachk.zipまたはexachk.zipが抽出されるリモート・ディレクトリです。 - PRIVATEKEYDIRは、指定した形式でリモート・ノードの秘密キーを含むディレクトリです。

ノート:

DSAキーを使用する場合は、Oracle OrachkおよびOracle Exachkのリモート実行コマンドを実行する前にRAT_SSH_ENCR環境変数をDSAに設定してください。

orachk -remotehost node2 -remoteuser oradb -remotedestdir /scratch/user/ -identitydir /scratch/user/privatekeys/ -asynchexachk -remotehost node1 -cells node1 -c X4-2,MAA -remoteuser root -remotedestdir /scratch/user/ -identitydir /scratch/user/privatekeys/ -asynch$ orachk -remotehost node2 -localonly -remoteuser root -identitydir .privatekeys/ -asynch

Starting orachk run on node2. For more detail about run check /scratch/user1/orachkremote/orachk_node2_112818_041037_run.log$ ls PRIVATEKEYDIR/

id_dsa.node1.oracle id_dsa.node4.root id_dsa.node6.oracle id_dsa.node8.root id_dsa.node11.oracle

id_dsa.node2.root id_dsa.node5.oracle id_dsa.node6.root id_dsa.node9.root

id_dsa.node3.root id_dsa.node5.root id_dsa.node7.root id_dsa.node10.oracle親トピック: リモート・ノードでのコンプライアンス・チェックの実行

3.1.1.7 ユーザー定義プロファイルの作成、変更および削除

カスタム・プロファイルを作成および変更するには、チェックIDのカンマ区切りリストを指定します。

親トピック: コンプライアンス・チェックの実行のスタート・ガイド

3.1.1.8 診断収集の機密情報のサニタイズ

Oracle Autonomous Health Frameworkは、Adaptive Classification and Redaction (ACR)を使用して機密データをサニタイズします。

ノート:

-sanitizeパラメータは非推奨になり、23.3で削除されました。かわりにahfctl redactコマンドを使用することをお薦めします。

診断データのコピーを収集した後、Oracle OrachkおよびOracle Exachkは、Adaptive Classification and Redaction (ACR)を使用して収集内の機密データをサニタイズします。ACRは機械学習ベースのエンジンを使用して、指定されたファイル・セット内でエンティティ・タイプの事前定義済セットをリダクションします。また、ACRは、パス名に含まれるエンティティをサニタイズまたはマスクします。

- サニタイズでは、機密性の高い値がランダムな文字に置き換えられます。

- マスキングでは、機密性の高い値が一連のアスタリスク(*)に置き換えられます。

ACRは現在、次のエンティティ・タイプをサニタイズします。

- ホスト名

- IPアドレス

- MACアドレス

- Oracle Database名

- 表領域名

- サービス名

- ポート

- オペレーティング・システムのユーザー名

また、ACRは、個人を特定できる情報(PII)、つまりブロックおよびREDOダンプに表示されるデータベースのユーザー・データをマスクします。このための別個のコマンドはありません。

機密情報をサニタイズするには、次のようにします。

orachk -sanitize comma_delimited_list_of_collection_IDsまたは

exachk -sanitize comma_delimited_list_of_collection_IDs14A533F40 00000000 00000000 00000000 002C0000 [..............,.]

14A533F50 35360C02 30352E30 31322E37 380C3938 [..650.507.2189.8]

14A533F60 31203433 37203332 2C303133 360C0200 [34 123 7310,...6]14A533F40 ******** ******** ******** ******** [****************]

14A533F50 ******** ******** ******** ******** [****************]

14A533F60 ******** ******** ******** ******** [****************]col 74: [ 1] 80

col 75: [ 5] c4 0b 19 01 1f

col 76: [ 7] 78 77 06 16 0c 2f 26col 74: [ 1] **

col 75: [ 5] ** ** ** ** **

col 76: [ 7] ** ** ** ** ** ** **サニタイズされた要素の逆マップを出力するには、次のようにします。

orachk -rmap all|comma_delimited_list_of_element_IDs

または

exachk -rmap all|comma_delimited_list_of_element_IDs親トピック: コンプライアンス・チェックの実行のスタート・ガイド

3.1.1.8.1 Oracle OrachkまたはOracle Exachk出力の機密情報のサニタイズ

ノート:

-sanitizeパラメータは非推奨になり、23.3で削除されました。かわりにahfctl redactコマンドを使用することをお薦めします。

3.1.1.8.2 Adaptive Classification and Redaction (ACR)のためのステージング・サーバーの設定

Adaptive Classification and Redaction (ACR)は、各ファイルのデータを調べて機密エンティティをリダクションする、CPU集中型のタスクです。ACRは、複数のプロセスを生成し、これらのプロセスをまたいでファイルをリダクションします。CPUでACRプロセスがスケジュールされている場合は常に、CPUを最大限に活用できます(最大100%のCPU使用率に達する可能性があります)。ただし、ACRは高い優先度で実行されないため、システム上の他のプロセスは停止しません。ただし、ACRは本番環境で実行される他のプロセスとリソースを共有するため、それらのプロセスに影響する可能性があります。したがって、本番環境のプロセスおよびアプリケーションに影響を与えないように、ACRを使用した収集のリダクション専用のステージング・サーバーを設定することをお薦めします。

Adaptive Classification and Redaction (ACR)のステージング・サーバーの設定の詳細は、My Oracle Supportノート2882798.1を参照してください。

3.1.1.9 問題修復自動化のオプション

リリース19.3以降、Oracle OrachkおよびOracle Exachkには、問題が検出されたときに自動的に修正する機能が用意されています。

-showrepairコマンドを実行します。orachk -showrepair check_id

exachk -showrepair check_idorachk -repair all

orachk -repair check_id,[check_id,check_id...]orachk -repair fileexachk -repair all

exachk -repair check_id,[check_id,check_id...]

exachk -repair file- check_id: 修復する特定のチェックを参照します。チェックIDまたはチェックIDのカンマ区切りリストを指定します。

-

file: チェックIDのリストを含むテキスト・ファイル。1行ごとにチェックIDを1つずつ追加します。

たとえば:

check ID1 check ID2 check IDn

親トピック: コンプライアンス・チェックの実行のスタート・ガイド

3.1.1.10 Oracle Autonomous Health FrameworkへのOracle DBSATの統合

DBSATは、システム・パフォーマンスを大きく低下させることのない軽量なユーティリティです。

- データベース構成の分析

- ユーザーとその権限

- セキュリティ・ポリシー

- 機密データが存在する場所の識別、およびセキュリティ・リスクの明確化(Oracle Autonomous Health Frameworkでは実行されません)

- 組織内のOracleデータベースのセキュリティ状態の向上

-securityプロファイルを使用する場合、Oracle Autonomous Health Frameworkには常に最新のDBSATが含まれ、すべてのデータベースでDBSATが実行されます。たとえば、# orachk -profile securityのようにします。

- 短期リスクの即時修正

- 包括的なセキュリティ戦略の実施

- 規制コンプライアンス・プログラムのサポート

- セキュリティに関するベスト・プラクティスの推進

詳細は、Oracle Database Security Assessmentレポートを参照してください。

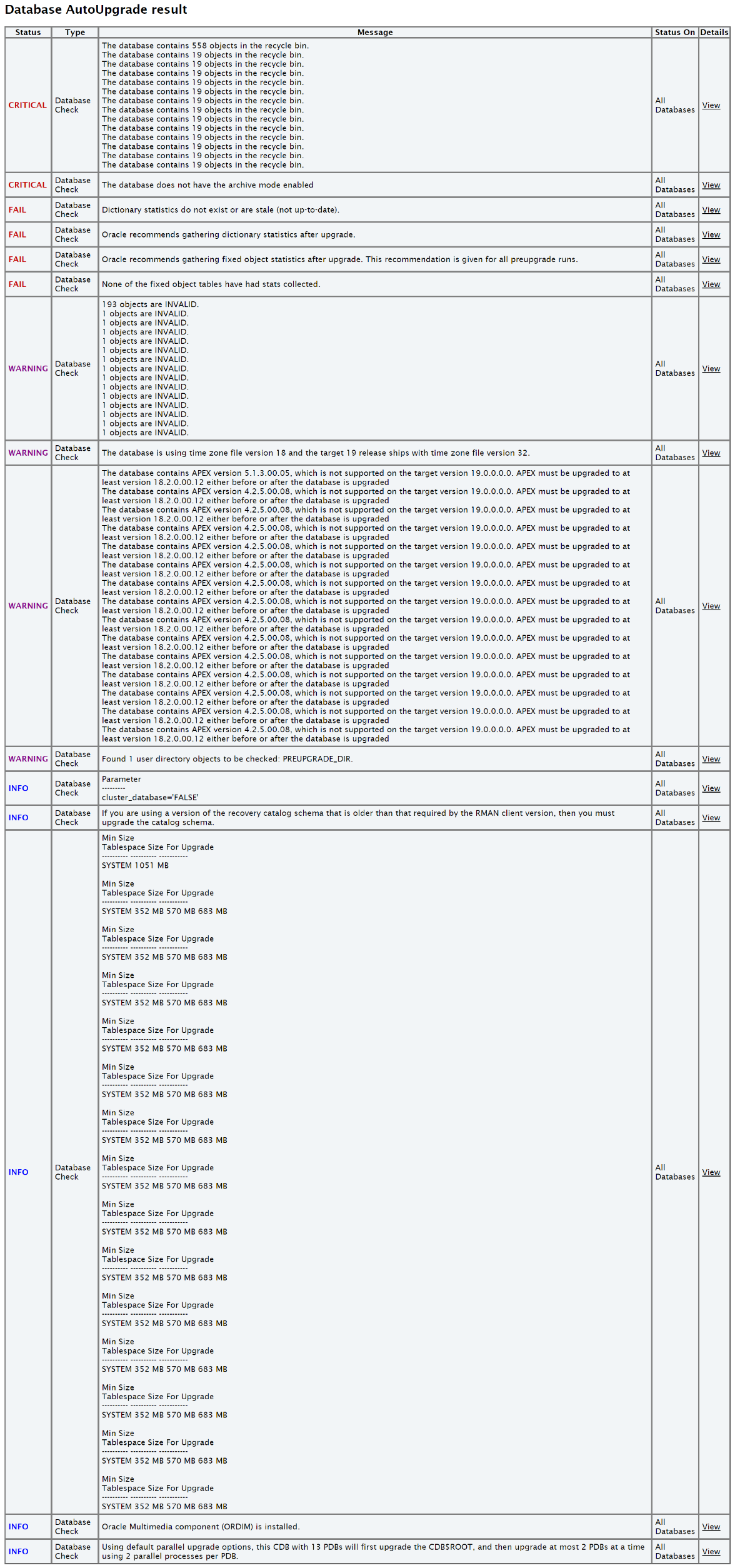

3.1.1.11 Oracle Autonomous Health FrameworkへのAutoUpgradeユーティリティの統合

AutoUpgradeユーティリティは、アップグレード前の問題の識別、アップグレード前とアップグレード後のアクションの実行、アップグレードのデプロイ、アップグレード後のアクションの実行、アップグレードされたOracle Databaseの起動を行います。

アップグレードの前に、分析モードでは、AutoUpgradeユーティリティによって、修正が必要な問題を識別できるようにアップグレード前のデータベースの読取り専用分析が実行されます。

アップグレード前モードでOracle Orachkを実行すると、Oracle OrachkによってAutoUpgradeユーティリティが実行されて、各データベースのアップグレード準備が整っているかどうかがチェックされます。

詳細は、Oracle DatabaseアップグレードでのAutoUpgradeの使用を参照してください。