Spore sikkerhets- og artefaktendringer og LCM-hendelser

Tjenesteadministratorer kan aktivere sikkerhetssporing for å spore endringer som gjøres på Essbase-tjeneren.

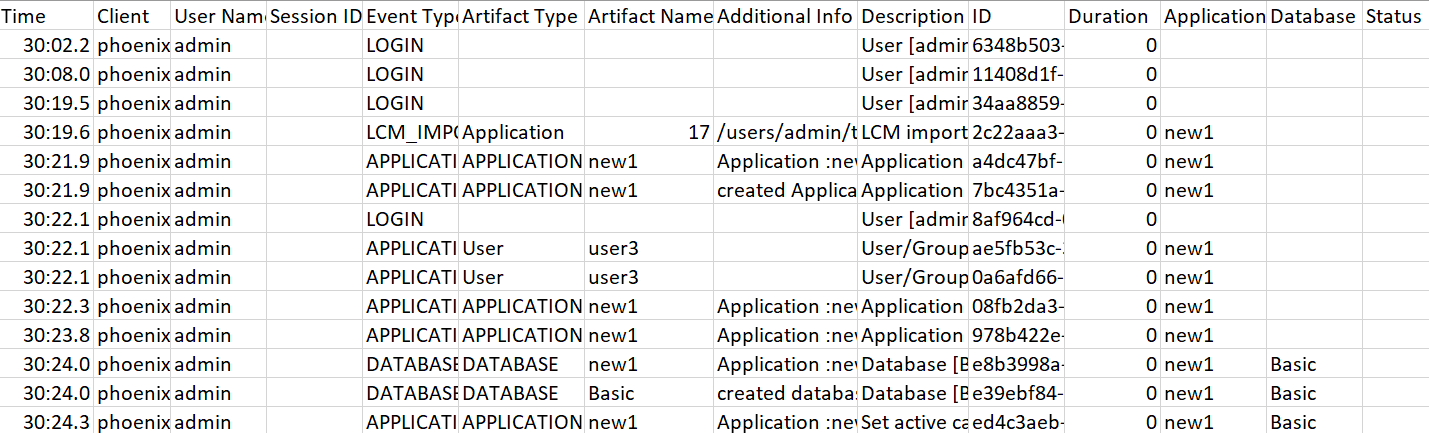

Basert på parametre du angir i en sporingsretningslinjefil, samler Essbase inn opplysninger om endringer i sikkerhet og artefakter og LCM-hendelser samt utførte MaxL-setninger på systemnivå (inkludert importer). Essbase konsoliderer den sporede informasjonen i en sporingsloggfil eller strømmer den til en ekstern database. Sporede opplysninger om hver hendelse omfatter tidspunkt, klient, bruker, berørte artefakter, varighet, ID, applikasjons- og databasenavn, status og en beskrivelse.

Du aktiverer sporing av disse hendelsene på tjenernivå med Essbase-konfigurasjonsinnstillingen AUDITTRAIL SECURITY.

Arbeidsflyt for å aktivere sikkerhetssporing for Essbase-tjeneren

Denne arbeidsflyten forklarer hvordan du aktiverer sikkerhetssporing på Essbase-tjeneren ved hjelp av AUDITTRAIL SECURITY. Når du har aktivert sporing, kan du definere EssbaseSecurityAuditLogPolicy. Du kan be Essbase skrive sporingsposter til en CSV-fil eller strømme dem til en ekstern database.

I denne arbeidsflyten er Oracle Database den eksterne databasen, men du kan også bruke SQL Server, MySQL eller DB2.

Du må være systemansvarlig for å kunne fullføre arbeidsflyten, og du må åpne <Essbase-konfigurasjonsbanen> på Essbase-tjeneren.

- Konfigurasjonsfilen essbase.cfg

- En standard sporingsretningslinjefil for sikkerhet

-

Aktiver sporing av tjenerhendelser ved å legge til følgende konfigurasjon i essbase.cfg på Essbase-tjenermaskinen:

AUDITTRAIL SECURITY

Start Essbase på nytt når du har oppdatert konfigurasjonen.

Se Angi konfigurasjonsegenskaper på tjenernivå og Starte, stoppe og kontrollere tjenere.

-

En standard retningslinjefil (XML) opprettes på Essbase-tjeneren. Denne filen,

EssbaseSecurityAuditLogPolicy.xml, er i banen du angav i konfigurasjonsfasen for implementering for lagring av Essbase-konfigurasjon (<Essbase-konfigurasjonsbanen>, der også essbase.cfg ligger).Standardretningslinjefilen som opprettes, har følgende innhold:<?xml version="1.0" encoding="UTF-8"?> <security-audit-policy> <audit_events_to_capture>LOGIN,LOGINAS,LOGIN_FAIL,LOGOUT,SERVICE_ROLE_ASSIGN,SERVICE_ROLE_REVOKE,APPLICATION_ROLE_ASSIGN,APPLICATION_ROLE_REVOKE,ARTIFACT_UPLOADED,ARTIFACT_MODIFIED,ARTIFACT_DELETED,ARTIFACT_CREATE,ARTIFACT_RENAMED,APPLICATION_DELETED,APPLICATION_CREATE,APPLICATION_RENAMED,DATABASE_DELETED,DATABASE_CREATE,DATABASE_RENAMED,LCM_EXPORT_START,LCM_EXPORT_END,LCM_IMPORT_START,LCM_IMPORT_END,LCM_IMPORT_FAIL,DATA_LOAD_MAXL,LOAD_DATA_JOB_START,LOAD_DATA_JOB_END,LOAD_DATA_JOB_FAILED,DELETE_SESSION,EXECUTE_MAXL,APPLICATION_SET_ACTIVE,APPLICATION_START,APPLICATION_STOP,DATABASE_START,DATABASE_STOP</audit_events_to_capture> <audit_sinks> <audit_sink> <audit_sink_type>CSV</audit_sink_type> <max-file-size>50000000</max-file-size> <roll-nos>100</roll-nos> </audit_sink> </audit_sinks> </security-audit-policy>CSV er standard sporingsmottakertype. Hvis du bruker standard sporingsmottakertype (CSV) og ønsker å teste at sporingsdetaljene skrives til CSV-filen for sikkerhetssporingslogg, gjør du følgende:- Utfør en handling som er en sporbar hendelse, for eksempel opprettelse av en applikasjon. Du kan velge hvilken som helst handling som står oppført under <audit_events_to_capture> i retningslinjene.

- Bruk SSH for å koble til Essbase-tjeneren.

- Naviger til

<DOMAIN_HOME>/servers/serverName/logs/essbase/. Hvis du ikke vet hvor <DOMAIN_HOME> er, kan du se Miljøplasseringer på Essbase-plattformen. - Åpne og se gjennom filen,

SecurityAuditLog_n.csv.Eksempel på en CSV-fil for sikkerhetssporingslogg:

-

Gjør følgende hvis du vil at revisjonssporet for sikkerhet skal strømmes til en ekstern database:

- Opprett en tilkobling til den eksterne kilden. Se Opprette en global tilkobling og datakilde eller Opprette en tilkobling og datakilde på applikasjonsnivå.

- Rediger retningslinjefilen ved å endre sporingsmottaker til DATABASE.

- Legg til en <db_connection_name>-parameter i parameteren <audit_sink>. Verdien for parameteren <db_connection_name> må være det nøyaktige navnet til tilkoblingen som ble opprettet i deltrinn a ovenfor.

Eksempel på redigerte retningslinjer for sporing for strømming av revisjonssporet for sikkerhet til Oracle Database:<?xml version="1.0" encoding="UTF-8"?> <security-audit-policy> <audit_events_to_capture>LOGIN,LOGINAS,LOGIN_FAIL,LOGOUT,SERVICE_ROLE_ASSIGN,SERVICE_ROLE_REVOKE,APPLICATION_ROLE_ASSIGN,APPLICATION_ROLE_REVOKE,ARTIFACT_UPLOADED,ARTIFACT_MODIFIED,ARTIFACT_DELETED,ARTIFACT_CREATE,ARTIFACT_RENAMED,APPLICATION_DELETED,APPLICATION_CREATE,APPLICATION_RENAMED,DATABASE_DELETED,DATABASE_CREATE,DATABASE_RENAMED,LCM_EXPORT_START,LCM_EXPORT_END,LCM_IMPORT_START,LCM_IMPORT_END,LCM_IMPORT_FAIL,DATA_LOAD_MAXL,LOAD_DATA_JOB_START,LOAD_DATA_JOB_END,LOAD_DATA_JOB_FAILED,DELETE_SESSION,EXECUTE_MAXL,APPLICATION_SET_ACTIVE,APPLICATION_START,APPLICATION_STOP,DATABASE_START,DATABASE_STOP</audit_events_to_capture> <audit_sinks> <audit_sink> <audit_sink_type>DATABASE</audit_sink_type> <db_connection_name>OraclePDB</db_connection_name> </audit_sink> </audit_sinks> </security-audit-policy> -

Test at sporingsdetaljene er strømmet til databasen.

- Utfør en handling som er en sporbar hendelse, for eksempel opprettelse av en applikasjon. Du kan velge hvilken som helst handling som står oppført under <audit_events_to_capture> i retningslinjene.

Essbase skal opprette en sporingstabell med navnet ESSBASE_SECURITY_AUDIT_EVENT_LOG i skjemaet til den eksterne databasen.

- Logg på RDBMS eksternt, og kjør en spørring for å kontrollere om tabellen er der. Logg for eksempel på SQL Developer, og kjør

select * from ESSBASE_SECURITY_AUDIT_EVENT_LOG

- Utfør en handling som er en sporbar hendelse, for eksempel opprettelse av en applikasjon. Du kan velge hvilken som helst handling som står oppført under <audit_events_to_capture> i retningslinjene.

-

Bruk et datavisualiseringsverktøy for å vise og analysere sikkerhetssporingspostene. Du kan bruke Smart View, Oracle Data Desktop (tilgjengelig med en Oracle Technology Network-lisens), visualiseringsverktøy med åpen kilde eller en ikke-Oracle-databaseleverandør.

Om sporingsretningslinjefilen

Sporingsretningslinjene er definert i en XML-fil du kan redigere slik at retningslinjene passer til behovene dine. I denne filen kan du angi hvilke hendelser på Essbase-tjeneren som skal spores, og om dataene skal skrives til en sikkerhetssporingslogg eller strømmes til en ekstern database. Hvis du skal skrive data til en sporingslogg, kan du angi maksimal filstørrelse og antall sikkerhetssporingsloggfiler som skal beholdes.

Essbase oppretter EssbaseSecurityAuditLogPolicy.xml når du starter Essbase på nytt etter å ha aktivert sikkerhetssporing. Deretter kan du redigere filen etter behov for å tilpasse sporingsretningslinjene. Filen befinner seg i banen du angav da du konfigurerte implementeringen for lagring av Essbase-konfigurasjon (<Essbase-konfigurasjonsbanen>, der også Essbase.cfg ligger). Hvis du ikke vet hvor dette er i miljøet ditt, finner du en forklaring i Miljøplasseringer på Essbase-plattformen.

-

Naviger til

EssbaseSecurityAuditLogPolicy.xml. Filen er plassert i applikasjonskatalogen som ble angitt i konfigurasjonsfasen under Essbase-implementeringen. -

Åpne den i et tekstredigeringsprogram.

-

Rediger sporingsmottakeren, loggingsdetaljene og hendelsene som skal spores.

-

Du kan eventuelt legge til

<audit_sink_type>DATABASE</audit_sink_type>hvis du vil strømme data til en ekstern database. -

Hvis du angav sporingsmottakertypen DATABASE i trinn a, legger du i neste linje til <navn_på_databasetilkobling>ConnectionName</navn_på_databasetilkobling> med navnet på databasetilkoblingen du definerte i Arbeidsflyt for å aktivere sikkerhetssporing for Essbase-tjeneren.

-

Hvis du skriver data til en sporingsloggfil, kan du eventuelt endre maksimal filstørrelse ved hjelp av

<max-file-size>n</max-file-size>, der n = antall byte. Standardverdien er 50000000 byte. -

Hvis dataene skal skrives til en sporingsloggfil, angir du hvor mange sikkerhetssporingsloggfiler i CSV-format som skal lagres, ved hjelp av

<roll-nos>n</roll-nos>, der n = antall filer. -

Angi hvilke sporingshendelser du ønsker å registrere, ved hjelp av

<audit_events_to_capture>events_list</audit_events_to_capture>.

-

Hendelsene du angir i sporingsretningslinjefilen, spores i en sikkerhetssporingsloggfil eller strømmes til en ekstern database.

Du kan angi følgende hendelser for registrering i sporingsretningslinjefilen:

| Hendelse | Beskrivelse |

|---|---|

| LOGIN | Brukeren [x] har logget på |

| LOGIN_AS | Brukeren [x] har logget på som [y] |

| LOGOUT | Brukeren [x] har logget av |

| LOGIN_FAIL | Mislykket pålogging for brukeren [x] |

| SERVICE_ROLE_ASSIGN | Essbase-tjenesterollen [x] er tilordnet til [y] |

| SERVICE_ROLE_REVOKE | Essbase-tjenesterollen [x] er tilbakekalt fra [y] |

| APPLICATION_ROLE_ASSIGN | Brukeren/gruppen [x] har fått rollen [y] klargjort i applikasjonen [z] |

| APPLICATION_ROLE_REVOKE | Brukeren/gruppen [x] er tilbakekalt fra rollen [y] i applikasjonen [z] |

| ARTIFACT_CREATE | Artefakten [x] av typen [y] er opprettet |

| ARTIFACT_UPLOADED | Forespørsel om artefaktlasting er kalt for applikasjonen [a], databasen [b], objektnavnet [c] og objekttypen [d] |

| ARTIFACT_MODIFIED | Artefakten [x] av typen [y] er endret |

| ARTIFACT_DELETED | Artefakten [x] av typen [y] er slettet |

| ARTIFACT_RENAMED | Artefakten [x] av typen [y] har fått det nye navnet [z] |

| APPLICATION_DELETED | Applikasjonen [x] er slettet |

| APPLICATION_CREATE | Applikasjonen [x] er opprettet |

| APPLICATION_RENAMED | Applikasjonen [x] har fått det nye navnet [y] |

| DATABASE_DELETED | Databasen [x] er slettet i applikasjonen [y] |

| DATABASE_CREATE | Databasen [x] er opprettet i applikasjonen [y] |

| DATABASE_RENAMED | Navnet på databasen [x] er endret til [y] i applikasjonen [z] |

| LCM_EXPORT_START | LCM-eksportjobben er startet med filnavnet [x] |

| LCM_EXPORT_END | LCM-eksportjobben er fullført med filnavnet [x] og jobbstatusen [y] |

| LCM_IMPORT_START | LCM-importen er startet for applikasjonen [x] med filnavnet [y] |

| LCM_IMPORT_END | LCM-importen er fullført for applikasjonen [x] med filnavnet [y] |

| LCM_IMPORT_FAIL | LCM-importen mislyktes for applikasjonen [x] med filnavnet [y] |

| DATA_LOAD_MAXL | MaxL-setningen for import av data er utført for applikasjonen [x] og databasen [y] av brukeren [z] |

| EXECUTE_MAXL | MaxL-setningen [x] er utført fra brukeren [y] |

| LOAD_DATA_JOB_START | Jobben for datalasting er startet med datafilen [x] og regelfilen [y] |

| LOAD_DATA_JOB_END | Jobben for datalasting for datafilen [x] og regelfilen [y] er fullført med statusen [z] |

| LOAD_DATA_JOB_FAILED | Jobben for datalasting mislyktes på grunn av [x] |

| DELETE_SESSION | Økten [x] er slettet |

Sikkerhetssporingshendelser

Sikkerhetssporingshendelser spores enten i en sikkerhetssporingsloggfil eller strømmes til en ekstern database, avhengig av hva du angir i sporingsretningslinjefilen.

Hvis du vil ha instruksjoner om hvordan du åpner sikkerhetssporingsloggen eller sporingstabellen i det eksterne databaseskjemaet, kan du se Arbeidsflyt for å aktivere sikkerhetssporing for Essbase-tjeneren.

- Tidspunkt – når hendelsen inntraff

- Klient – IP-adresse eller vertsnavn for klienten

- Brukernavn – brukeren som har startet handlingen

- Økt-ID – ID for Essbase-økten

- Hendelsestype – hendelsestypen

- Artefakttype – typen artefakt som er involvert i hendelsen

Eksempler på artefakttyper:

- artefakttypen partition_file for hendelsestypen ARTIFACT_UPLOADED

- artefakttypen Application for hendelsestypen LCM_EXPORT_START

- artefakttypen User for hendelsestypen APPLICATION_ROLE_ASSIGN

- Artefaktnavn – navnet på artefakten som er involvert i hendelsen, for eksempel et filnavn, brukernavn eller applikasjonsnavn

- Tilleggsinformasjon – tilleggsopplysninger knyttet til hendelsen

- Beskrivelse – beskrivelse av hendelsen

Innholdet i feltet Beskrivelse lokaliseres.

- ID – en 128-biters universelt unik identifikator som beskriver hendelsen.

Eksempel: 123e4567-e89b-12d3-a456-426614174000

- Varighet – varigheten av hendelsen i millisekunder

- Applikasjonsnavn – navnet på applikasjonen

- Databasenavn – navnet på databasen

- Status – vellykket eller mislykket