Arrendamientos sin dominios de identidad y sin la política de conexión "Política de seguridad para la consola de OCI"

Si utiliza la autenticación multifactor (MFA) en arrendamientos sin dominios de identidad y sin la política de conexión "Política de seguridad para la consola de OCI" y Oracle Identity Cloud Service como proveedor de identidad federado automáticamente (IdP) en IAM, recomendamos que configure la MFA mediante las siguientes mejores prácticas de Oracle.

Para configurar MFA sin dominios de identidad:

- Lea los requisitos previos.

- Activar MFA. Consulte el Paso 1: Activar MFA sin dominios de identidad.

- Cree una política de conexión. Consulte Paso 2: Crear una nueva política de conexión.

Requisitos previos

Antes de comenzar: antes de configurar la MFA, complete los siguientes requisitos previos.

- Revise los factores de MFA. Los factores de MFA disponibles dependen del tipo de licencia que tenga. El tipo de licencia se muestra en la parte superior derecha de la consola de Identity Cloud Service. Consulte Acerca de los modelos de precios de Oracle Identity Cloud Service para obtener más información sobre la MFA y los tipos de licencia.

- Revise la documentación de Uso de la aplicación Oracle Mobile Authenticator como método de autenticación para aprender a utilizar la notificación de aplicación móvil y el código de acceso de aplicación móvil en la aplicación Oracle Mobile Authenticator.

- Opcionalmente, y solo durante el período de despliegue, excluya a un administrador de dominio de identidad de la política "Política de seguridad para la consola de OCI", por lo que si comete errores durante el despliegue no se ha bloqueado fuera de la consola.

Tan pronto como se complete el despliegue, y esté seguro de que todos los usuarios han configurado la MFA y pueden acceder a la consola, puede eliminar esta cuenta de usuario.

- Identifique cualquier grupo de Identity Cloud Service asignado a grupos de OCI IAM.

- Registre una aplicación cliente con un rol de administrador de dominio de identidad para permitir el acceso al dominio de identidad mediante la API de REST en caso de que la configuración de la política de conexión le bloquee. Si no registra esta aplicación cliente y una configuración de política de conexión restringe el acceso a todos, se bloqueará el acceso a todos los usuarios del dominio de identidad hasta que se ponga en contacto con los Servicios de Soporte Oracle. Para obtener información sobre el registro de una aplicación cliente, consulte Registro de una aplicación cliente en Uso de las API de REST de Oracle Identity Cloud Service con Postman.

- Cree un código de bypass y almacene ese código en una ubicación segura. Consulte Generate and Use the Bypass Code.

Active los valores de autenticación multifactor (MFA) y las políticas de conformidad que definen los factores de autenticación que desea permitir y, a continuación, configure los factores de MFA.

Active la MFA para cualquier segmento de Identity Cloud Service configurado como proveedor de identidad (IdP) en OCI IAM. No es necesario activar la MFA para segmentos de Identity Cloud Service que no estén configurados como IdP en OCI IAM.

- Conéctese a la consola en un arrendamiento sin dominios de identidad con las credenciales de administrador de dominio de identidad.Nota

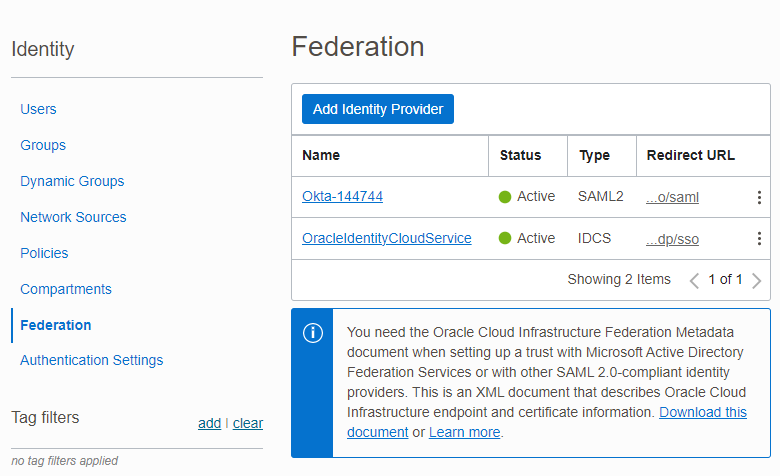

Para la mayoría de los arrendamientos, el proveedor de identidad (IdP) se denomina OracleIdentityCloudService. Si ha configurado una IdP de 3a parte diferente, como Microsoft Azure Active Directory (Azure AD) u Okta, seleccione esa opción. - En la consola, abra el menú de navegación y haga clic en Identidad y seguridad. En Identidad, haga clic en Federación. Se muestra una lista de todos los IdPs externos configurados para OCI IAM.

- Haga clic en el nombre de la federación de Oracle Identity Cloud Service IdP, por ejemplo, OracleIdentityCloudService. Se muestra la página de detalles del proveedor de identidad.

- Haga clic en la URL de la consola de Oracle Identity Cloud Service. Se muestra la consola de Oracle Identity Cloud Service.

- En la consola de Oracle Identity Cloud Service, amplíe el Cajón de navegación, haga clic en Seguridad y, a continuación, en MFA.

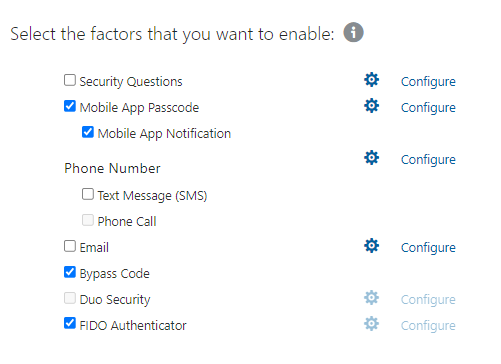

- (Necesario) En Seleccionar los factores que desea activar, seleccione cada uno de los factores que desee que puedan seleccionar los usuarios.Nota

Los factores de MFA disponibles dependen del tipo de licencia que tenga. El tipo de licencia se muestra en la parte superior derecha de la consola de Identity Cloud Service. Consulte Acerca de los modelos de precios de Oracle Identity Cloud Service para obtener más información sobre la MFA y los tipos de licencia.

Nota

Le recomendamos que utilice estos autenticadores de MFA resistentes a la suplantación de identidad:

-

Código de acceso de aplicación móvil y Notificación de aplicación móvil (incluido en el nivel de precios de Foundation)

-

Fast ID Online (FIDO) (incluido en el nivel de precios Estándar)

Consulte Uso de la aplicación Oracle Mobile Authenticator como método de autenticación para obtener información sobre cómo utilizar la notificación de aplicación móvil y el código de acceso de aplicación móvil en la aplicación Oracle Mobile Authenticator.

Para obtener más información sobre los autenticadores de MFA, consulte Configuración de factores de autenticación.

-

- (Necesario) Active siempre Código de bypass para que los administradores puedan generar un código de acceso de un solo uso como segundo factor si los usuarios pierden su autenticador externo, como su aplicación móvil o su clave FIDO.

- (Opcional) Utilice la sección Dispositivos de confianza para configurar los valores de dispositivos de confianza. Nota

De forma similar a "recordar mi computadora", los dispositivos de confianza no requieren que el usuario proporcione una autenticación secundaria cada vez que se conecte (durante un período definido). - (Opcional) En la sección Factores, defina el Número máximo de factores inscritos que los usuarios pueden configurar.

- (Opcional) En la sección Reglas de conexión, defina el Número máximo de intentos de MFA incorrectos que desea permitir que un usuario proporcione incorrectamente antes de que sea bloqueado.

- Haga clic en Guardar y, a continuación, en Aceptar en la ventana Confirmación.

- (Opcional) Haga clic en Configurar en los factores de MFA que ha seleccionado para configurarlos individualmente.

Qué hacer a continuación: crear una nueva política de conexión. Consulte Paso 2: Creación de una nueva política de conexión

Cree una nueva política de conexión, agregue una regla para la MFA, priorice esa regla para que sea la primera regla que evalúe el dominio de identidad, agregue la aplicación OCI -V2-App-<TenancyName> a la nueva política, active la política y pruebe la política.

- En la consola de Identity Cloud Service, amplíe el cajón de navegación, haga clic en Seguridad y, a continuación, en Políticas de conexión. Se muestran la Política de conexión por defecto y cualquier otra política de conexión que haya definido.

- Haga clic en Agregar.

- Agregue un Nombre de la política y una Descripción. En Nombre, introduzca Protect OCI Console Access.

- Haga clic en Siguiente. Ahora, agregue reglas de conexión a esta política.

- En el panel Reglas de Conexión del asistente, haga clic en Agregar para agregar una regla de conexión a esta política.

- Utilice la siguiente tabla para configurar la nueva regla de MFA. Nota

Puede crear más reglas de conexión según las necesite y, a continuación, priorizarlas para especificar qué reglas se procesan primero. La evaluación se detiene en la primera regla de coincidencia. Si no hay ninguna regla de coincidencia, se deniega el acceso.Campo Descripción Nombre de Regla Introduzca un nombre. Introduzca el nombre de la regla de conexión. Por ejemplo, asígnele el nombre, Protect OCI Console Access para activar la MFA para todos los usuarios. O bien, asígnele el nombre Enable MFA for Administrators para activar la MFA para los administradores. Si el usuario se autentica mediante Introduzca o seleccione todos los proveedores de identidad que se utilizarán para autenticar las cuentas de usuario evaluadas por esta regla. Y es miembro de estos grupos Active la MFA para todos los usuarios introduciendo o seleccionando los grupos de los que los usuarios deben ser miembros para cumplir los criterios de esta regla.

Si no puede activar la MFA para todos los usuarios en este momento, recomendamos que active la MFA para cualquier grupo de Identity Cloud Service asignado a grupos de OCI IAM.

Nota: Si deja Y es miembro de estos grupos vacío y desmarca Y es administrador, todos los usuarios se incluyen en esta regla.

Y es un administrador Los usuarios asignados a los roles de administrador en el dominio de identidad se incluyen en esta regla.

Mejores prácticas. Utilice Y es miembro de estos grupos para activar la MFA para todos los usuarios o, al menos, para todos los administradores. Si no puede activar la MFA para todos los usuarios o administradores en este momento mediante la pertenencia a un grupo, seleccione Y es administrador para incluir administradores en esta regla.

Importante: si crea una regla solo para administradores, debe crear una segunda regla sin MFA para que los no administradores se conecten. Si no se crea la segunda regla, se bloquea el acceso a la consola para los no administradores.

Y no es uno de estos usuarios Mejores prácticas. La mejor práctica es no excluir a ningún usuario. Sin embargo, al configurar MFA, puede excluir temporalmente una cuenta de administrador en caso de que realice cambios que lo bloqueen de la consola de OCI. Una vez finalizada la implementación, y los usuarios tengan MFA configurada para que puedan acceder a la consola de OCI, vuelva a cambiarla para que no se excluya a ningún usuario de la regla.

Consulte Arrendamientos sin dominios de identidad y con la política de conexión "Política de seguridad para la consola de OCI" para obtener una lista de los requisitos.

Y la dirección IP de cliente del usuario es Hay dos opciones asociadas a este campo: Donde y Restringir a los siguientes perímetros de red. -

Si selecciona Cualquier ubicación, los usuarios podrán conectarse al dominio de identidad mediante cualquier dirección IP.

-

Si selecciona Restringir a los siguientes perímetros de red, aparecerá el cuadro de texto Perímetros de red. En este cuadro de texto, introduzca o seleccione perímetros de red que haya definido. Los usuarios solo podrán conectarse al dominio de identidad utilizando las direcciones IP incluidas en los perímetros de red definidos.

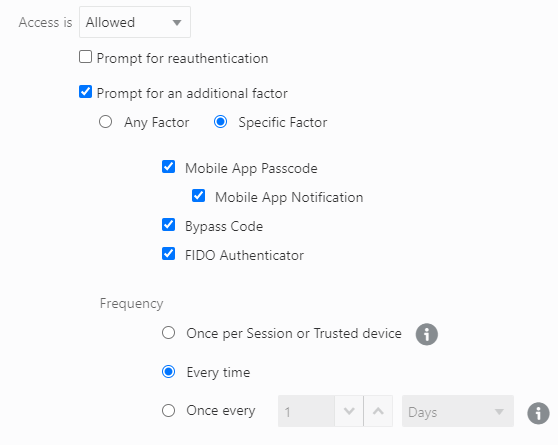

El acceso está Seleccione si se permitirá a un usuario acceder a la consola si la cuenta de usuario cumple los criterios de esta regla.

Mejores prácticas. Seleccione Permitido.

Solicitar una nueva autenticación Seleccione esta casilla de control para forzar al usuario a volver a introducir las credenciales para acceder a la aplicación asignada incluso cuando haya una sesión de dominio de identidad existente.

Si se selecciona, esta opción impide el inicio de sesión único para las aplicaciones asignadas a la política de inicio de sesión. Por ejemplo, un usuario autenticado debe iniciar sesión en una nueva aplicación.

Si no se selecciona, y el usuario se ha autenticado previamente, puede acceder a la aplicación mediante su sesión de inicio de sesión único existente sin necesidad de introducir credenciales.

Mejores prácticas. Desactive Petición de datos para reautenticación.

Solicitar un factor adicional Seleccione esta casilla de control para solicitar al usuario un factor adicional para conectarse al dominio de identidad.

Si selecciona esta casilla de control, debe especificar si el usuario debe inscribirse en la autenticación multifactor (MFA) y con qué frecuencia se debe utilizar este factor adicional para conectarse.

Seleccione Cualquier factor para solicitar al usuario que se inscriba y verifique cualquier factor activado en la configuración de nivel de inquilino de MFA.

Seleccione Factor específico para solicitar al usuario que se inscriba y verificar un subjuego de factores activados en la configuración de nivel de inquilino de MFA. Después de seleccionar Factor específico, puede seleccionar los factores que debe aplicar esta regla.

Mejores prácticas. Seleccione Factor específico y, a continuación, elija cualquier factor excepto Correo electrónico o Llamada telefónica.

Active siempre Código de bypass.

Frecuencia Mejores prácticas. Seleccione Cada vez.

-

Seleccione Una vez por sesión o dispositivo de confianza de modo que, para cada sesión que el usuario haya abierto desde un dispositivo autorizado, utilice su nombre de usuario y contraseña, y un segundo factor.

-

Seleccione Cada vez para que cada vez que el usuario se conecte desde un dispositivo de confianza, utilicen su nombre de usuario y contraseña, y un segundo factor. Mejores prácticas. Seleccione Cada vez.

-

Seleccione Intervalo personalizado y, a continuación, especifique la frecuencia con la que los usuarios deben proporcionar un segundo factor para conectarse. Por ejemplo, si desea que los usuarios utilicen este factor adicional cada dos semanas, haga clic en Número, introduzca 14 en el campo de texto y, a continuación, haga clic en el menú desplegable Intervalo para seleccionar Días. Si ha configurado la autenticación multifactor (MFA), este número debe ser menor o igual que el número de días que un dispositivo puede ser de confianza según la configuración de MFA. .

Inscripción Este menú contiene dos opciones: Necesario y Opcional.

-

Seleccione Necesario para forzar al usuario a inscribirse en MFA.

-

Seleccione Opcional para ofrecer al usuario la opción de omitir la inscripción en MFA. Los usuarios verán el proceso de configuración de inscripción en línea después de introducir su nombre de usuario y contraseña, pero pueden hacer clic en Omitar. Los usuarios pueden activar MFA más adelante en el valor Verificación en 2 pasos en la configuración de Seguridad de Mi perfil. No se solicitará al usuario que configure un factor la siguiente vez que se conecte.

-

Nota: Si define Inscripción en Necesario y, posteriormente, cambia a Opcional, el cambio solo afectará a los nuevos usuarios. Los usuarios que ya estén inscritos en MFA no verán el proceso de inscripción en línea y no podrán hacer clic en Saltar al conectarse.

-

- Haga clic en Guardar. Nota

Si crea una regla de MFA solo para administradores, debe crear una segunda regla sin MFA para que los no administradores se conecten. Si no se crea la segunda regla, se bloquea el acceso a la consola para los no administradores. - Haga clic en Siguiente.

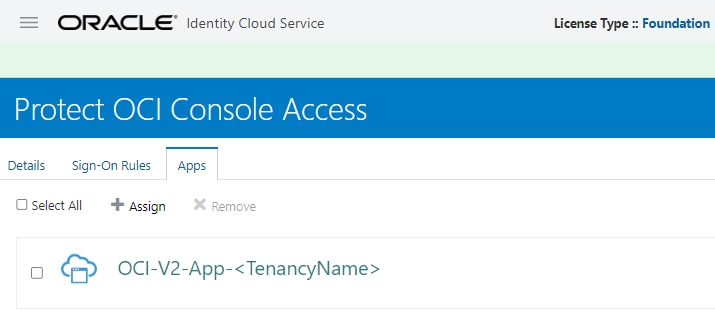

- Agregue la aplicación OCI -V2-App-<TenancyName> a la política Proteger acceso a la consola de OCI. Importante: Para asegurarse de que la política se aplica solo al acceso a la consola y que no se aplica a ninguna otra aplicación, agregue solo la aplicación OCI -V2-App-<TenancyName> .

- Haga clic en Asignar. Se muestra la lista de aplicaciones que se pueden agregar a la política.

- Busque y seleccione OCI -V2-App-<TenancyName> .

- Haga clic en Aceptar.

- Haga clic en Terminar.

- Active la política de conexión y la MFA esté activada. Se pedirá a los usuarios que se inscriban en la MFA la próxima vez que se conecten.

- En la página Políticas de conexión, haga clic en Proteger acceso a la consola de OCI.

- Haga clic en Activar.

- Desconéctese de Identity Cloud Service.

- Conéctese a Identity Cloud Service. Se le solicitará la inscripción de MFA. Complete la inscripción de MFA con Oracle Mobile Authenticator (OMA). Consulte Uso y gestión de la aplicación Oracle Mobile Authenticator.