Tenancy senza domini di Identity e con il criterio di accesso "Criterio di sicurezza per OCI Console"

Se si utilizza l'autenticazione a più fattori (MFA) nelle tenancy senza domini di Identity e Oracle Identity Cloud Service come provider di identità con federazione automatica (IdP) in IAM e con il criterio di accesso "Criterio di sicurezza per OCI Console", si consiglia di impostare l'autenticazione MFA utilizzando questo criterio di accesso

Piano di abilitazione MFA

Per migliorare la sicurezza, abbiamo iniziato a inserire il criterio di accesso "Criterio di sicurezza per OCI Console" in tutte le tenancy. Non appena uno striping di Identity Cloud Service è stato popolato con il criterio, è necessario attivarlo per abilitare l'autenticazione con più fattori (MFA) per gli utenti con privilegi amministrativi.

Il diagramma di flusso riportato di seguito delinea l'intero processo dal rollout dei criteri, in cui Oracle avvia il popolamento dei criteri, alla fase di applicazione dei criteri, durante la quale Oracle attiverà il criterio, tranne in circostanze specifiche.

- Il criterio di accesso "Criterio di sicurezza per OCI Console" ha effetto solo sull'accesso a OCI Console. Dopo l'attivazione del criterio, tutti gli utenti locali devono utilizzare l'autenticazione MFA per collegarsi.

- Il criterio si applica a tutti gli striping di Identity Cloud Service.

Nelle tenancy con striping di Identity Cloud Service, questo criterio verrà attivato automaticamente dopo il 24 luglio 2023.

Non attiveremo automaticamente il criterio:

- Se è stato modificato il criterio di accesso predefinito

- Se nel dominio IAM è configurato un IDP esterno attivo (SAML/Social o X.509). Ciò significa che gli utenti federati sono esclusi dall'impatto di questo criterio.

- Se si dispone già di un criterio di accesso e la console OCI è assegnata in modo esplicito.

- Se si elimina il "criterio di sicurezza per OCI Console" utilizzando un'API, non verrà ricreato. Per eliminare il criterio mediante le API REST, vedere Eliminare un criterio.

Per attivare il criterio in uno striping di Identity Cloud Service, vedere Attiva criteri di accesso.

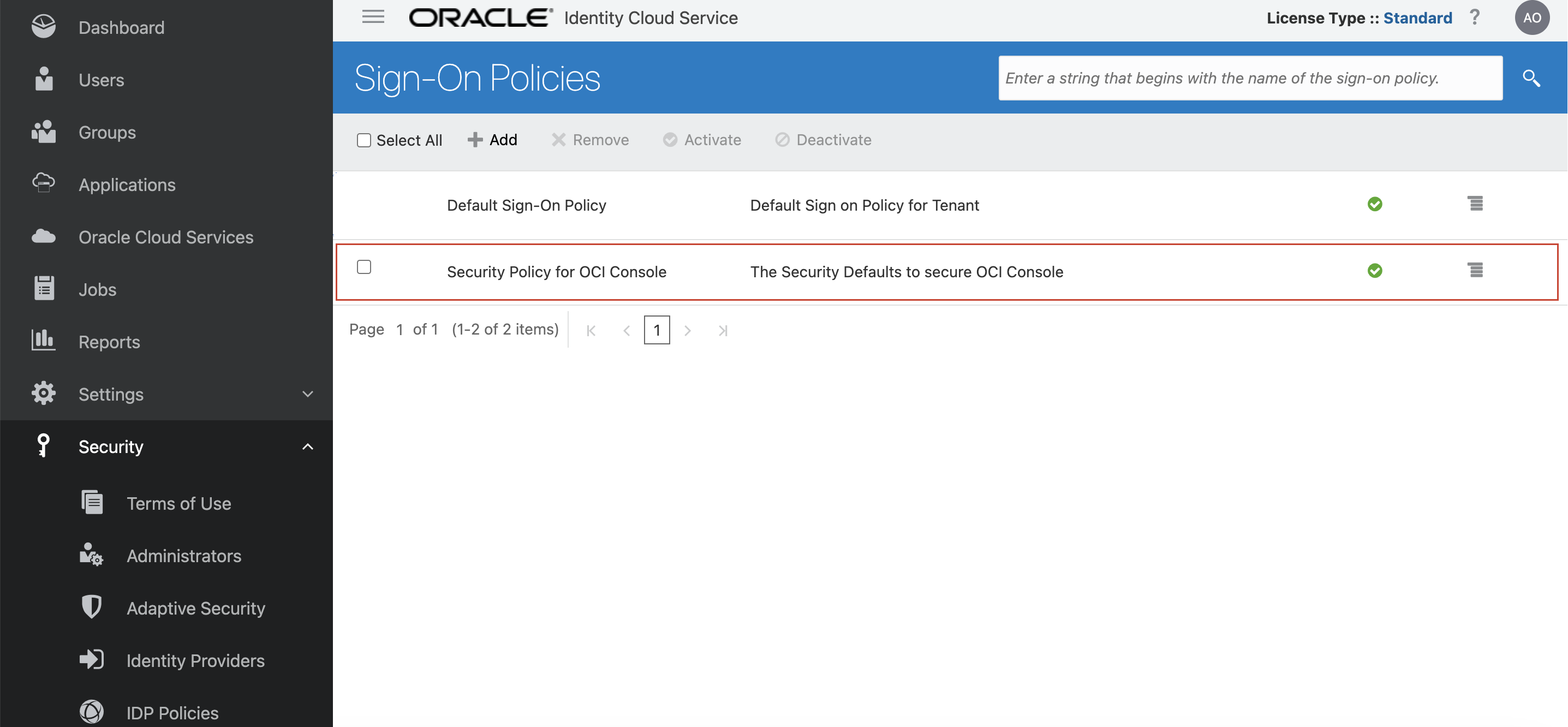

Una volta attivato, il criterio avrà lo stesso aspetto nella pagina Criteri di accesso della console di amministrazione di Identity Cloud Service.

Per ulteriori informazioni sul criterio, vedere Informazioni sul criterio di accesso "Criterio di sicurezza per OCI Console".

Regole di applicazione per "Criterio di sicurezza per OCI Console" per le striping di Identity Cloud Service

| Stato del criterio di accesso "Sicurezza PolicyFor OCI Console" | È stato modificato il criterio di accesso predefinito | Stato del criterio di accesso "Criterio di sicurezza per OCI Console" dopo aver forzato l'abilitazione |

|---|---|---|

| Presente e abilitato | Non applicabile (non è possibile avere un altro criterio di accesso attivo per OCI Console) | Nessuna modifica |

| Presente e disabilitato | N | Il criterio è stato modificato in Presente e Abilitato |

| Presente e disabilitato | Sì | Nessuna modifica. Non sovrascriverà il criterio. |

| Data eliminazione | Non applicabile | Nessuna modifica |

Impostazione del criterio di accesso "Criterio di sicurezza per OCI Console"

Per impostare il criterio di accesso "Criterio di sicurezza per OCI Console":

- Leggere Prerequisiti.

- Leggi Informazioni sul criterio di accesso "Criteri di sicurezza per OCI Console".

- Facoltativamente e solo durante il periodo di roll out, escludere un amministratore dal criterio. Quando si è certi che gli utenti abbiano impostato l'autenticazione MFA per i propri account, aggiungere di nuovo tale account al "Criterio di sicurezza per OCI Console". Vedere Esclusione temporanea di un amministratore dal criterio di accesso "Criterio di sicurezza per OCI Console".Nota

È un rischio per la sicurezza avere un utente in grado di accedere senza MFA, quindi se si sceglie di farlo per il più breve tempo possibile. - Scopri come iscriverti a MFA utilizzando un passcode applicazione Mobile o una notifica applicazione Mobile. Vedere Completamento dell'iscrizione MFA.

Requisiti indispensabili

Procedure preliminari: prima di configurare l'autenticazione MFA, completare i prerequisiti riportati di seguito.

- Esaminare i fattori MFA. I fattori MFA disponibili dipendono dal tipo di licenza di cui si dispone. Il Tipo di licenza viene visualizzato in alto a destra nella console di Identity Cloud Service. Per ulteriori informazioni sull'autenticazione MFA e sui tipi di licenza, vedere Informazioni sui modelli di definizione dei prezzi di Oracle Identity Cloud Service.

- Rivedere la documentazione relativa all'utilizzo dell'applicazione Oracle Mobile Authenticator come metodo di autenticazione per scoprire come utilizzare la notifica dell'applicazione Mobile e il passcode dell'applicazione Mobile nell'applicazione Oracle Mobile Authenticator.

- Facoltativamente, e solo durante il periodo di roll out, escludere un amministratore del dominio di Identity dal criterio "Criterio di sicurezza per OCI Console". Pertanto, se si commettono errori durante il roll out, non è possibile uscire dalla console.

Non appena il lancio è completato e si è certi che tutti gli utenti abbiano impostato l'autenticazione MFA e possano accedere alla console, è possibile rimuovere questo account utente.

- Identificare i gruppi Identity Cloud Service mappati ai gruppi IAM OCI.

- Registrare un'applicazione client con ruolo Amministratore del dominio di Identity per abilitare l'accesso al dominio di Identity utilizzando l'API REST nel caso in cui la configurazione dei criteri di accesso blocchi l'utente. Se non si registra questa applicazione client e la configurazione di un criterio di accesso limita l'accesso a tutti, tutti gli utenti non saranno più autorizzati a utilizzare il dominio di Identity finché non si contatta il Supporto Oracle. Per informazioni sulla registrazione di un'applicazione client, vedere Registrare un'applicazione client in Uso delle API REST di Oracle Identity Cloud Service con Postman.

- Creare un codice bypass e memorizzarlo in una posizione sicura. Vedere Generate and Use the Bypass Code.

Informazioni sul criterio di accesso "Criterio di sicurezza per OCI Console"

Il criterio di accesso Criterio di sicurezza per OCI Console viene attivato per impostazione predefinita e preconfigurato con le best practice di sicurezza Oracle.

- I seguenti fattori necessari per questo criterio di accesso sono già abilitati: Passcode applicazione Mobile, Notifica applicazione Mobile, Codice bypass e Autenticatore FIDO (Fast ID Online).

- L'applicazione Console OCI è stata aggiunta al criterio.

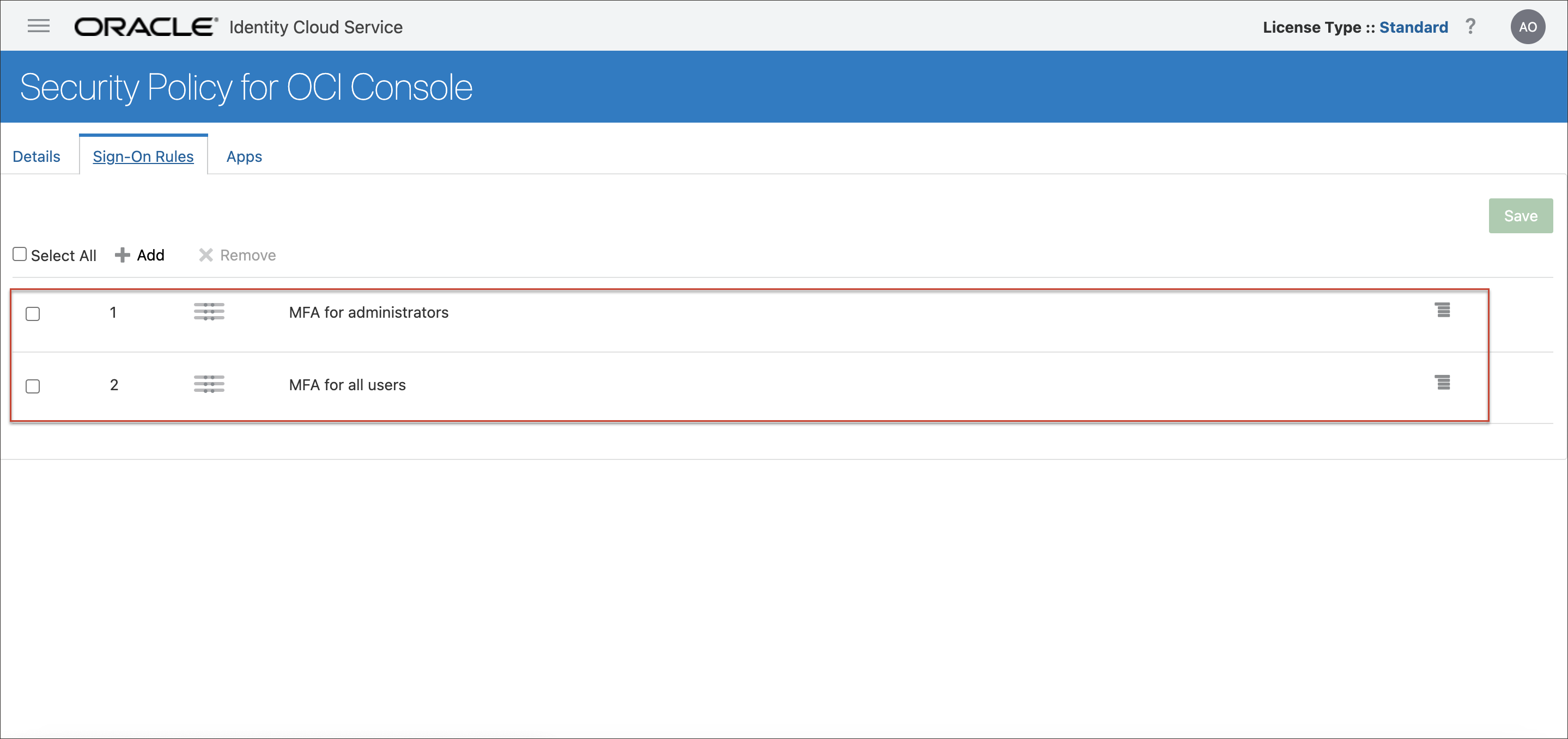

- Il criterio di accesso viene fornito con due regole di accesso attive:

- MFA per gli amministratori: la regola è in ordine di priorità. Questa regola preconfigurata richiede che tutti gli utenti del gruppo Amministratori e tutti gli utenti con un ruolo di amministratore si iscrivano all'autenticazione MFA e forniscano un fattore aggiuntivo ogni volta che effettuano l'accesso.

- MFA per tutti gli utenti: la regola è seconda in ordine di priorità. Questa regola preconfigurata richiede che tutti gli utenti si iscrivano all'autenticazione MFA e forniscano un fattore aggiuntivo ogni volta che si collegano.

Escludi temporaneamente un amministratore dal criterio di accesso "Criterio di sicurezza per OCI Console"

- Decidere l'utente amministratore che si sta per escludere temporaneamente da "Criterio di sicurezza per OCI Console", creare un nuovo gruppo e assegnargli l'utente.

- Creare una nuova regola che non utilizzi l'autenticazione MFA e assegnarvi il gruppo.

- Rendere la regola la prima regola nel criterio "Criterio di sicurezza per OCI Console".

Una volta completato il rollback, tutti gli utenti hanno configurato l'autenticazione MFA e ci sono meno possibilità di commettere un errore che potrebbe bloccare l'utente dalla console OCI, annullare questi passi e ripristinare lo stato non modificato del criterio "Criterio di sicurezza per OCI Console".

- Creare un nuovo gruppo e assegnare l'utente che si desidera escludere. Fare riferimento alle sezioni Crea gruppi e Assegna account utente al gruppo.

-

Creare una nuova regola e aggiungere il gruppo appena creato.

-

Rendere la nuova regola la prima nel criterio "Criterio di sicurezza per OCI Console".

- Nella pagina dei dettagli del criterio, fare clic sull'icona dell'azione a sinistra della nuova regola.

- Trascinare la nuova regola per impostarla come prima regola del criterio.

- Fare clic su Salva.

Non appena si è certi che tutti gli utenti abbiano impostato l'autenticazione MFA e che non sia possibile uscire accidentalmente dalla console OCI, eliminare la nuova regola in modo che il criterio "Criterio di sicurezza per OCI Console" passi allo stato non modificato.

Per eliminare la regola:

- Nella pagina Criteri di accesso, fare clic su Criterio di sicurezza per OCI Console.

- Fare clic sulla casella di controllo relativa alla nuova regola e fare clic su Rimuovi.

Ora tutti gli utenti devono utilizzare l'autenticazione MFA per collegarsi a OCI Console.

Completamento iscrizione MFA

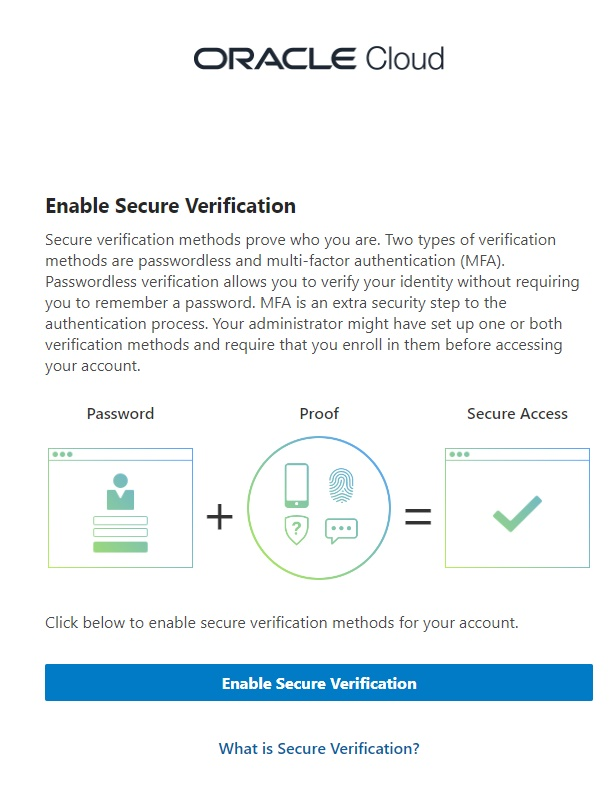

Dopo l'attivazione del criterio di accesso "Criterio di sicurezza per OCI Console", a chiunque si colleghi a OCI Console verrà richiesto di completare la registrazione MFA utilizzando Oracle Mobile Authenticator (OMA).

L'utente e gli altri utenti che si collegano a OCI Console visualizzeranno una schermata simile a questo esempio.

Fare clic su Abilita verifica sicura e seguire le istruzioni riportate in Utilizzo dell'applicazione Oracle Mobile Authenticator.