Tenancy senza domini di Identity e senza il criterio di accesso "Criterio di sicurezza per OCI Console"

Se si utilizza l'autenticazione a più fattori (MFA) nelle tenancy senza domini di Identity e senza il criterio di accesso "Criterio di sicurezza per OCI Console" e Oracle Identity Cloud Service come provider di identità federato automaticamente (IdP) in IAM, si consiglia di impostare l'autenticazione MFA utilizzando le best practice Oracle riportate di seguito.

Per impostare l'autenticazione MFA senza domini di Identity:

- Leggere Prerequisiti.

- Abilita MFA. Vedere Passo 1: Abilitare l'autenticazione MFA senza domini di Identity.

- Creare un criterio di accesso. Vedere Passo 2: Creare un nuovo criterio di accesso.

Requisiti indispensabili

Procedure preliminari: prima di configurare l'autenticazione MFA, completare i prerequisiti riportati di seguito.

- Esaminare i fattori MFA. I fattori MFA disponibili dipendono dal tipo di licenza di cui si dispone. Il Tipo di licenza viene visualizzato in alto a destra nella console di Identity Cloud Service. Per ulteriori informazioni sull'autenticazione MFA e sui tipi di licenza, vedere Informazioni sui modelli di definizione dei prezzi di Oracle Identity Cloud Service.

- Rivedere la documentazione relativa all'utilizzo dell'applicazione Oracle Mobile Authenticator come metodo di autenticazione per scoprire come utilizzare la notifica dell'applicazione Mobile e il passcode dell'applicazione Mobile nell'applicazione Oracle Mobile Authenticator.

- Facoltativamente, e solo durante il periodo di roll out, escludere un amministratore del dominio di Identity dal criterio "Criterio di sicurezza per OCI Console". Pertanto, se si commettono errori durante il roll out, non è possibile uscire dalla console.

Non appena il lancio è completato e si è certi che tutti gli utenti abbiano impostato l'autenticazione MFA e possano accedere alla console, è possibile rimuovere questo account utente.

- Identificare i gruppi Identity Cloud Service mappati ai gruppi IAM OCI.

- Registrare un'applicazione client con ruolo Amministratore del dominio di Identity per abilitare l'accesso al dominio di Identity utilizzando l'API REST nel caso in cui la configurazione dei criteri di accesso blocchi l'utente. Se non si registra questa applicazione client e la configurazione di un criterio di accesso limita l'accesso a tutti, tutti gli utenti non saranno più autorizzati a utilizzare il dominio di Identity finché non si contatta il Supporto Oracle. Per informazioni sulla registrazione di un'applicazione client, vedere Registrare un'applicazione client in Uso delle API REST di Oracle Identity Cloud Service con Postman.

- Creare un codice bypass e memorizzarlo in una posizione sicura. Vedere Generate and Use the Bypass Code.

Abilita le impostazioni di autenticazione a più fattori (MFA) e i criteri di conformità che definiscono i fattori di autenticazione che si desidera consentire, quindi configura i fattori MFA.

Abilita l'autenticazione MFA per qualsiasi striping di Identity Cloud Service configurati come provider di identità (IdP) in IAM OCI. Non è necessario abilitare l'autenticazione MFA per gli striping di Identity Cloud Service non configurati come IdP in IAM OCI.

- Collegarsi alla console in una tenancy senza domini di Identity utilizzando le credenziali dell'amministratore del dominio di Identity.Nota

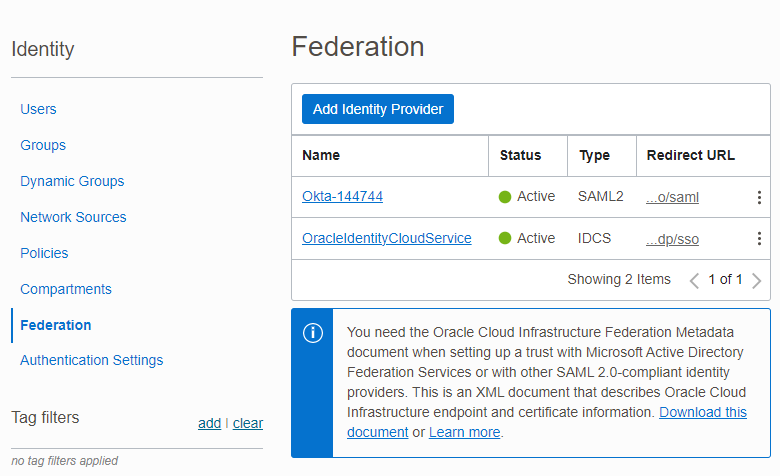

Per la maggior parte delle tenancy, il provider di identità (IdP) è denominato OracleIdentityCloudService. Se è stato configurato un IdP di 3a parte diverso, ad esempio Microsoft Azure Active Directory (Azure AD) o Okta, scegliere quello. - Nella console, aprire il menu di navigazione e fare clic su Identità e sicurezza. In Identità, fare clic su Federazione. Viene visualizzata la lista di tutti i file IdPs esterni configurati per IAM OCI.

- Fare clic sul nome della federazione di Oracle Identity Cloud Service IdP, ad esempio OracleIdentityCloudService. Viene visualizzata la pagina dei dettagli del provider di identità.

- Fare clic sull'URL della console di Oracle Identity Cloud Service. Viene visualizzata la console di Oracle Identity Cloud Service.

- Nella console di Oracle Identity Cloud Service espandere il Cassetto di navigazione, fare clic su Sicurezza, quindi su MFA.

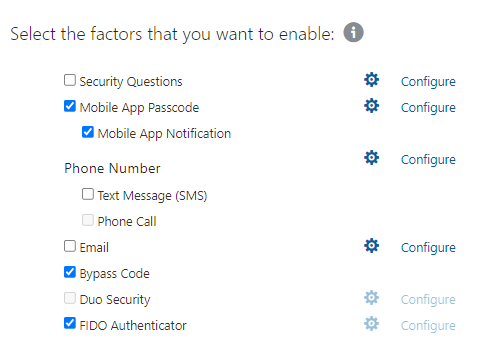

- (Obbligatorio) In Selezionare i fattori da abilitare, selezionare ciascuno dei fattori che si desidera consentire agli utenti di selezionare.Nota

I fattori MFA disponibili dipendono dal tipo di licenza di cui si dispone. Il Tipo di licenza viene visualizzato in alto a destra nella console di Identity Cloud Service. Per ulteriori informazioni sull'autenticazione MFA e sui tipi di licenza, vedere Informazioni sui modelli di definizione dei prezzi di Oracle Identity Cloud Service.

Nota

Si consiglia di utilizzare questi autenticatori MFA resistenti al phishing:

-

Passcode per applicazioni mobile e notifica per applicazioni mobile (incluso nel livello di prezzo Foundation)

-

Fast ID Online (FIDO) (incluso nel livello di determinazione prezzi Standard)

Vedere Utilizzare l'applicazione Oracle Mobile Authenticator come metodo di autenticazione per scoprire come utilizzare la notifica dell'applicazione Mobile e il passcode dell'applicazione Mobile nell'applicazione Oracle Mobile Authenticator.

Per ulteriori informazioni sugli autenticatori MFA, vedere Configura fattori di autenticazione.

-

- (Obbligatorio) Abilitare sempre Codice bypass in modo che gli amministratori possano generare un passcode monouso come secondo fattore se gli utenti perdono l'autenticatore esterno, ad esempio l'applicazione Mobile o la chiave FIDO.

- (Opzionale) Utilizzare la sezione Dispositivi sicuri per configurare le impostazioni dei dispositivi sicuri. Nota

Simile a "ricorda il mio computer", i dispositivi sicuri non richiedono all'utente di fornire l'autenticazione secondaria ogni volta che si connette (per un periodo definito). - (Facoltativo) Nella sezione Fattori impostare il numero massimo di fattori registrati che gli utenti possono configurare.

- (Facoltativo) Nella sezione Regole di login, impostare il Numero massimo di tentativi MFA non riusciti che si desidera consentire a un utente di fornire in modo errato la verifica MFA prima di essere bloccato.

- Fare clic su Salva, quindi fare clic su OK nella finestra Conferma.

- (Facoltativo) Fare clic su Configura per i fattori MFA selezionati per configurarli singolarmente.

Operazioni successive: creare un nuovo criterio di accesso. Vedere Passo 2: Creare un nuovo criterio di accesso

Creare un nuovo criterio di accesso, aggiungere una regola per l'autenticazione MFA, assegnare la priorità a tale regola come prima regola valutata dal dominio di Identity, aggiungere l'applicazione OCI -V2-App-<TenancyName> al nuovo criterio, attivare il criterio ed eseguire il test del criterio.

- Nella console di Identity Cloud Service espandere il cassetto di navigazione, fare clic su Sicurezza, quindi su Criteri di accesso. Vengono elencati i criteri di accesso predefiniti e qualsiasi altro criterio di accesso definito.

- Fare clic su Aggiungi.

- Aggiungere un Nome criterio e una Descrizione. Per Nome, immettere Protect OCI Console Access.

- Fare clic su Successivo. A questo punto, aggiungere le regole di accesso a questo criterio.

- Nel riquadro Regole di accesso della procedura guidata, fare clic su Aggiungi per aggiungere una regola di accesso a questo criterio.

- Utilizzare la tabella riportata di seguito per configurare la nuova regola MFA. Nota

È possibile creare altre regole di accesso in base alle proprie esigenze, quindi assegnare loro la priorità per specificare quali regole vengono elaborate per prime. La valutazione si interrompe alla prima regola di corrispondenza. In assenza di regole corrispondenti, l'accesso viene negato.Campo descrizione; Nome regola Immettere un nome. Immettere il nome della regola di accesso. Ad esempio, denominarlo Protect OCI Console Access per abilitare l'autenticazione MFA per tutti gli utenti. In alternativa, assegnare un nome a Enable MFA for Administrators per abilitare l'autenticazione MFA per gli amministratori. Se l'utente è autenticato da Immettere o selezionare tutti i provider di identità che verranno utilizzati per autenticare gli account utente valutati da questa regola. Ed è membro dei seguenti gruppi Abilitare l'autenticazione MFA per tutti gli utenti immettendo o selezionando i gruppi di cui gli utenti devono essere membri per soddisfare i criteri di questa regola.

Se al momento non è possibile abilitare l'autenticazione MFA per tutti gli utenti, si consiglia di abilitare l'autenticazione MFA per qualsiasi gruppo Identity Cloud Service mappato ai gruppi IAM OCI.

Nota: se si lascia vuoto E si è membri di questi gruppi e si deseleziona E si è amministratori, tutti gli utenti verranno inclusi in questa regola.

Ed è un amministratore Gli utenti assegnati ai ruoli amministratore nel dominio di Identity sono inclusi in questa regola.

Procedure ottimali. Utilizzare E è membro di questi gruppi per abilitare l'autenticazione MFA per tutti gli utenti o, almeno, per tutti gli amministratori. Se non è possibile abilitare l'autenticazione MFA per tutti gli utenti o gli amministratori in questo momento utilizzando l'appartenenza al gruppo, selezionare E è un amministratore per includere gli amministratori in questa regola.

Importante: se si crea una regola solo per gli amministratori, è necessario creare una seconda regola senza MFA per consentire ai non amministratori di collegarsi. Se la seconda regola non viene creata, l'accesso alla console viene bloccato per i non amministratori.

E non è uno dei seguenti utenti Procedure ottimali. La miglior prassi consiste nel non escludere alcun utente. Tuttavia, quando imposti l'autenticazione MFA, puoi escludere temporaneamente un account amministratore nel caso in cui apporti modifiche che ti bloccano dalla console OCI. Una volta completato il rollback e configurato l'autenticazione MFA per consentire agli utenti di accedere a OCI Console, modificare questa impostazione in modo che nessun utente venga escluso dalla regola.

Per una lista dei prerequisiti, vedere Tenancy senza domini di Identity e con il criterio di accesso "Criteri di sicurezza per OCI Console".

E l'indirizzo IP del client dell'utente è A questo campo sono associate due opzioni: Dove e Limita ai seguenti perimetri di rete. -

Se si seleziona Dove, gli utenti possono collegarsi al dominio di Identity utilizzando qualsiasi indirizzo IP.

-

Se si seleziona Limita ai seguenti perimetri di rete, viene visualizzata la casella di testo Perimetri di rete. In questa casella di testo, immettere o selezionare i perimetri di rete definiti. Gli utenti possono collegarsi al dominio di Identity utilizzando solo gli indirizzi IP contenuti nei perimetri di rete definiti.

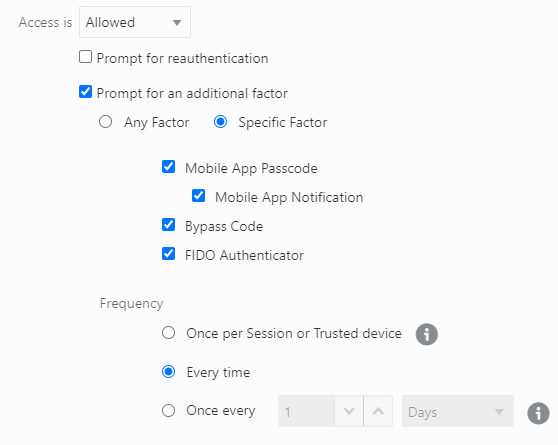

L'accesso è Selezionare se un utente sarà autorizzato ad accedere alla console se l'account utente soddisfa i criteri di questa regola.

Procedure ottimali. Scegliere Consentito.

Prompt per nuova autenticazione Selezionare questa casella di controllo per forzare l'utente a reimmettere le credenziali per accedere all'applicazione assegnata anche quando è presente una sessione del dominio di Identity esistente.

Se selezionata, questa opzione impedisce l'accesso singolo per le applicazioni assegnate al criterio di accesso. Ad esempio, un utente autenticato deve accedere a una nuova applicazione.

Se non è selezionata e l'utente ha eseguito l'autenticazione in precedenza, può accedere all'applicazione utilizzando la sessione Single Sign-On esistente senza dover immettere le credenziali.

Procedure ottimali. Disattivare Richiedi nuova autenticazione.

Prompt per un fattore aggiuntivo Selezionare questa casella di controllo per richiedere all'utente un fattore aggiuntivo per collegarsi al dominio di Identity.

Se si seleziona questa casella di controllo, è necessario specificare se l'utente deve iscriversi all'autenticazione a più fattori (MFA) e con quale frequenza deve essere utilizzato questo fattore aggiuntivo per accedere.

Selezionare Qualsiasi fattore per richiedere all'utente di iscriversi e verificare qualsiasi fattore abilitato nelle impostazioni a livello di tenant MFA.

Selezionare Fattore specifico per richiedere all'utente di iscriversi e verificare un subset di fattori abilitati nelle impostazioni a livello di tenant MFA. Dopo aver selezionato Fattore specifico, è possibile selezionare i fattori che devono essere applicati da questa regola.

Procedure ottimali. Scegliere Fattore specifico, quindi scegliere i fattori ad eccezione di E-mail o Chiamata telefonica.

Abilitare sempre Codice bypass.

la frequenza Procedure ottimali. Scegliere Ogni volta.

-

Selezionare Una volta per sessione o dispositivo sicuro, in modo che per ogni sessione aperta dall'utente da un dispositivo affidabile, sia necessario utilizzare i nomi utente e le password e un secondo fattore.

-

Selezionare Ogni volta, in modo che ogni volta che gli utenti si collegano da un dispositivo sicuro, debbano utilizzare i nomi utente e le password e un secondo fattore. Procedure ottimali. Scegliere Ogni volta.

-

Selezionare Intervallo personalizzato, quindi specificare la frequenza con cui gli utenti devono fornire un secondo fattore per accedere. Ad esempio, se si desidera che gli utenti utilizzino questo fattore aggiuntivo ogni due settimane, fare clic su Numero, immettere 14 nel campo di testo, quindi fare clic sul menu a discesa Intervallo per selezionare Giorni. Se è stata configurata l'autenticazione a più fattori (MFA), questo numero deve essere minore o uguale al numero di giorni durante i quali un dispositivo può essere considerato sicuro in base alle impostazioni MFA.

Registrazione Questo menu contiene due opzioni: Obbligatorio e Facoltativo.

-

Selezionare Obbligatorio per forzare l'utente a iscriversi all'autenticazione MFA.

-

Selezionare Facoltativo per offrire agli utenti la possibilità di saltare l'iscrizione all'autenticazione MFA. Gli utenti visualizzano il processo di impostazione delle iscrizioni in linea dopo aver immesso il nome utente e la password, ma possono fare clic su Ignora. Gli utenti possono quindi abilitare l'autenticazione MFA in un secondo momento dall'impostazione Verifica a 2 fasi nelle impostazioni di Sicurezza del profilo personale. Agli utenti non viene richiesto di impostare un fattore alla successiva connessione.

-

Nota: se si imposta Iscrizione su Obbligatoria e successivamente si imposta Facoltativo, la modifica interesserà solo i nuovi utenti. Gli utenti già iscritti all'autenticazione MFA non vedranno il processo di iscrizione in linea e non potranno fare clic su Ignora al momento dell'accesso.

-

- Fare clic su Salva. Nota

Se si crea una regola MFA solo per gli amministratori, è necessario creare una seconda regola senza MFA per consentire ai non amministratori di collegarsi. Se la seconda regola non viene creata, l'accesso alla console viene bloccato per i non amministratori. - Fare clic su Successivo.

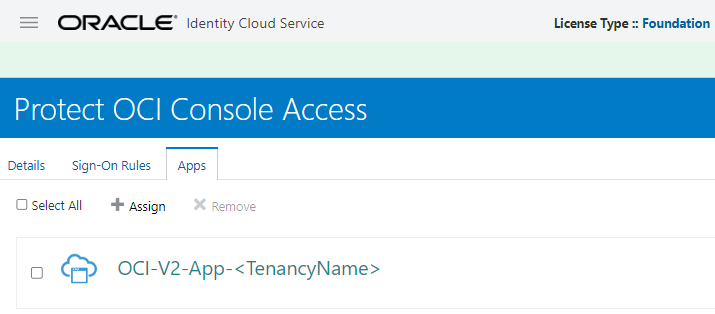

- Aggiungere l'applicazione OCI -V2-App-<TenancyName> al criterio Proteggi accesso a OCI Console. Importante: per assicurarsi che il criterio sia valido solo per l'accesso alla console e che non sia applicabile ad altre applicazioni, aggiungere solo l'app OCI -V2-App-<TenancyName> .

- Fare clic su Assegna. Viene visualizzata la lista di applicazioni che è possibile aggiungere al criterio.

- Individuare e selezionare OCI -V2-App-<TenancyName> .

- Fare clic su OK.

- Fare clic su Fine.

- Attivare il criterio di accesso e l'autenticazione MFA è abilitata. Agli utenti verrà richiesto di iscriversi all'autenticazione MFA al successivo accesso.

- Nella pagina Criteri di accesso, fare clic su Proteggi accesso a OCI Console.

- Fare clic su Attiva.

- Disconnettersi da Identity Cloud Service.

- Collegarsi a Identity Cloud Service. È necessario richiedere l'iscrizione all'autenticazione MFA. Completa la registrazione MFA utilizzando Oracle Mobile Authenticator (OMA). Vedere Utilizzo e gestione dell'applicazione Oracle Mobile Authenticator.