リソースの検出とプロモーション

スタック・モニタリングを使用してリソースをモニターするには、最初に検出または昇格する必要があります。プロモーションでは、リソースに関連する情報が事前移入されます。必ずこの情報を検証し、正しいことを確認してください。プロモーションの前提条件および入力パラメータは、ユーザーが開始した検出の前提条件および入力パラメータと同じです。

特定のリソース・タイプの前提条件に直接アクセスするには、リソースの前提条件を参照してください。

次の表に、リソースタイプと、検出/昇格手順への対応するリンクを示します。

| リソースの種類 | 検出/プロモーション |

|---|---|

| E-Business Suite | E-Business Suite |

ホスト(Linux、Solaris、Windows)

|

|

|

Oracle Database 含める:

|

Oracle Database |

| プラガブル・データベース | プラガブル・データベース |

| PeopleSoft | PeopleSoft |

| Tomcat | Apache Tomcat |

| Microsoft SQL Server | Microsoft SQL Server |

| WebLogicサーバー | Oracle WebLogic Domain |

| Oracle Service指向アーキテクチャ(SOA) | Oracle WebLogic Domain SOAは、WebLogicドメイン検出の一部として自動的に検出されます。 ノート

WebLogicドメインがすでに検出されている場合は、Weblogicドメインのリフレッシュのステップを使用してSOAを検出します。SOAとWebLogicの両方を同じエージェントで監視する必要があります。 SOA検出の場合、WebLogicユーザーには管理者権限が必要です。 |

| Oracle HTTP Server (OHS) | Oracle HTTP Server

コロケートOHSは、Oracle WebLogic Domain検出の一部として自動的に検出され、WebLogicサーバー・ドメインと同じ場所にある既存のOracleホームにインストールする必要があります。 ノート

WebLogicドメインがすでに検出されている場合は、Weblogicドメインのリフレッシュのステップを使用してOHSを検出します。OHSとWebLogicの両方を同じエージェントで監視する必要があります。 |

| Oracle Identity Manager (OIM) | Oracle WebLogic Domain OIMは、WebLogicドメイン検出の一部として自動的に検出されます。 ノート

WebLogicドメインがすでに検出されている場合は、Weblogicドメインのリフレッシュのステップを使用してOIMを検出します。OIMとWebLogicの両方を同じエージェントで監視する必要があります。 |

| Oracle Access Manager (OAM) | Oracle WebLogic Domain OAMは、WebLogicドメイン検出の一部として自動的に検出されます。 ノート

WebLogicドメインがすでに検出されている場合は、Weblogicドメインのリフレッシュのステップを使用してOAMを検出します。OAMとWebLogicの両方を同じエージェントで監視する必要があります。 |

| Oracle Service Bus (OSB) | Oracle WebLogic Domain OSBは、WebLogicドメイン検出の一部として自動的に検出されます。 ノート

WebLogicドメインがすでに検出されている場合は、Weblogicドメインのリフレッシュのステップを使用してOSBを検出します。OSBとWebLogicの両方を同じエージェントで監視する必要があります。 |

| Oracle Weblogicノード・マネージャ | Oracle WebLogic Domain Oracle Weblogicノード・マネージャは、WebLogicドメイン検出の一部として自動的に検出されます。 ノート

WebLogicドメインがすでに検出されている場合は、「Weblogicドメインのリフレッシュ」のステップを使用して、Oracle Weblogicノード・マネージャを検出します。Oracle Weblogicノード・マネージャとWebLogicの両方を同じエージェントで監視する必要があります。 |

| Oracle Managed File Transfer (Oracle MFT) | Managed File Transfer(MFT) |

| Apache HTTP Server | Apache HTTP Server |

| Oracle Unified Directory | Oracle Unified Directory |

| GoldenGate | Oracle GoldenGate |

| Oracle JVMランタイム | Oracle JVMランタイム |

| NGINX | NGINX |

リソース前提条件

スタック・モニタリングでモニタリングにリソースを追加する前に、前提条件が満たされていることを確認する必要があります。前提条件はリソース・タイプによって異なります。

次の表に、スタック・モニタリングでサポートされているリソース・タイプと、そのリソース・タイプをスタック・モニタリングに追加するための前提条件の詳細を示すセクションへの直接リンクを示します。

| リソースの種類 | 前提条件 |

|---|---|

| E-Business Suite | E-Business Suiteを検出するための前提条件 |

| ホスト(Linux、Solaris、Windows) | |

| Oracle Database /プラガブル・データベース | Oracle Databaseの前提条件 |

| PeopleSoft | PeopleSoft |

| Tomcat | Tomcatを検出するための前提条件 |

| Microsoft SQL Server | Microsoft SQL Serverを検出するための前提条件 |

| WebLogicサーバー | WebLogicサーバーの検出または昇格の前提条件 |

| Managed File Transfer(MFT) | 管理対象ファイル転送(MFT)を検出または昇格するための前提条件 |

| Oracle HTTP Server (OHS) | Oracle HTTP Server (OHS)を検出または昇格するための前提条件 |

| Apache HTTP Server | Apache HTTP Serverを検出または昇格するための前提条件 |

| Oracle Unified Directory | Oracle Unified Directoryを検出または昇格するための前提条件 |

| GoldenGate | GoldenGateを検出または昇格するための前提条件 |

| Microsoft IIS | Microsoft IISを検出するための前提条件 |

ホスト・サーバーの監視

前提条件

OCIコンピュート・インスタンス

OCIコンピュート・インスタンスをプロモートすると、コンピュート・インスタンスをより詳細に監視し、コンピュート・インスタンスで実行されているリソースを可視化できます。プロモーション後、コンピュート・インスタンスのリソース・タイプはホストです。

-

OCIコンピュート・インスタンスをプロモートすると、コンピュート・インスタンスをより詳細に監視し、コンピュート・インスタンスで実行されているリソースを可視化できます。プロモーション後、コンピュート・インスタンスのリソース・タイプはホストです。詳細は、コンピュート・インスタンスへの管理のエージェントのデプロイを参照してください。

オンプレミス・ホスト

オンプレミス・ホストを検出すると、監視が可能になり、ホストで実行されているリソースが可視化されます。

別のクラウド・プロバイダ内で実行されているホストは、オンプレミス・ホストと同じプロセスを使用して監視されます。

- ホストを監視するオンプレミス管理エージェントは、ホストにローカルにデプロイされ、必要な前提条件が完了している必要があります。詳細は、管理エージェントのデプロイの前提条件の実行を参照してください。

-

検出後にホスト名を更新する必要がないように、ホスト自体で検出されたホスト名が完全修飾ドメイン名になるようにすることをお薦めします。ホスト名の値は、ローカルDNSから取得されます。

例:

Linuxの場合、ホスト名の値はDNSからプルされ、

/etc/hostsを使用してオーバーライドできます。ホスト名を確認するには、ホストのコマンド行で次のコマンドを使用します。hostname -f

GPUホスト

GPU監視はlinuxでのみサポートされています。

- OCIコンピュートで実行されているGPUに対して、次の追加のビューアおよび管理ポリシーを作成します。

ビュー操作のポリシーの作成

リソースのみを表示できるユーザーに追加するポリシーを次に示します。

StackMonitoringViewerGrpグループに属するユーザー。ポリシー Description ALLOW GROUP StackMonitoringViewerGrp TO {COMPUTE_CAPACITY_TOPOLOGY_READ,COMPUTE_BARE_METAL_HOST_INSPECT, COMPUTE_BARE_METAL_HOST_READ,COMPUTE_HPC_ISLAND_READ,COMPUTE_NETWORK_BLOCK_READ,COMPUTE_LOCAL_BLOCK_READ} IN COMPARTMENT <compartment_name>StackMonitoringViewerGrpグループのユーザーがGPUコンピュートのステータスを表示できるようにします 管理操作のポリシーの作成

管理操作を実行できるユーザーのポリシーを次に示します。

StackMonitoringAdminGrpグループに属するユーザー。ポリシー Description ALLOW GROUP StackMonitoringAdminGrp TO {COMPUTE_CAPACITY_TOPOLOGY_INSPECT,COMPUTE_CAPACITY_TOPOLOGY_READ,COMPUTE_BARE_METAL_HOST_INSPECT, COMPUTE_BARE_METAL_HOST_READ,COMPUTE_HPC_ISLAND_READ,COMPUTE_NETWORK_BLOCK_READ,COMPUTE_LOCAL_BLOCK_READ} IN COMPARTMENT <compartment_name>StackMonitoringAdminGrpグループのユーザーがGPUコンピュートに関するトポロジおよび詳細を取得できるようにします - Oracle Cloud Agent内で管理エージェントを有効にします。詳細は、ステップ3: 管理エージェントのインストールを参照してください

- ホストにNVIDIA独自のドライバをインストールして、NVIDIA-smiツールを

mgmt_agentユーザーが使用できるようにします(まだプリインストールされていない場合)。詳細は、NVIDIAドライバのインストールを参照してください。 - オプション。RDMAデータをホスト・ホームページに表示するには、コンピュート・インスタンス・メトリックのモニタリングを有効にします。詳細は、コンピュート・インスタンスのモニタリングの有効化を参照してください。

すべてのステップおよび前提条件が完了すると、ホスト・リソースの検出には、ホストにインストールされている各GPUも含まれます。また、各GPUリソースが作成され、ホスト・リソースには各GPUリソースとのCONTAINSリレーションがあります。

プロモーション

ホスト監視は、プロモーション・ジョブを介して有効化され、コンパートメント内で自動または手動で実行されるように構成されます。

自動プロモーション

GPUホストは、ホストの自動昇格の一部として検出できません。

管理エージェントが登録されると、自動プロモーションが有効になっているコンパートメントに、エージェントがローカルにインストールされているホストが自動的に完全なモニタリングに昇格されます。

OCIコンピュート・インスタンスが作成されると、自動プロモーションが有効になっているコンパートメントで、そのインスタンス上のoracleクラウド・エージェント内の管理エージェント・プラグインがアクティブ化され、エージェントは自動的に完全なモニタリングに昇格されます。

前提条件

管理エージェントおよびOCIコンピュート・インスタンスの完全なホスト監視への自動プロモーションを許可するには、次のポリシーが必要です:

| ポリシー | Description |

|---|---|

ALLOW SERVICE appmgmt TO {STACK_MONITORING_DISCOVERY_JOB_CREATE,STACK_MONITORING_WORK_REQUEST_READ,STACK_MONITORING_CONFIG_INSPECT} IN COMPARTMENT <compartment_name> |

スタック・モニタリングによるコンパートメント内のエージェント/ホストのプロモートの許可 |

ALLOW SERVICE appmgmt TO {MGMT_AGENT_DEPLOY_PLUGIN_CREATE, MGMT_AGENT_INSPECT, MGMT_AGENT_READ} IN COMPARTMENT <compartment_name> |

スタック・モニタリングによるコンパートメント内のエージェントの管理を許可 |

ALLOW resource stackmonitoringconfig 'AutoPromoteHost' TO {APPMGMT_MONITORED_INSTANCE_ACTIVATE} IN COMPARTMENT <compartment_name> |

スタック・モニタリングがコンパートメント内の管理エージェント・プラグインをアクティブ化することを許可します |

ALLOW resource stackmonitoringconfig 'AutoPromoteHost' TO {INSTANCE_UPDATE, INSTANCE_READ, INSTANCE_AGENT_PLUGIN_INSPECT} IN COMPARTMENT <compartment_name> |

管理エージェント・プラグインをアクティブ化するために、スタック・モニタリングがコンパートメント内のコンピュート・インスタンス構成を更新することを許可します |

UIを使用した自動販促:

UIを使用してホスト自動プロモーションを有効にするには、「完全モニタリングに昇格」ページにナビゲートし、「ホスト自動プロモーションの有効化」をクリックして、「確認」をクリックします。

これにより、管理エージェントの登録時にauto promoteの構成設定と、コンピュート・インスタンスの起動時にCompute auto activate pluginの構成設定の両方が有効になります。CLIを使用すると、構成が1つのみ有効になると、UIはホスト自動プロモーションをenabledとして示さず、欠落している構成を有効にするオプションを提供します。

ホストの自動昇格および自動アクティブ化の計算は、「オンボード構成」ダッシュボードの「構成マネージャ」からも有効または無効にできます。

OCI-CLIを使用したプロモーション:

次のOCI-CLIコマンドを実行して、コンパートメントの自動プロモーションを有効にします。<compartment_OCID>はコンパートメントのOCIDです:

oci stack-monitoring config create-auto-promote-config --resource-type HOST --is-enabled true --compartment-id <compartment_OCID>oci stack-monitoring config create-compute-auto-activate-plugin-config --is-enabled true --compartment-id <compartment_OCID>コンピュート・インスタンスに対して自動プロモーションが機能するには、両方の構成を作成して有効にする必要があります。compute-auto-activate-plugin-configのみが有効な場合、管理エージェント・プラグインは有効になりますが、手動でインストールされた管理エージェントと同様に、エージェントは完全モニタリングに昇格されません。

手動プロモーション

管理エージェントがインストールされると、「完全モニタリングに昇格」ページに移動して、プロモーション可能なリソースのリストでOCIコンピュート・インスタンスまたはオンプレミス・ホストを識別し、「昇格」ボタンをクリックして、プロモーションを実行できます。値を確認し、「リソースの昇格」をクリックして昇格・昇進プロセスを開始します。

OCI GPUホスト以外の場合は、GPUライセンスを手動で選択する必要があります。

または、「リソース検出」ページに移動し、「新規リソースの検出」をクリックして適切な値を手動で入力することもできます。

| 入力フィールド | Description |

|---|---|

| リソース名 | OCIコンピュート・インスタンスのFQDN |

| 管理エージェント | プロモートするOCIコンピュート・インスタンスで実行されている管理エージェント。 |

自動プロモーションを無効化

コンパートメントの自動プロモーションを無効にするには、次のCLIコマンドを実行します:

-

構成

IDs <config_id>を検索します。oci stack-monitoring config list --type AUTO_PROMOTE --lifecycle-state ACTIVE --compartment-id <compartment-id>oci stack-monitoring config list --type COMPUTE_AUTO_ACTIVATE_PLUGIN --lifecycle-state ACTIVE --compartment-id <compartment-id> -

ホストの自動プロモーションを無効にします。

oci stack-monitoring config update-auto-promote-config --config-id <config_id> --is-enabled falseoci stack-monitoring config update-compute-auto-activate-plugin-config --config-id <config_id> --is-enabled false

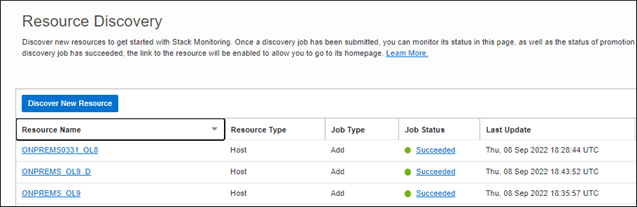

検出ジョブのステータスのチェック

ジョブのステータスおよびログは、スタック・モニタリングの「リソース検出」ページで表示できます。「リソース検出」ページから、「リソース名」がホストの名前と一致し、「リソース・タイプ」が「ホスト」で、ジョブ・タイプが「追加」である送信済ジョブを検索します。「ジョブ・ステータス」が「成功」になったら、「リソース名」の下にあるホストの名前をクリックして、ホストのホームページに移動します。

検出後のステップ

ホストが昇格されたら、ホスト名が期待されるFQDNであることを確認します。ホストに予期されるFQDNがなく、引き続き「プロモートから完全モニタリング」ページからプロモートできるものとしてリストされている場合は、次のCLIコマンドを使用してホスト名を更新する必要があります:

ホストの名前を表示するには、次の CLIコマンドを実行します。

oci stack-monitoring resource get --resource-id ocid1.stackmonitoringresource.<Host_Resource_OCID>ホスト名を修正するには、次の CLIコマンドを実行します。

oci stack-monitoring resource update --resource-id ocid1.stackmonitoringresource.<Host_Resource_OCID> --host-name fully.qualified.domain.nameホストが昇格されたら、次のステップは、ホストで実行されているリソース(WebLogicサーバーやOracle Databaseなど)を検出することです。

リソースを検出したら、ホストとこれらのリソース間のアソシエーションを作成する必要があります。詳細は、「リソースとホストの関連付け」の「アプリケーション・トポロジの更新」を参照してください。

自動検出されたリソースの完全な監視への昇格

一部のリソース・タイプは、OS管理ハブのリソース検出およびモニタリング機能を有効にした場合、自動的に検出できます。検出後、これらのリソースの基本的な監視が自動的に開始されます。これらのリソースの完全なモニタリングを有効にするには、完全モニタリングへの昇格・プロセスを実行する必要があります。

完全モニタリングのプロモーションには、検出を完了し、リソースを完全にモニターするために、追加の識別パラメータおよびモニタリング資格証明の指定が含まれます。

プロモーションから完全モニタリングは、次のリソース・タイプでサポートされています。

- Oracle Database

- WebLogicサーバー

- ホスト

完全モニタリングへのプロモーションは現在、次の他のタイプではサポートされていません:

- Listener

- Oracle HTTP Server

- Apacheサーバー

- Tomcat

プロモーションの前提条件および入力パラメータは、ユーザーが開始した検出と同じです。

プロモーションでは、検出とは異なり、リソースに関連する情報が事前に移入されます。必ずこの情報を検証し、正しいことを確認してください。

ユーザーが開始した検出

スタック・モニタリングUIからリソース検出を開始できます。スタック・モニタリングにアクセスするには、Oracle Cloud Infrastructure Consoleにサインインし、Oracle Cloud Infrastructure Consoleメイン・メニューからスタック・モニタリングにアクセスします。ナビゲーション・メニューを開き、「監視および管理」をクリックします。「Application Performance Monitoring」で、「スタック・モニタリング」をクリックします。

- 左側のペインの「リソース」で、「リソース検出」をクリックします。リソース検出ページが表示されます。

- 「新しいリソースの検出」をクリックします。「リソース検出」リージョンが表示されます。

- 「リソース・タイプ」ドロップダウン・メニューからリソース・タイプを選択します。

次のリソース・タイプから選択できます:

- リソース・タイプ検出の詳細を入力します。

- 「新しいリソースの検出」をクリックします。新しいリソース検出ジョブが作成され、表に表示されます。

Oracle Database

スタック・モニタリング・サービスを使用して、単一インスタンスのOracle DatabasesインスタンスとOracle RACインスタンス(DB Systemを含む)の両方の外部データベース(OCI外部)を検出できます。dbシステム全体がOracle Database検出の一部として検出されます。

- コンポーネント(リスナー、ASMなど)を含むDB Systemは、Oracle Database検出の一部として検出されます。

- DB Systemの検出および監視は、LINUX環境でのみサポートされます。

前提条件

前提条件に準拠する以外の任意のリソース・タイプを検出するには、検出にアクティブな管理エージェントが必要です。オンプレミス・インストールの場合は「管理エージェントのインストール」を、OCIインスタンス・デプロイメントの場合は「コンピュート・インスタンスへの管理エージェントのデプロイ」を参照してください。

- ホスト名前提条件

- エージェントの前提条件

- ポリシーの前提条件

- モニタリング資格証明の前提条件

- Oracle DatabaseでTCPSを使用している場合(オプション)

- Oracle Databaseで古いパスワード・バージョンを使用している場合

ホスト名前提条件

hostname -dコマンドがドメイン名を返すか、hostname -aコマンドが正しい短縮名を最初の別名として返していることを確認してください。短縮名は、検出するデータベースのv$instances表のHOST_NAME列に表示されます。これを行うには、/etc/hostsファイルを更新して、前述の正しい別名を最初の別名として返します。

エージェントの前提条件

- Oracle Databaseクラスタの各ノードには、ローカルにインストールされた管理エージェントが必要です。

-

lsnrctl、srvctlおよびcrsctlコマンドを実行できるように、インストールされたエージェントのタイプに基づいて、mgmt_agentまたはoracle-cloud-agentユーザーが/etc/oraInst.locから取得されたOracle Inventoryグループ(通常はoinstall)に含まれていることを確認します。次の手順を使用して、インストールされているエージェントのタイプに基づいて、

mgmt_agentまたはoracle-cloud-agentユーザーにoinstall権限を付与します。- Oracle Cloud Agentを使用したホスト:

usermod -aG oinstall oracle-cloud-agent - スタンドアロン・エージェントを使用するホスト:

usermod -aG oinstall mgmt_agent

- Oracle Cloud Agentを使用したホスト:

-

グループには、Oracleインストール・ディレクトリに対する実行権限が必要です。

ディレクトリにグループ実行権限を追加する例:

chmod g+x /u01/app/oracle

OS権限を付与した後、次の手順を使用してエージェントを再起動します。エージェントとOSにそれぞれ適切な手順を使用します。

- Oracle Cloudエージェント:

sudo systemctl stop oracle-cloud-agentその後、startコマンドを使用してエージェントを起動します。

- スタンドアロン・エージェント:

sudo systemctl stop mgmt_agentその後、startコマンドを使用してエージェントを起動します。

ポリシーの前提条件

| ポリシー | Description |

|---|---|

ALLOW DYNAMIC-GROUP Management_Agent_Dynamic_Group TO USE METRICS IN COMPARTMENT <compartment_name> where target.metrics.namespace = 'oracle_oci_database_cluster' |

エージェントがメトリックをテレメトリに 'oracle_oci_database_cluster'ネームスペースにアップロードできるようにします。ここで、Management_Agent_Dynamic_Groupはコンパートメントの管理エージェントの動的グループです。

|

allow group <Stack Monitoring Admin Users> to manage dbmgmt-family in tenancy |

指定したグループのユーザーがテナンシ内のデータベース管理リソースを管理できるようにします。 |

モニタリング資格証明の前提条件

スタック・モニタリングでデータベースを検出する前に、モニタリング・ユーザーにアクセスできることを確認してください。Oracle Databaseに組み込まれており、データベースの監視に必要な権限を持っているDBSNMPユーザーを使用するか、必要な権限のみを持つカスタム・ユーザーを作成できます。データベース監視ユーザーを作成する手順については、CMOS note KB57458を参照してください。

ASMの場合:

- ASMSNMPユーザー・プロファイルまたはその権限を使用する必要があります。

- ユーザーには、ASMのシークレット・パスワードが必要です。シークレットの作成を開始するには、シークレットの管理を参照してください。

TCPS対応のOracle Databaseの前提条件

Stack Monitoringは、Oracleデータベースに対してTCP接続プロトコルとTCPS接続プロトコルの両方をサポートしています。TCPSプロトコルを使用すると、クライアント上のOracleアプリケーションは、TCP/IPおよびSSLを介してリモート・データベースと通信できるため、TCPのみよりも高いセキュリティが提供されます。この新しいリスナーは、セキュアなチャネルを介してデータベースと通信するために使用できます。TCPSを使用してデータベースを検出するには、次の4つのステップに示すように、TCPSリスナーをOracleデータベースに追加し、ウォレットの場所にアクセスすることが前提条件となります。

スタック・モニタリングでは、Java KeyStore (JKS)とトラストストア(PKCS)の両方の使用がサポートされます。

ステップ1: TCPSをサポートするようにOracle Databaseおよびリスナーを構成します。Transport Layer Security認証の構成を参照してください。

ステップ2: KeyStore/TrustStoreを管理エージェントにインポートし、その権限を更新します。

- 使用するKeyStoreタイプ(PKCSまたはJKS)に従って、Oracle Databaseウォレットの場所を特定してエクスポートします。

PKCS

export WALLET_LOCATION=<database_wallet_location>/dbwalletsJKS

export WALLET_LOCATION=<database_wallet_location>/jkswallets - ウォレットをエージェント・ホスト上のセキュアで読取り可能なディレクトリにコピーします。

cp -r $WALLET_LOCATION <secure_readable_dir>/ - ウォレット権限を更新します。

OCIコンピュート上

PKCS

sudo chown -R oracle-cloud-agent:oracle-cloud-agent <secure_readable_dir>/dbwalletsJKS

sudo chown -R oracle-cloud-agent:oracle-cloud-agent <secure_readable_dir>/jkswalletsオンプレミス・コンピュート:

PKCS

sudo chown -R mgmt_agent:mgmt_agent <secure_readable_dir>/dbwalletsJKS

sudo chown -R mgmt_agent:mgmt_agent <secure_readable_dir>/jkswallets

ステップ3: OCIシークレットの作成。

シークレットの作成を開始するには、シークレットの管理を参照してください。

シークレットの例:

PKCS

{

"sslTrustStoreType": "PKCS12",

"sslTrustStoreLocation": "/<secure_readable_dir>/dbwallets/cwallets/ewallet.p12",

"sslTrustStorePassword": "<truststore_password>",

"sslKeyStoreType": "PKCS12",

"sslKeyStoreLocation": "/<secure_readable_dir>/dbwallets/swallets/ewallet.p12",

"sslKeyStorePassword": "<truststore_password>",

"sslServerCertDn": "C=US,O=MyCorp,CN=sslclient"

}

JKS

{

"sslTrustStoreType": "JKS",

"sslTrustStoreLocation": "/<secure_readable_dir>/jkswallets/truststore.jks",

"sslTrustStorePassword": "<truststore_password>",

"sslKeyStoreType": "JKS",

"sslKeyStoreLocation": "/<secure_readable_dir>/jkswallets/keystore.jks",

"sslKeyStorePassword": "<truststore_password>",

"sslServerCertDn": "C=US,O=MyCorp,CN=sslclient"

}

ステップ4: ポリシーの検証

シークレットの作成に加えて、スタック・モニタリング管理グループには、シークレットが保持されているボールトを読み取る権限が付与されている必要があります。指定したコンパートメント内のsecret-familyに対する読取り権限の付与の詳細は、必要なポリシーの作成を参照してください。

Oracle Databaseで古いパスワード・バージョンを使用している場合

特定のE-Business Suiteデータベースなど、12未満のパスワード・バージョン(SQLNET.ALLOWED_LOGON_VERSION < 12)を使用するように構成されているデータベースの場合、エージェント構成で適切なSQLNET.ALLOWED_LOGON_VERSION値を設定して、古いパスワード・バージョンを使用してデータベースと通信するように管理エージェントを構成するには、次のステップに従います。

次の手順は、オンプレミスで実行されているエージェントに適用されます。

- このファイル

/opt/oracle/mgmt_agent/agent_inst/config/emd.propertiesを変更して、プロパティを追加します。dbaas.ALLOWED_LOGON_VERSION = 8必要なログイン・バージョンに応じて、8 / 10 / 11 /12 / 12aを指定できます。

- エージェントを再起動します。

sudo systemctl restart mgmt_agent

次の手順は、OCI Computeで実行されているエージェントに適用されます。

- ファイル

/var/lib/oracle-cloud-agent/plugins/oci-managementagent/polaris/agent_inst/config/emd.propertiesを変更して、次のプロパティを追加します。dbaas.ALLOWED_LOGON_VERSION = 8必要なログイン・バージョンに応じて、8 / 10 / 11 /12 / 12aを指定できます。

- エージェントを再起動します。

sudo systemctl restart oracle-cloud-agent

Oracle Databaseの検出手順

- コンポーネント(リスナー、ASMなど)を含むDB Systemは、Oracle Database検出の一部として検出されます。

- DB Systemの検出および監視は、LINUX環境でのみサポートされます。

Oracle Databaseがすでに検出されている場合のDB Systemの検出

- クラスタの最初のDB SystemのUI検出:

「リソース検出」ページで、空白のOracle Database検出を完了します。

UI検出入力の詳細は、「UI検出入力」表を参照してください。

-

残りのDB SystemリソースのCLI検出:

ノート

すでに検出されているOracle Databaseについては、次のステップを実行して関連するDB Systemを検出してください。- 新しく作成したOracle Databaseホームページの「構成」タブに移動します。「一般的なOCIプロパティ」表からノートパッドに次のフィールドをコピーします:

プロパティ名 CLI変数名 ノート OCID <Database_Resource_OCID> compartmentId <Compartment_OCID> managementAgentId <Additional_Agent#_OCID> これは、CLI検出時に使用されるエージェントのOCIDです。 - 「スタック・モニタリングOracle Database」ホームページの上部からOracle Databaseリソースの名前をコピーします。

- クラスタ内の他のノードの管理エージェントOCIDを取得します:

-

「監視および管理」に移動し、「管理エージェント」に移動して、「エージェント」をクリックします。

- DB Systemクラスタ内の追加エージェントごとに、アクション・メニューを選択します。

- 「OCIDをクリップボードにコピー」を選択します。

エージェントOCID CLI変数名 クラスタ内の最初の追加ノード <Additional_Agent1_OCID> クラスタ内の2番目の追加ノード(etc) <Additional_Agent2_OCID>

-

JSON_INPUT_FILEを取得した値で更新し、次の構文を使用してOracle DBシステムを検出します。oci stack-monitoring discovery-job create --compartment-id "<Compartment_ID>" --from-json file://<JSON_INPUT_FILE>

CLI検出入力の詳細は、CLI Discovery Inputの表を参照してください。

残りのDB Systemリソースを検出するためのJSONペイロードの例を次に示します:

{ "discoveryType": "REFRESH", "discoveryClient": "APPMGMT", "compartmentId": "<COMPARTMENT_OCID>", "discoveryDetails": { "agentId": "<OCID of the Management agent>", "resourceType": "ORACLE_DATABASE", "resourceName": "<Resource name to display in Stackmonitoring UI>", "properties": { "propertiesMap": { "resource_id":"<DATABASE_OCID>", "asm_host":"<ASM HOSTNAME>", "asm_service_name":"+ASM", "is_asm_discovery":"true", "asm_port":"1521", "additional_agent_1":"ADDITIONAL_AGENT1_OCID", "additional_agent_2":"ADDITIONAL_AGENT2_OCID" } }, "credentials": { "items": [ { "credentialName" : "QVNNUGFzc3dvcmRJblZhdWx0", "credentialType" : "U1NMX1NFQ1JFVF9JRA==", "properties": { "propertiesMap": { "ASMUserName": "<ASM user name in base64 encoded format>", "PasswordSecretId": "<Encoded ASM user secret ocid in BASE64 encoded format>", "ASMRole":"<ASM user role in base64 encoded format>" } } } ] } } } - 新しく作成したOracle Databaseホームページの「構成」タブに移動します。「一般的なOCIプロパティ」表からノートパッドに次のフィールドをコピーします:

Oracle DBシステムのリフレッシュの詳細は、Oracle Databaseシステム・コンポーネントのリフレッシュを参照してください。

Oracle Database

UIを使用したデータベース・システムを含むOracle Databaseの検出: 「リソース検出」ページで、空白のUIを入力して、データベース・システムとそのコンポーネントを含むOracle Databaseを検出します。

マルチノードRACのデータベース・システムの検出時に複数のエージェントを含めるには、次のステップを実行します。

検出入力

-

UI検出入力

「入力」フィールド Description リソース名 データベースの名前 DNSホスト名またはSCAN名 ドメイン・ネーム・システム(DNS)またはデータベースの単一クライアント・アクセス名(SCAN ポート番号 Oracle Cloud Infrastructureの外部のデータベースがデータベース接続に使用するポート サービス名 接続で使用されるOracle Cloud Infrastructure外部データベースのサービス名 プロトコル Oracle Databaseに使用されるプロトコル。TCPまたはTCPSプロトコルのいずれかを選択します <compartment_name>コンパートメントのデータベース・ユーザー・パスワード・シークレット ドロップダウン・リストからデータベース・ユーザー・パスワードを含むシークレットを選択します。このフィールドは、「プロトコル」フィールドで「TCPS」が選択されている場合にのみ表示されます。後述を参照してください。 Management Agent データベースがインストールされているホストをモニターする管理エージェント ノート

複数のホストにまたがるデータベース・システムの場合、データベース・システムのすべてのホストにデプロイされているすべての管理エージェントを選択します。モニタリング用のデータベース資格証明

. - ユーザー名

Oracle Databaseモニタリング資格証明のユーザー名 - パスワード

Oracle Databaseモニタリング資格証明のベース64エンコード形式のパスワード - ロール

データベース・モニタリング・ユーザーのベース64エンコード形式のデータベース・ロール(通常またはSYSDBA) ASM情報 Management Agent データベースがインストールされているホストをモニターする管理エージェント。クラスタおよびリスナー・エージェントを検出するには、データベース・ホストにインストールする必要があります。 自動ストレージ・マネージャ 有効化または無効化デフォルトで有効 DNSホスト名またはScan名 ASMインスタンスが存在するデフォルトのdnsまたはSCAN名。 ポート番号 ASMで使用されるポート。デフォルト値: 1521 Service Name ASMサービス名 モニタリング用のASM資格証明 ユーザー名 ベース64エンコード形式のASMユーザー名 現在のコンパートメントのASMユーザー・パスワード・シークレット OCI Vaultサービスで定義されているベース64エンコード形式のパスワード・シークレット ロール ベース64エンコード形式のロール。デフォルトではSYSMANです。可能な値: SYSASM、SYSDBA、SYSOPER 検出場所 スタック・モニタリングとLog Analytics(推奨) 検出結果は、スタック・モニタリングおよびLog Analyticsに送信されます。 スタック・モニタリングのみ 検出結果はスタック・モニタリングにのみ送信されます。 Log Analyticsのみ 検出結果はLog Analyticsにのみ送信されます。 ライセンス Enterprise Edition リソースにはEnterprise Editionライセンスが割り当てられます。 Standard Edition リソースにはStandard Editionライセンスが割り当てられます。 「タグ」(「拡張オプションの表示」の下) フリーフォームおよび定義済タグは、検出時にスタック・モニタリング・リソースに適用できます。定義済タグを使用するには、最初にタグ・ネームスペースを作成します。 を参照してください。定義済タグのタグ・ネームスペースの作成および管理の詳細は、「タグおよびタグ・ネームスペースの概念」を参照してください。リソースを検出すると、割り当てられたすべてのタグが、検出されたすべてのリソースに適用されます。タグの前提条件およびタグの伝播の詳細は、タグの管理を参照してください。

タグ・ネームスペース

「なし」を選択して、フリーフォーム・タグを追加します。ネームスペースを選択して、定義されたタグをネームスペースに追加します。リソースを作成する権限がある場合、そのリソースにフリーフォーム・タグを適用する権限もあります。定義済タグを適用するには、タグ・ネームスペースを使用する権限が必要です。タグ付けの詳細は、リソース・タグを参照してください。タグを適用するかどうかがわからない場合は、このオプションをスキップするか(後でタグを適用できます)、管理者に問い合せてください。

タグ・キー

タグを参照するために使用する名前を指定します。

タグ値

タグ値を指定します。タグ・キーおよびタグ値の詳細は、タグ付けの概要を参照してください。

-

CLI検出入力

CLI入力変数 Description <Additional_Agent1_OCID> クラスタ内の最初の追加ノード <Additional_Agent2_OCID> (など) クラスタ内の2番目の追加ノード(クラスタ内の追加ノードごとに続行) Agent_OCID 初期検出OCIDのエージェント Compartment_OCID Oracle DatabaseシステムがモニターされるコンパートメントOCID

プラガブル・データベース

前提条件

-

検出には管理エージェントが必要です。詳細は、ステップ3: 管理エージェントのインストールを参照してください。

- PDBを検出する前に、まずCDBを検出する必要があります。

「リソース検出」ページで、空白の塗りつぶしUIを入力してPDBを検出します。

| 「入力」フィールド | Description |

|---|---|

| リソース名 | データベースの名前。 |

| CDBの選択 | プラガブルDBを含むコンテナDB。 |

| DNSホスト名またはSCAN名 | ドメイン・ネーム・システム(DNS)またはデータベースの単一クライアント・アクセス名(SCAN)。 |

| ポート番号 | Oracle Cloud Infrastructureの外部のデータベースがデータベース接続に使用するポート。 |

| サービス名 | 接続で使用されるOracle Cloud Infrastructure外部データベースのサービス名。 |

| プロトコル | Oracle Databaseに使用されるプロトコル。TCPまたはTCPSプロトコルを選択します。 |

| <compartment_name>コンパートメントのデータベース・ユーザー・パスワード・シークレット | ドロップダウン・リストからデータベース・ユーザー・パスワードを含むシークレットを選択します。このフィールドは、「プロトコル」フィールドで「TCPS」が選択されている場合にのみ表示されます。後述を参照してください。 |

| 管理エージェント | データベースがインストールされているホストをモニターする管理エージェント。 |

|

モニタリング用のデータベース資格証明 |

. |

|

Oracle Databaseモニタリング資格証明のユーザー名。 |

|

Oracle Databaseモニタリング資格証明のパスワード。 |

|

データベース・モニタリング・ユーザーのデータベース・ロール(通常またはSYSDBA)。 |

| 検出場所 | |

| スタック・モニタリングとLog Analytics(推奨) | 検出結果は、スタック・モニタリングおよびLog Analyticsに送信されます。 |

| スタック・モニタリングのみ | 検出結果はスタック・モニタリングにのみ送信されます。 |

| Log Analyticsのみ | 検出結果はLog Analyticsにのみ送信されます。 |

| ライセンス | |

| Enterprise Edition | リソースにはEnterprise Editionライセンスが割り当てられます。 |

| Standard Edition | リソースにはStandard Editionライセンスが割り当てられます。 |

| 「タグ」(「拡張オプションの表示」の下) |

フリーフォームおよび定義済タグは、検出時にスタック・モニタリング・リソースに適用できます。定義済タグを使用するには、最初にタグ・ネームスペースを作成します。 を参照してください。定義済タグのタグ・ネームスペースの作成および管理の詳細は、「タグおよびタグ・ネームスペースの概念」を参照してください。リソースを検出すると、割り当てられたすべてのタグが、検出されたすべてのリソースに適用されます。タグの前提条件およびタグの伝播の詳細は、タグの管理を参照してください。 |

|

タグ・ネームスペース |

「なし」を選択して、フリーフォーム・タグを追加します。ネームスペースを選択して、定義されたタグをネームスペースに追加します。リソースを作成する権限がある場合、そのリソースにフリーフォーム・タグを適用する権限もあります。定義済タグを適用するには、タグ・ネームスペースを使用する権限が必要です。タグ付けの詳細は、リソース・タグを参照してください。タグを適用するかどうかがわからない場合は、このオプションをスキップするか(後でタグを適用できます)、管理者に問い合せてください。 |

|

タグ・キー |

タグを参照するために使用する名前を指定します。 |

|

タグ値 |

タグ値を指定します。タグ・キーおよびタグ値の詳細は、タグ付けの概要を参照してください。 |

Oracle WebLogic Domain

スタック・モニタリングでは、静的および動的の両方のWebLogicサーバーとクラスタの検出およびモニタリングがサポートされます。リソース・ホーム・ページの構成プロパティは、リソースが静的か動的かを示します。

WebLogic、Oracle Access Manager (OAM)、Oracle Identity Manager (OIM)、Oracle HTTP Server (OHS)、Oracle Service指向アーキテクチャ(SOA)、Oracle Service Bus (OSB)およびOracle Weblogicノード・マネージャを検出すると、自動的に検出されます。WebLogicドメインがすでに検出されている場合は、「Weblogicドメインのリフレッシュ」のステップを使用して、OAM、OIM、OHS、SOA、OSBおよびOracle Weblogicノード・マネージャを検出します。

Oracle Weblogicノード・マネージャは、特に管理コンソールからWebLogicサーバーを管理するために使用され、リモートからアクセスできます。

前提条件

前提条件に準拠する以外の任意のリソース・タイプを検出するには、検出にアクティブな管理エージェントが必要です。オンプレミス・インストールの場合は「管理エージェントのインストール」を、OCIインスタンス・デプロイメントの場合は「コンピュート・インスタンスへの管理エージェントのデプロイ」を参照してください。

-

OSBの場合、監視がサービス・バス監視が有効になっていることを確認します。

- FMW制御にログインします。

http:/<host>:<port>/em - サービス・バスのホーム・ページで、「操作」タブに移動します。

- 「モニタリング」チェック・ボックスを選択します。

- FMW制御にログインします。

-

SOA検出では、WebLogicユーザーに

Administrator権限が必要です。 - Oracle WebLogicノード・マネージャの場合は、Oracle WebLogicノード・マネージャ・リソースの

MonitoringStatusメトリックを計算するために、listenAddressを「すべてのローカル・アドレス」、有効なIPアドレスまたは解決可能なDNS名として設定します。listenAddressプロパティをlocalhostまたはnullに設定しないでください。listenAddressをlocalhostに設定する必要がある場合は、ステータスを正確に計算するために、検出にローカル管理エージェントが使用されていることを確認します。

SSLを使用していない場合は、次の前提条件は適用されません。

Oracle WebLogic ServerでSSLを有効にしている場合は、そのキーストアから証明書をエクスポートして、管理エージェントKeyStoreにインポートします。WebLogicサーバーでのSSLの構成の詳細は、「SSLの構成」を参照してください。

管理エージェントへのTrustStoreのインポート

-

スタック・モニタリングのトラストストアおよびキーストアを保持する永続サブディレクトリを管理エージェントのファイルシステムに指定します。WLSインスタンスJMX SSLキーストアからスタック・モニタリング・トラストストアに証明書をエクスポートします。たとえば、UNIXホストで:

keytool -exportcert -alias <alias of WLS SSL key> -file <Exported Cert Name> -keystore <path to the WLS SSL Keystore>.keystore -storepass <WLS SSL Keystore password> -rfc -

WLSインスタンスJMX SSLキーストアを管理エージェントのファイルシステムのスタック・モニタリング・トラストストアにインポートします。

keytool -importcert -noprompt -alias <alias agent's truststore key> -file <Exported Cert Name>.cer -keystore AgentTrust.jks -storepass <Agent truststore password, default is "welcome"> -

スタック・モニタリング・トラストストア・ファイルをコピーし、その権限を更新します。

エージェント・ホストで、管理エージェントが読取り可能なセキュアな場所を識別します。

cp <path_to_truststore_file/AgentTrust.jks <secure_readable_dir>/OCIコンピュートの場合:

sudo chown oracle-cloud-agent:oracle-cloud-agent <secure_readable_dir>/AgentTrust.jksオンプレミスのコンピュート:

sudo chown mgmt_agent:mgmt_agent <secure_readable_dir>/AgentTrust.jks - T3SがWebLogicドメインで、トラストストア・タイプがJKSの場合は、リソース検出のTrustStoreパスに

<secure_readable_dir>/AgentTrust.jksなどの完全なトラストストア・パスを使用します。

Oracle WebLogic ServersでのMBeansの構成

プラットフォームMBeansからJVMパフォーマンス・メトリックを収集するには、ランタイムMBeanServerからMBeansにアクセスできるようにする必要があります。Oracle WebLogic ServerにログインしてMBeansをアクティブ化し、WLSTスクリプトを実行してアクティブ化を確認します。

- Oracle WebLogic ServersでのMBeansのアクティブ化

各Oracle WebLogic Serverにログインするか、次のようにWebLogicコンソールからアクセスして、MBeansをアクティブ化します。

- Oracle WebLogic Serverにログインします。

『Enterprise Manager Cloud Control Middleware Management Guide』の「Activating Platform MBeans on WebLogic Server 9.x to 10.3.2 versions」にあるWebLogic Scripting Toolセッション・デモでのユーザー・アクションに従います。

- WebLogicコンソールにアクセスします。

「ドメイン」→「構成」→「一般」ページ→「詳細」オプションにナビゲートします。「Platform MBean Server Used」チェック・ボックスを選択します。

前述のステップを実行した後にMBeansが登録されていない場合は、次のシステム・プロパティを使用してOracle WebLogic Serversを起動します。

-Djavax.management.builder.initial=weblogic.management.jmx.mbeanserver.WLSMBeanServerBuilder - Oracle WebLogic Serverにログインします。

- MBeansのアクティブ化の確認

MBeansが正常にアクティブ化されているかどうかを確認するには、『Fusion Middleware Oracle WebLogic Server JMXによるカスタム管理ユーティリティの開発』のプラットフォームMBeanサーバーの使用にあるWLSTスクリプトを実行します。WLSTスクリプトは、プラットフォームMXBeansを使用して、実行中のOracle WebLogic Serverドメインのリソースをモニターする方法を示しています。

MBeansが

java.langに登録されていることを確認します。

WebLogicの管理エージェントとすべてのサーバー間の接続の確認

検出中に、スタック・モニタリング・エージェントは、ドメイン・トポロジを検出するためにAdminServerと通信します。検出後のモニタリングは、管理対象サーバーと直接通信することによって行われます。これを行うには、次を確認します。

- 管理エージェントは、ドメイン内のすべての管理対象サーバーと通信できます。

- 管理対象サーバーのホストおよびポートは、エージェントからアクセスできます。

- 管理対象サーバー上の受信トラフィックをブロックするようにフィルタが構成されている場合は、エージェントが管理対象サーバーと通信するようにフィルタを調整します。

WebLogicシナリオ固有の検出結果

-

WebLogicドメインには2つのサーバーがあり、そのうちの1つが停止しています。

検出結果: WebLogicドメインは、実行中の状態の1つのサーバーのみで検出され、実行中の状態ではないサーバーは無視されます。

-

WebLogicドメインには、2つのサーバーを持つクラスタがあり、そのうちの1つが停止しています。

検出結果: WebLogicクラスタは、実行中の状態の1つのサーバーのみで検出されます。

-

WebLogicドメインには、実行中の状態ではないサーバーが1つのみ含まれるクラスタがあります。

検出結果: クラスタもサーバーも検出されません

WebLogic検出入力

| 「入力」フィールド | Description |

|---|---|

| リソース名 | WebLogicドメインの名前。 |

| 管理サーバー・ホスト | WebLogic管理サーバーがインストールされている完全修飾ホスト名。 |

| 管理サーバー・ポート | WebLogic管理サーバー(コンソール)に使用されるポート。 |

| プロトコル | WebLogicサーバーに使用するプロトコル。指定可能な値は、t3およびt3sです。t3sを選択すると、TrustStore PathおよびTrustStore TypeフィールドがWebLogic User for Monitoringの下に表示されます。 |

| 管理エージェント | WebLogic管理サーバーがインストールされているホストにインストールされている管理エージェント。 |

|

WebLogicモニタリング用ユーザー |

. |

|

WebLogicサーバー・ユーザー名。

|

|

WebLogicサーバー・ユーザー・パスワード。 |

|

信頼できるサーバーの証明書を格納するために使用されるトラストストア・ファイルの完全修飾パス(管理エージェント・ファイル・システム上)。 |

|

SSL接続の確立時にCA証明書管理に使用されるTrustStoreのタイプ。JKSまたはPKCS12のいずれかを指定します。 TrustStoreタイプを指定しない場合、デフォルトのTrustStoreタイプJKSが使用されます。 |

| 検出場所 | |

| スタック・モニタリングとLog Analytics(推奨) | 検出結果は、スタック・モニタリングおよびLog Analyticsに送信されます。 |

| スタック・モニタリングのみ | 検出結果はスタック・モニタリングにのみ送信されます。 |

| Log Analyticsのみ | 検出結果はLog Analyticsにのみ送信されます。 |

| ライセンス | |

| Enterprise Edition | リソースにはEnterprise Editionライセンスが割り当てられます。 |

| Standard Edition | リソースにはStandard Editionライセンスが割り当てられます。 |

| 「タグ」(「拡張オプションの表示」の下) |

フリーフォームおよび定義済タグは、検出時にスタック・モニタリング・リソースに適用できます。定義済タグを使用するには、最初にタグ・ネームスペースを作成します。 を参照してください。定義済タグのタグ・ネームスペースの作成および管理の詳細は、「タグおよびタグ・ネームスペースの概念」を参照してください。リソースを検出すると、割り当てられたすべてのタグが、検出されたすべてのリソースに適用されます。タグの前提条件およびタグの伝播の詳細は、タグの管理を参照してください。 |

|

タグ・ネームスペース |

「なし」を選択して、フリーフォーム・タグを追加します。ネームスペースを選択して、定義されたタグをネームスペースに追加します。リソースを作成する権限がある場合、そのリソースにフリーフォーム・タグを適用する権限もあります。定義済タグを適用するには、タグ・ネームスペースを使用する権限が必要です。タグ付けの詳細は、リソース・タグを参照してください。タグを適用するかどうかがわからない場合は、このオプションをスキップするか(後でタグを適用できます)、管理者に問い合せてください。 |

|

タグ・キー |

タグを参照するために使用する名前を指定します。 |

|

タグ値 |

タグ値を指定します。タグ・キーおよびタグ値の詳細は、タグ付けの概要を参照してください。 |

E-Business Suite

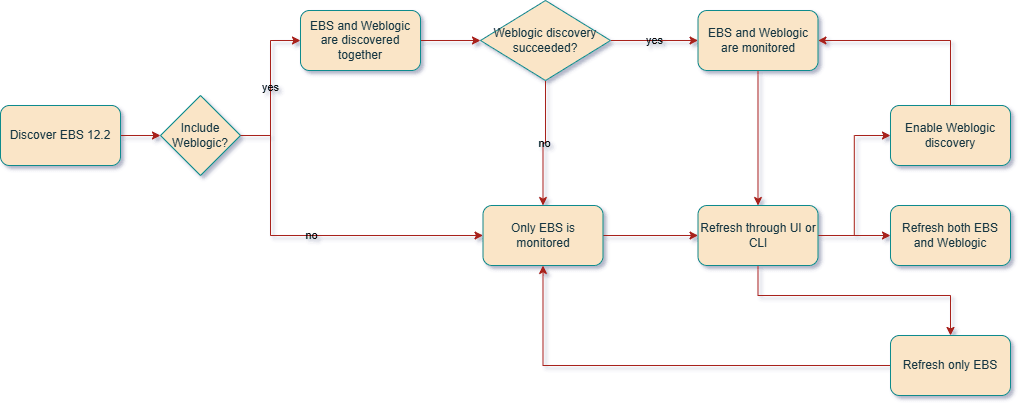

E-Business Suiteアプリケーション(EBS)バージョン12.2を検出する場合、Weblogicドメイン検出はオプションです。

Weblogicが検出に含まれていて失敗した場合、検出ジョブのステータスは「一部成功」になり、EBSリソースのみが監視されます。Weblogicが検出に含まれていない場合は、後でEBSインスタンス・リソース・ホームページからのリフレッシュ操作によって検出できます。

EBS 12.2フレキシブル検出のモニタリング・オプションは次のとおりです。

1つ以上のノードを持つEBS環境では、エージェントがインストールされているノード内のアプリケーション・リスナーのみが監視されます。

詳細は、EBSのリフレッシュを参照してください。

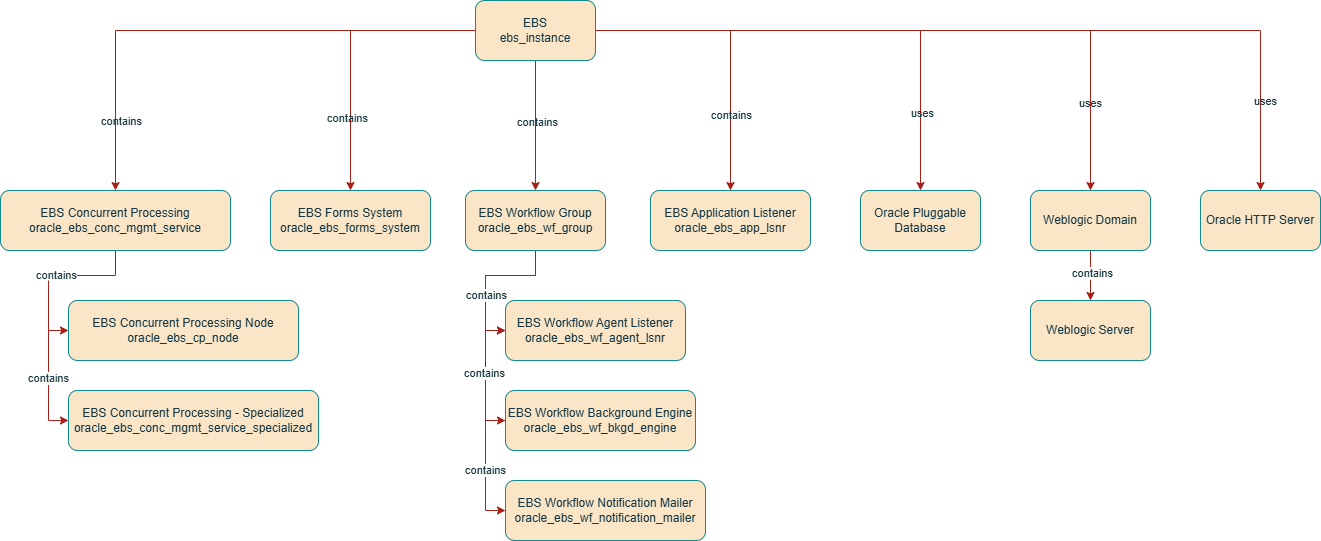

EBSトポロジ

E-Business Suiteインスタンスが検出されると、EBSリソースとWebLogicリソースの両方が検出されます。OHSとデータベースの検出は別々に実行する必要があります。

EBSに配置されたOracle HTTP Serverを監視するには、「OHS検出」を参照してください。OHSが個別に検出されると、EBSリソースとOHSリソースの間でアソシエーションを作成できます。

EBSデータベースをモニターするために、データベースが最初に検出され、後でEBSが検出されると、EBS検出の終了時にEBSリソースとデータベース・リソースの間で、タイプusesの関連付けが自動的に作成されます。ここで、EBSリソースはスタック・モニタリング・リソース・タイプebs_instanceを参照し、データベース・リソースはスタック・モニタリング・リソース・タイプoci_oracle_dbまたはoci_oracle_pdbを参照します。

データベース検出の前にEBSが検出された場合、トポロジは2つの方法で更新できます。

- EBSインスタンスとデータベース・リソース間のアソシエーションの作成

- EBSトポロジのリフレッシュ中

アソシエーションの作成:

コンポジットEBSリソースをホストに直接関連付けることはできません。ただし、EBSの子リソースは次のように関連付けることができます。

- EBSコンカレント・マネージャ・ホスト使用

- EBS CPノード・ホスト使用

次に、2つのリソース間のアソシエーションを作成するためのOCI CLIコマンド構文を示します。

oci stack-monitoring resource associate --association-type uses --compartment-id "<Compartment_OCID>" --source-resource-id "<Resource_OCID>" --destination-resource-id "<Database_Resource_OCID>"たとえば:

oci stack-monitoring resource associate --association-type uses --<Compartment_OCID>

ocid1.compartment.oc1..unique_ID --<Source_Resource_OCID>

ocid1.stackmonitoringresource.oc1.iad.unique_ID --<Destination_Resource_OCID>

ocid1.stackmonitoringresource.oc1.iad.unique_IDEBSの場合、前述のコマンドを使用して、EBSリソースIDとして<Source_Resource_OCID>を、データベース・リソースIDとして<Destination_Resource_OCID>を指定することにより、EBSとデータベース・リソース間のアソシエーションを作成できます。

EBS検出は、その基礎となるリソースに関連付けられており、次の図に示すようにスタック・モニタリングに表示されます。

前提条件

前提条件に準拠する以外の任意のリソース・タイプを検出するには、検出にアクティブな管理エージェントが必要です。オンプレミス・インストールの場合は「管理エージェントのインストール」を、OCIインスタンス・デプロイメントの場合は「コンピュート・インスタンスへの管理エージェントのデプロイ」を参照してください。

- Oracle WebLogic ServersでのMBeansの構成

- Formsセッション・データの収集の検証

- Oracle E-Business Suite環境でのDNSの設定

- E-Business Suiteアプリケーションで使用されるデータベースを追加します。

E-Business Suiteアプリケーションに使用するデータベースをまだ追加していない場合は、追加します。Oracle Database (Discovery)を参照してください。

- アプリケーション・リスナー・モニタリング用のエージェント権限

- スタック・モニタリング用のE-Business Suiteデータベースのモニタリング要件

Formsセッション・データの収集の検証

次のタスクを実行して、Formsセッション・データの収集を検証し、後でFormsシステム・リソース・メトリックに表示します。これは、Oracle WebLogic Domain (Oracle WebLogic ServersでのMBeansの構成)で実行されるステップに加えて行います。このステップが構成されていない場合、Formsシステム・メトリックの一部が収集されません。

Oracle E-Business Suiteにログインすると、システムはAPPSスキーマ資格証明を使用して、一意のセッションID (SID)で識別されるデータベースにユーザー・セッションを作成します。各データベース・セッションは、Oracle E-Business Suiteアプリケーション・ユーザーに関連付けられます。これにより、トラブルシューティングのためにデータベース・セッションとアプリケーション・ユーザーのリンクが可能になります。Formsセッションを使用すると、Oracle E-Business Suiteユーザーがデータベース・セッションをどのように開いたかを決定できます。

- Oracle E-Business Suiteにログインします。

- ユーザー・インタフェースから、「システム管理者」にナビゲートし、「プロファイル」、「システム」の順にクリックします。

- 「サインオン: 監査レベル」の値が「フォーム」に設定されていることを確認します。これをサイト・レベルで設定します。

- AuditTrail: Activateの値がYESに設定されていることを確認します。

変更を保存

Oracle E-Business Suite環境でのDNSの設定

Oracle E-Business Suiteホストは、ネットワーク上で相互に検出できる必要があります。たとえば、UNIX環境では、DNSサーバーは各ホストの/etc/resolv.confファイルで構成されます。

DNSサーバーが正しく構成されていることを確認するには、次のコマンドを実行します。

nslookup any_publicDomain_hostname<any_publicDomain_hostname>を、localhost以外のEBS環境の他のホストのホスト名に置き換えます。

次に、DNSサーバーが正しく構成されていることを検証する正常な出力の例を示します。

$ nslookup node02.examplehost.com

Server: 937.486.274.354

Address: 937.486.274.354

Non-authoritative answer:

Name: node02.examplehost.com

Address: 135.756.247.46アプリケーション・リスナー・モニタリング用のエージェント権限

EBSアプリケーション・リスナーを監視するには、エージェントをEBSと同じホストにインストールする必要があります。そうしないと、リソースは常にDOWNとして表示されます。

インストールされているエージェントのタイプに基づいて、mgmt_agentまたはoracle-cloud-agentユーザーが、lsnrctl、srvctlおよびcrsctlコマンドを実行できるように、/etc/oraInst.locから取得したOracle Inventoryグループ(通常はoinstall)に含まれていることを確認します。

次の手順を使用して、インストールされているエージェントのタイプに基づいて、oinstall権限をmgmt_agentまたはoracle-cloud-agentユーザーに付与します。

- Oracle Cloud Agentを使用するホスト:

usermod -aG oinstall oracle-cloud-agent - スタンドアロン・エージェントを使用するホスト:

usermod -aG oinstall mgmt_agent

グループには、EBS-APPSインストール・ディレクトリに対する実行権限と読取り権限が必要です。

ディレクトリにグループ実行権限を追加する例:

chmod -R g+x+r /u01/install/APPSOS権限を付与した後、次の手順を使用してエージェントを再起動します。エージェントとOSにそれぞれ適切な手順を使用します。

- エージェントの停止

- Oracle Linux 6の場合:

- Oracle Cloud Agent:

sudo /sbin/initctl stop oracle-cloud-agent - スタンドアロン・エージェント:

sudo /sbin/initctl stop mgmt_agent

- Oracle Cloud Agent:

- Oracle Linux 7の場合

- Oracle Cloud Agent:

sudo systemctl stop oracle-cloud-agent - スタンドアロン・エージェント:

sudo systemctl stop mgmt_agent

- Oracle Cloud Agent:

- Oracle Linux 6の場合:

- startコマンドを使用して、エージェントを起動します。

スタック・モニタリング用のE-Business Suiteデータベースのモニタリング要件

EBSアプリケーションを検出する前に、E-Business Suite (EBS)データベースのモニターに使用されるOracleデータベースを検出する必要があります。データベースが最初に検出されると、EBSアプリケーションの検出が完了すると、そのデータベースは自動的にEBSアプリケーションに関連付けられます。データベースが検出される前にEBSアプリケーションの検出が実行された場合、手動でアソシエーションを作成する必要があります。

E-Business Suiteの監視には、EBSスキーマにアクセスするための特定の権限が必要です。設定は、EBSデータストアとして使用されるデータベースのタイプ(非コンテナDBとコンテナDBおよびプラガブルDB)によって異なります。スタック・モニタリングでは、EBSを検出するときに、EBSスキーマ所有者(通常はAPPS)をデータベース資格証明として使用できます。EBSアプリケーションの監視に必要な権限のみを持つモニタリング・ユーザーを作成することをお薦めします。同じデータベース・ユーザーを使用して、EBSスキーマを含むOracleデータベースとEBSアプリケーションの両方を監視できます。データベース・モニタリング・ユーザーを作成するステップは、MOSノート: 2857604.1を参照してください。

データベース権限

必要な権限でEBSモニタリング・ユーザーが作成済になったら、必要なEBSアプリケーション権限をモニタリング・ユーザーに適用します。特定の権限は、EBSスキーマ名がAPPSであると仮定して、次のコードで定義されます。設定でスキーマ名が異なる場合は、次のコードでAPPSを実際のスキーマ名に置き換えます。<your_monitoring_user>を、MOS Note: 2857604.1を使用して作成されたデータベース監視ユーザーに置き換えます。

GRANT SELECT ON APPS.FND_OAM_CONTEXT_FILES TO <your_monitoring_user>;

GRANT SELECT ON APPS.FND_PRODUCT_GROUPS TO <your_monitoring_user>;

GRANT SELECT ON APPS.FND_CONC_PROG_ONSITE_INFO TO <your_monitoring_user>;

GRANT SELECT ON APPS.FND_CONCURRENT_PROGRAMS_VL TO <your_monitoring_user>;

GRANT EXECUTE ON APPS.FND_OAM_EM TO <your_monitoring_user>;

GRANT SELECT ON APPS.FND_CONCURRENT_REQUESTS TO <your_monitoring_user>;

GRANT SELECT ON APPS.FND_APPLICATION_VL TO <your_monitoring_user>;

GRANT SELECT ON APPS.FND_CONCURRENT_QUEUES TO <your_monitoring_user>;

GRANT SELECT ON APPS.FND_LOOKUPS TO <your_monitoring_user>;

GRANT SELECT ON APPS.FND_CONCURRENT_WORKER_REQUESTS TO <your_monitoring_user>;

GRANT SELECT ON APPS.FND_CONCURRENT_QUEUES_VL TO <your_monitoring_user>;

GRANT SELECT ON APPS.FND_OAM_FNDUSER_VL TO <your_monitoring_user>;

GRANT SELECT ON APPS.FND_FORM_SESSIONS_V TO <your_monitoring_user>;

GRANT SELECT ON APPS.FND_CP_SERVICES TO <your_monitoring_user>;

GRANT SELECT ON APPS.FND_CONCURRENT_PROCESSES TO <your_monitoring_user>;

GRANT SELECT ON APPS.FND_SVC_COMPONENTS TO <your_monitoring_user>;

GRANT SELECT ON APPS.FND_LOG_MESSAGES TO <your_monitoring_user>;

GRANT SELECT ON APPS.FND_CONCURRENT_PROGRAMS TO <your_monitoring_user>;

GRANT SELECT ON APPS.FND_CONFLICTS_DOMAIN TO <your_monitoring_user>;

GRANT SELECT ON APPS.FND_ORACLE_USERID TO <your_monitoring_user>;

GRANT SELECT ON APPS.FND_APP_SERVERS TO <your_monitoring_user>;

GRANT SELECT ON APPS.FND_NODES TO <your_monitoring_user>;

GRANT SELECT ON APPS.ICX_SESSIONS TO <your_monitoring_user>;

GRANT SELECT ON APPS.FND_USER TO <your_monitoring_user>;

GRANT SELECT ON APPS.FND_RESPONSIBILITY TO <your_monitoring_user>;

GRANT EXECUTE ON APPS.FND_PROFILE TO <your_monitoring_user>;

GRANT SELECT ON APPS.WF_DEFERRED TO <your_monitoring_user>;

GRANT SELECT ON APPS.WF_NOTIFICATION_IN TO <your_monitoring_user>;

GRANT SELECT ON APPS.WF_NOTIFICATION_OUT TO <your_monitoring_user>;これらの権限付与は、次のようにebs_apply_grants.sh (EBSスクリプトに含まれる)を実行することで適用できます。

- EBSデータベース・ホストにログインします。

- EBS環境のソーシング

- スクリプトを次のように実行します。

sh ebs_apply_grants.sh <monitoring user> <SYSTEM_password> <APPS_password>

例:

sh ebs_apply_grants.sh MONCS manager appsEBSインスタンスがプラガブル・データベース(PDB)に対して実行されている場合は、EBSモニタリング・ユーザーに追加の権限を付与します。

GRANT INHERIT PRIVILEGES ON USER <monitoring user> TO APPS;権限付与を適用した後、ebs_validate_grants.sql (EBSスクリプトに含まれる)を次のように実行して、その権限が適用されていることを確認します。

- EBSデータベース・ホストにログインします。

- EBS監視ユーザーとしてEBSデータベースにログインします。

- 次のように検証スクリプトを実行します。

@ebs_validate_grants.sql

すべての権限が付与されている場合のスクリプトの出力は次のようになります。

TABLE_NAME PRIVILE STATUS

------------------------------ ------- -------

FND_OAM_EM EXECUTE GRANTED

FND_PROFILE EXECUTE GRANTED

FND_APPLICATION_VL SELECT GRANTED

FND_APP_SERVERS SELECT GRANTED

FND_CONCURRENT_PROCESSES SELECT GRANTED

FND_CONCURRENT_PROGRAMS SELECT GRANTED

FND_CONCURRENT_PROGRAMS_VL SELECT GRANTED

FND_CONCURRENT_QUEUES SELECT GRANTED

FND_CONCURRENT_QUEUES_VL SELECT GRANTED

FND_CONCURRENT_REQUESTS SELECT GRANTED

FND_CONCURRENT_WORKER_REQUESTS SELECT GRANTED

TABLE_NAME PRIVILE STATUS

------------------------------ ------- -------

FND_CONC_PROG_ONSITE_INFO SELECT GRANTED

FND_CONFLICTS_DOMAIN SELECT GRANTED

FND_CP_SERVICES SELECT GRANTED

FND_FORM_SESSIONS_V SELECT GRANTED

FND_LOG_MESSAGES SELECT GRANTED

FND_LOOKUPS SELECT GRANTED

FND_NODES SELECT GRANTED

FND_OAM_CONTEXT_FILES SELECT GRANTED

FND_OAM_FNDUSER_VL SELECT GRANTED

FND_ORACLE_USERID SELECT GRANTED

FND_PRODUCT_GROUPS SELECT GRANTED

TABLE_NAME PRIVILE STATUS

------------------------------ ------- -------

FND_RESPONSIBILITY SELECT GRANTED

FND_SVC_COMPONENTS SELECT GRANTED

FND_USER SELECT GRANTED

ICX_SESSIONS SELECT GRANTED

WF_DEFERRED SELECT GRANTED

WF_NOTIFICATION_IN SELECT GRANTED

WF_NOTIFICATION_OUT SELECT GRANTED

INHERIT_PRIVILEGES_STATUS

--------------------------

INHERIT PRIVILEGES GRANTEDいずれかの付与がない場合、影響は次のように記述されます。

| 表/ビュー | 権限 | 関連するリソース | 必須/オプション | 欠落している場合は影響 |

|---|---|---|---|---|

| FND_OAM_CONTEXT_FILES | SELECT | 検出 | 必須 | 検出は続行されません |

| ICX_SESSIONS | SELECT | EBSインスタンス | オプションです | 検出は続行されますが、関連するリソースのメトリック収集は影響を受けます。 |

| FND_USER | SELECT | |||

| FND_RESPONSIBILITY | SELECT | |||

| FND_PROFILE | EXECUTE | |||

| FND_APPLICATION_VL | SELECT |

EBSインスタンス EBS Formsシステム |

||

| FND_CONCURRENT_REQUESTS | SELECT |

EBSインスタンス EBSコンカレント処理 EBSワークフロー・エージェント・リスナー |

||

| FND_CONCURRENT_PROGRAMS_VL | SELECT | |||

| FND_CONCURRENT_PROGRAMS | SELECT | |||

| FND_CONCURRENT_QUEUES_VL | SELECT |

EBSコンカレント処理 EBSコンカレント処理 - 特殊 EBSワークフロー通知メーラー |

||

| FND_NODES | SELECT |

EBSコンカレント処理 EBSコンカレント処理 - 特殊 |

||

| FND_ORACLE_USERID | SELECT | EBSコンカレント処理 | ||

| FND_CONFLICTS_DOMAIN | SELECT | |||

| FND_OAM_EM | EXECUTE | |||

| FND_LOOKUPS | SELECT | |||

| FND_OAM_FNDUSER_VL | SELECT | |||

| FND_CONCURRENT_WORKER_REQUESTS | SELECT |

EBSコンカレント処理 EBSワークフロー通知メーラー |

||

| FND_FORM_SESSIONS_V | SELECT | EBS Formsシステム | ||

| WF_DEFERRED | SELECT | EBSワークフロー通知メーラー | ||

| WF_NOTIFICATION_IN | SELECT | |||

| WF_NOTIFICATION_OUT | SELECT |

E-Business検出入力

| 「入力」フィールド | Description |

|---|---|

| リソース名 | E-Business Suiteインスタンスの名前。 |

| バージョン | E-Business Suiteのバージョン(12.1または12.2)。12.2 を選択すると、「E-Business Suite WebLogicサーバー」および「WebLogic管理サーバー資格証明」リージョンが表示されます。 |

| E-Business Suiteデータベース | . |

|

外部データベースがインストールされているホスト |

|

データベース接続のためにデータベースで使用されるポート。 |

|

データベース接続に使用されるデータベースのサーバー名。 |

|

Oracle Databaseに使用されるプロトコル。TCPまたはTCPSプロトコルを選択します。 |

|

ドロップダウン・リストからデータベース・ユーザー・パスワードを含むシークレットを選択します。このフィールドは、「プロトコル」フィールドで「TCPS」が選択されている場合にのみ表示されます。 TCPSの正しい構成は、次のドキュメントを参照してください。TCPS対応のOracle Databaseの前提条件を参照してください。 |

| データベース資格証明 |

. |

|

基礎となるビュー(APPSなど)に対する必要な権限のあるデータベース・ユーザー。

|

|

データベース・ユーザー・パスワード |

|

データベース・ユーザーのロール(NORMALまたはSYSDBA) |

| E-Business Suite WebLogicサーバー(E-Business Suite 12.2) | . |

|

WebLogic管理サーバーがインストールされているホストの名前。 |

|

WebLogic管理サーバー(コンソール)に使用するポート。 |

|

リモート・メソッド呼出し(RMI)プロトコル: t3またはt3s。t3sを選択すると、TrustStore PathおよびTrustStore TypeフィールドがWebLogic User for Monitoringの下に表示されます。 |

| WebLogic管理サーバー資格証明(E-Business Suite 12.2) | . |

|

WebLogic管理サーバー・ユーザー。

|

|

WebLogic管理サーバーのユーザー・パスワード。 |

|

信頼できるサーバーの公開キーを格納するために使用されるTrustStoreファイルへのパス。 |

|

SSL接続の確立時にCA証明書管理に使用されるTrustStoreのタイプ。TrustStoreタイプを指定しない場合、デフォルトのTrustStoreタイプJKSが使用されます。 |

| 管理エージェント | E-Business Suiteのインストール場所であるホストをモニターする管理エージェント。 |

| 検出場所 | |

| スタック・モニタリングとLog Analytics(推奨) | 検出結果は、スタック・モニタリングおよびLog Analyticsに送信されます。 |

| スタック・モニタリングのみ | 検出結果はスタック・モニタリングにのみ送信されます。 |

| Log Analyticsのみ | 検出結果はLog Analyticsにのみ送信されます。 |

| ライセンス | |

| Enterprise Edition | リソースにはEnterprise Editionライセンスが割り当てられます。 |

| Standard Edition | リソースにはStandard Editionライセンスが割り当てられます。 |

| 「タグ」(「拡張オプションの表示」の下) |

フリーフォームおよび定義済タグは、検出時にスタック・モニタリング・リソースに適用できます。定義済タグを使用するには、最初にタグ・ネームスペースを作成します。 を参照してください。定義済タグのタグ・ネームスペースの作成および管理の詳細は、「タグおよびタグ・ネームスペースの概念」を参照してください。リソースを検出すると、割り当てられたすべてのタグが、検出されたすべてのリソースに適用されます。タグの前提条件およびタグの伝播の詳細は、タグの管理を参照してください。 |

|

タグ・ネームスペース |

「なし」を選択して、フリーフォーム・タグを追加します。ネームスペースを選択して、定義されたタグをネームスペースに追加します。リソースを作成する権限がある場合、そのリソースにフリーフォーム・タグを適用する権限もあります。定義済タグを適用するには、タグ・ネームスペースを使用する権限が必要です。タグ付けの詳細は、リソース・タグを参照してください。タグを適用するかどうかがわからない場合は、このオプションをスキップするか(後でタグを適用できます)、管理者に問い合せてください。 |

|

タグ・キー |

タグを参照するために使用する名前を指定します。 |

|

タグ値 |

タグ値を指定します。タグ・キーおよびタグ値の詳細は、タグ付けの概要を参照してください。 |

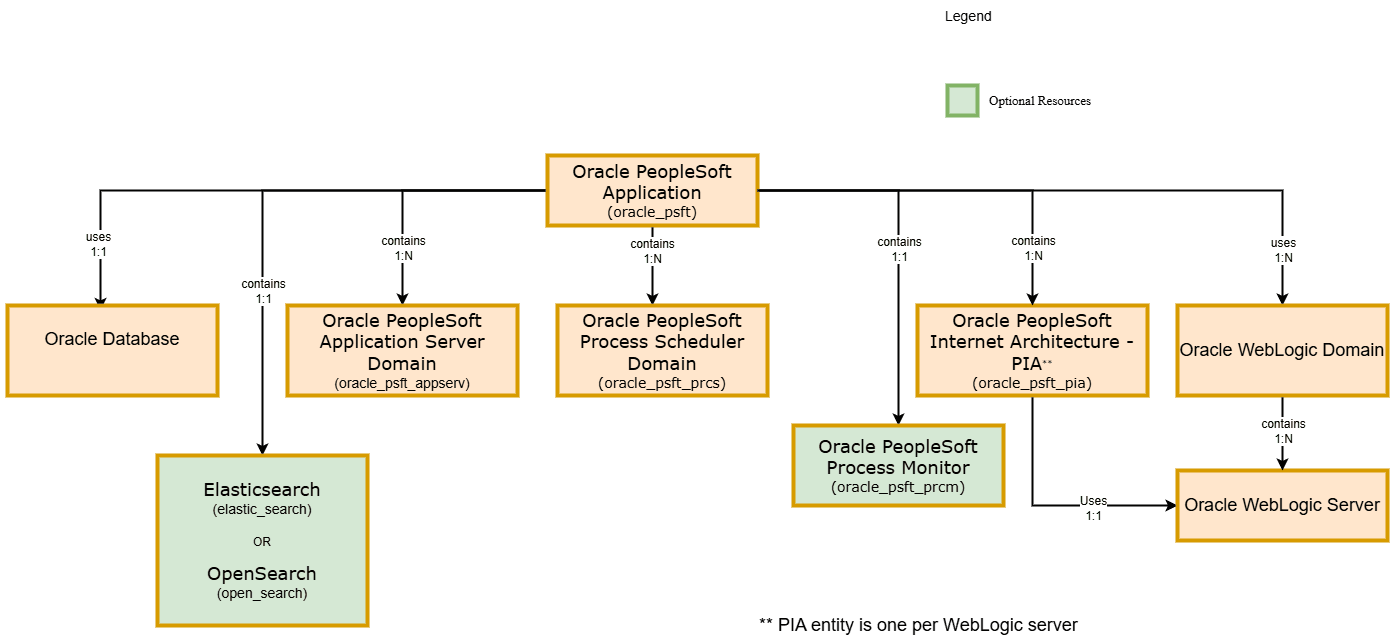

PeopleSoft

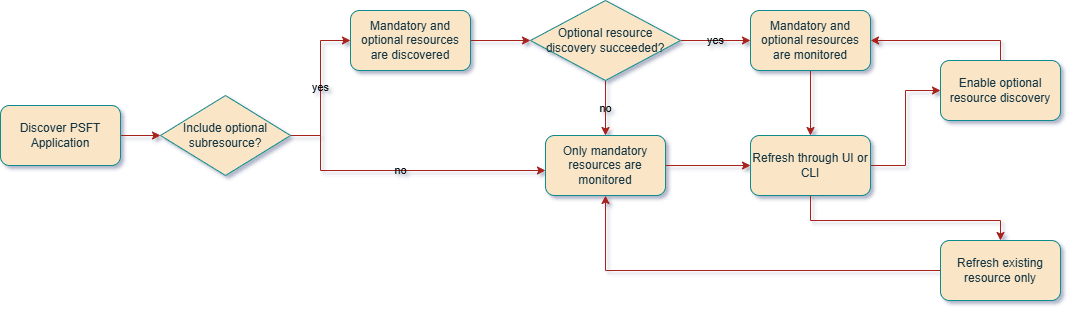

PSFTアプリケーションの検出時に、検出ジョブが成功するためにそのサブリソースの一部が必須であり、その他はオプションです。

必須リソース: 検出に常に含まれ、ユーザーが選択解除できないリソース。

- アプリケーション・サーバー・ドメイン

- PIA

オプションのリソース:

- Process Scheduler

- プロセス・モニター

- 検索エンジン

検出時に、いずれかのリソースが失敗した場合、検出ジョブのステータスは「部分成功」としてマークされ、すべての必須リソースが失敗した場合、検出ジョブのステータスは「失敗」とマークされます。オプションのリソースが検出に含まれていない場合は、PSFTリソース・ホームページからのリフレッシュ操作によって後で検出できます。

PSFTフレキシブル検出のモニタリング・オプションは次のとおりです。

各リソース・ファミリには、アプリケーション・サーバー・ドメイン、Process Schedulerドメイン、PeopleSoftインターネット・アーキテクチャ(PIA)などの1つ以上のリソースと、複数のサーバーにまたがる可能性のある基礎となるWeblogicドメインを含めることができます。

コンポジットPeopleSoftリソースをホストに直接関連付けることはできません。ただし、PeopleSoft子リソースは次のように関連付けることができます。

- アプリケーション・サーバー・ドメイン・usesホスト

- Process Schedulerドメイン・usesホスト

- PIA usesホスト

- プロセス・モニター・ホスト使用

PeopleSoft検出時には、各ファミリで、そのファミリに1つの共通資格証明セットを持つリソースが検証されます。つまり、すべてのアプリケーション・サーバー・ドメインは単一の資格証明セットを使用して検証され、すべてのProcess Schedulerドメインは単一の資格証明セットを使用して検証されます。正常に検証されたリソースが検出され、検証に失敗したリソースは無視されます。

無視されたリソースは、次のリソースを検出できませんでした:問題を修正した後、ユーザーはREFRESHジョブを実行してそれらのリソースを検出できます。

成功した検出の末尾のPeopleSoftデプロイメントは、次の図に示すようにスタック・モニタリングで表現されます。

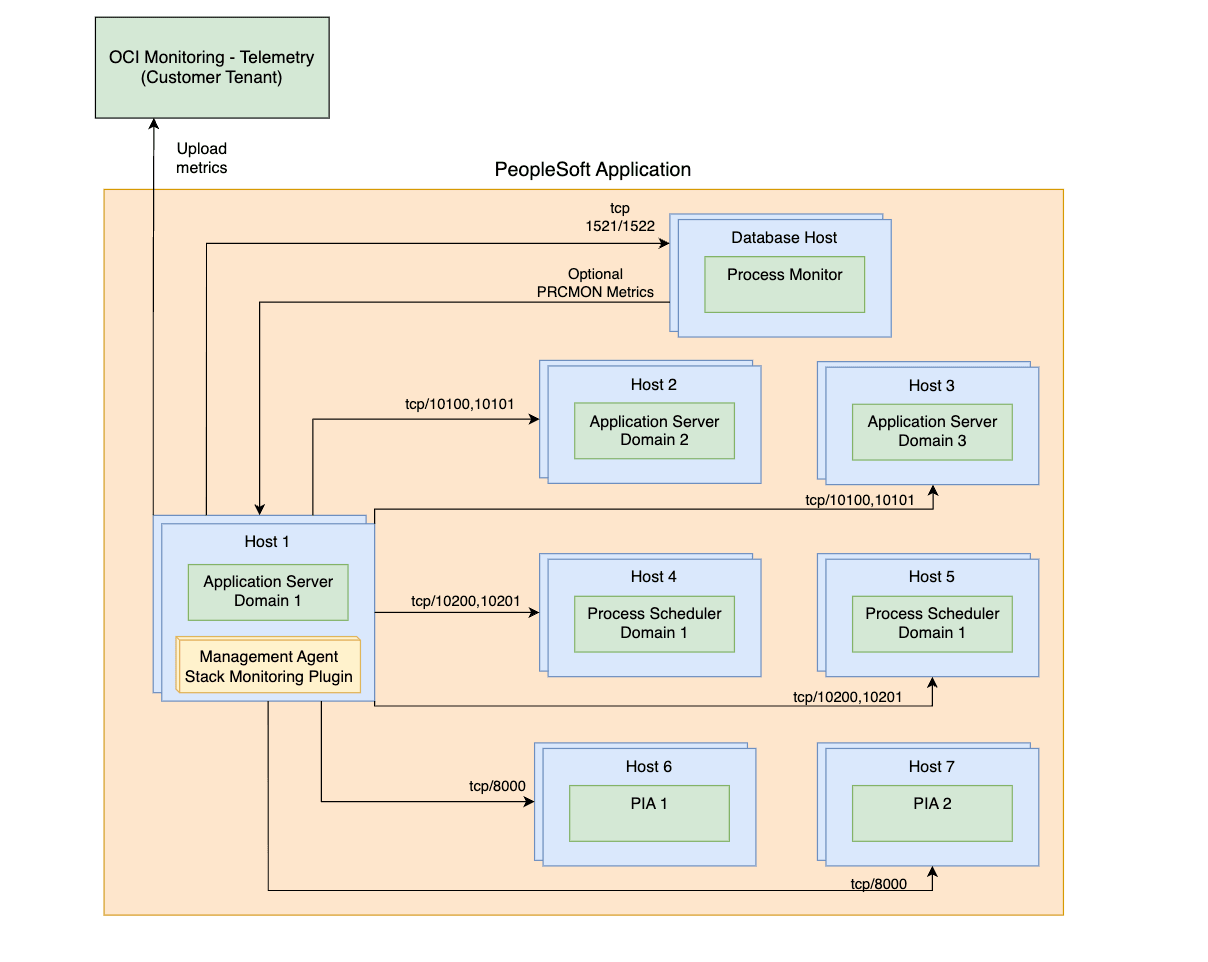

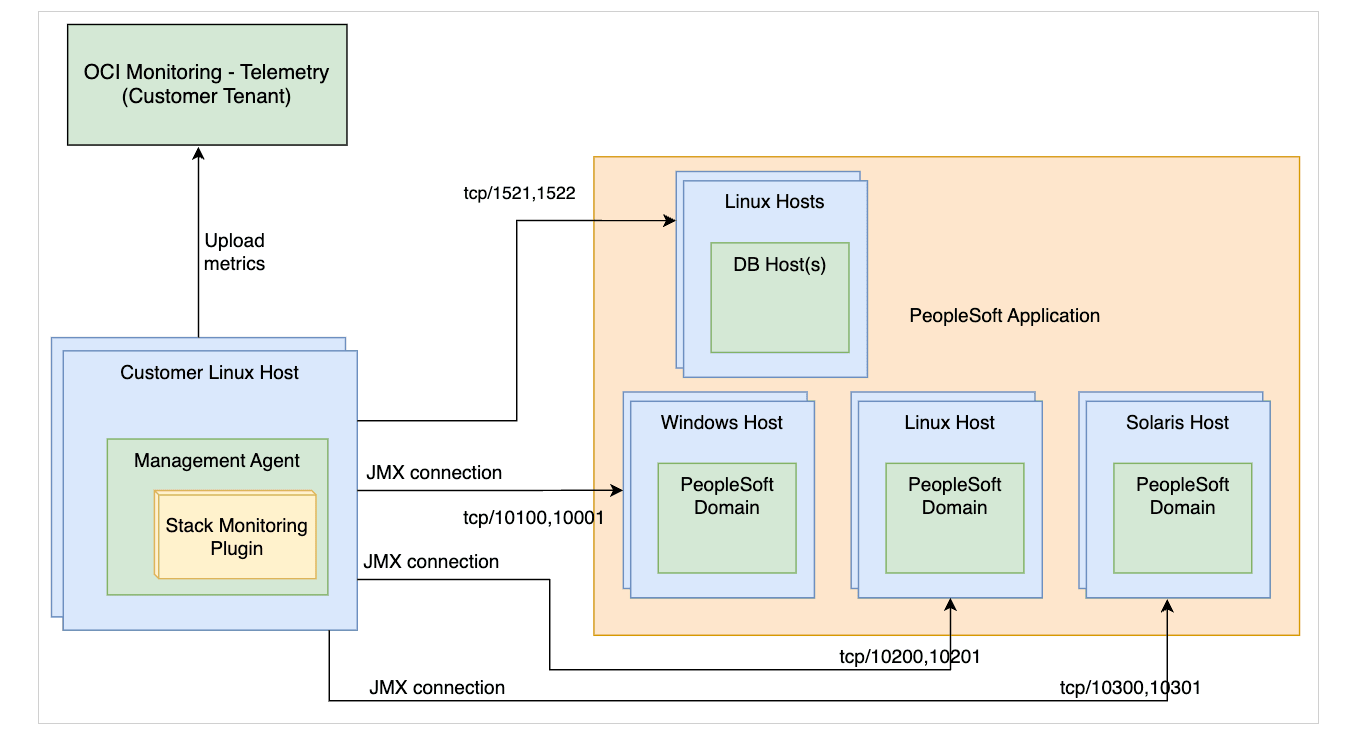

モニタリング・エージェント・ホストから、PeopleSoftデプロイメントの一部であるホストおよびサービスへのポート・アクセスを次の図に示します。この図は、次の2つのシナリオを示しています。

- 管理エージェントは、PeopleSoftホスト自体の1つにあります。

- 管理エージェントはリモート・ホストにあります。

前提条件に準拠する以外の任意のリソース・タイプを検出するには、検出にアクティブな管理エージェントが必要です。オンプレミス・インストールの場合は「管理エージェントのインストール」を、OCIインスタンス・デプロイメントの場合は「コンピュート・インスタンスへの管理エージェントのデプロイ」を参照してください。

- PeopleSoftデータベースの検出

- PeopleSoftモニタリングのDB権限

- PeopleSoft Performance Monitor for Pure Internet Architecture (PIA)の有効化

- アプリケーション・サーバーおよびProcess Schedulerドメインの前提条件

- 検出するドメインの識別

- ドメインの手動追加

- PeopleSoftの検索エンジン検出の有効化

- PeopleSoftのプロセス・モニター検出の有効化

PeopleSoftデータベースの検出

PeopleSoft (PSFT)スキーマを含むOracle Databaseは、PeopleSoftアプリケーションを検出する前に検出する必要があります。データベースが最初に検出された場合、PeopleSoftリソース検出が完了すると、データベースは自動的にPeopleSoftアプリケーションに関連付けられます。

データベースが検出される前にPeopleSoftアプリケーション検出が実行された場合、アソシエーションを手動で作成する必要があります。詳細は、アプリケーション・トポロジを参照してください。

Oracle Databaseを検出するには、Oracle Databaseを参照してください。

PeopleSoftモニタリングのDB権限

PeopleSoft (PSFT)の監視には、PSFTデータベース・スキーマにアクセスするための特定の権限が必要です。設定は、PSFTデータストアとして使用されるデータベースのタイプ(非コンテナDBとコンテナDBおよびプラガブルDB)によって異なります。スタック・モニタリングでは、PSFTの検出時に、PSFTスキーマ所有者(通常はSYSADM)をデータベース資格証明として使用できます。PSFTアプリケーションの監視に必要な権限のみを持つモニタリング・ユーザーを作成することをお薦めします。同じデータベース・ユーザーを使用して、PeopleSoftスキーマを含むOracleデータベースとPeopleSoftアプリケーションの両方を監視できます。データベース・モニタリング・ユーザーを作成するステップは、MOSノート: 2857604.1を参照してください。

モニタリング・ユーザーに必要な権限があることを確認し、欠落している権限を適用するには:

- モニタリング・ユーザーの有効期限が切れていないことを確認します。

- 次を実行して、モニタリング・ユーザー・ステータスを確認します。

select username, account_status from dba_users where username='<your_monitoring_user>' - モニタリング・ユーザーにEXPIREDと表示された場合は、パスワードをリセットします。

- 次を実行して、モニタリング・ユーザー・ステータスを確認します。

- 次のPeopleSoftスクリプトを実行します。

適用する特定の権限について理解したり、権限を手動で適用するには、実行するコマンドのリストを参照してください。

データベース権限

次のコードの例では、次のものを使用します。

- スキーマ名としてのSYSADM。設定でスキーマ名が異なる場合は、次のコードでそれに応じてSYSADMに置き換えます。

- データベース・モニタリング・ユーザーへの参照としての

<your_monitoring_user>。<your_monitoring_user>は通常、DBSNMPまたはMONUSERです。

-

PeopleSoftアプリケーション権限

GRANT SELECT ON SYSADM.PSSTATUS TO <your_monitoring_user>; GRANT SELECT ON SYSADM.PSRELEASE TO <your_monitoring_user>; GRANT SELECT ON SYSADM.PSPMAGENT TO <your_monitoring_user>; -

PeopleSoftアプリケーション・シノニム

CREATE OR REPLACE SYNONYM <your_monitoring_user>.PSSTATUS FOR SYSADM.PSSTATUS; CREATE OR REPLACE SYNONYM <your_monitoring_user>.PSRELEASE FOR SYSADM.PSRELEASE; CREATE OR REPLACE SYNONYM <your_monitoring_user>.PSPMAGENT FOR SYSADM.PSPMAGENT; -

検索エンジン付与

ノート

検索エンジンは、ElasticsearchとOpenSearchの両方をサポートしています。GRANT SELECT ON SYSADM.PS_PTSF_SRCH_ENGN TO <your_monitoring_user>; -

検索エンジン・シノニム

ノート

検索エンジンは、ElasticsearchとOpenSearchの両方をサポートしています。CREATE OR REPLACE SYNONYM <your_monitoring_user>.PS_PTSF_SRCH_ENGN FOR SYSADM.PS_PTSF_SRCH_ENGN -

プロセス・モニター付与

GRANT SELECT ON SYSADM.PSPRCSRQST TO <your_monitoring_user>; GRANT SELECT ON SYSADM.PSXLATITEM TO <your_monitoring_user>; -

プロセス・モニター・シノニム

CREATE OR REPLACE SYNONYM <your_monitoring_user>.PSPRCSRQST FOR SYSADM.PSPRCSRQST; CREATE OR REPLACE SYNONYM <your_monitoring_user>.PSXLATITEM FOR SYSADM.PSXLATITEM;

PeopleSoft Performance Monitor for Pure Internet Architecture (PIA)の有効化

PPMエージェントの有効化(PPMエージェントの有効化=1)はオプションであり、PSFTの検出およびリフレッシュにのみ必要です。ただし、定期的な監視およびメトリック収集では、PPMエージェントは必要ありません。

ユーザーが何らかの理由でPPMエージェントを有効にしないことを選択した場合は、次に示すいずれかの代替方法に従ってください

1. 検出またはリフレッシュが終了するまでPPMエージェントを有効化し、無効化してドメインを再起動します。

2. すべてのPSFTドメイン情報を手動で挿入/削除します。これにより、「PPMエージェントの有効化」を有効にする必要がなくなります。

ドメインを追加するには、ドメインを手動で追加に進み、失効したドメインを削除するには、Identify Domains to be Discoveredのステップに従います。

- PeopleToolsに移動し、「Webプロファイル」に移動して「Webプロファイル構成」をクリックし、使用中のプロファイル(PRODなど)を検索します。

- まだ選択されていない場合は、「PPMエージェントの有効化」チェック・ボックスを選択します。

- すべてのPIAドメインを再起動します。

アプリケーション・サーバーおよびProcess Schedulerドメインごとに、次の前提条件をすべて実行する必要があります。

PeopleSoft検出では、JMXアクセスのリモート管理 UserId/pwdがすべてのアプリケーション・サーバー・ドメインおよびすべてのプロセス・スケジューラ・ドメインで同じであると想定しています。

アプリケーション・サーバーおよびProcess Schedulerドメインの前提条件

PeopleSoft Performance Monitorエージェントの有効化

PSADMINコマンドライン・インタフェースを使用して、「アプリケーション・サーバー」(オプション1)または「Process Scheduler」(オプション2)→「ドメインの管理」(オプション1)→「ドメインの選択」→「構成/ログ・ファイルの編集」メニュー(オプション6)→「ドメイン構成ファイルの編集」(オプション1)を選択します。これにより、ドメイン構成ファイルが編集モードで開きます。-

「PSTOOLS」セクションで、EnablePPMエージェントの値を確認します。PPMエージェントの有効化を行うには、値を1に設定し、ファイルを保存します。

JMXエージェントの有効化

この前提条件により、スタック・モニタリングはPeopleSoftアプリケーションの可用性およびパフォーマンス・データを収集できます。

-

PSADMINコマンドライン・インタフェースを使用して、「アプリケーション・サーバー」(オプション1)または「Process Scheduler」(オプション2)→「ドメインの管理」(オプション1)→「ドメインの選択」→「構成/ログ・ファイルの編集」メニュー(オプション6)→「ドメイン構成ファイルの編集」(オプション1)を選択します。これにより、ドメイン構成ファイルが編集モードで開きます。 -

「PSTOOLSの設定」セクションを見つけて、次の値を設定します

-

使用するリモート管理ポートがホスト上の他のプロセスによって使用されていないことを確認します。

UserID-

UserIdはテキスト形式にする必要があります。 -

すべてのアプリケーション・サーバー・ドメインおよびプロセス・スケジューラ・ドメインに同じ

UserIdとパスワードを使用する必要があります。

-

- パスワードを暗号化するには、PSCipherユーティリティを使用します。

- 次の「パフォーマンス・コレータ」プロパティの変更を構成した後、アプリケーション・サーバーおよびProcess Schedulerドメインを再起動します。

-

-

-

PSFTバージョン8.59以前の場合は、リモート管理ポートのみを設定する必要があります。RMIポート値は、

1で増分されたリモート管理ポート値に基づいて自動的に設定されます。たとえば、リモート管理ポートが10100の場合、ポート10101がPHCのRMIサーバーに使用されます。ポートの使用を計画する場合は、これを考慮する必要があります。上記の例では10101が自動的に選択されるため、そのポートが空きポートでない場合、PSFTは自動的に他のランダムな空きポートを選択します。構成が正常に保存されたら、必ずドメイン構成ファイルを確認し、これらのポートを使用して検出で接続してください。例:

Enable Remote Administration=1 Remote Administration Port=10100 Remote Administration UserId=<the userid you have defined in step 2b> Remote Administration Password={V2.1}<encrypted password> -

PSFTバージョン8.60以降では、RMIポートは構成ファイル内の1つの追加パラメータによって制御されます。値が明示的に設定されていることを確認します。パフォーマンス・コレータ・プロパティを構成した後、アプリケーション・サーバーおよびProcess Schedulerドメインを再起動します。

次に例を示します:

Enable Remote Administration=1 Remote Administration Port=10100 Remote Administration RMI Server Port=10101 Remote Administration UserId=<the userid you have defined in step 2b> Remote Administration Password={V2.1}<encrypted password>

ノート

変更を保存した後、前述の保存済設定が構成ファイルに正しく表示されることを確認してください。 -

パフォーマンス・コレータ・プロパティの有効化

Perf Collatorの現在の値は、ドメイン・テンプレート・ファイルpsprcsrv.ubx (プロセス・スケジューラ)および$PS_CFG_HOMEにあるpsappsrv.ubx (アプリケーション・サーバー)で確認できます。

Perf Collatorがenabledの場合は、次のようにエントリが表示されます。

{PPM} Do you want Performance Collators configured (PSPPMSRV) (y/n)? [y]:Perf Collatorがdisabledの場合、次のようにエントリが表示されます。

{PPM} Do you want Performance Collators configured (PSPPMSRV) (y/n)? [n]:パフォーマンス・コレータがすでに有効化されている場合、および変更がEnablePPMエージェントまたはJMX値に実装されている場合: すべてのドメインを再起動します。

パフォーマンス・コレータがまだ有効になっていない場合は、次のステップを実行します。

PSADMINコマンドライン・インタフェースを使用して、「アプリケーション・サーバー」(オプション1)または「Process Scheduler」(オプション2)→「ドメインの管理」(オプション1)→「ドメインの選択」→「このドメインの構成」(オプション4)を選択します。- 質問

Do you want to continue (y/n)にyと入力します。このオプションはドメインをシャットダウンします -

Perf Collatorプロパティの値を確認します。

- 値が

Yesに設定されている場合は、Collatorがすでに有効になっているため、アクションは必要ありません。次に、次に示すように「構成のロード」を選択します(アプリケーション・サーバーの場合はオプション14、Process Schedulerの場合はオプション7)。 -

値が

Noに設定されている場合は、アプリケーション・サーバーの場合は10、プロセス・スケジューラの場合はオプション3を入力して値をYesに切り替えます -

Perf Collatorを

Yesに設定したことを確認したら、次に示すように「構成のロード」を選択します(アプリケーション・スケジューラの場合はオプション14、プロセス・スケジューラの場合はオプション7)。 -

最後に、「このドメインの起動」を選択します。オプション1

検出するドメインの識別

スタック・モニタリングでは、Oracle Database内に格納されている情報を利用して、検出またはリフレッシュするドメインを識別します。現在のドメインのリストを検証するには、次の問合せを実行します。

SELECT * FROM PSPMAGENT;PeopleSoftアプリケーションを検出/リフレッシュする前に、問合せによって戻されたドメインを削除する必要があります。

リストされていないドメインを追加するには、ドメインを手動で追加を参照してください。

失効したドメインを削除するには、SYSADMまたは同等のユーザーとして次のSQLを実行します。すべての古いドメインが削除されるまで、手順を繰り返します。

- 変更を行う前にPSPMAGENT表をバックアップします。<DATE>を現在のタイムスタンプに置き換えてください。

create table PSPMAGENT_BKP_<DATE> as select * from PSPMAGENT; - 作成されたバックアップ表に親表と同じコンテンツがあることを確認します。

select * from PSPMAGENT MINUS select * from PSPMAGENT_BKP_<DATE>;

PSPMAGENTの行数がPSPMAGENT_BKP_<DATE>と一致する場合は、失効したドメインの削除に進みます。

delete from PSPMAGENT WHERE PM_AGENTID='&enter_agent_id_of_stale_domain';

Commit;ドメインの手動追加

最後に、すべての有効なドメインがPSPMAGENT表から表示されるかどうかを確認します。有効なドメインが何らかの理由で表示されない場合は、次の手順に従います。

エージェント・ホストは、PSPMAGENT表に格納されているホスト名(通常は短いホスト名)を使用して他のホストに到達できる必要があります。これは、DNS設定を修正するか、/etc/hostsファイルに各ホストのエントリを追加することで実現できます。

続行する前に、PSPMAGENT表のバックアップを実行することをお薦めします。バックアップを作成するステップが示されています。

バックアップを作成します:

-

変更を行う前に、システム管理者または同等のユーザーが表のバックアップを取る。

<DATE>を現在のタイムスタンプに置き換えてください。create table PSPMAGENT_BKP_<DATE> as select * from PSPMAGENT; -

作成されたバックアップ表に親表と同じコンテンツがあることを確認します。

PSPMAGENTの行数は、PSPMAGENT_BKP_<DATE>の行数と一致する必要があります。select * from PSPMAGENT MINUS select * from PSPMAGENT_BKP_<DATE>;

Process Schedulerドメインの追加

INSERT INTO PSPMAGENT values

('&AGENT_ID','&PM_JMX_RMI_PORT','PSMONITORSRV','&DOMAIN_NAME','04','&DOMAIN_DIR','Y','&HOST_PORT:','1','1','N');次に例を示します:

SQL> INSERT INTO PSPMAGENT values

('&AGENT_ID','&PM_JMX_RMI_PORT','PSMONITORSRV','&DOMAIN_NAME','04','&DOMAIN_DIR','Y','&HOST_PORT:','1','1','N'); 2

Enter value for unique_agent_id: 1000

Enter value for pm_jmx_rmi_port: 10500

Enter value for domain_name: PRCSDOM02

Enter value for domain_dir: /u01/app/oracle/product/psfthcm-midtierlinux-2/ps_cfg_home/appserv/prcs/PRCSDOM02

Enter value for host_name: psfthcm-midtierlinux-2

old 2: ('&unique_agent_id','&PM_JMX_RMI_PORT','PSMONITORSRV','&DOMAIN_NAME','04','&domain_dir','Y','&host_name:','1','1','N')

new 2: ('1000','10500','PSMONITORSRV','PRCSDOM02','04','/u01/app/oracle/product/psfthcm-midtierlinux-2/ps_cfg_home/appserv/prcs/PRCSDOM02','Y','psfthcm-midtierlinux-2:','1','1','N')

1 row created.アプリケーション・サーバー・ドメインの追加

INSERT INTO PSPMAGENT values

('&unique_agent_id','&JMX_RMI_PORT','PSMONITORSRV','&DOMAIN_NAME','01','&DOMAIN_DIR','Y','&host_name:&jolt_port','1','1','N');次に例を示します:

SQL> INSERT INTO PSPMAGENT values

('&unique_agent_id','&JMX_RMI_PORT','PSMONITORSRV','&DOMAIN_NAME','01','&DOMAIN_DIR','Y','&host_name:&jolt_port','1','1','N'); 2

Enter value for unique_agent_id: 1003

Enter value for jmx_rmi_port: 10500

Enter value for domain_name: APPDOM4

Enter value for domain_dir: /u01/app/oracle/product/psfthcm-midtierlinux-3/ps_cfg_home/appserv/APPDOM04

Enter value for host_name: psfthcm-midtierlinux-3

Enter value for jolt_port: 9033

old 2: ('&unique_agent_id','&JMX_RMI_PORT','PSMONITORSRV','&DOMAIN_NAME','01','&DOMAIN_DIR','Y','&host_name:&jolt_port','1','1','N')

new 2: ('1003','10500','PSMONITORSRV','APPDOM4','01','/u01/app/oracle/product/psfthcm-midtierlinux-3/ps_cfg_home/appserv/APPDOM04','Y','psfthcm-midtierlinux-3:9033','1','1','N')PIAサーバーの追加

INSERT INTO PSPMAGENT values

('&unique_agent_id','-1','WEBRESOURCE','&DOMAIN_NAME','02','&DOMAIN_DIR','Y','&host_name:&http_port:&https_port','1','1','N');次に例を示します:

INSERT INTO PSPMAGENT values

('&unique_agent_id','-1','WEBRESOURCE','&DOMAIN_NAME','02','&DOMAIN_DIR','Y','&host_name:&http_port:&https_port','1','1','N');

Enter value for unique_agent_id: 19

Enter value for domain_name: peoplesoft03

Enter value for domain_dir: /u01/app/oracle/product/psfthcm-midtierlinux-3/ps_cfg_home/webserv/WEBSERVER/peoplesoft03

Enter value for host_name: psfthcm-midtierlinux-3

Enter value for http_port: 9000

Enter value for https_port: 9001

old 2: ('&unique_agent_id','-1','WEBRESOURCE','&DOMAIN_NAME','02','&DOMAIN_DIR','Y','&host_name:&http_port:&https_port','1','1','N')

new 2: ('19','-1','WEBRESOURCE','peoplesoft03','02','/u01/app/oracle/product/psfthcm-midtierlinux-3/ps_cfg_home/webserv/WEBSERVER/peoplesoft03','Y','psfthcm-midtierlinux-3:9000:9001','1','1','N')

1 row created.PeopleSoftの検索エンジン検出の有効化

検索エンジンの検出はオプションであり、ElasticsearchとOpenSearchの両方をサポートしています。検索エンジンがすでに統合されている場合は、最初の検出に含めることができます。今後、検索エンジンを統合するには、PeopleSoft CLI refreshコマンドを使用し、監視ユーザーに検索エンジンDB権限を追加します。権限の詳細は、PeopleSoftモニタリングのDB権限を参照し、CLIリフレッシュ・コマンドの詳細は、PeopleSoftリフレッシュを参照してください。

エージェントが存在する場所(ローカル/リモート)に関係なく、エージェントが使用するJavaバージョンを使用してトラストストアを作成する必要があります。エージェントJavaのバージョン/パスは、 agent_inst/config/emd.propertiesから確認できます。

次に例を示します:

grep JAVA_HOME emd.properties

JAVA_HOME=/var/lib/oracle-cloud-agent/plugins/oci-managementagent/polaris/jdk1.8.0_371-b11次の前提条件により、PeopleSoftの検索エンジン統合が有効になります。

- スタック・モニタリングでは、SSLで構成された監視検索エンジンのみがサポートされます。エンドポイントはHTTPSである必要があります。設定の詳細は、それぞれ「ElasticsearchのSSLの構成」または「OpenSearchのSSLの構成」を参照してください。

-

検索エンジンを検出する前に、JKSトラストストアを作成します。これは、JKSのみがサポートされているトラスト・ストア・タイプであるため、モニタリング・エージェント・ホストで検索エンジンから証明書を格納するためです。このトラストストアの場所とパスワードは、CLIによる検出の実行中に検出UIまたは検出JSONで必須パラメータですが、トラスト・ストアの場所はエージェント・ホストでアクセスできる必要があります。

次に例を示します:

keytool -keystore truststore.jks -alias <ALIAS> -import -file <SEARCH ENGINE CERTIFICATE>

PeopleSoftのプロセス・モニター検出の有効化

- プロセス・モニターは、PeopleSoftとともに検出され、PeopleSoftアプリケーションの検出時にデフォルトで有効になります。「プロセス・モニターの検出」セクションで「いいえ」を選択すると、PeopleSoft検出にプロセス・モニターは含まれません。

- プロセス モニターの検出はオプションです。プロセス・モニターがすでに有効になっている場合は、初期検出に含めることができます。今後、プロセス・モニターを統合するには、PeopleSoft CLI

refreshコマンドを使用し、プロセス・モニターDB権限をモニタリング・ユーザーに追加します。権限の詳細は、PeopleSoftモニタリングのDB権限を参照し、CLIリフレッシュ・コマンドの詳細は、PeopleSoftリフレッシュを参照してください。 -

プロセス・モニターの検出に必要なプロパティはありません

-

ユーザー・インタフェース

- プロセス・モニターの検出は、デフォルトで含まれています。オプトアウトするには、「リソース検出」パネルの「プロセス・モニターの検出」で「いいえ」を選択します。

PeopleSoft検出入力

| 「入力」フィールド | 内容 |

|---|---|

| リソース名 | PeopleSoftアプリケーションの名前 |

| 管理エージェント | PeopleSoftアプリケーションを監視する管理エージェント |

| プロセス・モニター | |

|

はい/いいえ |

| PeopleSoftデータベース | . |

|

データベースがインストールされているホスト(FQDN) |

|

データベース接続のためにデータベースで使用されるポート |

|

データベース接続に使用されるデータベースのサービス名 |

|

Oracle Databaseに使用されるプロトコル。TCPまたはTCPSプロトコルを選択します。 |

|

ドロップダウン・リストからデータベース・ユーザー・パスワードを含むシークレットを選択します。このフィールドは、「プロトコル」フィールドで「TCPS」が選択されている場合にのみ表示されます。 |

| データベース資格証明 | . |

|

基礎となるPeopleSoftビューに対する必要な権限のあるデータベース・ユーザー(SYSADM、EMDBOなど) |

|

データベース・ユーザー・パスワード |

|

データベース・ユーザーのロール(NORMALまたはSYSDBA) |

| アプリケーション・サーバー・ドメイン資格証明 | . |

|

リモート管理 userID |

|

リモート管理パスワード(非暗号化) |

| Process Schedulerドメイン資格証明 | . |

|

リモート管理 userID |

|

リモート管理パスワード(非暗号化) |

| PIA/WebLogic資格証明 | . |

|

WebLogicモニタリング・ユーザーのPIA/ユーザー名。 たとえば、WebLogicコンソールへのログインに使用するユーザー名です。 |

|

WebLogicモニタリング・ユーザーのPIA/パスワード |

| PeopleSoft検索エンジン | . |

|

検索エンジン・エンドポイントにアクセスするユーザー |

|

検索エンジン・エンドポイント・パスワード |

|

証明書を含むトラスト・ストアの場所 |

|

証明書パスワードを含むトラスト・ストア |

| 検出場所 | |

| スタック・モニタリングとLog Analytics(推奨) | 検出結果は、スタック・モニタリングおよびLog Analyticsに送信されます。 |

| スタック・モニタリングのみ | 検出結果はスタック・モニタリングにのみ送信されます。 |

| Log Analyticsのみ | 検出結果はLog Analyticsにのみ送信されます。 |

| ライセンス | |

| Enterprise Edition | リソースにはEnterprise Editionライセンスが割り当てられます。 |

| Standard Edition | リソースにはStandard Editionライセンスが割り当てられます。 |

| 「タグ」(「拡張オプションの表示」の下) |

フリーフォームおよび定義済タグは、検出時にスタック・モニタリング・リソースに適用できます。定義済タグを使用するには、最初にタグ・ネームスペースを作成します。 を参照してください。定義済タグのタグ・ネームスペースの作成および管理の詳細は、「タグおよびタグ・ネームスペースの概念」を参照してください。リソースを検出すると、割り当てられたすべてのタグが、検出されたすべてのリソースに適用されます。タグの前提条件およびタグの伝播の詳細は、タグの管理を参照してください。 |

|

タグ・ネームスペース |

「なし」を選択して、フリーフォーム・タグを追加します。ネームスペースを選択して、定義されたタグをネームスペースに追加します。リソースを作成する権限がある場合、そのリソースにフリーフォーム・タグを適用する権限もあります。定義済タグを適用するには、タグ・ネームスペースを使用する権限が必要です。タグ付けの詳細は、リソース・タグを参照してください。タグを適用するかどうかがわからない場合は、このオプションをスキップするか(後でタグを適用できます)、管理者に問い合せてください。 |

|

タグ・キー |

タグを参照するために使用する名前を指定します。 |

|

タグ値 |

タグ値を指定します。タグ・キーおよびタグ値の詳細は、タグ付けの概要を参照してください。 |

Apache Tomcat

前提条件

前提条件に準拠する以外の任意のリソース・タイプを検出するには、検出にアクティブな管理エージェントが必要です。オンプレミス・インストールの場合は「管理エージェントのインストール」を、OCIインスタンス・デプロイメントの場合は「コンピュート・インスタンスへの管理エージェントのデプロイ」を参照してください。

- JMXモニタリングを有効にします。「JMXリモートの有効化」を参照してください。

ノート

TomcatモニタリングはSSLをサポートしていません。Tomcatのドキュメントに従うと、SSLはデフォルトで無効になります。

Apache Tomcat検出入力

| 入力フィールド | Description |

|---|---|

| リソース名 | Apache Tomcatリソースの名前。 |

| サーバー・ホスト | Apache Tomcatがインストールされているホスト。 |

| JMXポート | JMXモニタリングに使用されるポート。 |

| 管理エージェント | Apache Tomcatがインストールされているホストをモニターする管理エージェント。 |

| 認証 | JMXモニタリングの認可モード(有効または無効)。「有効」を選択した場合は、「ユーザー名」および「パスワード」が必要です。 |

| ユーザー名 | JMXモニタリング・ユーザー名。 |

| パスワード | JMXモニタリング・パスワード。 |

| 検出場所 | |

| スタック・モニタリングとLog Analytics(推奨) | 検出結果は、スタック・モニタリングおよびLog Analyticsに送信されます。 |

| スタック・モニタリングのみ | 検出結果はスタック・モニタリングにのみ送信されます。 |

| Log Analyticsのみ | 検出結果はLog Analyticsにのみ送信されます。 |

| ライセンス | |

| Enterprise Edition | リソースにはEnterprise Editionライセンスが割り当てられます。 |

| Standard Edition | リソースにはStandard Editionライセンスが割り当てられます。 |

| 「タグ」(「拡張オプションの表示」の下) |

フリーフォームおよび定義済タグは、検出時にスタック・モニタリング・リソースに適用できます。定義済タグを使用するには、最初にタグ・ネームスペースを作成します。 を参照してください。定義済タグのタグ・ネームスペースの作成および管理の詳細は、「タグおよびタグ・ネームスペースの概念」を参照してください。リソースを検出すると、割り当てられたすべてのタグが、検出されたすべてのリソースに適用されます。タグの前提条件およびタグの伝播の詳細は、タグの管理を参照してください。 |

|

タグ・ネームスペース |

「なし」を選択して、フリーフォーム・タグを追加します。ネームスペースを選択して、定義されたタグをネームスペースに追加します。リソースを作成する権限がある場合、そのリソースにフリーフォーム・タグを適用する権限もあります。定義済タグを適用するには、タグ・ネームスペースを使用する権限が必要です。タグ付けの詳細は、リソース・タグを参照してください。タグを適用するかどうかがわからない場合は、このオプションをスキップするか(後でタグを適用できます)、管理者に問い合せてください。 |

|

タグ・キー |

タグを参照するために使用する名前を指定します。 |

|

タグ値 |

タグ値を指定します。タグ・キーおよびタグ値の詳細は、タグ付けの概要を参照してください。 |

入力パラメータの詳細は、「JSON入力パラメータ」を参照してください

Microsoft SQL Server

前提条件

前提条件に準拠する以外の任意のリソース・タイプを検出するには、検出にアクティブな管理エージェントが必要です。オンプレミス・インストールの場合は「管理エージェントのインストール」を、OCIインスタンス・デプロイメントの場合は「コンピュート・インスタンスへの管理エージェントのデプロイ」を参照してください。

SSL暗号化を使用したデータベース接続はサポートされていません。

カスタム・データベース・ユーザーの作成

Microsoft SQL Serverデータベースのモニタリングを有効にするには、次の方法で特別なデータベース・ユーザーを作成します。

ユーザー(monstkなど)を作成し、新しいユーザーをマスター・データベースおよびmsdbデータベースにマップします。その後、次の最低限の権限をこのユーザーに付与します。

CREATE LOGIN monstk

WITH PASSWORD = 'monstk1;123';

GO

CREATE USER monstk FOR LOGIN monstk;

GOすべてのシステムおよびユーザー・データベースにユーザーをマップします。

USE master;

CREATE USER monstk FOR LOGIN monstk;

GRANT VIEW ANY DATABASE TO monstk;

GRANT VIEW ANY definition TO monstk;

GRANT VIEW server STATE TO monstk;

GRANT EXECUTE ON sp_helplogins TO monstk;

GRANT EXECUTE ON sp_readErrorLog TO monstk;

GRANT EXECUTE ON dbo.xp_regread TO monstk;

GRANT CREATE FUNCTION TO [monstk];

GRANT CONTROL TO [monstk];

GRANT CREATE TABLE TO [monstk];

GRANT SELECT ON [sys].[sysaltfiles] TO [monstk];

USE msdb;

GRANT SELECT ON dbo.sysjobsteps TO monstk;

GRANT SELECT ON dbo.sysjobs TO monstk;

GRANT SELECT ON dbo.sysjobhistory TO monstk;MS SQL Serverの検出入力

| 入力フィールド | 内容 |

|---|---|

| リソース名 | MS SQL Serverリソースの名前。 |

| SQL Server DNS名 | データベースのドメイン名システム(DNS。 |

| SQL Serverネットワーク・ポート | クライアント接続に使用されるデータベース・ポートです。 |

| Management Agent | SQL Serverのモニタリングを担当する管理エージェント。 |

| ユーザー名 | データベース・モニタリング・ユーザーのユーザー名。 |

| パスワード | データベース・モニタリング・ユーザーのパスワード。 |

| 検出場所 | |

| スタック・モニタリングとLog Analytics(推奨) | 検出結果は、スタック・モニタリングおよびLog Analyticsに送信されます。 |

| スタック・モニタリングのみ | 検出結果はスタック・モニタリングにのみ送信されます。 |

| Log Analyticsのみ | 検出結果はLog Analyticsにのみ送信されます。 |

| ライセンス | |

| Enterprise Edition | リソースにはEnterprise Editionライセンスが割り当てられます。 |

| Standard Edition | リソースにはStandard Editionライセンスが割り当てられます。 |

| 「タグ」(「拡張オプションの表示」の下) |

フリーフォームおよび定義済タグは、検出時にスタック・モニタリング・リソースに適用できます。定義済タグを使用するには、最初にタグ・ネームスペースを作成します。 を参照してください。定義済タグのタグ・ネームスペースの作成および管理の詳細は、「タグおよびタグ・ネームスペースの概念」を参照してください。リソースを検出すると、割り当てられたすべてのタグが、検出されたすべてのリソースに適用されます。タグの前提条件およびタグの伝播の詳細は、タグの管理を参照してください。 |

|

タグ・ネームスペース |

「なし」を選択して、フリーフォーム・タグを追加します。ネームスペースを選択して、定義されたタグをネームスペースに追加します。リソースを作成する権限がある場合、そのリソースにフリーフォーム・タグを適用する権限もあります。定義済タグを適用するには、タグ・ネームスペースを使用する権限が必要です。タグ付けの詳細は、リソース・タグを参照してください。タグを適用するかどうかがわからない場合は、このオプションをスキップするか(後でタグを適用できます)、管理者に問い合せてください。 |

|

タグ・キー |

タグを参照するために使用する名前を指定します。 |

|

タグ値 |

タグ値を指定します。タグ・キーおよびタグ値の詳細は、タグ付けの概要を参照してください。 |

Managed File Transfer(MFT)

前提条件

前提条件に準拠する以外の任意のリソース・タイプを検出するには、検出にアクティブな管理エージェントが必要です。オンプレミス・インストールの場合は「管理エージェントのインストール」を、OCIインスタンス・デプロイメントの場合は「コンピュート・インスタンスへの管理エージェントのデプロイ」を参照してください。

管理対象ファイル転送(MFT)を検出する前に、WebLogicを検出する必要があります。MFTの検出時に、検出UIで、ドロップダウン・リストから対応するWebLogicを選択します。

スタック・モニタリングのデータベース・モニタリング要件

MFTアプリケーションを検出する前に、Oracleデータベースを検出する必要があります。データベースが最初に検出された場合、MFTアプリケーションの検出が完了すると、そのデータベースは自動的にMFTアプリケーションに関連付けられます。データベースが検出される前にMFTアプリケーションの検出が実行された場合、手動でアソシエーションを作成する必要があります。詳細は、「アプリケーション・トポロジの更新」を参照してください。

管理対象ファイル転送アプリケーションの監視には、MFTスキーマにアクセスするための特定の権限が必要です。スタック・モニタリングでは、MFTの検出時に、MFTスキーマ所有者(通常はDEV_MFT)をデータベース資格証明として使用できます。MFTアプリケーションの監視に必要な権限のみを持つモニタリング・ユーザーを作成することをお薦めします。同じデータベース・ユーザーを使用して、MFTスキーマを含むOracleデータベースとMFTアプリケーションの両方を監視できます。データベース・モニタリング・ユーザーを作成するステップは、MOSノート: 2857604.1を参照してください。

特定の権限は、次のコードで定義されています。MFTスキーマ名DEV_MFTを想定しています。設定でスキーマ名が異なる場合は、次のコードでDEV_MFTを実際のスキーマ名に置き換えます。<user>を、スクリプトを使用して作成したデータベース・モニタリング・ユーザーに置き換えます。DEV_MFTスキーマが存在するモニタリング・ユーザーに付与が適用されていることを確認します。

データベース権限:

GRANT SELECT ON DEV_MFT.MV_MFT_SOURCE_MESSAGE TO <your_monitoring_user>;

GRANT SELECT ON DEV_MFT.MV_MFT_TARGET_INFO TO <your_monitoring_user>;

GRANT SELECT ON DEV_MFT.MV_MFT_TRANSFER_COUNT_INFO TO <your_monitoring_user>;

GRANT SELECT ON DEV_MFT.MV_MFT_SOURCE_INFO TO <your_monitoring_user>;

GRANT SELECT ON DEV_MFT.MV_MFT_TRANSFER TO <your_monitoring_user>;検出入力

| 「入力」フィールド | 内容 |

|---|---|

| リソース名 | MFTリソースの名前。 |

|

WebLogic資格証明 |

. |

|

WebLogicドメインの選択 |

|

WebLogicサーバーに使用するプロトコル。指定可能な値は、t3およびt3sです。t3sを選択すると、TrustStore PathおよびTrustStore TypeフィールドがWebLogic User for Monitoringの下に表示されます。 |

|

WebLogicサーバー・ユーザー名。

|

|

WebLogicサーバー・ユーザー・パスワード。 |

| データベース資格証明 | |

|

WebLogic管理サーバーがインストールされているホストの名前。 |

|

WebLogic管理サーバー(コンソール)に使用するポート。 |

|

データベース接続に使用されるデータベースのサーバー名。 |

|

Oracle Databaseモニタリング資格証明のユーザー名 |

|

Oracle Databaseモニタリング資格証明のパスワード |

|

データベース・ユーザーのロール(NORMALまたはSYSDBA) |

| 検出場所 | |

| スタック・モニタリングとLog Analytics(推奨) | 検出結果は、スタック・モニタリングおよびLog Analyticsに送信されます。 |

| スタック・モニタリングのみ | 検出結果はスタック・モニタリングにのみ送信されます。 |

| Log Analyticsのみ | 検出結果はLog Analyticsにのみ送信されます。 |

| ライセンス | |

| Enterprise Edition | リソースにはEnterprise Editionライセンスが割り当てられます。 |

| Standard Edition | リソースにはStandard Editionライセンスが割り当てられます。 |

| 「タグ」(「拡張オプションの表示」の下) |

フリーフォームおよび定義済タグは、検出時にスタック・モニタリング・リソースに適用できます。定義済タグを使用するには、最初にタグ・ネームスペースを作成します。 を参照してください。定義済タグのタグ・ネームスペースの作成および管理の詳細は、「タグおよびタグ・ネームスペースの概念」を参照してください。リソースを検出すると、割り当てられたすべてのタグが、検出されたすべてのリソースに適用されます。タグの前提条件およびタグの伝播の詳細は、タグの管理を参照してください。 |

|

タグ・ネームスペース |

「なし」を選択して、フリーフォーム・タグを追加します。ネームスペースを選択して、定義されたタグをネームスペースに追加します。リソースを作成する権限がある場合、そのリソースにフリーフォーム・タグを適用する権限もあります。定義済タグを適用するには、タグ・ネームスペースを使用する権限が必要です。タグ付けの詳細は、リソース・タグを参照してください。タグを適用するかどうかがわからない場合は、このオプションをスキップするか(後でタグを適用できます)、管理者に問い合せてください。 |

|

タグ・キー |

タグを参照するために使用する名前を指定します。 |

|

タグ値 |

タグ値を指定します。タグ・キーおよびタグ値の詳細は、タグ付けの概要を参照してください。 |

Oracle HTTP Server (OHS)

前提条件に準拠する以外の任意のリソース・タイプを検出するには、検出にアクティブな管理エージェントが必要です。オンプレミス・インストールの場合は「管理エージェントのインストール」を、OCIインスタンス・デプロイメントの場合は「コンピュート・インスタンスへの管理エージェントのデプロイ」を参照してください。

配置されたOHS

コロケートOHS検出はWeblogicドメイン検出の一部であり、そのすべての前提条件が適用されます。

Oracle HTTP Serverは、既存のOracleホームにインストールし、WebLogicサーバー・ドメインと同じ場所に配置する必要があります。

コロケートOHSのインストールの詳細は、「Oracle HTTP Serverのインストールについて」を参照してください。

スタンドアロンOHS

サポートされているバージョン:

-

バージョン11.x - メトリック収集に使用されるローカル監視のみ、Linuxホスト、OPMNツール。

-

バージョン12.x - ローカル監視のみ、Linuxホスト、メトリック収集に使用されるWLSTツール

前提条件

-

管理エージェントは、スタンドアロンOracle HTTP Serverと同じホストにインストールされている必要があります。

-

OHS構成ファイル(httpd.conf)は、管理エージェントのインストール・ユーザー(スタンドアロン・エージェントの場合は

mgmt_agent、Oracle Cloud Agentの場合はoracle-cloud-agent)がアクセス可能で読取り可能である必要があります。

OHSバージョン11.x:

バージョン11.x OHSでは、OPMNツールを使用してメトリックが収集されます。

-

エージェント・ユーザーとインストール・ユーザーが同じユーザーの場合:

OPMNツールは、管理エージェントのインストール・ユーザー(スタンドアロン・エージェントの場合は

mgmt_agent、Oracle Cloud Agentの場合はoracle-cloud-agent)が実行可能で読取り可能である必要があります。 -

エージェント・ユーザーがインストール・ユーザーと異なる場合:

インストール・ユーザー(所有者ユーザー)のオプションの資格証明は、検出時に指定する必要があります。インストール・ユーザーは、OPMNツールを読み取って実行するためのアクセス権を持っている必要があります。ルート・ユーザーは使用できません。

OHSバージョン12.x:

httpd.confファイルのエージェント・ユーザーの読取り権限:<PATH>/user_projects/domains/<domain_name>/config/fmwconfig/components/OHS/<COMP_NAME>/httpd.conf例:

<PATH>/user_projects/domains/ohs_domain/config/fmwconfig/components/OHS/ohs1次のコマンドを実行して、読取りアクセスを提供します。

sudo chmod 640 <PATH>/user_projects/domains/<domain_name>/config/fmwconfig/components/OHS/<COMP_NAME>/httpd.conf- OHS Javaキーストア・ファイルのエージェント・ユーザーの読取り権限:

<ORACLE HOME DIRECTORY>/wlserver/server/lib/DemoTrust.jks(カスタム証明書を使用する場合のカスタムjksファイル)次に例を示します:

sudo chmod 640 <absolute path to <Oracle Home directory>/wlserver/server/lib/DemoTrust.jks <ORACLE HOME DIRECTORY>/oracle_common/common/bin/wlst.shに対する読取りおよび実行権限

OHSバージョン11.x検出入力

| 入力フィールド | Description |

|---|---|

| 構成ファイルへの絶対パス(httpd.conf) | Oracle HTTP Serverのhttpd.conf構成ファイルへの絶対パス |

| インスタンス・ホームへの絶対パス | インスタンス・ホーム・ディレクトリへの絶対パス |

| コンポーネント名 | Oracle HTTP Serverのコンポーネント名 |

| Hostname | Oracle HTTP Serverへの接続に使用するホスト名 |

| ポートのリスニング | Oracle HTTP Serverへの接続に使用するポート |

| 管理エージェント | Oracle HTTP Serverがインストールされているホストをモニターする管理エージェント |

| バージョン | Oracle HTTP Serverのバージョン |

| *オプションで、インストール所有者が管理エージェント・ユーザーとは異なるユーザーの場合、インストール所有者のユーザー資格証明を指定できます。 | |

| インストール所有者のユーザー名 | Oracle HTTP Serverインストール所有者であるユーザーのユーザー名。 |

| インストール所有者パスワード | Oracle HTTP Serverインストール所有者であるユーザーのパスワード。 |

OHSバージョン12.x検出入力

| 入力フィールド | 内容 |

|---|---|

| Hostname | Oracle HTTP Serverへの接続に使用するホスト名 |

| ポートのリスニング | Oracle HTTP Serverへの接続に使用するポート |

| 構成ファイルへの絶対パス(httpd.conf) | Oracle HTTP Serverのhttpd.conf構成ファイルへの絶対パス |

| oracleホームへの絶対パス | oracleホーム・ディレクトリへの絶対パス |

| コンポーネント名 | Oracle HTTP Serverのコンポーネント名 |

| 管理エージェント | Oracle HTTP Serverがインストールされているホストをモニターする管理エージェント |

| バージョン | Oracle HTTP Serverのバージョン |

| ノード・マネージャ・ユーザー名 | このOracle HTTP Serverで構成されたノード・マネージャのユーザー名 |

| ノード・マネージャのパスワード | このOracle HTTP Serverで構成されたノード・マネージャのパスワード |

Apache HTTP Server

前提条件

前提条件に準拠する以外の任意のリソース・タイプを検出するには、検出にアクティブな管理エージェントが必要です。オンプレミス・インストールの場合は「管理エージェントのインストール」を、OCIインスタンス・デプロイメントの場合は「コンピュート・インスタンスへの管理エージェントのデプロイ」を参照してください。

- 管理エージェントは、Apache HTTP Serverと同じホストにインストールされている必要があります。

mod_statusApacheモジュール(https://httpd.apache.org/docs/2.4/mod/mod_status.html)を有効にします。指定されたホスト名およびポートの/server-statusロケーション・ディレクティブを構成します。次に例を示します:

http(s)://<hostname>:<port>/server-status- ONでExtendedStatusディレクティブ(https://httpd.apache.org/docs/2.4/mod/core.html#extendedstatus)をオンにします。

- HTTP/HTTPSリクエストがエージェントがインストールされているホストから正常に実行できるように、構成済の

/server-statusロケーション・ディレクティブにアクセス制御を指定します。エージェントは、必要に応じてHTTPS接続を使用した基本認証のみをサポートします。追加のアクセス制御の構成の詳細は、Apacheドキュメント、認証および認可を参照してください。 -

Apacheバイナリ・ファイルは、管理エージェントのインストール・ユーザーがアクセス可能で実行可能である必要があります。

- Apacheの

*.confファイル(httpd.confファイルを含む)は、管理エージェントのインストール・ユーザー(スタンドアロン・エージェントの場合はmgmt_agent、Oracle Cloud Agentの場合はoracle-cloud-agent)がアクセスおよび読取りできるようにする必要があります。 - Apacheバイナリ・ファイル(

httpd)は、管理エージェントのインストール・ユーザー(スタンドアロン・エージェントの場合はmgmt_agent、Oracle Cloud Agentの場合はoracle-cloud-agent)によってアクセスおよび実行可能である必要があります。 - Apache

pidファイル(httpd.pid)は、管理エージェントのインストール・ユーザー(スタンドアロン・エージェントの場合はmgmt_agent、Oracle Cloud Agentの場合はoracle-cloud-agent)がアクセス可能で読取り可能である必要があります。

- Apacheの

専用のapache管理者ユーザー・グループを作成し、管理エージェント・ユーザーを追加して、管理エージェント・ユーザーに必要なすべての権限を追加する方法の例を次に示します。

#Create a user group for apache administration

groupadd apache_admin_grp

#Add management agent user to the apache admin group

#for user installed management agent

usermod -G apache_admin_grp mgmt_agent

#for oracle cloud agent plugin

usermod -G apache_admin_grp oracle-cloud-agent

#Change ownership for apache server root directory and binary file. Example:

chown -R root:apache_admin_grp /etc/httpd

chmod -R 770 /etc/httpd

chown -R root:apache_admin_grp /usr/sbin/httpd

chmod -R 770 /usr/sbin/httpd

#Grant access to httpd.pid file. Example:

chown -R root:apache_admin_grp /run/httpd

#Restart the Agent for the user group assignment to take effect.

#for user installed management agent

systemctl restart mgmt_agent

#for oracle cloud agent plugin

systemctl restart oracle-cloud-agentApache HTTP Serverの検出入力

| 入力フィールド | Description |

|---|---|

| リソース名 | Apache HTTP Serverリソースの名前。 |

| サーバー・ホスト | Apache HTTP Serverがインストールされているホスト。 |

| ポートのリスニング | Apache HTTP Serverのリスニング・ポート。 |

| httpd.confの絶対パス | Apache httpd.confファイルへの絶対パス。 |

| httpdバイナリの絶対パス | httpdバイナリ・ファイルへの絶対パス。 |

| Management Agent | Apache HTTP Serverがインストールされているホストを監視する管理エージェント。 |

| プロトコル | Apache HTTPサーバーへの接続に使用されるプロトコル。 |

| 検出パラメータ名 | *オプションで、ユーザーはHTTPS接続の構成時に基本認証資格証明を指定できます |

| ユーザー名 | Basic認証を使用してサーバー・ステータス・メトリックにアクセスするためのユーザー名。 |

| パスワード | Basic認証を使用してサーバー・ステータス・メトリックにアクセスするためのパスワード。 |

| 検出パラメータ名 | *HTTPSを使用する場合は必須 |

| 信頼ストア・パス | 証明書を含むJKSトラスト・ストアの絶対パス。 |

| トラストストアのパスワード | トラスト・ストア・パスワード |

| 検出場所 | |

| スタック・モニタリングとLog Analytics(推奨) | 検出結果は、スタック・モニタリングおよびLog Analyticsに送信されます。 |

| スタック・モニタリングのみ | 検出結果はスタック・モニタリングにのみ送信されます。 |

| Log Analyticsのみ | 検出結果はLog Analyticsにのみ送信されます。 |

| ライセンス | |

| Enterprise Edition | リソースにはEnterprise Editionライセンスが割り当てられます。 |

| Standard Edition | リソースにはStandard Editionライセンスが割り当てられます。 |

| 「タグ」(「拡張オプションの表示」の下) |

フリーフォームおよび定義済タグは、検出時にスタック・モニタリング・リソースに適用できます。定義済タグを使用するには、最初にタグ・ネームスペースを作成します。 を参照してください。定義済タグのタグ・ネームスペースの作成および管理の詳細は、「タグおよびタグ・ネームスペースの概念」を参照してください。リソースを検出すると、割り当てられたすべてのタグが、検出されたすべてのリソースに適用されます。タグの前提条件およびタグの伝播の詳細は、タグの管理を参照してください。 |

|

タグ・ネームスペース |

「なし」を選択して、フリーフォーム・タグを追加します。ネームスペースを選択して、定義されたタグをネームスペースに追加します。リソースを作成する権限がある場合、そのリソースにフリーフォーム・タグを適用する権限もあります。定義済タグを適用するには、タグ・ネームスペースを使用する権限が必要です。タグ付けの詳細は、リソース・タグを参照してください。タグを適用するかどうかがわからない場合は、このオプションをスキップするか(後でタグを適用できます)、管理者に問い合せてください。 |

|

タグ・キー |

タグを参照するために使用する名前を指定します。 |

|

タグ値 |

タグ値を指定します。タグ・キーおよびタグ値の詳細は、タグ付けの概要を参照してください。 |

Oracle Unified Directory

前提条件に準拠する以外の任意のリソース・タイプを検出するには、検出にアクティブな管理エージェントが必要です。オンプレミス・インストールの場合は「管理エージェントのインストール」を、OCIインスタンス・デプロイメントの場合は「コンピュート・インスタンスへの管理エージェントのデプロイ」を参照してください。

OUDリソースの前提条件およびワークフローの監視:

-

OUDが実行/構成されているホストに管理エージェントをデプロイします。

-

必要なファイルをコピーするための前提条件ステップ

-

Prometheus形式でメトリックを収集するためのOUDエクスポータの設定

-

メトリックの収集が開始されるまで20分待機します

-

OUDをリソースとしてスタック・モニタリングにインポート

-

スタック・モニタリングを使用したOUDの監視

OUDエクスポータはOracle Cloud Agentをサポートしていません。

OUDは、次の3つのモードのいずれかで機能します。

-

LDAPディレクトリ・サーバー・インスタンス(データを格納する場合に使用します)。

-

LDAPプロキシ・サーバー・インスタンスとして、サーバーがクライアントとデータを含むディレクトリ・サーバー間のインタフェースとして機能します。

-

OUDとOracle Directory Server Enterprise Edition (ODSEE)間のレプリケーション・ゲートウェイ・インスタンスとして

OUDのスタック・モニタリング・モニタリング・ソリューションには、前述のインストール・モードまたはタイプごとに1つずつ、3つのリソース・タイプが含まれています。

設定エクスポータ

エクスポータは、OUDからメトリックを収集し、Prometheus形式でメトリックを公開するエンドポイントを作成します。これらのメトリックは、管理エージェントによってテレメトリ・データストアに<specified name space>にアップロードされます。

各インストール・モードの各インスタンスに対してエクスポータを設定する必要があります。たとえば、3つのディレクトリと2つのプロキシがある場合、エクスポータは5回設定する必要があります。

設定ステップの概要:

- Pythonがインストールされていることを確認し、python-ldapもインストールします

- OUDユーザーのランタイム・グループを

mgmt_agentユーザーに追加します。 - エクスポータ・スクリプトをカスタムの場所にコピーします

- OUDエクスポータの一時パスワード・ファイルの作成

- OUDインスタンスのモニタリング・ユーザーの作成

- データベース・サイズを監視するためのOUDデータベースへのファイルシステム付与

- OUDエクスポータの設定

- OSの再起動後にOUDエクスポータを起動できるようにします

- メトリックのフローの確認

設定ステップ:

-

Pythonがインストールされていることを確認し、python-ldapもインストールします:

- RedHat/Oracle Linux 8および9の場合:

sudo -n yum install -y libnsl python3-ldap httpd-tools - RedHat/Oracle Linux 7の場合:

sudo -n yum install -y libnsl python-ldap httpd-tools

- RedHat/Oracle Linux 8および9の場合:

-

mgmt_agentに適切な権限があることを確認します。- OUDユーザーのランタイム・グループをmgmt_agentユーザーに追加します。

sudo usermod -G <OUD_USER_GROUP> mgmt_agent <ORACLE_HOME>ディレクトリとその親ディレクトリに実行権限があることを確認します。sudo chmod -R 0750 <ORACLE_HOME_PATH>

- OUDユーザーのランタイム・グループをmgmt_agentユーザーに追加します。

-

エクスポート・スクリプトをカスタムの場所にコピーします。

- OUDエクスポータが実行されるカスタム・ディレクトリを作成します。

- 新しいディレクトリの所有権を変更し、

mgmt_agentユーザーに対する読取りおよび実行アクセス権を、この新しいディレクトリおよびその中のすべてのコンテンツに付与します。sudo chown -R mgmt_agent:mgmt_agent <CUSTOM_EXPORTER_DIRECTORY_PATH>次に例を示します:

sudo chown -R mgmt_agent:mgmt_agent /scratch/exporter/oud_exporter - 管理エージェント・ユーザーとして、

manage_exporter.shスクリプトを$AGENT_INST/config/destinations/OCI/services/appmgmt/<Latest_Version>/scripts/oudからカスタム・ディレクトリにコピーします。

-

OUDエクスポータの一時パスワード・ファイルを作成します。

cn=Directory Managerなどのrootディレクトリ・ユーザーの場合:echo <PASSWORD> | sudo -u mgmt_agent tee <FULL_PATH_OF_THE_DIRECTORY_MANAGER_USER_PASSWORD_FILE>/.pw次に例を示します:

echo <password> | sudo -u mgmt_agent tee /scratch/exporter/oud_exporter/.pw- モニタリング・ユーザーの場合:

echo <PASSWORD> | sudo -u mgmt_agent tee <FULL_PATH_OF_THE_MONITORING_USER_PASSWORD_FILE>/.mpw次に例を示します:

echo <password> | sudo -u mgmt_agent tee /scratch/exporter/oud_exporter/.mpw

-

OUDインスタンスのモニタリング・ユーザーを作成します。

mgmt_agentユーザーとして、次を実行します。./manage_exporter.sh adduser --port <ADMINISTRATION_PORT_OF_THE_OUD_INSTANCE> --utype admin --dstype oud -j <FULL_PATH_OF_THE_DIRECTORY_MANAGER_USER_PASSWORD_FILE> --mpw <FULL_PATH_OF_THE_MONITORING_USER_PASSWORD_FILE> --javaHome <JAVA_HOME_PATH>次に例を示します:

./manage_exporter.sh adduser --port 4444 --utype admin --dstype oud -j /scratch/exporter/oud_exporter/.pw --mpw /scratch/exporter/oud_exporter/.mpw --javaHome /scratch/install/jdk1.8.0_381/- デフォルトでは、モニタリング・ユーザーの名前は

muserです。これは、--muser <name>を使用して変更できます

-

データベース・サイズを監視するために、OUDデータベースにファイルシステム権限を付与します。

sudo getfacl "<OUD_HOME_DIRECTORY_PATH>/OUD/db"次に例を示します: