Flux de paquets IPsec

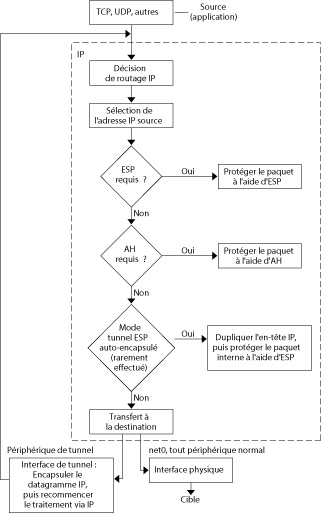

La Figure 6–1 montre le parcours d'un paquet IP lorsqu'IPsec est appelé sur un paquet sortant. Le diagramme du flux indique l'endroit auquel les en-têtes d'authentification AH et les associations de sécurité ESP sont susceptibles d'être appliqués au paquet. Les sections suivantes expliquent les méthodes d'application de ces entités et de sélection des algorithmes.

La Figure 6–2 illustre le processus entrant IPsec.

Figure 6-1 Application d'IPsec au processus de paquet sortant

Figure 6-2 Application d'IPsec au processus de paquet entrant