Protection d'un VPN à l'aide d'IPsec en mode Tunnel (exemples)

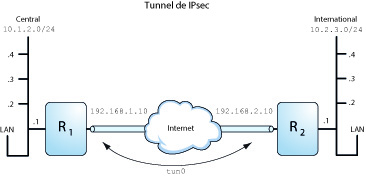

Le tunnel dans l'illustration suivante est configuré pour tous les sous-réseaux des LAN à l'aide des options suivantes :

## Tunnel configuration for ## # Tunnel name is tun0 # Intranet point for the source is 10.1.2.1 # Intranet point for the destination is 10.2.3.1 # Tunnel source is 192.168.1.10 # Tunnel destination is 192.168.2.10

# Tunnel name address object is tun0/to-central # Tunnel name address object is tun0/to-overseas

Figure 7-1 Tunnel protégé par IPsec

Les exemples suivants sont basés sur la figure ci-après .

Exemple 7-3 Création d'un tunnel utilisable par tous les sous-réseauxDans cet exemple, la totalité du trafic des LAN locaux du LAN central de la Figure 7–1 peut être mise en tunnel du routeur 1 au routeur 2, puis fournie à tous les LAN locaux du LAN Overseas. Le trafic est chiffré à l'aide d'AES.

## IPsec policy ##

{tunnel tun0 negotiate tunnel}

ipsec {encr_algs aes encr_auth_algs sha512 sa shared}

Exemple 7-4 Création d'un tunnel connectant deux sous-réseaux

Dans cet exemple, seul le trafic entre le sous-réseau 10.1.2.0/24 du LAN Central et le sous-réseau 10.2.3.0/24 du LAN Overseas est mis en tunnel et chiffré. En l'absence d'autres stratégies IPsec pour Central, si le LAN Central tente de transmettre des données pour d'autres LAN via ce tunnel, le trafic est abandonné au niveau du routeur 1.

## IPsec policy ##

{tunnel tun0 negotiate tunnel laddr 10.1.2.0/24 raddr 10.2.3.0/24}

ipsec {encr_algs aes encr_auth_algs sha512 shared}