Entorno de ejecución

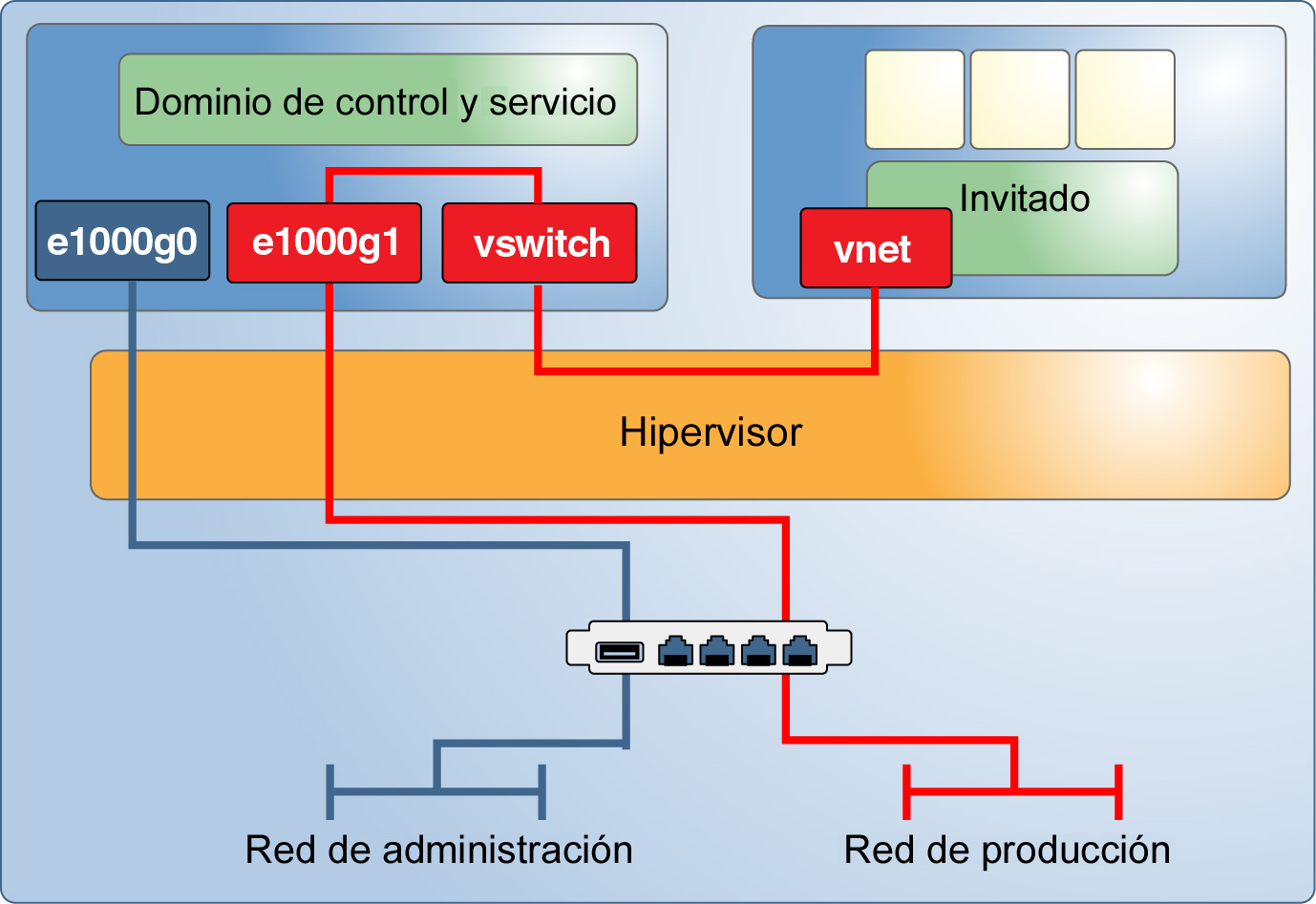

En Figure 1–3, se muestran los componentes del entorno de ejecución. Cada componente proporciona determinados servicios que, en conjunto, forman la plataforma general en la que se ejecutarán los dominios invitados de producción. Configurar correctamente los componentes es de vital importancia para la integridad del sistema.

Todos los componentes del entorno de ejecución pueden ser puntos vulnerables para un atacante. En esta sección, se describen las amenazas que podrían afectar a cada componente en el entorno de ejecución. Algunas amenazas y contramedidas se pueden aplicar a más de un componente.

Amenaza: manipulación del entorno de ejecución

Mediante la manipulación del entorno de ejecución, puede obtener el control de diversas maneras. Por ejemplo, puede instalar firmware manipulado en el ILOM para que busque en todos los dominios invitados de E/S desde adentro de un dominio de E/S. Mediante tal ataque, se puede acceder al sistema y cambiarle la configuración. Un atacante que asume el control de un dominio de control de Oracle VM Server for SPARC puede volver a configurar el sistema de cualquier manera y un atacante que asume el control de un dominio de E/S puede hacer cambios en dispositivos de almacenamiento conectados, como los discos de inicio.

Evaluación: manipulación del entorno de ejecución

Un atacante que logre acceder al ILOM o a cualquier dominio en el entorno de ejecución puede leer y manipular todos los datos que estén disponibles para el dominio. Este acceso se puede obtener mediante la red o por medio de un error en la pila de virtualización. Es difícil perpetrar un ataque así, ya que normalmente no se puede atacar directamente el ILOM y los dominios.

Las contramedidas para protegerse contra la manipulación del entorno de ejecución son la práctica de seguridad estándar y deben implementarse en todos los sistemas. Las prácticas de seguridad estándar presentan una capa de protección adicional de todo el entorno de ejecución que reduce aún más el riesgo de intrusiones y manipulación.

Contramedida: protección de rutas de acceso interactivo

Asegúrese de crear solamente cuentas que sean necesarias para las aplicaciones que se ejecutan en el sistema.

Asegúrese de que las cuentas que son necesarias para la administración estén protegidas mediante la autenticación basada en claves o contraseñas seguras. Estas claves o contraseñas no se deben compartir entre diferentes dominios. Asimismo, considere la posibilidad de implementar la autenticación de dos factores o la "regla de dos personas" para tomar ciertas medidas.

No utilice el inicio de sesión anónimo como root para garantizar la total rastreabilidad y responsabilidad de los comandos que se ejecutan en el sistema. En su lugar, utilice derechos para otorgar acceso a administradores individuales solamente para las funciones que ellos pueden llevar a cabo. Asegúrese de que el acceso a redes administrativas siempre use cifrado, como SSH, y de que la estación de trabajo de un administrador se trate como un sistema de alta seguridad.

Contramedida: minimización del SO Oracle Solaris

Cualquier software que esté instalado en un sistema puede estar en peligro. Por lo tanto, sebe asegurarse de instalar solamente el software necesario para minimizar las posibilidades de vulneración.

Contramedida: refuerzo de la protección del SO Oracle Solaris

Además de instalar una versión minimizada del SO Oracle Solaris , configure los paquetes a fin de “reforzar” la protección del software contra los ataques. Primero, ejecute servicios de red limitados para desactivar eficazmente todos los servicios de red, salvo SSH. Esta política es el comportamiento predeterminado en los sistemas Oracle Solaris 11. Para obtener información sobre cómo proteger el SO Oracle Solaris , consulte Oracle Solaris 10 Security Guidelines y Oracle Solaris 11 Security Guidelines .

Contramedida: uso de la separación de roles y el aislamiento de aplicaciones

Según la necesidad, las aplicaciones de producción están conectadas a otros sistemas y, como resultado, están más expuestas a ataques externos. No implemente aplicaciones de producción en un dominio que forme parte del entorno de ejecución. En su lugar, asegúrese de implementarlas solamente en dominios invitados que no tengan más privilegios.

El entorno de ejecución sólo debe proporcionar la infraestructura necesaria para estos dominios invitados. La separación del entorno de ejecución de las aplicaciones de producción permite implementar la granularidad en la administración de privilegios. Un administrador de dominio invitado de producción no requiere acceso al entorno de ejecución y un administrador del entorno de ejecución no necesita acceso a los dominios invitados de producción. Si es posible, asigne los distintos roles del entorno de ejecución, como el dominio de control y el dominio de E/S, en diferentes dominios. Este tipo de configuración reduce la magnitud del daño que puede generarse si cualquiera de estos dominios recibe un ataque.

También puede ampliar la separación de roles en el entorno de red que se utiliza para conectar los distintos servidores.

Contramedida: configuración de una red de gestión dedicada

Conecte todos los servidores que estén equipados con procesadores de servicio (SP) a una red de gestión dedicada. Esta configuración también se recomienda para los dominios del entorno de ejecución. Si los dominios estarán en red, alójelos en su propia red dedicada. No conecte los dominios del entorno de ejecución directamente en las redes que se asignan a los dominios de producción. Aunque puede realizar todo el trabajo administrativo mediante una única consola de conexión que está disponible mediante el SP del ILOM, esta configuración complica la administración de modo tal que no se puede llevar a la práctica. Si se separan las redes de administración y de producción, se obtiene protección contra intrusiones y manipulaciones. Con esta separación, también se elimina la posibilidad de ataque en el entorno de ejecución de los dominios invitados por la red compartida.

Figura 1-5 Red de gestión dedicada