Entorno operativo

El entorno operativo incluye los sistemas físicos y sus componentes, y también a los arquitectos de centros de datos, los administradores y los miembros de la organización de TI. Una infracción de seguridad se puede producir en cualquier punto del entorno operativo.

Mediante la virtualización, se coloca una capa de software entre el hardware real y los dominios invitados que ejecutan los servicios de producción, lo cual eleva la complejidad. Por lo tanto, debe planificar cuidadosamente, configurar el sistema virtual y considerar los errores humanos. Además, debe tener en cuenta que los atacantes pueden intentar acceder al entorno operativo mediante el uso de "ingeniería social".

En las siguientes secciones, se describen las distintas amenazas contra las que tendrá que luchar en el nivel del entorno operativo.

Amenaza: errores involuntarios de configuración

El principal problema de seguridad en un entorno virtualizado es mantener el servidor aislado separando segmentos de redes, segregando el acceso administrativo e implementando servidores en clases de seguridad, que son grupos de dominios que tienen los mismos privilegios y requisitos de seguridad.

Crear canales de comunicación innecesarios entre los dominios invitados de producción y el entorno de ejecución

Crear acceso innecesario a segmentos de red

Crear conexiones no intencionales entre las clases de seguridad discretas

Migrar un dominio invitado a la clase de seguridad equivocada de manera no intencional

Asignar hardware insuficiente, lo cual puede ocasionar una sobrecarga inesperada de los recursos

Asignar discos o dispositivos de E/S al dominio incorrecto

Configure cuidadosamente los recursos virtuales a fin de evitar los siguientes errores:

Contramedida: creación de directrices operativas

Gestión de parches para todos los componentes del entorno

Implementación de los cambios de manera segura, que incluya un seguimiento y esté claramente definida

Comprobación de los archivos de registro con una frecuencia regular

Supervisión de la integridad y la disponibilidad del entorno

Antes de empezar, defina cuidadosamente las directrices operativas para su entorno de Oracle VM Server for SPARC. En estas directrices, se describen las siguientes tareas y su modo de ejecución:

Debe realizar comprobaciones con regularidad para asegurarse de que estas directrices permanezcan actualizadas y sean adecuadas, y para verificar que se estén cumpliendo en las operaciones diarias.

Además de estas directrices, puede que se requieran muchas otras medidas técnicas para reducir el riesgo de que se realicen acciones no intencionales. Consulte Administrador de Dominios lógicos.

Amenaza: errores en la arquitectura del entorno virtual

Cuando mueve un sistema físico a un entorno virtualizado, por lo general, puede mantener la misma configuración de almacenamiento si utiliza los LUN originales. Sin embargo, la configuración de red debe adaptarse al entorno virtualizado, y la arquitectura resultante puede diferir considerablemente de la arquitectura utilizada en el sistema físico.

Debe tener en cuenta cómo mantener el aislamiento de las clases de seguridad discretas y sus necesidades. Además, tenga en cuenta el hardware compartido de la plataforma y los componentes compartidos, como los conmutadores de red y los conmutadores SAN.

Para maximizar la seguridad de su entorno, asegúrese de mantener el aislamiento de los dominios invitados y las clases de seguridad. Cuando diseñe la arquitectura, anticípese a posibles errores y ataques, e implemente líneas de defensa. Un buen diseño ayuda a limitar posibles problemas de seguridad, además de controlar la complejidad y los costos.

Contramedida: asignación cuidadosa de dominios invitados a plataformas de hardware

Use clases de seguridad, que son grupos de dominios que tienen los mismos privilegios y requisitos de seguridad, para aislar dominios individuales entre sí. Mediante la asignación de dominios invitados que estén en la misma clase de seguridad a una determinada plataforma de hardware, incluso una brecha de aislamiento evita que el ataque alcance a otra clase de seguridad.

Contramedida: planificación de la migración de dominios de Oracle VM Server for SPARC

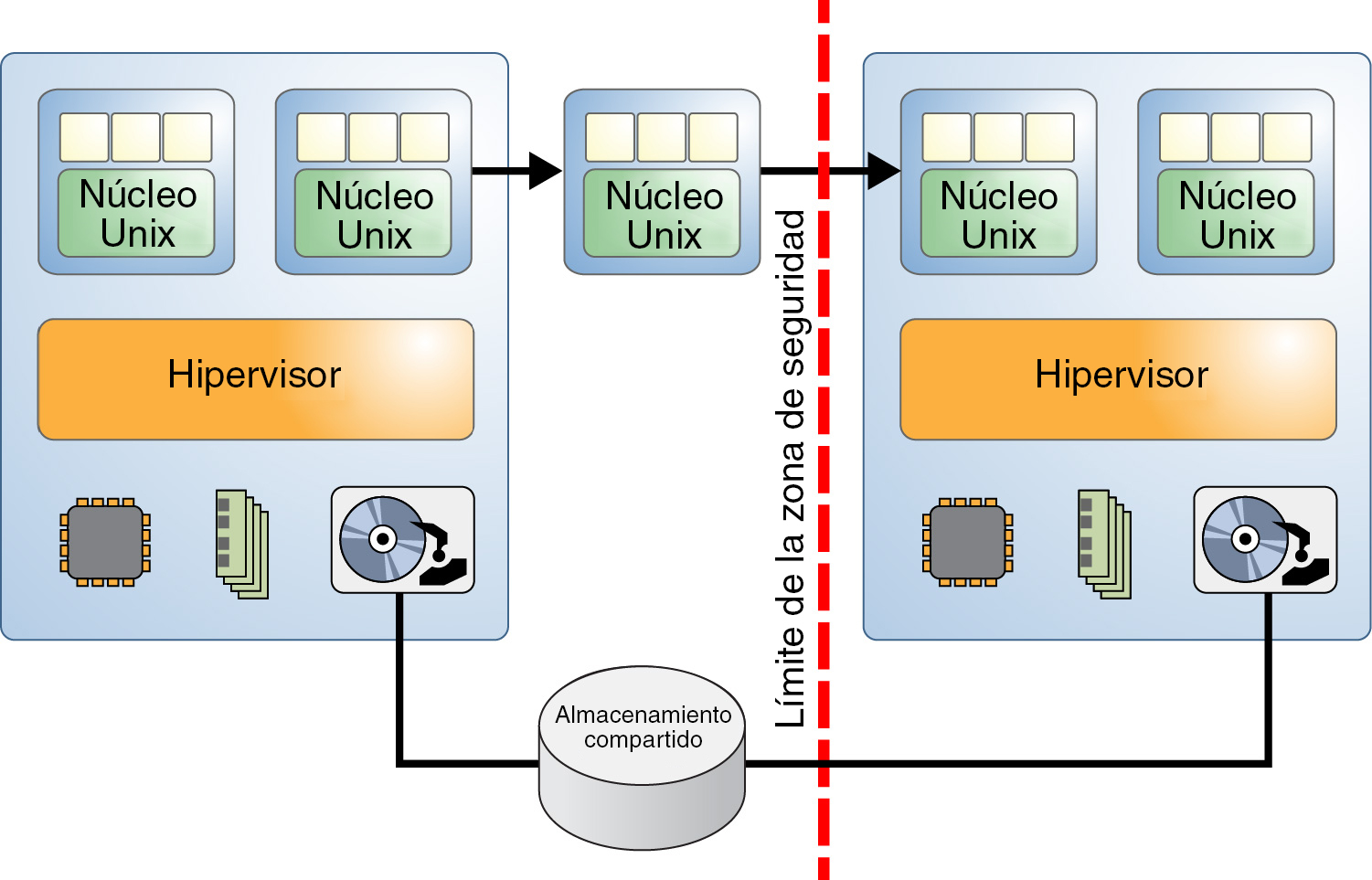

La función de migración de dominio en tiempo real puede vulnerar el aislamiento si un dominio invitado se migra de manera inadvertida a una plataforma asignada a una clase de seguridad diferente, como se muestra en la figura siguiente. Por lo tanto, de planificar cuidadosamente la migración de dominio invitado a fin de garantizar que no se permita realizar una migración que traspase los límites de las clases de seguridad.

Figura 1-4 Migración de dominio que traspasa los límites de seguridad

Para minimizar o eliminar la vulnerabilidad de seguridad que presenta la operación de migración, debe intercambiar e instalar manualmente todos los certificados de host generados por ldmd fuera de banda entre cada par de equipos de origen y de destino. Para obtener información sobre cómo configurar los certificados SSL, consulte Configuración de certificados SSL para migración de Guía de administración para Oracle VM Server for SPARC 3.2 .

Contramedida: configuración correcta de conexiones virtuales

La pérdida de registro de todas las conexiones de red virtual puede hacer que un dominio obtenga acceso erróneo a un segmento de red. Por ejemplo, un acceso que burle el firewall o una clase de seguridad.

Para reducir el riesgo de errores de implementación, planifique cuidadosamente y documente todas las conexiones virtuales y físicas del entorno. Optimice el plan de conexión de dominio para obtener más simplicidad y mejor capacidad de gestión. Documente claramente el plan y compruebe la precisión de la implementación en función del plan antes de entrar en producción. Incluso una vez que su entorno virtual esté en producción, verifique la implementación en función del plan con regularidad.

Contramedida: uso de etiquetas en VLAN

Puede utilizar etiquetas en VLAN para consolidar varios segmentos Ethernet en una única red física. Esta función también está disponible para los conmutadores virtuales. Para mitigar los riesgos que conllevan los errores de software en la implementación de los conmutadores virtuales, configure un conmutador virtual por VLAN y NIC física. Si desea agregar protección contra errores en el controlador Ethernet, no utilice VLAN con etiquetas. Sin embargo, la probabilidad de que se produzcan estos errores es baja, ya que esta vulnerabilidad de VLAN con etiquetas es muy conocida. Las pruebas de intrusión en la plataforma de Sun SPARC T-Series, de Oracle, con el software de Oracle VM Server for SPARC no muestran esta vulnerabilidad.

Contramedida: uso de aplicaciones de seguridad virtuales

Las aplicaciones de seguridad, como los filtros de paquetes y los firewalls, son instrumentos de aislamiento y protegen el aislamiento de las clases de seguridad. Estas aplicaciones son vulnerables a las mismas amenazas que cualquier otro dominio invitado, de modo que su uso no garantiza una protección completa contra una brecha de aislamiento. Por lo tanto, tenga en cuenta todos los aspectos de riesgo y seguridad antes de decidir si desea virtualizar un servicio así.

Amenaza: efectos secundarios del uso compartido de recursos

El uso compartido de recursos en un entorno virtualizado puede provocar ataques de denegación de servicio (DoS), lo cual sobrecarga un recurso hasta que se afecta negativamente otro componente, por ejemplo, otro dominio.

Hiperpaginación de las áreas de caché que se comparten entre hilos y se asignan a dos dominios invitados

La sobrecarga del ancho de banda de la memoria

En un entorno de Oracle VM Server for SPARC, solamente algunos recursos pueden verse afectados por un ataque de denegación de servicio. La CPU y los recursos de memoria se asignan exclusivamente a cada dominio invitado, lo cual impide la mayoría de los ataques de denegación de servicio. Incluso la asignación exclusiva de estos recursos puede ralentizar un dominio invitado mediante lo siguiente:

A diferencia de la CPU y los recursos de memoria, el disco y los servicios de red, generalmente, se comparten entre dominios invitados. Estos servicios se proporcionan a los dominios invitados mediante uno o más dominios de servicio. Analice detalladamente cómo asignar y distribuir estos recursos entre los dominios invitados. Tenga en cuenta que cualquier configuración que permita alcanzar el máximo rendimiento y uso de recursos a la vez minimiza el riesgo de efectos secundarios.

Evaluación: efectos secundarios del uso compartido de recursos

Se puede saturar un enlace de red o se puede sobrecargar un disco, ya sea que estén asignados exclusivamente a un dominio o se compartan entre dominios. Estos ataques afectan la disponibilidad de un servicio mientras dure el ataque. El blanco de ataque no se ve comprometido, y no se pierden datos. Los efectos de esta amenaza se pueden minimizar fácilmente, pero debe tenerla en cuenta aunque esté limitada a los recursos de red y de disco en Oracle VM Server for SPARC.

Contramedida: asignación cuidadosa de los recursos de hardware

Asegúrese de asignar solamente los recursos de hardware necesarios para dominios invitados. Asegúrese de anular la asignación de un recurso cuando ya no sea necesario; por ejemplo, un puerto de red o una unidad de DVD que se requiera solamente durante una instalación. Si esto se pone en práctica, se minimiza la cantidad de puntos de entrada que puede usar un atacante.

Contramedida: asignación cuidadosa de los recursos compartidos

Los recursos de hardware compartidos, como los puertos de red física, pueden ser un blanco vulnerable a los ataques de denegación de servicio. Para limitar el impacto de los ataques de denegación de servicio a un único grupo de dominios invitados, determine con cuidado qué dominios invitados comparten qué recursos de hardware.

Por ejemplo, los dominios invitados que comparten recursos de hardware se pueden agrupar según tengan la misma disponibilidad o los mismos requisitos de seguridad. Además de esta agrupación, puede aplicar diferentes tipos de controles de recursos.

Debe tener en cuenta cómo compartir los recursos de red y de disco. Puede mitigar los problemas separando el acceso al disco mediante rutas de acceso físico dedicado o servicios de disco virtual dedicado.

Resumen: efectos secundarios del uso compartido de recursos

Todas las contramedidas descritas en esta sección requieren que se comprendan todos los detalles técnicos de su implementación y sus consecuencias para la seguridad. Planifique con cuidado, elabore bien la documentación y mantenga la arquitectura tan simple como sea posible. Asegúrese de comprender las consecuencias del hardware virtualizado, de modo que pueda prepararse para implementar el software Oracle VM Server for SPARC de manera segura.

Los dominios lógicos pueden combatir los efectos de uso compartido de la CPU y la memoria, y en realidad el uso compartido es poco. No obstante, es conveniente aplicar controles de recursos, como la gestión de recursos de Solaris en los dominios invitados. El uso de estos controles brinda protección contra el mal comportamiento de la aplicación, ya sea en entornos virtuales o en entornos no virtualizados.