Ambiente di esecuzione

La Figure 1–3 mostra i componenti dell'ambiente di esecuzione. Ciascun componente fornisce determinati servizi, che insieme compongono la piattaforma generale su cui eseguire i domini guest di produzione. Una configurazione corretta dei componenti è di vitale importanza per l'integrità del sistema.

Tutti i componenti dell'ambiente di esecuzione sono potenziali obiettivi di attacco. In questa sezione sono descritte le minacce a cui può essere esposto ciascun componente nell'ambiente di esecuzione. Alcune minacce e contromisure possono interessare più componenti.

Minaccia: manipolazione dell'ambiente di esecuzione

La manipolazione dell'ambiente di esecuzione offre molti modi per ottenere il controllo. È possibile, ad esempio, installare il firmware manipolato in ILOM per esaminare tutti gli I/O del dominio guest da un dominio I/O. Con questo tipo di attacco è possibile accedere alla configurazione del sistema e modificarla. Un intruso che assume il controllo del dominio di controllo di Oracle VM Server per SPARC può riconfigurare il sistema in qualsiasi modo, mentre un intruso che assume il controllo di un dominio I/O può apportare modifiche ai dispositivi di memorizzazione collegati, come i dischi di boot.

Valutazione: manipolazione dell'ambiente di esecuzione

Un intruso che riesce a violare ILOM o qualsiasi altro dominio nell'ambiente di esecuzione può leggere e manipolare tutti i dati disponibili per tale dominio. Questo accesso può avvenire dalla rete o mediante un errore nello stack di virtualizzazione. Questo tipo di attacco è difficile da eseguire in quanto in genere ILOM e i domini non possono essere attaccati direttamente.

Le contromisure per la protezione dalla manipolazione dell'ambiente di esecuzione sono pratiche di sicurezza standard e devono essere implementate in ogni sistema. Le pratiche di sicurezza standard offrono un livello di protezione aggiuntivo attorno all'ambiente di esecuzione che riduce ulteriormente il rischio di intrusione e manipolazione.

Contromisura: protezione dei percorsi di accesso interattivi

Accertarsi di creare solo gli account necessari per le applicazioni in esecuzione sul sistema.

Accertarsi che gli account necessari per l'amministrazione siano protetti utilizzando l'autenticazione basata su chiave o password sicure. Tali chiavi o password non devono essere condivise tra domini diversi. Considerare anche la possibilità di implementare l'autenticazione a due fattori o una "regola dei due operatori" per eseguire determinate azioni.

Non utilizzare login anonimi per account come l'account root in modo da garantire la completa tracciabilità e responsabilità dell'esecuzione dei comandi nel sistema. Utilizzare piuttosto i diritti per concedere ai singoli amministratori solo l'accesso alle funzioni che sono autorizzati a eseguire. Accertarsi che l'accesso amministrativo alla rete utilizzi sempre una cifratura come SSH e che la workstation di un amministratore sia considerata un sistema ad elevata sicurezza.

Contromisura: riduzione di SO Oracle Solaris

Poiché qualsiasi componente software installato in un sistema può essere compromesso, accertarsi di installare solo il software necessario, per ridurre la possibilità di violazioni.

Contromisura: rafforzamento di SO Oracle Solaris

Oltre a installare una versione ridotta di SO Oracle Solaris, configurare pacchetti software finalizzati al rafforzamento del software contro gli attacchi. Eseguire in primo luogo un numero limitato di servizi di rete per disabilitare in modo efficace tutti i servizi di rete ad eccezione di SSH. Questo criterio corrisponde al comportamento predefinito nei sistemi Oracle Solaris 11. Per informazioni su come proteggere SO Oracle Solaris, vedere Oracle Solaris 10 Security Guidelines e Oracle Solaris 11 Security Guidelines .

Contromisura: uso della separazione dei ruoli e dell'isolamento dell'applicazione

Le applicazioni di produzione sono necessariamente collegate ad altri sistemi e sono pertanto più esposte agli attacchi esterni. Non implementare applicazioni di produzione in un dominio incluso nell'ambiente di esecuzione. Accertarsi piuttosto di implementarle solo nei domini guest privi di ulteriori privilegi.

L'ambiente di produzione deve fornire solo l'infrastruttura necessaria per questi domini guest. La separazione dell'ambiente di esecuzione dalle applicazioni di produzione consente di implementare la granularità nei privilegi di amministrazione. L'amministratore di un dominio guest di produzione non ha bisogno dell'accesso all'ambiente di esecuzione e l'amministratore di un ambiente di esecuzione non ha bisogno dell'accesso ai domini guest di produzione. Se possibile, assegnare i diversi ruoli dell'ambiente di esecuzione, come il dominio di controllo e il dominio I/O, a domini diversi. Questo tipo di configurazione riduce la quantità di danni che possono essere causati in caso di compromissione di uno qualsiasi di questi domini.

È anche possibile estendere la separazione dei ruoli all'ambiente di rete utilizzato per collegare i diversi server.

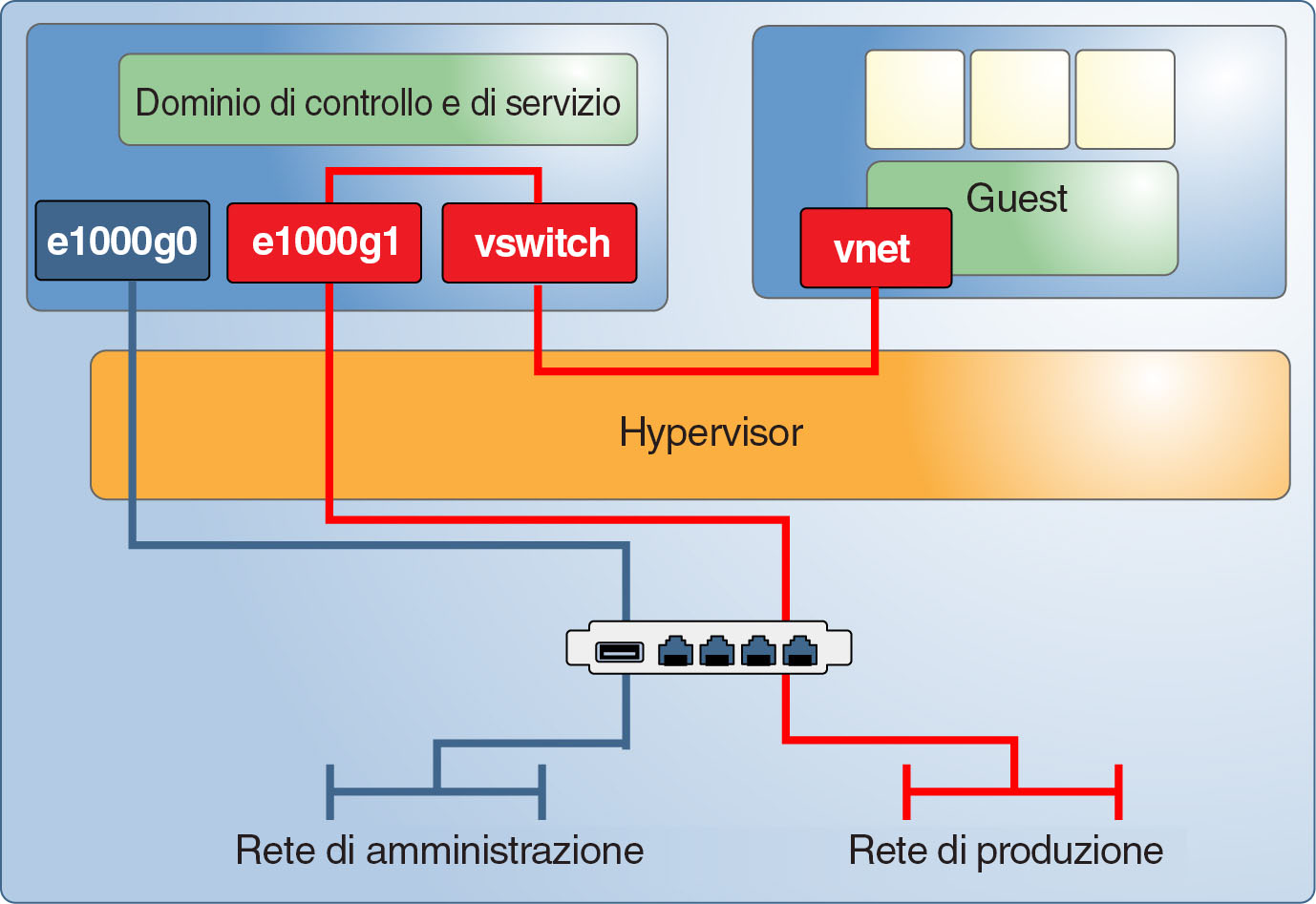

Contromisura: configurazione di una rete di gestione dedicata

Collegare tutti i server dotati di processori di servizio (SP) a una rete di gestione dedicata. Questa configurazione è consigliata anche per i domini dell'ambiente di esecuzione. Se questi domini sono in rete, ubicarli nella propria rete dedicata. Non collegare i domini dell'ambiente di esecuzione direttamente alle reti assegnate ai domini di produzione. Sebbene sia possibile eseguire tutte le attività di amministrazione tramite la singola connessione alla console disponibile dall'SP ILOM, questa configurazione rende l'amministrazione talmente scomoda da risultare impraticabile. La separazione della rete di produzione da quella di amministrazione offre protezione dalle intercettazioni e dalle manipolazioni. Questo tipo di separazione elimina anche la possibilità di attacco nell'ambiente di esecuzione dai domini guest della rete condivisa.

Figura 1-5 Rete di gestione dedicata