Ambiente operativo

L'ambiente operativo include sistemi fisici e relativi componenti, responsabili dell'architettura dei centri dati, amministratori e membri dell'organizzazione IT. Una violazione della sicurezza può verificarsi in qualsiasi componente dell'ambiente operativo.

La virtualizzazione inserisce un livello software tra l'hardware effettivo e i domini guest su cui sono in esecuzione i servizi di produzione, per aumentare la complessità. È pertanto necessario pianificare e configurare con estrema attenzione il sistema virtuale e cercare di evitare l'errore umano. Cercare anche di evitare i tentativi degli intrusi di ottenere l'accesso all'ambiente operativo utilizzando il "social engineering".

Nelle sezioni seguenti sono descritte le diverse minacce che è possibile respingere a livello di ambiente operativo.

Minaccia: errore di configurazione involontario

La preoccupazione principale correlata alla sicurezza per un ambiente virtualizzato consiste nel mantenere l'isolamento del server separando i segmenti di rete, isolando l'accesso amministrativo e implementando i server in classi di sicurezza, ossia gruppi di domini con gli stessi requisiti e privilegi di sicurezza.

Creazione di canali di comunicazione non necessari tra domini guest di produzione e ambiente di esecuzione

Creazione di accesso non necessario ai segmenti di rete

Creazione di connessioni involontarie tra classi di sicurezza discrete

Migrazione involontaria di un dominio guest alla classe di sicurezza errata

Allocazione di hardware insufficiente, che può portare a sovraccarico imprevisto delle risorse

Assegnazione di dischi o dispositivi I/O al dominio errato

Configurare con attenzione le risorse virtuali per evitare alcuni degli errori elencati di seguito.

Contromisura: creazione di linee guida operative

Gestione di patch per tutti i componenti dell'ambiente

Abilitazione dell'implementazione sicura, ben definita e riscontrabile delle modifiche

Controllo dei file di log a intervalli regolari

Monitoraggio dell'integrità e della disponibilità dell'ambiente

Prima di iniziare, definire attentamente le linee guida operative per l'ambiente Oracle VM Server per SPARC. In queste linee guida sono descritte le attività riportate di seguito e le relative modalità di esecuzione.

Eseguire regolarmente i controlli per accertarsi che queste linee guida rimangano aggiornate e adeguate e per verificare che vengano seguite nelle operazioni quotidiane.

Oltre a queste linee guida, è possibile intraprendere diverse altre misure tecniche per ridurre il rischio di azioni involontarie. Vedere Logical Domains Manager.

Minaccia: errori nell'architettura dell'ambiente virtuale

Quando si sposta un sistema fisico in un ambiente virtualizzato, in genere è possibile lasciare invariata la configurazione riutilizzando i LUN originali. È tuttavia necessario adattare la configurazione di rete all'ambiente virtualizzato e l'architettura risultante potrebbe essere notevolmente diversa rispetto a quella utilizzata nel sistema fisico.

È necessario considerare come mantenere l'isolamento delle classi di sicurezza discrete e le relative esigenze. Considerare inoltre l'hardware condiviso della piattaforma e i componenti condivisi come i switch di rete e i switch SAN.

Per ottimizzare la sicurezza dell'ambiente, accertarsi di mantenere l'isolamento dei domini guest e delle classi di sicurezza. Quando si progetta l'architettura, prevedere i possibili errori e attacchi e implementare le opportune linee di difesa. Un buon progetto consente di limitare i potenziali problemi di sicurezza e di gestire complessità e costi.

Contromisura: assegnazione attenta di guest a piattaforme hardware

Utilizzare le classi di sicurezza, ossia gruppi di domini caratterizzati dagli stessi requisiti e privilegi di sicurezza, per isolare i singoli domini gli uni dagli altri. Se si assegnano domini guest inclusi nella stessa classe di sicurezza a una determinata piattaforma hardware, anche in caso di violazione dell'isolamento l'attacco non potrà penetrare in un'altra classe di sicurezza.

Contromisura: pianificazione di una migrazione al dominio Oracle VM Server per SPARC

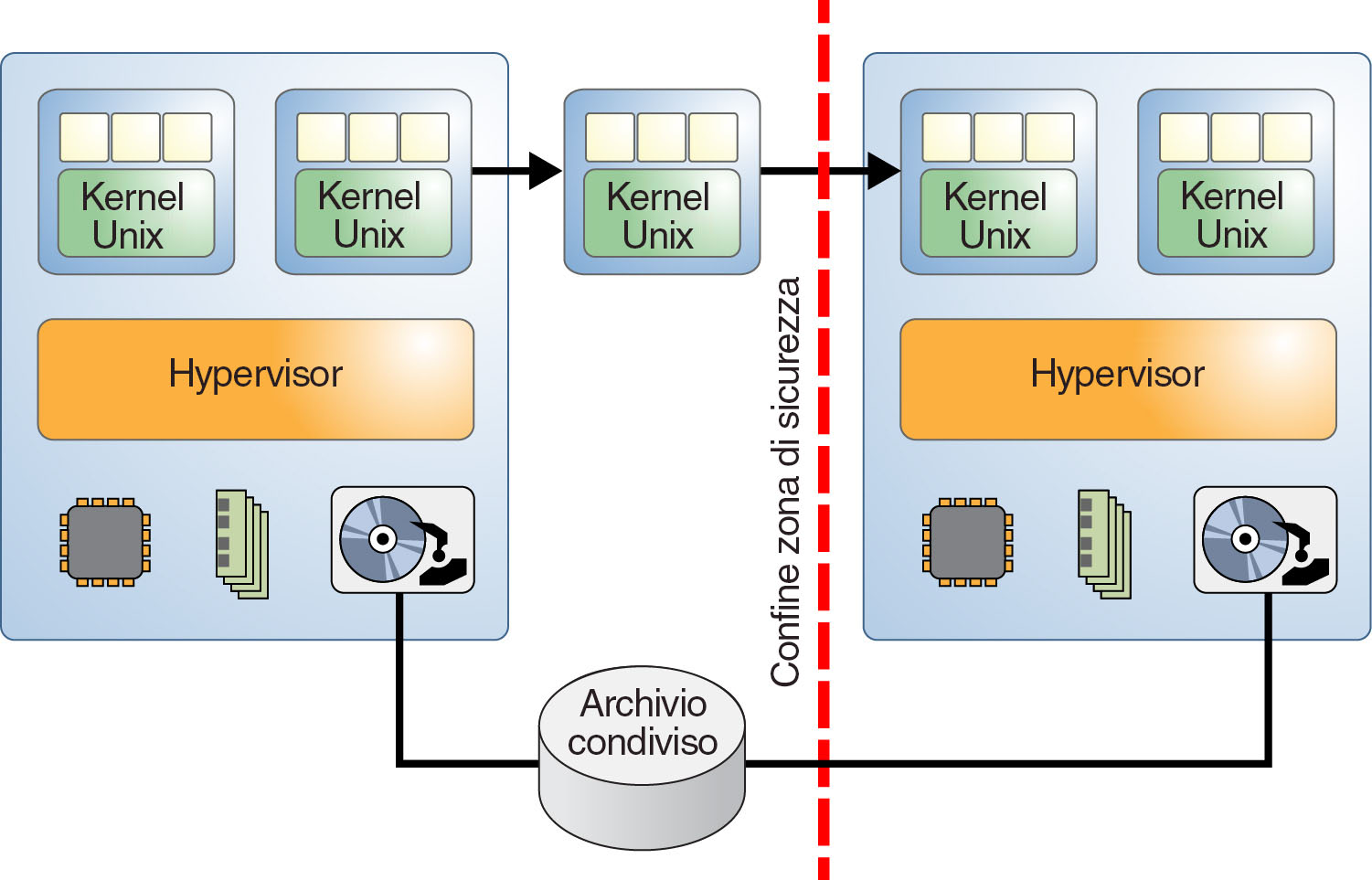

La funzione di migrazione del dominio in tempo reale ha il potenziale di rompere l'isolamento qualora venga inavvertitamente eseguita la migrazione di un dominio guest a una piattaforma assegnata a una classe di sicurezza diversa, come mostra la figura seguente. Pianificare pertanto con attenzione la migrazione del dominio guest in modo da accertarsi che non sia consentita una migrazione che superi i confini delle classi di sicurezza.

Figura 1-4 Migrazione del dominio che supera i confini di sicurezza

Per ridurre o eliminare il problema della vulnerabilità della sicurezza posto dall'operazione di migrazione, è necessario eseguire manualmente lo scambio e installare i certificati host generati con il comando ldmd fuori banda all'interno di ogni coppia costituita da sistema di origine e sistema di destinazione. Per informazioni su come configurare i certificati SSL, vedere Configuring SSL Certificates for Migration in Oracle VM Server for SPARC 3.2 Administration Guide .

Contromisura: configurazione corretta delle connessioni virtuali

Se si perde traccia di tutte le connessioni di rete virtuali, è possibile che un dominio ottenga erroneamente l'accesso a un segmento di rete. Tale accesso potrebbe ad esempio eludere il firewall o una classe di sicurezza.

Per ridurre il rischio di errori di implementazione, pianificare e documentare attentamente tutte le connessioni virtuali e fisiche nell'ambiente. Ottimizzare il piano di connessione del dominio in modo da garantire semplicità e facilità di gestione. Documentare in modo chiaro il piano e verificare l'esattezza dell'implementazione a fronte del piano prima di passare alla produzione. Anche dopo avere avviato la produzione dell'ambiente virtuale, verificare l'implementazione a fronte del piano a intervalli regolari.

Contromisura: uso di tag della VLAN

È possibile utilizzare i tag della VLAN per consolidare più segmenti Ethernet in una singola rete fisica. Questa funzione è disponibile anche per gli switch virtuali. Per ridurre i rischi impliciti negli errori software che si verificano durante l'implementazione degli switch virtuali, configurare uno switch virtuale per ciascun NIC fisico e VLAN. Come ulteriore protezione dagli errori del driver Ethernet, evitare di utilizzare VLAN con tag. La probabilità che si verifichino questi errori è tuttavia ridotta in quanto la vulnerabilità della VLAN con tag è ben nota. I test di intrusione sulla piattaforma Sun SPARC T-Series di Oracle con il software Oracle VM Server per SPARC non hanno mostrato questa vulnerabilità.

Contromisura: uso di appliance di sicurezza virtuali

Le appliance di sicurezza come i filtri pacchetti e i firewall sono strumenti di isolamento e proteggono l'isolamento delle classi di sicurezza. Poiché queste appliance sono soggette alle stesse minacce di tutti gli altri domini guest, il relativo utilizzo non garantisce una protezione completa da una violazione dell'isolamento. Considerare pertanto attentamente tutti gli aspetti di rischio e sicurezza prima di decidere di virtualizzare un servizio di questo tipo.

Minaccia: effetti collaterali della condivisione delle risorse

La condivisione delle risorse in un ambiente virtualizzato può portare ad attacchi di negazione del servizio (DoS, Denial of Service), che determinano il sovraccarico di una risorsa fino a ottenere un effetto negativo su un altro componente, ad esempio un altro dominio.

Tramite allocazione delle aree della cache condivise tra settori e assegnate a due domini guest

Tramite sovraccarico della larghezza di banda della memoria

In un ambiente Oracle VM Server per SPARC un attacco DoS può avere effetto solo su alcune risorse. Le risorse di CPU e memoria vengono assegnate in modo esclusivo a ciascun dominio guest, per impedire la maggior parte degli attacchi DoS. Persino l'assegnazione esclusiva di queste risorse può rallentare un dominio guest nei modi indicati di seguito.

A differenza delle risorse di CPU e memoria, i servizi di rete e su disco vengono in genere condivisi tra domini guest. Questi servizi vengono forniti ai domini guest da uno o più domini di servizio. Considerare attentamente come assegnare e distribuire queste risorse ai domini guest. Tenere presente che tutte le configurazioni che offrono massime prestazioni e utilizzo delle risorse riducono al contempo il rischio di effetti collaterali.

Valutazione: effetti collaterali dovuti alle risorse condivise

È possibile che un collegamento di rete diventi saturo o che un disco venga sovraccaricato, indipendentemente dal fatto che sia assegnato a un dominio o condiviso tra più domini. Ciò incide negativamente sulla disponibilità di un servizio per tutta la durata dell'attacco. L'obiettivo dell'attacco non viene compromesso e non si verifica alcuna perdita di dati. È possibile ridurre gli effetti di questa minaccia, ma è necessario tenerla presente anche se si limita alle risorse di rete e su disco di Oracle VM Server per SPARC.

Contromisura: assegnazione attenta di risorse hardware

Accertarsi di assegnare solo le risorse hardware necessarie ai domini guest. Annullare l'assegnazione di una risorsa inutilizzata quando questa non è più necessaria, ad esempio, una porta di rete o un'unità DVD necessaria solo durante un'installazione. Questa pratica consente di ridurre il numero di possibili punti di accesso per un attacco.

Contromisura: assegnazione attenta di risorse condivise

Le risorse hardware condivise, come le porte di rete fisiche, costituiscono un obiettivo possibile per gli attacchi DoS. Per limitare l'impatto degli attacchi DoS a un solo gruppo di domini guest, determinare attentamente i domini guest e le risorse hardware da questi condivise.

I domini guest che condividono risorse hardware, ad esempio, possono essere raggruppati in base alla disponibilità o ai requisiti di sicurezza comuni. Oltre al raggruppamento, è possibile applicare diversi tipi di controlli delle risorse.

È necessario considerare come condividere le risorse su disco e di rete. È possibile ridurre i problemi separando l'accesso al disco tramite percorsi di accesso fisico dedicati o servizi su disco virtuali dedicati.

Riepilogo: effetti collaterali dovuti alle risorse condivise

Tutte le contromisure descritte in questa sezione richiedono la comprensione dei dettagli tecnici dell'implementazione e le relative implicazioni in termini di sicurezza. Eseguire con attenzione le operazioni di pianificazione e documentazione e creare un'architettura il più semplice possibile. Accertarsi di comprendere le implicazioni dell'hardware virtualizzato in modo da prepararsi a un'implementazione sicura del software Oracle VM Server per SPARC.

I domini logici sono resistenti agli effetti della condivisione di CPU e memoria, in quanto richiedono una condivisione effettiva ridotta. Ciò nonostante, è preferibile applicare controlli delle risorse come la gestione delle risorse Solaris all'interno dei domini guest. Questi controlli offrono protezione da comportamenti errati dell'applicazione, sia per un ambiente virtuale che per un ambiente non virtualizzato.